Размер и доля рынка безопасности промышленных систем управления

Анализ рынка безопасности промышленных систем управления от Mordor Intelligence

Размер рынка безопасности промышленных систем управления оценивается в 19,24 млрд долларов США в 2025 году и ожидается достичь 26,86 млрд долларов США к 2030 году при CAGR 6,90% в течение прогнозируемого периода (2025-2030).

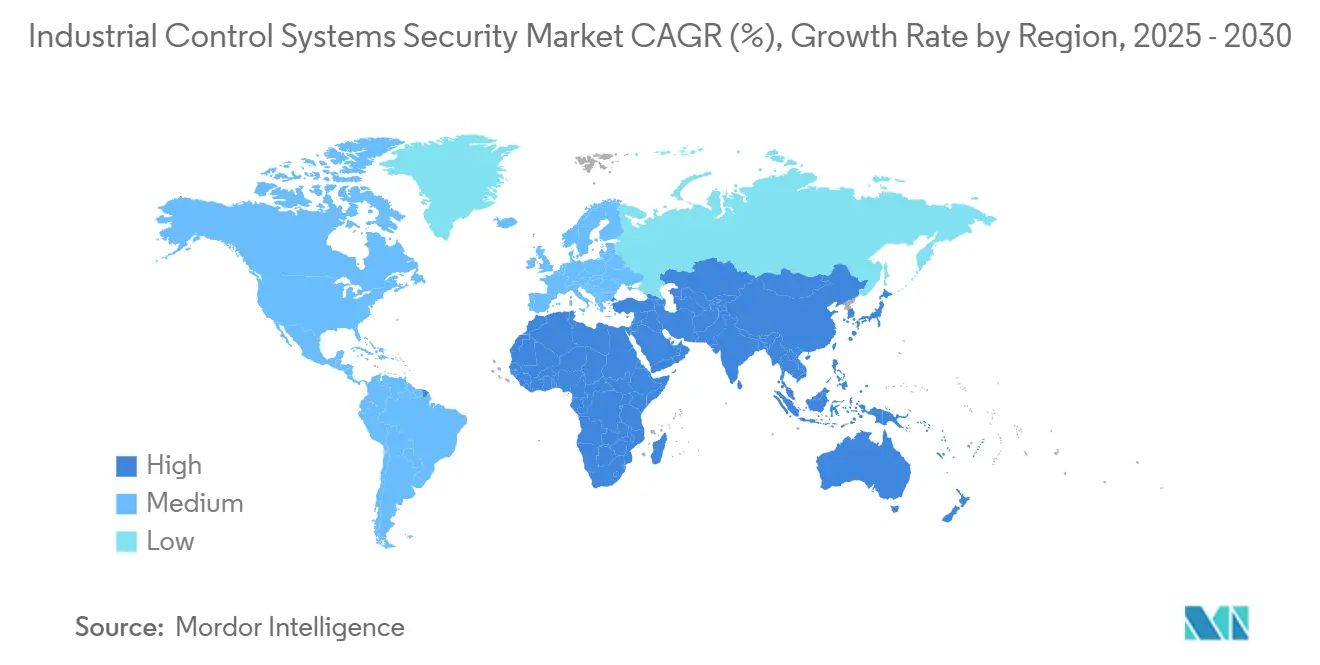

Приоритизация на уровне совета директоров киберустойчивости операционных технологий, конвергенция IT-OT сетей и эскалация активности программ-вымогателей подкрепляют устойчивый спрос. Северная Америка сохраняет лидерство благодаря таким регулированиям, как NERC CIP-013, и требованию быстрого сообщения об инцидентах в CIRCIA. Азиатско-Тихоокеанский регион демонстрирует самый высокий рост, поскольку коммунальные предприятия и дискретные производители модернизируют активы SCADA и подключают устройства IIoT в масштабе. Решения остаются основой доходов, однако двузначный рост управляемых услуг безопасности показывает, что предприятия переходят к круглосуточному аутсорсинговому мониторингу на фоне острой нехватки специалистов по OT.

Ключевые выводы отчета

- По компонентам решения захватили 68% доли рынка безопасности промышленных систем управления в 2024 году; управляемые услуги безопасности прогнозируются к росту с CAGR 11,2% до 2030 года.

- По типу безопасности сетевая безопасность лидировала с 37% долей доходов в 2024 году; безопасность облачного/удаленного доступа прогнозируется к росту с CAGR 12,5% до 2030 года.

- По типу систем управления SCADA составляла 44% размера рынка безопасности промышленных систем управления в 2024 году, в то время как решения для ПЛК растут с CAGR 10,8% в период 2025-2030 годов.

- По отрасли конечного пользователя энергетика и коммунальные услуги удерживали 24% доли рынка безопасности промышленных систем управления в 2024 году; водоснабжение и водоотведение находится на пути к CAGR 12,1% до 2030 года.

- Географически Северная Америка внесла 33% доходов в 2024 году; Азиатско-Тихоокеанский регион планирует зафиксировать CAGR 8,3% в прогнозируемый период.

Глобальные тенденции и аналитика рынка безопасности промышленных систем управления

Анализ воздействия драйверов

| ДРАЙВЕР | (~) % ВОЗДЕЙСТВИЕ НА ПРОГНОЗ CAGR | ГЕОГРАФИЧЕСКАЯ РЕЛЕВАНТНОСТЬ | ВРЕМЕННЫЕ РАМКИ ВОЗДЕЙСТВИЯ |

|---|---|---|---|

| Ускорение подключения OT на основе IIoT в дискретном производстве (ЕС и Япония) | 1.8% | Европа, Япония, Северная Америка | Среднесрочный период (2-4 года) |

| Обязательное соблюдение NERC CIP-013 и EU NIS2 для операторов критической инфраструктуры | 2.1% | Северная Америка, Европа | Краткосрочный период (≤ 2 лет) |

| Модернизация устаревших активов SCADA/DCS в азиатских энергетических и водных коммунальных предприятиях | 1.4% | Азиатско-Тихоокеанский регион, особенно Китай, Индия, Япония | Среднесрочный период (2-4 года) |

| Всплеск атак программ-вымогателей на нефтегазовые трубопроводы (США и Ближний Восток) | 1.6% | Северная Америка, Ближний Восток | Краткосрочный период (≤ 2 лет) |

| Рост распределенных возобновляемых источников энергии, требующих защиты удаленного доступа | 0.9% | Глобально, с концентрацией в Европе и Северной Америке | Долгосрочный период (≥ 4 лет) |

| Внедрение размещенных в облаке историков и платформ удаленного обслуживания | 1.2% | Глобально, во главе с Северной Америкой и Европой | Среднесрочный период (2-4 года) |

| Источник: Mordor Intelligence | |||

Ускорение подключения OT на основе IIoT трансформирует безопасность производства

Треть из 75 миллиардов подключенных устройств, ожидаемых в 2025 году, будет размещена внутри заводов, подвергая устаревшие производственные линии беспрецедентным киберрискам. Европейские и японские дискретные производители интегрируют системы технического зрения, робототехнику и датчики предиктивного обслуживания, которые требуют проверки трафика восток-запад и сегментации нулевого доверия. Этот интенсивный поток данных напрягает традиционную периметральную защиту и заставляет развертывать инструменты обнаружения, понимающие протоколы, внутри сетей Ethernet/IP, PROFINET и Modbus. Поставщики отвечают легкими агентами для контроллеров с ограниченными ресурсами и DPI-датчиками, которые анализируют проприетарные промышленные кадры без нарушения времени циклов. Поскольку IT и OT команды совместно управляют активами, растет спрос на унифицированные панели управления, которые отображают уровни Purdue 0-3 и автоматизируют развертывание политик. Держатели бюджетов все чаще связывают расходы на безопасность с метриками общей эффективности оборудования, усиливая ROI нарративы вокруг избежания простоев.[1]MachineMetrics, "The State of Connected Manufacturing Devices," machinemetrics.com

Соответствие регулятивным требованиям стимулирует инвестиции в безопасность критической инфраструктуры

NERC CIP-013 в Северной Америке и Директива NIS2 ЕС налагают обязательные обязательства от управления рисками цепочки поставок до 72-часового сообщения об инцидентах. Коммунальные предприятия, транспортные сети и химические заводы ускоряют закупки, чтобы избежать штрафов, которые могут превысить 2% годового оборота. Регулирования также поднимают кибердискуссии от инженерных команд до исполнительных комитетов, сжимая циклы продаж для поставщиков, предлагающих готовую для аудита отчетность и сбор доказательств. Интеграторы объединяют возможности обнаружения активов, мониторинга конфигурации и безопасной передачи файлов для одновременного соблюдения обоих стандартов, упрощая соответствие в нескольких юрисдикциях. Импульс на рынке безопасности ICS дополнительно усиливается страховщиками, требующими доказательства сегментации ICS перед продлением покрытия или снижением премий.

Модернизация устаревшей инфраструктуры создает императивы безопасности

Азиатские коммунальные предприятия, обновляющие серверы SCADA и контроллеры DCS, сталкиваются с двойным вызовом непрерывности и киберзащиты. Многие подстанции все еще работают на последовательных протоколах, которые лишены аутентификации, делая их уязвимыми во время миграции в IP-сети. Поставщики теперь встраивают встроенное шифрование, хранение учетных данных и обнаружение аномалий в ретрофит-шлюзы для защиты активов brownfield без длительных отключений. Команды закупок приоритизируют совместимость с экосистемами местных поставщиков и требуют, чтобы решения прошли жесткие экологические тесты на влажность, вибрацию и температуру. Программы модернизации часто совпадают с развертыванием умных счетчиков, расширяя количество конечных точек и требуя масштабируемых инфраструктур управления ключами.

Программы-вымогатели, нацеленные на критическую инфраструктуру, создают срочность безопасности

Группы программ-вымогателей сместили фокус на трубопроводы, нефтеперерабатывающие заводы и терминалы СПГ, повышая стратегические ставки простоя. Trustwave зафиксировал 80% скачок атак на энергетический сектор в 2024 году, при этом Hunters International ответственны за 19% инцидентов. Советы директоров теперь рассматривают сегментированные архитектуры резервного копирования, неизменяемые снимки данных и услуги реагирования на инциденты как основные операционные расходы. Правительства добавляют давление; Соединенные Штаты требуют от охваченных операторов трубопроводов внедрить непрерывный мониторинг и сообщать о взломах в течение 24 часов. Поставщики дифференцируются, интегрируя OT-форензику с playbook, которые координируют инженеров производственного уровня и корпоративных респондеров, сокращая среднее время восстановления с дней до часов.

Анализ воздействия ограничений

| ОГРАНИЧЕНИЯ | (~) % ВОЗДЕЙСТВИЕ НА ПРОГНОЗ CAGR | ГЕОГРАФИЧЕСКАЯ РЕЛЕВАНТНОСТЬ | ВРЕМЕННЫЕ РАМКИ ВОЗДЕЙСТВИЯ |

|---|---|---|---|

| Высокие затраты на модернизацию и простои для устаревших ПЛК | -1.2% | Глобально, с более высоким воздействием в регионах с устаревшей инфраструктурой (Европа, Северная Америка) | Среднесрочный период (2-4 года) |

| Нехватка киберталантов, квалифицированных в OT, в средних производителях ASEAN | -0.9% | Азиатско-Тихоокеанский регион, особенно страны АСЕАН | Краткосрочный период (≤ 2 лет) |

| Ограниченная совместимость проприетарных промышленных протоколов | -0.8% | Глобально, с более высоким воздействием в многопоставщических средах | Среднесрочный период (2-4 года) |

| Задержки закупок из-за перекрытия стеков инструментов IT/OT ("усталость от безопасности") | -0.6% | Глобально, особенно в крупных предприятиях со сложными IT/OT средами | Краткосрочный период (≤ 2 лет) |

| Источник: Mordor Intelligence | |||

Проблемы интеграции устаревших систем препятствуют внедрению безопасности

Современные межсетевые экраны и системы обнаружения аномалий должны адаптироваться к 20-летним ПЛК, которые лишены зашифрованной прошивки или контроля доступа на основе ролей. Модернизация часто требует поэтапных отключений, которые ставят под угрозу квоты выпуска и договорные соглашения об уровне обслуживания. Сорок шесть процентов владельцев активов нуждаются в до шести месяцев для исправления критической уязвимости, продлевая окна воздействия. Дебаты о соотношении затрат и выгод задерживают полные проекты микросегментации, подталкивая некоторых операторов к частичным реализациям, таким как пассивный мониторинг только для чтения, который предлагает видимость, но оставляет пути доступа для записи незащищенными.[2]ENISA, "Threat Landscape for Industrial Control Systems 2024," enisa.europa.eu

Дефицит талантов в кибербезопасности ограничивает внедрение безопасности

Только 9% специалистов посвящают всю свою рабочую нагрузку защите ICS/OT, и конкуренция за этих экспертов раздувает зарплаты за пределы бюджетов многих средних производителей. Нехватка навыков особенно затрагивает производителей АСЕАН, внедряющих инициативы умных фабрик без местных конвейеров обучения кибербезопасности. В ответ поставщики управляемых услуг предлагают виртуальные соглашения с главными информационными офицерами безопасности и удаленный надзор SOC, но культурное знакомство с заводскими процессами остается препятствием. Правительства и отраслевые ассоциации спонсируют стипендиальные программы, однако краткосрочное облегчение зависит от технологий с низким касанием, которые автоматизируют базовое укрепление и сортировку аномалий.

Сегментный анализ

По компонентам: услуги ускоряются на фоне нехватки навыков

В 2024 году размер рынка безопасности промышленных систем управления приписал 13,1 млрд долларов США решениям, что равно 68% доли доходов. Межсетевые экраны, IPS с пониманием протоколов, шлюзы идентификации и сканеры уязвимостей сформировали основу развертываний первой волны. Расходы растут стабильно, поскольку поставщики встраивают аналитику искусственного интеллекта, которая сокращает циклы обновления подписей и флагирует поведение нулевого дня в реальном времени. Рынок безопасности промышленных систем управления теперь свидетельствует о конвергентных платформах, которые поглощают логи через уровни Purdue, обогащая контекст для более быстрой корреляции первопричин.

Сегмент услуг, оцененный в 6,1 млрд долларов США в 2024 году, фиксирует самый быстрый CAGR 11,2% до 2030 года. Предложения управляемого обнаружения и реагирования объединяют удаленную сортировку первого уровня и обработчиков инцидентов на месте, позволяя заводам поддерживать время работы при соблюдении 72-часовых мандатов отчетности. Партнеры по интеграции и развертыванию соединяют разнородные стеки поставщиков, отображая инвентари активов против зон ISA/IEC 62443 перед настройкой многоуровневых контролей. Консультационные команды сравнивают зрелость через симуляции цепочки уничтожения, затем создают поэтапные дорожные карты, привязанные к циклам обновления capex. Контракты поддержки и обслуживания обеспечивают обновления прошивки и периодическую настройку наборов правил, сокращая среднее время исправления более чем на 30% в высокорегулируемых энергетических коммунальных предприятиях.

По типу безопасности: облачно-ориентированные стратегии набирают обороты

Сетевая безопасность закрепляет 37% доходов 2024 года, поскольку операторы приоритизируют физические и виртуальные аппараты сегментации, которые фильтруют команды протокола и зеркально отражают трафик пассивным коллекторам. Архитектуры нулевого доверия изолируют HMI, историков и инженерные рабочие станции, предотвращая боковое движение из IT-подсетей. Каналы разведки угроз вводят промышленные IOC, помогая командам SOC блокировать вредоносные последовательности команд, специфичных для OT.

Безопасность облачного/удаленного доступа публикует прогнозируемый CAGR 12,5%, самый высокий среди категорий, поскольку заводы внедряют цифровые двойники и порталы обслуживания с помощью поставщиков. Многофакторные шлюзы идентификации, брокеры сессий точно вовремя и непрерывная оценка позиции противостоят повышенному риску от конечных точек, подверженных интернету. Инструменты безопасности конечных точек укрепляют ПЛК, RTU и датчики с агентless-мониторингом, который отслеживает состояния прошивки и целостность памяти. Защита на уровне приложений использует динамический анализ кода для обнаружения небезопасных вызовов в программном обеспечении MES и выполнения партий, в то время как межсетевые экраны баз данных защищают операционные данные временных рядов от эксфильтрации.

По типу систем управления: защита ПЛК растет

Архитектуры SCADA сохранили 44% расходов 2024 года, отражая их роль в надзоре за географически разбросанными активами, такими как подстанции и насосные станции. Поставщики интегрируют картографическую визуализацию с событиями обнаружения вторжений, позволяя диспетчерам отслеживать аномалии до полевого оборудования. Принуждение доступа на основе ролей предотвращает выдачу удаленными операторами несанкционированных команд, снижая радиус взрыва атаки.

Защита ПЛК растет с CAGR 10,8%, поскольку новые варианты вредоносного ПО нацелены на прошивку контроллера. Белый список исполняемых файлов, принуждение подписанной логики и непрерывная проверка целостности минимизируют риск подделки. Поставщики теперь поставляют датчики без отводов, которые пассивно читают трафик объединительной платы, избегая прерываний процесса. Среды DCS в химической промышленности и переработке требуют детерминированных межсетевых экранов, которые понимают специфичные для поставщика протоколы, такие как Foundation Fieldbus. Контроллеры управления зданиями и специальные системы движения также получают внимание, завершая целостное портфолио защиты на уровне устройств.

Примечание: Доли сегментов всех отдельных сегментов доступны при покупке отчета

По отрасли конечного пользователя: водный сектор мчится вперед

Коммунальные предприятия возглавили расходы с 24% доходов 2024 года, поскольку регуляторы потребовали доказательства проверки цепочки поставок и учений по реагированию на инциденты. Операторы сетей развертывают обнаружение аномалий на потоках синхрофазоров и автоматизируют блокировку коммутационных аппаратов во время подозрительных вторжений. Удаленные ветряные и солнечные площадки добавляют спутниковые каналы связи, делая гигиену VPN и ротацию ключей существенными.

Власти водоснабжения и водоотведения увеличивают расходы с CAGR 12,1%, катализированные директивами EPA и громкими нарушениями, которые угрожали уставкам подачи хлора Smart Water Magazine. Очистные сооружения устанавливают виртуальные патчи на устаревшие контроллеры хлорирования и принимают однонаправленные шлюзы для потоков данных завод-корпорация. Химические, нефтехимические и нефтегазовые фирмы расширяют зоны нулевого доверия на устья скважин и резервуарные парки, реагируя на программы-вымогатели трубопроводов. Автомобильные и пищевые заводы встраивают киберпроверки в развертывания Индустрии 4.0, подключая инструменты крутящего момента и системы технического зрения только после принуждения политик идентификации.[3] Smart Water Magazine, "EPA Audit Finds 70% of Water Systems Fail Cyber Standards," smartwatermagazine.com

Географический анализ

Северная Америка сгенерировала 33% глобальных доходов 2024 года. Федеральный контроль усилился после громких нарушений, побуждая владельцев активов принять рекомендации CISA Shields-Up и подавать отчеты об уязвимостях в установленные окна. Инвестиции ускоряются вокруг безопасного удаленного доступа для малолюдных насосных станций и ветряных ферм. Национальная оценка киберугроз Канады предупреждает, что враждебные государства могут нарушить экспорт энергии, подталкивая провинциальных регуляторов к выравниванию с рамками NERC CIP.

Азиатско-Тихоокеанский регион фиксирует самый высокий CAGR 8,3% с 2025 по 2030 год. Китай масштабирует кибергигиену через тысячи новых подстанций, смешивая отечественные бренды межсетевых экранов с глобальными аналитическими движками. Япония обновляет автомобильные линии, насыщенные роботами, сочетая устройства глубокой проверки пакетов с интеграциями OT-aware SIEM. Южная Корея использует свою магистраль 5G, требуя наложений шифрования и идентификации для команд управления с миллисекундной задержкой. Индия заменяет конвертеры последовательный-Ethernet в гидропроектах, вставляя отводы проверки, которые питают SOC национального уровня. SME АСЕАН полагаются на размещенные у поставщиков SOC, поскольку созревают локальные конвейеры талантов.

Европа остается ключевым рынком, поскольку NIS2 расширяет принуждение на средние критические сущности. BSI Германии стимулирует межсекторальное совместное использование консультативной информации об уязвимостях, в то время как ANSSI Франции предписывает контрольные списки сегментации. Коммунальные предприятия Великобритании пилотируют предиктивные движки аномалий на базе ИИ для соответствия целям устойчивости Ofgem. Рост возобновляемой энергии в Испании и Италии вызывает спрос на брокеров аутентификации, которые управляют OEM-инверторами во время полевого обслуживания. Латинская Америка и Ближний Восток и Африка стабильно принимают средства защиты; бразильские коммунальные предприятия внедряют аттестацию цепочки поставок для прошивки ПЛК, а операторы трубопроводов Залива развертывают сети обмана для сдерживания разведки.

Конкурентный ландшафт

Рынок безопасности промышленных систем управления характеризуется умеренной фрагментацией с продолжающейся консолидацией. Традиционные поставщики автоматизации, такие как ABB и Siemens, встраивают функции безопасности в контроллеры, используя установленные базы для дополнительных продаж шлюзов периметра нулевого доверия. Киберчистоиграки, такие как Dragos и Nozomi Networks, специализируются на глубоком анализе протоколов и услугах подписки на разведку угроз, партнерствуя с MSSP для глобального масштабирования.

IT-гиганты безопасности Cisco и Fortinet интегрируют защищенные межсетевые экраны и встроенные в коммутаторы датчики, унифицируя потоки оповещений внутри корпоративных стеков SIEM. Palo Alto Networks представила защищенные межсетевые экраны нового поколения, которые автогенерируют политики сегментации из пассивного обнаружения активов. Microsoft усилил свой набор Defender for IoT, приобретя стартапы аналитики аномалий OT, предоставляя владельцам активов облачную охоту на угрозы.

Стратегические партнерства пролиферируют: Honeywell сотрудничает с Claroty для объединения обнаружения активов в своей платформе Forge, в то время как IBM объединяется с Siemens для предоставления совместных услуг реагирования на основе соглашений, охватывающих заводские полы и корпоративные дата-центры. Поставщики подчеркивают консолидацию платформы для сдерживания распространения инструментов и снижения общей стоимости владения. Рыночная дифференциация все больше зависит от способности визуализировать инвентари активов вплоть до версии прошивки, отображать зоны Purdue и оркестрировать автоматизированные действия сдерживания без воздействия на производство.

Лидеры отрасли безопасности промышленных систем управления

-

IBM Corporation

-

Cisco Systems Inc.

-

Fortinet, Inc.

-

Honeywell International Inc.

-

ABB Ltd.

- *Отказ от ответственности: основные игроки отсортированы в произвольном порядке

Недавние отраслевые разработки

- Май 2025: CISA выпустила тринадцать консультаций по промышленным системам управления, освещающих уязвимости безопасности в продуктах ICONICS, Mitsubishi Electric, Siemens, Schneider Electric и AutomationDirect, подчеркивая продолжающиеся проблемы в обеспечении безопасности промышленных систем управления у нескольких поставщиков и секторов.

- Март 2025: Rockwell Automation опубликовала всеобъемлющий план кибербезопасности под названием

От хаоса к контролю

, предоставляя руководство для устойчивых промышленных операций на основе Рамки кибербезопасности NIST, подчеркивая растущую конвергенцию OT и IT и расширенную поверхность атаки, которую она создает. - Январь 2025: CISA выпустила консультации для промышленных систем управления ABB и Nedap, освещая уязвимости безопасности и предоставляя рекомендации по усилению мер безопасности в этих системах.

- Январь 2025: IBM выпустила свои прогнозы кибербезопасности на 2025 год, подчеркивая взаимозависимость безопасности и ИИ, переход к стратегии Identity-First для управления доступом в гибридных облачных средах и важность подготовки к стандартам постквантовой криптографии.

Область охвата глобального отчета по рынку безопасности промышленных систем управления

Безопасность промышленных систем управления (ICS) включает обеспечение безопасности и сохранности промышленных систем управления, а также программного и аппаратного обеспечения, используемого системой. Она фокусируется на поддержании бесперебойной работы процессов и оборудования. Предлагаемые решения включают интегрированное аппаратное и программное обеспечение, упакованное для управления и мониторинга работы машин и связанных устройств, работающих в промышленных средах.

Рынок безопасности промышленных систем управления сегментирован по отрасли конечного пользователя (автомобильная, химическая и нефтехимическая, энергетика и коммунальные услуги, фармацевтика, продукты питания и напитки, нефть и газ, другие отрасли конечных пользователей) и географии (Северная Америка (Соединенные Штаты, Канада), Европа (Великобритания, Германия, Франция, остальная Европа), Азиатско-Тихоокеанский регион (Китай, Индия, Япония, остальная Азиатско-Тихоокеанский регион), Латинская Америка, Ближний Восток и Африка). Размер рынка и прогнозы предоставлены в стоимостном выражении (доллары США) для всех вышеуказанных сегментов.

| Решения | Межсетевой экран и IPS |

| Управление идентификацией и доступом | |

| Антивирус и антивредоносное ПО | |

| Управление безопасностью и уязвимостями | |

| Предотвращение и восстановление потери данных | |

| Другие решения | |

| Услуги | Консультации и оценка |

| Интеграция и развертывание | |

| Поддержка и обслуживание | |

| Управляемые услуги безопасности |

| Сетевая безопасность |

| Безопасность конечных точек |

| Безопасность приложений |

| Безопасность баз данных |

| Безопасность облачного/удаленного доступа |

| Диспетчерское управление и сбор данных (SCADA) |

| Распределенная система управления (DCS) |

| Программируемый логический контроллер (ПЛК) |

| Другие системы управления |

| Автомобильная |

| Химическая и нефтехимическая |

| Энергетика и коммунальные услуги |

| Нефть и газ |

| Продукты питания и напитки |

| Фармацевтика |

| Водоснабжение и водоотведение |

| Горнодобывающая промышленность и металлы |

| Транспорт и логистика |

| Другие отрасли |

| Северная Америка | Соединенные Штаты |

| Канада | |

| Мексика | |

| Европа | Великобритания |

| Германия | |

| Франция | |

| Италия | |

| Остальная Европа | |

| Азиатско-Тихоокеанский регион | Китай |

| Япония | |

| Индия | |

| Южная Корея | |

| Остальная Азиатско-Тихоокеанский регион | |

| Ближний Восток | Израиль |

| Саудовская Аравия | |

| Объединенные Арабские Эмираты | |

| Турция | |

| Остальной Ближний Восток | |

| Африка | Южная Африка |

| Египет | |

| Остальная Африка | |

| Южная Америка | Бразилия |

| Аргентина | |

| Остальная Южная Америка |

| По компонентам | Решения | Межсетевой экран и IPS |

| Управление идентификацией и доступом | ||

| Антивирус и антивредоносное ПО | ||

| Управление безопасностью и уязвимостями | ||

| Предотвращение и восстановление потери данных | ||

| Другие решения | ||

| Услуги | Консультации и оценка | |

| Интеграция и развертывание | ||

| Поддержка и обслуживание | ||

| Управляемые услуги безопасности | ||

| По типу безопасности | Сетевая безопасность | |

| Безопасность конечных точек | ||

| Безопасность приложений | ||

| Безопасность баз данных | ||

| Безопасность облачного/удаленного доступа | ||

| По типу системы управления | Диспетчерское управление и сбор данных (SCADA) | |

| Распределенная система управления (DCS) | ||

| Программируемый логический контроллер (ПЛК) | ||

| Другие системы управления | ||

| По отрасли конечного пользователя | Автомобильная | |

| Химическая и нефтехимическая | ||

| Энергетика и коммунальные услуги | ||

| Нефть и газ | ||

| Продукты питания и напитки | ||

| Фармацевтика | ||

| Водоснабжение и водоотведение | ||

| Горнодобывающая промышленность и металлы | ||

| Транспорт и логистика | ||

| Другие отрасли | ||

| По географии | Северная Америка | Соединенные Штаты |

| Канада | ||

| Мексика | ||

| Европа | Великобритания | |

| Германия | ||

| Франция | ||

| Италия | ||

| Остальная Европа | ||

| Азиатско-Тихоокеанский регион | Китай | |

| Япония | ||

| Индия | ||

| Южная Корея | ||

| Остальная Азиатско-Тихоокеанский регион | ||

| Ближний Восток | Израиль | |

| Саудовская Аравия | ||

| Объединенные Арабские Эмираты | ||

| Турция | ||

| Остальной Ближний Восток | ||

| Африка | Южная Африка | |

| Египет | ||

| Остальная Африка | ||

| Южная Америка | Бразилия | |

| Аргентина | ||

| Остальная Южная Америка | ||

Ключевые вопросы, освещенные в отчете

Каков текущий размер рынка безопасности промышленных систем управления?

Рынок безопасности ICS составляет 19,24 млрд долларов США в 2025 году и прогнозируется достичь 26,86 млрд долларов США к 2030 году.

Какой регион лидирует в расходах на решения безопасности ICS?

Северная Америка составляет 33% глобальных доходов, движимая строгими регулированиями и громкими атаками.

Почему управляемые услуги безопасности растут быстрее, чем продажи продуктов?

Острая нехватка специалистов, квалифицированных в OT, подталкивает владельцев активов к аутсорсингу круглосуточного мониторинга, что приводит к CAGR 11,2% для управляемых услуг.

Какой тип системы управления расширяется наиболее быстро?

Решения безопасности ПЛК прогнозируются к росту с CAGR 10,8%, поскольку атакующие все больше нацелены на прошивку контроллеров.

Как новые регулирования влияют на инвестиции в безопасность промышленных систем управления?

Мандаты, такие как NIS2 и NERC CIP-013, налагают штрафы за несоблюдение, заставляя операторов критической инфраструктуры ускорять закупки соответствующих контролей безопасности.

Что стимулирует повышенный спрос в сегменте водоснабжения и водоотведения?

Серия нарушений и новые директивы EPA подтолкнули коммунальные предприятия водоснабжения к увеличению бюджетов кибербезопасности, что привело к сегментному CAGR 12,1% до 2030 года.

Последнее обновление страницы: