Taille et part du marché de la sécurité cloud dans le secteur bancaire

Analyse du marché de la sécurité cloud dans le secteur bancaire par Mordor Intelligence

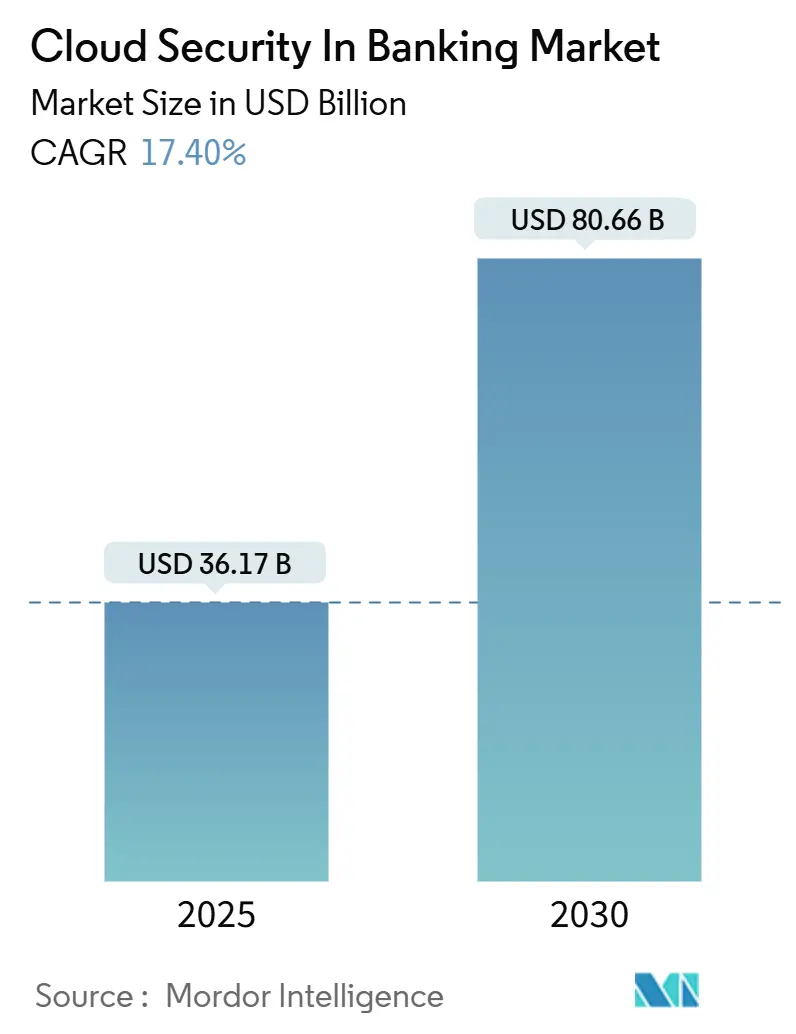

Le marché de la sécurité cloud dans le secteur bancaire s'élevait à 36,17 milliards USD en 2025 et devrait atteindre 80,66 milliards USD d'ici 2030, reflétant un TCAC de 17,4 %. Cette expansion reflète le pivot des banques vers des architectures cloud-natives qui réduisent les coûts d'exploitation, améliorent l'agilité et satisfont les régulateurs exigeant une résilience opérationnelle prouvée. La demande augmente également parce que les incidents de ransomware ciblant les charges de travail financières ont grimpé à 78 % en 2024, poussant les directeurs de la sécurité informatique à accélérer l'adoption du zero-trust et la surveillance approfondie des risques tiers. La consolidation parmi les fournisseurs de sécurité donne aux banques accès à de larges plateformes qui combinent protection API, gouvernance d'identité et analyses de fraude alimentées par IA. En parallèle, les fournisseurs de cloud public intègrent des outils de conformité préconfigurés qui simplifient les audits sous des mesures telles que la loi sur la résilience opérationnelle numérique (DORA) de l'UE, entrée en vigueur en janvier 2025. [1]Autorité bancaire européenne, ' Loi sur la résilience opérationnelle numérique ', europa.eu Bien que l'Amérique du Nord ait conservé une part de 37,2 % en 2024, l'Asie-Pacifique progresse le plus rapidement grâce aux règles nationales de localisation des données et aux services bancaires mobiles-first, contribuant à un TCAC régional de 17,8 % jusqu'en 2030.

Points clés du rapport

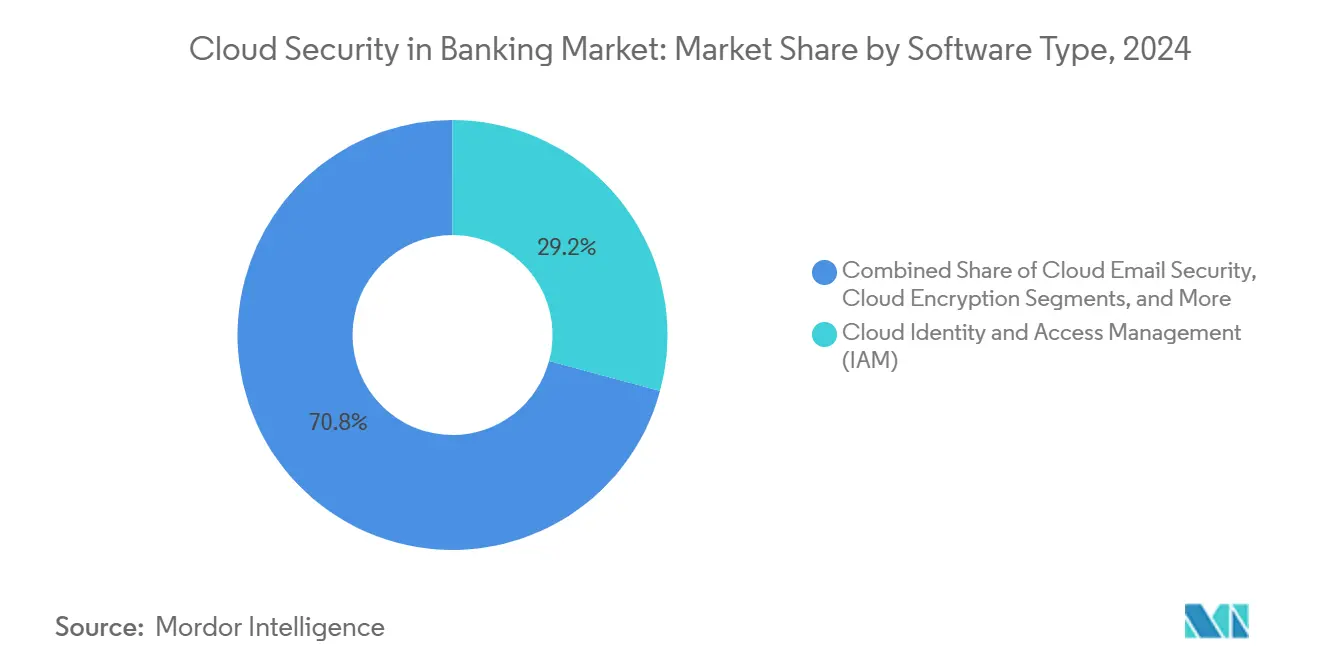

- Par type de logiciel, la gestion d'identité et d'accès cloud menait avec 29,2 % de la part de marché de la sécurité cloud dans le secteur bancaire en 2024, tandis que le chiffrement cloud devrait croître à un TCAC de 18,2 % jusqu'en 2030.

- Par modèle de déploiement, le segment cloud public représentait 62,4 % de la taille du marché de la sécurité cloud dans le secteur bancaire en 2024 ; le cloud hybride devrait croître le plus rapidement à un TCAC de 20,1 % jusqu'en 2030.

- Par service de sécurité, les offres de sécurité des données représentaient 31,7 % de la taille du marché de la sécurité cloud dans le secteur bancaire en 2024, tandis que la surveillance et orchestration de sécurité devrait afficher un TCAC de 20,3 % jusqu'en 2030.

- Par type bancaire, la banque de détail contrôlait 38,7 % de la part de marché de la sécurité cloud dans le secteur bancaire en 2024 ; les banques entièrement numériques devraient enregistrer un TCAC de 19,6 % entre 2025 et 2030.

- Par géographie, l'Amérique du Nord dominait avec 37,2 % de part de revenus en 2024 ; l'Asie-Pacifique est en route pour le TCAC régional le plus rapide à 17,8 % jusqu'en 2030.

Tendances et insights du marché mondial de la sécurité cloud dans le secteur bancaire

Analyse d'impact des moteurs

| Moteur | (~) % d'impact sur les prévisions TCAC | Pertinence géographique | Calendrier d'impact |

|---|---|---|---|

| Sophistication croissante des cyberattaques | +4.2% | Mondiale | Court terme (≤ 2 ans) |

| Automatisation de conformité temps réel (Bâle III, DORA) | +3.8% | UE principale, Amérique du Nord secondaire | Moyen terme (2-4 ans) |

| Évitement des coûts serverless et conteneurs natifs | +2.1% | Amérique du Nord, UE | Moyen terme (2-4 ans) |

| APIs open banking accélèrent le zero-trust | +2.9% | UE principale, APAC secondaire | Long terme (≥ 4 ans) |

| Détection de fraude IA dans les suites de sécurité | +3.5% | Mondiale | Court terme (≤ 2 ans) |

| Source: Mordor Intelligence | |||

Volume et sophistication croissants des cyberattaques sur les charges de travail bancaires

Les institutions financières ont fait face à des taux de ransomware de 78 % en 2024, le double de l'année précédente. Les attaquants exploitent maintenant l'abus d'API, les mauvaises configurations de conteneurs et les failles logicielles tierces-dans un incident, une mauvaise configuration cloud un exposé près de 500 000 clients de JPMorgan Chase, soulignant la nouvelle surface de menace sans périmètre. Les coûts moyens de violation atteignent 10 millions USD par incident, incitant à une migration urgente vers des contrôles zero-trust pilotés par l'analyse comportementale qui vérifient chaque session et actif. Les grandes banques intègrent la numérisation de conformité continue et la chasse aux menaces dans les pipelines DevSecOps pour réduire les fenêtres d'exposition de jours à heures. Le rail de paiements mondial SWIFT pilote des modèles d'apprentissage fédéré avec Google Cloud qui signalent les transactions anormales sans déplacer de données sensibles, montrant comment l'IA peut détecter la fraude tout en protégeant la vie privée. Alors que le crime organisé monétise l'accès aux identifiants bancaires volés sur les marchés du Sombre web, la segmentation cloud proactive et l'IAM à privilèges minimaux sont devenues des priorités au niveau des conseils d'administration.

Exigences d'automatisation de conformité temps réel (Bâle III, DORA, etc.)

La DORA de l'UE oblige 22 000 entités financières à signaler les incidents cyber graves dans les 24 heures et à tester les plans de sortie pour les fournisseurs cloud critiques, poussant les banques à déployer des moteurs de collecte de preuves automatisés qui alimentent les régulateurs en temps quasi réel. Les régulateurs américains évoluent dans la même direction : le rapport de résilience cloud 2025 du Trésor encourage la surveillance continue des contrôles pour les institutions systémiques. [2]Département du Trésor américain, ' Rapport cloud du Trésor ', home.treasury.gov Les fournisseurs cloud intègrent maintenant des modèles de cartographie pour Bâle III, PCI DSS et RGPD dans des tableaux de bord, réduisant les charges de travail d'audit manuel de 40 %. Les banques avec empreintes mondiales standardisent sur des structures de conformité unifiées pour qu'un ensemble unique de politiques satisfasse les juridictions qui se chevauchent-particulièrement précieux quand les flux de données clients s'étendent sur l'UE, les États-Unis et l'Asie. Les adopteurs précoces rapportent des lancements de produits plus rapides car la gouvernance intégrée élimine les cycles d'examen de sécurité longs, transformant la conformité d'un bloqueur en un facilitateur de revenus.

Évitement des coûts grâce aux contrôles de sécurité serverless et natifs aux conteneurs

Les modèles serverless libèrent les banques du provisionnement et du patching d'hôtes, réduisant les factures d'infrastructure de 35 % tout en augmentant la productivité des développeurs de 25 %. Les plateformes de conteneurs offrent des économies similaires mais calent si les images manquent de contrôles intégrés ; 67 % des entreprises ont retardé les livraisons pour des raisons de sécurité, soulignant la demande pour la numérisation intégrée de conteneurs. Une banque américaine de taille moyenne un transféré ses charges de travail de détection de fraude vers un pipeline serverless et économisé 30 millions USD annuellement, respectant les règles de chiffrement RGPD avec un overhead minimal. L'isolation et l'infrastructure immuable réduisent les surfaces d'attaque car les fonctions ne démarrent que lorsqu'invoquées, limitant les opportunités de mouvement latéral pour les attaquants. Avec la plupart des banques ciblant 80 % de pénétration cloud d'ici 2026, les directeurs financiers considèrent la sécurité serverless comme une couverture contre la pression sur les marges et les coupes continues des dépenses d'investissement.

Expansion des APIs open banking pilotant l'adoption zero-trust

PSD2, PSD3 et régimes similaires forcent les banques à exposer les données de compte via APIs, invitant les partenaires fintech, mais aussi l'abus. L'Europe se classe maintenant troisième mondialement pour les attaques de couche API contre les services financiers. [3]Akamai Technologies, ' Sécurité API dans l'écosystème open banking ', akamai.com Les architectures zero-trust authentifient chaque appel, appliquent la micro-segmentation et inspectent continuellement le trafic en utilisant des bases comportementales, compensant le problème de périmètre poreux. Au moins 60 % des grandes banques de l'UE auront des cadres zero-trust en place d'ici 2026 alors qu'elles adaptent l'authentification héritée aux profils FAPI et OAuth 2.0. Le retour est un embarquement plus rapide des partenaires-réduisant les temps d'intégration de mois à jours-parce que les moteurs de politiques granulaires médient l'accès sans examen manuel du code. Les fournisseurs qui marient les passerelles API avec MFA adaptatif et notation de fraude temps réel gagnent des parts, reflétant la demande d'acheteurs pour des plans de contrôle consolidés.

Analyse d'impact des contraintes

| Contrainte | (~) % d'impact sur les prévisions TCAC | Pertinence géographique | Calendrier d'impact |

|---|---|---|---|

| Conflits de résidence de données avec clouds publics multi-tenants | -2.8% | UE principale, APAC secondaire | Long terme (≥ 4 ans) |

| Pénurie de talents qualifiés en sécurité cloud | -3.1% | Mondiale | Moyen terme (2-4 ans) |

| Dépendances cachées dans les liens fintech tiers | -1.9% | Mondiale | Court terme (≤ 2 ans) |

| Source: Mordor Intelligence | |||

Conflits de résidence de données avec clouds publics multi-tenants

Le RGPD, la CSL de Chine et la loi DPDP de l'Inde obligent les banques à localiser les données, entrant en conflit avec les configurations multi-tenants mondiales. Les variantes de cloud souverain des hyperscalers promettent l'isolation des métadonnées et la garde de clés locale, mais manquent encore des contrôles de placement granulaires que certains régulateurs demandent. Les marchés APAC plus petits appliquent souvent des règles de centres de données dans le pays qui érodent les économies d'échelle, poussant les banques vers des topologies hybrides où les jeux de données sensibles restent sur site ou dans des régions privées locales. La complexité architecturale résultante augmente les coûts et élève le risque d'erreur de configuration, ajoutant de la traînée aux plans d'adoption cloud généralisée. Les décideurs politiques consultent l'industrie pour affiner les stipulations de résidence pour que les bénéfices de résilience cyber l'emportent sur les préoccupations juridictionnelles, mais la résolution est improbable avant la fin de la décennie.

Pénurie de talents qualifiés en sécurité cloud dans les équipes SOC des banques

Soixante-seize pour cent des institutions financières admettent un déficit de compétences en sécurité cloud, et seulement 14 % se sentent pleinement staffées pour adresser les nouvelles menaces. Les playbooks SOC traditionnels centrés sur le réseau ne se traduisent pas facilement aux écosystèmes de conteneurs, serverless et API, laissant les arriérés d'alertes non triés. Les banques recherchent des partenaires de détection et réponse gérées mais doivent scruter les SOC externes pour l'alignement réglementaire et les protections de manipulation de données. L'automatisation comble une partie de l'écart : les moteurs de corrélation d'événements pilotés par IA réduisent les volumes d'alertes de 90 %, libérant les analystes pour des tâches à plus forte valeur. Les grands incumbents financent aussi des programmes de requalification accélérée, couvrant les certifications comme CCSP et sécurité Kubernetes, mais le pipeline sera en retard sur la demande à moyen terme, selon les analystes de main-d'œuvre.

Analyse par segment

Par type de logiciel : domination IAM au milieu de la montée du chiffrement

La gestion d'identité et d'accès cloud représentait 29,2 % de la part de marché de la sécurité cloud dans le secteur bancaire en 2024, reflétant le passage des banques des contrôles de périmètre aux garde-fous centrés sur l'identité qui authentifient utilisateurs, services et APIs à l'échelle de la milliseconde. Alors que les modèles de travail distribués persistent, l'IAM consolide l'authentification unique, la gestion d'accès privilégié et les vérifications de posture d'appareil, formant l'épine dorsale des programmes zero-trust. Les fournisseurs intègrent maintenant la notation de risque continue et les flux sans mot de passe qui réduisent la friction de connexion-un facteur d'expérience utilisateur critique dans la banque de consommation.

Le chiffrement cloud est le segment le plus rapide, affichant un TCAC de 18,2 % jusqu'en 2030. La conscience de la menace quantique et les statuts de protection des données plus stricts poussent les banques à déployer des modules de sécurité matérielle et une orchestration de clés centralisée. La taille du marché de la sécurité cloud dans le secteur bancaire pour les produits axés sur le chiffrement devrait augmenter aux côtés des pilotes d'algorithmes résistants au quantique à travers les rails de paiement, positionnant la cryptographie à la fois comme un incontournable de conformité et un différenciateur concurrentiel. Le calcul multipartite et le chiffrement préservant le format gagnent en traction, permettant aux institutions d'analyser les données sans les déchiffrer, une percée pour l'analyse de fraude transfrontalière et l'entraînement de modèles IA.

Note: Parts de segment de tous les segments individuels disponibles à l'achat du rapport

Par modèle de déploiement : l'accélération hybride défie la dominance publique

Les implémentations cloud public ont capturé 62,4 % de la taille du marché de la sécurité cloud dans le secteur bancaire en 2024, soulignant la confiance dans les défenses des hyperscalers, les régions dédiées aux services financiers et les plans de responsabilité partagée. Les fournisseurs comme AWS et Microsoft rapportent une croissance à deux chiffres dans les charges de travail bancaires, aidés par des artefacts comme les packs d'audit à la demande PCI DSS qui tranchent les temps d'évaluation. Cependant, les variantes de cloud souverain et cloud régional illustrent qu'un modèle ne conviendra pas à chaque juridiction, et les tests de stratégie de sortie demandés par les superviseurs britanniques soulignent le risque de concentration résiduel.

Les installations cloud hybride se développent à un TCAC de 20,1 % parce qu'elles permettent aux banques de respecter les mandats de résidence des données tout en éclatant vers la structure publique pour les poussées d'analyse. Les conteneurs et mailles de services offrent la portabilité des charges de travail, permettant des exercices de sortie de stress qui déplacent le trafic d'un fournisseur compromis en heures. Alors que les régulateurs scrutent les dépendances à fournisseur unique, les chaînes d'outils multi-cloud deviennent de larges métriques pour la résilience opérationnelle, accélérant l'approvisionnement de couches d'abstraction qui sécurisent et orchestrent à travers les fournisseurs.

Par service de sécurité : la protection des données mène la croissance d'orchestration

Les services de sécurité des données détenaient 31,7 % des revenus en 2024, un résultat naturel des régulations équivalant la mauvaise manipulation des données au risque systémique. La tokenisation, le chiffrement au niveau des champs et les schémas d'apport de vos propres clés sont maintenant standard pour les données de compte, informations de porteur de carte et messages de paiement de haute valeur. Cette priorité ne diminuera probablement pas alors que les gangs de ransomware pivotent vers des tactiques de double extorsion qui publient les données volées.

Les offres de surveillance et orchestration de sécurité démontrent un TCAC de 20,3 % parce que la surface d'attaque cloud génère de la télémétrie à une échelle que les analystes humains ne peuvent pas analyser. Les piles SIEM/SOAR modernes ingèrent les logs des couches SaaS, PaaS et IaaS, corrèlent les événements avec l'intelligence des menaces et lancent des playbooks de confinement automatisés. Les banques déployant ces piles rapportent réduire le temps moyen de détection de huit heures à trente minutes tout en divisant par deux les arriérés d'alertes. Avec les copilotes IA emballant maintenant automatiquement le contexte forensique, l'orchestration est prête à éclipser la gestion de logs héritée dans les dépenses.

Note: Parts de segment de tous les segments individuels disponibles à l'achat du rapport

Par type bancaire : l'agilité néobanque pilote la transformation numérique

La banque de détail représentait 38,7 % des revenus en 2024 alors que les applications mobiles, paiements instantanés et rails de cartes exposent de vastes surfaces d'attaque consommateur. Le phishing, le credential stuffing et les attaques de prise de contrôle de compte croissent en lockstep avec les volumes numériques, gardant la protection des données et l'anti-fraude au sommet des listes de dépenses. Les banques établies font fonctionner des pistes de modernisation parallèles, remplaçant les cœurs monolithiques par des microservices qui assument un chiffrement omniprésent et une fédération d'identité.

Les banques entièrement numériques montrent un TCAC de 19,6 %, bénéficiant de piles technologiques greenfield absentes de mainframes. Toute leur entreprise repose sur le calcul élastique et les services de sécurité gérés, en faisant des adopteurs précoces de WAF serverless, découverte API en ligne et défense de conteneurs runtime. Les leçons apprises cascadent dans l'écosystème plus large alors que les incumbents s'associent avec ou acquièrent des challengers fintech pour rafraîchir les offres héritées, répandant les motifs de sécurité cloud-natifs à travers le marché.

Analyse géographique

L'Amérique du Nord dominait le marché de la sécurité cloud dans le secteur bancaire avec une part de 37,2 % en 2024. Le dialogue régulateur-fournisseur de longue date, le partage de menaces privé-public mature et 17 milliards USD de dépenses technologiques annuelles chez JPMorgan Chase soulignent la profondeur de la demande locale. L'étude de résilience cloud 2025 du Trésor américain encourage formellement les institutions critiques à adopter le multi-cloud tout en implémentant des pipelines de surveillance temps réel, accélérant les commandes pour des piles de sécurité unifiées qui peuvent s'étendre sur les fournisseurs. Les régulateurs canadiens référencent maintenant explicitement les normes zero-trust et API sécurisées dans les directives d'open banking, signalant une dynamique d'investissement supplémentaire.

L'Asie-Pacifique livre le TCAC le plus rapide à 17,8 % jusqu'en 2030 alors que les régulateurs équilibrent localisation des données avec innovation. Le consortium japonais de banques régionales un adopté une plateforme hybride partagée fonctionnant sur l'infrastructure IBM et Kyndryl, illustrant les approches collaboratives pour une sécurité rentable mais conforme. Le déploiement d'ID numérique national de Singapour et le standard RMiT de Malaisie pilotent aussi l'adoption d'IAM et de surveillance temps réel, respectivement. Le schéma de protection multi-niveaux de Chine (MLPS 2.0) contraint le chiffrement, la surveillance continue et la garde de clés onshore, incitant les fournisseurs à lancer des régions locales uniquement avec attestation matérielle.

L'Europe accélère grâce à DORA et PSD2/PSD3. La banque italienne Credem Banca un migré vers un cloud de sécurité spécialisé qui intègre chiffrement et notification d'incident temps réel, atteignant un reporting réglementaire 20 % plus rapide. L'étude Thales 2024 note que 65 % des firmes européennes classent la sécurité cloud comme leur deuxième priorité cyber la plus importante, témoignant d'un focus au niveau des conseils d'administration. [4]Groupe Thales, ' Étude sécurité cloud 2024 ', thalesgroup.com Les exercices de résilience multi-cloud et les pilotes de cloud souverain sont maintenant des exigences contractuelles, stimulant la demande pour des couches d'orchestration qui appliquent les politiques à travers les environnements Amazon, Microsoft et Google sans duplication manuelle de règles.

Paysage concurrentiel

Le marché de la sécurité cloud dans le secteur bancaire est modérément consolidé. Les méga-fournisseurs combinent des capacités construites organiquement avec des acquisitions comme l'achat de Wiz par Google Cloud, ajoutant notation de risque temps réel et tableaux de bord de conformité spécifiques au secteur. Le rachat de QRadar SaaS d'IBM par Palo Alto Networks resserre le lien entre XDR et SIEM, permettant aux cycles de détection de violation de rétrécir de jours à heures. Les banques favorisent ces suites sur les produits point parce que la simplicité de licence et les lacs de données partagés réduisent le fardeau d'intégration.

Les hyperscalers intègrent nativement des contrôles avancés-calcul confidentiel, fédération d'identité de charge de travail et boîtes à outils de chiffrement post-quantique-utilisant leur échelle d'infrastructure pour sous-coter les fournisseurs de niche. Les fournisseurs de sécurité traditionnels répondent en superposant politique-en tant que-code, cartographie de chemin d'attaque temps réel et copilotes IA sur leurs portefeuilles existants. Les spécialistes d'identité comme Ping Identity et Okta approfondissent les liens avec les membres FIDO Alliance pour pousser les flux sans mot de passe, critiques pour l'expérience utilisateur de banque de détail.

Les start-ups innovantes trouvent encore de l'espace blanc dans la sécurité API, validation SBOM first-développeur et gestion de clés résistantes au quantique. Cependant, les valuations de sortie facteur maintenant les bibliothèques de conformité spécifiques au secteur bancaire, portails d'évaluation tiers et victoires de référence prouvées avec les institutions de niveau 1. Les fournisseurs manquant ces artefacts font face à des ardoises RFP plus dures alors que les banques consolident les fournisseurs pour gérer l'exposition tiers et réduire l'overhead de gestion des fournisseurs.

Leaders de l'industrie de la sécurité cloud dans le secteur bancaire

AWS (Amazon.com, Inc.)

Google Cloud Platform (Alphabet Inc.)

Microsoft Azure (Microsoft Corporation)

IBM Cloud Security (IBM Corporation)

Oracle Cloud (Oracle Corporation)

- *Avis de non-responsabilité : les principaux acteurs sont triés sans ordre particulier

Développements récents de l'industrie

- Juin 2025 : OneSpan un acquis Nok Nok Labs pour développer l'authentification sans mot de passe pour les clients bancaires, s'alignant avec les standards FIDO OneSpan.

- Juin 2025 : Zscaler un introduit la classification de données basée sur l'IA et les protections IA génératives pour sécuriser les charges de travail émergentes.

- Mai 2025 : JPMorgan Chase un divulgué que 65 % de ses applications fonctionnent maintenant sur des plateformes cloud, soulignant la migration accélérée JPMorgan Chase.

- Avril 2025 : La Banque d'Angleterre un mis en garde contre les dépendances IA systémiques tout en endorsant la sécurité cloud comme pilier de résilience Banque d'Angleterre.

- Mars 2025 : Google Cloud un complété son acquisition de Wiz, ajoutant conformité automatisée et évaluation de risque temps réel pour les verticales réglementées Infosprint Technologies.

- Février 2025 : Shizuoka Bank un déployé une architecture zero-trust à travers son infrastructure de groupe, ZDNet Japan.

- Janvier 2025 : DORA est entré en vigueur à travers l'UE, mandatant la gestion complète du risque TIC Autorité bancaire européenne.

- Janvier 2025 : Un consortium de banques régionales japonaises un adopté une plateforme hybride cloud financière avec capacités de réponse cybersécurité coordonnées, Juroku Bank.

Portée du rapport mondial du marché de la sécurité cloud dans le secteur bancaire

La sécurité cloud dans le secteur bancaire est requise car les clients sont maintenant la force motrice derrière ce secteur et forcent les banques à essayer de nouveaux modèles d'affaires. Les banques peuvent bénéficier en déployant le cloud privé dans le système avec divers logiciels cloud tels que logiciel de gestion d'identité et d'accès cloud, sécurité email cloud, etc.

| Gestion d'identité et d'accès cloud (IAM) |

| Sécurité email cloud |

| Détection et prévention d'intrusion cloud (IDPS) |

| Chiffrement cloud |

| Sécurité réseau cloud |

| Cloud public |

| Cloud privé |

| Cloud hybride |

| Sécurité des données |

| Sécurité des applications |

| Sécurité réseau |

| Surveillance et orchestration de sécurité (SIEM/SOAR) |

| Identité, authentification et analyses de fraude |

| Banque de détail/consommateur |

| Banque d'entreprise et d'investissement |

| Fournisseurs de services de carte et paiement |

| Banques entièrement numériques/néobanques |

| Amérique du Nord | États-Unis | |

| Canada | ||

| Mexique | ||

| Amérique du Sud | Brésil | |

| Argentine | ||

| Chili | ||

| Reste de l'Amérique du Sud | ||

| Europe | Allemagne | |

| Royaume-Uni | ||

| France | ||

| Italie | ||

| Espagne | ||

| Russie | ||

| Reste de l'Europe | ||

| Asie-Pacifique | Chine | |

| Inde | ||

| Japon | ||

| Corée du Sud | ||

| Malaisie | ||

| Singapour | ||

| Australie | ||

| Reste de l'Asie-Pacifique | ||

| Moyen-Orient et Afrique | Moyen-Orient | Émirats arabes unis |

| Arabie saoudite | ||

| Turquie | ||

| Reste du Moyen-Orient | ||

| Afrique | Afrique du Sud | |

| Nigeria | ||

| Égypte | ||

| Reste de l'Afrique | ||

| Par type de logiciel | Gestion d'identité et d'accès cloud (IAM) | ||

| Sécurité email cloud | |||

| Détection et prévention d'intrusion cloud (IDPS) | |||

| Chiffrement cloud | |||

| Sécurité réseau cloud | |||

| Par modèle de déploiement | Cloud public | ||

| Cloud privé | |||

| Cloud hybride | |||

| Par service de sécurité | Sécurité des données | ||

| Sécurité des applications | |||

| Sécurité réseau | |||

| Surveillance et orchestration de sécurité (SIEM/SOAR) | |||

| Identité, authentification et analyses de fraude | |||

| Par type bancaire | Banque de détail/consommateur | ||

| Banque d'entreprise et d'investissement | |||

| Fournisseurs de services de carte et paiement | |||

| Banques entièrement numériques/néobanques | |||

| Par géographie | Amérique du Nord | États-Unis | |

| Canada | |||

| Mexique | |||

| Amérique du Sud | Brésil | ||

| Argentine | |||

| Chili | |||

| Reste de l'Amérique du Sud | |||

| Europe | Allemagne | ||

| Royaume-Uni | |||

| France | |||

| Italie | |||

| Espagne | |||

| Russie | |||

| Reste de l'Europe | |||

| Asie-Pacifique | Chine | ||

| Inde | |||

| Japon | |||

| Corée du Sud | |||

| Malaisie | |||

| Singapour | |||

| Australie | |||

| Reste de l'Asie-Pacifique | |||

| Moyen-Orient et Afrique | Moyen-Orient | Émirats arabes unis | |

| Arabie saoudite | |||

| Turquie | |||

| Reste du Moyen-Orient | |||

| Afrique | Afrique du Sud | ||

| Nigeria | |||

| Égypte | |||

| Reste de l'Afrique | |||

Questions clés répondues dans le rapport

Qu'est-ce qui pilote la croissance rapide du marché de la sécurité cloud dans le secteur bancaire ?

La croissance provient de régulations plus strictes comme DORA, d'attaques ransomware croissantes qui ont touché 78 % des banques en 2024, et d'économies de coûts jusqu'à 35 % réalisées grâce aux contrôles de sécurité serverless et conteneurs.

Quel segment logiciel domine les dépenses de sécurité cloud par les banques ?

La gestion d'identité et d'accès cloud mène avec 29,2 % des revenus 2024 grâce à son rôle dans les architectures zero-trust et l'authentification de travail à distance.

Pourquoi les déploiements cloud hybride accélèrent-ils dans le secteur bancaire ?

Les configurations hybrides satisfont les lois de résidence des données tout en permettant aux banques d'éclater vers les clouds publics pour l'analyse, pilotant un TCAC de 20,1 % jusqu'en 2030.

Comment les pénuries de talents affectent-elles les opérations de sécurité bancaire ?

Avec seulement 14 % des institutions pleinement staffées, les banques adoptent l'orchestration pilotée par IA et les services de détection gérés pour combler les lacunes d'expertise.

Quelle région se développe le plus rapidement pour l'adoption de sécurité cloud dans le secteur bancaire ?

L'Asie-Pacifique montre un TCAC de 17,8 % jusqu'en 2030, stimulé par le secteur bancaire mobile-first et les nouveaux mandats de localisation à travers le Japon, Singapour et la Chine.

Quel rôle l'IA joue-t-elle dans les futures plateformes de sécurité cloud pour les banques ?

L'IA supporte la détection d'anomalies, l'analyse de fraude et l'automatisation de conformité, avec les fournisseurs intégrant des protections IA génératives et l'apprentissage machine qui réduisent le temps moyen de détection à moins de 30 minutes.

Dernière mise à jour de la page le: