Taille et part du marché de la sécurité définie par logiciel

Analyse du marché de la sécurité définie par logiciel par Mordor Intelligence

La taille du marché de la sécurité définie par logiciel est estimée à 12,9 milliards USD en 2025 et devrait plus que doubler pour atteindre 26,91 milliards USD d'ici 2030, progressant à un TCAC de 15,84 %. La plupart des entreprises s'éloignent des contrôles centrés sur le périmètre vers des architectures programmables qui suivent les charges de travail lorsqu'elles se déplacent entre les centres de données, plusieurs clouds publics et les emplacements périphériques. L'application automatisée des politiques raccourcit les cycles de réponse aux incidents, tandis que les principes de confiance zéro intègrent la vérification continue dans les opérations réseau quotidiennes. Les échéances réglementaires telles que la loi sur la résilience cybernétique de l'UE et la directive NIS2 convertissent les dépenses discrétionnaires en investissements obligatoires. Parallèlement, la croissance rapide des applications conteneurisées force les équipes de sécurité à adopter une micro-segmentation granulaire et une protection d'exécution que seules les approches définies par logiciel peuvent fournir. Ensemble, ces forces donnent au marché de la sécurité définie par logiciel un élan durable à deux chiffres jusqu'à la fin de la décennie.

Principales conclusions du rapport

- Par composant, le logiciel a conservé 63 % de la part du marché de la sécurité définie par logiciel en 2024 ; les services devraient s'étendre à un TCAC de 15,60 % jusqu'en 2030.

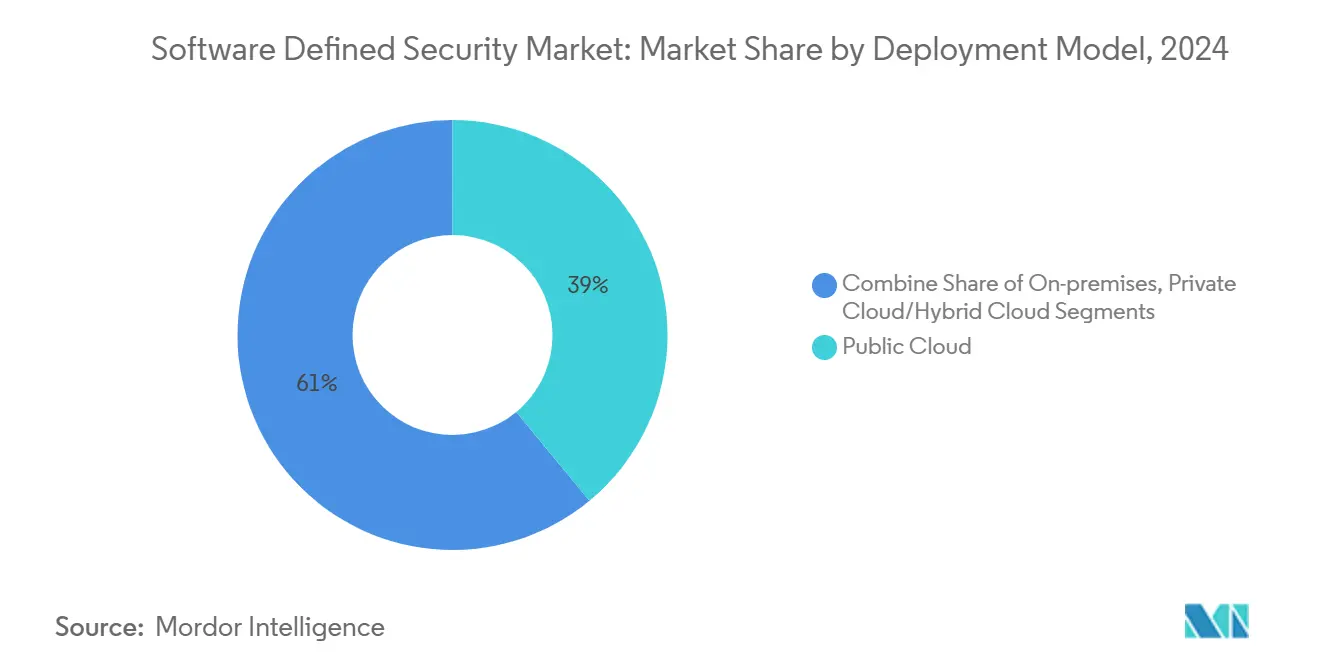

- Par modèle de déploiement, le cloud public détenait 39 % de part de revenus en 2024 ; le cloud public SaaS uniquement devrait croître à un TCAC de 18,20 % jusqu'en 2030.

- Par type de sécurité, la sécurité réseau représentait 40 % de la taille du marché de la sécurité définie par logiciel en 2024, tandis que la sécurité cloud/conteneur mène la croissance à un TCAC de 24 %.

- Par taille d'organisation, les grandes entreprises commandaient 58 % de part en 2024 ; les petites et moyennes entreprises devraient croître à un TCAC de 13,80 %.

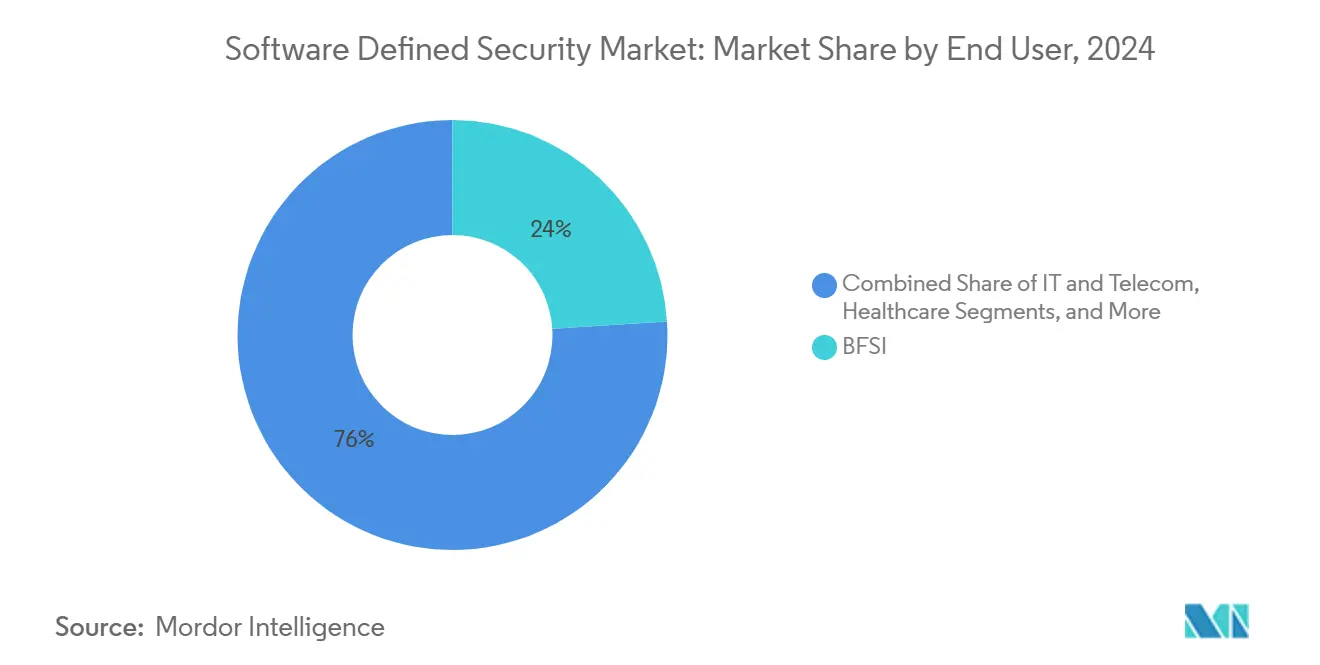

- Par utilisateur final, BFSI menait avec 24 % de part de revenus en 2024 ; la santé est le secteur à croissance la plus rapide à un TCAC de 16,40 %.

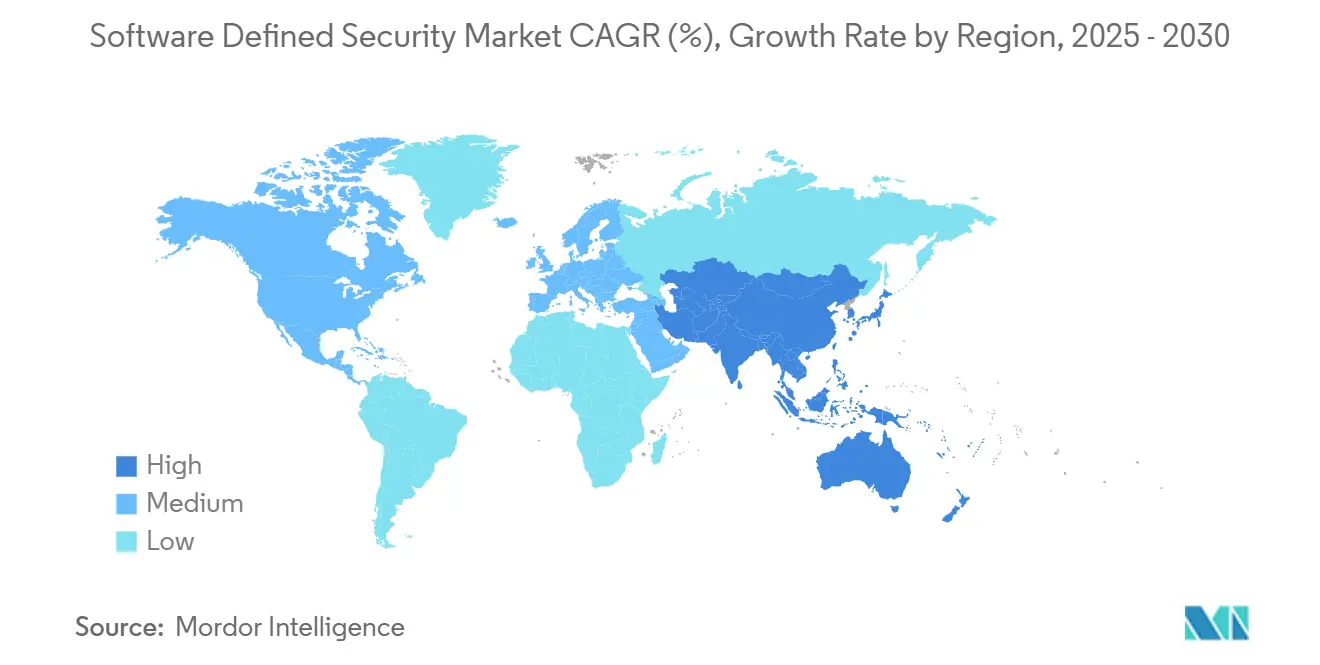

- Par géographie, l'Amérique du Nord a capturé 38 % des revenus en 2024 ; l'Asie-Pacifique est prête à s'étendre à un TCAC de 14,90 % jusqu'en 2030.

Tendances et aperçus du marché mondial de la sécurité définie par logiciel

Analyse d'impact des moteurs

| Moteur | (~) % Impact sur les prévisions TCAC | Pertinence géographique | Chronologie d'impact |

|---|---|---|---|

| Exigence d'une réponse aux incidents et d'une automatisation des politiques plus rapides | +3.2% | Mondial, avec concentration en Amérique du Nord et UE | Court terme (≤ 2 ans) |

| Adoption croissante des architectures multi-cloud et cloud hybride | +4.1% | Mondial, mené par l'Amérique du Nord et APAC | Moyen terme (2-4 ans) |

| Augmentation des dépenses de sécurité conteneur/Kubernetes | +2.8% | Cœur APAC, retombées vers l'Amérique du Nord et l'UE | Moyen terme (2-4 ans) |

| Évolution vers la convergence confiance zéro et SASE | +3.5% | Mondial, avec adoption précoce en Amérique du Nord | Long terme (≥ 4 ans) |

| Chasse aux menaces pilotée par l'IA réduisant le temps de latence | +1.9% | Amérique du Nord et UE, s'étendant vers APAC | Court terme (≤ 2 ans) |

| Mandats nationaux de cyber-résilience après les attaques d'infrastructures critiques | +2.7% | Cœur UE, s'étendant mondialement | Long terme (≥ 4 ans) |

| Source: Mordor Intelligence | |||

Exigence d'une réponse aux incidents et d'une automatisation des politiques plus rapides

Le temps moyen de détection doit maintenant être mesuré en minutes, pas en jours. L'indice de menaces cyber 2025 de Coalition a révélé que 58 % des intrusions de rançongiciels ont commencé avec des dispositifs VPN compromis, exposant les limites des réponses manuelles. Les entreprises emploient donc des contrôles de sécurité programmables qui isolent automatiquement les points de terminaison une fois que l'intelligence des menaces franchit les seuils de risque définis. Les enjeux financiers restent élevés : les coûts moyens de violation au Canada ont atteint 4,66 millions USD et les taux d'attrition ont grimpé à 38 % parmi les clients affectés en 2025. Les playbooks automatisés et définis par logiciel permettent aux équipes de sécurité d'évoluer sans augmentations proportionnelles d'effectifs, alignant la vitesse de protection avec le tempo des adversaires. [1]Coalition, "Cyber Threat Index 2025 Finds Most Ransomware Incidents Start with Compromised VPN Devices," coalitioninc.com

Adoption croissante des architectures multi-cloud et cloud hybride

Nutanix rapporte que 90 % des organisations mondiales utilisent maintenant un mélange ' cloud-intelligent ' de clouds privés et multiples clouds publics [nutanix.com]. Une telle diversité fragmente la visibilité ; 71 % des équipes reconnaissent des angles morts de politique dans au moins un environnement. Les plateformes de sécurité définie par logiciel résolvent cette fragmentation en abstrayant la politique de l'infrastructure sous-jacente. Les tableaux de bord unifiés appliquent des contrôles identiques peu importe si les charges de travail fonctionnent sur site, AWS, Azure ou OCI, garantissant la conformité continue tout en donnant aux développeurs la liberté de placer les applications là où elles performent le mieux. [2]Nutanix, "2025 Enterprise Cloud Index," nutanix.com

Augmentation des dépenses de sécurité conteneur/Kubernetes

Red Hat a découvert que 67 % des entreprises ont retardé les déploiements de production parce que les lacunes de sécurité des conteneurs restaient non résolues. Les microservices orchestrés s'activent et se désactivent en secondes, donc les règles de pare-feu héritées ne peuvent pas suivre le rythme. Les outils de sécurité définie par logiciel découvrent les pods éphémères en temps réel, les étiquettent par fonction et appliquent une micro-segmentation qui suit chaque réplique. Alors que davantage d'entreprises poussent les services avec état dans Kubernetes, les fonctionnalités de protection d'exécution et d'analyse d'images deviennent des éléments budgétaires non négociables, élevant les dépenses globales sur les plateformes du marché de la sécurité définie par logiciel.

Mandats nationaux de cyber-résilience après les attaques d'infrastructures critiques

La loi sur la résilience cybernétique de l'UE et NIS2 étendent les obligations de cybersécurité à travers la fabrication, la santé, l'énergie et le transport. La non-conformité peut entraîner des pénalités jusqu'à 2,5 % du chiffre d'affaires mondial, donc les conseils d'administration allouent de nouveaux capitaux aux plateformes programmables capables de produire des pistes d'audit continues. Des mesures similaires de chaîne d'approvisionnement sont sous examen au Japon, en Inde et en Australie, suggérant une attraction mondiale croissante pour le marché de la sécurité définie par logiciel.

Analyse d'impact des contraintes

| Contrainte | (~) % Impact sur les prévisions TCAC | Pertinence géographique | Chronologie d'impact |

|---|---|---|---|

| Pénurie de talents DevSecOps | -2.1% | Mondial, aigu en Amérique du Nord et UE | Long terme (≥ 4 ans) |

| Problèmes d'interopérabilité des systèmes hérités | -1.8% | Mondial, prononcé dans les entreprises établies | Moyen terme (2-4 ans) |

| Surcharge de performance cachée dans la micro-segmentation est-ouest | -1.3% | Mondial, critique dans les environnements haute performance | Court terme (≤ 2 ans) |

| Risque de concentration des contrôleurs de politique à fournisseur unique | -0.9% | Mondial, focus réglementaire en UE et Amérique du Nord | Long terme (≥ 4 ans) |

| Source: Mordor Intelligence | |||

Pénurie de talents DevSecOps

L'enquête 2024 d'O'Reilly montre que 38,9 % des organisations citent les compétences de sécurité cloud comme leur plus grande lacune. Les salaires des ingénieurs DevSecOps aux États-Unis atteignent déjà en moyenne 140 000 USD, pressant les budgets et les calendriers de projets. Beaucoup d'entreprises comblent l'écart avec des fournisseurs de services gérés, ce qui stimule le segment des services mais ralentit l'adoption interne des fonctionnalités avancées.

Problèmes d'interopérabilité des systèmes hérités

Les agences du secteur public exploitent encore des mainframes écrits en COBOL. ACT-IAC note que la maintenance de ce code consomme une grande part des budgets informatiques totaux. Parce que les plateformes plus anciennes manquent d'API modernes, les équipes doivent déployer des intergiciels qui mappent les listes de pare-feu statiques aux moteurs de politique dynamiques, augmentant la complexité et le coût d'intégration.

Analyse de segmentation

Par modèle de déploiement : Le cloud public SaaS uniquement redéfinit la consommation

Le cloud public continue de mener la pénétration globale, livrant 39 % des revenus de 2024. Dans cette catégorie, la tranche SaaS uniquement grimpe le plus rapidement à un TCAC de 18,20 %. Les équipes informatiques plus petites en particulier apprécient la mise à l'échelle instantanée et les mises à jour continues que les fournisseurs cloud-natifs fournissent, puisqu'aucun appareil sur site ne nécessite de correctifs. Les grandes entreprises déplacent également les charges de travail vers les nœuds SaaS pour réduire les dépenses d'investissement et accélérer l'adoption de fonctionnalités alors que les frameworks de confiance zéro mûrissent.

Les déploiements sur site restent indispensables là où les mandats de souveraineté ou de latence s'appliquent ; cependant, les conceptions hybrides acheminent de plus en plus le trafic sortant à travers les passerelles web sécurisées SaaS. Combinées, ces tendances déplacent le contrôle de politique vers la périphérie réseau et favorisent les fournisseurs qui architecturent des backplanes multi-locataires et élastiques. La transition souligne le repositionnement plus large du marché de la sécurité définie par logiciel des ventes d'appareils vers les revenus d'abonnement.

Note: Parts de segments de tous les segments individuels disponibles à l'achat du rapport

Par type de sécurité : La protection cloud et conteneur devient le moteur de croissance

La sécurité réseau représente encore 40 % des revenus de 2024, reflétant les cycles de renouvellement de pare-feu hérités et les déploiements de réseaux étendus définis par logiciel. L'histoire de croissance plus élevée réside dans la sécurité cloud/conteneur, qui s'étendra à un TCAC de 24 % jusqu'en 2030. Les équipes de développement conteneurisent les monolithes en centaines de microservices, donc les contrôles d'exécution doivent s'adapter en secondes lorsque les pods renaissent. L'analyse continue d'images, les crochets de contrôle d'admission et le chiffrement de maillage de services figurent donc en tête des listes d'approvisionnement.

Les adopteurs précoces regroupent de plus en plus la sécurité conteneur avec des modules de gestion de posture qui inventorient les mauvaises configurations à travers AWS, Azure et Google Cloud. Cette convergence brouille davantage les lignes entre la sécurité des charges de travail et de configuration, poussant les fournisseurs à intégrer les plateformes de protection d'applications cloud-natives directement dans leurs suites plus larges du marché de la sécurité définie par logiciel.

Par taille d'organisation : La livraison cloud-native ouvre la porte aux PME

Les grandes entreprises représentaient 58 % des dépenses de 2024 parce que les empreintes distribuées exigent une segmentation complexe et une surveillance 24/7. Pourtant, les petites et moyennes entreprises croîtront plus rapidement, à un TCAC de 13,80 %, alors que les modèles SaaS démocratisent les capacités avancées. Les tableaux de bord d'abonnement génèrent maintenant automatiquement des preuves de conformité, libérant les gestionnaires informatiques surchargés de la collecte manuelle de journaux. Les fournisseurs intègrent également des constructeurs de politique à code faible, permettant aux PME de codifier les règles de moindre privilège sans connaissance de script.

Les PME manufacturières en APAC illustrent le changement. L'enquête 2025 de Rockwell Automation a trouvé 35 % nommant la cybersécurité comme leur principal risque opérationnel. Alors qu'elles numérisent les lignes de production, ces entreprises achètent des contrôles légers sans agent qui sécurisent les actifs de technologie de l'information et de technologie opérationnelle à travers un volet de politique unifié.

Par utilisateur final : L'investissement en santé augmente après des violations répétées

BFSI a conservé le leadership à 24 % de part en 2024 en raison des mandats stricts de protection des données et de l'importance systémique des réseaux de paiement. La santé, cependant, s'étendra à un TCAC de 16,40 %, le plus rapide parmi les secteurs suivis. Suite à l'incident Change Healthcare, 94 % des hôpitaux interrogés par l'American Hospital Association ont augmenté les budgets de cybersécurité, priorisant la segmentation des dispositifs cliniques et l'évaluation continue des risques des fournisseurs tiers. Les plateformes définies par logiciel répondent à ces exigences en automatisant les preuves d'audit HIPAA et en isolant dynamiquement les points de terminaison suspects sans perturber les soins aux patients.

D'autres secteurs-télécommunications, commerce de détail, énergie et services publics-continuent d'élargir l'adoption alors que les déploiements 5G, la croissance du e-commerce et la réglementation des infrastructures critiques aiguisent le besoin de défenses programmables. Chaque nouveau cas d'usage élargit davantage le marché total adressable de la sécurité définie par logiciel.

Note: Parts de segments de tous les segments individuels disponibles à l'achat du rapport

Par composant : Les services gagnent en élan malgré le leadership des logiciels

La taille du marché de la sécurité définie par logiciel pour les plateformes logicielles est restée dominante à 8,1 milliards USD en 2024, se traduisant en 63 % de part de revenus. Pourtant, le sous-segment des services est prêt à progresser à un TCAC de 15,60 % jusqu'en 2030, dépassant la croissance des licences principales. Les entreprises reconnaissent que l'automatisation des politiques, la modélisation des menaces et les disciplines d'infrastructure-en-tant-que-code exigent des compétences que les équipes internes manquent souvent. En conséquence, les spécialistes de détection et réponse gérées voient une demande croissante pour la dotation de projets, la surveillance continue et la documentation de conformité.

Les partenaires de services professionnels comblent cet écart en concevant des plans de confiance zéro, en mappant les processus métier aux réseaux micro-segmentés et en codant des intégrations de flux de travail qui orchestrent la réponse aux incidents. Les fournisseurs tels que Cisco ont approfondi les portefeuilles de services lorsqu'ils ont clôturé l'acquisition de Splunk de 28 milliards USD en mars 2025, fusionnant l'analytique avec les offres de conseil pratique. Cet appariement aide les clients à rationaliser la prolifération d'outils et à suivre le rythme des réglementations évolutives, cimentant davantage l'opportunité de service du marché de la sécurité définie par logiciel.

Analyse géographique

L'Amérique du Nord a capturé 38 % des revenus de 2024, soutenue par une action fédérale décisive. Le département américain de la Défense a alloué 504,9 millions USD aux opérations cyber DISA pour l'exercice fiscal 2025, avec un mandat de construire des architectures de référence de confiance zéro qui se répercutent dans les écosystèmes de contractants. Les conseils d'administration des entreprises reflètent cette urgence : les dépenses globales de cybersécurité dans la région ont augmenté de 15 % d'année en année, stimulées par les ordres exécutifs de la Maison Blanche qui exigent des nomenclatures logicielles et une surveillance continue à travers la chaîne d'approvisionnement fédérale. [3]U.S. Department of Defense, "Fiscal Year 2025 Budget Estimates," comptroller.defense.gov

L'Europe se situe en deuxième place mais affiche une accélération saine alors que le marché de la sécurité définie par logiciel s'aligne avec une législation complète. La loi sur la résilience cybernétique entrant en vigueur en décembre 2027 oblige les fabricants à concevoir des produits avec la sécurité intégrée dès le premier jour. Des mesures complémentaires telles que la loi sur la résilience opérationnelle numérique (pour la finance) et NIS2 (pour les services essentiels) étendent des obligations similaires à travers l'économie. Les entreprises convergent donc vers des moteurs de politique programmables capables de prouver la conformité en temps réel à plusieurs organismes de supervision. [4]European Union, "Cyber Resilience Act," digital-strategy.ec.europa.eu

L'Asie-Pacifique est le précurseur de croissance, prêt à enregistrer un TCAC de 14,90 % jusqu'en 2030. Les poids lourds manufacturiers en Chine, au Japon et en Corée du Sud poursuivent des programmes Industrie 4.0 qui exposent les réseaux de technologie opérationnelle aux menaces internet. Les gouvernements répondent avec des cadres spécifiques aux secteurs qui recommandent la micro-segmentation et la confiance zéro, propulsant de nouveaux projets. La loi indienne sur la protection des données personnelles numériques élève de même les barres pour les opérateurs de santé et de e-commerce. Collectivement, ces mouvements élargissent la part régionale du marché mondial de la sécurité définie par logiciel.

Le Moyen-Orient, l'Afrique et l'Amérique du Sud sont des adopteurs émergents. Les exportateurs d'énergie commandent des systèmes de contrôle de raffinerie sécurisés par conception, tandis que les régulateurs financiers brésiliens publient des directives strictes de sécurité bancaire ouverte. Bien que les dépenses absolues restent plus faibles, les taux de croissance élevés rendent ces géographies attractives pour les fournisseurs cloud-natifs cherchant des opportunités de terrain vierge.

Paysage concurrentiel

Le marché de la sécurité définie par logiciel est modérément concentré mais férocement contesté. Les acteurs réseau établis-Palo Alto Networks, Fortinet, Cisco et Check Point-exploitent des ASIC propriétaires et des systèmes d'exploitation consolidés pour regrouper les contrôles réseau, de point de terminaison et cloud sous une licence unifiée. L'intégration 2025 de Splunk par Cisco renforce sa posture analytique, appariant l'ingestion de journaux avec des crochets d'automatisation en temps réel. Le Fabric de sécurité de Fortinet suit un chemin similaire, ancrant les périphéries de confiance zéro sur du silicium maison pour l'inspection à haut débit.

Les challengers cloud-natifs tels que Zscaler, CrowdStrike et Netskope se différencient à travers des architectures multi-locataires qui évoluent instantanément sans matériel client. La feuille de route FY 2025 de Zscaler met l'accent sur la prévention de perte de données en ligne et la micro-segmentation directe-vers-cloud. CrowdStrike étend les modules Falcon dans la visibilité d'exécution Kubernetes, traduisant la télémétrie de point de terminaison en politiques spécifiques aux charges de travail.

Les acquisitions stratégiques accélèrent les cycles d'innovation. L'achat fin 2024 de Secureworks par Sophos élargit son portefeuille de détection gérée, tandis que les mises à jour 2025 de Darktrace ajoutent des boucles réseau d'auto-guérison et des outils de visualisation pondérés par le risque. Les investisseurs continuent de financer les start-ups de solutions ponctuelles qui comblent les lacunes dans la segmentation centrée sur l'identité, la gestion des permissions cloud et la chasse aux menaces de technologie opérationnelle, garantissant un afflux constant de fonctionnalités spécialisées dans les suites plus larges.

La différenciation des fournisseurs repose maintenant moins sur la précision brute de détection et plus sur la façon dont les contrôles s'intègrent de manière transparente dans les pipelines DevOps. Les API REST ouvertes, les fournisseurs Terraform et l'orchestration de flux de travail conduisent la préférence des acheteurs. Au cours de la période de prévision, la plateformalisation devrait consolider davantage les parts de marché alors que les entreprises réduisent la prolifération d'outils, mais un ample espace de niche reste pour les innovateurs qui s'attaquent à l'isolation de conteneurs, l'authentification machine-à-machine et la préparation à la cryptographie post-quantique.

Leaders de l'industrie de la sécurité définie par logiciel

-

Palo Alto Networks

-

Cisco Systems

-

Fortinet

-

VMware (Broadcom)

-

Check Point Software

- *Avis de non-responsabilité : les principaux acteurs sont triés sans ordre particulier

Développements récents de l'industrie

- Mai 2025 : Broadcom a affiché 14,9 milliards USD de revenus Q1 2025, soulignant les victoires VMware Cloud Foundation dans les comptes fédéraux et d'entreprise, soulignant le pivot vers les piles définies par logiciel intégrées

- Avril 2025 : Cisco a dévoilé la vérification d'attaque instantanée et la forensique XDR automatisée à RSAC 2025, aux côtés d'un partenariat ServiceNow qui lie les alertes de sécurité aux tableaux de bord de risque d'entreprise

- Avril 2025 : Darktrace a étendu les fonctionnalités de réponse autonome dans son produit de détection et réponse réseau et ajouté des intégrations avec Netskope et Zscaler pour une visibilité de travail hybride unifiée

Portée du rapport mondial sur le marché de la sécurité définie par logiciel

- La sécurité définie par logiciel permet la mise en œuvre de la sécurité dynamique dans le réseau à travers un contrôleur piloté par logiciel ou une application. Un tel modèle de sécurité aide à protéger plusieurs problèmes liés à la sécurité, tels que la segmentation réseau, la détection de menaces, l'alerte d'intrusion et le contrôle d'accès, qui sont régulés et gérés par un logiciel de sécurité. Le marché de la sécurité définie par logiciel est segmenté par type (bloc, fichier, objet et infrastructure hyper-convergée), taille d'entreprise (petite et moyenne entreprise, et grande entreprise), industries d'utilisateur final (BFSI, télécoms, informatique, gouvernement, autres), et géographie (Amérique du Nord, Europe, Asie-Pacifique, Amérique latine et Moyen-Orient et Afrique). Les tailles et prévisions de marché sont fournies en termes de valeur (millions USD) pour tous les segments ci-dessus.

| Logiciel |

| Services |

| Sur site |

| Cloud public |

| Cloud privé |

| Cloud hybride |

| Sécurité réseau |

| Sécurité des points de terminaison |

| Sécurité applicative |

| Sécurité cloud / conteneur |

| Autres |

| Petites et moyennes entreprises |

| Grandes entreprises |

| BFSI |

| Télécommunications et informatique |

| Santé |

| Gouvernement et défense |

| Commerce de détail et e-commerce |

| Énergie et services publics |

| Autres |

| Amérique du Nord | États-Unis |

| Canada | |

| Mexique | |

| Europe | Royaume-Uni |

| Allemagne | |

| France | |

| Italie | |

| Reste de l'Europe | |

| APAC | Chine |

| Japon | |

| Inde | |

| Corée du Sud | |

| Reste d'APAC | |

| Moyen-Orient | Israël |

| Arabie saoudite | |

| Émirats arabes unis | |

| Turquie | |

| Reste du Moyen-Orient | |

| Afrique | Afrique du Sud |

| Égypte | |

| Reste de l'Afrique | |

| Amérique du Sud | Brésil |

| Argentine | |

| Reste de l'Amérique du Sud |

| Par composant | Logiciel | |

| Services | ||

| Par modèle de déploiement | Sur site | |

| Cloud public | ||

| Cloud privé | ||

| Cloud hybride | ||

| Par type de sécurité | Sécurité réseau | |

| Sécurité des points de terminaison | ||

| Sécurité applicative | ||

| Sécurité cloud / conteneur | ||

| Autres | ||

| Par taille d'organisation | Petites et moyennes entreprises | |

| Grandes entreprises | ||

| Par utilisateur final | BFSI | |

| Télécommunications et informatique | ||

| Santé | ||

| Gouvernement et défense | ||

| Commerce de détail et e-commerce | ||

| Énergie et services publics | ||

| Autres | ||

| Par géographie | Amérique du Nord | États-Unis |

| Canada | ||

| Mexique | ||

| Europe | Royaume-Uni | |

| Allemagne | ||

| France | ||

| Italie | ||

| Reste de l'Europe | ||

| APAC | Chine | |

| Japon | ||

| Inde | ||

| Corée du Sud | ||

| Reste d'APAC | ||

| Moyen-Orient | Israël | |

| Arabie saoudite | ||

| Émirats arabes unis | ||

| Turquie | ||

| Reste du Moyen-Orient | ||

| Afrique | Afrique du Sud | |

| Égypte | ||

| Reste de l'Afrique | ||

| Amérique du Sud | Brésil | |

| Argentine | ||

| Reste de l'Amérique du Sud | ||

Questions clés auxquelles répond le rapport

Quelle est la taille actuelle du marché de la sécurité définie par logiciel ?

Il est évalué à 12,9 milliards USD en 2025 et devrait atteindre 26,91 milliards USD d'ici 2030.

Quel segment de composant croît le plus rapidement ?

Services, s'étendant à un TCAC de 15,60 % alors que les entreprises cherchent une expertise externe pour opérationnaliser les politiques de confiance zéro et multi-cloud.

Pourquoi l'Asie-Pacifique est-elle la région à croissance la plus rapide ?

La numérisation manufacturière, les stratégies nationales de cybersécurité et l'adoption rapide du cloud élèvent la demande régionale, conduisant à un TCAC de 14,90 %.

Comment l'architecture de confiance zéro influence-t-elle les décisions d'achat ?

Elle exige une vérification continue et une segmentation granulaire, toutes deux favorisant les plateformes de sécurité programmables par rapport aux appareils traditionnels.

Quel écart de compétences défie le déploiement ?

Une pénurie de professionnels DevSecOps augmente les coûts de projet et ralentit les déploiements, incitant beaucoup d'organisations à embaucher des fournisseurs de services gérés.

Quel secteur devrait voir la plus forte croissance jusqu'en 2030 ?

Santé, à un TCAC de 16,40 %, alors que les hôpitaux renforcent les défenses après des violations très médiatisées.

Dernière mise à jour de la page le: