Taille et parts du marché des logiciels de sécurité cloud

Analyse du marché des logiciels de sécurité cloud par Mordor Intelligence

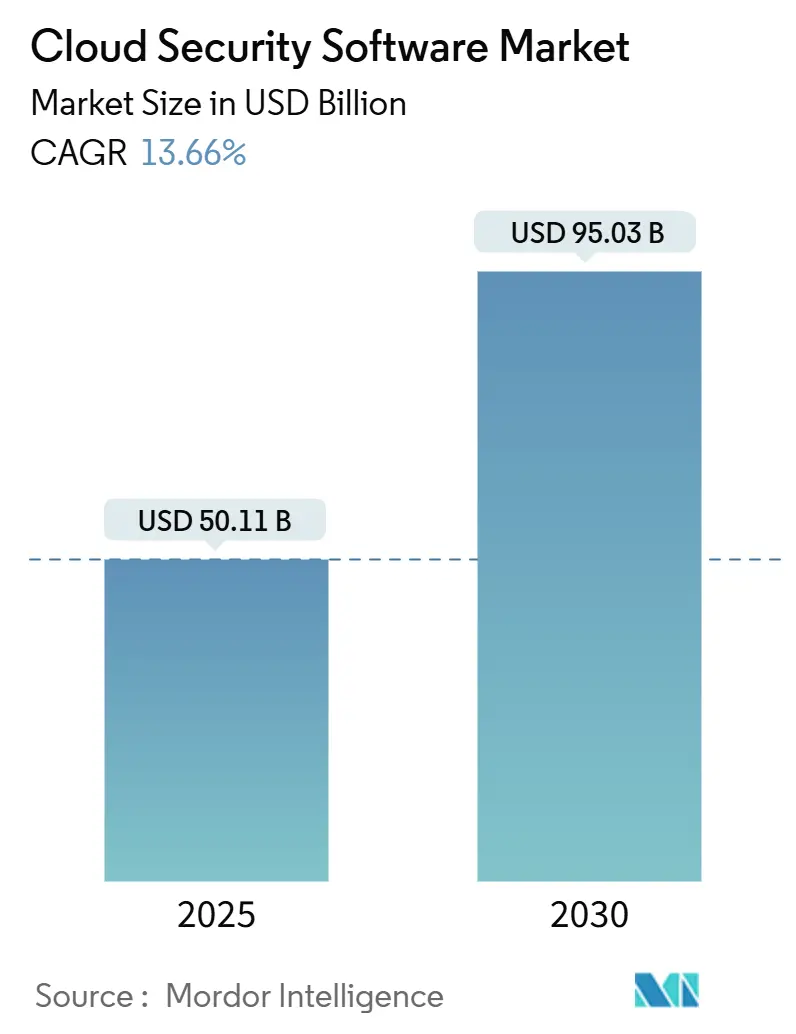

Le marché des logiciels de sécurité cloud génère actuellement 50,11 milliards USD et devrait atteindre 95,03 milliards USD d'ici 2030, progressant à un TCAC de 13,7 %. Cette trajectoire de croissance confirme une taille du marché des logiciels de sécurité cloud robuste qui est façonnée par les industries réglementées qui s'empressent de moderniser l'infrastructure numérique, l'adoption de cadres de confiance zéro, et l'émergence de menaces pilotées par l'IA générative. Les obligations de conformité accrues, les politiques de cloud souverain, et les dépenses d'investissement des hyperscalers ont amplifié la demande pour une orchestration de sécurité unifiée à travers les déploiements multi-cloud. Alors que les entreprises transfèrent des charges de travail critiques vers le cloud public, elles priorisent la gestion d'identité, la protection d'exécution, et les rapports de conformité automatisés pour rationaliser la gestion des risques et maintenir la vélocité des affaires. La concurrence des fournisseurs se concentre désormais sur la consolidation de plateforme et les capacités d'IA natives qui promettent une détection plus rapide, des taux de faux positifs plus faibles, et une intégration transparente à travers des environnements cloud diversifiés.

Points clés du rapport

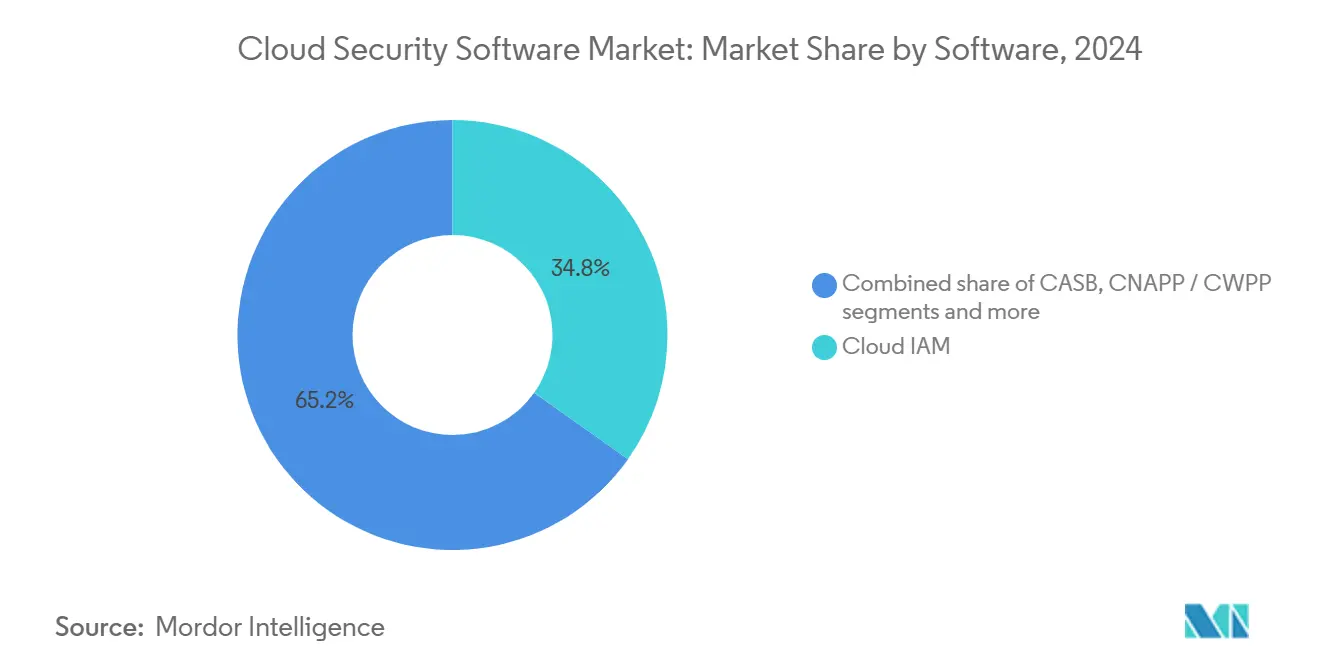

- Par produit logiciel, la gestion des identités et des accès cloud un dominé avec 34,8 % des parts du marché des logiciels de sécurité cloud en 2024, tandis que les plateformes de protection d'applications natives du cloud devraient s'étendre à un TCAC de 14,5 % jusqu'en 2030.

- Par mode de déploiement, le cloud public un conservé 65,4 % de part de revenus en 2024, tandis que les configurations hybrides et multi-cloud enregistrent le TCAC projeté le plus élevé à 15,2 % jusqu'en 2030.

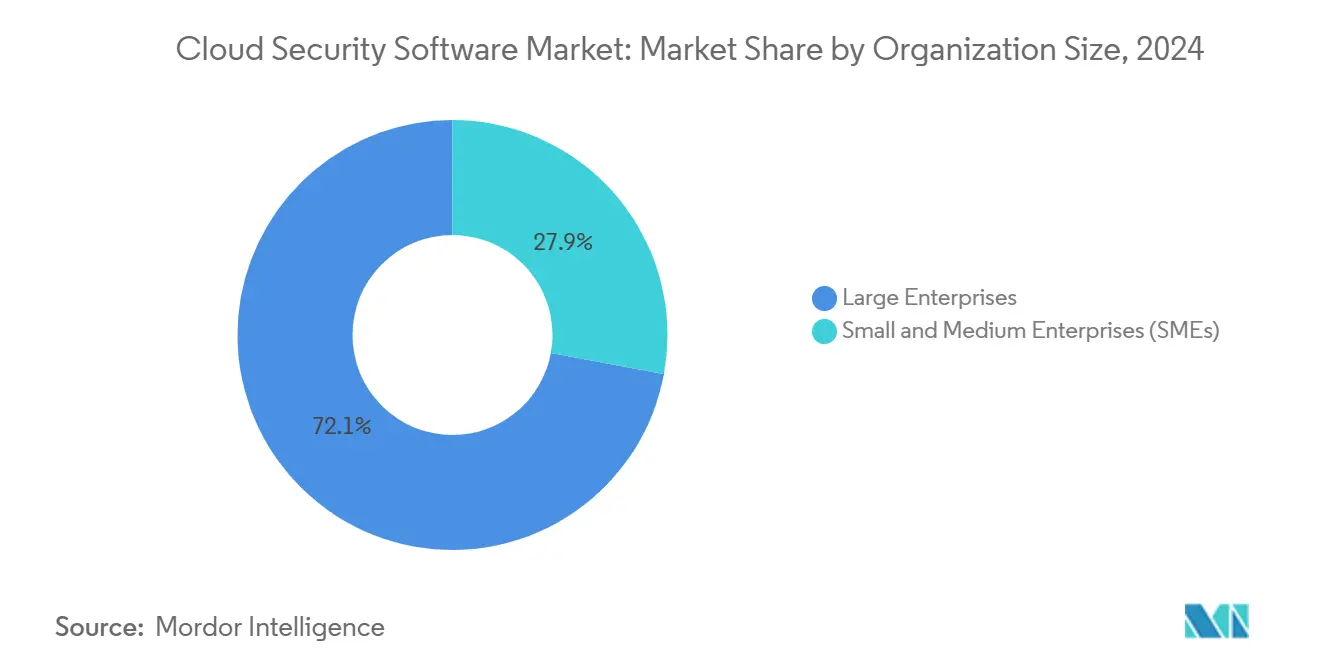

- Par taille d'organisation, les grandes entreprises ont détenu 72,1 % du marché des logiciels de sécurité cloud en 2024 ; les petites et moyennes entreprises affichent le TCAC le plus rapide de 15,5 %, signalant une démocratisation plus large de la sécurité avancée.

- Par secteur d'activité utilisateur final, les services bancaires, financiers et d'assurance ont capturé 35,5 % de la taille du marché des logiciels de sécurité cloud en 2024, tandis que les technologies de l'information et télécommunications affiche un TCAC de 13,9 % jusqu'en 2030.

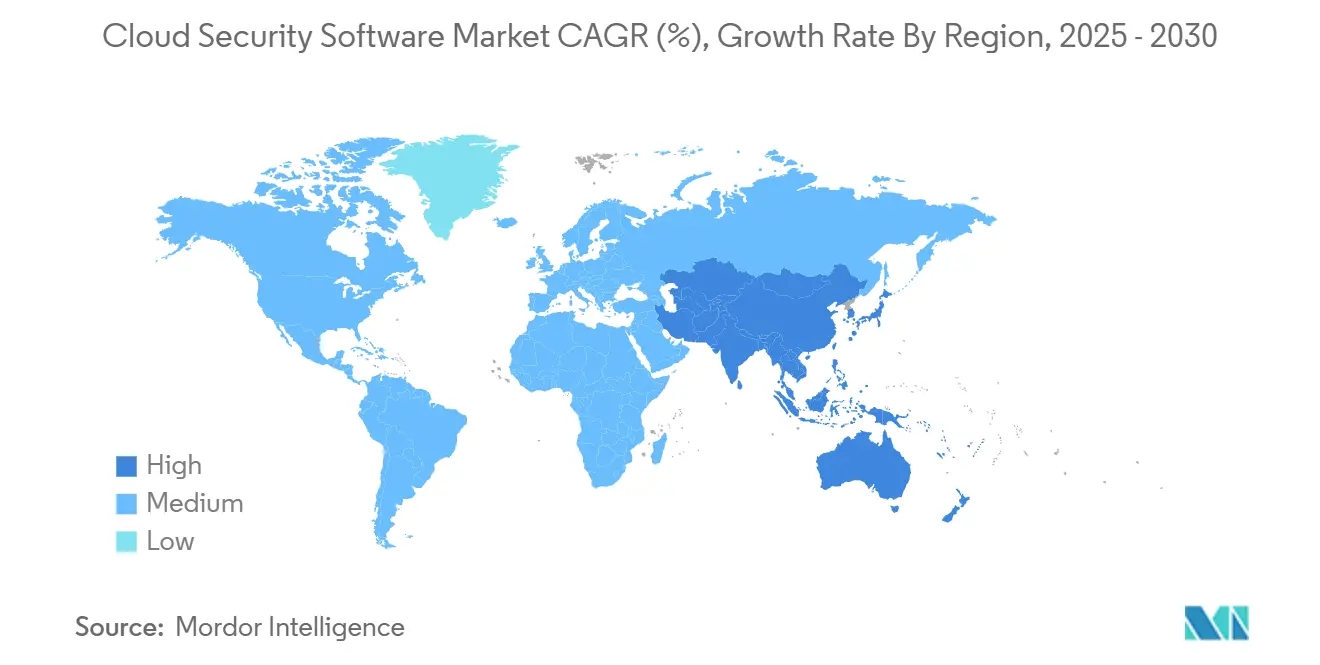

- Par géographie, l'Amérique du Nord un maintenu 41,3 % de part de revenus en 2024, pourtant l'Asie-Pacifique est la région à croissance la plus rapide à 14,7 % de TCAC.

Tendances et perspectives mondiales du marché des logiciels de sécurité cloud

Analyse de l'impact des moteurs

| Moteur | (~) % d'impact sur les prévisions TCAC | Pertinence géographique | Calendrier d'impact |

|---|---|---|---|

| Adoption croissante rapide du cloud public parmi les industries réglementées | +2.8% | Mondiale, surtout Amérique du Nord et UE | Moyen terme (2-4 ans) |

| Augmentation de la complexité multi-cloud et cloud hybride | +2.1% | Mondiale, élevée en APAC et Amérique du Nord | Court terme (≤ 2 ans) |

| Mandats d'architecture de confiance zéro | +1.9% | Amérique du Nord et UE, en expansion en APAC | Moyen terme (2-4 ans) |

| Vecteurs de menaces pilotés par l'IA générative | +1.7% | Mondiale, plus tôt en Amérique du Nord | Court terme (≤ 2 ans) |

| Incitations de primes d'assurance cyber | +1.4% | Amérique du Nord et UE | Long terme (≥ 4 ans) |

| Initiatives de cloud souverain | +1.2% | UE et APAC | Long terme (≥ 4 ans) |

| Source: Mordor Intelligence | |||

Adoption croissante rapide du cloud public parmi les industries réglementées

Les entreprises réglementées re-outillent les architectures héritées alors que les organismes de supervision mettent à jour les orientations cloud. Le Conseil d'examen des institutions financières fédérales met désormais l'accent sur la surveillance des risques tiers en temps réel, incitant les banques et assureurs à adopter des contrôles automatisés qui vérifient continuellement les preuves de conformité. Les prestataires de soins de santé alignent également les plans de modernisation avec les certifications de sécurité qui offrent un avantage concurrentiel plutôt qu'un simple cochage de cases réglementaires. Les réformes du Programme fédéral de gestion des risques et d'autorisation légitiment davantage les migrations cloud, cascadant les attentes d'adoption à travers les contractants et fournisseurs. Les fournisseurs répondent avec des modèles de conformité pré-packagés qui raccourcissent les temps d'intégration et traduisent les politiques en garde-fous programmatiques à travers les domaines multi-cloud[1]Federal Financial Institutions Examination Council, "Cybersecurity Resource Guide," ffiec.gov.

Augmentation de la complexité multi-cloud et cloud hybride

Les entreprises exécutent typiquement des charges de travail sur 3,2 fournisseurs cloud, multipliant les silos de politiques et la dette d'intégration. Les API disparates et les modèles de sécurité variables alimentent la demande pour une orchestration centralisée capable de normaliser les contrôles indépendamment de l'infrastructure sous-jacente. Les plateformes de protection d'applications natives du cloud gagnent ainsi en faveur en détectant les mauvaises configurations et anomalies d'exécution à travers les conteneurs et fonctions serverless. Les organisations ont initialement poursuivi le multi-cloud pour la diversification mais s'appuient désormais sur l'orchestration pour maintenir la viabilité opérationnelle alors que les exigences de coût, performance et juridictionnelles divergent.

Mandats d'architecture de confiance zéro

La confiance zéro déplace les défenses basées sur le périmètre vers la vérification continue du contexte utilisateur, dispositif et application. L'Institut national des normes et de la technologie un publié des orientations préliminaires de protection d'API qui soulignent les politiques basées sur le risque à travers le cycle de vie logiciel complet, accélérant l'approvisionnement d'outils centrés sur l'identité qui supportent les décisions d'accès granulaires[2]National Institute of Standards and Technology, "Special Publication 800-228: API Security Guidance," nist.gov. L'adoption s'étend au-delà des agences fédérales aux entités commerciales traitant avec des forces de travail distribuées et des flux de données hybrides. Le succès de mise en œuvre dépend de plateformes de gestion d'identité et d'accès évolutives capables d'harmoniser les politiques sans dégrader l'expérience utilisateur.

Vecteurs de menaces pilotés par l'IA générative

L'IA générative équipe les mauvais acteurs pour produire des logiciels malveillants polymorphes et du phishing persuasif à une vitesse sans précédent, forçant les défenseurs à automatiser l'analyse des menaces à vitesse similaire. Les organisations pilotent des moteurs de détection alimentés par l'IA qui tamise la télémétrie cloud pour un comportement anormal en temps réel. Les équipes de sécurité élaborent également des politiques de gouvernance d'IA pour prévenir la dérive de modèle et la fuite de données, équilibrant les gains d'automatisation contre les impératifs d'explicabilité et de conformité.

Analyse de l'impact des contraintes

| Contrainte | (~) % d'impact sur les prévisions TCAC | Pertinence géographique | Calendrier d'impact |

|---|---|---|---|

| Dette d'intégration avec les piles de sécurité héritées | -1,8 % | Mondiale, notamment marchés matures | Moyen terme (2-4 ans) |

| Pénurie de compétences natives du cloud | -1,3 % | Mondiale, aiguë en APAC | Court terme (≤ 2 ans) |

| Conflits de conformité à travers les juridictions | -0,9 % | Mondiale, entreprises transfrontalières | Long terme (≥ 4 ans) |

| Comportement persistant d'informatique fantôme et BYOD | -0,7 % | Mondiale, dépendante de l'industrie | Moyen terme (2-4 ans) |

| Source: Mordor Intelligence | |||

Dette d'intégration avec les piles de sécurité héritées

Les dirigeants de sécurité luttent avec des outils dupliqués et des politiques incohérentes alors que les contrôles cloud se superposent aux investissements sur site. Les environnements parallèles obscurcissent les chemins d'attaque et gonflent les coûts opérationnels, surtout quand les organisations adaptent les modèles de confiance zéro sur les réseaux hub-and-spoke. Sans télémétrie unifiée, l'intelligence des menaces reste silotée, et les cycles de remédiation s'étendent, sapant le retour sur investissement sécuritaire.

Pénurie de compétences natives du cloud

Le Japon illustre l'écart de talent mondial : 70 % des entreprises citent des déficits en expertise technologique cloud contre 47 % dans le monde, même si 94 % consacrent des fonds à la montée en compétences comme priorité absolue[3]Linux Foundation, "State of Cloud Native Security Skills Report 2024," linuxfoundation.org. La rareté entraîne des retards de projet, des mauvaises configurations, et des coûts de service croissants. Les petites et moyennes entreprises ressentent le plus durement la pression, renforçant la demande de services gérés pour combler les déficits d'expertise.

Analyse par segment

Par logiciel : La gestion d'identité ancre la croissance

La gestion des identités et des accès cloud un représenté 34,8 % des parts du marché des logiciels de sécurité cloud en 2024, reflétant son rôle de pierre angulaire dans les déploiements de confiance zéro. Le statut établi du segment soutient le marché plus large des logiciels de sécurité cloud alors que les organisations priorisent les politiques de moindre privilège pour atténuer les risques de mouvement latéral. Simultanément, les plateformes de protection d'applications natives du cloud et les plateformes de protection de charges de travail cloud atteignent un TCAC de 14,5 % jusqu'en 2030, reflétant la prolifération des charges de travail conteneurisées qui nécessitent des protections d'exécution. Leur ascension rejoint les courtiers de sécurité d'accès cloud et les scanners de vulnérabilité qui s'intègrent dans les pipelines DevSecOps, offrant une évaluation continue à travers le développement et la production.

La demande pour la journalisation unifiée pilote la modernisation de la gestion des informations et événements de sécurité, avec des plateformes tirant parti de l'apprentissage automatique pour analyser la télémétrie à l'échelle cloud et accélérer le temps moyen de détection. Les fournisseurs expérimentent davantage avec des algorithmes résistants quantiques, comme démontré par la vitrine Crystal Kyber et Crystal Dilithium de SEALSQ, signalant l'évolution à long terme des frontières de chiffrement[4]SEALSQ Corp, "Crystal Kyber and Crystal Dilithium Demonstrations at Quantum Days 2025," sealsq.com. Ces innovations remodèlent collectivement les frontières de catégorie, encourageant les fournisseurs de plateformes à intégrer des capacités adjacentes dans des suites consolidées pour simplifier l'approvisionnement et les opérations.

Note: Parts de segment de tous les segments individuels disponibles à l'achat du rapport

Par mode de déploiement : La complexité hybride stimule l'innovation

Le cloud public un conservé 65,4 % de part de la taille du marché des logiciels de sécurité cloud en 2024, soutenu par les investissements des hyperscalers qui ont atteint 215 milliards USD en 2025. Amazon seul un alloué plus de 75 milliards USD, augmentant les services de sécurité natifs et la redondance géographique. Malgré les avantages d'échelle du cloud public, les environnements hybrides et multi-cloud affichent le TCAC le plus rapide de 15,2 % alors que les entreprises cherchent la portabilité des charges de travail, l'assurance de résidence des données, et l'optimisation des coûts.

La complexité hybride amplifie le besoin d'abstraction de politique, incitant les fournisseurs de sécurité à offrir des tableaux de bord centraux qui poussent des règles uniformes à travers les clusters Kubernetes, applications SaaS, et actifs sur site. L'adoption du cloud privé persiste parmi les industries avec propriété intellectuelle sensible ou charges de travail critiques en latence, bien que beaucoup traitent les environnements privés comme points de passage transitoires vers une adoption publique plus large une fois les obstacles de conformité assouplis.

Par taille d'organisation : L'accélération des PME signale la démocratisation

Les grandes entreprises ont contrôlé 72,1 % du marché des logiciels de sécurité cloud en 2024, protégées par du personnel qualifié et des budgets substantiels capables de supporter des défenses en couches. Elles investissent dans des plateformes d'orchestration qui fusionnent la gestion de vulnérabilité, la protection d'exécution, et la conformité automatisée dans un seul panneau de verre. Néanmoins, le TCAC de 15,5 % parmi les petites et moyennes entreprises démontre que l'automatisation et les services gérés abaissent les barrières à l'entrée. Les modèles de déploiement à faible contact et la tarification par abonnement permettent aux entreprises contraintes en ressources d'hériter des configurations de meilleures pratiques sans construire des équipes internes étendues.

Les prestataires de services offrent maintenant des forfaits échelonnés qui mappent les contrôles essentiels aux obligations réglementaires spécifiques, livrant des structures de coûts prévisibles. La tendance de démocratisation élargit la base adressable, encourageant les fournisseurs à rationaliser les interfaces utilisateur, intégrer des playbooks basés sur l'IA pour la réponse aux incidents, et intégrer des modèles de rapport de conformité qui satisfont les auditeurs avec un effort manuel minimal.

Par secteur d'activité utilisateur final : Les services financiers mènent la transformation numérique

Les services bancaires, financiers et d'assurance ont maintenu une part de 35,5 % de la taille du marché des logiciels de sécurité cloud en 2024, captivés par la surveillance réglementaire et les actifs numériques de haute valeur. Les orientations du Conseil d'examen des institutions financières fédérales sur le risque cloud tiers amplifient les dépenses en gouvernance d'identité, gestion de clés de chiffrement, et surveillance continue des contrôles. Les industries des technologies de l'information et télécommunications enregistrent un TCAC de 13,9 % jusqu'en 2030, reflétant leur rôle d'intendants d'infrastructure cloud et d'adopteurs précoces de sécurité infusée d'IA.

Les organisations de santé investissent dans l'automatisation de conformité spécialisée pour réconcilier la protection des dossiers de santé électroniques avec l'efficacité opérationnelle. Le commerce de détail et biens de consommation priorisent la prévention de fraude et l'intégrité des données pour soutenir le commerce omnicanal, tandis que les entités manufacturières sécurisent les déploiements IoT industriels liant la technologie opérationnelle aux clouds d'entreprise. Cette convergence des domaines IT et OT accélère la demande pour des plans de sécurité adaptés à l'industrie capables d'adresser les exigences uniques de temps de fonctionnement de production et de sécurité.

Analyse géographique

L'Amérique du Nord un conservé une part de revenus de 41,3 % en 2024, signifiant la plus grande tranche régionale du marché des logiciels de sécurité cloud. La modernisation du Programme fédéral de gestion des risques et d'autorisation renforce la confiance dans les contrôles cloud à travers les agences civiles, contractants, et industries fortement réglementées. Concomitamment, le Programme de sécurité des données du Département de la justice américain introduit de nouvelles couches de conformité pour les entreprises de télécommunications gérant le trafic de données étrangères, générant des opportunités pour les outils de mappage de politique automatisés qui réconcilient les ensembles de règles qui se chevauchent.

L'Asie-Pacifique est le territoire à croissance la plus rapide avec un TCAC de 14,7 % jusqu'en 2030, soutenu par les directives de cloud souverain, le déploiement 5G, et la numérisation à grande échelle. Pourtant, les pénuries de talents aiguës menacent les calendriers d'exécution. Le déficit de compétences du Japon souligne l'impératif de formation, stimulant les partenariats entre universités, fournisseurs cloud, et fournisseurs de sécurité pour étendre l'accès aux certifications. La Chine fait progresser les piles de sécurité de source domestique pour répondre aux mandats de souveraineté, tandis que l'Inde met l'accent sur des solutions évolutives à bas coût pour servir une base d'entreprise diversifiée. L'Australie, la Nouvelle-Zélande, et la Corée du Sud tirent parti d'une infrastructure réseau avancée pour adopter des plateformes de détection de menaces en temps réel qui assurent une protection à faible latence pour les environnements de trading financier et d'usine intelligente.

L'Europe navigue l'équilibre délicat entre innovation et souveraineté. Le Règlement général sur la protection des données et la Directive évolutive sur la sécurité des réseaux et de l'information façonnent les critères d'approvisionnement qui favorisent les fournisseurs offrant des options de localisation des données et des pistes d'audit transparentes. L'Allemagne mène l'adoption en manufacture, tandis que la France investit dans des zones cloud hébergées nationalement pour soutenir les projets d'infrastructure critique. Post-Brexit, le Royaume-Uni élabore sa propre position de sécurité des données mais s'aligne assez étroitement pour faciliter les transferts transfrontaliers. Les efforts d'harmonisation régionale simplifient l'entrée des fournisseurs, bien que les calendriers nationaux divergents pour la transposition des directives continuent de compliquer les stratégies de déploiement uniforme.

Paysage concurrentiel

Le marché des logiciels de sécurité cloud démontre une consolidation modérée, propulsée par les fournisseurs de plateformes acquérant des innovateurs de niche pour assembler des suites complètes. Palo Alto Networks un affiché 2,29 milliards USD de revenus trimestriels et révélé des plans pour absorber Protect.ai, signalant une expansion agressive vers la protection pilotée par l'IA. La panne de CrowdStrike en 2024, qui un déclenché 5,4 milliards USD de pertes en aval, un amplifié l'examen minutieux des acheteurs des pratiques de gestion des versions et des assurances de temps de fonctionnement, poussant les fournisseurs à adopter des pipelines de déploiement graduel et des mécanismes de retour en arrière en temps réel.

Les hyperscalers intègrent les fonctionnalités de sécurité dans les services d'infrastructure, contraignant les fournisseurs spécialisés à se différencier par l'analytique approfondie, la portabilité des politiques, et l'outillage de conformité verticalisé. Les start-ups commercialisent des bibliothèques de chiffrement post-quantique, comme en témoigne la vitrine Crystal Kyber orientée IoT de SEALSQ, pour se préparer aux menaces quantiques qui pourraient rendre obsolète la cryptographie actuelle. Les investisseurs récompensent les entreprises qui traduisent la recherche en IA en gains de détection pratiques sans gonfler les coûts opérationnels. Par conséquent, les feuilles de route produits priorisent l'analytique contextuelle, la création de politique à faible code, et l'interopérabilité transparente à travers les API multi-cloud pour minimiser la dette d'intégration client.

Les alliances de fournisseurs prolifèrent alors que les solutions intégrées soulagent la fatigue d'approvisionnement. Les prestataires de services organisent des places de marché qui regroupent identité, protection de charges de travail, et rapport de gouvernance, offrant aux clients une flexibilité d'abonnement avec une budgétisation prévisible. L'intensité concurrentielle devrait persister alors que les acteurs se disputent les parts dans les niches à forte croissance telles que la sécurité API, la gestion de posture de sécurité des données, et l'automatisation de conformité continue.

Leaders de l'industrie des logiciels de sécurité cloud

-

Check Point Software Technologies

-

IBM Corporation

-

Microsoft

-

Cisco Systems

-

Amazon Web Services (services de sécurité)

- *Avis de non-responsabilité : les principaux acteurs sont triés sans ordre particulier

Développements récents de l'industrie

- Juin 2025 : Palo Alto Networks un rapporté 2,29 milliards USD de revenus trimestriels et accepté d'acquérir Protect.ai, améliorant son portefeuille de sécurité IA et visant 15 milliards USD de revenus récurrents annuels d'ici 2030.

- Mai 2025 : SEALSQ Corp un démontré les algorithmes post-quantiques Crystal Kyber et Crystal Dilithium aux Journées quantiques 2025, adressant les menaces informatiques quantiques à venir au chiffrement traditionnel.

- Avril 2025 : Le Département de la justice américain un finalisé les règles du Programme de sécurité des données régissant les transferts de données télécommunications et cloud avec les pays préoccupants, élevant la complexité de conformité pour les fournisseurs.

- Mars 2025 : L'Administration des services généraux un lancé un Programme fédéral de gestion des risques et d'autorisation remanié pour accélérer les approbations de sécurité cloud fédérales.

- Mars 2025 : L'Institut national des normes et de la technologie un publié le projet SP 800-228, détaillant les orientations de protection API pour les systèmes natifs du cloud.

- Février 2025 : Alphabet, Microsoft, Meta, et Amazon ont consacré 215 milliards USD pour l'expansion d'infrastructure cloud 2025, élargissant la toile pour les services de sécurité natifs.

Portée du rapport mondial du marché des logiciels de sécurité cloud

L'industrie du cloud un connu une croissance rapide de son adoption dans la dernière décennie par les entreprises basées sur la technologie. D'autres industries comme BFSI et la santé suivent également cette tendance en raison de leur réalisation des avantages offerts par les systèmes cloud. Ceci crée un environnement où les services cloud sont l'épine dorsale de nombreuses opérations commerciales.

Le marché des logiciels de sécurité cloud peut être segmenté par logiciel (Cloud IAM, sécurité web et email, SIEM, CASB, gestion de vulnérabilité et de risque), taille d'organisation (PME, grandes entreprises), secteur d'activité utilisateur final (IT et télécommunications, BFSI, commerce de détail et biens de consommation, santé, manufacture, gouvernement), et géographie (Amérique du Nord, Europe, Asie-Pacifique, Amérique latine, Moyen-Orient et Afrique). Les tailles de marché et prévisions sont fournies en termes de valeur en USD pour tous les segments ci-dessus.

| Cloud IAM |

| CASB |

| CNAPP / CWPP |

| Gestion de vulnérabilité et de risque |

| Sécurité web, email et DNS |

| SIEM et gestion de journaux |

| Cloud public |

| Cloud privé |

| Hybride / Multi-cloud |

| Grandes entreprises |

| Petites et moyennes entreprises (PME) |

| BFSI |

| IT et télécommunications |

| Santé et sciences de la vie |

| Commerce de détail et biens de consommation |

| Manufacture |

| Autres |

| Amérique du Nord | États-Unis | |

| Canada | ||

| Mexique | ||

| Europe | Allemagne | |

| Royaume-Uni | ||

| France | ||

| Italie | ||

| Espagne | ||

| Russie | ||

| Reste de l'Europe | ||

| Asie-Pacifique | Chine | |

| Japon | ||

| Inde | ||

| Corée du Sud | ||

| Australie et Nouvelle-Zélande | ||

| Reste de l'Asie-Pacifique | ||

| Amérique du Sud | Brésil | |

| Argentine | ||

| Reste de l'Amérique du Sud | ||

| Moyen-Orient et Afrique | Moyen-Orient | Arabie saoudite |

| Émirats arabes unis | ||

| Turquie | ||

| Reste du Moyen-Orient | ||

| Afrique | Afrique du Sud | |

| Nigeria | ||

| Reste de l'Afrique | ||

| Par logiciel | Cloud IAM | ||

| CASB | |||

| CNAPP / CWPP | |||

| Gestion de vulnérabilité et de risque | |||

| Sécurité web, email et DNS | |||

| SIEM et gestion de journaux | |||

| Par mode de déploiement | Cloud public | ||

| Cloud privé | |||

| Hybride / Multi-cloud | |||

| Par taille d'organisation | Grandes entreprises | ||

| Petites et moyennes entreprises (PME) | |||

| Par secteur d'activité utilisateur final | BFSI | ||

| IT et télécommunications | |||

| Santé et sciences de la vie | |||

| Commerce de détail et biens de consommation | |||

| Manufacture | |||

| Autres | |||

| Par géographie | Amérique du Nord | États-Unis | |

| Canada | |||

| Mexique | |||

| Europe | Allemagne | ||

| Royaume-Uni | |||

| France | |||

| Italie | |||

| Espagne | |||

| Russie | |||

| Reste de l'Europe | |||

| Asie-Pacifique | Chine | ||

| Japon | |||

| Inde | |||

| Corée du Sud | |||

| Australie et Nouvelle-Zélande | |||

| Reste de l'Asie-Pacifique | |||

| Amérique du Sud | Brésil | ||

| Argentine | |||

| Reste de l'Amérique du Sud | |||

| Moyen-Orient et Afrique | Moyen-Orient | Arabie saoudite | |

| Émirats arabes unis | |||

| Turquie | |||

| Reste du Moyen-Orient | |||

| Afrique | Afrique du Sud | ||

| Nigeria | |||

| Reste de l'Afrique | |||

Questions clés répondues dans le rapport

Quelle est la valeur actuelle du marché des logiciels de sécurité cloud ?

Le marché des logiciels de sécurité cloud génère 50,11 milliards USD en 2025 et est en voie d'atteindre 95,03 milliards USD d'ici 2030 à un TCAC de 13,7 %.

Quelle catégorie de logiciel détient la plus grande part ?

La gestion des identités et des accès cloud mène avec 34,8 % des parts du marché des logiciels de sécurité cloud en 2024.

Pourquoi l'Asie-Pacifique est-elle la région à croissance la plus rapide ?

Les programmes de transformation numérique, mandats de cloud souverain, et déploiements 5G propulsent un TCAC de 14,7 %, bien que les pénuries de talents tempèrent l'élan.

Comment les mandats de confiance zéro influencent-ils la demande ?

Les orientations de confiance zéro du NIST mettent l'accent sur la vérification continue, stimulant l'investissement dans les outils centrés sur l'identité et plateformes de protection API.

Quel impact la cryptographie post-quantique aura-t-elle sur les fournisseurs ?

Les démonstrations telles que Crystal Kyber de SEALSQ mettent en évidence les exigences futures, encourageant les fournisseurs à intégrer des algorithmes résistants quantiques dans les feuilles de route produits pour sauvegarder la confidentialité des données à long terme.

Comment les PME adoptent-elles la sécurité cloud avancée ?

L'automatisation, les services gérés, et les interfaces simplifiées permettent aux PME d'implémenter des défenses de niveau entreprise, alimentant un TCAC de 15,5 % parmi les petites et moyennes entreprises dans l'industrie des logiciels de sécurité cloud.

Dernière mise à jour de la page le: