Taille et part du marché de la sécurité applicative

Analyse du marché de la sécurité applicative par Mordor Intelligence

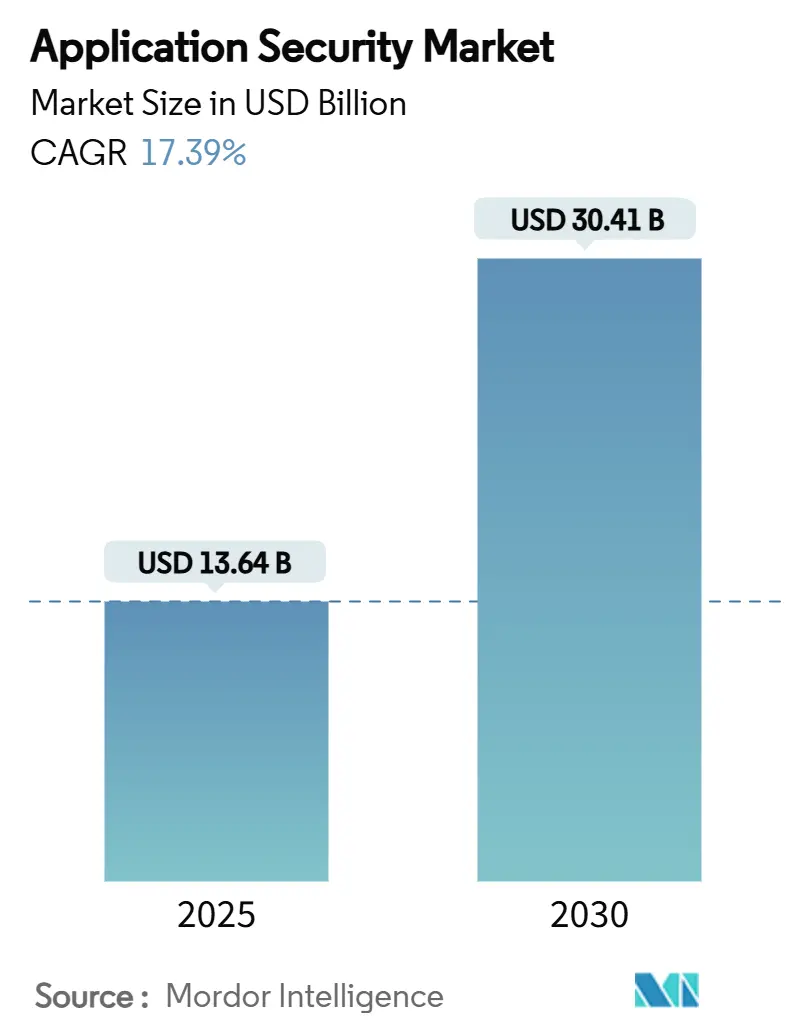

Le marché de la sécurité applicative était valorisé à 13,64 milliards USD en 2025 et devrait atteindre 30,41 milliards USD d'ici 2030, progressant à un TCAC de 17,39 %. La migration cloud, la conception logicielle centrée sur les API et l'expansion des mandats réglementaires accélèrent l'adoption dans tous les principaux secteurs verticaux. La croissance est renforcée par une forte augmentation du trafic API, l'utilisation généralisée de code généré par IA et des règles de divulgation d'incidents renforcées qui obligent les organisations à renforcer les tests plus tôt dans le cycle de vie de développement. Les grandes entreprises continuent d'ancrer les dépenses globales, mais les plateformes gérées destinées aux petites et moyennes entreprises (PME) ouvrent une nouvelle base adressable importante pour les fournisseurs. La convergence technologique remodèle la dynamique concurrentielle, avec des fournisseurs de plateformes intégrant la protection statique, dynamique et d'exécution pour réduire la prolifération d'outils et améliorer la productivité des développeurs.

Points clés du rapport

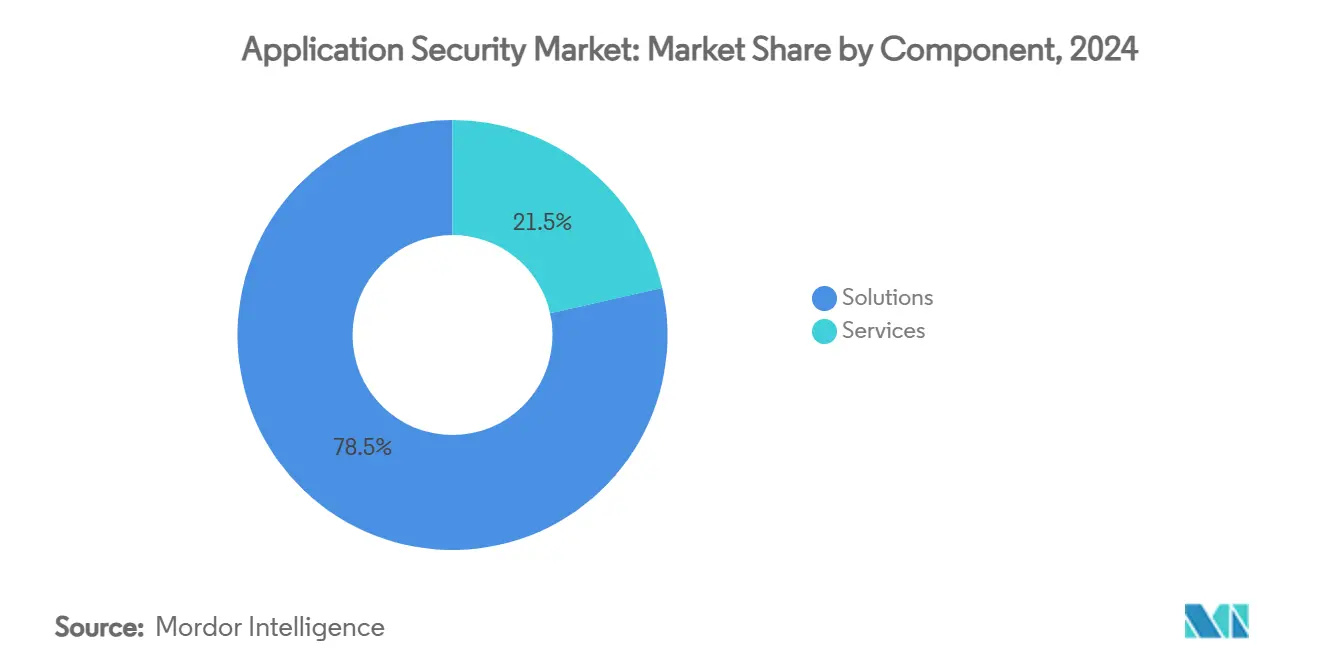

- Par composant, les solutions représentaient 78,5 % de la part du marché de la sécurité applicative en 2024 ; les services devraient se développer à un TCAC de 17,9 % jusqu'en 2030.

- Par mode de déploiement, le déploiement cloud commandait 65,9 % de la taille du marché de la sécurité applicative en 2024 et devrait afficher le TCAC le plus rapide de 19,3 % sur la période de prévision.

- Par taille d'organisation, les grandes entreprises menaient avec 63,4 % de part de revenus en 2024, tandis que les PME sont sur la voie d'un TCAC de 18,2 % jusqu'en 2030.

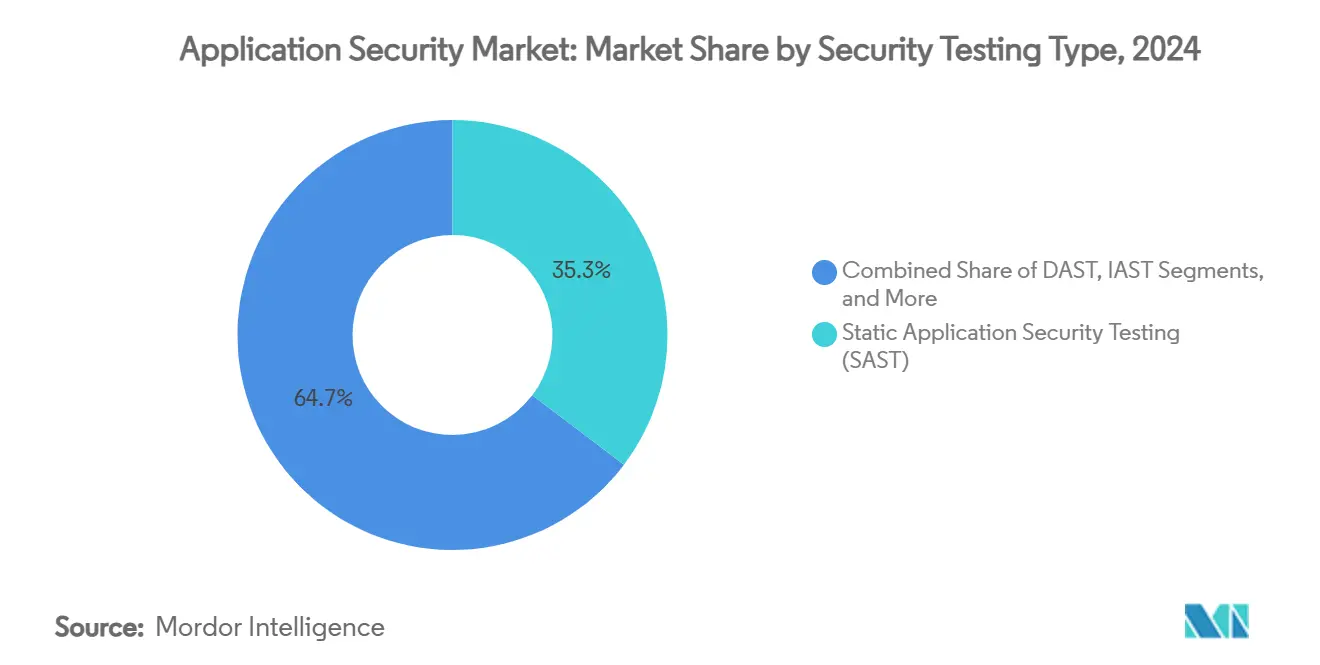

- Par type de test de sécurité, SAST capturait 35,3 % de la part du marché de la sécurité applicative en 2024 ; IAST devrait augmenter à un TCAC de 18,5 % jusqu'en 2030.

- Par secteur d'utilisateur final, l'IT et les télécoms contribuaient à 32,4 % des revenus de 2024, tandis que la santé montre les meilleures perspectives de TCAC de 18,8 %.

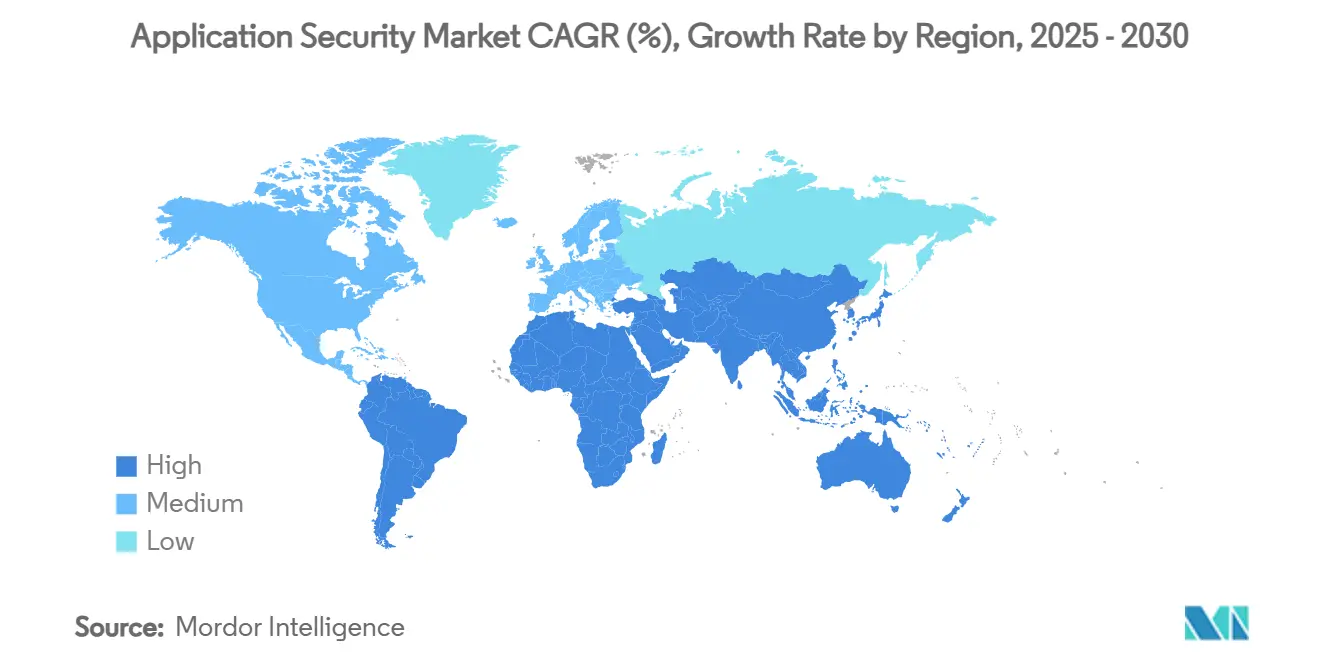

- Par géographie, l'Amérique du Nord contribuait à 28,9 % des revenus de 2024 et l'Asie-Pacifique devrait enregistrer un TCAC de 17,5 % jusqu'en 2030.

Tendances et aperçus du marché mondial de la sécurité applicative

Analyse d'impact des moteurs

| Moteur | (~) % Impact sur les prévisions de TCAC | Pertinence géographique | Chronologie d'impact |

|---|---|---|---|

| Volume croissant et sophistication des attaques basées sur le web, mobile et API | +4.2% | Mondial, avec impact le plus élevé en Asie-Pacifique et Amérique du Nord | Court terme (≤ 2 ans) |

| Adoption rapide des chaînes d'outils DevSecOps | +3.8% | Amérique du Nord Asie-Pacifique UE en tête, s'étendant vers l'Asie-Pacifique | Moyen terme (2-4 ans) |

| Expansion des mandats réglementaires (PCI-DSS 4.0, RGPD, DORA, etc.) | +3.5% | UE et Amérique du Nord principalement, cascadant mondialement | Moyen terme (2-4 ans) |

| Croissance des intégrations tierces/SaaS | +2.9% | Mondial, concentré sur les marchés matures du cloud | Long terme (≥ 4 ans) |

| Divulgation obligatoire SBOM post-Ordre exécutif américain 14028 | +2.1% | Amérique du Nord en tête, UE suivant | Long terme (≥ 4 ans) |

| Code généré par IA gonflant les vulnérabilités inconnues | +1.4% | Mondial, concentré dans les centres d'adoption d'IA | Court terme (≤ 2 ans) |

| Source: Mordor Intelligence | |||

Volume croissant et sophistication des attaques basées sur le web, mobile et API

Les attaques d'applications web dans la région Asie-Pacifique ont bondi de 73 % à 51 milliards d'événements en 2024, soulignant comment les attaquants exploitent maintenant les API à grande échelle.[1]Adam Fisher, "State of the Internet / Security," Akamai, akamai.com Les détaillants développant plus de 1 000 API annuellement font face à une surface d'attaque élargie qui contourne les contrôles périmètriques. Les violations de chaîne d'approvisionnement ont grimpé de 431 % entre 2021 et 2023, démontrant un pivot vers l'exploitation des dépendances plutôt que l'injection directe de code. Les entreprises intègrent la protection automatique d'applications d'exécution avec l'analytique comportementale pour agir sur les modèles de trafic anormaux plutôt que sur des signatures statiques. La fabrication a enregistré un taux d'incident API de 79 %, confirmant que les adversaires se déplacent plus rapidement que la plupart des programmes de sécurité de technologie opérationnelle.

Adoption rapide des chaînes d'outils DevSecOps

La pénétration DevSecOps est passée de 27 % en 2020 à 36 % en 2024 alors que les équipes intègrent les tests plus tôt dans les pipelines d'intégration continue. Les plateformes traitant des milliards de découvertes, comme ArmorCode, appliquent l'apprentissage automatique pour corréler les vulnérabilités et prioriser la remédiation à grande échelle. Malgré les progrès, 78 % des entreprises rapportent une "fatigue du shift-left", aggravée par des outils redondants qui submergent les développeurs d'alertes. Les programmes les plus efficaces rationalisent les tâches de sécurité à l'intérieur des environnements de développement intégrés, traitant les politiques comme des artefacts contrôlés par version automatiquement appliqués lors du commit. Ce modèle s'étend à travers des assistants IA qui suggèrent des corrections à l'intérieur des éditeurs de code, réduisant ainsi le temps de changement de contexte entre les portails de développement et de sécurité.

Expansion des mandats réglementaires

La loi sur la résilience opérationnelle numérique (DORA) exige des entités financières qu'elles signalent les incidents TIC graves dans les quatre heures à partir de janvier 2025.[2]European Insurance and Occupational Pensions Authority, "DORA Final Regulatory Standards," eiopa.europa.eu PCI DSS 4.0 ajoute 64 contrôles, incluant la gestion de chaque vulnérabilité découverte, pas seulement celles à haut risque. Des initiatives parallèles comme la loi sur la cyber-résilience imposeront des obligations de sécurité par conception sur tous les produits connectés d'ici 2027. Les organisations répondent en adoptant des cadres de conformité unifiés qui mappent les exigences qui se chevauchent à un ensemble de contrôles unique, abaissant les frais généraux d'audit. La surveillance des fournisseurs s'intensifie car DORA place les fournisseurs TIC critiques sous réglementation directe, stimulant la demande de rapports de sécurité transparents et de langage d'application contractuelle.

Croissance des intégrations SaaS tierces

Les entreprises moyennes utilisent maintenant plus de 1 000 applications SaaS, poussant les dépenses SaaS mondiales à 300 milliards USD en 2025. Les mauvaises configurations, comme l'exposition Oracle NetSuite qui a divulgué des données client e-commerce, illustrent comment les flux de données inter-plateformes compliquent la gestion des risques. Les équipes de sécurité introduisent des nomenclatures logicielles pour les écosystèmes SaaS qui cataloguent les permissions d'accès, les points de terminaison API et les flux de données. Les architectures SaaS orientées API créent des efficacités pour les développeurs mais donnent aussi aux adversaires une porte programmable unique vers plusieurs services. La consolidation des fournisseurs dans la gestion d'identité et d'intégration est en cours pour donner aux organisations une visibilité de posture de bout en bout.

Analyse d'impact des freins

| Frein | (~) % Impact sur les prévisions de TCAC | Pertinence géographique | Chronologie d'impact |

|---|---|---|---|

| Coût total de possession élevé et complexité des outils | -2.8% | Mondial, plus prononcé dans les segments PME | Moyen terme (2-4 ans) |

| Pénurie mondiale de talents en codage sécurisé | -2.1% | Mondial, aigu en Amérique du Nord et UE | Long terme (≥ 4 ans) |

| Surcharge de faux positifs érodant la confiance des développeurs | -1.9% | Mondial, concentré dans les environnements de développement haute vélocité | Court terme (≤ 2 ans) |

| "Fatigue du shift-left" et prolifération d'outils | -1.5% | Amérique du Nord et UE principalement | Moyen terme (2-4 ans) |

| Source: Mordor Intelligence | |||

Coût total de possession élevé et complexité des outils

L'inflation des logiciels-en-tant-que-service a atteint 11,3 % en 2024, avec certains fournisseurs augmentant les prix de 25 %.[3]Emily Turner, "2024 SaaS Inflation Index," Vertice, vertice.comQuarante-deux pour cent des PME manquent encore d'un plan de réponse aux incidents structuré, révélant des contraintes budgétaires qui limitent les contrôles de niveau entreprise. Les organisations déploient des scanners qui se chevauchent, des agents et des moteurs de politiques qui exigent des compétences d'intégration rares, menant 89 % des entreprises à prévoir des besoins en personnel supplémentaires malgré des effectifs stables. Les plateformes gérées comme Contrast One™ regroupent maintenant les services d'experts avec l'outillage pour réduire les frais administratifs. Les modèles de tarification basés sur la consommation émergent également, permettant aux petites entreprises d'aligner les dépenses sur la fréquence réelle des tests.

Pénurie mondiale de talents en codage sécurisé

Trente-deux pour cent des employeurs peinent à recruter des ingénieurs en sécurité applicative, et l'expansion des effectifs a ralenti à 12 % en 2024. L'IA générative comble une partie de l'écart, avec 96 % des praticiens utilisant des assistants IA pour générer du code ou remédier aux découvertes. Cependant, la sortie IA peut masquer des failles latentes que les scanners automatisés négligent, créant un paradoxe où la productivité augmente mais le risque résiduel s'élève. Les fournisseurs intègrent des modules de formation intelligents qui enseignent les modèles sécurisés par conception lors des sessions de révision de code, raccourcissant la courbe d'apprentissage pour les développeurs juniors. Les programmes collaboratifs de champions de sécurité à l'intérieur des grandes entreprises distribuent davantage l'expertise pour que les goulots d'étranglement ne reposent pas uniquement sur les équipes centrales.

Analyse des segments

Par composant : les solutions dominent grâce à la consolidation des plateformes

Les solutions ont conservé une part de 78,5 % en 2024, reflétant la préférence des entreprises pour les suites intégrées. Les leaders du marché combinent SAST, DAST, IAST et RASP sous une seule licence pour limiter la prolifération d'outils. Les tableaux de bord consolidés réduisent le changement de contexte et accélèrent la prise de décision, corrigeant un point de douleur commun cité par les équipes de développement. Le segment des services, bien que plus petit, a dépassé le marché plus large de la sécurité applicative avec un TCAC de 17,9 % et continuera à bénéficier des lacunes de compétences.

La demande de sécurité gérée s'accélère au sein des PME qui ne peuvent se permettre des spécialistes à temps plein. Les fournisseurs utilisent une tarification d'abonnement prévisible et des accords de niveau de service basés sur les résultats pour attirer les acheteurs soucieux des coûts. Pour les grandes entreprises, les services professionnels se concentrent sur le mappage des politiques, l'intégration des pipelines et les simulations d'équipe rouge qui valident les défenses d'exécution. Les fournisseurs introduisent également des offres à niveaux de consommation, permettant aux clients d'acheter des crédits de scan plutôt que des sièges perpétuels, apportant de la transparence à la budgétisation pour la gestion des vulnérabilités.

Par mode de déploiement : le cloud accélère grâce à la conformité réglementaire

Le déploiement cloud contrôlait 65,9 % du marché de la sécurité applicative en 2024 et devrait progresser à un TCAC de 19,3 %. DORA et les réglementations connexes spécifient un signalement d'incident de quatre heures, un délai difficile à respecter sans journalisation centralisée et analytique évolutive. Les solutions natives cloud permettent un déploiement rapide des mises à jour de politiques et s'intègrent facilement avec les systèmes d'orchestration de conteneurs.

Les solutions sur site restent répandues dans les charges de travail de défense et du secteur public qui exigent la résidence des données. Les modèles hybrides croissent car les entreprises financières gardent les charges de travail sensibles sur l'infrastructure privée tout en utilisant des scanners cloud pendant le développement. Les fournisseurs cloud investissent dans l'attestation soutenue par le matériel et l'informatique confidentielle pour adresser les préoccupations de souveraineté persistantes. La concurrence se centre maintenant sur l'alignement avec les fonctions de gestion de posture de sécurité cloud qui mappent les mauvaises configurations à travers les couches d'infrastructure et d'application.

Par taille d'organisation : les PME embrassent les services gérés

Les grandes entreprises représentaient 63,4 % des dépenses de 2024 en raison des portefeuilles multi-applications et des budgets de sécurité dédiés. Beaucoup gèrent des centres d'opérations de sécurité internes qui intègrent les données de test avec les plateformes SIEM d'entreprise. Elles priorisent les cas d'usage avancés comme la simulation de défense informée par les menaces et l'injection de code auto-guérissante.

Les PME constituent le niveau client à croissance la plus rapide avec un TCAC de 18,2 %, aidées par des flux d'intégration simplifiés et une tarification à l'utilisation. Les scanners cloud-first avec des guides de remédiation intégrés donnent aux équipes plus petites un retour quasi temps réel. Les fournisseurs livrent également des modèles de politiques curés alignés aux cadres communs, épargnant aux PME de rédiger des contrôles sur mesure. Les incitations croissantes d'assurance pour les pratiques de sécurité vérifiées alimentent davantage l'adoption parmi les entreprises contraintes par les ressources.

Par type de test de sécurité : IAST gagne grâce à la visibilité d'exécution

SAST détenait 35,3 % de part de revenus en 2024 grâce à l'intégration IDE profonde et la large couverture de langages. Même ainsi, IAST affiche la trajectoire la plus forte car il capture le contexte d'exécution et les flux de données à travers les microservices. Les équipes de développement utilisent ses découvertes basées sur les preuves pour réduire les faux positifs, stimulant des taux de correction plus élevés.

Le test dynamique reste pertinent pour les environnements similaires à la production, surtout quand les composants tiers obscurcissent la visibilité du code. RASP est maintenant commun dans les industries avec des exigences de disponibilité strictes puisqu'il bloque les attaques sans reroutage réseau. L'analyse de composition logicielle a gagné de l'élan car les attaques de chaîne d'approvisionnement se sont multipliées, poussant les ordres exécutifs qui exigent des nomenclatures de logiciels. La convergence de ces méthodes sous des moteurs d'orchestration uniques émerge, apportant des rapports unifiés et un scoring de risque automatisé à travers le pipeline build-test-deploy.

Note: Parts de segments de tous les segments individuels disponibles à l'achat du rapport

Par secteur d'utilisateur final : la santé accélère grâce à la pression réglementaire

L'IT et les télécoms représentaient 32,4 % des revenus de 2024 sur le dos d'une infrastructure numérique mature et d'obligations réglementaires formidables. Les exigences de livraison continue forcent ces entreprises à scanner les changements plusieurs fois par jour, créant des revenus pilotés par le volume pour les fournisseurs.

La santé se développe le plus rapidement à un TCAC de 18,8 % car les révisions HIPAA resserrent les mandats de chiffrement et de contrôle d'accès à partir de mars 2025. Les violations comme l'exposition 2024 de Kaiser Permanente de 13,4 millions de dossiers de patients ont renforcé l'attention au niveau du conseil. Les solutions accordées aux flux de travail cliniques, à la journalisation d'audit et aux normes FHIR gagnent en traction. BFSI continue d'investir massivement pour satisfaire PCI DSS 4.0 et les règles bancaires ouvertes. Le commerce de détail et l'e-commerce mettent l'accent sur la découverte d'API et l'atténuation de bots liées à l'expansion du commerce omnicanal.

Analyse géographique

L'Amérique du Nord menait le marché de la sécurité applicative avec une part de revenus de 28,9 % en 2024, soutenue par une forte pression réglementaire et des budgets de sécurité moyens Fortune 500 dépassant 20 millions USD annuellement. Les entreprises intègrent des architectures zéro confiance qui fusionnent les contrôles d'identité, de réseau et d'application pour soutenir le travail à distance et hybride. Les avancées proviennent des centres technologiques où les fournisseurs pilotent des charges de travail de corrélation de vulnérabilité pilotées par IA, livrant un temps moyen de remédiation plus rapide.

L'Asie-Pacifique enregistre le TCAC projeté le plus rapide de 17,5 % jusqu'en 2030, alimenté par les programmes gouvernementaux numériques, l'adoption fintech croissante et un pic de 73 % des attaques d'applications web qui ont touché 51 milliards d'événements en 2024. Les gouvernements de Singapour et d'Inde publient des stratégies cyber actualisées qui mappent les lignes de base de contrôle minimales pour l'infrastructure critique. Le secteur manufacturier de la région, malgré une maturité numérique plus faible, fait face à la part la plus élevée d'incidents API, poussant les fournisseurs à localiser l'intelligence de menace et les ressources de remédiation spécifiques au langage.

L'élan de l'Europe dépend de statuts compréhensifs comme DORA, la loi sur la cyber-résilience et RGPD. Les entités financières doivent mettre en œuvre des cadres de gestion des risques TIC et livrer des notifications de violation de quatre heures à partir de janvier 2025. Les organisations allouent environ 9 % des budgets IT à la sécurité de l'information, mais 89 % anticipent encore des augmentations d'embauche pour respecter ces mandats. Les préférences de déploiement hybride persistent car les clauses de souveraineté des données encouragent le traitement sur site des charges de travail sensibles tout en permettant l'analytique basée cloud pour les données moins critiques.

Paysage concurrentiel

L'arène des fournisseurs est modérément fragmentée mais se consolide car les fournisseurs de plateformes achètent des spécialistes de niche pour rationaliser les chaînes d'outils clients. L'acquisition de 450 millions USD de Noname Security par Akamai renforce sa profondeur de protection API et signale la valeur stratégique de l'inspection du trafic d'exécution. L'achat de Probely par Snyk élargit son empreinte de test dynamique, permettant aux développeurs d'adresser les failles d'exécution à l'intérieur de la même interface qu'ils utilisent pour le scan de code et de dépendance. ArmorCode présente une corrélation pilotée par IA qui a réduit le temps de triage de 75 % sur des jeux de données de dix milliards de découvertes, soulignant l'automation comme différenciateur critique.

Les plateformes émergentes de gestion de posture de sécurité d'application (ASPM) visent à centraliser les vues de risque à travers les pipelines et la production. Le module AI Discovery de Legit Security identifie le code créé par IA générative, sécurisant de nouvelles surfaces d'attaque avant le déploiement. Les brevets déposés par Amazon et IBM signalent des investissements dans la détection adversariale et l'apprentissage automatique hybride pour la détection d'anomalies, respectivement. Les fournisseurs regroupent maintenant la formation interactive dans le produit pour raccourcir les courbes d'apprentissage et augmenter les taux de correction. La concurrence sur les prix s'intensifie autour de la facturation basée sur l'usage qui aligne les coûts de test avec la vélocité de release.

Leaders de l'industrie de la sécurité applicative

-

IBM Corporation

-

Oracle Corporation

-

Veracode (Thoma Bravo)

-

Synopsys Inc.

-

Qualys Inc.

- *Avis de non-responsabilité : les principaux acteurs sont triés sans ordre particulier

Développements récents de l'industrie

- Juillet 2025 : Contrast Security a lancé le service de sécurité applicative géré Contrast One™ qui associe sa plateforme d'exécution avec un personnel expert.

- Juillet 2025 : Contrast Security a introduit la technologie Application Detection and Response pour les applications personnalisées et les API en production.

- Juin 2025 : Akamai a complété son acquisition de 450 millions USD de Noname Security pour étendre la protection API.

- Avril 2025 : Upwind a acquis Nyx Security pour intégrer des fonctionnalités de défense en temps réel au niveau du code.

Portée du rapport mondial du marché de la sécurité applicative

La sécurité applicative englobe les mesures prises pour améliorer la sécurité d'une application, souvent en trouvant, corrigeant et prévenant les vulnérabilités de sécurité. Différentes techniques révèlent les vulnérabilités de sécurité à diverses étapes du cycle de vie d'une application, comme la conception, le développement, le déploiement, la mise à niveau et la maintenance.

Le marché de la sécurité applicative est segmenté par application (web, mobile), composant (services (gérés et professionnels), déploiement (cloud, sur site)), taille d'organisation (PME, grandes entreprises), type de test de sécurité (SAST, DAST, IAST, RASP), secteur vertical d'utilisateur final (santé, BFSI, éducation, commerce de détail, gouvernement), et géographie (Amérique du Nord, Europe, Asie-Pacifique, Amérique latine, et Moyen-Orient et Afrique).

Les tailles et prévisions de marché sont fournies en termes de valeur (milliards USD) pour tous les segments ci-dessus.

| Solutions |

| Services |

| Cloud |

| Sur site |

| Petites et moyennes entreprises |

| Grandes entreprises |

| Test de sécurité d'application statique (SAST) |

| Test de sécurité d'application dynamique (DAST) |

| Test de sécurité d'application interactif (IAST) |

| Auto-protection d'application d'exécution (RASP) |

| Analyse de composition logicielle (SCA) |

| BFSI |

| Santé |

| Commerce de détail et e-commerce |

| Gouvernement et défense |

| IT et télécoms |

| Éducation |

| Autres |

| Amérique du Nord | États-Unis | |

| Canada | ||

| Mexique | ||

| Amérique du Sud | Brésil | |

| Argentine | ||

| Reste de l'Amérique du Sud | ||

| Europe | Allemagne | |

| Royaume-Uni | ||

| France | ||

| Pays-Bas | ||

| Reste de l'Europe | ||

| Asie-Pacifique | Chine | |

| Japon | ||

| Inde | ||

| Corée du Sud | ||

| Reste de l'Asie-Pacifique | ||

| Moyen-Orient et Afrique | Moyen-Orient | Émirats arabes unis |

| Arabie saoudite | ||

| Turquie | ||

| Reste du Moyen-Orient | ||

| Afrique | Égypte | |

| Afrique du Sud | ||

| Nigeria | ||

| Reste de l'Afrique | ||

| Par composant | Solutions | ||

| Services | |||

| Par mode de déploiement | Cloud | ||

| Sur site | |||

| Par taille d'organisation | Petites et moyennes entreprises | ||

| Grandes entreprises | |||

| Par type de test de sécurité | Test de sécurité d'application statique (SAST) | ||

| Test de sécurité d'application dynamique (DAST) | |||

| Test de sécurité d'application interactif (IAST) | |||

| Auto-protection d'application d'exécution (RASP) | |||

| Analyse de composition logicielle (SCA) | |||

| Par secteur d'utilisateur final | BFSI | ||

| Santé | |||

| Commerce de détail et e-commerce | |||

| Gouvernement et défense | |||

| IT et télécoms | |||

| Éducation | |||

| Autres | |||

| Par région | Amérique du Nord | États-Unis | |

| Canada | |||

| Mexique | |||

| Amérique du Sud | Brésil | ||

| Argentine | |||

| Reste de l'Amérique du Sud | |||

| Europe | Allemagne | ||

| Royaume-Uni | |||

| France | |||

| Pays-Bas | |||

| Reste de l'Europe | |||

| Asie-Pacifique | Chine | ||

| Japon | |||

| Inde | |||

| Corée du Sud | |||

| Reste de l'Asie-Pacifique | |||

| Moyen-Orient et Afrique | Moyen-Orient | Émirats arabes unis | |

| Arabie saoudite | |||

| Turquie | |||

| Reste du Moyen-Orient | |||

| Afrique | Égypte | ||

| Afrique du Sud | |||

| Nigeria | |||

| Reste de l'Afrique | |||

Questions clés répondues dans le rapport

Quelle est la taille actuelle du marché de la sécurité applicative ?

Le marché est valorisé à 13,64 milliards USD en 2025 et devrait atteindre 30,41 milliards USD d'ici 2030.

Quel mode de déploiement croît le plus rapidement ?

Le déploiement basé cloud devrait se développer à un TCAC de 19,3 %, stimulé par l'évolutivité et les nouvelles exigences réglementaires.

Pourquoi la sécurité API attire-t-elle des investissements renforcés ?

La croissance du trafic API et un pic de 73 % des attaques d'applications web soulignent le besoin de visibilité d'exécution spécialisée que les contrôles traditionnels manquent.

Comment les changements réglementaires affectent-ils les budgets de sécurité applicative ?

Des lois comme DORA et les contrôles PCI DSS mis à jour forcent les tests continus et les rapports de violation de quatre heures, incitant les entreprises à allouer de plus grandes portions des budgets IT à la sécurité applicative.

Dernière mise à jour de la page le: