Taille et part du marché de la gestion de la sécurité et des vulnérabilités

Analyse du marché de la gestion de la sécurité et des vulnérabilités par Mordor Intelligence

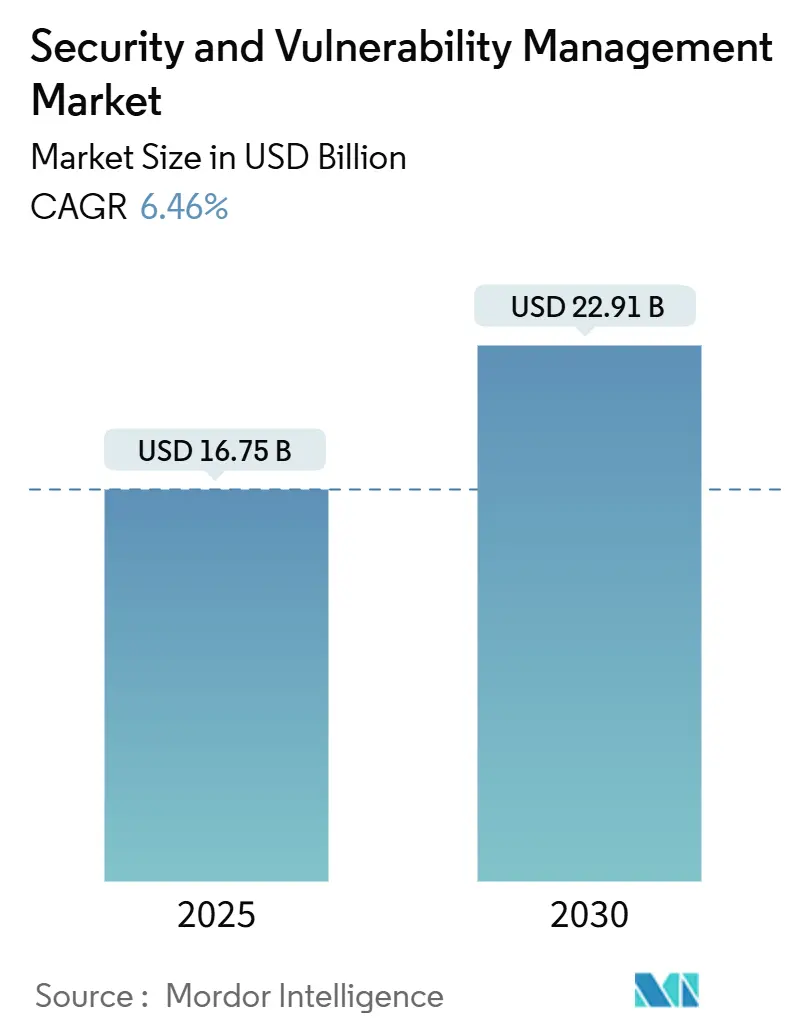

La taille du marché de la gestion de la sécurité et des vulnérabilités a atteint 16,75 milliards USD en 2025 et devrait grimper à 22,91 milliards USD d'ici 2030, affichant un TCAC de 6,5 % sur la période. Le marché de la gestion de la sécurité et des vulnérabilités continue de bénéficier des réglementations obligatoires sur les cyber-risques, d'une sensibilisation accrue des conseils d'administration, et d'un passage stratégique vers des plateformes unifiées de gestion de l'exposition qui limitent la prolifération d'outils. La digitalisation rapide, les attaques activées par l'IA, et l'adoption du zéro-trust soutiennent la croissance des budgets malgré la pression macroéconomique, montrant le marché de la gestion de la sécurité et des vulnérabilités comme un pilier central de la résilience d'entreprise. La consolidation des fournisseurs reste une force déterminante car les trois quarts des organisations souhaitent moins de fournisseurs, poussant les acteurs de plateformes à s'étendre du scanning à la remédiation automatisée. L'analytique basée sur les risques dépasse désormais les décomptes de sévérité bruts, reflétant comment le marché de la gestion de la sécurité et des vulnérabilités s'aligne avec les assureurs qui exigent une visibilité continue pour les décisions de souscription[1]IBM Security, "2025 Threat Intelligence Index," ibm.com.

Points clés du rapport

- Par type, l'évaluation et le reporting des vulnérabilités ont représenté 33,5 % de la taille du marché de la gestion de la sécurité et des vulnérabilités en 2024, tandis que la gestion des vulnérabilités basée sur les risques (RBVM) croît à un TCAC de 7,1 %.

- Par mode de déploiement, les solutions sur site ont capturé 68,9 % du marché de la gestion de la sécurité et des vulnérabilités en 2024, mais le déploiement cloud augmente à un TCAC de 8,1 % jusqu'à 2030.

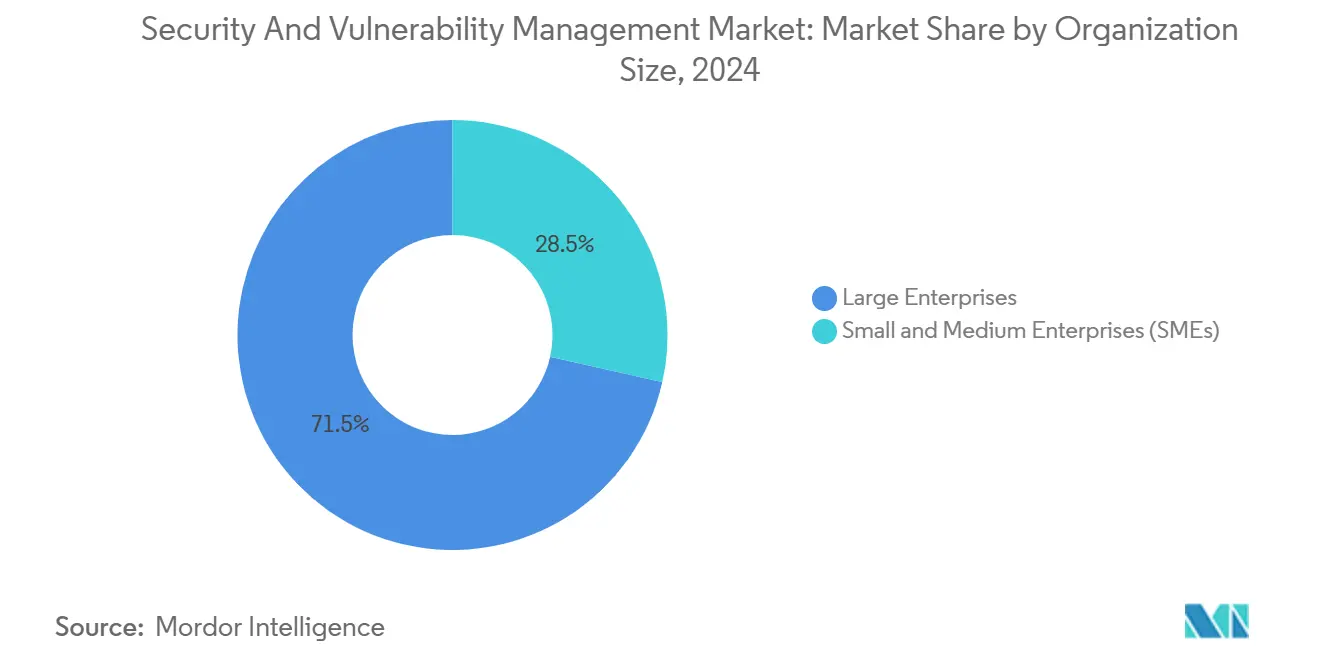

- Par taille d'organisation, les grandes entreprises ont généré 71,5 % des revenus de 2024, mais les PME se développent à un TCAC de 7,9 %.

- Par secteur d'utilisateur final, BFSI menait avec 22,5 % de revenus en 2024, et la santé et sciences de la vie devrait croître à un TCAC de 6,7 %.

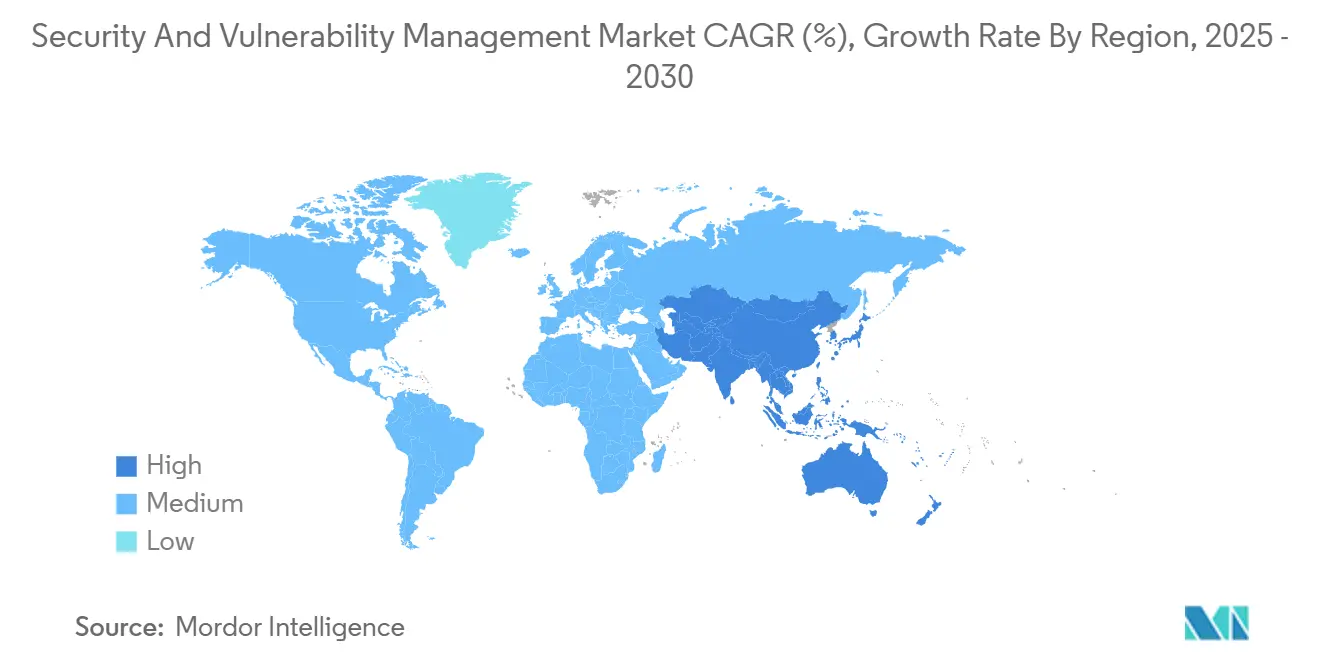

- Par géographie, l'Amérique du Nord détenait 37,4 % de part du marché de la gestion de la sécurité et des vulnérabilités en 2024, tandis que l'Asie-Pacifique progresse à un TCAC de 7,5 % jusqu'à 2030.

Tendances et insights du marché mondial de la gestion de la sécurité et des vulnérabilités

Analyse de l'impact des moteurs

| Moteur | (~) % Impact sur les prévisions TCAC | Pertinence géographique | Chronologie d'impact |

|---|---|---|---|

| Volume et sophistication croissants des cyber-attaques | +1.8% | Mondial, effet maximal en APAC et Amérique du Nord | Court terme (≤ 2 ans) |

| Adoption rapide du cloud et DevOps élargissant la surface d'attaque | +1.2% | Mondial, plus visible en Amérique du Nord et Europe | Moyen terme (2-4 ans) |

| Mandats de conformité réglementaire et souveraineté des données | +1.5% | Europe (NIS2), Amérique du Nord (CMMC) | Moyen terme (2-4 ans) |

| Prolifération d'actifs IoT/OT dans l'infrastructure critique | +0.9% | Mondial, accentué dans les corridors manufacturiers | Long terme (≥ 4 ans) |

| Souscription cyber-assurance nécessite une visibilité continue | +0.7% | Amérique du Nord et Europe | Court terme (≤ 2 ans) |

| Mandats de nomenclature logicielle à travers les chaînes d'approvisionnement | +0.4% | Amérique du Nord en tête, s'étendant à l'UE et APAC | Moyen terme (2-4 ans) |

| Source: Mordor Intelligence | |||

Volume et sophistication croissants des cyber-attaques

IBM a enregistré une hausse de 84 % d'une année sur l'autre des infostealers livrés par hameçonnage, tandis que ChatGPT-4 a exploité 87 % des CVE d'un jour lorsque présenté avec des identifiants, signalant un changement critique dans les capacités adverses. La manufacture reste l'industrie la plus ciblée car les lacunes de technologie opérationnelle tentent les extorqueurs. La région Asie-Pacifique a vu une augmentation d'incidents de 13 % en 2024, renforçant sa priorité dans le marché de la gestion de la sécurité et des vulnérabilités. Les intrusions centrées sur l'identité représentent maintenant 30 % des violations, transformant le vol d'identifiants en vecteur d'accès principal. Le marché de la gestion de la sécurité et des vulnérabilités pivote donc vers une priorisation basée sur l'exploitabilité plutôt que sur le correctif généralisé.

Adoption rapide du cloud et DevOps élargissant la surface d'attaque

L'étude de risque multicloud de Microsoft a trouvé que 38 % des organisations exécutent des charges de travail hautement privilégiées exposées publiquement avec des vulnérabilités critiques. Palo Alto Networks a découvert que 80 % des expositions se trouvent dans des environnements conteneurisés, soulignant la complexité que DevOps introduit. Bien que 68 % des petites entreprises revendiquent des pratiques DevSecOps, seulement 12 % scannent à chaque commit, créant une opportunité pour le marché de la gestion de la sécurité et des vulnérabilités de livrer un scanning intégré. La couverture sans agent, illustrée par le Security Command Center de Google Cloud, supprime les frictions de déploiement et accélère l'adoption à travers le marché de la gestion de la sécurité et des vulnérabilités.

Mandats de conformité réglementaire et souveraineté des données

La directive NIS2 de l'UE s'applique à environ 350 000 entités et menace d'amendes allant jusqu'à 10 millions EUR pour non-conformité. Aux États-Unis, CMMC 2.0 définit la maturité cybersécurité pour chaque fournisseur de défense gérant des données contrôlées. Les amendements de la Partie 500 DFS de New York ajoutent des devoirs d'accès privilégié et des seuils d'incidents de 24 heures pour les banques et assureurs[2]New York State Department of Financial Services, "Cybersecurity Regulation Part 500 Amendments," dfs.ny.gov. Le dépôt obligatoire de SBOM couvre maintenant tous les nouveaux contrats logiciels de l'armée américaine, augmentant la transparence à travers les chaînes d'approvisionnement. Ces règles élèvent les dépenses, prouvant que le marché de la gestion de la sécurité et des vulnérabilités n'est plus discrétionnaire.

Prolifération d'actifs IoT/OT dans l'infrastructure critique

Armis a rapporté un bond de 200 % des événements cyber frappant les services publics et autres environnements de technologie opérationnelle en 2024. NERC a signalé les vulnérabilités OT latentes comme une menace de fiabilité systémique, incitant à une surveillance 24h/24 à travers les sites énergétiques. Les fabricants prévoient d'augmenter les budgets cybersécurité à 7 % des dépenses IT totales, dirigeant jusqu'à 40 % vers la sécurité réseau. Le marché de la gestion de la sécurité et des vulnérabilités répond avec des scanners spécialisés qui analysent les protocoles industriels et identifient les micrologiciels non supportés, guidant l'orchestration des correctifs tout en minimisant les temps d'arrêt.

Analyse de l'impact des contraintes

| Contrainte | (~) % Impact sur les prévisions TCAC | Pertinence géographique | Chronologie d'impact |

|---|---|---|---|

| Coût total de possession élevé pour les PME | -0.8% | Mondial, plus aigu dans les marchés émergents | Court terme (≤ 2 ans) |

| Pénurie de talents cybersécurité qualifiés | -1.2% | Mondial, sévère en APAC et Amérique du Nord | Long terme (≥ 4 ans) |

| Fatigue d'alertes due à la surcharge de données de vulnérabilité | -0.6% | Mondial, concentré parmi les grandes entreprises | Moyen terme (2-4 ans) |

| Verrouillage fournisseur et préoccupations de consolidation | -0.4% | Amérique du Nord et Europe | Moyen terme (2-4 ans) |

| Source: Mordor Intelligence | |||

Coût total de possession élevé pour les PME

Quatre-vingt-treize pour cent des dirigeants PME reconnaissent le risque cyber, mais seulement 36 % investissent dans de nouveaux outils car les deux tiers citent des obstacles de coût. Les études européennes révèlent que 60 % des PME violées ferment dans les six mois, illustrant la tension budgétaire. Les hôpitaux de New York estiment les factures de conformité annuelles qui varient de 50 000 USD pour les petites installations à 2 millions USD pour les grands réseaux. Le marché de la gestion de la sécurité et des vulnérabilités répond avec des modèles d'abonnement qui regroupent scanning, scoring des risques, et analytique de tableau de bord en une seule licence cloud.

Pénurie de talents cybersécurité qualifiés

NERC rapporte que les lacunes de personnel menacent la conformité avec les normes d'infrastructure critique et ralentissent la remédiation. Seulement 41 % des PME possèdent la profondeur technique pour intégrer les vérifications sécurité dans les pipelines DevOps. Les co-pilotes SOC IA d'IBM trient maintenant les alertes et recommandent des corrections, reflétant comment l'automatisation atténue la pénurie de compétences. Le marché de la gestion de la sécurité et des vulnérabilités promeut donc les offres pilotées par l'IA et de services gérés pour combler l'écart de capital humain.

Analyse des segments

Par type : RBVM gagne de l'élan dans un portefeuille en diversification

La taille du marché de la gestion de la sécurité et des vulnérabilités attribuée à l'évaluation et au reporting des vulnérabilités s'élevait à 5,6 milliards USD en 2024, équivalent à 33,5 % du chiffre d'affaires total. RBVM se développe à un TCAC de 7,1 % car les acheteurs ciblent les 3 % de failles qui augmentent le risque réel, une stratégie validée par l'acquisition de Vulcan Cyber par Tenable. Le scanning de conteneurs et charges de travail cloud augmente en tandem avec l'adoption de Kubernetes, tandis que les tests de sécurité d'application s'intègrent dans des plateformes de gestion de posture qui couvrent le code, le pipeline, et les artefacts d'exécution.

Les produits RBVM ingèrent maintenant les flux d'intelligence de menace, les scores de criticité d'actifs, et la disponibilité d'exploits, générant des arriérés classés plutôt que des listes statiques. Le marché de la gestion de la sécurité et des vulnérabilités migre donc de la détection au support de décision. Les modules de correctifs et configuration restent cruciaux pour les secteurs réglementés, et les scanners IoT/OT analysent les protocoles propriétaires pour découvrir les faiblesses de micrologiciel. Cette diversité de modules préfigure une vision de panneau de verre unique qui ancre les cycles de renouvellement d'entreprise.

Note: Parts des segments de tous les segments individuels disponibles à l'achat du rapport

Par mode de déploiement : L'adoption cloud défie la suprématie sur site

Les déploiements sur site contrôlaient 68,9 % du marché de la gestion de la sécurité et des vulnérabilités en 2024 car les banques, contractants de défense, et services publics protègent les données sensibles dans des limites physiques. Néanmoins, le déploiement cloud augmente à un TCAC de 8,1 % jusqu'à 2030. Le scanning de vulnérabilité sans agent de Google Cloud élimine les déploiements logiciels et accélère les efforts de preuve de concept, augmentant l'attractivité de la livraison SaaS.

Les modèles hybrides dominent les feuilles de route des grandes entreprises car ils combinent le scanning à faible latence des réseaux internes avec l'analytique cloud élastique. Le marché de la gestion de la sécurité et des vulnérabilités évolue ainsi en un maillage de collecteurs sur site, nœuds cloud privés, et analytique hyperscale. Les fédérations de politiques permettent aux clients de satisfaire les obligations NIS2 ou CMMC tout en capitalisant sur les avantages cloud, s'assurant qu'aucun modèle de déploiement seul ne satisfera chaque cadre de contrôle.

Par taille d'organisation : L'essor PME complète la domination d'entreprise

Les entreprises ont généré 71,5 % des revenus de 2024 en raison d'exigences de certification strictes et d'investissements SOC matures. Elles achètent des plateformes qui intègrent l'intelligence de vulnérabilité, les inventaires d'actifs, et l'automatisation avec les flux de travail SIEM. Le marché de la gestion de la sécurité et des vulnérabilités soutient ces besoins à travers des API qui synchronisent la billetterie, CMDB, et pipelines DevOps.

Les PME contribuent des volumes absolus plus petits mais croissent plus rapidement à un TCAC de 7,9 %. Elles gravitent vers des packages SaaS clés en main qui enveloppent scanning, priorisation, et remédiation gérée en un seul service. Critical Start, par exemple, associe les capteurs Qualys avec des conseils d'analystes 24×7 pour livrer une protection de niveau entreprise sans personnel complexe. Le marché de la gestion de la sécurité et des vulnérabilités équilibre donc les suites d'entreprise à fonctionnalités profondes avec les bundles PME simplifiés, élargissant son pool total accessible.

Note: Parts des segments de tous les segments individuels disponibles à l'achat du rapport

Par secteur d'utilisateur final : La santé accélère tandis que BFSI stabilise la croissance

Le secteur BFSI menait avec 22,5 % de part du marché de la gestion de la sécurité et des vulnérabilités en 2024, poussé par la surveillance du risque systémique et les hautes pénalités de violation. Les mises à jour de Bâle III et les révisions de la Partie 500 DFS NY exigent des tests de contrôle continus, poussant les banques à maintenir des grilles de scanning à grande échelle.

La santé et sciences de la vie est le grimpeur le plus rapide à un TCAC de 6,7 % car la digitalisation expose les données patients et appareils connectés. New York mandate que chaque hôpital nomme un CISO et rapporte les incidents dans 72 heures, fournissant un modèle que d'autres états peuvent répliquer. La manufacture lourde en OT investit aussi massivement pour prévenir les ransomwares au niveau arrêt, rendant le marché de la gestion de la sécurité et des vulnérabilités intégral à la résilience Industrie 4.0.

Analyse géographique

L'Amérique du Nord a dominé le marché de la gestion de la sécurité et des vulnérabilités avec une part de 37,4 % en 2024. Les mandats fédéraux tels que CMMC 2.0 et l'Ordre exécutif 14144 intègrent la gouvernance continue des vulnérabilités dans les règles d'approvisionnement. Le Canada et le Mexique adoptent des lignes de base similaires pour les projets d'infrastructure critique transfrontaliers, assurant la continuité des dépenses. Les coûts élevés de violation, une large base de fournisseurs technologiques, et des marchés d'assurance cyber actifs maintiennent le leadership.

L'Asie-Pacifique enregistre le TCAC futur le plus élevé à 7,5 %. PwC projette des dépenses cybersécurité régionales de 52 milliards USD en 2027 car les conseils réagissent à une tranche de 31 % des incidents cyber mondiaux. La Loi de cybersécurité 2024 de l'Australie applique des lignes de base pour les appareils intelligents et exige la divulgation de paiement de rançongiciel, tandis que le NCSC de Nouvelle-Zélande implémente des contrôles du secteur public. La Chine, le Japon, l'Inde, et la Corée du Sud conduisent la demande menée par la manufacture, poussant le marché de la gestion de la sécurité et des vulnérabilités dans les ateliers d'usine et piles cloud également.

L'Europe suit un chemin ferme car NIS2 prend effet à travers 27 états membres, soumettant les opérateurs d'énergie, transport, finance, et santé à des niveaux de pénalité qui atteignent 10 millions EUR (11,60 millions USD)[3]European Union Agency for Cybersecurity, "NIS2 Directive Explained," enisa.europa.eu. L'Allemagne, la France, l'Italie, l'Espagne, et le Royaume-Uni ont adapté la législation domestique pour s'aligner avec la directive, créant des pipelines de projets stables. L'Amérique du Sud et le Moyen-Orient et l'Afrique enregistrent un élan émergent car la croissance des services numériques expose de nouvelles surfaces d'attaque, incitant les nations à rédiger des stratégies qui référencent les cadres UE et américains.

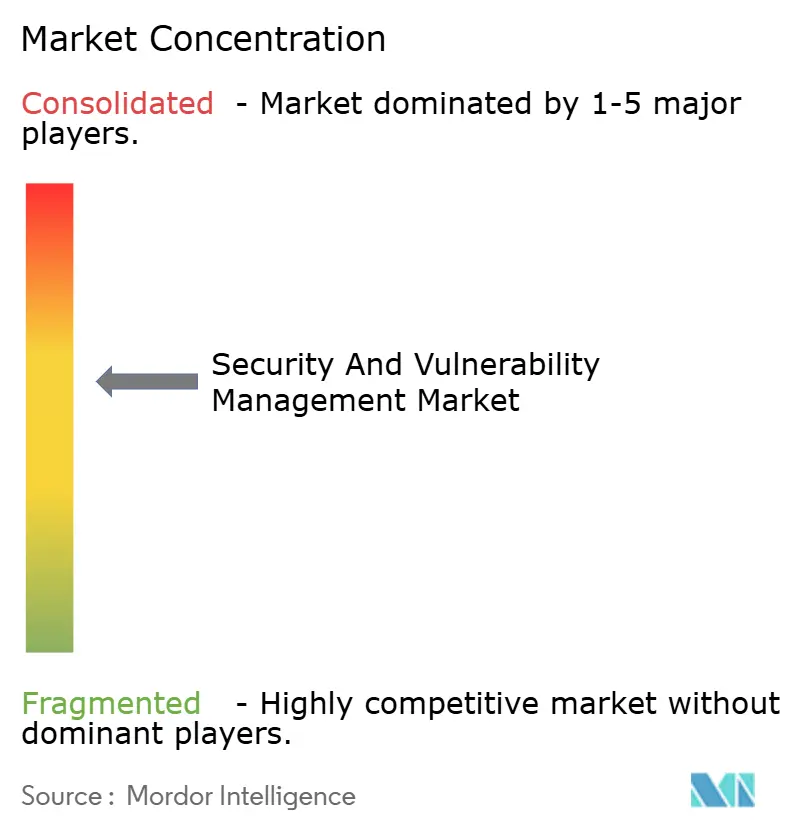

Paysage concurrentiel

Le marché de la gestion de la sécurité et des vulnérabilités présente une consolidation modérée. Tenable, Qualys, Rapid7, IBM, et Palo Alto Networks se classent comme fournisseurs de plateforme primaires. Le rachat de 147 millions USD de Vulcan Cyber par Tenable renforce sa suite de gestion d'exposition, illustrant un passage vers la visibilité full-stack. IBM a cédé QRadar SaaS à Palo Alto Networks pour se concentrer sur les flux de travail SOC alimentés par l'IA, démontrant un réalignement de portefeuille.

Les perturbateurs tels que Wiz obtiennent des valorisations élevées pour les modèles de risque natifs cloud. CrowdStrike intègre la télémétrie endpoint avec les insights de vulnérabilité réseau et s'associe avec Fortinet pour aligner la posture firewall. Les alliances écosystème signalent un mouvement loin des batailles de solutions ponctuelles vers des tissus de données partagées. Les start-ups se concentrant sur l'OT, l'analytique SBOM, et le scanning de modèles IA adressent les lacunes que les incumbents ne peuvent pas encore couvrir à l'échelle, prouvant que le marché de la gestion de la sécurité et des vulnérabilités soutient à la fois la consolidation et l'innovation spécialisée.

La concurrence prix s'intensifie dans le segment PME, où les bundles d'abonnement gagnent sur les licences lourdes en dépenses capital. Dans les entreprises, la différenciation dépend de la précision de priorisation des risques, l'étendue de couverture d'actifs, et l'intégration de flux de travail. Le marché de la gestion de la sécurité et des vulnérabilités équilibre donc la valeur et la profondeur de fonctionnalités à travers les niveaux.

Leaders de l'industrie de la gestion de la sécurité et des vulnérabilités

-

IBM Corporation

-

Qualys Inc.

-

Hewlett Packard Enterprise Company

-

Dell EMC

-

Broadcom Inc. (Symantec Corporation)

- *Avis de non-responsabilité : les principaux acteurs sont triés sans ordre particulier

Développements récents de l'industrie

- Février 2025 : Tenable a complété son acquisition de Vulcan Cyber, ajoutant l'analytique de remédiation à l'échelle de l'exposition.

- Février 2025 : Palo Alto Networks a lancé Cortex Cloud avec priorisation basée sur l'IA.

- Janvier 2025 : L'Ordre exécutif 14144 a renforcé les attestations de sécurité logicielle fédérale.

- Janvier 2025 : Qualys a lancé TotalAppSec pour la gestion unifiée des risques d'application.

Portée du rapport du marché mondial de la gestion de la sécurité et des vulnérabilités

Les organisations sont dans une bataille constante contre les vulnérabilités de leurs systèmes. Cet effort incessant, appelé gestion de la sécurité et des vulnérabilités, cherche à atténuer les risques et améliorer la sécurité. Cependant, la gestion des vulnérabilités transcende les mesures de sécurité traditionnelles ; elle est intégrale à la gestion des risques. En protégeant les entreprises des menaces cyber et des accrocs opérationnels, elle favorise un environnement propice à la croissance du marché étudié.

La recherche surveille les ventes mondiales de solutions de gestion de la sécurité et des vulnérabilités à travers diverses organisations. L'étude plonge dans les métriques clés du marché, les moteurs de croissance, et les principaux acteurs de l'industrie, renforçant les estimations de marché et projections de croissance. De plus, elle évalue les effets persistants de COVID-19 et autres influences macroéconomiques sur le paysage du marché. Le rapport offre aussi un dimensionnement de marché complet et des prévisions à travers plusieurs segments.

Le marché de la gestion de la sécurité et des vulnérabilités est segmenté par la taille d'organisation (petites et moyennes entreprises, grandes entreprises), industrie d'utilisateur final (aérospatiale, défense et renseignement, BFSI, santé, vente au détail, manufacture, IT et télécommunication, autres industries d'utilisateur final), et géographie (Amérique du Nord, Europe, Asie-Pacifique, Amérique latine, et Moyen-Orient et Afrique). Les tailles et prévisions de marché sont fournies en termes de valeur (USD) pour tous les segments ci-dessus.

| Évaluation et reporting des vulnérabilités |

| Gestion des correctifs et de la configuration |

| Gestion des vulnérabilités basée sur les risques (RBVM) |

| Scanning de conteneurs et charges de travail cloud |

| Tests de sécurité d'application |

| Gestion des vulnérabilités IoT / OT |

| Sur site |

| Cloud |

| Grandes entreprises |

| Petites et moyennes entreprises (PME) |

| BFSI |

| Santé et sciences de la vie |

| Gouvernement et défense |

| IT et télécoms |

| Manufacture et industriel |

| Vente au détail et e-commerce |

| Énergie et services publics |

| Autres |

| Amérique du Nord | États-Unis | |

| Canada | ||

| Mexique | ||

| Europe | Allemagne | |

| Royaume-Uni | ||

| France | ||

| Italie | ||

| Espagne | ||

| Reste de l'Europe | ||

| Asie-Pacifique | Chine | |

| Japon | ||

| Inde | ||

| Corée du Sud | ||

| Australie | ||

| Reste de l'Asie-Pacifique | ||

| Amérique du Sud | Brésil | |

| Argentine | ||

| Reste de l'Amérique du Sud | ||

| Moyen-Orient et Afrique | Moyen-Orient | Arabie saoudite |

| Émirats arabes unis | ||

| Turquie | ||

| Reste du Moyen-Orient | ||

| Afrique | Afrique du Sud | |

| Égypte | ||

| Nigeria | ||

| Reste de l'Afrique | ||

| Par type | Évaluation et reporting des vulnérabilités | ||

| Gestion des correctifs et de la configuration | |||

| Gestion des vulnérabilités basée sur les risques (RBVM) | |||

| Scanning de conteneurs et charges de travail cloud | |||

| Tests de sécurité d'application | |||

| Gestion des vulnérabilités IoT / OT | |||

| Par mode de déploiement | Sur site | ||

| Cloud | |||

| Par taille d'organisation | Grandes entreprises | ||

| Petites et moyennes entreprises (PME) | |||

| Par secteur d'utilisateur final | BFSI | ||

| Santé et sciences de la vie | |||

| Gouvernement et défense | |||

| IT et télécoms | |||

| Manufacture et industriel | |||

| Vente au détail et e-commerce | |||

| Énergie et services publics | |||

| Autres | |||

| Par géographie | Amérique du Nord | États-Unis | |

| Canada | |||

| Mexique | |||

| Europe | Allemagne | ||

| Royaume-Uni | |||

| France | |||

| Italie | |||

| Espagne | |||

| Reste de l'Europe | |||

| Asie-Pacifique | Chine | ||

| Japon | |||

| Inde | |||

| Corée du Sud | |||

| Australie | |||

| Reste de l'Asie-Pacifique | |||

| Amérique du Sud | Brésil | ||

| Argentine | |||

| Reste de l'Amérique du Sud | |||

| Moyen-Orient et Afrique | Moyen-Orient | Arabie saoudite | |

| Émirats arabes unis | |||

| Turquie | |||

| Reste du Moyen-Orient | |||

| Afrique | Afrique du Sud | ||

| Égypte | |||

| Nigeria | |||

| Reste de l'Afrique | |||

Questions clés répondues dans le rapport

Quelle est la taille du marché de la gestion de la sécurité et des vulnérabilités aujourd'hui, et où sera-t-il en 2030 ?

Le marché de la gestion de la sécurité et des vulnérabilités est évalué à 16,75 milliards USD en 2025 et devrait atteindre 22,91 milliards USD d'ici 2030.

Quel segment de produit se développe le plus rapidement ?

La gestion des vulnérabilités basée sur les risques croît à un TCAC de 7,1 % car les organisations priorisent les vulnérabilités par exploitabilité du monde réel plutôt que par volume.

Pourquoi l'Asie-Pacifique présente-t-elle la plus haute opportunité de croissance ?

La transformation numérique rapide et les nouvelles règles comme la Loi de cybersécurité 2024 de l'Australie augmentent les budgets cybersécurité de 12,8 % chaque année, produisant un TCAC de 7,5 %.

Quels facteurs poussent le déploiement cloud des outils de vulnérabilité ?

Le scanning sans agent, la mise à l'échelle élastique, et les coûts de maintenance réduits rendent les modèles SaaS attractifs même pour les secteurs réglementés qui gardent encore les données critiques sur site.

Comment les réglementations influencent-elles les décisions d'achat ?

Les cadres tels que NIS2 en Europe et CMMC 2.0 aux États-Unis imposent des amendes substantielles, contraignant les entreprises à adopter des plateformes de gestion continue des vulnérabilités.

La consolidation des fournisseurs est-elle évidente sur le marché ?

Oui. Trois quarts des entreprises visent à réduire les comptes d'outils, et les acquisitions comme Tenable-Vulcan Cyber et Wiz-Dazz confirment la consolidation en cours.

Dernière mise à jour de la page le: