Taille et part du marché de la cybersécurité militaire

Analyse du marché de la cybersécurité militaire par Mordor Intelligence

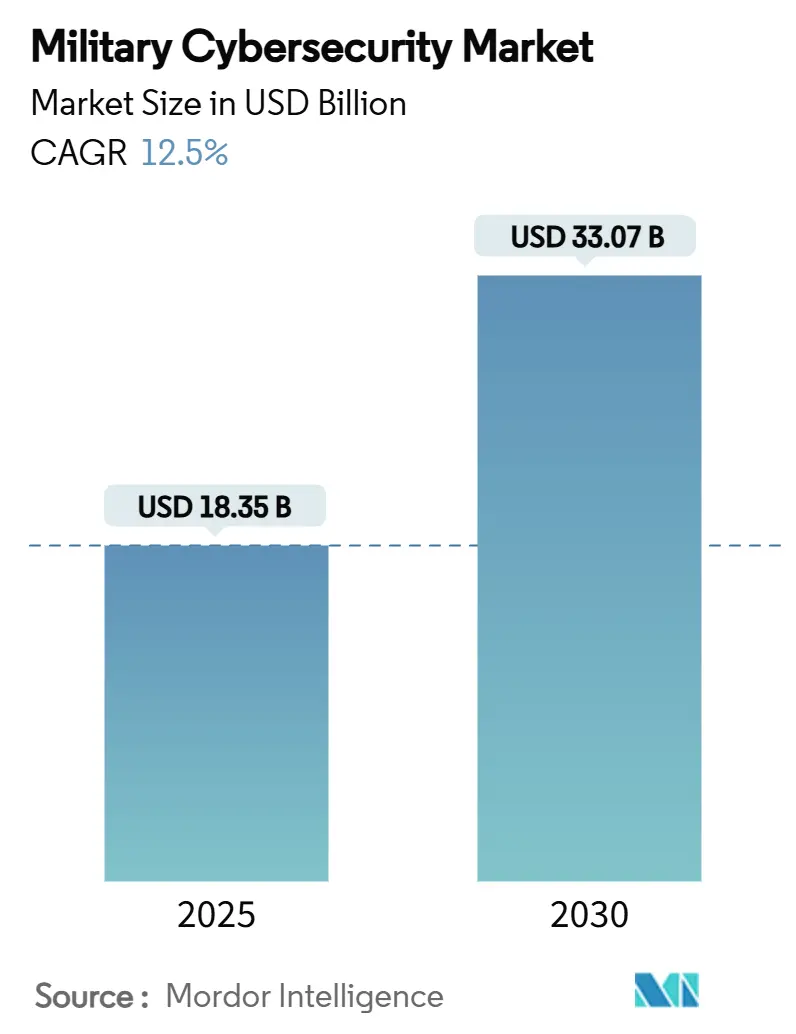

La taille du marché de la cybersécurité militaire était évaluée à 18,35 milliards USD en 2025 et devrait atteindre 33,07 milliards USD d'ici 2030, enregistrant un TCAC robuste de 12,50%. La croissance provient des intrusions parrainées par les États, des mandats de confiance zéro, et des programmes de modernisation multi-domaines qui contraignent les agences de défense à renforcer l'infrastructure numérique. Le Pentagone a donné le ton en allouant 14,5 milliards USD pour les activités dans le cyberespace pour l'exercice 2025, une hausse annuelle de 64 millions USD.[1]Source : Département de la Défense des États-Unis, "Demande budgétaire EF 2025," comptroller.defense.gov L'OTAN a établi un Centre de défense cybernétique intégrée en juillet 2024 pour synchroniser les réponses de l'alliance. Les gouvernements d'Asie-Pacifique ont emboîté le pas, le Japon approuvant un budget de défense historique de 734 milliards USD pour 2025 qui intègre des allocations cybernétiques considérables. Les modèles d'approvisionnement ont évolué vers des défenses définies par logiciel, comme en témoigne le mandat de la US Army pour la nomenclature logicielle (SBOM) effectif en février 2025. La demande a explosé pour les plateformes de renseignement sur les menaces, attribuant les attaques à des acteurs étatiques, tandis que les services de sécurité gérés ont gagné en popularité face à une pénurie aiguë de talents cyber habilités.

Points clés du rapport

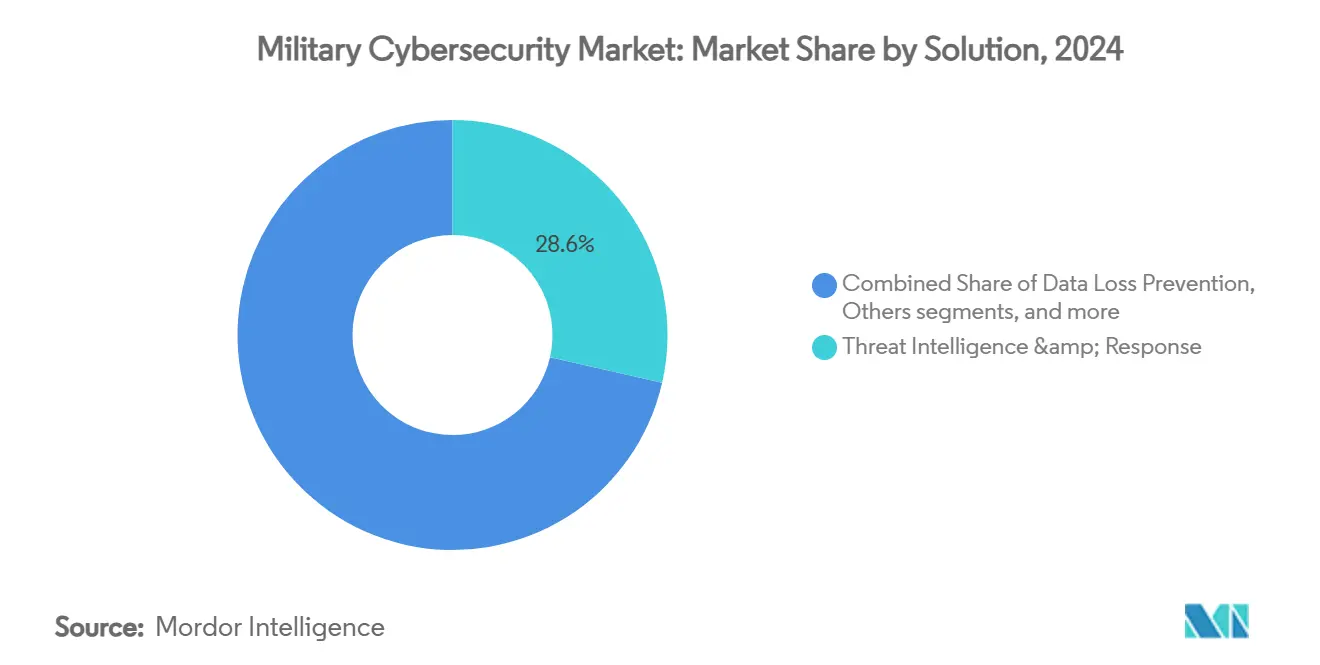

- Par solution, le segment du renseignement et de la réponse aux menaces détenait 28,56% de la part du marché de la cybersécurité militaire en 2024 ; le segment des services de sécurité gérés devrait croître à un TCAC de 14,63% jusqu'en 2030.

- Par couche de sécurité, la sécurité réseau menait avec 38,45% de part de revenus en 2024 ; la sécurité cloud progresse à un TCAC de 16,45% jusqu'en 2030.

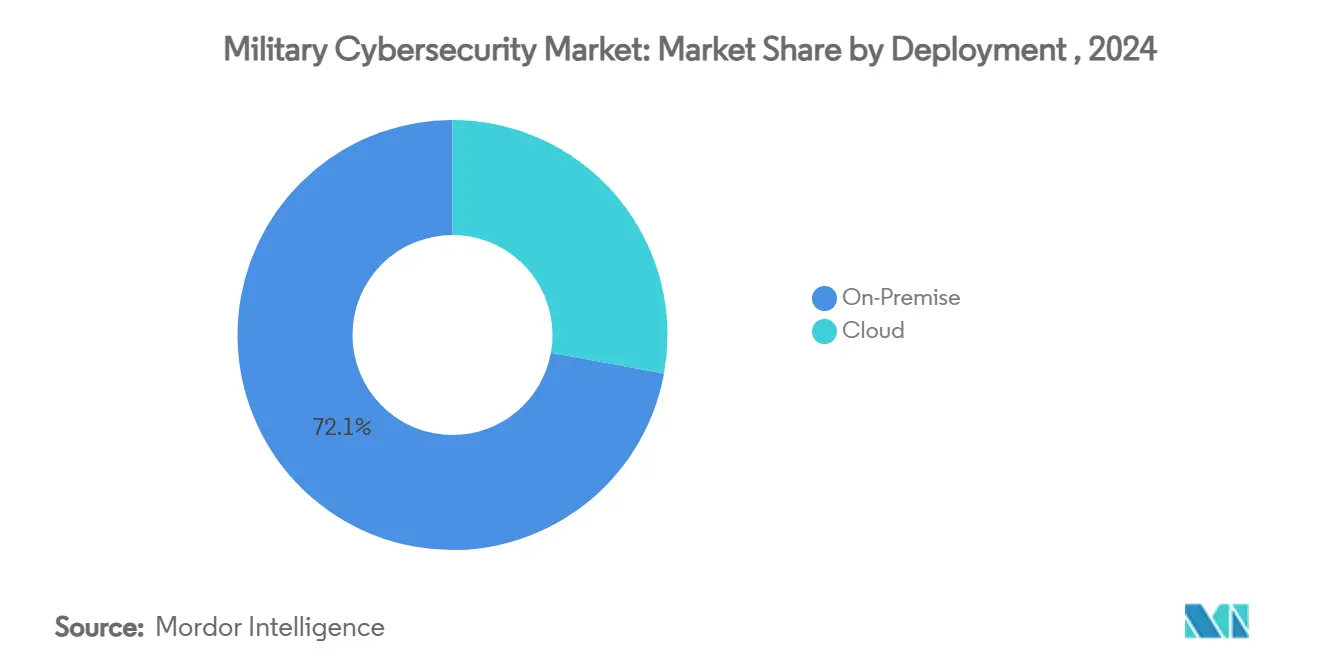

- Par déploiement, les solutions sur site représentaient 72,14% de la taille du marché de la cybersécurité militaire en 2024, tandis que les déploiements cloud ont augmenté à un TCAC de 16,82%.

- Par domaine d'opération, les forces terrestres ont capturé 42,54% de part de la taille du marché de la cybersécurité militaire en 2024 ; les forces aériennes ont affiché le plus haut TCAC de 15,45% jusqu'en 2030.

- Par composant, les logiciels et services représentaient 60,45% de la taille du marché de la cybersécurité militaire en 2024, tandis que le matériel a augmenté à un TCAC de 13,05%.

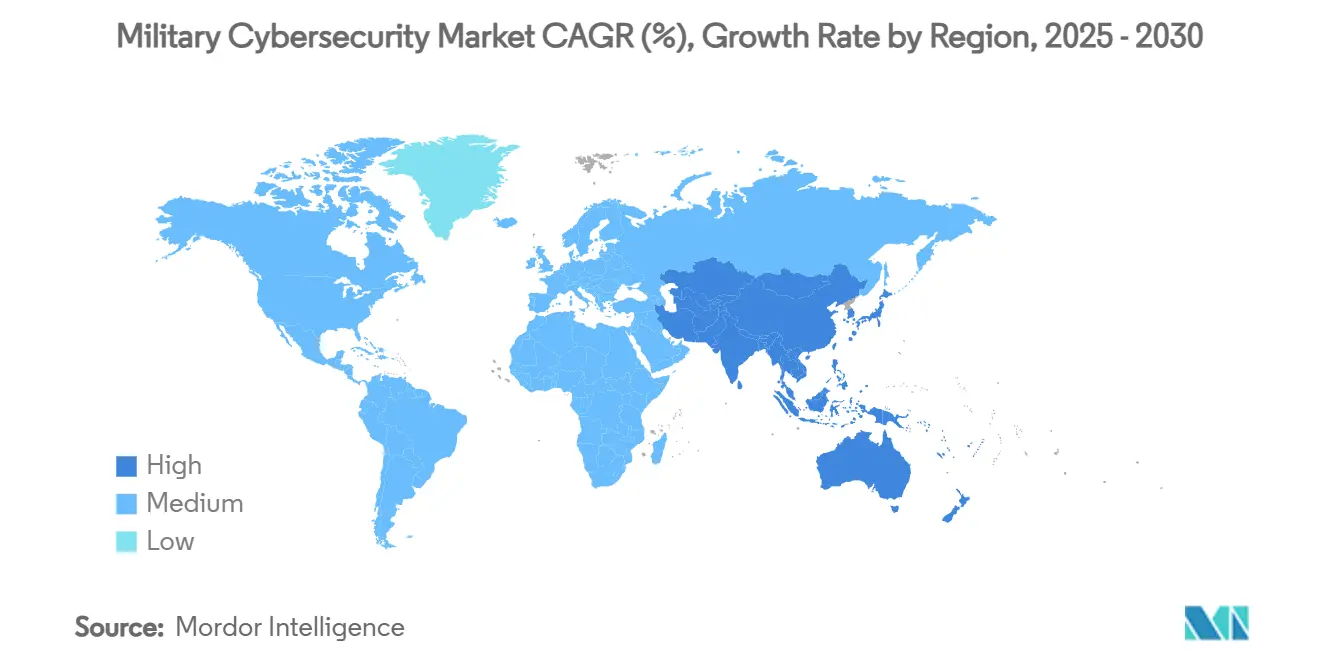

- Par géographie, l'Amérique du Nord commandait une part de revenus de 45,70% en 2024, tandis que l'Asie-Pacifique a enregistré le TCAC le plus rapide de 13,40% jusqu'en 2030.

Tendances et perspectives du marché mondial de la cybersécurité militaire

Analyse d'impact des facteurs de croissance

| Facteur de croissance | Impact (~) % sur prévision TCAC | Pertinence géographique | Calendrier d'impact |

|---|---|---|---|

| Intrusions cybernétiques parrainées par les États en escalade | 3.2% | Mondiale, concentrée en Amérique du Nord et Europe | Court terme (≤ 2 ans) |

| Programmes de modernisation (JADC2, DIANA, etc.) | 2.8% | Amérique du Nord et alliés OTAN | Moyen terme (2-4 ans) |

| Adoption du cloud et de la confiance zéro dans le DoD | 2.1% | Amérique du Nord, s'étendant à l'APAC | Moyen terme (2-4 ans) |

| Déploiements 5G privée/Open RAN stimulent la sécurité couche RF | 1.9% | Mondiale, menée par l'Amérique du Nord et l'APAC | Long terme (≥ 4 ans) |

| Mandats SBOM pour logiciels de systèmes d'armes | 1.4% | Amérique du Nord, se répandant aux nations alliées | Court terme (≤ 2 ans) |

| Urgence cryptographie post-quantique | 1.1% | Mondiale, priorisée dans les économies avancées | Long terme (≥ 4 ans) |

| Source: Mordor Intelligence | |||

Intrusions cybernétiques parrainées par les États en escalade

Des campagnes sophistiquées d'États-nations ont remodelé les priorités de défense, déplaçant les achats militaires des défenses périmètriques vers des architectures de violation supposée. Le piratage du Trésor chinois en décembre 2024 et la violation de la paie du ministère britannique de la Défense ont mis en évidence l'activité persistante de menaces persistantes avancées.[2]Source : Julian E. Barnes, "La Chine a piraté le Département du Trésor dans une violation 'majeure', disent les États-Unis," The New York Times, nytimes.com En réponse, la Loi d'autorisation de défense nationale américaine de 2025 a classé les groupes de rançongiciels comme acteurs hostiles, augmentant la demande pour des plateformes qui identifient l'attribution à grande échelle. Le Bureau du Directeur du renseignement national a lancé Sentinel Horizon utilisant l'intelligence de Recorded Future, démontrant la dépendance au savoir-faire commercial.

Les programmes de modernisation stimulent les architectures cyber intégrées

Le commandement et contrôle interarmées tous domaines (JADC2) nécessite des défenses qui sécurisent le trafic couvrant les domaines terrestre, maritime, aérien, spatial et cyber, poussant les fournisseurs à livrer des solutions interopérables et conscientes de la classification. L'accélérateur d'innovation de défense de l'OTAN a financé 70 entreprises à double usage en 2025, chacune recevant 100 000 EUR (~116 000 USD) pour maturer les technologies de communications sécurisées. La Loi de solidarité cyber de l'UE a injecté 1,11 milliard EUR (~1,28 milliard USD) dans les centres d'opérations de sécurité transfrontaliers, stimulant la demande pour des plateformes prêtes pour les coalitions.[3]Source : Commission européenne, "La Loi de solidarité cyber de l'UE," digital-strategy.ec.europa.eu Les fournisseurs qui ont construit des solutions conformes aux normes ont capturé les opportunités à travers les forces alliées.

L'adoption du cloud et de la confiance zéro accélère la transformation numérique militaire

Le département de la Défense a poursuivi le déploiement complet de la confiance zéro d'ici 2027, démontré par le pilote Thunderdome de DISA et le service Flank Speed de la Marine. Les modèles de sécurité centrés sur l'identité ont créé des ouvertures pour les fournisseurs offrant la validation continue des appareils et la micro-segmentation. L'Air Force a publié un plan de confiance zéro centré sur les données priorisant l'étiquetage automatisé du contenu par rapport aux limites réseau. Alors que les charges de travail classifiées migraient vers des clouds accrédités, la demande a augmenté pour le chiffrement au niveau des enclaves et les contrôles d'accès basés sur les politiques.

Les déploiements 5G privée et Open RAN étendent les surfaces d'attaque

Le Pentagone a budgété 179 millions USD pour la recherche 5G en 2024 et a défini des déploiements sur environ 800 bases, nécessitant des défenses de couche RF et un découpage réseau sécurisé. L'Espagne, la Jordanie et d'autres alliés ont émis des contrats pour la 5G privée, poussant les dépenses de défense mondiales sur les réseaux cellulaires vers 1,5 milliard USD pour 2024-2027. Les architectures Open RAN ont introduit de nouveaux risques de chaîne d'approvisionnement, élevant la demande pour des outils de vérification d'intégrité qui valident les composants désagrégés. Les fournisseurs spécialisés dans la sécurité des télécommunications ont positionné leurs offres autour de la détection d'intrusion haute fréquence et du chiffrement de bout en bout pour les communications tactiques.

Analyse d'impact des contraintes

| Contrainte | Impact (~) % sur prévision TCAC | Pertinence géographique | Calendrier d'impact |

|---|---|---|---|

| Pénurie de talents cyber habilités | -2.1% | Amérique du Nord, s'étendant aux nations alliées | Moyen terme (2-4 ans) |

| Contraintes budgétaires / dépassements de coûts | -1.8% | Mondiale, aiguë dans les budgets de défense plus petits | Court terme (≤ 2 ans) |

| Fragmentation OT/ICS héritée | -1.3% | Mondiale, sévère dans les bases militaires établies | Long terme (≥ 4 ans) |

| Barrières de souveraineté des données et contrôle des exportations | -0.9% | Mondiale, concentrée dans les opérations de coalition | Moyen terme (2-4 ans) |

| Source: Mordor Intelligence | |||

La pénurie de talents cyber habilités contraint la vélocité de mise en œuvre

Les agences de défense ont lutté avec environ 225 000 postes cyber américains non pourvus, les habilitations exacerbant les lacunes. La Stratégie de la main-d'œuvre cyber de mars 2023 a pivoté vers l'embauche basée sur les compétences, mais les délais d'habilitation ont encore ralenti les déploiements de projets. Le Bureau du Directeur cyber national a supprimé les prérequis de diplôme de quatre ans, mais les coûts de main-d'œuvre ont continué à grimper alors que les agences se disputaient une expertise rare.

La fragmentation OT/ICS héritée crée des défis d'intégration

De nombreux programmes d'armement accusent un retard dans l'intégration de la cybersécurité pendant le développement, laissant des milliers de systèmes de contrôle industriel hérités vulnérables. Le Pentagone a préparé des directives de confiance zéro pour les environnements OT, prévues pour publication en septembre 2025, reconnaissant les réseaux complexes isolés qui nécessitent une segmentation spécialisée. Les équipes de gestion de l'obsolescence ont lutté pour remplacer les composants vieillissants face aux cycles de vie commerciaux courts, ralentissant les déploiements d'architecture unifiée.

Analyse des segments

Par solution : Le renseignement et la réponse aux menaces dominent, les services de sécurité gérés explosent

Le renseignement et la réponse aux menaces détenaient 28,56% de la part du marché de la cybersécurité militaire en 2024, reflétant le besoin des commandants pour l'attribution au niveau des campagnes et l'analytique prédictive. Les fournisseurs ont intégré des modèles d'IA pour corréler les indicateurs à travers plusieurs niveaux de classification, réduisant la latence entre détection et action opérationnelle. Les services de sécurité gérés ont affiché un TCAC de 14,63% alors que les organisations externalisaient la surveillance 24/7 pour compenser les pénuries de personnel. Les outils de gestion d'identité et d'accès ont crû sur la base des directives de confiance zéro qui mandataient la vérification continue. Les plateformes de gestion d'informations et d'événements de sécurité ont évolué vers des moteurs d'analytique comportementale natifs cloud qui identifient des anomalies subtiles plutôt que de s'appuyer uniquement sur des alertes basées sur des règles.

Les agences de défense ont de plus en plus apparié les flux de renseignement sur les menaces avec les systèmes de planification cinétique, permettant aux commandants de modéliser les effets cyber aux côtés des opérations physiques. La taille du marché de la cybersécurité militaire pour le renseignement sur les menaces devrait atteindre 9,45 milliards USD d'ici 2030, croissant à 12,3% annuellement. Les outils de conformité SBOM sont devenus intégraux aux portefeuilles de services gérés, assurant la visibilité de la chaîne d'approvisionnement logiciel pour les programmes nouveaux et de rénovation.

Note: Parts de segments de tous les segments individuels disponibles à l'achat du rapport

Par couche de sécurité : La sécurité réseau reste la pierre angulaire mais le cloud explose

La sécurité réseau a capturé 38,45% des revenus en 2024, ancrée par le chiffrement, la segmentation et les gardes inter-domaines qui protègent les liens classifiés. Les déploiements 5G privés ont élargi l'empreinte pour les pare-feu adaptatifs qui sécurisent les chemins radio définis par logiciel. La sécurité cloud a enregistré un TCAC de 16,45% alors que les zones hyperscale accréditées géraient des charges de travail sensibles non classifiées. Les contrôles de limites multi-locataires, les clés au niveau des enclaves et les vérifications de conformité continues ont dominé les exigences d'approvisionnement.

La sécurité des terminaux et des applications sont mélangées dans l'orchestration de confiance zéro, où la santé des appareils, le comportement des utilisateurs et les étiquettes de données pilotent les décisions d'accès indépendamment de l'emplacement réseau. La taille du marché de la cybersécurité militaire pour la sécurité cloud devrait dépasser 6,2 milliards USD d'ici 2030. Pendant ce temps, les modules de chiffrement basés sur le matériel ont soutenu les feuilles de route post-quantiques, assurant la protection du trafic au-delà de 2035.

Par déploiement : Sur site persiste mais hybride croît

Sur site a maintenu 72,14% de part de marché en 2024 alors que les commandants exigeaient un contrôle déterministe dans des conditions de communications refusées. Les centres de données isolés, les serveurs déployés en avant et les clouds tactiques durcis ont dominé les achats de terrain. Les déploiements cloud ont augmenté à un TCAC de 16,82% alors que le DoD déplaçait les charges de travail non classifiées vers des régions commerciales qui ont passé les bases FedRAMP High et Impact Level 5.

Les modèles hybrides ont combiné le traitement en périphérie avec la synchronisation intermittente vers des clouds centraux, soutenant des missions où la latence et la résilience l'emportaient sur les contraintes de bande passante. Le Pentagone a piloté des régions cloud offshore pour permettre des opérations de coalition sans rapatrier les données-une approche qui mettait l'accent sur la protection des enclaves plutôt que sur l'emplacement physique. Les pipelines DevSecOps natifs cloud ont raccourci les cycles de mise à jour, accélérant le patching des vulnérabilités de mois à heures.

Note: Parts de segments de tous les segments individuels disponibles à l'achat du rapport

Par domaine d'opération : Les forces terrestres ancrent les dépenses, les forces aériennes accélèrent

Étant donné leurs installations distribuées et systèmes hérités, les forces terrestres représentaient 42,54% du marché de la cybersécurité militaire en 2024. Les équipes de combat de brigade ont modernisé leur infrastructure de serveur tactique, intégrant des radios définies par logiciel avec des protections cyber. La part du marché de la cybersécurité militaire des actifs terrestres devrait légèrement baisser alors que les dépenses se diffusent à travers d'autres domaines. Les forces aériennes ont connu le TCAC le plus rapide de 15,45% en raison des systèmes aériens sans pilote, des liens satellites et de l'avionique avancée nécessitant des mises à jour sécurisées par voie hertzienne.

Les plateformes navales ont durci les réseaux de contrôle couvrant les sous-marins, porte-avions et littoraux, déployant des agents cyber autonomes qui opèrent sans portée satellite. Le Commandement spatial américain a investi dans des stations au sol résilientes et des chiffreurs qui résistent au brouillage et au spoofing. Les solutions inter-domaines ont assuré que les données de mission circulaient entre les branches de service tout en préservant les limites de classification.

Par composant : Logiciels et services dominent le virage numérique

Les logiciels et services représentaient 60,45% des revenus en 2024 alors que les agences de défense priorisaient les correctifs agiles, l'analytique et la surveillance externalisée. Les cadres "Autorité continue d'opérer" ont réduit les cycles d'accréditation, promouvant des versions de fonctionnalités rapides. Le segment matériel a crû à un TCAC de 13,05% jusqu'en 2030, alimenté par les modules de plateforme de confiance, les accélérateurs de chiffrement et les puces d'inférence IA qui détectent les logiciels malveillants. Le programme INGOTS de 42,8 millions USD de DARPA a financé la découverte automatisée de vulnérabilités qui fonctionne sur des processeurs de périphérie, prouvant la convergence matériel-logiciel. Les achats futurs mélangeront démarrage sécurisé, attestation mesurée et microservices conteneurisés pour livrer des défenses en couches du silicium à l'application.

Analyse géographique

L'Amérique du Nord a conservé 45,70% de part de marché en 2024, soutenue par l'allocation cyber de 30 milliards USD des États-Unis et l'écosystème d'acquisition mature. Les programmes régionaux tels que Thunderdome de DISA, le mandat SBOM de l'Armée et les déploiements 5G privés ont façonné les exigences mondiales. Le Canada a exploité l'Accélérateur d'innovation de défense de l'OTAN pour co-financer des startups à double usage, tandis que le Mexique a avancé l'accréditation cloud militaire pour sécuriser les opérations frontalières. La taille du marché de la cybersécurité militaire pour l'Amérique du Nord devrait atteindre 15,2 milliards USD d'ici 2030.

L'Asie-Pacifique a affiché le TCAC le plus élevé de 13,40% alors que le Japon adoptait une posture de défense cyber active, autorisant les opérations préemptives contre les adversaires. Les initiatives QUAD ont standardisé les audits de sécurité logiciel à travers l'Australie, l'Inde, le Japon et les États-Unis, facilitant l'entrée des fournisseurs. Les militaires de l'ASEAN ont formé des commandements cyber dédiés ; le Service de renseignement numérique de Singapour a opérationnalisé la chasse aux menaces intégrée à travers les actifs maritimes et terrestres. La campagne Volt Typhoon de la Chine contre l'infrastructure de Guam a accéléré l'investissement dans les systèmes d'alerte précoce basés sur les îles.

L'Europe a bénéficié de la Loi de solidarité cyber de 1,11 milliard EUR (~1,28 milliard USD) et du Centre de défense cyber intégrée de l'OTAN. La Finlande a hébergé des hubs technologiques travaillant sur les communications sécurisées 6G, attirant des startups d'Europe du Nord. Cependant, l'approvisionnement fragmenté et les normes cryptographiques divergentes ont ralenti la mise à l'échelle transfrontalière. Le Moyen-Orient et l'Afrique ont élargi les budgets cyber pour protéger l'infrastructure critique au milieu des conflits régionaux, bien que la croissance soit restée inégale en raison des contraintes fiscales.

Paysage concurrentiel

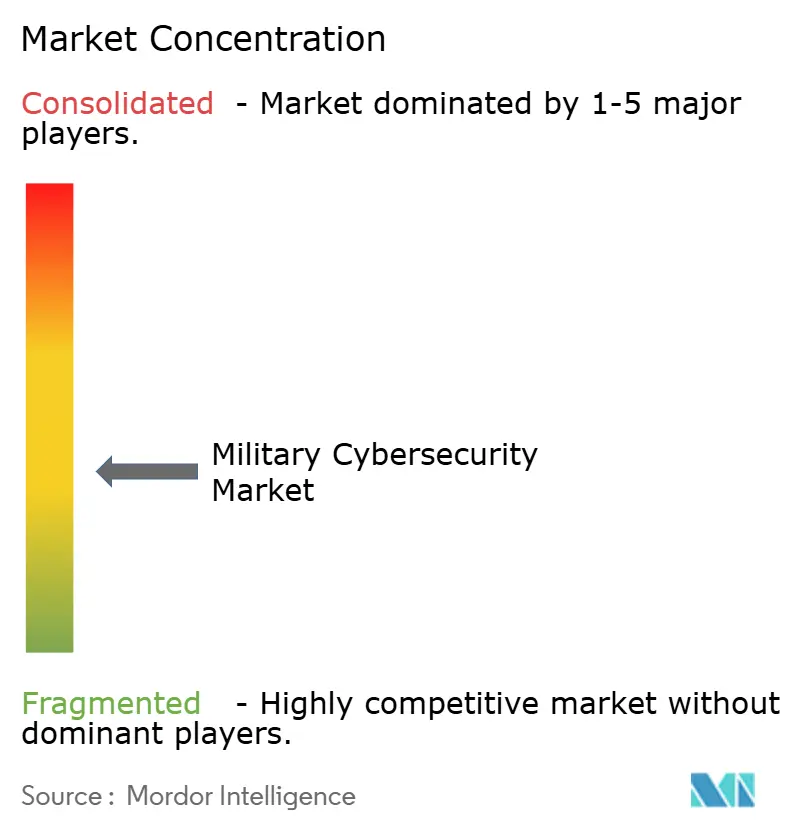

Le marché a montré une concentration modérée. Lockheed Martin Corporation, BAE Systems plc, Northrop Grumman Corporation et RTX Corporation ont étendu leur force traditionnelle en intégrant l'analytique pilotée par IA dans les suites de commandement et contrôle. Les spécialistes commerciaux tels que Palo Alto Networks, Fortinet, Cisco et CrowdStrike ont sécurisé de gros services gérés et abonnements logiciels ; l'accord d'achat global de 996 millions USD de Palo Alto avec DISA a signalé l'acceptation d'outils commerciaux pour les charges de travail classifiées. Les partenariats ont proliféré : Lockheed Martin a intégré des capteurs IA de CrowdStrike dans les systèmes de mission F-35 ; BAE Systems a collaboré avec Splunk sur l'analytique de logs en temps réel pour les réseaux de combat navals.

Les mouvements stratégiques comprenaient l'accord sole-source de 919,78 millions USD de Palantir avec la Marine pour les contrôles de classification granulaires et l'ordre de tâche de 70 millions USD de HII avec l'Air Force axé sur l'atténuation des vulnérabilités. Les fournisseurs se sont différenciés en fournissant des générateurs SBOM conformes aux normes, des suites de chiffrement post-quantiques et la détection d'intrusion couche RF accordée pour la 5G privée. Les perturbateurs de niche ont ciblé la sécurité de la technologie opérationnelle ; le contrat de 185 millions USD de General Dynamics avec l'Air Force a abordé le durcissement des systèmes de contrôle industriel.

Alors que les principaux fournisseurs contrôlaient conjointement environ 55% des revenus mondiaux, le marché montrait une concurrence saine mais un leadership clair. Les offres d'architecture intégrées qui combinent confiance zéro, renseignement sur les menaces et assurance de la chaîne d'approvisionnement ont déterminé les gains de contrats, tandis que les produits ponctuels risquaient la commoditisation.

Leaders de l'industrie de la cybersécurité militaire

-

Lockheed Martin Corporation

-

Northrop Grumman Corporation

-

BAE Systems plc

-

RTX Corporation

-

Thales Group

- *Avis de non-responsabilité : les principaux acteurs sont triés sans ordre particulier

Développements récents de l'industrie

- Février 2025 : HII a annoncé que sa division Mission Technologies a sécurisé un ordre de tâche de 70 millions USD pour améliorer la sécurité des systèmes et logiciels de l'US Air Force. Sur cinq ans, HII identifiera et atténuera les vulnérabilités, assurant la conformité avec les exigences de sécurité informationnelle mandatées par le gouvernement et protégeant contre l'accès non autorisé ou les menaces adverses.

- Juin 2024 : Leidos a reçu un contrat de suivi de 738 millions USD pour fournir un support IT d'entreprise, télécommunications et cybersécurité au Département de l'Air Force dans la région de la capitale nationale. Le contrat à attribution unique comprend une période de base d'un an, quatre options d'un an et une option de six mois.

Portée du rapport mondial sur le marché de la cybersécurité militaire

La cybersécurité comprend la sécurité des actifs contre la cybercriminalité, le terrorisme et autres perturbations de services réseau, qui peuvent affecter les opérations quotidiennes. Elle peut être accomplie par la surveillance active des actifs IT, l'exposition des pannes ou mouvements malicieux, et la réponse rapide aux interruptions. De même, l'industrie de la défense se dirige aussi vers le monde numérique avec une génération, un stockage et une transmission croissants de données numériques. Les solutions de cybersécurité aident une organisation de défense à surveiller, détecter, signaler et contrer les menaces cyber qui sont des tentatives basées sur internet pour endommager ou perturber les systèmes d'information et pirater des informations critiques en utilisant des logiciels espions et malveillants, et par hameçonnage, pour maintenir la confidentialité des données.

Le marché de la cybersécurité militaire est segmenté basé sur la solution, le déploiement et la géographie. Par solution, le marché est segmenté en menace, renseignement et réponse, gestion d'identité et d'accès, gestion de prévention de perte de données, sécurité et gestion des vulnérabilités, gestion unifiée des menaces, risque d'entreprise et conformité, sécurité gérée et autres solutions. Par déploiement, le marché a été segmenté en cloud et sur site. Par géographie, le marché a été segmenté en Amérique du Nord, Europe, Asie-Pacifique, Amérique latine et Moyen-Orient et Afrique. Le dimensionnement du marché et les prévisions ont été fournis en valeur (milliards USD) pour tous les segments ci-dessus.

| Renseignement et réponse aux menaces |

| Gestion d'identité et d'accès |

| Prévention de perte de données |

| Gestion d'informations et d'événements de sécurité |

| Gestion unifiée des menaces |

| Gestion des risques et conformité |

| Services de sécurité gérés |

| Autres |

| Sécurité des terminaux |

| Sécurité réseau |

| Sécurité cloud |

| Sécurité des applications |

| Sur site |

| Cloud |

| Forces terrestres |

| Forces aériennes |

| Forces navales |

| Appareils matériels |

| Logiciels et services |

| Amérique du Nord | États-Unis | |

| Canada | ||

| Mexique | ||

| Europe | Royaume-Uni | |

| Allemagne | ||

| France | ||

| Russie | ||

| Reste de l'Europe | ||

| Asie-Pacifique | Chine | |

| Japon | ||

| Inde | ||

| Corée du Sud | ||

| Reste de l'Asie-Pacifique | ||

| Amérique du Sud | Brésil | |

| Mexique | ||

| Reste de l'Amérique du Sud | ||

| Moyen-Orient et Afrique | Moyen-Orient | Arabie Saoudite |

| EAU | ||

| Israël | ||

| Reste du Moyen-Orient | ||

| Afrique | Afrique du Sud | |

| Reste de l'Afrique | ||

| Par solution | Renseignement et réponse aux menaces | ||

| Gestion d'identité et d'accès | |||

| Prévention de perte de données | |||

| Gestion d'informations et d'événements de sécurité | |||

| Gestion unifiée des menaces | |||

| Gestion des risques et conformité | |||

| Services de sécurité gérés | |||

| Autres | |||

| Par couche de sécurité | Sécurité des terminaux | ||

| Sécurité réseau | |||

| Sécurité cloud | |||

| Sécurité des applications | |||

| Par déploiement | Sur site | ||

| Cloud | |||

| Par domaine d'opération | Forces terrestres | ||

| Forces aériennes | |||

| Forces navales | |||

| Par composant | Appareils matériels | ||

| Logiciels et services | |||

| Par géographie | Amérique du Nord | États-Unis | |

| Canada | |||

| Mexique | |||

| Europe | Royaume-Uni | ||

| Allemagne | |||

| France | |||

| Russie | |||

| Reste de l'Europe | |||

| Asie-Pacifique | Chine | ||

| Japon | |||

| Inde | |||

| Corée du Sud | |||

| Reste de l'Asie-Pacifique | |||

| Amérique du Sud | Brésil | ||

| Mexique | |||

| Reste de l'Amérique du Sud | |||

| Moyen-Orient et Afrique | Moyen-Orient | Arabie Saoudite | |

| EAU | |||

| Israël | |||

| Reste du Moyen-Orient | |||

| Afrique | Afrique du Sud | ||

| Reste de l'Afrique | |||

Questions clés auxquelles répond le rapport

Quelle est la taille actuelle du marché de la cybersécurité militaire ?

Le marché de la cybersécurité militaire était évalué à 18,35 milliards USD en 2025 et devrait atteindre 33,07 milliards USD d'ici 2030, enregistrant un TCAC robuste de 12,5%.

Qui sont les acteurs clés du marché de la cybersécurité militaire ?

Thales Group, Lockheed Martin Corporation, General Dynamics Corporation, Northrop Grumman Corporation et BAE Systems plc sont les principales entreprises opérant sur le marché de la cybersécurité militaire.

Quelle est la région à la croissance la plus rapide du marché de la cybersécurité militaire ?

L'Asie-Pacifique a affiché le TCAC le plus élevé de 13,40% alors que le Japon adoptait une posture de défense cyber active, autorisant les opérations préemptives contre les adversaires.

Quelle région détient la plus grande part du marché de la cybersécurité militaire ?

L'Amérique du Nord a conservé 45,70% de part de marché en 2024, soutenue par l'allocation cyber de 30 milliards USD des États-Unis et l'écosystème d'acquisition mature.

Dernière mise à jour de la page le: