Taille et Part du Marché de la Cybersécurité de Défense

Analyse du Marché de la Cybersécurité de Défense par Mordor Intelligence

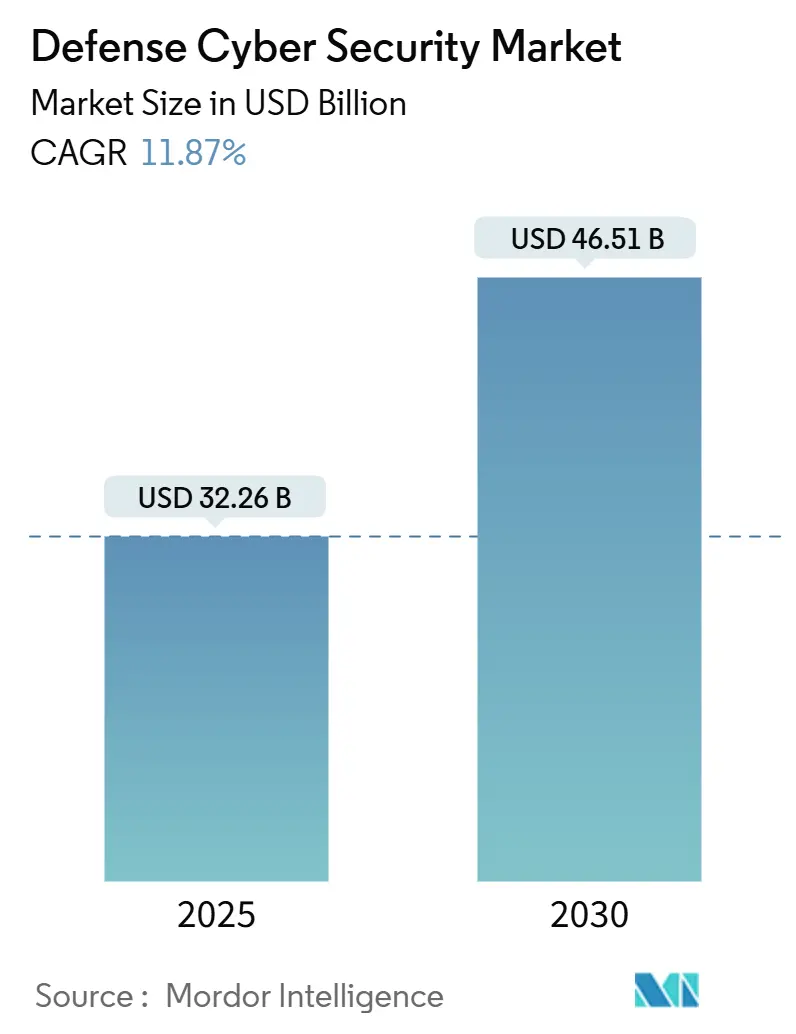

La taille du marché de la cybersécurité de défense s'élevait à 32,26 milliards USD en 2025 et devrait atteindre 46,51 milliards USD d'ici 2030, reflétant un TCAC de 11,87% alors que le secteur s'oriente vers des architectures ' ne jamais faire confiance, toujours vérifier ' à travers les systèmes de sécurité nationale. L'institutionnalisation rapide des politiques zéro confiance, l'armement de la technologie opérationnelle, et la pression croissante pour défendre les réseaux satellitaires et définis par logiciel se combinent pour élever les opérations cyber à un domaine de combat complet au même niveau que la terre, la mer, l'air et l'espace. Les mandats émis par le Département de la Défense des États-Unis (DoD) pour intégrer la confiance zéro dans chaque plateforme d'armes d'ici 2035 amplifient la demande pour des solutions de sécurité qui opèrent aux échelons entreprise et tactique.[1]Jared Serbu, "DoD Aims to Automate Zero Trust Assessments," federalnewsnetwork.com Dans le même temps, le passage aux opérations conjointes multi-domaines sous des programmes tels que JADC2 et GCIA propulse l'investissement dans des structures cloud-edge sécurisées capables de partage de données en temps réel dans des théâtres contestés.

Principales Conclusions du Rapport

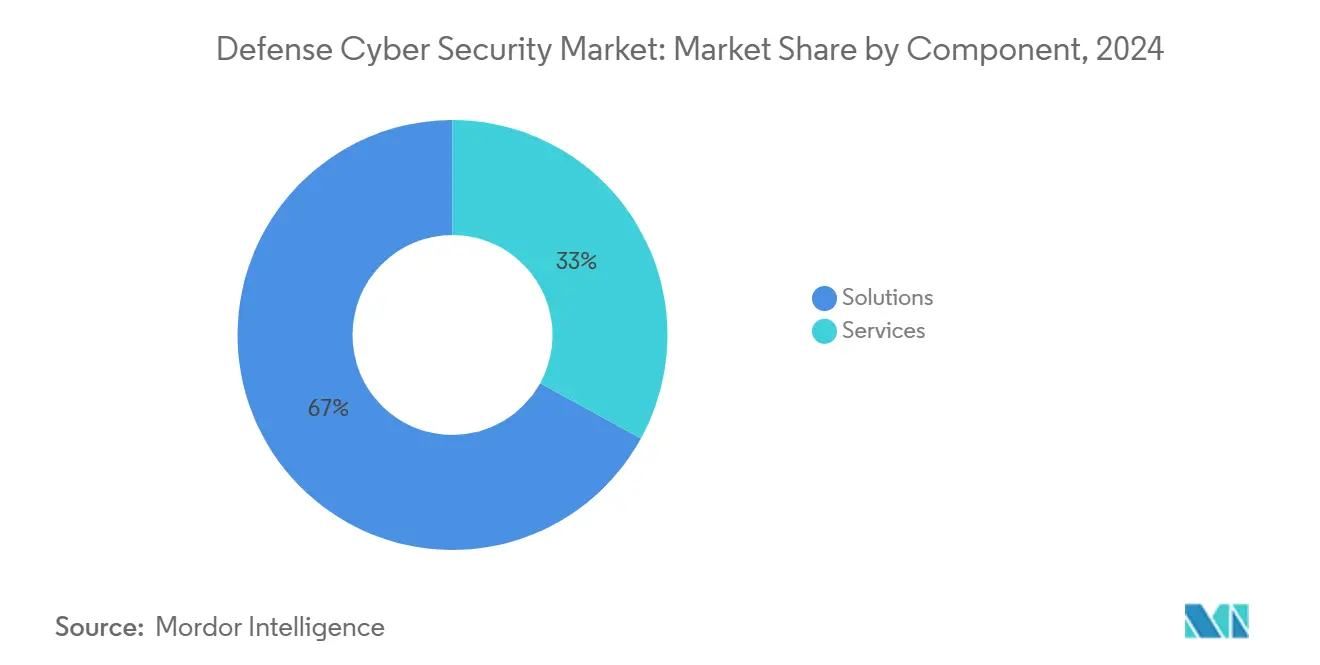

- Par composant, les solutions ont continué de dominer avec 67% du chiffre d'affaires en 2024, tandis que les services devraient s'étendre à un TCAC de 11,8% jusqu'en 2030.

- Par type de sécurité, la sécurité réseau menait avec 42% de part de la taille du marché de la cybersécurité de défense en 2024, pourtant la sécurité cloud devrait progresser à un TCAC de 15,7% jusqu'en 2030.

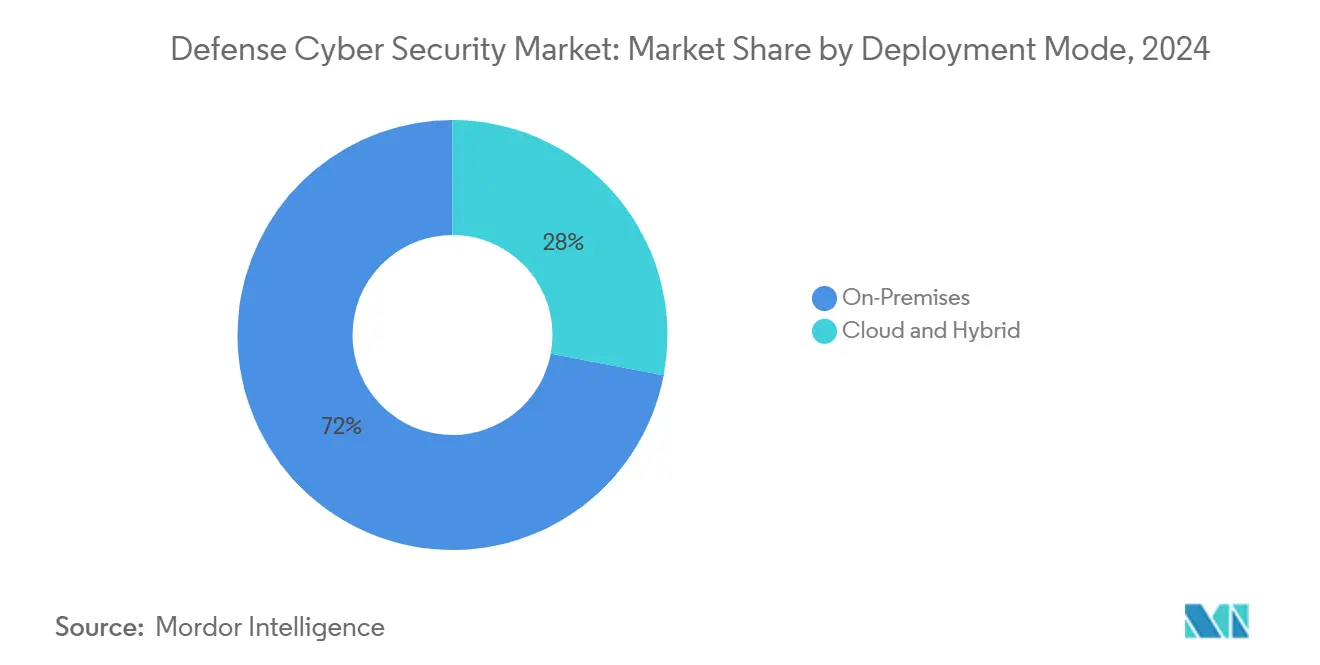

- Par mode de déploiement, les modèles sur site représentaient 72% du chiffre d'affaires 2024, tandis que le déploiement cloud devrait augmenter à un TCAC de 14,8%.

- Par utilisateur final, les forces terrestres détenaient 37% de la part du marché de la cybersécurité de défense en 2024 ; les forces navales enregistrent la croissance la plus rapide à un TCAC de 12,5%.

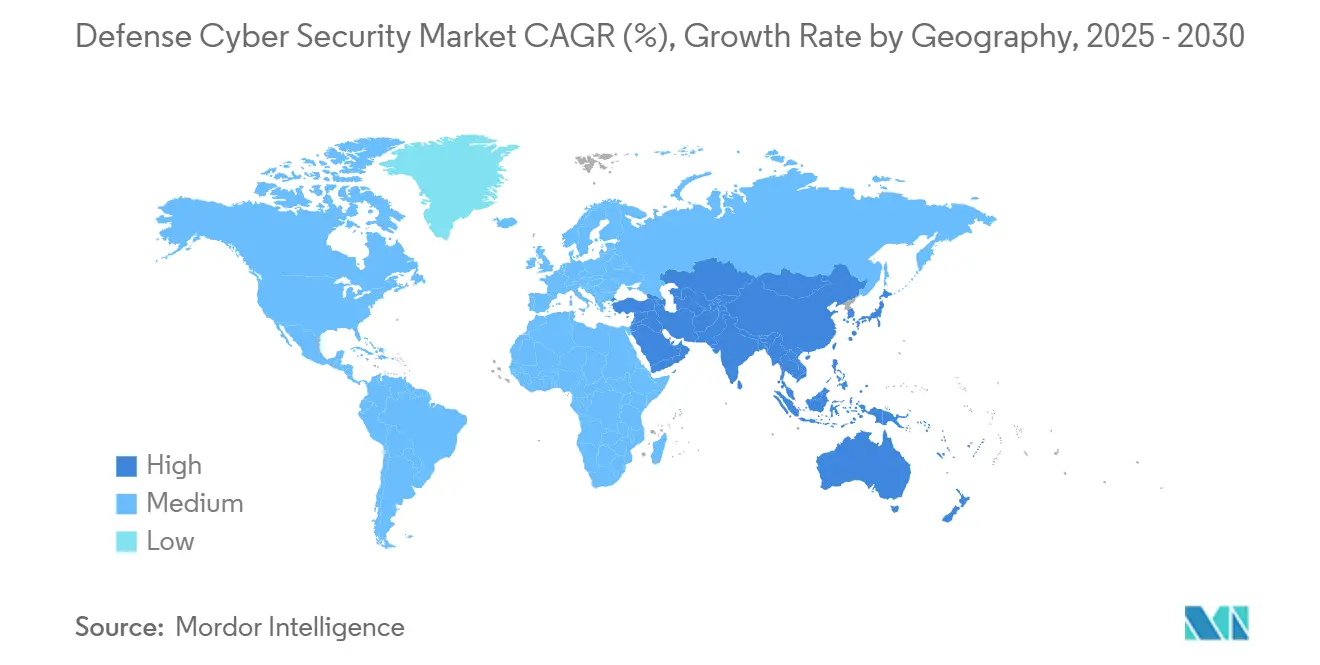

- Par géographie, l'Amérique du Nord a sécurisé 38% de leadership en revenus en 2024, tandis que l'Asie-Pacifique progresse à un TCAC de 11,4% jusqu'en 2030.

Tendances et Perspectives du Marché Mondial de la Cybersécurité de Défense

Analyse d'Impact des Moteurs

| Moteur | (~) % Impact sur Prévision TCAC | Pertinence Géographique | Calendrier d'Impact |

|---|---|---|---|

| Déploiement Rapide de Réseaux de Combat Définis par Logiciel et Basés sur Satellite en Asie | +2.1% | Asie-Pacifique, avec répercussion sur les alliés Indo-Pacifique | Moyen terme (2-4 ans) |

| Architectures Zéro Confiance Mandatées dans l'Approvisionnement de Défense des États-Unis et Five-Eyes | +2.8% | Amérique du Nord, Australie, Royaume-Uni, avec adoption OTAN | Long terme (≥ 4 ans) |

| Adoption Accélérée de Jumeaux Numériques et Plateformes Autonomes Exigeant Sécurité OT-IT en Temps Réel | +1.9% | Mondial, avec adoption précoce aux États-Unis et en Europe | Moyen terme (2-4 ans) |

| Programmes de Migration Cloud-Edge de Défense (JADC2, GCIA) Stimulant les Dépenses en Structure de Données Sécurisées | +2.3% | Amérique du Nord, avec exigences d'interopérabilité alliée | Long terme (≥ 4 ans) |

| Financement DIANA de l'OTAN et EDF de l'UE Catalysant les Investissements Transfrontaliers en Champs de Tir Cyber | +1.4% | Europe, avec collaboration transatlantique | Moyen terme (2-4 ans) |

| Source: Mordor Intelligence | |||

Déploiement Rapide de Réseaux de Combat Définis par Logiciel et Basés sur Satellite en Asie

Les forces armées d'Asie-Pacifique testent sur le terrain des réseaux définis par logiciel qui permettent aux commandants de reconfigurer les topologies de communication en quelques secondes, multipliant les vecteurs d'attaque potentiels que les adversaires peuvent exploiter de l'espace au rivage. La doctrine 2024 de la Corée du Sud intègre désormais des options cyber offensives aux côtés d'enclaves sécurisées zéro confiance, signalant une transition régionale des postures purement défensives. La loi japonaise sur la cyber défense active prend effet d'ici 2027 et permet la surveillance gouvernementale du trafic d'infrastructure critique pour signaler les anomalies, une expansion marquée de la supervision étatique. Le couplage de liaisons satellitaires avec des nœuds 5G terrestres améliore la résilience, mais expose la télémétrie des engins spatiaux aux tactiques d'usurpation et de déni. Des exercices tels que Talisman Sabre intègrent de plus en plus d'objectifs cyber dans les jeux de guerre cinétiques, soulignant comment le marché de la cybersécurité de défense est entrelacé avec des décisions plus larges de structure de forces.[2]International Institute for Strategic Studies, "Asia-Pacific Military Exercises Data-Set," iiss.org

Architectures Zéro Confiance Mandatées dans l'Approvisionnement de Défense des États-Unis et Five-Eyes

L'Ordre Exécutif 14028 et le Mémorandum de Sécurité Nationale 8 obligent chaque système de sécurité nationale américain à adopter la confiance zéro, alimentant un approvisionnement axé sur la conformité qui s'étend de l'IT d'entreprise aux contrôles d'armes tactiques. L'automatisation par le Pentagone des flux de travail d'évaluation accélère l'accréditation sans diluer la rigueur, un prérequis pour la mise à l'échelle sur des millions de terminaux. Les clauses d'interopérabilité Five Eyes apparaissent désormais dans le langage des appels d'offres, récompensant les fournisseurs qui peuvent satisfaire les seuils d'habilitation de sécurité multinationale. D'ici 2035, la confiance zéro doit imprégner les systèmes de lancement, l'avionique et les chaînes de contrôle de tir, exigeant une agilité cryptographique et une vérification d'identité continue même dans les environnements privés de communication.

Adoption Accélérée de Jumeaux Numériques et Plateformes Autonomes Exigeant Sécurité OT-IT en Temps Réel

L'ingénierie de jumeaux numériques raccourcit les cycles de développement mais expose simultanément les environnements de simulation à l'espionnage. La décision de l'Armée américaine en mai 2024 de construire entièrement le véhicule d'infanterie XM30 dans un écosystème virtuel illustre comment les données de conception peuvent devenir une cible cyber de grande valeur. Les Jumeaux Numériques Intelligents Actifs émettent déjà des commandes de contrôle vers des drones physiques, oblitérant l'ancien fossé air OT-IT. Protéger les informations non classifiées contrôlées à travers ces systèmes en miroir nécessite un chiffrement au repos et en mouvement, plus une détection d'anomalies basée sur l'IA adaptée au trafic de capteurs en temps réel. Alors que l'autonomie s'étend des drones de reconnaissance aux systèmes létaux, le marché de la cybersécurité de défense trouve une nouvelle demande pour des moteurs de réponse déterministes qui ne peuvent être brouillés ou usurpés.

Programmes de Migration Cloud-Edge de Défense (JADC2, GCIA) Stimulant les Dépenses en Structure de Données Sécurisées

JADC2 et GCIA re-architecturent les flux d'information pour que les échelons tactiques partagent les données de manière transparente avec les commandements stratégiques. L'Agence des Systèmes d'Information de Défense a alloué 504,9 millions USD en AF 2025 pour la confiance zéro et la conscience situationnelle cyber avancée, signalant un soutien budgétaire ferme. Les nœuds de périphérie dans des environnements niés ou dégradés doivent prendre des décisions de risque autonomes, incitant l'investissement dans des piles de sécurité légères qui opèrent sans connectivité de retour. Les Solutions Cross-Domain qui déplacent l'intelligence entre niveaux de classification intègrent désormais l'assainissement automatique pour préserver le secret tout en permettant les opérations de coalition. Par conséquent, le marché de la cybersécurité de défense s'oriente vers des contrôles d'accès adaptatifs et des fonctions d'audit à haute assurance qui persistent même lorsque les adversaires perturbent les liaisons dorsales.[3]TechUK, "Cross-Domain Solutions for Coalition Operations," techuk.org

Analyse d'Impact des Contraintes

| Contrainte | (~) % Impact sur Prévision TCAC | Pertinence Géographique | Calendrier d'Impact |

|---|---|---|---|

| Plateformes Héritées Fragmentées Entravant le Déploiement de Chiffrement de bout en bout | -1.8% | Mondial, avec impact aigu sur les systèmes de défense établis | Long terme (≥ 4 ans) |

| Pénurie Prolongée de Talents Habilités Sécurité dans les Projets Classifiés | -2.1% | Amérique du Nord et Europe, avec répercussion sur nations alliées | Moyen terme (2-4 ans) |

| Cycles d'Autorisation d'Opération (ATO) et Certification Coûteux pour Solutions Multi-Domaines | -1.3% | Amérique du Nord, avec influence réglementaire sur approvisionnement allié | Moyen terme (2-4 ans) |

| Faible Priorité de Financement et Manque de Métrique ROI Efficace | -0.9% | Mondial, avec impact variable basé sur allocation budget défense | Court terme (≤ 2 ans) |

| Source: Mordor Intelligence | |||

Plateformes Héritées Fragmentées Entravant le Déploiement de Chiffrement de bout en bout

Les systèmes d'armes construits dans les années 1990 restent en service, pourtant leurs processeurs et bus ne peuvent gérer la cryptographie moderne sans compromis de performance. Chaque branche de service maintient encore des protocoles spécifiques à la plateforme, compliquant toute poussée vers une gestion unifiée des clés. Les commandants préfèrent parfois la disponibilité de mission au chiffrement exhaustif, créant une résistance culturelle qui correspond à l'impasse technique. Parce que les cycles de remplacement s'étendent sur des décennies, les contractants principaux doivent architecturer des solutions d'enveloppe qui modernisent les principes de confiance zéro sans réécrire le code source, une niche mais part croissante du marché de la cybersécurité de défense.

Pénurie Prolongée de Talents Habilités Sécurité dans les Projets Classifiés

L'initiative de main-d'œuvre cyber du DoD n'a pas comblé les postes critiques ; les arriérés d'habilitation de 12-18 mois dissuadent les professionnels en milieu de carrière. Les entreprises commerciales attirent les mêmes candidats avec des packages de rémunération qui éclipsent les équivalents GS-scale, élargissant les écarts de rétention. Le contrôle réciproque entre alliés est inégal, limitant la dotation multinationale sur les programmes conjoints. Des déséquilibres régionaux émergent, avec le Sud américain et l'Ouest montagneux confrontés à des pénuries plus aiguës parce que les professionnels habilités se regroupent près de Washington, D.C., Huntsville et San Antonio. La rareté des talents stimule donc une demande soutenue pour les services managés à l'intérieur du marché de la cybersécurité de défense.

Analyse des Segments

Par Composant : La Croissance des Services Dépasse la Dominance des Solutions

Les solutions ont capturé 67% du chiffre d'affaires en 2024, reflétant des contrats de renouvellement réguliers pour pare-feux, appliances de passerelle sécurisée et plateformes de renseignement sur les menaces qui ancrent les réseaux d'entreprise. Cette dominance s'est traduite par 21,6 milliards USD de la taille du marché de la cybersécurité de défense dans l'année de base. Pourtant les services évoluent plus rapidement, progressant à un TCAC de 11,8%, parce que les militaires considèrent de plus en plus la sécurité comme une pratique continue plutôt qu'une installation ponctuelle.

Les équipes de conseil intègrent désormais des experts DevSecOps dans les usines logicielles agiles pour s'assurer que les pipelines de code respectent les standards d'autorisation d'opération dès le premier jour. Les fournisseurs de détection managée et de réponse trient des millions d'alertes quotidiennes à travers l'infrastructure mondiale de l'Air Force, employant l'IA pour supprimer le bruit et élever les menaces actionnables. Les régimes de formation couvrant les concepts de confiance zéro, le chiffrement quantum-safe et l'IA adversariale sont livrés par des académies privées sous contrats de livraison indéfinie. Ces activités développent des revenus récurrents et inclinent les dépenses vers les services, un modèle qui élèvera probablement la part du marché de la cybersécurité de défense des services à un tiers d'ici 2030.

Par Type de Sécurité : La Sécurité Cloud Perturbe les Modèles Centrés Réseau

La sécurité réseau est restée l'ancre à 42% en 2024, équivalent à 13,6 milliards USD de la taille du marché de la cybersécurité de défense. Les pare-feux, systèmes de prévention d'intrusion et passerelles sécurisées protègent encore les réseaux de garnison, mais la sécurité cloud fonce vers l'avant à un TCAC de 15,7%. JADC2 mandate des architectures de sécurité multi-niveaux qui s'étendent des clouds classifiés aux clouds de coalition et commerciaux, forçant l'approvisionnement d'identité, configuration et contrôles de prévention de perte de données adaptés à l'infrastructure-as-code.

Les segments de sécurité des terminaux et des applications gagnent une traction incrémentale alors que chaque drone, radar et véhicule de combat se transforme en nœud sur le réseau de défense. La génération de nombres aléatoires quantiques et la chasse aux menaces assistée par IA sont des sous-segments émergents attirant le capital-risque et les subventions EDF. Les fournisseurs capables d'enjamber les défenses de périmètre traditionnelles et les micro-services conteneurisés dans les environnements cloud consolideront leur part dans le marché de la cybersécurité de défense.

Par Mode de Déploiement : L'Adoption Cloud Accélère Malgré la Dominance Sur Site

Les installations sur site ont représenté 72% des dépenses en 2024, principalement parce que les charges de travail classifiées ne peuvent traverser l'infrastructure publique sans chiffrement à haute assurance. Ce chiffre représentait 23,2 milliards USD de la taille du marché de la cybersécurité de défense. Néanmoins, le déploiement cloud devrait ajouter 14,8% annuellement jusqu'en 2030 alors que les ministères exploitent les zones cloud commerciales accréditées telles qu'AWS Secret et Azure Government. Les modèles hybrides prévalent : les applications de planification de mission peuvent vivre sur site tandis que l'analytique et les simulateurs d'entraînement fonctionnent dans les clouds FedRAMP High où le calcul élastique est moins cher et plus rapide à mettre à l'échelle.

Les nœuds de périphérie à bord de destroyers, aéronefs et bases d'opérations avancées se connectent désormais à ce maillage hybride et s'appuient sur une bande passante satellite extensible. Le résultat est une thèse d'approvisionnement nuancée : investir dans le durcissement des centres de données hérités aujourd'hui tout en se préparant au passage cloud-natif demain-une dynamique qui soutient la croissance à travers les deux segments du marché de la cybersécurité de défense.

Par Utilisateur Final : Les Forces Navales Mènent la Croissance Grâce à la Modernisation du Domaine Maritime

Les forces terrestres ont généré 37% du chiffre d'affaires 2024, équivalant à 11,9 milliards USD, alors que les formations blindées et bataillons de signaux nécessitaient des réseaux durcis pour les environnements contestés. Les forces navales, cependant, enregistrent la trajectoire la plus nette à un TCAC de 12,5%. La modernisation de la flotte implique d'équiper les destroyers d'enclaves zéro confiance, de mettre à jour les systèmes de combat sous-marins pour des opérations furtives cyber-résilientes, et d'intégrer des véhicules de surface non habités qui partagent les données de capteurs via des liaisons maillées sécurisées.

Les bras aériens et spatiaux continuent d'allouer du budget à la garde des constellations satellitaires et des systèmes de mission d'aéronefs, pourtant les priorités maritimes autour de la guerre anti-sous-marine et de la navigation des points d'étranglement stimulent des investissements spécifiques dans les communications crypto-agiles et la réponse automatique aux incidents. Le tempo varié entre utilisateurs finaux maintient une demande équilibrée, s'assurant qu'aucun service ne monopolise le marché de la cybersécurité de défense.

Analyse Géographique

L'Amérique du Nord a conservé la tête avec 38% du chiffre d'affaires en 2024 alors que les affectations du Congrès intégraient des éléments de cybersécurité dans chaque programme d'acquisition majeur. Les régimes de conformité tels que CMMC 2.0 obligent toute la base industrielle de défense-des principaux aux fournisseurs de sous-niveau-à mettre en œuvre des contrôles avant de soumissionner, élargissant la demande adressable au-delà des clients en uniforme. Le Canada suit les cadres américains pour préserver l'interopérabilité Five Eyes, tandis que les gains d'approvisionnement du Mexique prennent de l'élan grâce aux transferts de technologie de défense transfrontaliers.

L'Asie-Pacifique s'étend à un TCAC de 11,4% jusqu'en 2030 sur la force de la doctrine cyber accélérée au Japon et en Corée du Sud, les partenariats trilatéraux de l'Inde avec l'Australie et les États-Unis, et les mises à niveau de flotte d'Asie du Sud-Est conçues pour surveiller les voies navigables contestées. Les mandats cloud souverains couplés aux investissements en réseaux satellitaires font de la région le théâtre le plus dynamique pour les fournisseurs ciblant les capacités déployées vers l'avant et définies par logiciel dans le marché de la cybersécurité de défense.

L'Europe bénéficie de 8 milliards EUR (8,5 milliards USD) de financement EDF pour 2021-2027, plus l'accélérateur DIANA qui marie les signaux de demande OTAN avec le capital-risque. La tranche de juin 2025 de la Banque Européenne d'Investissement de 8,9 milliards EUR (9,4 milliards USD) affectée aux technologies de sécurité souligne comment les outils de financement public canalisent le capital vers des projets souverains de résilience cyber. Pendant ce temps, le Moyen-Orient et l'Afrique enregistrent une croissance saine mais plus faible car les budgets priorisent d'abord les systèmes cinétiques ; néanmoins, l'adoption de standards alignés OTAN crée une demande latente que les intégrateurs mondiaux visent à débloquer.

Paysage Concurrentiel

Le marché de la cybersécurité de défense présente une concentration modérée. Les principaux traditionnels-incluant Lockheed Martin, Raytheon, BAE Systems et Northrop Grumman-conservent l'incumbence parce qu'ils gèrent déjà des réseaux classifiés et possèdent des habilitations de sécurité à spectre complet. Ils s'intègrent verticalement en achetant des fournisseurs de cybersécurité de niche pour accélérer les offres de confiance zéro et d'IA. Les exemples incluent la prise de contrôle par CACI d'Applied Insight, qui approfondit l'expertise en sécurité cloud et DevSecOps pour les agences de renseignement ; et l'acquisition par KBR de LinQuest, ajoutant des capacités d'ingénierie numérique pour les commandes spatiales et de missiles.

Les fournisseurs cyber spécialisés tels que Darktrace, CrowdStrike et la division Cylance de BlackBerry pénètrent le marché via des moteurs de réponse autonomes et de l'IA intégrée aux dispositifs qui détectent le mouvement latéral en millisecondes. Ces entreprises s'associent avec les principaux en poursuite de contrats Program Executive Office qui stipulent du personnel habilité et des chaînes d'approvisionnement à haute assurance. Pendant ce temps, les OEM de plateformes comme L3Harris investissent 3 milliards USD annuellement en R&D pour regrouper communications durcies, renseignement sur les menaces et passerelles de confiance zéro dans les radios, capteurs et réseaux tactiques, érodant la frontière entre cybersécurité et électronique de plateforme.

L'avantage concurrentiel dépend de plus en plus des références pour gérer plusieurs niveaux de classification, la propriété de brevets en IA ou cryptographie quantum-safe, et la capacité de naviguer les pipelines d'autorisation d'opération multi-années. Les fournisseurs qui démontrent la maîtrise de DevSecOps tout en offrant des champs de tir cyber accrédités pour l'entraînement sont bien positionnés pour échelonner la part de marché dans les cinq prochaines années dans le marché de la cybersécurité de défense.

Leaders de l'Industrie de la Cybersécurité de Défense

-

Raytheon Technologies Corporation

-

Lockheed Martin Corporation

-

CACI International Inc.

-

SAIC Inc.

-

General Dynamics Corp.

- *Avis de non-responsabilité : les principaux acteurs sont triés sans ordre particulier

Développements Récents de l'Industrie

- Juin 2025 : La Banque Européenne d'Investissement a approuvé 8,9 milliards EUR (9,4 milliards USD) pour financer des projets de sécurité et de défense, allouant une tranche significative aux systèmes de chiffrement, de renseignement sur les menaces et de protection réseau. Cette initiative signale un appétit UE plus fort pour l'autonomie stratégique et offre aux fournisseurs un financement à faible coût pour accélérer la R&D.

- Juin 2025 : Microsoft a dévoilé un programme de sécurité européen qui fournit aux gouvernements des flux de renseignement sur les menaces avancées et de l'analytique assistée par IA, améliorant la détection de groupes parrainés par l'État tout en approfondissant la collaboration public-privé dans le marché de la cybersécurité de défense.

- Mai 2025 : Le Centre de Recherche Technique VTT a rejoint six projets EDF d'une valeur de 218 millions EUR (231 millions USD) couvrant la guerre électronique et les champs de bataille virtuels, positionnant la Finlande comme contributeur clé à l'innovation cyber-défense pan-européenne.

- Mars 2025 : Le Ministère de la Défense du Japon, METI et l'Agence de Promotion des Technologies de l'Information ont formé un pacte de coopération en cybersécurité pour renforcer la conscience situationnelle nationale et rationaliser les avis industriels, créant de nouvelles baselines de conformité pour les fournisseurs.

Portée du Rapport Mondial du Marché de la Cybersécurité de Défense

Les solutions de cybersécurité aident une organisation de défense à surveiller, détecter, signaler et contrer les cybermenaces qui sont des tentatives basées sur Internet pour endommager ou perturber les systèmes d'information et pirater des informations critiques en utilisant des logiciels espions et malveillants et par hameçonnage pour maintenir la confidentialité des données. Cependant, la connectivité accrue signifie aussi plus d'opportunités pour les cyberattaques, fuites de données et autres violations de sécurité IT. L'économie, la stabilité, le développement et la défense de toute nation dépendent de plus en plus de sa capacité à fournir un cyberespace résilient et sécurisé.

Le marché de la cybersécurité de défense est segmenté par solution (solutions de défense, évaluation des menaces, fortification réseau et services de formation) et géographie (Amérique du Nord (États-Unis et Canada), Europe (Royaume-Uni), Asie-Pacifique (Chine, Japon, Inde, Corée du Sud, Australie, Singapour et le Reste du Monde). Les tailles de marché et prévisions sont fournies en termes de valeur (USD) pour tous les segments ci-dessus.

| Solutions |

| Services |

| Sécurité Réseau |

| Sécurité des Terminaux |

| Sécurité des Applications |

| Sécurité Cloud |

| Autres Types de Sécurité |

| Sur Site |

| Cloud et Hybride |

| Force Terrestre |

| Force Navale |

| Force Aérienne |

| Amérique du Nord | États-Unis |

| Canada | |

| Mexique | |

| Europe | Royaume-Uni |

| Allemagne | |

| France | |

| Italie | |

| Espagne | |

| Reste de l'Europe | |

| Asie-Pacifique | Chine |

| Inde | |

| Japon | |

| Corée du Sud | |

| Reste de l'Asie-Pacifique | |

| Amérique du Sud | Brésil |

| Chili | |

| Colombie | |

| Reste de l'Amérique du Sud | |

| Moyen-Orient | Arabie Saoudite |

| Émirats Arabes Unis | |

| Israël | |

| Qatar | |

| Turquie | |

| Reste du Moyen-Orient | |

| Afrique | Afrique du Sud |

| Nigeria | |

| Reste de l'Afrique |

| Par Composant | Solutions | |

| Services | ||

| Par Type de Sécurité | Sécurité Réseau | |

| Sécurité des Terminaux | ||

| Sécurité des Applications | ||

| Sécurité Cloud | ||

| Autres Types de Sécurité | ||

| Par Mode de Déploiement | Sur Site | |

| Cloud et Hybride | ||

| Par Utilisateur Final | Force Terrestre | |

| Force Navale | ||

| Force Aérienne | ||

| Par Géographie | Amérique du Nord | États-Unis |

| Canada | ||

| Mexique | ||

| Europe | Royaume-Uni | |

| Allemagne | ||

| France | ||

| Italie | ||

| Espagne | ||

| Reste de l'Europe | ||

| Asie-Pacifique | Chine | |

| Inde | ||

| Japon | ||

| Corée du Sud | ||

| Reste de l'Asie-Pacifique | ||

| Amérique du Sud | Brésil | |

| Chili | ||

| Colombie | ||

| Reste de l'Amérique du Sud | ||

| Moyen-Orient | Arabie Saoudite | |

| Émirats Arabes Unis | ||

| Israël | ||

| Qatar | ||

| Turquie | ||

| Reste du Moyen-Orient | ||

| Afrique | Afrique du Sud | |

| Nigeria | ||

| Reste de l'Afrique | ||

Questions Clés Répondues dans le Rapport

Quelle est la taille actuelle du marché de la cybersécurité de défense ?

La taille du marché de la cybersécurité de défense a atteint 32,26 milliards USD en 2025 et devrait atteindre 46,51 milliards USD d'ici 2030, croissant à un TCAC de 11,87%.

Quelle région connaît la croissance la plus rapide en cybersécurité de défense ?

L'Asie-Pacifique s'étend à un TCAC de 11,4% alors que le Japon, la Corée du Sud et l'Inde renforcent la doctrine cyber, investissent dans les clouds souverains et intègrent des réseaux basés sur satellite.

Pourquoi la confiance zéro est-elle critique pour les organisations de défense ?

Les mandats exécutifs et les exigences d'interopérabilité Five Eyes forcent les militaires à abandonner les défenses de périmètre, s'assurant que chaque utilisateur et dispositif est continuellement authentifié-même dans les systèmes d'armes destinés à rester en service au-delà de 2035.

Comment les services dépassent-ils les ventes de produits ?

Les services grimpent à un TCAC de 11,8% parce que les déploiements de confiance zéro, les pipelines DevSecOps et la détection managée et réponse demandent une expertise spécialisée continue plutôt que des installations matérielles ponctuelles.

Quelles sont les principales contraintes retenant le marché ?

Une pénurie de professionnels cyber habilités, des plateformes héritées fragmentées qui ne peuvent exécuter le chiffrement moderne, et des cycles d'autorisation d'opération longs enlèvent collectivement plus de trois points de pourcentage du taux de croissance potentiel.

Quel segment montre le TCAC le plus élevé par type de sécurité ?

La sécurité cloud, stimulée par JADC2 et les mandats cloud hybride, enregistre un TCAC de 15,7%, dépassant les segments de sécurité réseau, terminaux et applications dans le marché de la cybersécurité de défense.

Dernière mise à jour de la page le: