Taille et part du marché de la sécurité adaptative

Analyse du marché de la sécurité adaptative par Mordor Intelligence

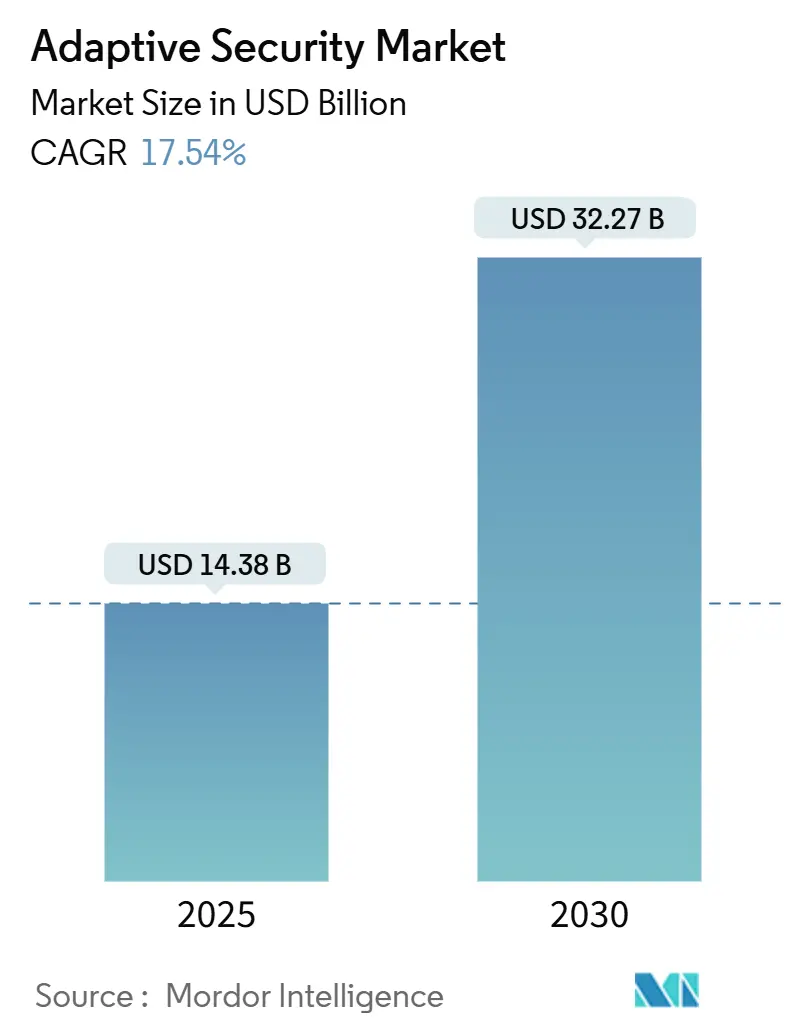

Le marché de la sécurité adaptative est évalué à 14,38 milliards USD en 2025 et devrait atteindre 32,27 milliards USD d'ici 2030, progressant à un TCAC robuste de 17,54%. Cette expansion reflète le passage rapide des défenses centrées sur le périmètre vers des architectures auto-apprenantes qui analysent le comportement des utilisateurs, le contexte des actifs et la threat intelligence en temps réel. Les mandats gouvernementaux de confiance zéro, des sanctions réglementaires plus sévères et une augmentation sans précédent du trafic d'attaques pilotées par l'IA forcent les entreprises à abandonner les contrôles statiques et à adopter des protections continuellement ajustées. Les fournisseurs intègrent le raisonnement par grands modèles de langage, l'orchestration automatisée de politiques et l'analyse comportementale dans des plateformes unifiées, réduisant le temps moyen de détection et de réponse tout en diminuant les frais administratifs. La demande organique est amplifiée par l'inquiétude croissante au niveau des conseils d'administration concernant les dommages à la marque et les paiements de rançongiciels qui dépassent régulièrement le coût des contrôles proactifs.

Points clés du rapport

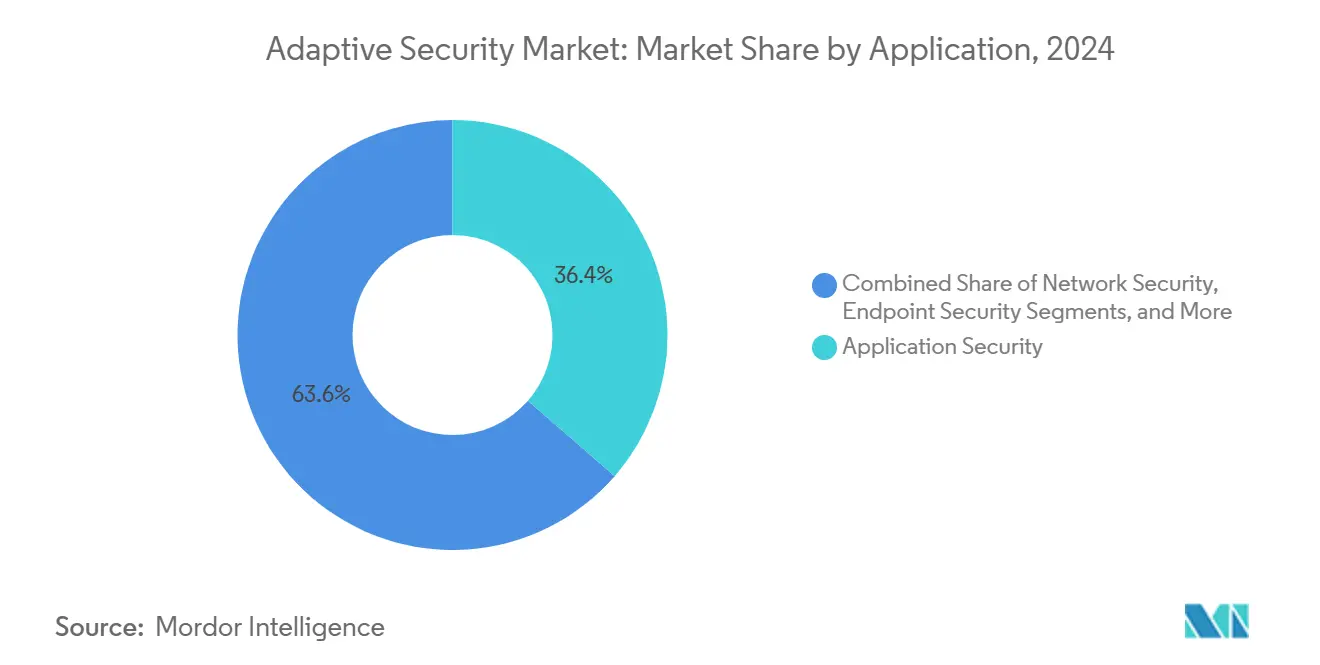

- Par application, la sécurité des applications menait avec 36,4% de part de marché de la sécurité adaptative en 2024 ; la sécurité cloud est en voie d'expansion à un TCAC de 18,1% jusqu'en 2030.

- Par offre, les solutions représentaient 62,6% de part de la taille du marché de la sécurité adaptative en 2024, tandis que les services affichent le TCAC projeté le plus élevé à 17,8% jusqu'en 2030.

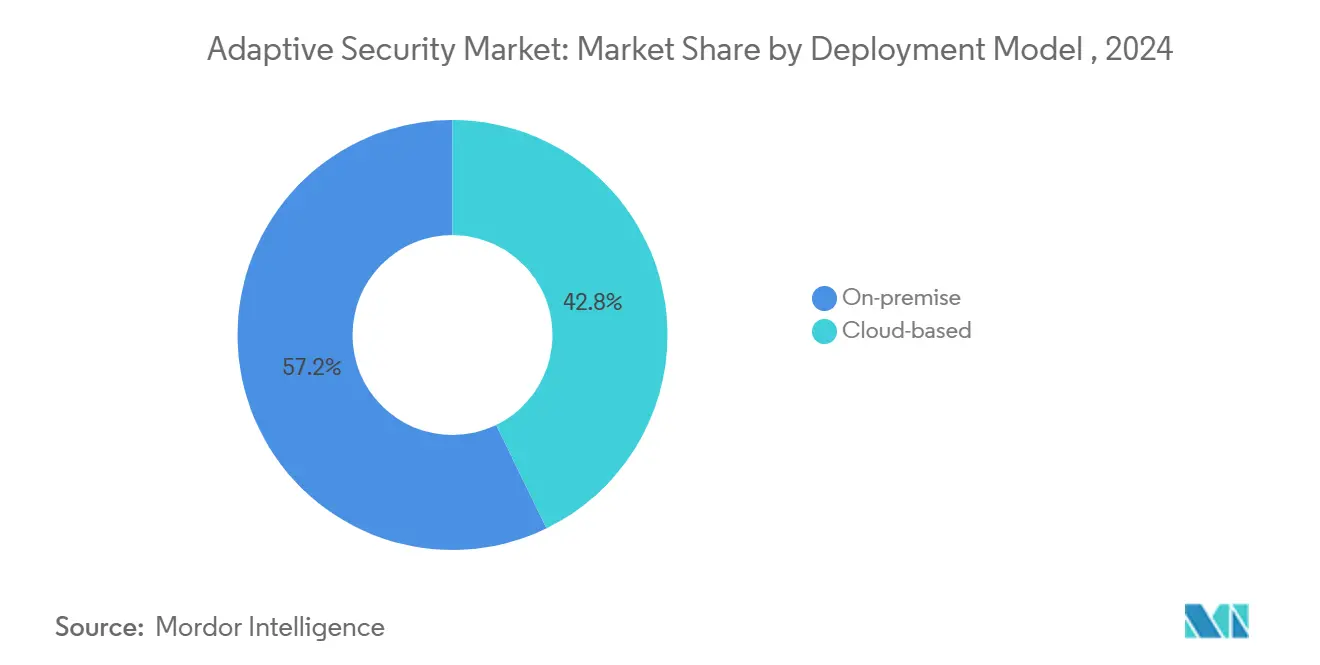

- Par déploiement, les modèles sur site détenaient 57,2% de part de marché de la sécurité adaptative en 2024 ; les déploiements basés sur le cloud devraient croître à un TCAC de 19,7% jusqu'en 2030.

- Par utilisateur final, le BFSI a capturé 27,1% de part de revenus en 2024 ; la santé progresse le plus rapidement à un TCAC de 18,4%.

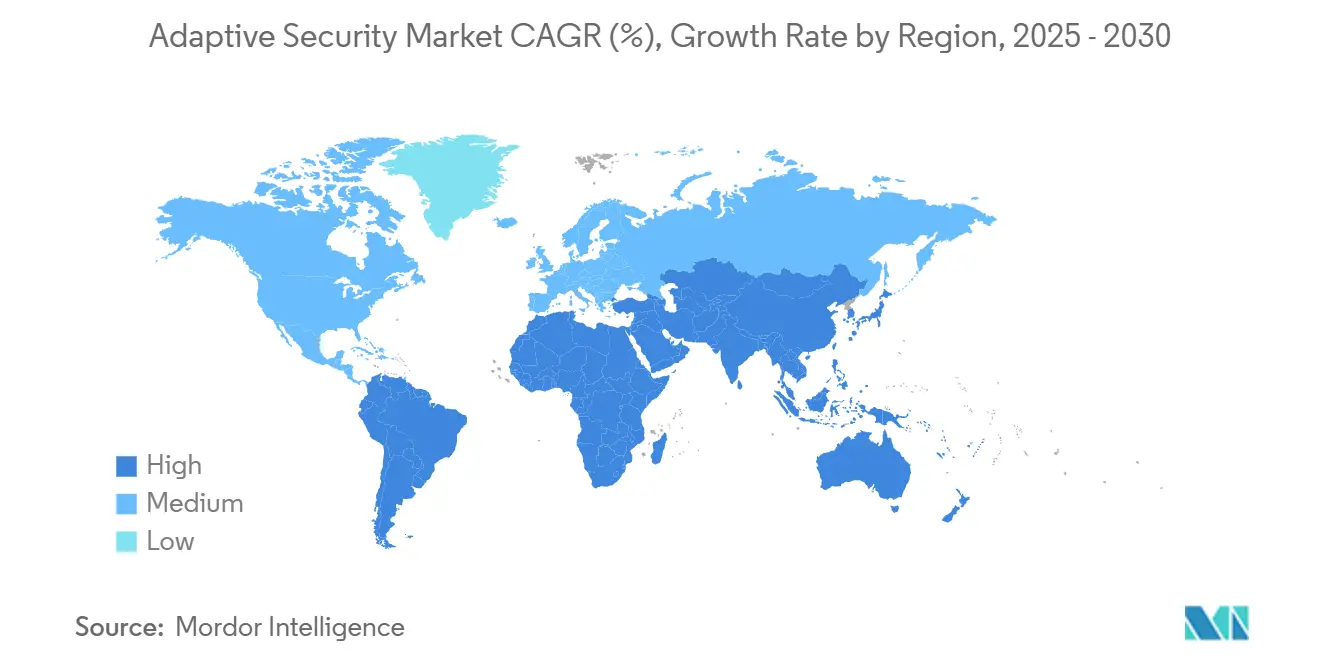

- Par géographie, l'Amérique du Nord dominait avec 32,8% des revenus de 2024, tandis que l'Asie-Pacifique est positionnée pour la montée la plus rapide à un TCAC de 19,3%.

Tendances et insights du marché mondial de la sécurité adaptative

Analyse d'impact des moteurs

| Moteur | (~) % Impact sur prévision TCAC | Pertinence géographique | Échéance d'impact |

|---|---|---|---|

| Volume et sophistication croissants des cyberattaques | 4.2% | Mondiale | Court terme (≤ 2 ans) |

| Mandats réglementaires (RGPD, CCPA, DORA, NIS2, etc.) | 3.8% | Amérique du Nord et UE, répercussion vers Asie-Pacifique | Moyen terme (2-4 ans) |

| Prolifération cloud d'entreprise et SaaS nécessitant des contrôles de confiance zéro | 3.5% | Mondiale, avec concentration en Amérique du Nord et UE | Moyen terme (2-4 ans) |

| Trafic d'attaques généré par IA dépassant les défenses basées sur règles | 2.9% | Mondiale, marchés avancés en premier | Court terme (≤ 2 ans) |

| Poussée des identités machine-à-machine nécessitant une notation continue des risques | 2.1% | Asie-Pacifique centrale, répercussion mondiale | Long terme (≥ 4 ans) |

| Découpage réseau 5G stimulant l'adoption de micro-segmentation | 1.2% | Asie-Pacifique et UE précurseurs, expansion mondiale | Long terme (≥ 4 ans) |

| Source: Mordor Intelligence | |||

Trafic d'attaques généré par IA dépassant les défenses basées sur règles

Les adversaires assistés par IA automatisent désormais le hameçonnage, la découverte de vulnérabilités et les mouvements latéraux, générant des modèles de trafic qui échappent aux outils basés sur signatures. CrowdStrike a lancé des modules d'IA agentique en 2025 qui chassent et contiennent de manière autonome les malwares jamais vus sur les terminaux et charges de travail cloud.[1]CrowdStrike, "Agentic AI Threat Hunting Launch," crowdstrike.comLe moteur de réponse autonome de Darktrace bloque déjà les sessions suspectes en cours, comme sa mitigation 2025 des vagues de hameçonnage ClickFix. Ces preuves de concept illustrent comment les modèles comportementaux en temps réel supplantent les ensembles de règles statiques, consolidant la demande pour les solutions de marché de la sécurité adaptative qui affinent les politiques sans réglage humain.

Mandats réglementaires stimulant les investissements de sécurité axés sur la conformité

Les réglementations UE NIS2 et DORA entrées en vigueur en 2025 imposent des amendes jusqu'à 10 millions EUR ou 2% du chiffre d'affaires mondial pour des contrôles cyber inadéquats, forçant les banques, services publics et fournisseurs de services numériques à implémenter la surveillance continue et l'accès à privilèges minimums. Les agences fédérales américaines font face à une pression identique sous le décret exécutif 14028, avec le modèle de maturité de confiance zéro de CISA détaillant des jalons progressifs jusqu'à l'exercice fiscal 2027.[2]Cybersecurity and Infrastructure Security Agency, "Zero Trust Maturity Model," cisa.govLe département américain de la Défense complète ceci avec un cadre de confiance zéro obligatoire pour tous les réseaux d'ici 2027. Ensemble, ces mandats créent un effet multiplicateur qui stimule le marché de la sécurité adaptative alors que les entreprises recherchent des plateformes unifiées capables de mapper un contrôle unique à plusieurs réglementations.

Prolifération cloud d'entreprise et SaaS nécessitant des contrôles de confiance zéro

L'adoption croissante du multicloud pousse les charges de travail au-delà des périmètres fixes, rendant les VPN conventionnels inefficaces. Soixante-dix pour cent des entreprises ont formé des équipes de sécurité dédiées SaaS pour dompter la prolifération, selon la recherche de Cloud Security Alliance citée dans le lancement 2025 de Security Copilot de Microsoft. Le partenariat 2025 de Palo Alto Networks avec Zero Networks ajoute la micro-segmentation automatisée aux pare-feu de nouvelle génération, permettant des politiques conscientes de l'identité sur les actifs hybrides.[3]Palo Alto Networks, "Zero Networks Partnership Announcement," paloaltonetworks.com Ces mouvements soulignent pourquoi les fournisseurs du marché de la sécurité adaptative convergent la télémétrie réseau, charge de travail et identité dans un moteur de politique unique qui peut suivre les ressources où qu'elles résident.

Poussée des identités machine-à-machine nécessitant une notation continue des risques

Les déploiements Industrie 4.0 connectent les actifs de technologie opérationnelle aux réseaux d'entreprise, multipliant les identités non humaines. Rockwell Automation note que les usines modernisées avec des capteurs IIoT ajoutent souvent des milliers d'identifiants non gérés par ligne. ISACA recommande une hygiène des identifiants pilotée par IA qui vérifie le statut du firmware, l'emplacement et le comportement avant d'accorder l'accès aux dispositifs.[4]ISACA, "AI and IoT Security Governance Guide," isaca.org Le découpage réseau 5G complique davantage les choses en permettant des micro-réseaux à la demande, chacun exigeant des politiques sur mesure, un scénario déjà souligné par les directives GSMA pour les déploiements 5G privés. La gouvernance d'identité adaptative devient une capacité de base alors que le marché de la sécurité adaptative évolue.

Analyse d'impact des contraintes

| Contrainte | (~) % Impact sur prévision TCAC | Pertinence géographique | Échéance d'impact |

|---|---|---|---|

| Pénurie de talents qualifiés en cybersécurité | -2.8% | Mondiale, aiguë en Asie-Pacifique et marchés émergents | Moyen terme (2-4 ans) |

| TCO élevé et complexité d'intégration pour les patrimoines IT existants | -2.1% | Mondiale, concentrée dans les grandes entreprises | Court terme (≤ 2 ans) |

| Environnements OT/ICS existants avec protocoles propriétaires | -1.6% | Fabrication et services publics mondialement | Long terme (≥ 4 ans) |

| Conflits de souveraineté des données dans les déploiements multicloud | -1.3% | Environnements réglementaires UE et Asie-Pacifique | Moyen terme (2-4 ans) |

| Source: Mordor Intelligence | |||

Pénurie de talents qualifiés en cybersécurité

Il y a près de 600 000 postes de cybersécurité non pourvus aux États-Unis, et les praticiens expérimentés jouissent d'un chômage zéro pour cent, selon l'instantané du marché du travail 2025 de Varonis. Les petites entreprises et PME asiatiques peinent le plus, l'enquête 2024 sur les PME du Japon montrant les pénuries de personnel comme principal obstacle à la préparation cyber. Cet écart encourage les services de détection et réponse gérés et alimente la prévision de TCAC de 17,8% pour le segment Services dans le marché de la sécurité adaptative. Fortinet a répondu à la crise des compétences en intégrant des playbooks GenAI dans FortiAnalyzer 2025, permettant aux équipes allégées de trier les alertes qui nécessitaient auparavant des analystes seniors.

TCO élevé et complexité d'intégration pour les patrimoines IT existants

L'adaptation des contrôles de confiance zéro aux infrastructures vieilles de plusieurs décennies demande souvent une re-architecture réseau complète. L'audit de progrès 2024 de CISA a trouvé des dépassements budgétaires de 15-30% dans les pilotes fédéraux lors de l'intégration de schémas d'authentification existants. Les fabricants font face à une friction similaire : les protocoles propriétaires de bus de terrain manquent fréquemment de chiffrement moderne, rendant le déploiement d'agents risqué pour le temps de fonctionnement. Ces coûts imprévus freinent l'adoption rapide, tempérant la croissance du marché de la sécurité adaptative, bien que les fournisseurs ripostent maintenant avec des plateformes overlay qui minimisent le remplacement complet.

Analyse par segments

Par application : Protection des architectures API-first

La taille du marché de la sécurité adaptative pour la sécurité des applications s'élevait à 5,23 milliards USD en 2024 et a conservé une part de 36,4% des revenus en raison de l'exploitation accrue des API. Le rapport 2025 d'Akamai sur les applications et API a révélé que les API représentent 57% de tout le trafic observé et sont de plus en plus instrumentalisées. Les entreprises déploient donc l'inspection runtime, la validation de schéma et l'établissement de lignes de base comportementales pour bloquer les attaques par injection qui contournent les passerelles périmètriques. La sécurité cloud, quant à elle, progresse à un TCAC de 18,1% alors que les moteurs de politiques de confiance zéro s'intègrent directement dans les orchestrateurs de conteneurs et les runtimes serverless, donnant aux équipes DevOps des protections natives. Les fournisseurs comme Syncloop superposent la détection d'anomalies non supervisée sur les clusters Kubernetes, réduisant les faux positifs et allégeant la fatigue des SOC. Les contrôles réseau et de terminaux restent essentiels mais convergent vers des offres de plateformes pour que les acheteurs puissent rationaliser les pipelines de télémétrie et automatiser la perturbation de la chaîne de destruction.

Note: Parts de segments de tous les segments individuels disponibles lors de l'achat du rapport

Par offre : l'expansion des services signale un élan d'externalisation

Malgré les solutions qui conservent 62,6% des ventes 2024, la taille du marché de la sécurité adaptative pour les services croîtra plus rapidement alors que les conseils d'administration externalisent la détection, la réponse et les rapports de conformité aux experts. Les pénuries de compétences et les besoins de couverture 24×7 poussent même les entreprises du Fortune 500 vers l'orchestration gérée. L'étude de cas de Ciena sur les clients de réseaux optiques montre les fournisseurs de services intégrant l'analyse de menaces pilotée par IA dans les accords de connectivité, délestant les charges capex et de compétences pour les clients industriels. Les fournisseurs de services tirent parti des SIEM multitenant et AIOps pour réduire le coût par client et étendre la marge brute, renforçant un cycle où les acheteurs de technologie préfèrent les résultats à la propriété d'outils.

Par modèle de déploiement : la sécurité cloud-native gagne du terrain

Les modèles sur site commandent encore une part de revenus de 57,2% dans le marché de la sécurité adaptative 2024, en raison des mandats de souveraineté des données en finance et défense. Pourtant, le déploiement cloud accélère à un TCAC de 19,7% alors que les hyperscalers livrent des zones cloud souveraines et l'informatique confidentielle pour les charges de travail réglementées. La subvention de solutions de productivité de Singapour subventionne la migration en couvrant jusqu'à 50% des dépenses de cybersécurité qualifiantes, catalysant l'adoption parmi les PME. Les moteurs livrés par cloud actualisent la logique des politiques quotidiennement, une tâche que les équipes sur site reportent souvent à cause des fenêtres de contrôle des changements, inclinant davantage l'économie en faveur des modèles SaaS.

Par utilisateur final : la santé mène la poussée de croissance

Le BFSI a généré les plus hautes dépenses 2024, représentant 27,1% de part de marché de la sécurité adaptative, stimulé par les mandats mondiaux de Bâle III, PCI-DSS et paiements en temps réel. Les coûts de violation en finance ont dépassé 6 millions USD en moyenne, selon l'analyse d'impact 2024 de JumpCloud. La santé jouit de la trajectoire la plus raide, en hausse de 18,4% TCAC, alors que les groupes de rançongiciels exploitent la dépendance aux dossiers de santé électroniques et la sensibilité aux temps d'arrêt. Le déploiement 2025 de sécurité IoT médical de Palo Alto Networks segmente les pompes à perfusion et dispositifs d'imagerie, s'alignant avec les règles de journalisation HIPAA. La fabrication suit de près, 90% des dirigeants d'usines listent maintenant la cybersécurité IT/OT parmi les trois premiers postes budgétaires selon l'enquête 2025 Industrie 4.0 d'Oil and Gas IQ.

Analyse géographique

La part de 32,8% de l'Amérique du Nord provient des pilotes précoces de confiance zéro, de la profondeur du financement par capital-risque et des dépenses fédérales. Le décret exécutif 14028 et les orientations CISA obligent les agences fédérales à déployer l'authentification continue, stimulant l'imitation du secteur privé dans les chaînes d'approvisionnement. Microsoft fournit des plans directeurs prescriptifs pour les agences migrant vers Security Copilot, accélérant la diffusion des meilleures pratiques dans la région. Les bassins de talents locaux et un marché d'assurance cyber bien développé soutiennent aussi une tarification premium pour les produits haute assurance.

L'Asie-Pacifique est préparée pour la montée la plus rapide à un TCAC de 19,3% jusqu'en 2030. Le conseil de stratégie de cybersécurité du Japon a alloué 1,2 billion JPY pour les programmes R&D public-privé, favorisant les fournisseurs domestiques qui intègrent la cryptographie post-quantique et le partage de threat intelligence. Le plan Smart Nation de Singapour injecte du financement pour l'automation de SOC IA, tandis que les fabricants multinationaux relocalisent les installations en Asie du Sud-Est et exigent des protections adaptatives pour les usines intelligentes. La dominance de la Chine dans les brevets de sécurité IA, représentant 70% des dépôts mondiaux 2023, met la pression sur les voisins pour accélérer l'innovation locale et les pactes de partage de menaces transfrontalières.

L'Europe enregistre une croissance solide grâce au poids réglementaire. NIS2 force les opérateurs d'énergie, d'eau et de transport à vérifier le durcissement de la chaîne d'approvisionnement, tandis que DORA étend des règles similaires aux entités financières. L'enquête 2025 d'ENISA a montré 86% d'adoption de politiques mais seulement 47% d'allocation budgétaire, impliquant une demande refoulée pour les services gérés clés en main. Le prochain acte de résilience cyber élargit la couverture à tous les produits numériques, alimentant de nouveaux achats parmi les fabricants d'électronique grand public.

Paysage concurrentiel

Le marché de la sécurité adaptative présente un niveau supérieur modérément consolidé où Cisco, Palo Alto Networks et CrowdStrike regroupent l'analyse réseau, de charge de travail et d'identité dans des plateformes à licence unique. La version 2025 de Cisco d'un moteur de raisonnement IA open-source abaisse la barrière à l'entrée pour les modèles de détection pilotés par la communauté et renforce son fossé d'écosystème. Palo Alto Networks complète la R&D organique avec des acquisitions tuck-in comme l'intégration Zero Networks qui apporte la segmentation centrée sur l'identité directement dans son OS NGFW. CrowdStrike s'étend dans la gestion de posture cloud avec Falcon Cloud, tirant parti de sa dominance de terminaux pour la vente croisée.

Les acquisitions stratégiques continuent : Mastercard a payé 2,65 milliards USD pour le spécialiste de threat intel Recorded Future, tandis que Sophos a dépensé 859 millions USD pour l'unité MDR de Secureworks, stimulant collectivement la largeur des lacs de données et l'analyse. Désireux de se différencier, les opérateurs historiques injectent des pourcentages à deux chiffres de revenus dans l'IA et ML pour raccourcir les latences de détection et permettre l'auto-guérison.

Les fournisseurs challenger creusent des niches dans la micro-segmentation, sécurité API et préparation post-quantique. Illumio et ColorTokens remportent des design-wins dans les clouds santé et télécoms en automatisant la création de politiques basée sur les étiquettes de charge de travail. Clavister a sécurisé un brevet UE pour la génération de politiques pilotée par IA en novembre 2024, signalant l'innovation à petite capitalisation qui attire l'attention OEM. Les dépôts de brevets des instituts chinois s'accélèrent (en hausse de 35% YoY en 2024), intensifiant la compétition pour la propriété intellectuelle différenciée et hâtant l'harmonisation des standards.

Leaders de l'industrie de la sécurité adaptative

-

Trend Micro

-

Rapid7

-

Cisco Systems

-

Juniper Networks

-

IBM Corp.

- *Avis de non-responsabilité : les principaux acteurs sont triés sans ordre particulier

Développements récents de l'industrie

- Juin 2025 : MIND a sécurisé 30 millions USD de financement pour étendre ses solutions de prévention de perte de données pilotées par IA, reflétant la confiance des investisseurs dans les contrôles proactifs basés sur l'apprentissage automatique.

- Juin 2025 : NTT DATA a lancé des services d'infrastructure définie par logiciel alimentés par IA pour les produits Cisco, adressant la technologie obsolète qui entrave le progrès numérique de 80% des entreprises.

- Mai 2025 : Palo Alto Networks s'est associé avec Zero Networks pour intégrer les NGFW avec la micro-segmentation automatisée pour l'orchestration dynamique de politiques.

- Avril 2025 : Cisco a dévoilé des modèles de raisonnement IA open-source au RSAC 2025, encourageant l'adoption communautaire de détection de menaces améliorée par IA.

- Avril 2025 : Fortinet a étendu FortiAI à travers le Security Fabric, permettant la protection autonome contre les menaces par GenAI et AIOps

Portée du rapport mondial sur le marché de la sécurité adaptative

Le marché de la sécurité adaptative est défini par le chiffre d'affaires généré par la vente de solutions adaptatives et services fournis par les fournisseurs critiques à travers le monde.

Le marché de la sécurité adaptative est segmenté par application (sécurité des applications, sécurité réseau, sécurité des terminaux et sécurité cloud), offre (service et solution), modèle de déploiement (sur site et cloud), utilisateur final (BFSI, gouvernement et défense, fabrication, santé, énergie et services publics, IT et télécoms, et autres utilisateurs finaux), et géographie (Amérique du Nord, Europe, Asie, Australie et Nouvelle-Zélande, Amérique latine, et Moyen-Orient et Afrique). Les tailles de marché et prévisions sont fournies en termes de valeur (USD) pour tous les segments ci-dessus.

| Sécurité des applications |

| Sécurité réseau |

| Sécurité des terminaux |

| Sécurité cloud |

| Autres |

| Solutions |

| Services |

| Sur site |

| Basé sur le cloud |

| BFSI |

| Gouvernement et défense |

| Fabrication (Industrie 4.0) |

| Santé et sciences de la vie |

| Énergie et services publics |

| Autres |

| Amérique du Nord | États-Unis |

| Canada | |

| Mexique | |

| Amérique du Sud | Brésil |

| Argentine | |

| Reste de l'Amérique du Sud | |

| Europe | Royaume-Uni |

| Allemagne | |

| France | |

| Suède | |

| Reste de l'Europe | |

| Asie-Pacifique | Chine |

| Japon | |

| Inde | |

| Australie | |

| Corée du Sud | |

| Reste de l'Asie-Pacifique | |

| Moyen-Orient et Afrique | Arabie Saoudite |

| Émirats Arabes Unis | |

| Turquie | |

| Afrique du Sud | |

| Reste du Moyen-Orient et de l'Afrique |

| Par application | Sécurité des applications | |

| Sécurité réseau | ||

| Sécurité des terminaux | ||

| Sécurité cloud | ||

| Autres | ||

| Par offre | Solutions | |

| Services | ||

| Par modèle de déploiement | Sur site | |

| Basé sur le cloud | ||

| Par utilisateur final | BFSI | |

| Gouvernement et défense | ||

| Fabrication (Industrie 4.0) | ||

| Santé et sciences de la vie | ||

| Énergie et services publics | ||

| Autres | ||

| Par géographie | Amérique du Nord | États-Unis |

| Canada | ||

| Mexique | ||

| Amérique du Sud | Brésil | |

| Argentine | ||

| Reste de l'Amérique du Sud | ||

| Europe | Royaume-Uni | |

| Allemagne | ||

| France | ||

| Suède | ||

| Reste de l'Europe | ||

| Asie-Pacifique | Chine | |

| Japon | ||

| Inde | ||

| Australie | ||

| Corée du Sud | ||

| Reste de l'Asie-Pacifique | ||

| Moyen-Orient et Afrique | Arabie Saoudite | |

| Émirats Arabes Unis | ||

| Turquie | ||

| Afrique du Sud | ||

| Reste du Moyen-Orient et de l'Afrique | ||

Questions clés auxquelles répond le rapport

Quelle est la taille du marché de la sécurité adaptative en 2025 ?

Le marché de la sécurité adaptative est évalué à 14,38 milliards USD en 2025 et devrait atteindre 32,27 milliards USD d'ici 2030.

Quel est le TCAC attendu pour le marché de la sécurité adaptative jusqu'en 2030 ?

Le marché devrait s'étendre à un taux de croissance annuel composé de 17,54% de 2025 à 2030.

Quel segment d'application croît le plus rapidement ?

La sécurité cloud est le segment d'application à croissance la plus rapide, progressant à un TCAC de 18,1% jusqu'en 2030 alors que les entreprises sécurisent les charges de travail hybrides et multicloud.

Quelle région connaîtra la plus forte croissance ?

L'Asie-Pacifique est préparée pour enregistrer la montée la plus rapide avec un TCAC de 19,3% jusqu'en 2030, soutenue par les initiatives numériques gouvernementales et l'expansion de l'infrastructure 5G.

Quel facteur clé pousse les entreprises à adopter les solutions de sécurité adaptative ?

La poussée des cyberattaques générées par IA qui échappent aux outils basés sur signatures pousse les organisations vers des plateformes qui tirent parti de l'analyse d'apprentissage automatique et de la réponse autonome.

Dernière mise à jour de la page le: