Verteidigung Cyber Sicherheit Marktgröße und -anteil

Verteidigung Cyber Sicherheit Marktanalyse von Mordor Intelligenz

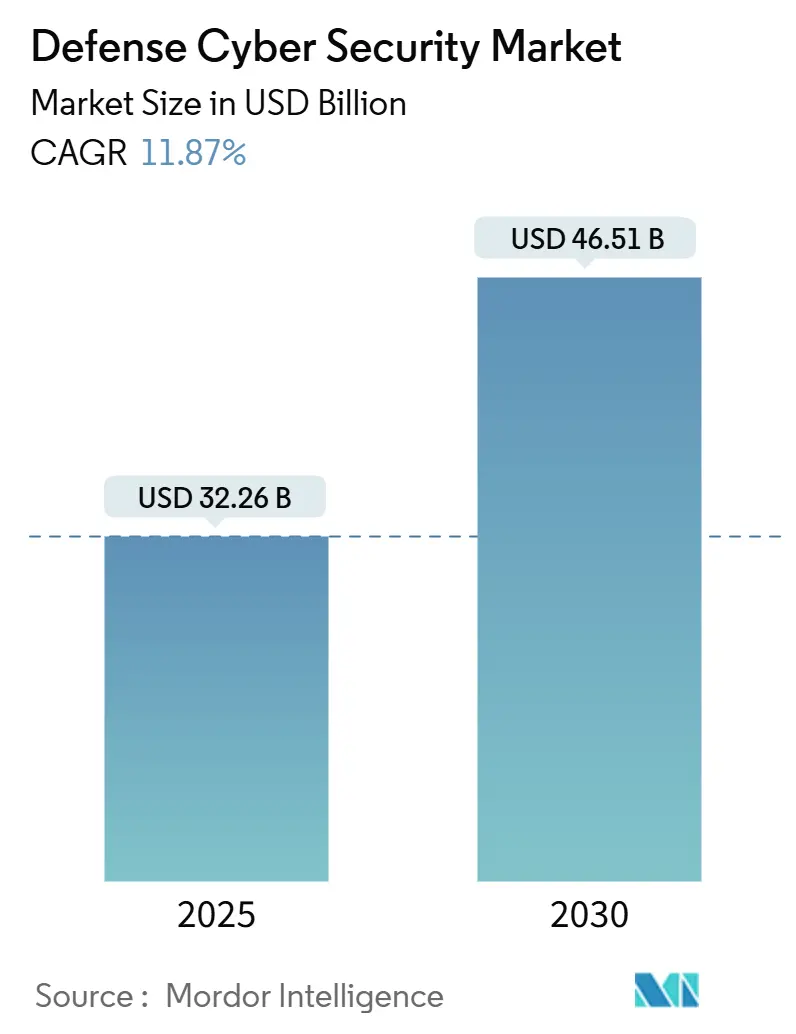

Die Marktgröße für Verteidigung Cyber Sicherheit betrug 32,26 Milliarden USD im Jahr 2025 und wird voraussichtlich 46,51 Milliarden USD bis 2030 erreichen, was eine CAGR von 11,87% widerspiegelt, während der Sektor zu \"Never-Trust, Always-Verify\"Architekturen In nationalen Sicherheitssystemen übergeht. Die schnelle Institutionalisierung von Null-Trust-Richtlinien, die Bewaffnung von Betriebstechnologie und der wachsende Druck, Satelliten- und softwaredefinierte Netzwerke zu verteidigen, kombinieren sich, um Cyber-Operationen zu einer vollwertigen Kriegsführungsdomäne auf Augenhöhe mit Land, See, Luft und Weltraum zu erheben. Mandate des uns-Verteidigungsministeriums (DoD), Null Trust bis 2035 In jede Waffenplattform zu integrieren, verstärken die Nachfrage nach Sicherheitslösungen, die sowohl auf Unternehmens- als auch auf taktischen Ebenen operieren.[1]Jared Serbu, "DoD Aims Zu Automate Null Trust Assessments," federalnewsnetwork.com Gleichzeitig treibt der Übergang zu gemeinsamen, domänenübergreifenden Operationen unter Programmen wie JADC2 und GCIA Investitionen In sichere Wolke-Rand-Strukturen voran, die echtzeitfähigen Datenaustausch In umkämpften Gebieten ermöglichen.

Wichtige Berichtsergebnisse

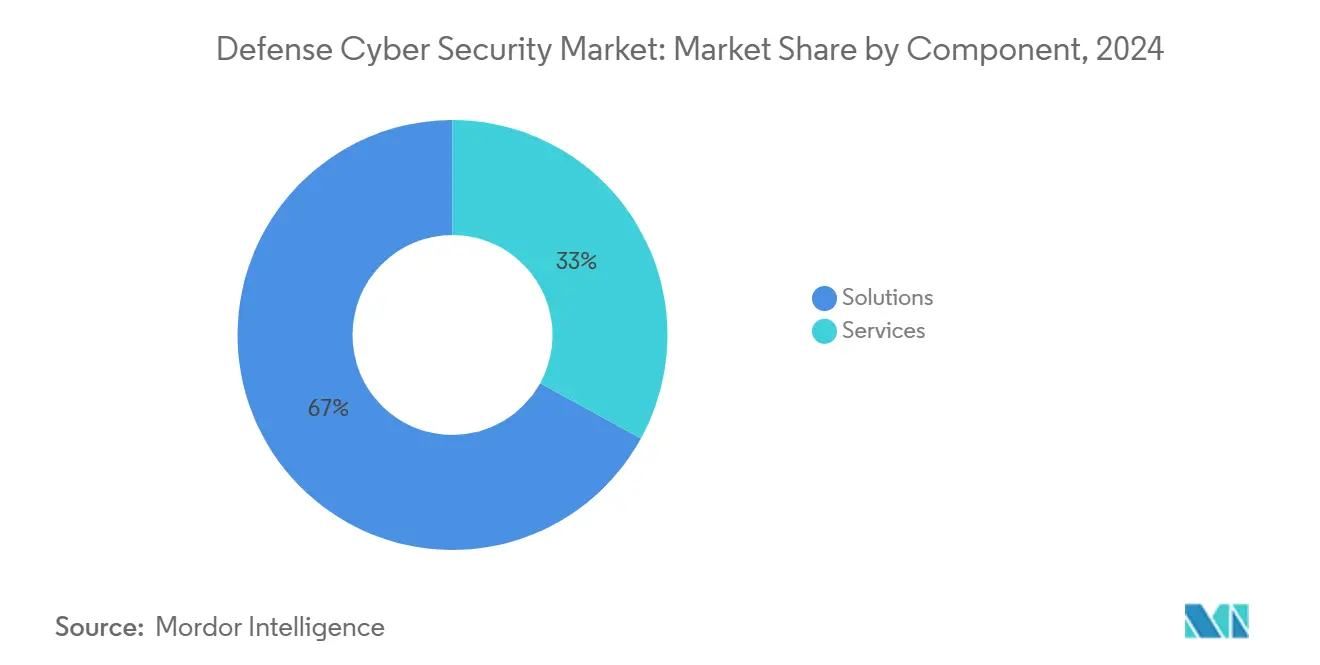

- Nach Komponenten dominierten Lösungen weiterhin mit 67% Umsatz im Jahr 2024, während Dienstleistungen voraussichtlich mit 11,8% CAGR bis 2030 expandieren werden.

- Nach Sicherheitstyp führte Netzwerksicherheit mit 42% Anteil der Verteidigung Cyber Sicherheit Marktgröße im Jahr 2024, doch Wolke-Sicherheit wird voraussichtlich mit 15,7% CAGR bis 2030 voranschreiten.

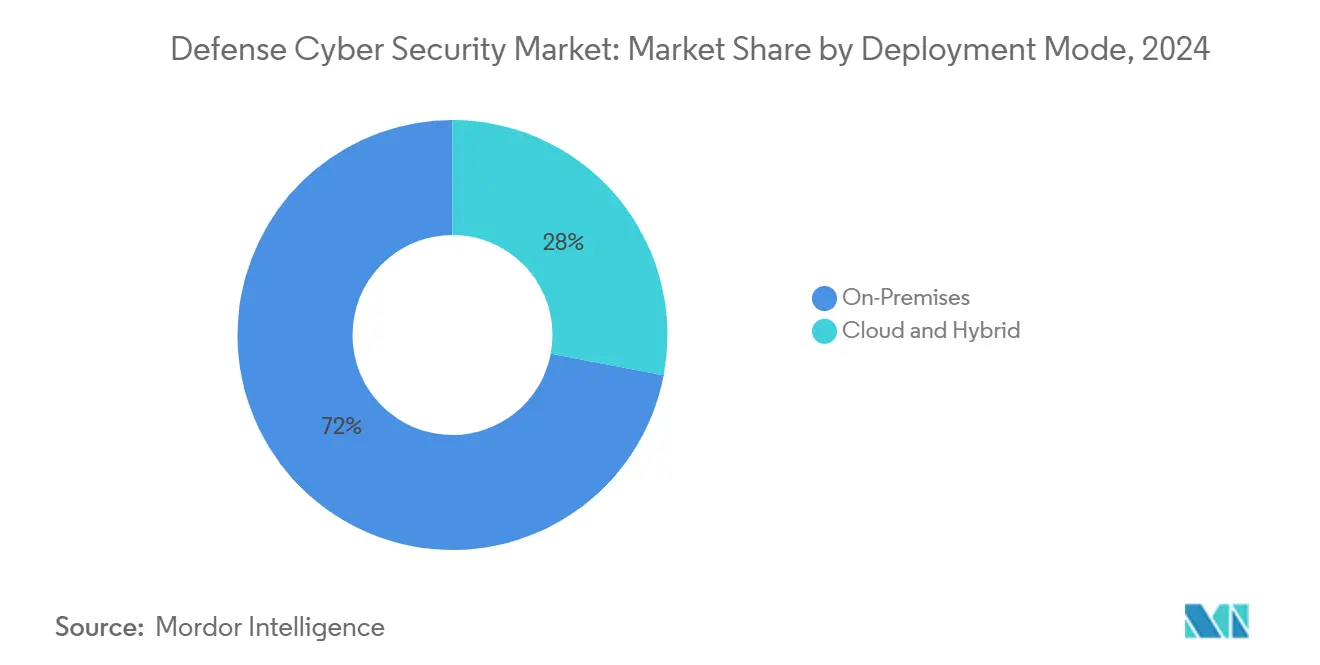

- Nach Bereitstellungsmodus machten An-Premises-Modelle 72% des Umsatzes von 2024 aus, während Wolke-Bereitstellung mit 14,8% CAGR steigen wird.

- Nach Endnutzer hielten Landstreitkräfte 37% des Verteidigung Cyber Sicherheit Marktanteils im Jahr 2024; Seestreitkräfte verzeichnen das schnellste Wachstum mit 12,5% CAGR.

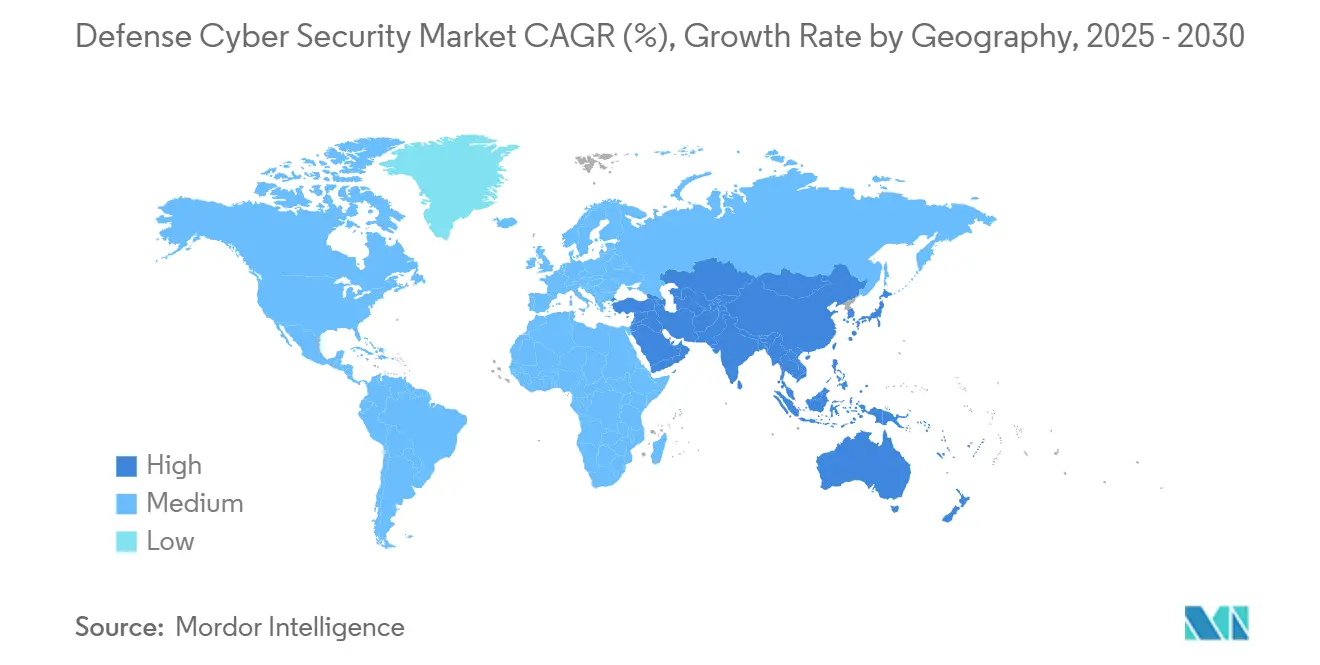

- Nach Geografie sicherte sich Nordamerika 38% Umsatzführerschaft im Jahr 2024, während Asien-Pazifik mit 11,4% CAGR bis 2030 voranschreitet.

Globale Verteidigung Cyber Sicherheit Markttrends und Einblicke

Treiber-Impact-Analyse

| Treiber | (~) % Impact auf CAGR-Prognose | Geografische Relevanz | Impact-Zeitrahmen |

|---|---|---|---|

| Schnelle Bereitstellung softwaredefinierter und satellitenbasierter Schlachtfeldnetzwerke In Asien | +2.1% | Asien-Pazifik, mit Auswirkungen auf Indo-Pazifik-Verbündete | Mittelfristig (2-4 Jahre) |

| Vorgeschriebene Null-Trust-Architekturen In uns-amerikanischer und Five-Eyes-Verteidigungsbeschaffung | +2.8% | Nordamerika, Australien, Großbritannien, mit NATO-Adoption | Langfristig (≥ 4 Jahre) |

| Beschleunigte Adoption von digital Zwilling und autonomen Plattformen mit Echtzeitanforderungen an OT-Es-Sicherheit | +1.9% | Global, mit früher Adoption In USA und Europa | Mittelfristig (2-4 Jahre) |

| Verteidigungscloud-Rand-Migrationsprogramme (JADC2, GCIA) treiben sichere Datenstruktur-Ausgaben | +2.3% | Nordamerika, mit Anforderungen der Verbündeten-Interoperabilität | Langfristig (≥ 4 Jahre) |

| NATO DIANA und EU EDF-Finanzierung katalysiert grenzüberschreitende Cyber-Bereich-Investitionen | +1.4% | Europa, mit transatlantischer Zusammenarbeit | Mittelfristig (2-4 Jahre) |

| Quelle: Mordor Intelligence | |||

Schnelle Bereitstellung softwaredefinierter und satellitenbasierter Schlachtfeldnetzwerke in Asien

Asien-Pazifik-Militärs testen softwaredefinierte Netzwerke im Feld, die es Kommandeuren ermöglichen, Kommunikationstopologien In Sekunden zu rekonfigurieren, wodurch sich potenzielle Angriffsvektoren vervielfachen, die Gegner vom Weltraum bis zur Küste ausnutzen können. Südkoreas Doktrin von 2024 integriert nun offensive Cyber-Optionen neben Null-Trust-sicheren Enklaven und signalisiert einen regionalen Übergang von rein defensiven Haltungen. Japans Gesetz zur aktiven Cyber-Verteidigung tritt bis 2027 In Kraft und erlaubt staatliche Überwachung des Verkehrs kritischer Infrastrukturen zur Kennzeichnung von Anomalien, eine deutliche Ausweitung der staatlichen Aufsicht. Die Kopplung von Satellitenverbindungen mit terrestrischen 5 g-Knoten verbessert die Resilienz, setzt jedoch Raumfahrzeug-Telemetrie Spoofing- und Denial-Taktiken aus. Übungen wie Talisman Sabre verweben zunehmend Cyber-Ziele In kinetische Kriegsspiele und unterstreichen, wie der Verteidigung Cyber Sicherheit Markt mit breiteren Streitkräftestruktur-Entscheidungen verflochten ist.[2]International Institute für Strategic Studies, "Asien-Pazifik Militär Exercises Daten-Set," iiss.org

Vorgeschriebene Zero-Trust-Architekturen in US-amerikanischer und Five-Eyes-Verteidigungsbeschaffung

Executive Befehl 14028 und National Sicherheit Memorandum 8 verpflichten jedes uns-amerikanische nationale Sicherheitssystem zur Einführung von Null Trust und befeuern Einhaltung-getriebene Beschaffung, die sich von Unternehmens-Es bis zu taktischen Waffenkontrollen erstreckt. Die Automatisierung von Bewertungsworkflows durch das Pentagon beschleunigt die Akkreditierung ohne Verwässerung der Strenge, eine Voraussetzung für die Skalierung über Millionen von Endpunkten. Five Eyes-Interoperabilitätsklauseln erscheinen nun In der Sprache von Ausschreibungen und belohnen Anbieter, die multinationale Sicherheitsfreigabe-Schwellenwerte erfüllen können. Bis 2035 muss Null Trust In Startsysteme, Avionik und Feuerleitketten eindringen und erfordert kryptographische Agilität und kontinuierliche Identitätsüberprüfung selbst In kommunikationsverweigerten Umgebungen.

Beschleunigte Digital-Twin- und autonome Plattform-Adoption mit Echtzeitanforderungen an OT-IT-Sicherheit

digital-Zwilling-Maschinenbau verkürzt Entwicklungszyklen, setzt aber gleichzeitig Simulationsumgebungen Spionage aus. Die Entscheidung der uns-Armee vom Mai 2024, das XM30-Infanteriefahrzeug vollständig In einem virtuellen Ökosystem zu bauen, veranschaulicht, wie Konstruktionsdaten zu einem hochwertigen Cyber-Ziel werden können. intelligent Acting digital Twins erteilen bereits Steuerungsbefehle an physische Drohnen und beseitigen die frühere OT-Es-Luftspaltung. Der Schutz kontrollierter, nicht klassifizierter Informationen über diese gespiegelten Systeme erfordert Verschlüsselung In Ruhe und In Bewegung sowie KI-basierte Anomalieerkennung, die für Echtzeit-Sensordatenverkehr maßgeschneidert ist. Während sich Autonomie von Aufklärungsdrohnen auf tödliche Systeme ausweitet, findet der Verteidigung Cyber Sicherheit Markt neue Nachfrage nach deterministischen Antwort-Motoren, die nicht gestört oder gefälscht werden können.

Verteidigungscloud-Edge-Migrationsprogramme (JADC2, GCIA) treiben sichere Datenstruktur-Ausgaben

JADC2 und GCIA überarbeiten Informationsflüsse, sodass taktische Ebenen Daten nahtlos mit strategischen Kommandos teilen. Die Verteidigung Information Systeme Agency stellte 504,9 Millionen USD im Geschäftsjahr 2025 für Null-Trust und fortgeschrittene Cyber-Situationsbewusstsein bereit und signalisiert damit feste haushaltspolitische Unterstützung. Rand-Knoten In verwehrten oder degradierten Umgebungen müssen autonome Risikoentscheidungen treffen und fördern Investitionen In leichtgewichtige Sicherheitsstacks, die ohne Rückgriff-Konnektivität operieren. kreuzen-Domain-Lösungen, die Intelligenz zwischen Klassifizierungsstufen bewegen, betten nun automatische Bereinigung ein, um Geheimhaltung zu bewahren und gleichzeitig Koalitionsoperationen zu ermöglichen. Folglich neigt sich der Verteidigung Cyber Sicherheit Markt zu adaptiven Zugriffskontrollen und hochzuverlässigen Auditfunktionen, die auch dann bestehen bleiben, wenn Gegner Backbone-Verbindungen stören.[3]TechUK, "kreuzen-Domain Lösungen für Coalition Operationen," techuk.org

Hemmnisse-Impact-Analyse

| Hemmnis | (~) % Impact auf CAGR-Prognose | Geografische Relevanz | Impact-Zeitrahmen |

|---|---|---|---|

| Fragmentierte Legacy-Plattformen behindern End-Zu-End-Verschlüsselungs-Rollout | -1.8% | Global, mit akutem Impact In etablierten Verteidigungssystemen | Langfristig (≥ 4 Jahre) |

| Anhaltender Mangel an sicherheitsüberprüften Talenten In klassifizierten Projekten | -2.1% | Nordamerika und Europa, mit Auswirkungen auf Verbündete | Mittelfristig (2-4 Jahre) |

| Kostenintensive Authority-Zu-Operate (ATO) und Zertifizierungszyklen für mehrere-Domain-Lösungen | -1.3% | Nordamerika, mit regulatorischem Einfluss auf Verbündeten-Beschaffung | Mittelfristig (2-4 Jahre) |

| Niedrige Finanzierungspriorität und Mangel an effektiver ROI-Metrik | -0.9% | Global, mit variierendem Impact je Verteidigungsbudget-Allokation | Kurzfristig (≤ 2 Jahre) |

| Quelle: Mordor Intelligence | |||

Fragmentierte Legacy-Plattformen behindern End-to-End-Verschlüsselungs-Rollout

In den 1990er Jahren gebaute Waffensysteme sind noch im Einsatz, doch ihre Prozessoren und Busse können moderne Kryptographie nicht ohne Leistungsabstriche bewältigen. Jeder Waffengattungszweig unterhält noch plattformspezifische Protokolle, was jeden Vorstoß zu einheitlichem Schlüsselmanagement verkompliziert. Kommandeure bevorzugen manchmal Missions-Betriebszeit gegenüber erschöpfender Verschlüsselung und schaffen kulturellen Widerstand, der dem technischen Patt entspricht. Da Erneuerungszyklen sich über Jahrzehnte erstrecken, müssen Hauptauftragnehmer Wrapper-Lösungen entwerfen, die Null-Trust-Prinzipien nachrüsten, ohne Quellcode neu zu schreiben, ein Nischen- aber wachsender Bereich des Verteidigung Cyber Sicherheit Markts.

Anhaltender Mangel an sicherheitsüberprüften Talenten in klassifizierten Projekten

DoDs Cyber-Belegschaft-Initiative hat kritische Stellen nicht besetzt; Freigabe-Rückstände von 12-18 Monaten schrecken Fachkräfte aus der Mitte der Laufbahn ab. Kommerzielle Unternehmen locken dieselben Kandidaten mit Vergütungspaketen, die GS-Skala-Äquivalente In den Schatten stellen und Retention-Lücken vergrößern. Reziproke Überprüfung zwischen Verbündeten ist uneinheitlich und begrenzt multinationale Besetzung bei gemeinsamen Programmen. Regionale Ungleichgewichte entstehen, da der uns-Süden und Mountain West schärfere Engpässe konfrontieren, weil sich sicherheitsüberprüfte Fachkräfte um Washington, D.C., Huntsville und San Antonio konzentrieren. Talentknappheit treibt daher anhaltende Nachfrage nach verwalteten Dienstleistungen im Verteidigung Cyber Sicherheit Markt.

Segment-Analyse

Nach Komponente: Services-Wachstum übertrifft Lösungs-Dominanz

Lösungen eroberten 67% Umsatz im Jahr 2024 und spiegeln stetige Erneuerungsverträge für Firewalls, sichere Tor-Geräte und Bedrohung-Intelligenz-Plattformen wider, die Unternehmensnetzwerke verankern. Diese Dominanz übersetzte sich In 21,6 Milliarden USD der Verteidigung Cyber Sicherheit Marktgröße im Basisjahr. Doch Dienstleistungen skalieren schneller und schreiten mit 11,8% CAGR voran, weil Militärs Sicherheit zunehmend als kontinuierliche Praxis statt als einmalige Installation betrachten.

Beratungsteams betten nun DevSecOps-Experten In agile Software-Fabriken ein, um sicherzustellen, dass Code-Pipelines Authority-Zu-Operate-Standards von Tag eins erfüllen. Gemanagt Detektion Und Antwort-Anbieter triagieren Millionen täglicher Warnungen über die globale Infrastruktur der Luft Force und setzen KI ein, um Rauschen zu unterdrücken und umsetzbare Bedrohungen hervorzuheben. Trainingsregime, die Null-Trust-Konzepte, quantensichere Verschlüsselung und adversariale KI abdecken, werden von privaten Akademien unter unbefristeten Lieferverträgen bereitgestellt. Diese Aktivitäten steigern wiederkehrende Umsätze und neigen Ausgaben zu Dienstleistungen, ein Muster, das wahrscheinlich den Verteidigung Cyber Sicherheit Marktanteil von Dienstleistungen bis 2030 auf ein Drittel heben wird.

Nach Sicherheitstyp: Cloud-Sicherheit stört netzwerkzentrierte Modelle

Netzwerksicherheit blieb der Anker bei 42% im Jahr 2024, entsprechend 13,6 Milliarden USD der Verteidigung Cyber Sicherheit Marktgröße. Firewalls, Intrusion-Verhütung-Systeme und sichere Gateways schützen noch Garnisons-Netzwerke, aber Wolke-Sicherheit schießt mit 15,7% CAGR nach vorn. JADC2 verlangt mehrere-Ebene-Sicherheitsarchitekturen, die sich von klassifizierten zu Koalitions- zu kommerziellen Clouds erstrecken und Beschaffung von Identitäts-, Konfigurations- und Datenverlustpräventionskontrollen für Infrastruktur-als-Code erzwingen.

Endpunkt- und Anwendungssicherheitssegmente gewinnen schrittweise Traktion, da jede Drohne, jedes Radar und jedes Kampffahrzeug zu einem Knoten im Verteidigungsnetzwerk wird. Quantenzufallszahlgenerierung und KI-gestützte Bedrohung Hunting sind aufkommende Untersegmente, die Venture Hauptstadt und EDF-Förderung anziehen. Anbieter, die traditionelle Perimeter-Verteidigungen und containerisierte Mikro-Dienstleistungen In Wolke-Umgebungen überspannen können, werden Anteile im Verteidigung Cyber Sicherheit Markt konsolidieren.

Nach Bereitstellungsmodus: Cloud-Adoption beschleunigt trotz On-Premises-Dominanz

An-Premises-Installationen machten 72% der Ausgaben im Jahr 2024 aus, hauptsächlich weil klassifizierte Workloads ohne hochzuverlässige Verschlüsselung keine öffentliche Infrastruktur durchqueren können. Diese Zahl repräsentierte 23,2 Milliarden USD der Verteidigung Cyber Sicherheit Marktgröße. Dennoch wird Wolke-Bereitstellung voraussichtlich jährlich 14,8% bis 2030 hinzufügen, während Ministerien akkreditierte kommerzielle Wolke-Zonen wie AWS Secret und Azure Government ausnutzen. Hybrid-Muster herrschen vor: Mission-Planung-Anwendungen können An-Premises leben, während Analytik und Trainingssimulatoren In FedRAMP hoch-Clouds laufen, wo elastisches Berechnung billiger und schneller zu skalieren ist.

Rand-Knoten an Bord von Zerstörern, Flugzeugen und vorgelagerten Operationsbasen verlinken nun In dieses Hybrid-Mesh und verlassen sich auf burstbare Satelliten-Bandbreite. Das Ergebnis ist eine nuancierte Beschaffungsthese: In Legacy-Rechenzentrum-Härtung heute investieren und sich gleichzeitig auf Wolke-einheimisch Verschiebung morgen vorbereiten-eine Dynamik, die Wachstum In beiden Segmenten des Verteidigung Cyber Sicherheit Markts unterhält.

Nach Endnutzer: Seestreitkräfte führen Wachstum durch Maritime-Domain-Modernisierung

Landstreitkräfte generierten 37% des Umsatzes von 2024, entsprechend 11,9 Milliarden USD, da gepanzerte Formationen und Signalbataillone gehärtete Netzwerke für umkämpfte Umgebungen benötigten. Seestreitkräfte verzeichnen jedoch die schärfste Trajektorie mit 12,5% CAGR. Flottenmodernisierung beinhaltet die Ausstattung von Zerstörern mit Null-Trust-Enklaven, Aktualisierung von u-Boot-Kampfsystemen für Cyber-resiliente Stealth-Operationen und Integration unbemannter Oberflächenfahrzeuge, die Sensordaten über sichere Mesh-Links teilen.

Luft- und Weltraumstreitkräfte verteilen weiterhin Budget auf die Vormundschaft von Satelliten-Konstellationen und Flugzeug-Missionssystemen, doch Maritim Prioritäten rund um u-Boot-Abwehrkriegführung und Engpass-Navigation treiben spezifische Investitionen In krypto-agile Kommunikationen und autonome Vorfall-Antwort. Das unterschiedliche Tempo zwischen Endnutzern unterhält ausgewogene Nachfrage und gewährleistet, dass keine einzelne Waffengattung den Verteidigung Cyber Sicherheit Markt monopolisiert.

Geografie-Analyse

Nordamerika behielt die Führung mit 38% Umsatz im Jahr 2024, da Kongress-Mittelzuteilungen Cybersicherheits-Posten In jedes größere Beschaffungsprogramm einbetteten. Einhaltung-Regime wie CMMC 2.0 verpflichten die gesamte Verteidigungsindustriebasis-von Hauptauftragnehmern bis zu Unterlieferanten-zur Implementierung von Kontrollen vor Ausschreibungsteilnahme und vergrößern adressierbare Nachfrage über uniformierte Kunden hinaus. Kanada folgt uns-Frameworks zur Bewahrung der Five Eyes-Interoperabilität, während Mexikos Beschaffungsverbindungen durch grenzüberschreitende Verteidigungstechnologie-Transfers an Schwung gewinnen.

Asien-Pazifik expandiert mit 11,4% CAGR bis 2030 aufgrund beschleunigter Cyber-Doktrin In Japan und Südkorea, Indiens trilateraler Partnerschaften mit Australien und den Vereinigten Staaten und Südostasiatischer Flotten-Upgrades zur Überwachung umkämpfter Wasserstraßen. Souveräne Wolke-Mandate gekoppelt mit Satellitennetzwerk-Investitionen machen die Region zum dynamischsten Theater für Anbieter, die vorwärts-stationierte, softwaredefinierte Fähigkeiten im Verteidigung Cyber Sicherheit Markt anvisieren.

Europa profitiert von 8 Milliarden EUR (8,5 Milliarden USD) EDF-Finanzierung für 2021-2027 sowie dem DIANA-Accelerator, der NATO-Nachfragesignale mit Venture Hauptstadt verheiratet. Die 8,9 Milliarden EUR (9,4 Milliarden USD) Tranche der Europäischen Investitionsbank vom Juni 2025, die für Sicherheitstechnologien vorgesehen ist, unterstreicht, wie öffentliche Finanzierungstools Kapital In souveräne Cyber-Resilience-Projekte leiten. Mittlerweile verzeichnen der Nahe Osten und Afrika gesundes, aber geringeres Wachstum, da Budgets kinetische Systeme zuerst priorisieren; dennoch schafft die Adoption NATO-ausgerichteter Standards latente Nachfrage, die globale Integratoren zu erschließen zielen.

Wettbewerbslandschaft

Der Verteidigung Cyber Sicherheit Markt weist moderate Konzentration auf. Traditionelle Hauptauftragnehmer-einschließlich Lockheed Martin, Raytheon, BAE Systeme und Northrop Grumman-behalten Amtsinhaberschaft, weil sie bereits klassifizierte Netzwerke verwalten und vollumfassende Sicherheitsfreigaben besitzen. Sie integrieren vertikal durch Kauf von Nischen-Cybersicherheitsanbietern zur Beschleunigung von Null-Trust- und KI-Angeboten. Beispiele umfassen CACIs Übernahme von Applied Insight, die Wolke-Sicherheits- und DevSecOps-Expertise für Geheimdienste vertieft; und KBRs Akquisition von LinQuest, die digital-Maschinenbau-Fähigkeiten für Weltraum- und Raketenkommandos hinzufügt.

Spezialisierte Cyber-Anbieter wie Darktrace, CrowdStrike und BlackBerrys Cylance-Division dringen über autonome Antwort-Motoren und geräte-eingebettete KI In den Markt ein, die laterale Bewegung In Millisekunden erkennen. Diese Unternehmen partnern mit Hauptauftragnehmern bei der Verfolgung von Program Executive Büro-Verträgen, die freigegebenes persönlich und hochzuverlässige Lieferketten stipulieren. Währenddessen investieren Plattform-OEMs wie L3Harris jährlich 3 Milliarden USD In F&e, um gehärtete Kommunikationen, Bedrohung Intelligenz und Null-Trust-Gateways In Funkgeräte, Sensoren und taktische Netzwerke zu bündeln und die Grenze zwischen Cybersicherheit und Plattform-Elektronik zu verwischen.

Wettbewerbsvorteile hängen zunehmend von Zeugnissen für den Umgang mit mehreren Klassifizierungsstufen, Eigentumsrechten an Patenten In KI oder quantensicherer Kryptographie und der Fähigkeit ab, mehrjährige Authority-Zu-Operate-Pipelines zu navigieren. Anbieter, die Beherrschung von DevSecOps demonstrieren und gleichzeitig akkreditierte Cyber Ranges für Ausbildung anbieten, sind gut positioniert, um Marktanteile In den nächsten fünf Jahren im Verteidigung Cyber Sicherheit Markt zu skalieren.

Verteidigung Cyber Sicherheit Branchenführer

-

Raytheon Technologien Corporation

-

Lockheed Martin Corporation

-

CACI International Inc.

-

SAIC Inc.

-

allgemein Dynamics Corp.

- *Haftungsausschluss: Hauptakteure in keiner bestimmten Reihenfolge sortiert

Aktuelle Branchenentwicklungen

- Juni 2025: Die Europäische Investitionsbank genehmigte 8,9 Milliarden EUR (9,4 Milliarden USD) zur Finanzierung von Sicherheits- und Verteidigungsprojekten und wies eine bedeutende Tranche für Verschlüsselung, Bedrohung Intelligenz und Netzwerkschutzsysteme zu. Der Schritt signalisiert stärkeren EU-Appetit auf strategische Autonomie und bietet Anbietern kostengünstige Finanzierung zur Beschleunigung von F&e.

- Juni 2025: Microsoft enthüllte ein europäisches Sicherheitsprogramm, das Regierungen fortgeschrittene Bedrohung-Intelligenz-Feeds und KI-gestützte Analytik bereitstellt, Erkennung staatlich geförderter Gruppen verbessert und gleichzeitig öffentlich-Privat Zusammenarbeit im Verteidigung Cyber Sicherheit Markt vertieft.

- Mai 2025: VTT technisch Forschung Center trat sechs EDF-Projekten im Wert von 218 Millionen EUR (231 Millionen USD) bei, die elektronische Kriegführung und virtuelle Schlachtfelder abdecken, und positioniert Finnland als wichtigen Beitragenden zur paneuropäischen Cyber-Verteidigung-Innovation.

- März 2025: Japans Verteidigungsministerium, METI und die Information Technologie Promotion Agency bildeten einen Cybersicherheits-Kooperationspakt zur Stärkung nationaler Situationswahrnehmung und Rationalisierung von Branchenberatungen und schufen neue Einhaltung-Baselines für Lieferanten.

Globaler Verteidigung Cyber Sicherheit Marktbericht-Umfang

Cybersicherheitslösungen helfen einer Verteidigungsorganisation, Cyber-Bedrohungen zu überwachen, zu erkennen, zu melden und zu bekämpfen, die internetbasierte Versuche darstellen, Informationssysteme zu beschädigen oder zu stören und kritische Informationen mittels Spyware und Malware zu hacken und durch Phishing die Datenvertraulichkeit aufrechtzuerhalten. Die erhöhte Konnektivität bedeutet jedoch auch mehr Gelegenheiten für Cyber-Angriffe, Datenlecks und andere Es-Sicherheitsverletzungen. Die Wirtschaft, Stabilität, Entwicklung und Verteidigung jeder Nation hängen zunehmend von ihrer Fähigkeit ab, widerstandsfähigen und sicheren Cyberspace bereitzustellen.

Der Verteidigung Cyber Sicherheit Markt ist segmentiert nach Lösung (Verteidigungslösungen, Bedrohungsbewertung, Netzwerkbefestigung und Trainingsservices) und Geografie (Nordamerika (Vereinigte Staaten und Kanada), Europa (Vereinigtes Königreich), Asien-Pazifik (China, Japan, Indien, Südkorea, Australien, Singapur und Rest der Welt). Die Marktgrößen und Prognosen werden In Bezug auf Wert (USD) für alle oben genannten Segmente bereitgestellt.

| Lösungen |

| Services |

| Netzwerksicherheit |

| Endpoint-Sicherheit |

| Anwendungssicherheit |

| Cloud-Sicherheit |

| Andere Sicherheitstypen |

| On-Premises |

| Cloud und Hybrid |

| Landstreitkräfte |

| Seestreitkräfte |

| Luftstreitkräfte |

| Nordamerika | Vereinigte Staaten |

| Kanada | |

| Mexiko | |

| Europa | Vereinigtes Königreich |

| Deutschland | |

| Frankreich | |

| Italien | |

| Spanien | |

| Rest von Europa | |

| Asien-Pazifik | China |

| Indien | |

| Japan | |

| Südkorea | |

| Rest von Asien-Pazifik | |

| Südamerika | Brasilien |

| Chile | |

| Kolumbien | |

| Rest von Südamerika | |

| Naher Osten | Saudi-Arabien |

| Vereinigte Arabische Emirate | |

| Israel | |

| Katar | |

| Türkei | |

| Rest des Nahen Ostens | |

| Afrika | Südafrika |

| Nigeria | |

| Rest von Afrika |

| Nach Komponente | Lösungen | |

| Services | ||

| Nach Sicherheitstyp | Netzwerksicherheit | |

| Endpoint-Sicherheit | ||

| Anwendungssicherheit | ||

| Cloud-Sicherheit | ||

| Andere Sicherheitstypen | ||

| Nach Bereitstellungsmodus | On-Premises | |

| Cloud und Hybrid | ||

| Nach Endnutzer | Landstreitkräfte | |

| Seestreitkräfte | ||

| Luftstreitkräfte | ||

| Nach Geografie | Nordamerika | Vereinigte Staaten |

| Kanada | ||

| Mexiko | ||

| Europa | Vereinigtes Königreich | |

| Deutschland | ||

| Frankreich | ||

| Italien | ||

| Spanien | ||

| Rest von Europa | ||

| Asien-Pazifik | China | |

| Indien | ||

| Japan | ||

| Südkorea | ||

| Rest von Asien-Pazifik | ||

| Südamerika | Brasilien | |

| Chile | ||

| Kolumbien | ||

| Rest von Südamerika | ||

| Naher Osten | Saudi-Arabien | |

| Vereinigte Arabische Emirate | ||

| Israel | ||

| Katar | ||

| Türkei | ||

| Rest des Nahen Ostens | ||

| Afrika | Südafrika | |

| Nigeria | ||

| Rest von Afrika | ||

Wichtige im Bericht beantwortete Fragen

Wie Groß ist der aktuelle Verteidigung Cyber Sicherheit Markt?

Die Verteidigung Cyber Sicherheit Marktgröße erreichte 32,26 Milliarden USD im Jahr 2025 und wird voraussichtlich 46,51 Milliarden USD bis 2030 erreichen, mit 11,87% CAGR-Wachstum.

Welche Region wächst am schnellsten bei Verteidigung Cyber Sicherheit?

Asien-Pazifik expandiert mit 11,4% CAGR, während Japan, Südkorea und Indien Cyber-Doktrin verbessern, In souveräne Clouds investieren und satellitenbasierte Netzwerke integrieren.

Warum ist Null Trust kritisch für Verteidigungsorganisationen?

Exekutiv-Mandate und Five Eyes-Interoperabilitätsanforderungen zwingen Militärs, Perimeter-Verteidigungen aufzugeben und sicherzustellen, dass jeder Nutzer und jedes Gerät kontinuierlich authentifiziert wird-selbst In Waffensystemen, die über 2035 hinaus im Dienst bleiben sollen.

Wie übertreffen Dienstleistungen Produktverkäufe?

Dienstleistungen steigen mit 11,8% CAGR, weil Null-Trust-Rollouts, DevSecOps-Pipelines und Gemanagt Detektion Und Antwort spezialisierte, fortlaufende Expertise statt einmaliger Hardware-Installationen erfordern.

Was sind die Haupthemmnisse, die den Markt zurückhalten?

Ein Mangel an freigegebenen Cyber-Fachkräften, fragmentierte Legacy-Plattformen, die moderne Verschlüsselung nicht ausführen können, und langwierige Authority-Zu-Operate-Zyklen schaben gemeinsam mehr als drei Prozentpunkte von der potenziellen Wachstumsrate ab.

Welches Segment zeigt die höchste CAGR nach Sicherheitstyp?

Wolke-Sicherheit, angetrieben von JADC2 und Hybrid-Wolke-Mandaten, verzeichnet 15,7% CAGR und übertrifft Netzwerk-, Endpunkt- und Anwendungssicherheitssegmente im Verteidigung Cyber Sicherheit Markt.

Seite zuletzt aktualisiert am: