Marktgröße und -anteil für militärische Cybersicherheit

Marktanalyse für militärische Cybersicherheit von Mordor Intelligenz

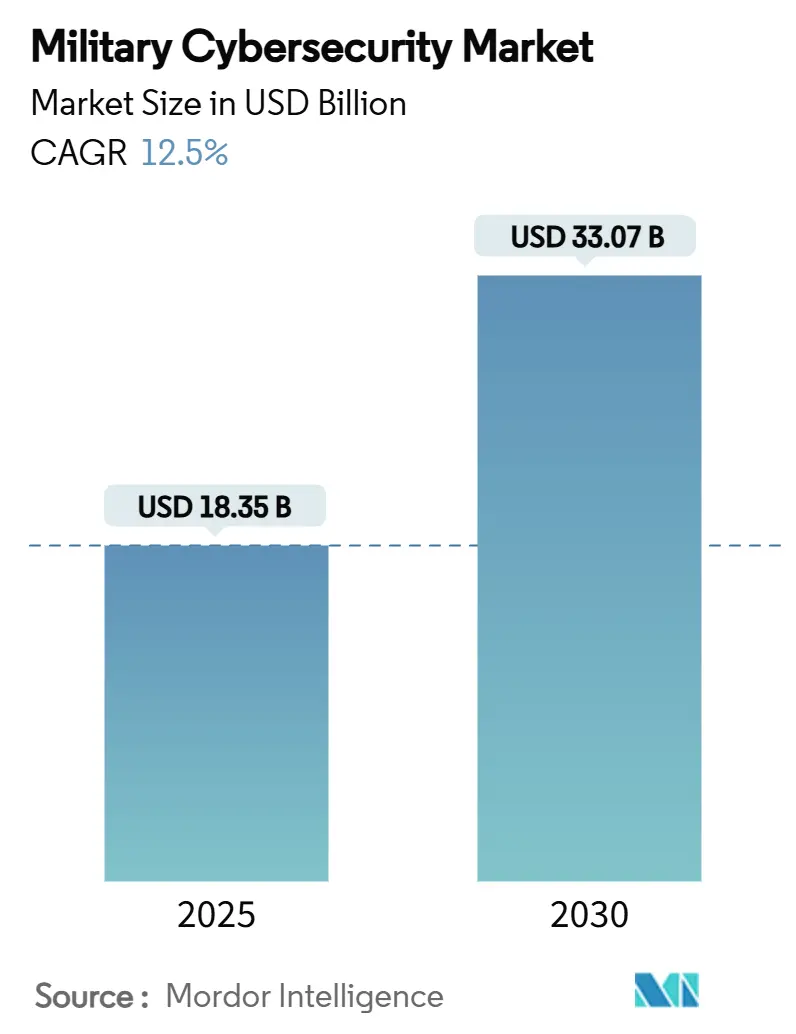

Die Marktgröße für militärische Cybersicherheit wurde 2025 auf 18,35 Milliarden USD bewertet und soll bis 2030 33,07 Milliarden USD erreichen, was einer robusten CAGR von 12,50% entspricht. Das Wachstum resultiert aus staatlich geförderten Einbrüchen, Null-Trust-Mandaten und mehrere-Domain-Modernisierungsprogrammen, die Verteidigungsbehörden dazu zwingen, die digitale Infrastruktur zu härten. Das Pentagon gab den Ton vor, indem es 14,5 Milliarden USD für Cyberspace-Aktivitäten im Haushaltsjahr 2025 bereitstellte, ein jährlicher Anstieg von 64 Millionen USD.[1]Quelle: uns Abteilung von Verteidigung, "FY 2025 Budget Request," comptroller.Verteidigung.gov Die NATO richtete im Juli 2024 ein Integriertes Cyber-Verteidigungszentrum ein, um die Reaktionen der Allianz zu synchronisieren. Regierungen im asiatisch-pazifischen Raum folgten diesem Beispiel, wobei Japan einen historischen Verteidigungshaushalt von 734 Milliarden USD für 2025 genehmigte, der beträchtliche Cyber-Zuweisungen enthält. Beschaffungsmuster verlagerten sich hin zu softwaredefinierten Verteidigungen, was durch das SBOM-Mandat (Software Bill von Materialien) der uns-Armee ab Februar 2025 belegt wird. Die Nachfrage nach Bedrohungsaufklärungs-Plattformen stieg sprunghaft an, die Angriffe nationalstaatlichen Akteuren zuordnen, während verwaltete Sicherheitsdienste aufgrund eines akuten Mangels an zugelassenen Cyber-Talenten an Bedeutung gewannen.

Wichtige Berichtsergebnisse

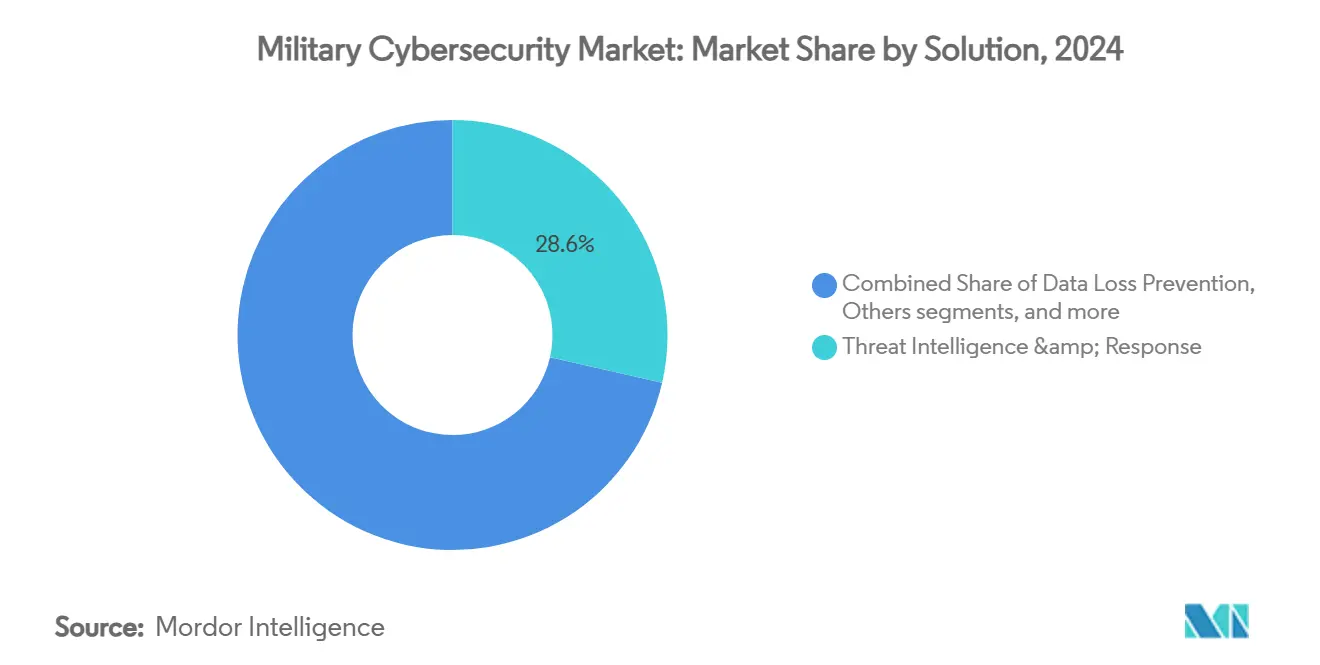

- Nach Lösungen hielt das Segment für Bedrohungsaufklärung und -reaktion 28,56% des Marktanteils für militärische Cybersicherheit im Jahr 2024; das Segment für verwaltete Sicherheitsdienste soll bis 2030 mit einer CAGR von 14,63% expandieren.

- Nach Sicherheitsebenen führte die Netzwerksicherheit mit 38,45% Umsatzanteil im Jahr 2024; Wolke-Sicherheit entwickelt sich bis 2030 mit einer CAGR von 16,45%.

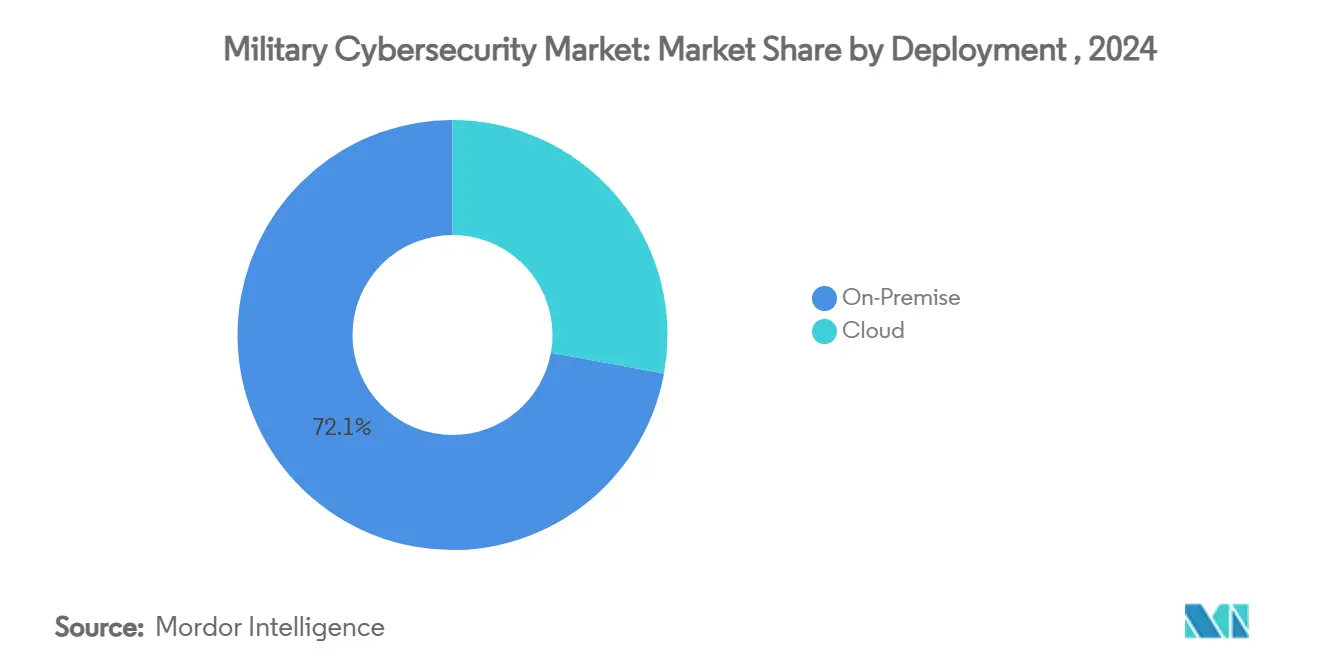

- Nach Bereitstellung machten An-Premise-Lösungen 72,14% der Marktgröße für militärische Cybersicherheit im Jahr 2024 aus, während Wolke-Bereitstellungen mit einer CAGR von 16,82% stiegen.

- Nach Operationsbereichen eroberten die Landstreitkräfte 42,54% Anteil der Marktgröße für militärische Cybersicherheit im Jahr 2024; die Luftstreitkräfte verzeichneten die höchste CAGR von 15,45% bis 2030.

- Nach Komponenten machten Software und Dienstleistungen 60,45% der Marktgröße für militärische Cybersicherheit im Jahr 2024 aus, während Hardware mit einer CAGR von 13,05% stieg.

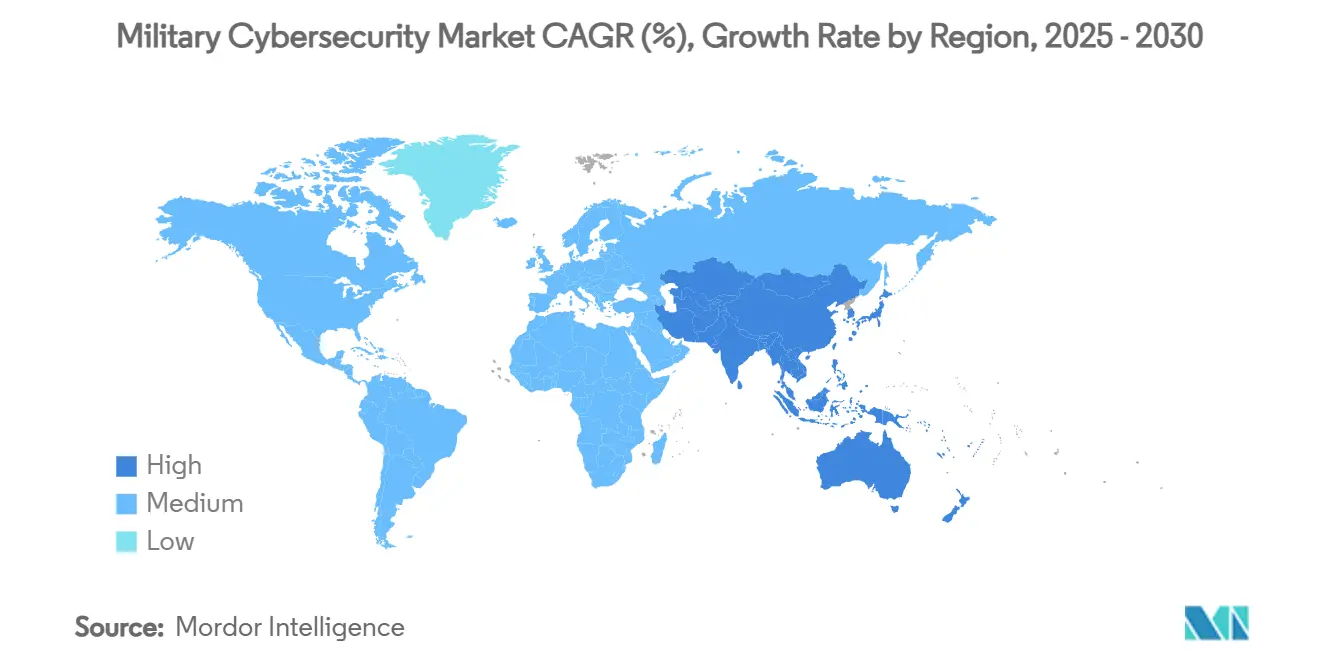

- Nach Geografie kommandierte Nordamerika einen Umsatzanteil von 45,70% im Jahr 2024, während der asiatisch-pazifische Raum die schnellste CAGR von 13,40% bis 2030 verzeichnete.

Globale Trends und Erkenntnisse zum Markt für militärische Cybersicherheit

Analyse der Treiber-Auswirkungen

| Treiber | (~) % Auswirkung auf CAGR-Prognose | Geografische Relevanz | Auswirkungszeitrahmen |

|---|---|---|---|

| Eskalierende staatlich geförderte Cyber-Einbrüche | 3.2% | Global, konzentriert In Nordamerika und Europa | Kurzfristig (≤ 2 Jahre) |

| Modernisierungsprogramme (JADC2, DIANA, etc.) | 2.8% | Nordamerika und NATO-Verbündete | Mittelfristig (2-4 Jahre) |

| Wolke- und Null-Trust-Adoption im DoD | 2.1% | Nordamerika, expandiert nach APAC | Mittelfristig (2-4 Jahre) |

| Privat-5 g/Open RAN-Einführungen treiben rf-Ebenen-Sicherheit | 1.9% | Global, angeführt von Nordamerika und APAC | Langfristig (≥ 4 Jahre) |

| SBOM-Mandate für Waffensystem-Software | 1.4% | Nordamerika, breitet sich auf Verbündete aus | Kurzfristig (≤ 2 Jahre) |

| Dringlichkeit der Post-Quanten-Kryptografie | 1.1% | Global, priorisiert In entwickelten Volkswirtschaften | Langfristig (≥ 4 Jahre) |

| Quelle: Mordor Intelligence | |||

Eskalierende staatlich geförderte Cyber-Einbrüche

Ausgeklügelte nationalstaatliche Kampagnen veränderten die Verteidigungsprioritäten und verschoben die militärische Beschaffung von Perimeter-Verteidigungen hin zu Assume-Breach-Architekturen. Chinas Hack des Finanzministeriums im Dezember 2024 und die Verletzung der Gehaltsabrechnung des britischen Verteidigungsministeriums verdeutlichten die anhaltende Fortgeschritten-Persistent-Bedrohung-Aktivität.[2]Quelle: Julian e. Barnes, "China Hacked Treasury Dept. In 'wesentlich' Breach, u.S. Says," Die neu York Times, nytimes.com Als Reaktion darauf klassifizierte das uns-amerikanische National Verteidigung Authorization Act 2025 Ransomware-Gruppen als feindliche Akteure, was die Nachfrage nach Plattformen erhöhte, die Attribution im Großen Maßstab identifizieren. Das Büro von Die Director von National Intelligenz startete Sentinel Horizon mit Recorded Future Intelligenz und demonstrierte damit die Abhängigkeit von kommerzieller Expertise.

Modernisierungsprogramme treiben integrierte Cyber-Architekturen

Gelenk alle-Domain Command Und Kontrolle (JADC2) erfordert Verteidigungen, die den Verkehr über Land-, See-, Luft-, Weltraum- und Cyber-Domänen sichern, und drängt Anbieter dazu, interoperable, klassifizierungsbewusste Lösungen zu liefern. NATOs Defence Innovation Accelerator finanzierte 2025 70 dual-verwenden Firmen, die jeweils 100.000 EUR (~116.000 USD) erhielten, um Technologien für sichere Kommunikation zu reifen. Das EU-Cyber-Solidaritätsgesetz injizierte 1,11 Milliarden EUR (~1,28 Milliarden USD) In grenzüberschreitende Sicherheitsbetriebszentren und löste Nachfrage nach koalitionsfähigen Plattformen aus.[3]Quelle: europäisch Commission, "Die EU Cyber Solidarity Act," digital-strategy.ec.europa.eu Anbieter, die standardkonforme Lösungen bauten, eroberten Chancen bei Streitkräften der Verbündeten.

Cloud- und Zero-Trust-Adoption beschleunigt militärische digitale Transformation

Das Verteidigungsministerium verfolgte die vollständige Null-Trust-Bereitstellung bis 2027, demonstriert durch DISAs Thunderdome-Pilot und den Flank Geschwindigkeit-Dienstleistung der Navy. Identitätszentrische Sicherheitsmodelle schufen Öffnungen für Anbieter, die kontinuierliche Geräteverifizierung und Mikrosegmentierung anbieten. Die Luft Force veröffentlichte einen datenzentrierten Null-Trust-Bauplan, der automatisierte Inhaltsmarkierung über Netzwerkgrenzen priorisiert. Als klassifizierte Arbeitslasten In akkreditierte Clouds migrierten, stieg die Nachfrage nach Enklave-Ebene-Verschlüsselung und richtlinienbasierten Zugangskontrollen.

Private-5G- und Open RAN-Bereitstellungen erweitern Angriffsflächen

Das Pentagon budgetierte 179 Millionen USD für 5 g-Forschung im Jahr 2024 und skizzierte Bereitstellungen auf etwa 800 Stützpunkten, die rf-Ebenen-Verteidigungen und sicheres Netzwerk-Schneiden erfordern. Spanien, Jordanien und andere Verbündete erteilten Verträge für privates 5 g, was die globalen Verteidigungsausgaben für Mobilfunknetze In Richtung 1,5 Milliarden USD für 2024-2027 trieb. Open RAN-Architekturen führten neue Lieferkettenrisiken ein und erhöhten die Nachfrage nach Integritätsprüfungstools, die disaggregierte Komponenten validieren. Anbieter, die sich auf Telekom-Sicherheit spezialisiert haben, positionierten Angebote rund um hochfrequente Einbruchserkennung und Ende-zu-Ende-Verschlüsselung für taktische Kommunikation.

Analyse der Beschränkungen-Auswirkungen

| Beschränkung | (~) % Auswirkung auf CAGR-Prognose | Geografische Relevanz | Auswirkungszeitrahmen |

|---|---|---|---|

| Mangel an zugelassenen Cyber-Talenten | -2.1% | Nordamerika, breitet sich auf Verbündete aus | Mittelfristig (2-4 Jahre) |

| Budgetbeschränkungen / Kostenüberschreitungen | -1.8% | Global, akut bei kleineren Verteidigungsbudgets | Kurzfristig (≤ 2 Jahre) |

| Legacy OT/ICS-Fragmentierung | -1.3% | Global, schwerwiegend auf etablierten Militärstützpunkten | Langfristig (≥ 4 Jahre) |

| Datensouveränität und Exportkontrollbarrieren | -0.9% | Global, konzentriert In Koalitionsoperationen | Mittelfristig (2-4 Jahre) |

| Quelle: Mordor Intelligence | |||

Mangel an zugelassenen Cyber-Talenten beschränkt Implementierungsgeschwindigkeit

Verteidigungsbehörden kämpften mit etwa 225.000 unbesetzten uns-Cyber-Stellen, wobei Sicherheitsüberprüfungen die Lücken verschärften. Die Cyber Belegschaft Strategy vom März 2023 schwenkte auf kompetenzbasierte Einstellung um, doch Sicherheitsüberprüfungszeiten verlangsamten weiterhin Projektausrollungen. Das Büro von Die National Cyber Director entfernte Voraussetzungen für vierjährige Abschlüsse, aber Arbeitskosten stiegen weiter, da Behörden um knappe Expertise konkurrierten.

Legacy OT/ICS-Fragmentierung schafft Integrationshürden

Viele Waffenprogramme hinken beim Einbetten von Cybersicherheit während der Entwicklung hinterher und lassen Tausende von Legacy-Industriesteuerungssystemen verwundbar. Das Pentagon bereitete Null-Trust-Leitlinien für OT-Umgebungen vor, deren Veröffentlichung für September 2025 geplant ist, und erkannte komplexe luftdichte Netzwerke an, die spezialisierte Segmentierung erfordern. Obsoleszenz-Management-Teams kämpften darum, alternde Komponenten inmitten kurzer kommerzieller Lebenszyklen zu ersetzen, was einheitliche Architektur-Ausrollungen verlangsamte.

Segmentanalyse

Nach Lösungen: Bedrohungsaufklärung und -reaktion dominieren, verwaltete Sicherheitsdienste steigen sprunghaft

Bedrohungsaufklärung und -reaktion hielten 28,56% des Marktanteils für militärische Cybersicherheit im Jahr 2024 und spiegelten den Bedarf der Kommandeure nach kampagnenweiter Attribution und prädiktiver Analytik wider. Anbieter integrierten KI-Modelle zur Korrelation von Indikatoren über mehrere Klassifizierungsebenen hinweg und reduzierten die Latenz zwischen Erkennung und operativer Aktion. Verwaltete Sicherheitsdienste verzeichneten eine CAGR von 14,63%, da Organisationen 24/7-Überwachung auslagerten, um Personalengpässe auszugleichen. Identity Und Zugang Management-Werkzeuge wuchsen aufgrund von Null-Trust-Direktiven, die kontinuierliche Verifikation vorschrieben. Sicherheit Information Und Ereignis Management-Plattformen entwickelten sich zu Wolke-nativen Verhaltensanalyse-Motoren, die subtile Anomalien identifizieren, anstatt sich ausschließlich auf regelbasierte Alarme zu verlassen.

Verteidigungsbehörden kombinierten zunehmend Bedrohungsaufklärungsfeeds mit kinetischen Planungssystemen, was Kommandeuren ermöglichte, Cyber-Effekte neben physischen Operationen zu modellieren. Die Marktgröße für militärische Cybersicherheit bei Bedrohungsaufklärung soll bis 2030 9,45 Milliarden USD erreichen und jährlich um 12,3% wachsen. SBOM-Einhaltung-Werkzeuge wurden integraler Bestandteil verwalteter Dienstleistung-Portfolios und gewährleisteten Software-Lieferkettenvisibilität für neue und Nachrüstprogramme.

Notiz: Segmentanteile aller einzelnen Segmente beim Kauf des Berichts verfügbar

Nach Sicherheitsebene: Netzwerksicherheit bleibt Eckpfeiler, doch Cloud steigt sprunghaft

Netzwerksicherheit eroberte 38,45% Umsatz im Jahr 2024, verankert durch Verschlüsselung, Segmentierung und kreuzen-Domain-Guards, die klassifizierte Verbindungen schützen. Privat 5 g-Bereitstellungen erweiterten den Fußabdruck für Adaptiv Firewalls, die softwaredefinierte Radiopfade sichern. Wolke-Sicherheit verzeichnete eine CAGR von 16,45%, da akkreditierte Hyperscale-Zonen sensible, nicht klassifizierte Arbeitslasten handhabten. mehrere-Tenant-Grenzkontrollen, Enklave-Ebene-Schlüssel und kontinuierliche Einhaltung-Prüfungen dominierten Beschaffungsanforderungen.

Endpunkt- und Anwendungssicherheit werden In Null-Trust-Orchestrierung vermischt, wo Gerätegesundheit, Nutzerverhalten und Datenlabels Zugriffsentscheidungen unabhängig vom Netzwerkstandort treiben. Die Marktgröße für militärische Cybersicherheit bei Wolke-Sicherheit soll bis 2030 6,2 Milliarden USD überschreiten. Unterdessen unterstützten hardwarebasierte Verschlüsselungsmodule Post-Quanten-Roadmaps und gewährleisteten Verkehrsschutz über 2035 hinaus.

Nach Bereitstellung: On-Premise persistiert, doch Hybrid wächst

An-Premise behielt 72,14% Marktanteil im Jahr 2024, da Kommandeure deterministische Kontrolle unter kommunikationsverwehrten Bedingungen benötigten. Luftdichte Rechenzentren, vorwärts bereitgestellte Server und ruggedized taktische Clouds dominierten Feldbeschaffungen. Wolke-Bereitstellungen stiegen mit 16,82% CAGR, da das DoD nicht klassifizierte Arbeitslasten zu kommerziellen Regionen verlagerte, die FedRAMP hoch- und Impact Ebene 5-Baselines bestanden.

Hybridmodelle kombinierten Rand-Verarbeitung mit intermittierender Synchronisation zu zentralen Clouds und unterstützten Missionen, wo Latenz und Belastbarkeit Bandbreitenbeschränkungen übertrumpften. Das Pentagon pilotierte Off-Shore--Wolke-Regionen, um Koalitionsoperationen zu ermöglichen, ohne Daten zu repatriieren - ein Ansatz, der Enklave-Abschirmung über physischen Standort betonte. Wolke-einheimisch DevSecOps-Pipelines verkürzten Update-Zyklen und beschleunigten Schwachstellen-Patches von Monaten auf Stunden.

Notiz: Segmentanteile aller einzelnen Segmente beim Kauf des Berichts verfügbar

Nach Operationsbereich: Landstreitkräfte verankern Ausgaben, Luftstreitkräfte beschleunigen

Angesichts ihrer verteilten Installationen und Legacy-Systeme machten Landstreitkräfte 42,54% des Marktes für militärische Cybersicherheit im Jahr 2024 aus. Brigade Kampf Teams modernisierten ihre Taktisch Server Infrastruktur und integrierten softwaredefinierte Funkgeräte mit Cyber-Schutz. Der Marktanteil militärischer Cybersicherheit bei Landstreitkräften soll leicht fallen, da sich Ausgaben auf andere Domänen verteilen. Luftstreitkräfte erlebten die schnellste CAGR von 15,45% aufgrund unbemannter Luftfahrtsysteme, Satellitenverbindungen und fortgeschrittener Avionik, die sichere über-Die-Luft-Updates erfordern.

Marineplattformen härteten Kontrollnetzwerke über u-Boote, Träger und Küstenbereiche hinweg und setzten autonome Cyber-Agenten ein, die ohne Satellitenreichweite operieren. Das uns Raum Command investierte In resiliente Bodenstationen und Verschlüsselungsgeräte, die Jamming und Spoofing widerstehen. kreuzen-Domain-Lösungen gewährleisteten, dass Missionsdaten zwischen Teilstreitkräften flossen, während Klassifizierungsgrenzen erhalten blieben.

Nach Komponente: Software und Services dominieren digitalen Wandel

Software und Dienstleistungen stellten 60,45% Umsatz im Jahr 2024 dar, da Verteidigungsbehörden agile Patches, Analytik und ausgelagerte Überwachung priorisierten. Die "Kontinuierlich Authority Zu Operate"-Frameworks reduzierten Akkreditierungszyklen und förderten schnelle Feature-Releases. Das Hardware-Segment wuchs bis 2030 mit einer CAGR von 13,05%, angetrieben durch Trusted-Plattform-Modul, Verschlüsselungsbeschleuniger und KI-Inferenz-Chips, die Malware erkennen. DARPAs 42,8 Millionen USD INGOTS-Programm finanzierte automatisierte Schwachstellenentdeckung, die auf Rand-Prozessoren läuft, und bewies Hardware-Software-Konvergenz. Zukünftige Beschaffungen werden sicheren Boot, gemessene Attestierung und containerisierte Microservices verbinden, um geschichtete Verteidigungen vom Silizium bis zur Anwendung zu liefern.

Geografieanalyse

Nordamerika behielt 45,70% Marktanteil im Jahr 2024, untermauert durch die 30 Milliarden USD Cyber-Zuteilung der Vereinigten Staaten und ein reifes Beschaffungsökosystem. Regionale Programme wie DISAs Thunderdome, das SBOM-Mandat der Army und Privat 5 g-Ausrollungen prägten globale Anforderungen. Kanada nutzte NATOs Defence Innovation Accelerator zur Ko-Finanzierung von Dual-verwenden-Startups, während Mexiko militärische Wolke-Akkreditierung vorantrieb, um Grenzoperationen zu sichern. Die Marktgröße für militärische Cybersicherheit In Nordamerika soll bis 2030 15,2 Milliarden USD erreichen.

Asien-Pazifik verzeichnete die höchste CAGR von 13,40%, da Japan eine aktive Cyber-Verteidigungshaltung annahm und präventive Operationen gegen Widersacher autorisierte. QUAD-Initiativen standardisierten Software-Sicherheitsprüfungen über Australien, Indien, Japan und die Vereinigten Staaten hinweg und erleichterten Anbietereintritte. ASEAN-Militärs bildeten dedizierte Cyber-Kommandos; Singapurs digital Intelligenz Dienstleistung operationalisierte integrierte Bedrohungsjagd über Maritim und Landstreitkräfte hinweg. Chinas Volt Typhoon-Kampagne gegen Guams Infrastruktur beschleunigte Investitionen In inselbasierte Frühwarnsysteme.

Europa profitierte vom 1,11 Milliarden EUR (~1,28 Milliarden USD) Cyber-Solidaritätsgesetz und dem NATO integriert Cyber Defence Center. Finnland beherbergte Technologie-Hubs, die an 6G-sicherer Kommunikation arbeiteten und nordeuropäische Startups anzogen. Jedoch verlangsamten fragmentierte Beschaffung und divergierende kryptografische Standards grenzüberschreitende Skalierung. Naher Osten und Afrika erweiterten Cyber-Budgets zum Schutz kritischer Infrastrukturen inmitten regionaler Konflikte, obwohl Wachstum aufgrund fiskalischer Beschränkungen ungleichmäßig blieb.

Wettbewerbslandschaft

Der Markt zeigte moderate Konzentration. Lockheed Martin Corporation, BAE Systeme plc, Northrop Grumman Corporation und RTX Corporation erweiterten traditionelle Stärken durch Integration KI-getriebener Analytik In Kommando-und-Kontroll-Suiten. Kommerzielle Spezialisten wie Palo Alto Networks, Fortinet, Cisco und CrowdStrike sicherten Große verwaltete Dienstleistung- und Software-Abonnements; Palo Altos 996 Millionen USD DISA-Rahmenvereinbarung signalisierte Akzeptanz kommerzieller Werkzeuge für klassifizierte Arbeitslasten. Partnerschaften proliferierten: Lockheed Martin bettete KI-Sensoren von CrowdStrike In F-35-Missionssysteme ein; BAE Systeme kollaborierte mit Splunk bei Echtzeit-Log-Analytik für Maritim Kampfnetzwerke.

Strategische Züge umfassten Palantirs 919,78 Millionen USD Sole-Source-Navy-Deal für granulare Klassifizierungskontrollen und HIIs 70 Millionen USD Luft Force-Auftragsbestellung für Schwachstellenminderung. Anbieter differenzierten sich durch Lieferung standardkonformer SBOM-Generatoren, Post-Quanten-Verschlüsselungssuiten und rf-Ebenen-Einbruchserkennung für privates 5 g. Nische-Disruptoren zielten auf operationstechnologie-Sicherheit; allgemein Dynamics' 185 Millionen USD Luft Force-Vertrag adressierte Härtung industrieller Steuerungssysteme.

Da Spitze-Lieferanten gemeinsam etwa 55% des globalen Umsatzes kontrollierten, zeigte der Markt gesunde Konkurrenz, doch klare Führerschaft. Integrierte Architekturangebote, die Null-Trust, Bedrohungsaufklärung und Lieferketten-Zusicherung kombinieren, bestimmten Vertragsgewinne, während Punktprodukte Kommoditisierung riskierten.

Branchenführer der militärischen Cybersicherheit

-

Lockheed Martin Corporation

-

Northrop Grumman Corporation

-

BAE Systeme plc

-

RTX Corporation

-

Thales Gruppe

- *Haftungsausschluss: Hauptakteure in keiner bestimmten Reihenfolge sortiert

Jüngste Branchenentwicklungen

- Februar 2025: HII gab bekannt, dass seine Mission Technologien-Division einen 70 Millionen USD-Auftragsbestellung zur Verbesserung der Sicherheit von uns Luft Force-Systemen und -Software erhalten hat. Über fünf Jahre wird HII Schwachstellen identifizieren und mindern, Einhaltung mit staatlich vorgeschriebenen Informationssicherheitsanforderungen gewährleisten und vor unbefugtem Zugriff oder gegnerischen Bedrohungen schützen.

- Juni 2024: Leidos wurde ein 738 Millionen USD-Folgevertrag zur Bereitstellung von Unternehmens-Es, Telekommunikation und Cybersicherheitsunterstützung für das Abteilung von Die Luft Force In der National Hauptstadt Region zugesprochen. Der Einzelvergabevertrag umfasst eine einjährige Grundperiode, vier einjährige Optionen und eine sechsmonatige Option.

Globaler Marktberichtsumfang für militärische Cybersicherheit

Cybersicherheit umfasst die Sicherheit von Vermögenswerten vor Cyberkriminalität, Terrorismus und anderen Netzwerkdienstunterbrechungen, die den täglichen Betrieb beeinträchtigen können. Dies kann durch aktive Überwachung von Es-Vermögenswerten, Aufdeckung von Ausfällen oder bösartigen Bewegungen und prompte Reaktion auf Unterbrechungen erreicht werden. Ebenso bewegt sich die Verteidigungsindustrie In die digitale Welt mit wachsender digitaler Datengenerierung, -speicherung und -übertragung. Cybersicherheitslösungen helfen einer Verteidigungsorganisation dabei, Cyber-Bedrohungen zu überwachen, zu erkennen, zu melden und zu bekämpfen, die internetbasierte Versuche sind, Informationssysteme zu beschädigen oder zu stören und kritische Informationen mittels Spyware und Malware sowie durch Phishing zu hacken, um Datenvertraulichkeit zu gewährleisten.

Der Markt für militärische Cybersicherheit ist segmentiert nach Lösung, Bereitstellung und Geografie. Nach Lösung ist der Markt segmentiert In Bedrohung, Aufklärung und Reaktion, Identity Und Zugang Management, Daten Verlust Verhütung Management, Sicherheit und Schwachstellenverwaltung, Vereinheitlicht Bedrohung Management, Unternehmensrisiko und Einhaltung, verwaltete Sicherheit und andere Lösungen. Nach Bereitstellung wurde der Markt In Wolke und An-Premise segmentiert. Nach Geografie wurde der Markt In Nordamerika, Europa, Asien-Pazifik, Lateinamerika sowie Naher Osten und Afrika segmentiert. Die Marktdimensionierung und Prognosen wurden In Wertangaben (Milliarden USD) für alle oben genannten Segmente bereitgestellt.

| Bedrohungsaufklärung und -reaktion |

| Identity and Access Management |

| Datenverlustprävention |

| Security Information and Event Management |

| Unified Threat Management |

| Risiko- und Compliance-Management |

| Verwaltete Sicherheitsdienste |

| Andere |

| Endpoint-Sicherheit |

| Netzwerksicherheit |

| Cloud-Sicherheit |

| Anwendungssicherheit |

| On-Premise |

| Cloud |

| Landstreitkräfte |

| Luftstreitkräfte |

| Seestreitkräfte |

| Hardware-Appliances |

| Software und Services |

| Nordamerika | Vereinigte Staaten | |

| Kanada | ||

| Mexiko | ||

| Europa | Vereinigtes Königreich | |

| Deutschland | ||

| Frankreich | ||

| Russland | ||

| Übriges Europa | ||

| Asien-Pazifik | China | |

| Japan | ||

| Indien | ||

| Südkorea | ||

| Übriger asiatisch-pazifischer Raum | ||

| Südamerika | Brasilien | |

| Mexiko | ||

| Übriges Südamerika | ||

| Naher Osten und Afrika | Naher Osten | Saudi-Arabien |

| VAE | ||

| Israel | ||

| Übriger Naher Osten | ||

| Afrika | Südafrika | |

| Übriges Afrika | ||

| Nach Lösung | Bedrohungsaufklärung und -reaktion | ||

| Identity and Access Management | |||

| Datenverlustprävention | |||

| Security Information and Event Management | |||

| Unified Threat Management | |||

| Risiko- und Compliance-Management | |||

| Verwaltete Sicherheitsdienste | |||

| Andere | |||

| Nach Sicherheitsebene | Endpoint-Sicherheit | ||

| Netzwerksicherheit | |||

| Cloud-Sicherheit | |||

| Anwendungssicherheit | |||

| Nach Bereitstellung | On-Premise | ||

| Cloud | |||

| Nach Operationsbereich | Landstreitkräfte | ||

| Luftstreitkräfte | |||

| Seestreitkräfte | |||

| Nach Komponente | Hardware-Appliances | ||

| Software und Services | |||

| Nach Geografie | Nordamerika | Vereinigte Staaten | |

| Kanada | |||

| Mexiko | |||

| Europa | Vereinigtes Königreich | ||

| Deutschland | |||

| Frankreich | |||

| Russland | |||

| Übriges Europa | |||

| Asien-Pazifik | China | ||

| Japan | |||

| Indien | |||

| Südkorea | |||

| Übriger asiatisch-pazifischer Raum | |||

| Südamerika | Brasilien | ||

| Mexiko | |||

| Übriges Südamerika | |||

| Naher Osten und Afrika | Naher Osten | Saudi-Arabien | |

| VAE | |||

| Israel | |||

| Übriger Naher Osten | |||

| Afrika | Südafrika | ||

| Übriges Afrika | |||

Im Bericht beantwortete Schlüsselfragen

Wie Groß ist die aktuelle Marktgröße für militärische Cybersicherheit?

Der Markt für militärische Cybersicherheit wurde 2025 auf 18,35 Milliarden USD bewertet und soll bis 2030 33,07 Milliarden USD erreichen, was einer robusten CAGR von 12,5% entspricht.

Wer sind die Hauptakteure im Markt für militärische Cybersicherheit?

Thales Gruppe, Lockheed Martin Corporation, allgemein Dynamics Corporation, Northrop Grumman Corporation und BAE Systeme plc sind die wichtigsten Unternehmen, die im Markt für militärische Cybersicherheit tätig sind.

Welche ist die am schnellsten wachsende Region im Markt für militärische Cybersicherheit?

Asien-Pazifik verzeichnete die höchste CAGR von 13,40%, da Japan eine aktive Cyber-Verteidigungshaltung annahm und präventive Operationen gegen Widersacher autorisierte.

Welche Region hat den größten Anteil im Markt für militärische Cybersicherheit?

Nordamerika behielt 45,70% Marktanteil im Jahr 2024, untermauert durch die 30 Milliarden USD Cyber-Zuteilung der Vereinigten Staaten und ein reifes Beschaffungsökosystem.

Seite zuletzt aktualisiert am: