Tamanho e Participação do Mercado de Cibersegurança Militar

Análise do Mercado de Cibersegurança Militar pela Mordor Intelligence

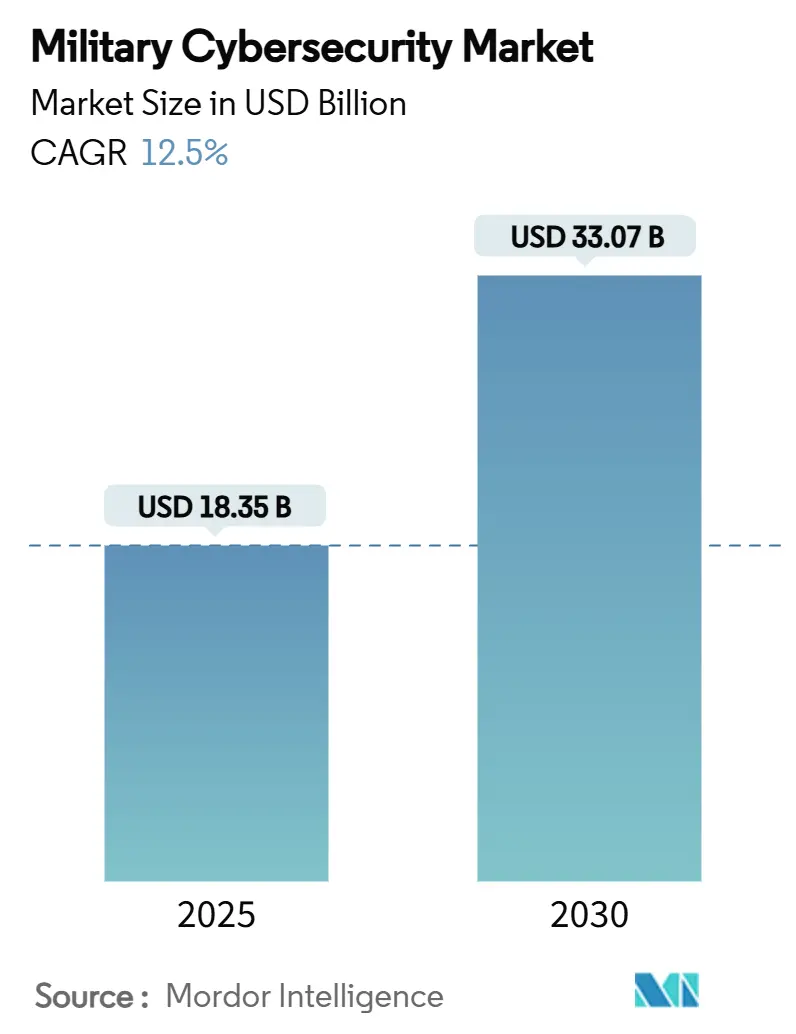

O tamanho do mercado de cibersegurança militar foi avaliado em USD 18,35 bilhões em 2025 e está projetado para atingir USD 33,07 bilhões até 2030, registrando uma TCAC robusta de 12,50%. O crescimento deriva de intrusões patrocinadas por estados, mandatos de confiança zero e programas de modernização multi-domínio que compelem agências de defesa a fortalecer a infraestrutura digital. O Pentágono estabeleceu o tom ao alocar USD 14,5 bilhões para atividades no ciberespaço no ano fiscal de 2025, um aumento ano a ano de USD 64 milhões.[1]Fonte: Departamento de Defesa dos EUA, "Solicitação Orçamentária FY 2025," comptroller.defense.gov A OTAN estabeleceu um Centro Integrado de Defesa Cibernética em julho de 2024 para sincronizar respostas da aliança. Os governos da Ásia-Pacífico seguiram o exemplo, com o Japão aprovando um orçamento histórico de defesa de USD 734 bilhões para 2025 que incorpora alocações consideráveis para cibersegurança. Os padrões de aquisição mudaram para defesas definidas por software, evidenciado pelo mandato de Lista de Materiais de Software (SBOM) do Exército dos EUA, efetivo a partir de fevereiro de 2025. A demanda aumentou para plataformas de inteligência de ameaças, atribuindo ataques a atores de estado-nação, enquanto serviços de segurança gerenciados ganharam tração em meio a uma escassez aguda de talentos cibernéticos com autorização de segurança.

Principais Conclusões do Relatório

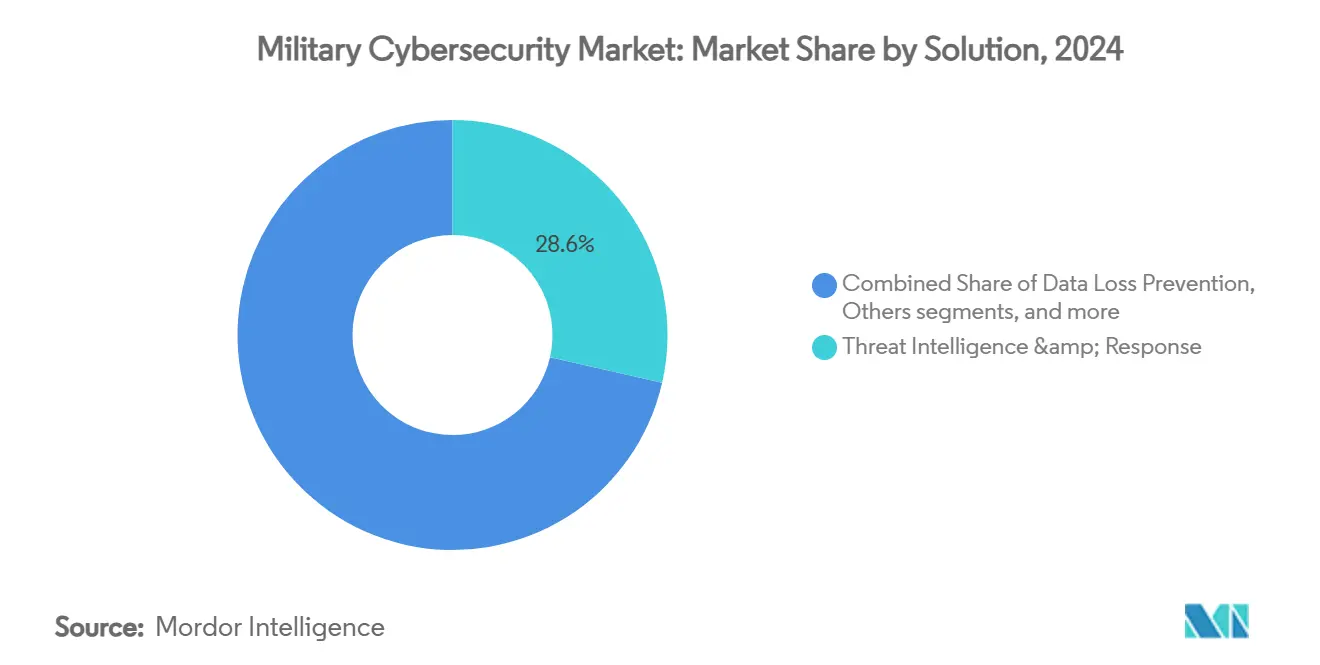

- Por solução, o segmento de inteligência de ameaças e resposta deteve 28,56% da participação do mercado de cibersegurança militar em 2024; o segmento de serviços de segurança gerenciados está previsto para expandir a uma TCAC de 14,63% até 2030.

- Por camada de segurança, segurança de rede liderou com 38,45% de participação de receita em 2024; segurança em nuvem está avançando a uma TCAC de 16,45% até 2030.

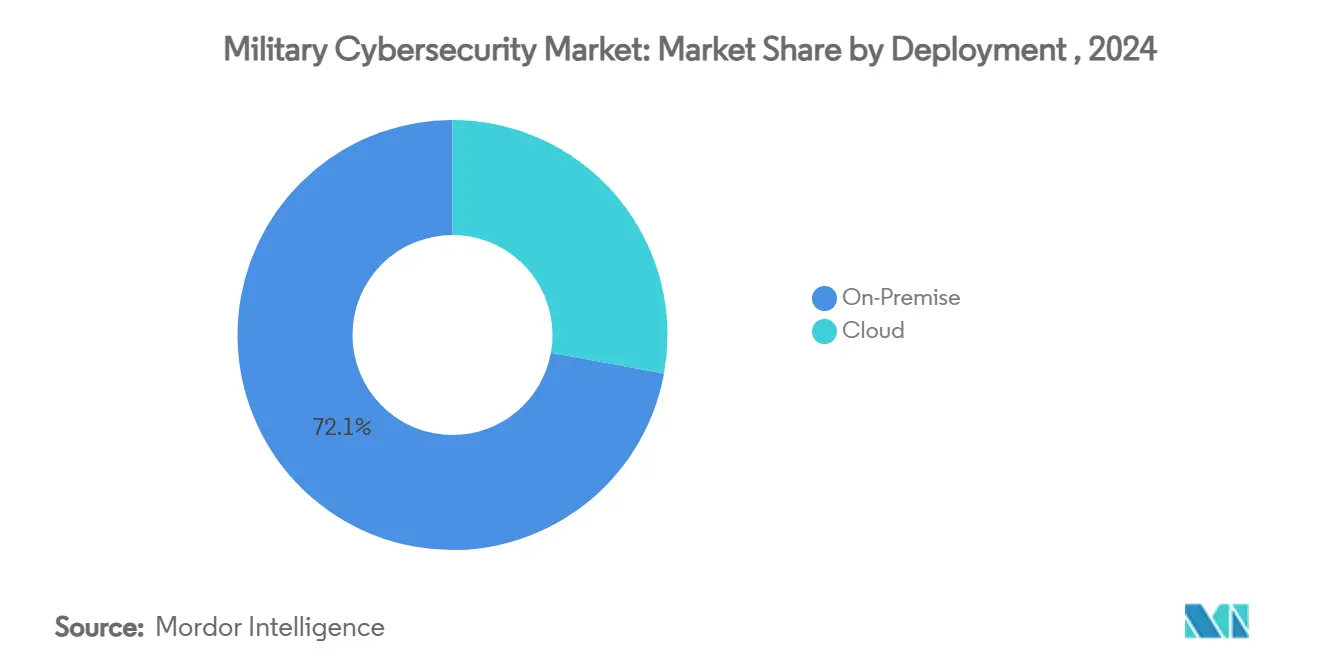

- Por implementação, soluções on-premises representaram 72,14% do tamanho do mercado de cibersegurança militar em 2024, enquanto implementações em nuvem cresceram a uma TCAC de 16,82%.

- Por domínio de operação, forças terrestres capturaram 42,54% de participação do tamanho do mercado de cibersegurança militar em 2024; forças aéreas registraram a maior TCAC de 15,45% até 2030.

- Por componente, software e serviços representaram 60,45% do tamanho do mercado de cibersegurança militar em 2024, enquanto hardware cresceu a uma TCAC de 13,05%.

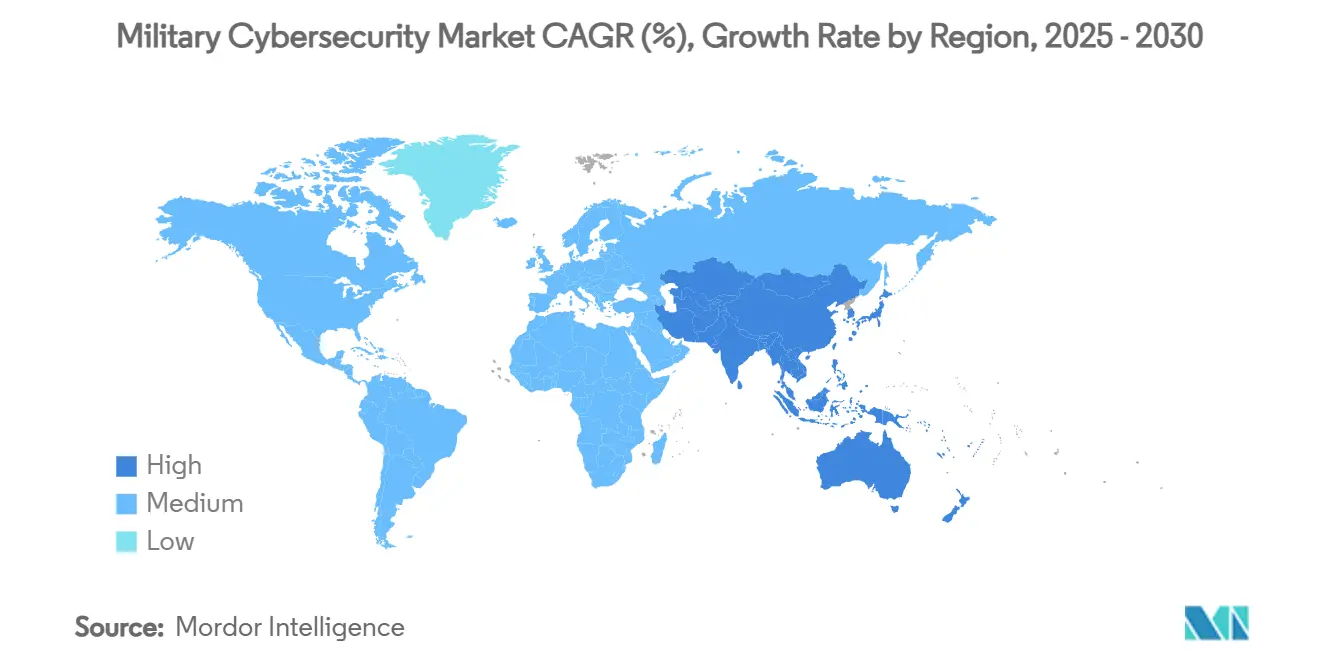

- Por geografia, a América do Norte comandou uma participação de receita de 45,70% em 2024, enquanto a Ásia-Pacífico registrou a TCAC mais rápida de 13,40% até 2030.

Tendências e Insights do Mercado Global de Cibersegurança Militar

Análise de Impacto dos Impulsionadores

| Impulsionador | (~) % Impacto na Previsão TCAC | Relevância Geográfica | Cronograma de Impacto |

|---|---|---|---|

| Intrusões cibernéticas patrocinadas por estados em escalada | 3.2% | Global, concentrado na América do Norte e Europa | Curto prazo (≤ 2 anos) |

| Programas de modernização (JADC2, DIANA, etc.) | 2.8% | América do Norte e aliados da OTAN | Médio prazo (2-4 anos) |

| Adoção de nuvem e confiança zero no DoD | 2.1% | América do Norte, expandindo para APAC | Médio prazo (2-4 anos) |

| Implementações de 5G privado/Open RAN impulsionam segurança de camada RF | 1.9% | Global, liderado pela América do Norte e APAC | Longo prazo (≥ 4 anos) |

| Mandatos SBOM para software de sistema de armas | 1.4% | América do Norte, espalhando para nações aliadas | Curto prazo (≤ 2 anos) |

| Urgência de criptografia pós-quântica | 1.1% | Global, priorizado em economias avançadas | Longo prazo (≥ 4 anos) |

| Fonte: Mordor Intelligence | |||

Intrusões cibernéticas patrocinadas por estados em escalada

Campanhas sofisticadas de estado-nação reformularam prioridades de defesa, mudando aquisições militares de defesas de perímetro para arquiteturas de presunção de violação. O hack da China ao Tesouro em dezembro de 2024 e a violação da folha de pagamento do Ministério da Defesa do Reino Unido destacaram atividade persistente de ameaça persistente avançada.[2]Fonte: Julian E. Barnes, "China Hackeou Depto. do Tesouro em Violação 'Maior', Dizem EUA," The New York Times, nytimes.com Em resposta, a Lei de Autorização de Defesa Nacional dos EUA de 2025 classificou grupos de ransomware como atores hostis, aumentando a demanda por plataformas que identificam atribuição em escala. O Gabinete do Diretor de Inteligência Nacional lançou o Sentinel Horizon usando inteligência da Recorded Future, demonstrando dependência de conhecimento comercial.

Programas de modernização impulsionam arquiteturas cibernéticas integradas

O Comando e Controle de Todos os Domínios Conjunto (JADC2) requer defesas que protejam tráfego abrangendo domínios terrestres, marítimos, aéreos, espaciais e cibernéticos, pressionando fornecedores a entregar soluções interoperáveis e conscientes de classificação. O Acelerador de Inovação de Defesa da OTAN financiou 70 empresas de duplo uso em 2025, cada uma recebendo EUR 100.000 (~USD 116.000) para amadurecer tecnologias para comunicações seguras. A Lei de Solidariedade Cibernética da UE injetou EUR 1,11 bilhão (~USD 1,28 bilhão) em Centros de Operações de Segurança transfronteiriços, impulsionando a demanda por plataformas prontas para coalizão.[3]Fonte: Comissão Europeia, "A Lei de Solidariedade Cibernética da UE," digital-strategy.ec.europa.eu Fornecedores que construíram soluções compatíveis com padrões capturaram oportunidades através das forças aliadas.

Adoção de nuvem e confiança zero acelera transformação digital militar

O Departamento de Defesa buscou implementação completa de confiança zero até 2027, demonstrado pelo piloto Thunderdome da DISA e o serviço Flank Speed da Marinha. Modelos de segurança centrados em identidade criaram oportunidades para fornecedores oferecendo validação contínua de dispositivos e micro-segmentação. A Força Aérea publicou um blueprint de confiança zero centrado em dados priorizando rotulagem automatizada de conteúdo sobre limites de rede. À medida que cargas de trabalho classificadas migraram para nuvens credenciadas, a demanda aumentou para criptografia de nível de enclave e controles de acesso baseados em políticas.

Implementações de 5G privado e Open RAN expandem superfícies de ataque

O Pentágono orçou USD 179 milhões para pesquisa 5G em 2024 e delineou implementações em aproximadamente 800 bases, exigindo defesas de camada RF e segmentação segura de rede. Espanha, Jordânia e outros aliados emitiram contratos para 5G privado, impulsionando gastos globais de defesa em redes celulares para USD 1,5 bilhão para 2024-2027. Arquiteturas Open RAN introduziram novos riscos de cadeia de suprimentos, elevando a demanda por ferramentas de verificação de integridade que validam componentes desagregados. Fornecedores especializados em segurança de telecomunicações posicionaram ofertas em torno de detecção de intrusão de alta frequência e criptografia de ponta a ponta para comunicações táticas.

Análise de Impacto das Restrições

| Restrição | (~) % Impacto na Previsão TCAC | Relevância Geográfica | Cronograma de Impacto |

|---|---|---|---|

| Escassez de talentos cibernéticos com autorização | -2.1% | América do Norte, estendendo-se a nações aliadas | Médio prazo (2-4 anos) |

| Restrições orçamentárias / estouro de custos | -1.8% | Global, agudo em orçamentos de defesa menores | Curto prazo (≤ 2 anos) |

| Fragmentação de OT/ICS legado | -1.3% | Global, severo em bases militares estabelecidas | Longo prazo (≥ 4 anos) |

| Barreiras de soberania de dados e controle de exportação | -0.9% | Global, concentrado em operações de coalizão | Médio prazo (2-4 anos) |

| Fonte: Mordor Intelligence | |||

Escassez de talentos cibernéticos com autorização restringe velocidade de implementação

Agências de defesa lidaram com aproximadamente 225.000 posições cibernéticas não preenchidas nos EUA, com autorizações exacerbando lacunas. A Estratégia de Força de Trabalho Cibernética de março de 2023 pivotou para contratação baseada em habilidades, ainda assim cronogramas de autorização continuaram a desacelerar lançamentos de projetos. O Gabinete do Diretor Nacional Cibernético removeu pré-requisitos de diploma de quatro anos, mas custos de mão de obra continuaram a subir conforme agências competiam por expertise escassa.

Fragmentação de OT/ICS legado cria desafios de integração

Muitos programas de armas atrasam em incorporar cibersegurança durante o desenvolvimento, deixando milhares de sistemas de controle industrial legado vulneráveis. O Pentágono preparou orientação de confiança zero para ambientes OT, programada para lançamento em setembro de 2025, reconhecendo redes complexas isoladas que requerem segmentação especializada. Equipes de gestão de obsolescência lutaram para substituir componentes antigos em meio a ciclos de vida comerciais curtos, desacelerando implementações de arquitetura unificada.

Análise de Segmento

Por Solução: Inteligência de ameaças e resposta dominam, serviços de segurança gerenciados crescem

A inteligência de ameaças e resposta deteve 28,56% da participação do mercado de cibersegurança militar em 2024, refletindo a necessidade dos comandantes por atribuição de nível de campanha e análises preditivas. Fornecedores integraram modelos de IA para correlacionar indicadores através de múltiplas camadas de classificação, reduzindo latência entre detecção e ação operacional. Serviços de segurança gerenciados registraram uma TCAC de 14,63% conforme organizações terceirizaram monitoramento 24/7 para compensar escassez de pessoal. Ferramentas de Gestão de Identidade e Acesso cresceram com base em diretivas de confiança zero que mandataram verificação contínua. Plataformas de gestão de informações de segurança e eventos evoluíram para motores de análises comportamentais nativos da nuvem que identificam anomalias sutis ao invés de depender apenas de alertas baseados em regras.

Agências de defesa cada vez mais parearam feeds de inteligência de ameaças com sistemas de planejamento cinético, permitindo comandantes modelar efeitos cibernéticos ao lado de operações físicas. O tamanho do mercado de cibersegurança militar para inteligência de ameaças está projetado para atingir USD 9,45 bilhões até 2030, crescendo a 12,3% anualmente. Ferramentas de conformidade SBOM tornaram-se integrais a portfólios de serviços gerenciados, assegurando visibilidade da cadeia de suprimentos de software para programas novos e retrofit.

Nota: Participações de segmento de todos os segmentos individuais disponíveis mediante compra do relatório

Por Camada de Segurança: Segurança de rede permanece fundamental, mas nuvem cresce

Segurança de rede capturou 38,45% da receita em 2024, ancorada por criptografia, segmentação e guardas de domínio cruzado que protegem links classificados. Implementações de 5G privado ampliaram a pegada para firewalls adaptativos que protegem caminhos de rádio definidos por software. Segurança em nuvem registrou uma TCAC de 16,45% conforme zonas de hiperescala credenciadas lidaram com cargas de trabalho sensíveis e não classificadas. Controles de limite multi-inquilino, chaves de nível de enclave e verificações de conformidade contínuas dominaram requisitos de aquisição.

Segurança de endpoint e aplicação são mescladas em orquestração de confiança zero, onde saúde do dispositivo, comportamento do usuário e rótulos de dados impulsionam decisões de acesso independentemente da localização de rede. O tamanho do mercado de cibersegurança militar para segurança em nuvem está previsto para exceder USD 6,2 bilhões até 2030. Enquanto isso, módulos de criptografia baseados em hardware apoiaram roteiros pós-quânticos, assegurando proteção de tráfego além de 2035.

Por Implementação: On-premise persiste, mas híbrido cresce

On-premise manteve 72,14% de participação de mercado em 2024 conforme comandantes requeriam controle determinístico sob condições de negação de comunicações. Centros de dados isolados, servidores implantados à frente e nuvens táticas ruggedizadas dominaram aquisições de campo. Implementações em nuvem cresceram a uma TCAC de 16,82% conforme o DoD mudou cargas de trabalho não classificadas para regiões comerciais que passaram por linhas de base FedRAMP High e Impact Level 5.

Modelos híbridos combinaram processamento de borda com sincronização intermitente para nuvens centrais, apoiando missões onde latência e resistência superaram restrições de largura de banda. O Pentágono pilotou regiões de nuvem offshore para permitir operações de coalizão sem repatriar dados-uma abordagem que enfatizou blindagem de enclave sobre localização física. Pipelines DevSecOps nativos da nuvem encurtaram ciclos de atualização, acelerando correções de vulnerabilidade de meses para horas.

Nota: Participações de segmento de todos os segmentos individuais disponíveis mediante compra do relatório

Por Domínio de Operação: Forças terrestres ancoram gastos, forças aéreas aceleram

Dadas suas instalações distribuídas e sistemas legado, forças terrestres representaram 42,54% do mercado de cibersegurança militar em 2024. Equipes de Combate de Brigada modernizaram sua Infraestrutura Tática de Servidor, integrando rádios definidos por software com proteções cibernéticas. A participação do mercado de cibersegurança militar de ativos terrestres está projetada para cair ligeiramente conforme gastos se difundem através de outros domínios. Forças aéreas experimentaram a TCAC mais rápida de 15,45% devido a sistemas aéreos não tripulados, links de satélite e aviônicos avançados exigindo atualizações seguras over-the-air.

Plataformas navais endureceram redes de controle abrangendo submarinos, porta-aviões e litorais, implantando agentes cibernéticos autônomos que operam sem alcance de satélite. O Comando Espacial dos EUA investiu em estações terrestres resistentes e criptografadores que resistem a interferência e falsificação. Soluções de domínio cruzado asseguraram que dados de missão fluíssem entre ramos de serviço enquanto preservavam limites de classificação.

Por Componente: Software e serviços dominam mudança digital

Software e serviços representaram 60,45% da receita em 2024 conforme agências de defesa priorizaram patches ágeis, análises e monitoramento terceirizado. As estruturas de "Autoridade Contínua para Operar" reduziram ciclos de credenciamento, promovendo lançamentos rápidos de recursos. O segmento de hardware cresceu a uma TCAC de 13,05% até 2030, impulsionado por módulos de plataforma confiável, aceleradores de criptografia e chips de inferência de IA que detectam malware. O programa INGOTS de USD 42,8 milhões da DARPA financiou descoberta automatizada de vulnerabilidades que roda em processadores de borda, provando convergência hardware-software. Futuras aquisições mesclarão boot seguro, atestação medida e microsserviços conteinerizados para entregar defesas em camadas do silício à aplicação.

Análise Geográfica

A América do Norte reteve 45,70% de participação de mercado em 2024, sustentada pela alocação de USD 30 bilhões em cibersegurança dos Estados Unidos e ecossistema de aquisição maduro. Programas regionais como Thunderdome da DISA, o mandato SBOM do Exército e implementações de 5G privado moldaram requisitos globais. O Canadá alavancou o Acelerador de Inovação de Defesa da OTAN para co-financiar startups de duplo uso, enquanto o México avançou credenciamento de nuvem militar para proteger operações de fronteira. O tamanho do mercado de cibersegurança militar para a América do Norte está projetado para atingir USD 15,2 bilhões até 2030.

A Ásia-Pacífico registrou a maior TCAC de 13,40% conforme o Japão adotou uma postura de defesa cibernética ativa, autorizando operações preemptivas contra adversários. Iniciativas QUAD padronizaram auditorias de segurança de software através da Austrália, Índia, Japão e Estados Unidos, facilitando entrada de fornecedores. Militares da ASEAN formaram comandos cibernéticos dedicados; o Serviço de Inteligência Digital de Singapura operacionalizou caça de ameaças integrada através de ativos marítimos e terrestres. A campanha Volt Typhoon da China contra a infraestrutura de Guam acelerou investimento em sistemas de alerta precoce baseados em ilhas.

A Europa beneficiou-se da Lei de Solidariedade Cibernética de EUR 1,11 bilhão (~USD 1,28 bilhão) e do Centro Integrado de Defesa Cibernética da OTAN. A Finlândia hospedou hubs de tecnologia trabalhando em comunicações seguras 6G, atraindo startups do Norte da Europa. No entanto, aquisições fragmentadas e padrões criptográficos divergentes desaceleraram escalonamento transfronteiriço. O Oriente Médio e África expandiram orçamentos cibernéticos para proteger infraestrutura crítica em meio a conflitos regionais, embora o crescimento permanecesse desigual devido a restrições fiscais.

Cenário Competitivo

O mercado mostrou concentração moderada. Lockheed Martin Corporation, BAE Systems plc, Northrop Grumman Corporation e RTX Corporation estenderam força tradicional integrando análises impulsionadas por IA em suítes de comando e controle. Especialistas comerciais como Palo Alto Networks, Fortinet, Cisco e CrowdStrike garantiram grandes assinaturas de serviços gerenciados e software; o acordo de compra geral de USD 996 milhões da Palo Alto com DISA sinalizou aceitação de ferramentas comerciais para cargas de trabalho classificadas. Parcerias proliferaram: Lockheed Martin incorporou sensores de IA da CrowdStrike em sistemas de missão F-35; BAE Systems colaborou com Splunk em análises de log em tempo real para redes de combate naval.

Movimentos estratégicos incluíram o contrato sole-source de USD 919,78 milhões da Palantir com a Marinha para controles granulares de classificação e a ordem de tarefa de USD 70 milhões da HII com a Força Aérea focada em mitigação de vulnerabilidades. Fornecedores se diferenciaram fornecendo geradores SBOM compatíveis com padrões, suítes de criptografia pós-quântica e detecção de intrusão de camada RF ajustada para 5G privado. Disruptores de nicho miraram segurança de tecnologia operacional; o contrato de USD 185 milhões da General Dynamics com a Força Aérea abordou endurecimento de sistemas de controle industrial.

Conforme os principais fornecedores controlaram conjuntamente cerca de 55% da receita global, o mercado mostrou competição saudável mas liderança clara. Ofertas de arquitetura integrada que combinam confiança zero, inteligência de ameaças e garantia de cadeia de suprimentos determinaram vitórias de contrato, enquanto produtos pontuais arriscaram comoditização.

Líderes da Indústria de Cibersegurança Militar

-

Lockheed Martin Corporation

-

Northrop Grumman Corporation

-

BAE Systems plc

-

RTX Corporation

-

Thales Group

- *Isenção de responsabilidade: Principais participantes classificados em nenhuma ordem específica

Desenvolvimentos Recentes da Indústria

- Fevereiro de 2025: HII anunciou que sua divisão Mission Technologies garantiu uma ordem de tarefa de USD 70 milhões para melhorar a segurança dos sistemas e software da Força Aérea dos EUA. Ao longo de cinco anos, a HII identificará e mitigará vulnerabilidades, assegurando conformidade com requisitos de segurança da informação mandatados pelo governo e protegendo contra acesso não autorizado ou ameaças adversariais.

- Junho de 2024: Leidos foi premiada com um contrato de acompanhamento de USD 738 milhões para fornecer suporte de TI empresarial, telecomunicações e cibersegurança ao Departamento da Força Aérea na Região da Capital Nacional. O contrato de adjudicação única inclui um período base de um ano, quatro opções de um ano e uma opção de seis meses.

Escopo do Relatório Global do Mercado de Cibersegurança Militar

Cibersegurança inclui a segurança de ativos contra crime cibernético, terrorismo e outras interrupções de serviço de rede, que podem afetar operações do dia a dia. Pode ser realizada através de monitoramento ativo de ativos de TI, exposição de falhas ou movimento malicioso, e resposta rápida a interrupções. Similarmente, a indústria de defesa também está se dirigindo para o mundo digital com geração, armazenamento e também transmissão de dados digitais crescente. Soluções de cibersegurança ajudam uma organização de defesa a monitorar, detectar, relatar e combater ameaças cibernéticas que são tentativas baseadas na internet de danificar ou interromper sistemas de informação e hackear informações críticas usando spyware e malware, e por phishing, para manter confidencialidade de dados.

O mercado de cibersegurança militar é segmentado com base em solução, implementação e geografia. Por solução, o mercado é segmentado em ameaça, inteligência e resposta, gestão de identidade e acesso, gestão de prevenção de perda de dados, segurança e gestão de vulnerabilidade, gestão unificada de ameaças, risco empresarial e conformidade, segurança gerenciada e outras soluções. Por implementação, o mercado foi segmentado em nuvem e on-premises. Por geografia, o mercado foi segmentado em América do Norte, Europa, Ásia Pacífico, América Latina e Oriente Médio e África. O dimensionamento e previsões de mercado foram fornecidos em valor (USD Bilhão) para todos os segmentos acima.

| Inteligência de Ameaças e Resposta |

| Gestão de Identidade e Acesso |

| Prevenção de Perda de Dados |

| Gestão de Informações e Eventos de Segurança |

| Gestão Unificada de Ameaças |

| Gestão de Risco e Conformidade |

| Serviços de Segurança Gerenciados |

| Outros |

| Segurança de Endpoint |

| Segurança de Rede |

| Segurança em Nuvem |

| Segurança de Aplicação |

| On-Premise |

| Nuvem |

| Forças Terrestres |

| Forças Aéreas |

| Forças Navais |

| Aparelhos de Hardware |

| Software e Serviços |

| América do Norte | Estados Unidos | |

| Canadá | ||

| México | ||

| Europa | Reino Unido | |

| Alemanha | ||

| França | ||

| Rússia | ||

| Resto da Europa | ||

| Ásia-Pacífico | China | |

| Japão | ||

| Índia | ||

| Coreia do Sul | ||

| Resto da Ásia-Pacífico | ||

| América do Sul | Brasil | |

| México | ||

| Resto da América do Sul | ||

| Oriente Médio e África | Oriente Médio | Arábia Saudita |

| Emirados Árabes Unidos | ||

| Israel | ||

| Resto do Oriente Médio | ||

| África | África do Sul | |

| Resto da África | ||

| Por Solução | Inteligência de Ameaças e Resposta | ||

| Gestão de Identidade e Acesso | |||

| Prevenção de Perda de Dados | |||

| Gestão de Informações e Eventos de Segurança | |||

| Gestão Unificada de Ameaças | |||

| Gestão de Risco e Conformidade | |||

| Serviços de Segurança Gerenciados | |||

| Outros | |||

| Por Camada de Segurança | Segurança de Endpoint | ||

| Segurança de Rede | |||

| Segurança em Nuvem | |||

| Segurança de Aplicação | |||

| Por Implementação | On-Premise | ||

| Nuvem | |||

| Por Domínio de Operação | Forças Terrestres | ||

| Forças Aéreas | |||

| Forças Navais | |||

| Por Componente | Aparelhos de Hardware | ||

| Software e Serviços | |||

| Por Geografia | América do Norte | Estados Unidos | |

| Canadá | |||

| México | |||

| Europa | Reino Unido | ||

| Alemanha | |||

| França | |||

| Rússia | |||

| Resto da Europa | |||

| Ásia-Pacífico | China | ||

| Japão | |||

| Índia | |||

| Coreia do Sul | |||

| Resto da Ásia-Pacífico | |||

| América do Sul | Brasil | ||

| México | |||

| Resto da América do Sul | |||

| Oriente Médio e África | Oriente Médio | Arábia Saudita | |

| Emirados Árabes Unidos | |||

| Israel | |||

| Resto do Oriente Médio | |||

| África | África do Sul | ||

| Resto da África | |||

Principais Perguntas Respondidas no Relatório

Qual é o tamanho atual do Mercado de Cibersegurança Militar?

O mercado de cibersegurança militar foi avaliado em USD 18,35 bilhões em 2025 e está projetado para atingir USD 33,07 bilhões até 2030, registrando uma TCAC robusta de 12,5%.

Quem são os principais players no Mercado de Cibersegurança Militar?

Thales Group, Lockheed Martin Corporation, General Dynamics Corporation, Northrop Grumman Corporation e BAE Systems plc são as principais empresas operando no mercado de cibersegurança militar.

Qual é a região de crescimento mais rápido no Mercado de Cibersegurança Militar?

A Ásia-Pacífico registrou a maior TCAC de 13,40% conforme o Japão adotou uma postura de defesa cibernética ativa, autorizando operações preemptivas contra adversários.

Qual região tem a maior participação no Mercado de Cibersegurança Militar?

A América do Norte reteve 45,70% de participação de mercado em 2024, sustentada pela alocação de USD 30 bilhões em cibersegurança dos Estados Unidos e ecossistema de aquisição maduro.

Página atualizada pela última vez em: