Taille et part du marché de la sécurité des points de terminaison

Analyse du marché de la sécurité des points de terminaison par Mordor Intelligence

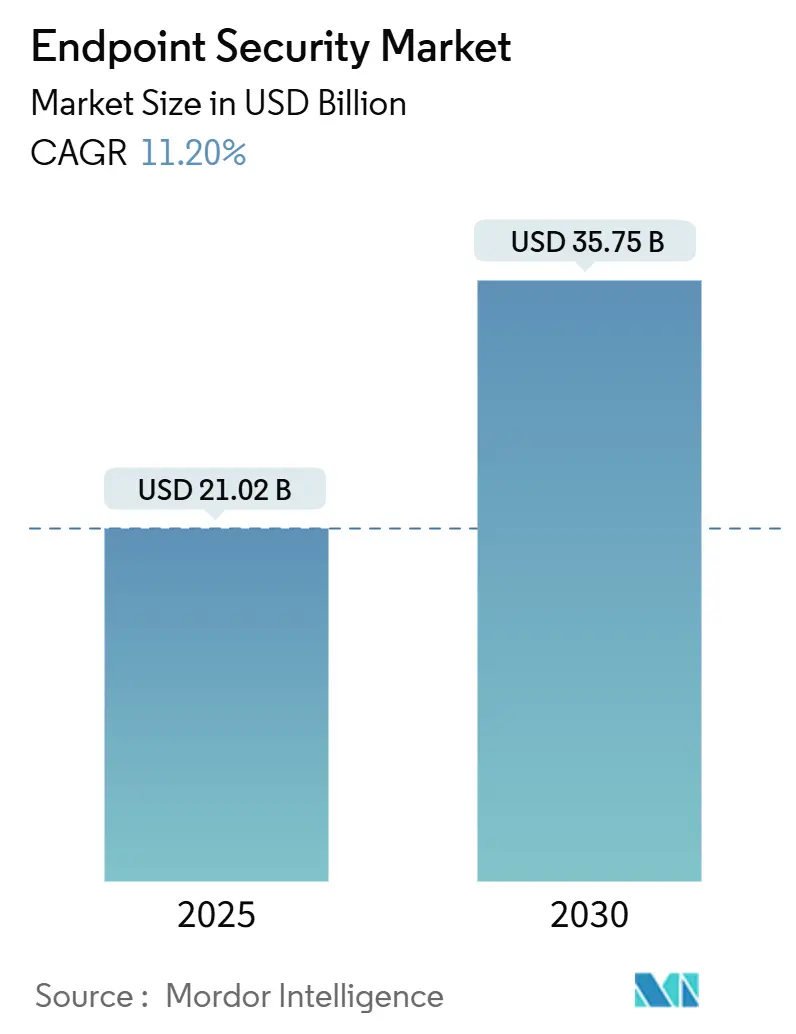

La taille du marché de la sécurité des points de terminaison est estimée à 21,02 milliards USD en 2025, et devrait atteindre 35,75 milliards USD d'ici 2030, à un TCAC de 11,20 % pendant la période de prévision (2025-2030).

La forte demande découle du passage constant vers le travail à distance et hybride, de l'expansion des politiques d'apportez votre propre appareil (BYOD), et de la sophistication croissante des boîtes à outils de ransomware-as-a-service. Les entreprises font également face à une empreinte Internet des objets (IoT) en expansion qui brouille la frontière entre les réseaux de technologie de l'information et de technologie opérationnelle, exposant les actifs industriels critiques aux mêmes menaces historiquement dirigées contre les appareils de bureau. Les contrôles fournis par le cloud, les politiques d'accès zéro confiance, et les analyses comportementales pilotées par l'IA deviennent donc des composants par défaut des stratégies modernes de protection des points de terminaison. Les fournisseurs de plateformes réagissent en intégrant des fonctionnalités de sécurité au niveau des puces et en regroupant les capacités de plateforme de protection des points de terminaison (EPP) et de détection et réponse des points de terminaison (EDR) dans des offres de service d'accès sécurisé en périphérie (SASE) pour simplifier l'application des politiques sur les utilisateurs distribués.

Principales conclusions du rapport

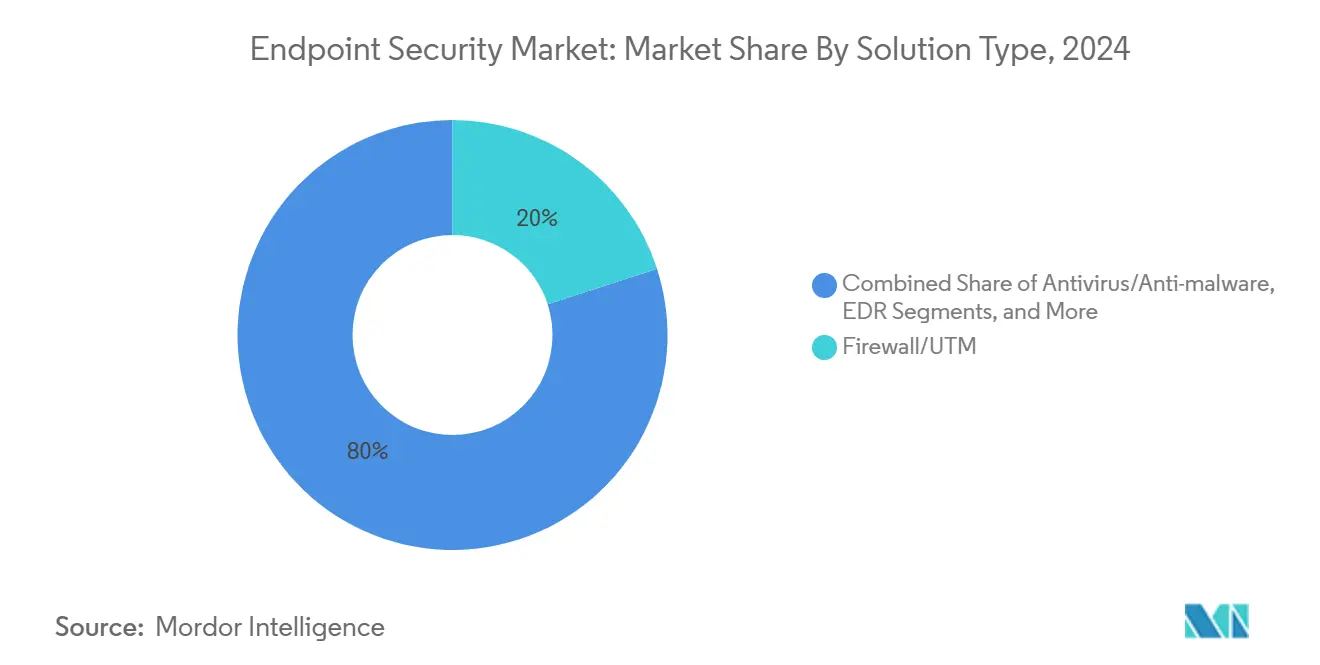

- Par type de solution, le pare-feu/UTM menait avec 20,02 % de la part du marché de la sécurité des points de terminaison en 2024, tandis que l'EDR est en passe de s'étendre à 15,8 % de TCAC jusqu'en 2030.

- Par mode de déploiement, les offres basées sur le cloud représentaient 58,04 % de la taille du marché de la sécurité des points de terminaison en 2024 et sont prêtes à croître de 15,2 % annuellement jusqu'en 2030.

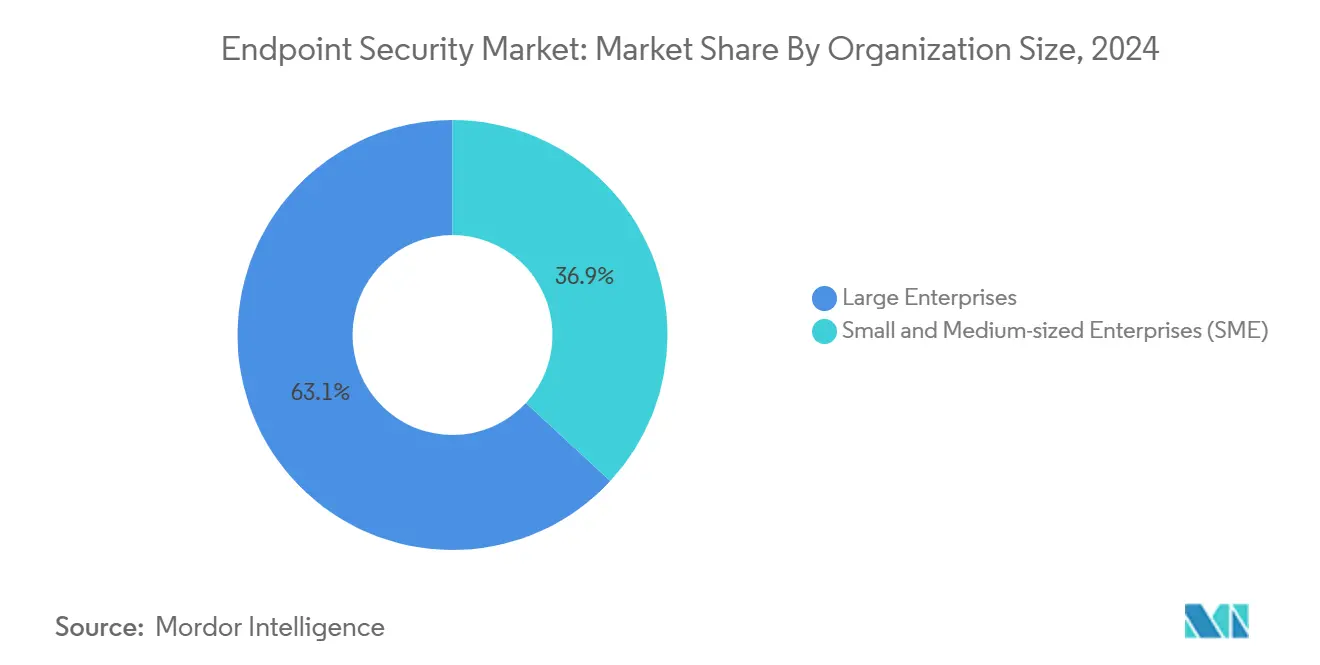

- Par taille d'organisation, les petites et moyennes entreprises (PME) devraient croître de 13,8 % annuellement, tandis que les grandes entreprises conservent 63,12 % de part de revenus en 2024.

- Par secteur d'utilisateur final, les services bancaires, financiers et d'assurance (BFSI) détenaient 20,8 % de part de revenus en 2024, tandis que la santé et les sciences de la vie devraient afficher le TCAC le plus rapide de 13,2 % jusqu'en 2030.

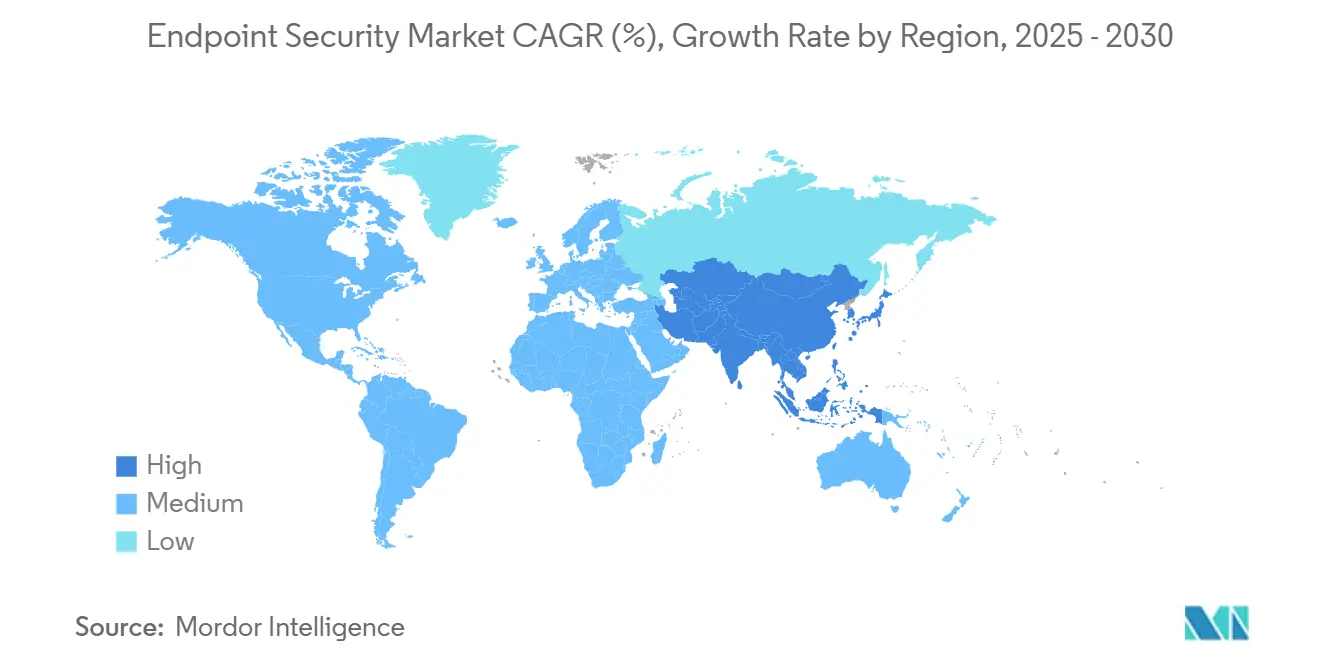

- Par géographie, l'Amérique du Nord a capturé 33,5 % des revenus de 2024 ; l'Asie-Pacifique devrait croître à un TCAC de 12,4 % jusqu'en 2030.

Tendances et perspectives du marché mondial de la sécurité des points de terminaison

Analyse d'impact des moteurs

| Moteur | (~) % Impact sur les prévisions TCAC | Pertinence géographique | Calendrier d'impact |

|---|---|---|---|

| Montée du BYOD et de la main-d'œuvre mobile | +2.8% | Mondiale, avec concentration en Amérique du Nord et en Europe | Moyen terme (2-4 ans) |

| Sophistication croissante du ransomware-as-a-service | +2.1% | Mondiale, affectant particulièrement l'APAC et les marchés émergents | Court terme (≤ 2 ans) |

| Prolifération des points de terminaison IoT sur les réseaux OT | +1.9% | Noyau APAC, débordement vers MEA et Amérique latine | Long terme (≥ 4 ans) |

| Adoption plus large du regroupement SASE EPP/EDR en périphérie | +1.7% | Amérique du Nord et UE, s'étendant à l'APAC | Moyen terme (2-4 ans) |

| IP de sécurité au niveau des puces intégrée par les OEM | +1.4% | Mondiale, menée par les centres de semi-conducteurs en Asie | Long terme (≥ 4 ans) |

| Remises de primes d'assurance cyber pour EDR certifié | +1.1% | Marchés réglementaires d'Amérique du Nord et UE | Court terme (≤ 2 ans) |

| Source: Mordor Intelligence | |||

Montée du BYOD et de la main-d'œuvre mobile

Les politiques BYOD ont exposé environ 4,7 milliards de points de terminaison mobiles qui se trouvent en dehors des pare-feux traditionnels, incitant au déploiement rapide d'outils de gestion des appareils mobiles qui partitionnent les données d'entreprise des applications personnelles.[1] IBM, "Bring Your Own Device (BYOD) Solutions - MaaS360," ibm.com La compromission d'identité apparaît maintenant dans 70 % des attaques, alors les entreprises s'appuient sur des cadres zéro confiance qui vérifient la posture des appareils avant d'autoriser l'accès au réseau. Les dirigeants considèrent de plus en plus la cybersécurité comme une priorité au niveau du conseil d'administration, 91 % la décrivant comme un actif stratégique plutôt qu'un exercice de conformité. Les fonctionnalités IA intégrées dans les suites modernes de points de terminaison effectuent une analyse comportementale en temps réel pour signaler les actions risquées dans un écosystème d'appareils diversifié.

Sophistication croissante du ransomware-as-a-service

Le ransomware basé sur les services a abaissé la barrière d'entrée, déclenchant un pic de 50 % des infections au début de 2024. Les violations dans la santé coûtent maintenant 10,1 millions USD en moyenne, forçant les hôpitaux à adopter des plateformes de détection et réponse étendues qui corrèlent la télémétrie des points de terminaison et du réseau. Les tactiques d'extorsion double et triple ciblent également les sauvegardes, obligeant les entreprises à repenser les plans de récupération des données. Les analystes s'attendent à ce que les dommages du ransomware dépassent 265 milliards USD annuellement d'ici 2031, canalisant plus de dépenses vers les défenses proactives des points de terminaison.

Prolifération des points de terminaison IoT sur les réseaux OT

Les entreprises industrielles connectent des capteurs, des automates programmables et des interfaces homme-machine qui fonctionnaient traditionnellement sans correctifs pendant des décennies. Les compromissions de nœuds de supervision, contrôle et acquisition de données dans l'énergie et la fabrication illustrent le risque. Les fournisseurs spécialisés expédient maintenant des agents légers qui offrent une visibilité d'inspection approfondie des paquets sans perturber la production. Les contrats de fournisseurs exigent de plus en plus une preuve de certification de sécurité des points de terminaison, intégrant les contrôles cyber dans les processus d'approvisionnement.

Adoption plus large du regroupement SASE EPP/EDR en périphérie

Les conceptions de service d'accès sécurisé en périphérie regroupent la mise en réseau, l'accès zéro confiance et la sécurité des points de terminaison dans une plateforme cloud unique, un marché prévu pour dépasser 25 milliards USD d'ici 2027. Les modules EPP et EDR fournis via SASE garantissent que les politiques suivent les utilisateurs quel que soit l'emplacement, tandis que l'intelligence des menaces intégrée réduit les temps de réponse. Les fournisseurs rivalisent sur l'enrichissement IA qui accélère la détection et automatise l'exécution des playbooks.

Analyse d'impact des contraintes

| Contrainte | (~) % Impact sur les prévisions TCAC | Pertinence géographique | Calendrier d'impact |

|---|---|---|---|

| Pénurie de compétences dans les équipes SOC et de réponse aux incidents | -1.8% | Mondiale, particulièrement aiguë en APAC et marchés émergents | Moyen terme (2-4 ans) |

| Contraintes budgétaires chez les PME | -1.2% | Mondiale, avec impact plus élevé sur les marchés sensibles aux prix | Court terme (≤ 2 ans) |

| Réaction de confidentialité croissante contre la télémétrie continue des points de terminaison | -0.9% | Marchés réglementaires UE et Amérique du Nord | Long terme (≥ 4 ans) |

| Risque de chaîne d'approvisionnement des agents de sécurité tiers | -0.7% | Mondiale, avec concentration dans les industries réglementées | Moyen terme (2-4 ans) |

| Source: Mordor Intelligence | |||

Pénurie de compétences dans les équipes SOC et de réponse aux incidents

Le déficit mondial de 3 millions de professionnels cyber laisse environ la moitié des directeurs de la sécurité de l'information inquiets des lacunes de couverture. L'adoption de la détection et réponse gérées (MDR) s'accélère donc, avec la moitié des organisations attendues pour externaliser la surveillance 24h/24 7j/7 d'ici 2025. Les outils d'automatisation et d'IA qui trient les alertes et scriptent les actions de confinement sont vus comme des solutions temporaires pratiques jusqu'à ce que le pipeline de main-d'œuvre s'améliore.

Contraintes budgétaires chez les PME

Le ransomware frappe 80 % des petites entreprises, pourtant beaucoup ne peuvent pas financer des défenses de niveau entreprise. Les modèles de licence basés sur les services permettent maintenant aux PME d'accéder à la même pile de protection que les grandes entreprises sur une base de dépenses d'exploitation. Les fournisseurs simplifient l'intégration avec des assistants guidés et des politiques pré-réglées qui réduisent les frais d'administration. Les assureurs renforcent l'adoption en accordant des remises de police jusqu'à 12,5 % lorsque des contrôles EDR certifiés sont en place.

Analyse des segments

Par type de solution : L'accélération EDR dépasse les défenses traditionnelles

Les produits de détection et réponse des points de terminaison s'étendent à 15,8 % de TCAC, éclipsant facilement les outils antivirus hérités. Les organisations favorisent les analyses comportementales qui mettent en évidence les exploits zero-day, tandis que les appliances pare-feu/UTM conservent 20,02 % de part de revenus grâce à l'intégration profonde avec l'équipement réseau existant. Les abonnements de détection et réponse gérées gagnent également du terrain alors que les entreprises louent l'expertise plutôt que de construire des centres d'opérations de sécurité internes.

L'examen réglementaire redonne vie aux modules de chiffrement et de prévention des pertes de données car des règles comme le RGPD et NIS2 exigent des contrôles de protection des données démontrables. Les utilitaires de gestion des correctifs attirent les dépenses car les mises à jour de sécurité affichent encore en moyenne une fenêtre de déploiement de 97 jours, laissant les surfaces d'attaque exposées. Les outils de contrôle d'application qui bloquent les logiciels non autorisés aident à limiter les risques d'IT fantôme pour les appareils personnels sur les réseaux d'entreprise.

Note: Parts de segments de tous les segments individuels disponibles à l'achat du rapport

Par mode de déploiement : La dominance du cloud accélère la transformation numérique

Les plateformes cloud commandent déjà 58,04 % de la taille du marché de la sécurité des points de terminaison en 2024 et se composeront de 15,2 % annuellement jusqu'en 2030. Les moteurs de politique centralisés accélèrent le déploiement sur les appareils distribués mondialement et alimentent les modèles IA avec de gros volumes de données en temps réel. Les architectures hybrides restent populaires pour les entreprises faisant face à des règles de souveraineté des données ou des contraintes spécialisées de technologie opérationnelle.

Les déploiements sur site persistent dans les secteurs de défense et d'infrastructure critique où le traitement local est mandaté. Même là, beaucoup d'équipes adoptent des superpositions SASE qui couplent la mise en réseau définie par logiciel avec la sécurité fournie par le cloud pour simplifier l'administration.[2]Palo Alto Networks, "What Is SASE? A Starter Guide," paloaltonetworks.com Les analyses EDR intégrées dans le cloud réduisent le temps de séjour et améliorent les statistiques de temps moyen de réponse.

Par taille d'organisation : Croissance des PME stimulée par la sécurité-as-a-service accessible

Les PME représentent le bloc d'acheteurs à croissance la plus rapide à 13,8 % de TCAC, attirées par les licences d'abonnement qui éliminent les obstacles de dépenses en capital. La remédiation automatisée et la configuration guidée permettent aux entreprises avec un personnel de sécurité minimal de déployer rapidement des défenses de pile complète. Le marché de la sécurité des points de terminaison continue de pencher vers les grandes entreprises, qui commandaient 63,12 % de part de revenus en 2024, grâce aux équipes IT dédiées et aux budgets plus importants.

Les feuilles de route des fournisseurs commencent maintenant par des tableaux de bord simplifiés et des flux de travail "clic pour contenir" qui réduisent la complexité pour les acheteurs aux ressources limitées. Les partenaires de canal et les fournisseurs de services de sécurité gérés positionnent des bundles "SOC-in-a-box" qui superposent la détection gérée sur les agents de points de terminaison existants. Les évaluations de pré-couverture des assureurs poussent de plus en plus les clients PME vers l'adoption de ces bundles.

Par secteur d'utilisateur final : La transformation de la santé mène l'évolution de la sécurité numérique

Les clients de la santé et des sciences de la vie devraient enregistrer un TCAC de 13,2 % jusqu'en 2030 alors que les hôpitaux numérisent l'équipement de diagnostic et les dossiers des patients. Les appareils Internet des objets médicaux créent des surfaces d'attaque étendues, et les opérations non-stop laissent des fenêtres de maintenance limitées pour les correctifs. Les régulateurs appliquent des mandats stricts de protection des données, plaçant les contrôles de points de terminaison en haut des listes de vérification de conformité.

BFSI est resté le plus grand générateur de revenus avec une part de 20,8 % en 2024, reflétant l'adoption précoce de la technologie et les dépenses lourdes de conformité. La fabrication, l'énergie et les services publics voient des budgets en hausse alors que les nœuds de supervision, contrôle et acquisition de données fusionnent avec les réseaux IT. Les détaillants ajoutent des contrôles aux appareils de point de vente tandis que les conseils d'éducation protègent les ordinateurs portables des étudiants dans les environnements d'apprentissage hybride.

Analyse géographique

L'Amérique du Nord a maintenu 33,5 % de part de revenus en 2024. Les budgets de sécurité profonds, un paysage de menaces avancé, et l'adoption précoce de l'IA alimentent les mises à niveau continues. Les programmes de sécurité cloud gouvernementaux et un réseau dense de fournisseurs créent un cycle d'innovation vertueux.

L'élan de l'Europe est lié à l'application complète de la directive NIS2 en octobre 2024, qui oblige plus de 160 000 organisations à déployer des contrôles de points de terminaison certifiés ou faire face à des amendes jusqu'à 10 millions EUR. La réglementation maintient une demande élevée dans l'infrastructure critique, la fabrication et les fournisseurs de services numériques.

L'Asie-Pacifique est le territoire à croissance la plus rapide à 12,4 % de TCAC. Les nations de la région versent des investissements dans les cadres de cyber-résilience, et les attaques de haut profil sur les télécoms et institutions financières ont aiguisé la concentration des dirigeants. Les équipes de sécurité chinoises classent l'exposition API comme leur préoccupation principale, avec 27 % la plaçant avant les malwares.[3]Akamai Technologies, "API Attack Costs: Impact on Four APAC Countries," akamai.com Le financement gouvernemental et les écosystèmes de fournisseurs locaux accélèrent l'adoption à travers le Japon, la Corée du Sud, l'Australie et le bloc ASEAN.

Le Moyen-Orient et l'Afrique remarquent la hausse des primes d'assurance cyber et des lois de confidentialité plus strictes, poussant les banques et opérateurs d'énergie à mettre à niveau les contrôles de points de terminaison. L'Amérique latine étend les déploiements cloud qui sautent par-dessus les domaines hérités sur site, particulièrement dans les entreprises de vente au détail et de banque numérique.

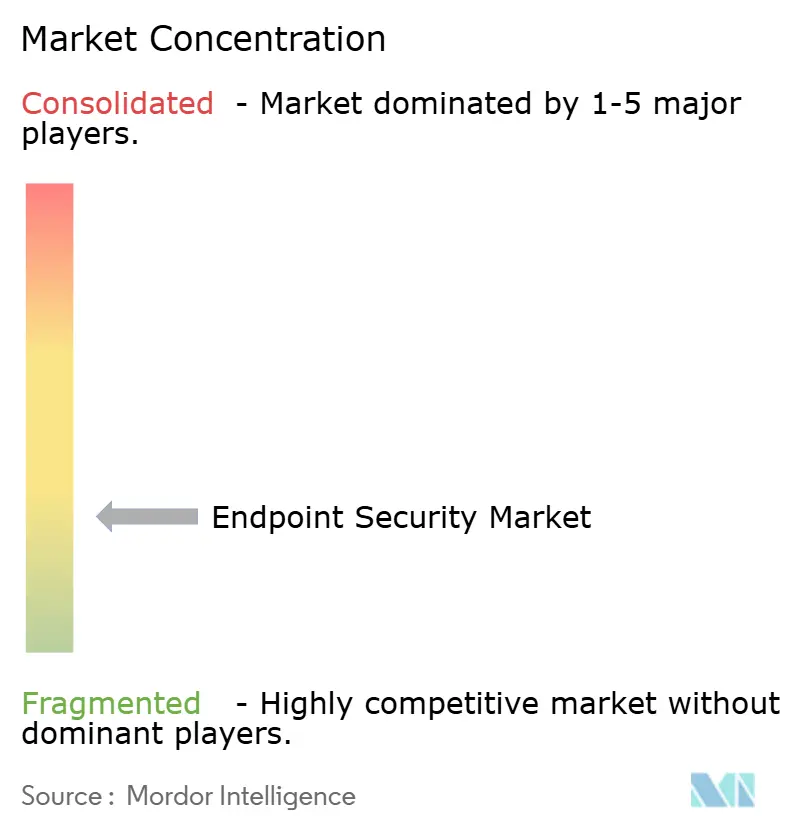

Paysage concurrentiel

Le marché de la sécurité des points de terminaison montre une concentration modérée. CrowdStrike, SentinelOne, et Microsoft combinent de vastes réseaux de télémétrie avec des pipelines d'apprentissage automatique qui repèrent le comportement malveillant en moins d'une seconde, avec CrowdStrike démontrant 100 % de détection dans un test EDR d'entreprise indépendant de 2024.[4]CrowdStrike, "CrowdStrike Achieves 100% Detection," crowdstrike.com IBM, Trend Micro, et Palo Alto Networks complètent le niveau supérieur, fusionnant les analyses de passerelle et de points de terminaison dans des consoles unifiées.

Les alliances stratégiques resserrent l'intégration matériel-logiciel. Lenovo installe les agents SentinelOne par défaut d'usine dans ses ordinateurs portables d'affaires ThinkShield pour assurer une protection du silicium au cloud. Les start-ups poursuivent des niches lacunaires telles que la visibilité de technologie opérationnelle ou le chiffrement post-quantique ; Spectral Capital a déposé des brevets pour l'échange de clés résistant au quantique en janvier 2025. Les investisseurs de capital-investissement, pendant ce temps, visent les jeux de consolidation, avec les spécialistes de sécurité gérée et les fournisseurs XDR devenant des cibles d'acquisition pour construire des plateformes intégrées verticalement.

La pression réglementaire et les violations publicisées intensifient les feuilles de route des fournisseurs pour la réponse automatisée, les flux de rapport d'assurance cyber, et les crochets d'accès réseau zéro confiance. Les partenaires de canal emballent maintenant les sièges MDR aux côtés des polices d'assurance cyber, créant des bundles "sécurisé par défaut" pour les PME et entreprises à distance d'abord.

Leaders de l'industrie de la sécurité des points de terminaison

-

Trend Micro Inc.

-

CrowdStrike Holdings Inc.

-

SentinelOne Inc.

-

Sophos Ltd.

-

Bitdefender LLC

- *Avis de non-responsabilité : les principaux acteurs sont triés sans ordre particulier

Développements récents de l'industrie

- Juin 2025 : NinjaOne a acquis Dropsuite pour 270 millions USD, ajoutant des fonctions de sauvegarde cloud et de protection des données à sa pile de gestion unifiée des points de terminaison.

- Mai 2025 : IGEL a acheté Stratodesk pour étendre les offres d'OS de client léger sécurisé et renforcer les capacités de gestion des points de terminaison.

- Mars 2025 : SentinelOne a affiché 821,5 millions USD de revenus FY 2025, en hausse de 32 % d'une année à l'autre, avec sa première année complète de revenu net positif et de flux de trésorerie libre.

- Mars 2025 : Le ministère de l'Économie, du Commerce et de l'Industrie du Japon a publié une stratégie nationale de promotion de la cybersécurité priorisant les protections de points de terminaison à travers l'infrastructure critique.

- Février 2025 : OpenText a augmenté l'investissement en Asie-Pacifique, lançant des cyber-sommets régionaux qui mettent en lumière la protection des points de terminaison pilotée par l'IA.

- Janvier 2025 : Secureworks a mené les services XDR gérés du Japon avec une part de marché de 25,7 %, reflétant la demande montante pour la sécurité gérée des points de terminaison.

Portée du rapport du marché mondial de la sécurité des points de terminaison

Le marché de la sécurité des points de terminaison est défini basé sur les revenus générés par les solutions utilisées dans diverses industries d'utilisateur final mondialement. L'analyse est basée sur les insights du marché capturés à travers la recherche secondaire et les primaires. L'étude couvre également les facteurs majeurs impactant la croissance du marché en termes de moteurs et contraintes.

Le marché de la sécurité des points de terminaison est segmenté par utilisateur final (consommateur et entreprise [BFSI, gouvernement, fabrication, santé, énergie et électricité, vente au détail, et autres entreprises]) et par géographie (Amérique du Nord, Europe, Asie-Pacifique, Amérique latine, et Moyen-Orient et Afrique). Le rapport offre des prévisions de marché et la taille en valeur (USD) pour tous les segments ci-dessus.

| Antivirus / Anti-malware |

| Pare-feu / UTM |

| Détection et réponse des points de terminaison (EDR) |

| Détection et réponse gérées (MDR) |

| Chiffrement et prévention des pertes de données |

| Gestion des correctifs et de la configuration |

| Contrôle d'application et d'appareil |

| Autres |

| Sur site |

| Cloud |

| Hybride |

| Grandes entreprises |

| Petites et moyennes entreprises (PME) |

| BFSI |

| Gouvernement et défense |

| Santé et sciences de la vie |

| Fabrication |

| Énergie et services publics |

| Vente au détail et e-commerce |

| IT et télécoms |

| Éducation |

| Autres secteurs d'utilisateur final |

| Amérique du Nord | États-Unis | |

| Canada | ||

| Mexique | ||

| Amérique du Sud | Brésil | |

| Argentine | ||

| Chili | ||

| Reste de l'Amérique du Sud | ||

| Europe | Allemagne | |

| Royaume-Uni | ||

| France | ||

| Italie | ||

| Espagne | ||

| Russie | ||

| Reste de l'Europe | ||

| Asie-Pacifique | Chine | |

| Inde | ||

| Japon | ||

| Corée du Sud | ||

| Australie | ||

| Singapour | ||

| Malaisie | ||

| Reste de l'Asie-Pacifique | ||

| Moyen-Orient et Afrique | Moyen-Orient | Émirats arabes unis |

| Arabie saoudite | ||

| Turquie | ||

| Reste du Moyen-Orient | ||

| Afrique | Afrique du Sud | |

| Nigeria | ||

| Reste de l'Afrique | ||

| Par type de solution | Antivirus / Anti-malware | ||

| Pare-feu / UTM | |||

| Détection et réponse des points de terminaison (EDR) | |||

| Détection et réponse gérées (MDR) | |||

| Chiffrement et prévention des pertes de données | |||

| Gestion des correctifs et de la configuration | |||

| Contrôle d'application et d'appareil | |||

| Autres | |||

| Par mode de déploiement | Sur site | ||

| Cloud | |||

| Hybride | |||

| Par taille d'organisation | Grandes entreprises | ||

| Petites et moyennes entreprises (PME) | |||

| Par secteur d'utilisateur final | BFSI | ||

| Gouvernement et défense | |||

| Santé et sciences de la vie | |||

| Fabrication | |||

| Énergie et services publics | |||

| Vente au détail et e-commerce | |||

| IT et télécoms | |||

| Éducation | |||

| Autres secteurs d'utilisateur final | |||

| Par géographie | Amérique du Nord | États-Unis | |

| Canada | |||

| Mexique | |||

| Amérique du Sud | Brésil | ||

| Argentine | |||

| Chili | |||

| Reste de l'Amérique du Sud | |||

| Europe | Allemagne | ||

| Royaume-Uni | |||

| France | |||

| Italie | |||

| Espagne | |||

| Russie | |||

| Reste de l'Europe | |||

| Asie-Pacifique | Chine | ||

| Inde | |||

| Japon | |||

| Corée du Sud | |||

| Australie | |||

| Singapour | |||

| Malaisie | |||

| Reste de l'Asie-Pacifique | |||

| Moyen-Orient et Afrique | Moyen-Orient | Émirats arabes unis | |

| Arabie saoudite | |||

| Turquie | |||

| Reste du Moyen-Orient | |||

| Afrique | Afrique du Sud | ||

| Nigeria | |||

| Reste de l'Afrique | |||

Questions clés répondues dans le rapport

Qu'est-ce qui stimule la croissance à deux chiffres du marché de la sécurité des points de terminaison ?

Le travail à distance, l'expansion BYOD, et le ransomware-as-a-service élargissent les surfaces d'attaque, incitant les entreprises à adopter l'EDR alimenté par l'IA, l'accès zéro confiance et les contrôles fournis par le cloud qui poussent le marché à un TCAC de 11,2 %.

Pourquoi les déploiements cloud dépassent-ils les solutions de sécurité des points de terminaison sur site ?

Les plateformes cloud centralisent l'application des politiques, alimentent les modèles ML avec de la télémétrie en temps réel et éliminent les cycles de rafraîchissement matériel, les aidant à atteindre 58,04 % de part de marché en 2024 et croître de 15,2 % annuellement jusqu'en 2030.

Comment la directive NIS2 affecte-t-elle les dépenses de sécurité des points de terminaison européennes ?

NIS2 oblige plus de 160 000 entités à installer des contrôles certifiés ou faire face à des amendes de plusieurs millions d'euros, assurant une demande constante dans 15 secteurs d'infrastructure critique.

Quel secteur vertical devrait enregistrer la croissance la plus rapide de la sécurité des points de terminaison ?

La santé et les sciences de la vie devraient afficher un TCAC de 13,2 % alors que les appareils médicaux connectés, les lois strictes de confidentialité et les coûts élevés de violation accélèrent l'investissement.

Les PME adoptent-elles la protection des points de terminaison de niveau entreprise ?

Oui. Les bundles MDR d'abonnement et les tableaux de bord simplifiés permettent aux PME de combler les lacunes de capacité, stimulant le TCAC de 13,8 % de leur segment jusqu'en 2030.

Quels mouvements stratégiques les leaders du marché font-ils pour rester en tête ?

Les principaux fournisseurs intègrent la sécurité au niveau matériel, automatisent les flux de travail de réponse avec l'IA et acquièrent des technologies complémentaires-comme l'achat de Dropsuite par NinjaOne-pour élargir la portée de la plateforme.

Dernière mise à jour de la page le: