Taille et part du marché de la sécurité des bases de données basées sur le cloud

Analyse du marché de la sécurité des bases de données basées sur le cloud par Mordor Intelligence

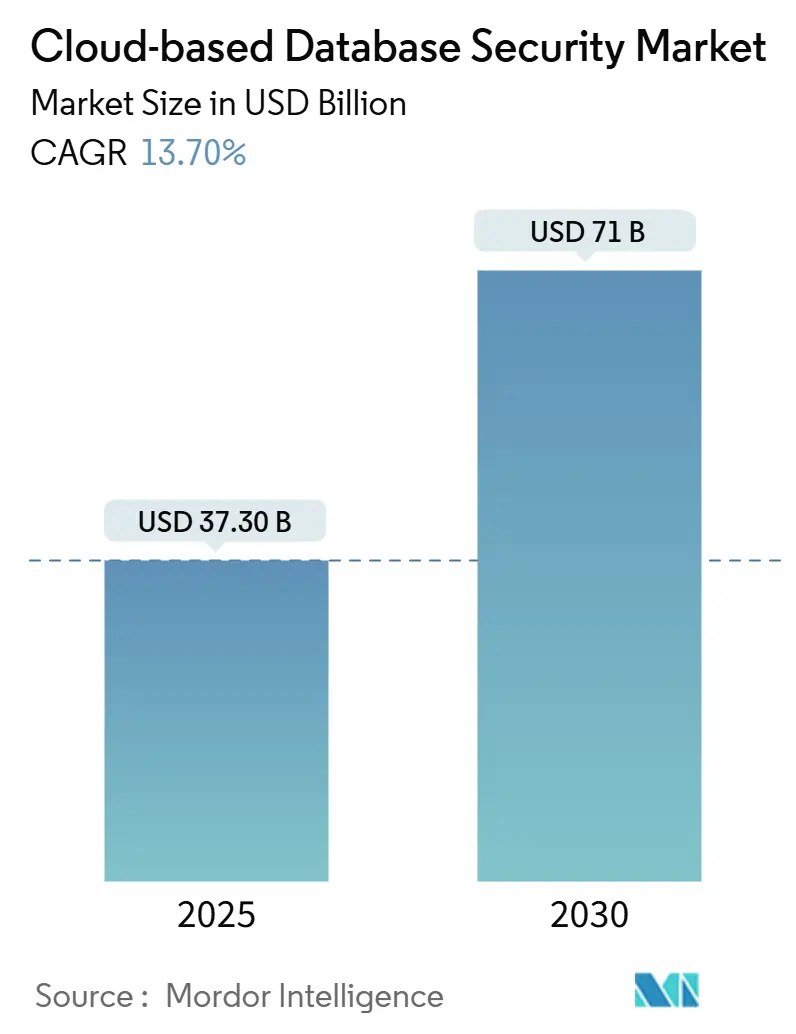

La taille du marché de la sécurité des bases de données basées sur le cloud est estimée à 37,3 milliards USD en 2025 et devrait atteindre 71,02 milliards USD d'ici 2030, progressant à un TCAC de 13,7 %. La migration croissante des charges de travail critiques vers les clouds publics, privés et hybrides étend les défenses périmètriques traditionnelles, contraignant les entreprises à implémenter des contrôles centrés sur les données à l'intérieur de la couche de base de données. Le chiffrement obligatoire des informations de santé protégées électroniquement sous la règle HIPAA renforcée, effective en 2025, et l'authentification multi-facteurs plus stricte imposée par PCI-DSS 4.0 accélèrent les cycles d'acquisition dans les industries hautement réglementées. Les institutions financières continuent de moderniser leurs piles de cybersécurité en phase avec l'expansion de la banque numérique, tandis que les prestataires de soins de santé font face à des coûts de violation qui ont atteint en moyenne 10,9 millions USD par incident en 2024. L'adoption rapide des bases de données NoSQL et multi-modèles, les normes de cryptographie post-quantique finalisées par le NIST en 2024, et les fonctionnalités de détection d'anomalies pilotées par l'IA intégrées dans les plateformes modernes de surveillance d'activité des bases de données soutiennent ensemble des perspectives de demande robustes à long terme.[1]National Institute of Standards and Technology, "NIST Releases First 3 Finalized Post-Quantum Encryption Standards," nist.gov

Points clés du rapport

- Par secteur d'utilisateur final, le segment BFSI était en tête avec 28,0 % de la part du marché de la sécurité des bases de données basées sur le cloud en 2024, tandis que la santé devrait se développer à un TCAC de 17,7 % jusqu'en 2030.

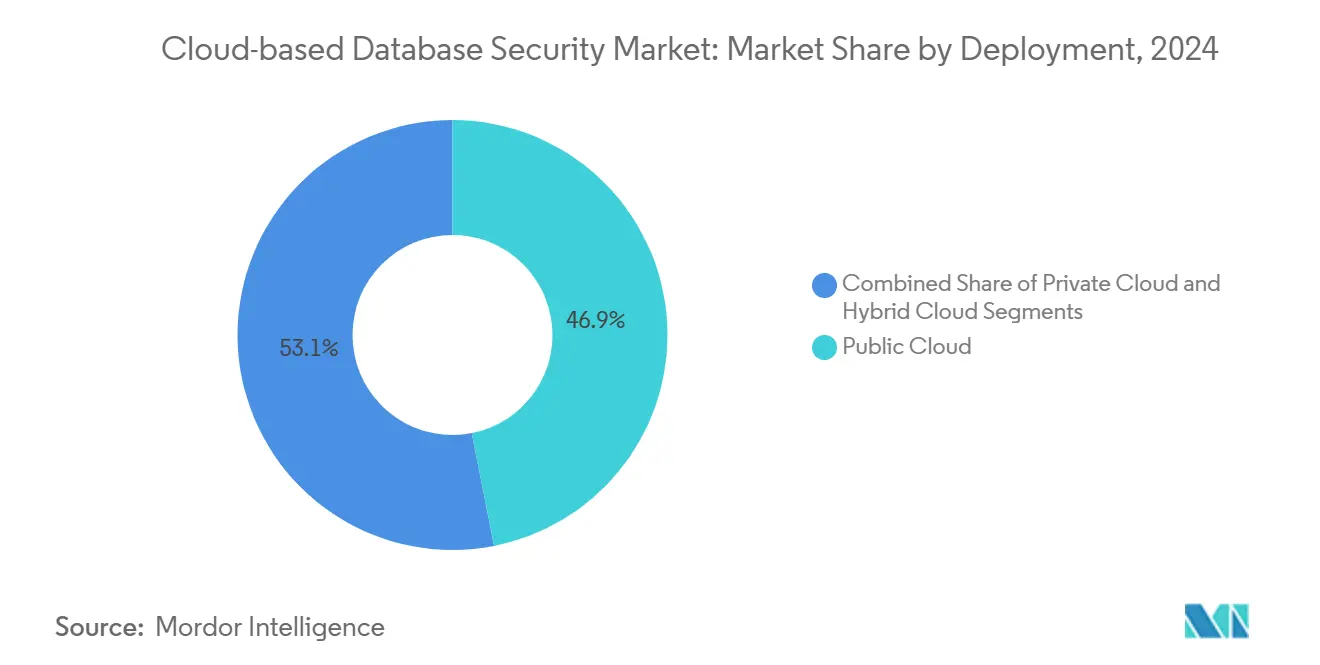

- Par modèle de déploiement, le cloud public détenait 46,9 % des revenus de 2024 ; les architectures hybrides devraient croître le plus rapidement à un TCAC de 15,4 % jusqu'en 2030.

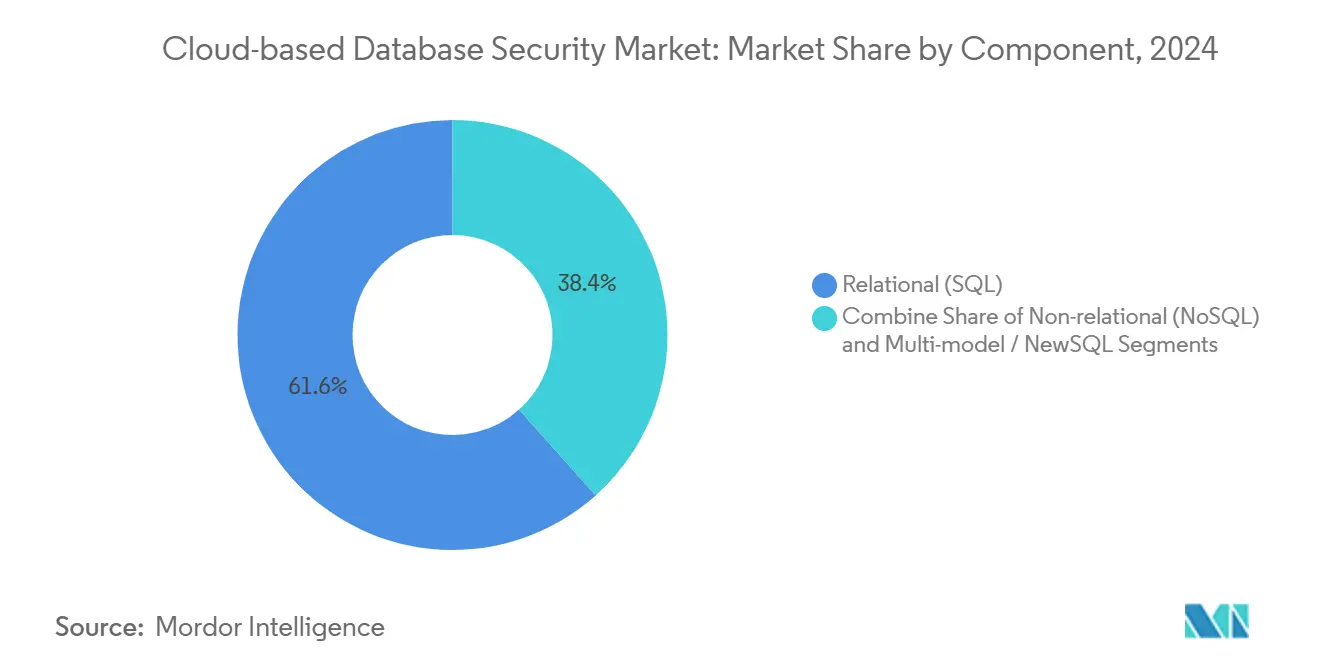

- Par type de base de données, les plateformes relationnelles représentaient 61,6 % des revenus en 2024, tandis que les implémentations NoSQL augmentent à un TCAC de 22,5 % jusqu'en 2030.

- Par fonction de sécurité, les services de contrôle d'accès et de gestion d'identité ont capturé 32,9 % des revenus de 2024 ; les services de chiffrement et de tokenisation augmenteront à un TCAC de 18,8 % pendant la période de prévision.

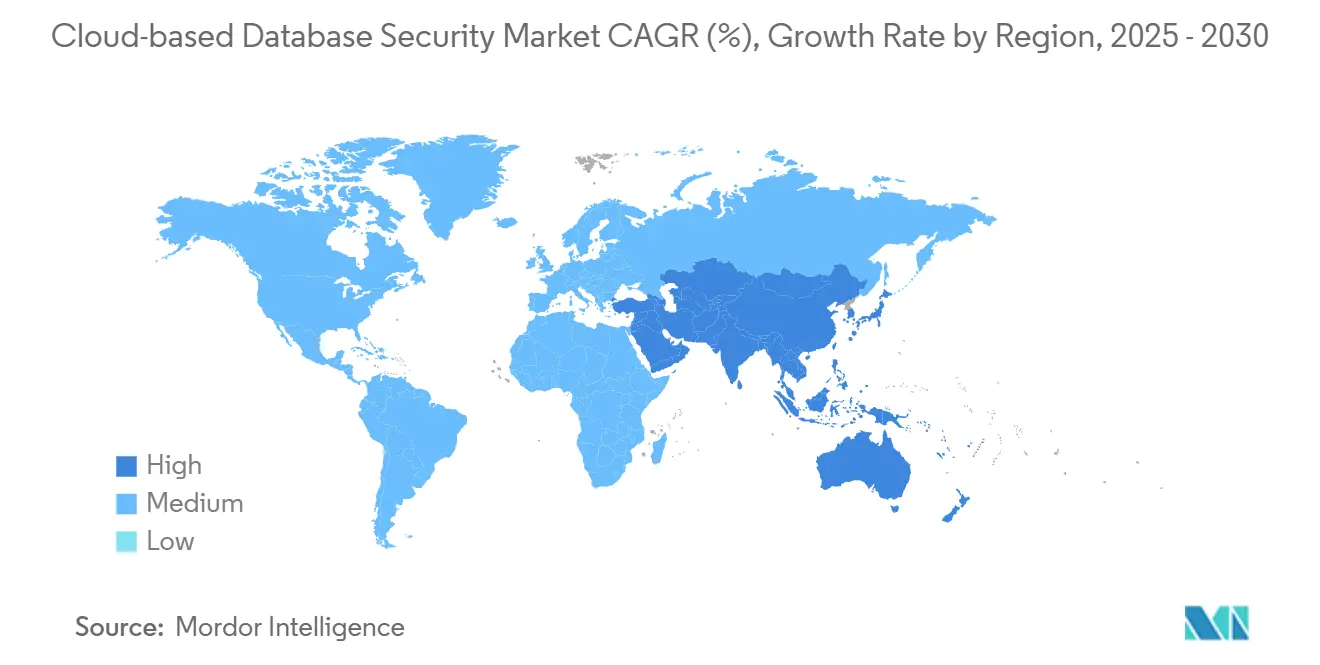

- Par région, l'Amérique du Nord commandait 34,5 % des revenus en 2024 ; l'Asie-Pacifique progresse au TCAC le plus élevé de 16,6 % jusqu'en 2030.

Tendances et insights du marché mondial de la sécurité des bases de données basées sur le cloud

Analyse de l'impact des moteurs

| Moteur | (~) % d'impact sur les prévisions TCAC | Pertinence géographique | Chronologie d'impact |

|---|---|---|---|

| Volumes croissants de données critiques dans les charges de travail cloud | +2.8% | Amérique du Nord, APAC | Moyen terme (2-4 ans) |

| Exigences de conformité réglementaire accrues | +3.2% | Europe, Amérique du Nord | Court terme (≤ 2 ans) |

| Cycles de renouvellement cloud-first du secteur BFSI | +1.9% | Amérique du Nord, Europe | Moyen terme (2-4 ans) |

| Complexité hybride et multi-cloud | +2.1% | APAC, Amérique du Nord | Long terme (≥ 4 ans) |

| Adoption des bases de données NoSQL / multi-modèles | +1.6% | Régions technologiquement avancées | Moyen terme (2-4 ans) |

| Détection d'anomalies pilotée par l'IA | +1.8% | Amérique du Nord, Europe | Long terme (≥ 4 ans) |

| Source: Mordor Intelligence | |||

Volumes croissants de données critiques dans les charges de travail cloud

Les entreprises rapportent que les trois quarts de leurs informations résidant dans le cloud qualifient désormais comme sensibles, un changement marqué par rapport à l'ère précoce du cloud où les données non-critiques dominaient. Les leaders de la fabrication industrielle tels que Siemens et Merck canalisent la télémétrie des dispositifs IoT vers les magasins de données cloud pour l'analytique de maintenance prédictive, augmentant l'exposition tout en améliorant la disponibilité des usines. Le coût moyen de violation un grimpé à 4,88 millions USD en 2024, incitant les conseils d'administration à autoriser les dépenses préventives sur le chiffrement natif cloud, la tokenisation et les solutions de surveillance continue. Les plateformes modernes supportent la gestion granulaire des clés et la tokenisation sans coffre-fort qui préservent les formats de données, permettant l'analytique sans déchiffrer les valeurs brutes.

Conformité réglementaire accrue (RGPD, PCI-DSS, CCPA, etc.)

Les régulateurs européens ont imposé des amendes de plusieurs millions d'euros en 2024 pour des configurations erronées de bases de données cloud qui ont exposé des données personnelles, signalant un contrôle RGPD plus strict.[3]European Données Protection Board, "EDPB News," edpb.europa.eu PCI-DSS 4.0 étend la couverture d'authentification multi-facteurs à tous les chemins d'accès à l'environnement des données de porteurs de cartes, forçant les processeurs de paiement à rearchitecturer les passerelles de base de données avant le T1 2025. La prochaine loi indienne sur la protection et la confidentialité des données et les mandats de localisation du Vietnam illustrent la mosaïque de conformité que les entreprises multinationales doivent naviguer. De nombreuses organisations traitent maintenant l'adhésion non pas comme un centre de coût mais comme un signal de confiance concurrentiel qui aide à gagner des clients soucieux de la confidentialité

Cycles de renouvellement de cybersécurité cloud-first du secteur BFSI

Les banques et assureurs re-platforment les systèmes de transactions centraux, intégrant l'analytique comportementale et les modèles de détection de fraude à l'intérieur des couches de surveillance d'activité des bases de données. Le moteur activé par l'IA de JPMorgan Chase un réduit les faux positifs de 30 % tout en réduisant l'exposition non autorisée aux données de 93,7 %. Les régulateurs dans plusieurs juridictions ont répondu aux conclusions de réponse aux incidents en prescrivant des contrôles d'identité plus forts et le chiffrement au repos pour toutes les bases de données financières, renforçant une cadence de mise à niveau constante.

Complexité hybride et multi-cloud alimentant les couches de sécurité unifiées

Soixante-dix-neuf pour cent des entreprises exécutent maintenant des charges de travail sur deux ou plusieurs fournisseurs hyperscale, et 55 % disent que contrôler les données dans ces environnements est plus difficile que les opérations sur site. La plateforme de protection d'applications natives cloud de Microsoft fusionne la gestion de posture, la protection des charges de travail et la surveillance d'exécution pour livrer une image opérationnelle unique, réduisant la prolifération d'outils et les lacunes administratives. Les majors de la fabrication comme Toyota appliquent des contrôles intégrés similaires pour sécuriser les données circulant entre les passerelles de périphérie et les magasins de données cloud qui alimentent les algorithmes d'optimisation de la chaîne d'approvisionnement.

Analyse de l'impact des contraintes

| Contrainte | (~) % d'impact sur les prévisions TCAC | Pertinence géographique | Chronologie d'impact |

|---|---|---|---|

| Préoccupations de souveraineté des données et de contrôle de localisation | -2.4% | Mondiale, plus forte en Europe et APAC | Moyen terme (2-4 ans) |

| Pénurie mondiale de compétences en sécurité cloud | -1.8% | Mondiale, plus aiguë dans les marchés émergents | Long terme (≥ 4 ans) |

| Latence d'analytique en temps réel du chiffrement/authentification en ligne | -1.2% | Mondiale, affectant particulièrement le trading haute fréquence et les systèmes temps réel | Court terme (≤ 2 ans) |

| Verrouillage fournisseur lié aux piles de sécurité natives cloud propriétaires | -0.9% | Mondiale, plus prononcée en Amérique du Nord et Europe | Moyen terme (2-4 ans) |

| Source: Mordor Intelligence | |||

Préoccupations de souveraineté des données et de contrôle de localisation

Une règle américaine de janvier 2025 restreint l'accès étranger aux données personnelles sensibles américaines, ajoutant de nouveaux obstacles de licence pour la réplication de bases de données transfrontalières.[2]U.S. Federal Register, "Preventing Access to U.S. Sensitive Personal Données by Countries of Concern," federalregister.gov Les acheteurs européens insistent sur l'hébergement basé dans l'UE et le contrôle de clés de garde pour satisfaire les limitations de transfert RGPD et Schrems II, tandis que le Vietnam impose la résidence des données dans le pays pour les opérateurs critiques. Maintenir des contrôles de sécurité équivalents dans des juridictions parallèles gonfle les frais généraux opérationnels et peut ralentir les migrations cloud complètes.

Pénurie mondiale de compétences en sécurité cloud

Les organisations peinent à recruter des professionnels qui peuvent mélanger l'administration traditionnelle de bases de données avec l'architecture zéro-confiance, le réglage de détection d'anomalies basé sur l'IA et l'orchestration de politiques multicloud. La recherche montre que de nombreux travailleurs de la santé échouent encore à signaler les tentatives de phishing, soulignant le gap du facteur humain même lorsque des protections techniques existent. Les fournisseurs répondent avec des offres de services gérés, mais la rareté des talents reste un frein sur le taux d'adoption dans les petites entreprises et les marchés émergents.

Analyse de segmentation

Par déploiement : les configurations hybrides stimulent l'innovation

Les déploiements hybrides grimpent à un TCAC de 15,4 % jusqu'en 2030, même si les instances cloud publiques ont conservé 46,9 % des revenus en 2024. Cette trajectoire reflète comment les entreprises réglementées combinent les magasins de données sur site pour les charges de travail souveraines avec l'élasticité cloud pour l'analytique. La taille du marché de la sécurité des bases de données basées sur le cloud pour les environnements hybrides devrait augmenter en parallèle avec le déploiement de l'Industrie 4.0 de la fabrication, où l'équipement d'atelier sensible à la latence diffuse des données vers des nœuds de périphérie régionaux avant de se synchroniser avec les entrepôts cloud. Les fournisseurs offrent des moteurs de politique qui traduisent automatiquement les étiquettes de classification et les règles de chiffrement entre les clusters Kubernetes, les pools OpenStack de cloud privé, et les services PaaS SQL hyperscale, réduisant le risque de configuration erronée pendant la migration des charges de travail.

Les organisations valorisent les modèles hybrides pour la résilience de récupération après sinistre et le zonage de conformité granulaire. La modernisation de la chaîne d'approvisionnement de Toyota montre comment les pipelines DevSecOps peuvent pousser les applications d'inventaire basées sur des microservices vers Azure tandis que les bases de données Oracle backend restent dans des racks privés jusqu'à ce que le matériel de chiffrement en utilisation atteigne la maturité. La version Arc 2025 de CData un introduit l'authentification native à deux facteurs et les capacités d'isolation de tenant UE conçues expressément pour les environnements hybrides où les connecteurs cloud et sur site partagent le même moteur de flux de travail. Comme le chiffrement en vol devient obligatoire pour les charges de travail de santé sous les directives HIPAA mises à jour, les passerelles hybrides qui terminent TLS à la couche de données captureront une part supplémentaire dans le marché de la sécurité des bases de données basées sur le cloud.

Note: Parts de segments de tous les segments individuels disponibles à l'achat du rapport

Par secteur d'utilisateur final : la santé mène la transformation de croissance

Le TCAC de 17,7 % de la santé jusqu'en 2030 dépasse tous les secteurs car les opérateurs de rançongiciels ciblent de manière disproportionnée les systèmes de dossiers de santé électroniques et les référentiels d'imagerie. La taille du marché de la sécurité des bases de données basées sur le cloud pour la santé devrait s'étendre alors que les prestataires adoptent le chiffrement obligatoire et la segmentation zéro-confiance pour se conformer à l'élimination des clauses "adressables" de HIPAA. La tokenisation avancée préserve les performances de flux de travail clinique tout en protégeant les champs d'informations de santé personnelles des requêtes d'analytique non autorisées.

Le segment BFSI un encore contribué la plus grande tranche de revenus à 28,0 % en 2024, reflétant quatre décennies de contrôles d'accès de grade mainframe qui sont maintenant recréés dans des formats natifs cloud. La surveillance de transactions améliorée par l'IA intégrée à la couche de base de données permet l'interdiction en temps réel des modèles de paiement anormaux. Les agences gouvernementales se concentrent sur les déploiements de cloud souverain, tirant parti des services consentis FedRAMP avec des pistes d'audit durcies. Les détaillants et les places de marché e-commerce intègrent la protection de base de données avec les moteurs de notation de fraude pour se défendre contre les prises de contrôle de compte qui ont grimpé après la saison des fêtes 2024, motivant l'investissement supplémentaire dans le chiffrement des charges de travail et les octrois d'accès juste-à-temps.

Par type de base de données : l'expansion NoSQL crée de nouveaux paradigmes de sécurité

Les plateformes NoSQL grimpent à un TCAC de 22,5 %, élargissant la surface de menace car les magasins de documents et de valeur-clé s'appuient traditionnellement sur la segmentation réseau plutôt que sur le contrôle d'accès au niveau des tables. Les configurations erronées les plus vulnérables proviennent des liaisons par défaut-autoriser dans les bacs à sable DevOps qui progressent plus tard vers la production sans rotation des identifiants. La part du marché de la sécurité des bases de données basées sur le cloud pour les moteurs relationnels est restée dominante à 61,6 % en 2024, mais les API de gestion de clés modernes traitent de plus en plus les ressources relationnelles et NoSQL comme des objets de première classe, permettant la poussée de politique unifiée.

Le travail académique de l'Université de Floride centrale démontre comment les initiés malveillants peuvent exploiter le décalage de réplication de cohérence éventuelle pour inférer des champs théoriquement protégés dans les offres Database-en tant que service. En réponse, les fournisseurs intègrent la notation de risque probabiliste dans les moniteurs d'activité de base de données, signalant les rafales d'écriture hors cycle typiques des tentatives d'exfiltration algorithmique. L'ancrage de registre distribué des journaux cloud assure la télémétrie évidente de manipulation pour l'examen forensique, une conception de plus en plus adoptée dans les pilotes de services financiers qui nécessitent une preuve d'intégrité des données à travers les géographies.

Note: Parts de segments de tous les segments individuels disponibles à l'achat du rapport

Par fonction de service de sécurité : les technologies de chiffrement mènent l'innovation

Les frameworks de contrôle d'accès ont livré 32,9 % des revenus en 2024, soulignant l'identité comme la première barrière de protection pour le trafic de base de données. Cependant, les services de chiffrement et de tokenisation afficheront le TCAC le plus rapide de 18,8 % car l'agilité d'algorithme et les modes sécurisés quantiques sont devenus des préoccupations au niveau du conseil d'administration. La taille du marché de la sécurité des bases de données basées sur le cloud pour le chiffrement devrait gonfler alors que 68 % des CISO signalent les scénarios de risque "récolter maintenant, déchiffrer plus tard".

Les normes FIPS 203 et 204 du NIST donnent aux fournisseurs la clarté pour intégrer des algorithmes basés sur des réseaux dans les modules de chiffrement de données transparent, fournissant une confidentialité directe sans refactorisation d'application radicale. Pendant ce temps, les classificateurs d'apprentissage automatique traitent des millions de plans de requête historiques pour détecter les modèles de mouvement latéral qui échappent aux détecteurs basés sur la signature, élevant le rôle de l'IA dans la surveillance d'activité de base de données.

Analyse géographique

L'Asie-Pacifique devrait enregistrer un TCAC de 16,6 % jusqu'en 2030, alimenté par les directives nationales cloud-first en Inde et au Vietnam aux côtés d'investissements lourds dans les régions hyperscale par les fournisseurs américains et chinois. Le livre blanc de sécurité de l'information 2024 du Japon un attribué une pointe des attaques de rançongiciel sur les systèmes de terminaux portuaires à la réutilisation d'identifiants à travers les consoles de gestion basées sur le cloud, encourageant l'adoption de passerelles de base de données zéro-confiance. La loi australienne sur les infrastructures critiques stimule de même les projets de chiffrement à l'intérieur des lacs de données du secteur énergétique.

L'Amérique du Nord un conservé 34,5 % des revenus en 2024 alors que les adopteurs précoces étendent les modèles de responsabilité partagée pour inclure le chiffrement en utilisation et les enclaves de calcul confidentiel. Le manuel de sécurité cloud du département de la Défense appelle à l'audit synchrone entre les couches d'application et de base de données, fusionnant effectivement les pipelines DevSecOps et les contrôles de protection des données. Les grandes entreprises déploient de plus en plus des frameworks de politique-comme-code qui répliquent les graphiques d'identité à travers AWS, Azure et Google Cloud pour satisfaire les demandes d'audit Sarbanes-Oxley plus strictes.

Les revenus européens s'étendent à un rythme modeste car la vigilance RGPD augmente les coûts de conformité mais stimule aussi l'adoption de technologies améliorant la confidentialité. Les manœuvres 2024 du comité européen de protection des données ont placé la posture de chiffrement des bases de données cloud parmi les thèmes d'inspection principaux, et la CNIL française un imposé des amendes pour les configurations erronées de bases de données marketing qui ont laissé la télémétrie non chiffrée au repos. Les fournisseurs répondent avec des variantes de cloud souverain qui imposent la garde de clés en région et les normes de livraison électronique.

L'Amérique du Sud et le Moyen-Orient et l'Afrique montrent une croissance stable à deux chiffres alors que les modernisateurs de télécommunications embrassent les clouds centraux 5G et les gouvernements numérisent les services citoyens, bien que les pénuries de spécialistes en sécurité cloud ralentissent les déploiements complexes zéro-confiance. Les fournisseurs de services de sécurité gérés comblent le gap de talent en regroupant les modules de protection de base de données avec les offres SOC-en tant que service, accélérant l'entrée pour les adopteurs du marché moyen.

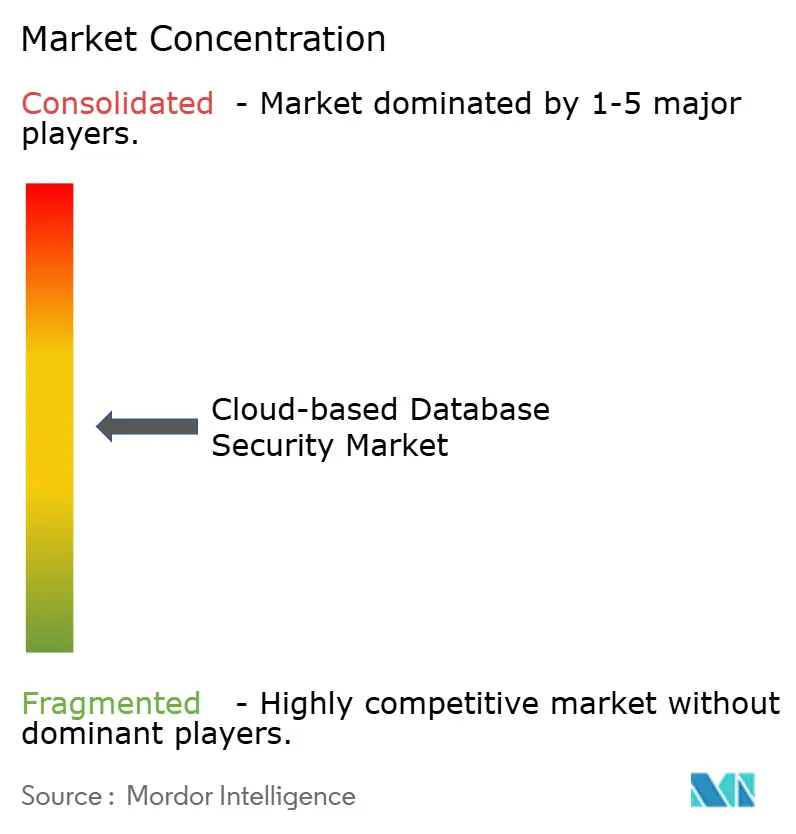

Paysage concurrentiel

Une fragmentation modérée définit le marché de la sécurité des bases de données basées sur le cloud alors que les plateformes hyperscale - AWS, Microsoft Azure et Google Cloud - regroupent les contrôles natifs, tandis que les spécialistes pure-play se concentrent sur l'IA, la tokenisation ou les niches de cloud souverain. IBM un reclassé les revenus de sécurité des données sous son segment Données plus large, signifiant un changement vers le traitement de la protection comme une capacité de base de données intrinsèque plutôt qu'un ajout externe.

La consolidation s'est accélérée en 2024-2025. L'acquisition d'HashiCorp par IBM un aligné les modèles infrastructure-en tant que-code de Terraform avec Guardium Insights, simplifiant la propagation de politique dans les pipelines multi-cloud. L'achat de Voyage AI par MongoDB augmente les moteurs d'optimisation de requête avec des routines d'IA dignes de confiance qui peuvent distinguer les rafales de requête bénignes des malveillantes à l'échelle de la milliseconde.

L'intensité des brevets reste élevée. Google un sécurisé des revendications sur le chiffrement préservant les champs qui permet la tokenisation sans réécriture de schéma, réduisant la friction de migration des moteurs Oracle hérités vers les moteurs Postgres natifs cloud. Les start-ups comme le partenaire d'identité zéro-confiance d'Akamai, P3M, courtisent les déploiements gouvernementaux où les exigences de chaîne de custody interdisent la manipulation de clés offshore.[4]Akamai Technologies, "Akamai and FPT partner to help customers build and support cloud-native applications," akamai.com Les opportunités d'espace blanc restent dans la sécurisation des bases de données de séries temporelles et de vecteurs qui sous-tendent les plateformes d'IA générative, un segment où les ensembles d'outils actuels ne fournissent qu'un contrôle d'accès à grain grossier.

Leaders de l'industrie de la sécurité des bases de données basées sur le cloud

-

IBM Corporation

-

Fortinet Technologies Inc.

-

Intel Security Group

-

McAfee Inc.

-

Oracle Pvt. Ltd

- *Avis de non-responsabilité : les principaux acteurs sont triés sans ordre particulier

Développements récents de l'industrie

- Mai 2025 : Akamai et FPT se sont associés pour aider les clients à construire des applications natives cloud avec des contrôles d'identité zéro-confiance intégrés

- Mars 2025 : IBM un complété son acquisition d'HashiCorp, intégrant l'outillage d'automatisation d'infrastructure avancé avec la pile de protection de base de données cloud d'IBM

- Février 2025 : MongoDB un acquis Voyage AI pour intégrer des fonctionnalités d'IA dignes de confiance dans sa plateforme de base de données

- Janvier 2025 : Le département américain de la Justice un appliqué l'ordre exécutif 14117 restreignant l'accès étranger aux données personnelles sensibles, impactant les stratégies de réplication de bases de données transfrontalières

Portée du rapport du marché mondial de la sécurité des bases de données basées sur le cloud

Avec la croissance rapide du nombre de cyberattaques, la demande de packages d'approbation et de sécurité stricts pour protéger les données confidentielles à travers différents secteurs, tels que le gouvernement, la banque, le commerce de détail, la fabrication, etc., augmente. Les entreprises dépensent sur différents modes de déploiement selon leur CAPEX pour répondre aux besoins de sécurité.

Le marché de la sécurité des bases de données basées sur le cloud peut être segmenté par déploiement (public, privé et hybride), par secteur d'utilisateur final (BFSI, commerce de détail, gouvernement, santé, IT et télécommunications, fabrication et autres secteurs d'utilisateur final), par géographie (Amérique du Nord, Europe, Asie Pacifique, Amérique latine et Moyen-Orient et Afrique). Les tailles et prévisions de marché sont fournies en termes de valeur en USD pour tous les segments ci-dessus.

| Cloud public |

| Cloud privé |

| Cloud hybride |

| BFSI |

| Commerce de détail et e-commerce |

| Gouvernement et secteur public |

| Santé et sciences de la vie |

| IT et télécommunications |

| Fabrication |

| Autres industries |

| Relationnelle (SQL) |

| Non-relationnelle (NoSQL) |

| Multi-modèle / NewSQL |

| Contrôle d'accès et IAM |

| Chiffrement et tokenisation des données |

| Surveillance et audit d'activité de base de données |

| Sauvegarde, récupération et masquage des données |

| Autres (risque et conformité, conseil) |

| Amérique du Nord | États-Unis |

| Canada | |

| Mexique | |

| Amérique du Sud | Brésil |

| Argentine | |

| Reste de l'Amérique du Sud | |

| Europe | Allemagne |

| Royaume-Uni | |

| France | |

| Italie | |

| Espagne | |

| Reste de l'Europe | |

| Asie-Pacifique | Chine |

| Japon | |

| Inde | |

| Corée du Sud | |

| Australie | |

| Reste de l'Asie-Pacifique | |

| Moyen-Orient | Israël |

| Arabie saoudite | |

| Émirats arabes unis | |

| Turquie | |

| Reste du Moyen-Orient | |

| Afrique | Afrique du Sud |

| Égypte | |

| Reste de l'Afrique |

| Par déploiement | Cloud public | |

| Cloud privé | ||

| Cloud hybride | ||

| Par secteur d'utilisateur final | BFSI | |

| Commerce de détail et e-commerce | ||

| Gouvernement et secteur public | ||

| Santé et sciences de la vie | ||

| IT et télécommunications | ||

| Fabrication | ||

| Autres industries | ||

| Par type de base de données | Relationnelle (SQL) | |

| Non-relationnelle (NoSQL) | ||

| Multi-modèle / NewSQL | ||

| Par fonction de service de sécurité | Contrôle d'accès et IAM | |

| Chiffrement et tokenisation des données | ||

| Surveillance et audit d'activité de base de données | ||

| Sauvegarde, récupération et masquage des données | ||

| Autres (risque et conformité, conseil) | ||

| Par géographie | Amérique du Nord | États-Unis |

| Canada | ||

| Mexique | ||

| Amérique du Sud | Brésil | |

| Argentine | ||

| Reste de l'Amérique du Sud | ||

| Europe | Allemagne | |

| Royaume-Uni | ||

| France | ||

| Italie | ||

| Espagne | ||

| Reste de l'Europe | ||

| Asie-Pacifique | Chine | |

| Japon | ||

| Inde | ||

| Corée du Sud | ||

| Australie | ||

| Reste de l'Asie-Pacifique | ||

| Moyen-Orient | Israël | |

| Arabie saoudite | ||

| Émirats arabes unis | ||

| Turquie | ||

| Reste du Moyen-Orient | ||

| Afrique | Afrique du Sud | |

| Égypte | ||

| Reste de l'Afrique | ||

Questions clés auxquelles répond le rapport

Quelles sont les perspectives de croissance pour le marché de la sécurité des bases de données basées sur le cloud jusqu'en 2030 ?

Le marché de la sécurité des bases de données basées sur le cloud devrait passer de 37,3 milliards USD en 2025 à 71,02 milliards USD d'ici 2030, enregistrant un TCAC de 13,7 %.

Quel modèle de déploiement se développe le plus rapidement ?

Les architectures hybrides mènent la croissance à un TCAC de 15,4 % alors que les entreprises équilibrent les besoins de souveraineté des données avec l'évolutivité cloud.

Pourquoi la santé est-elle le segment d'utilisateur final le plus dynamique ?

La santé fait face à des menaces de rançongiciel croissantes et de nouveaux mandats de chiffrement HIPAA, conduisant un TCAC de 17,7 % pour les dépenses de sécurité.

Comment la cryptographie post-quantique impactera-t-elle la protection des bases de données ?

Les normes 2024 du NIST permettent aux fournisseurs d'intégrer des algorithmes basés sur des réseaux, sécurisant les données chiffrées contre les attaques d'ordinateurs quantiques à l'avenir.

Quel rôle joue l'IA dans la sécurité moderne des bases de données basées sur le cloud ?

L'IA alimente les moteurs de détection d'anomalies qui apprennent les modèles de requête et signalent l'accès suspect en temps réel, réduisant les faux positifs et le temps de séjour des violations.

Dernière mise à jour de la page le: