Taille et part du marché des logiciels de chiffrement cloud

Analyse du marché des logiciels de chiffrement cloud par Mordor Intelligence

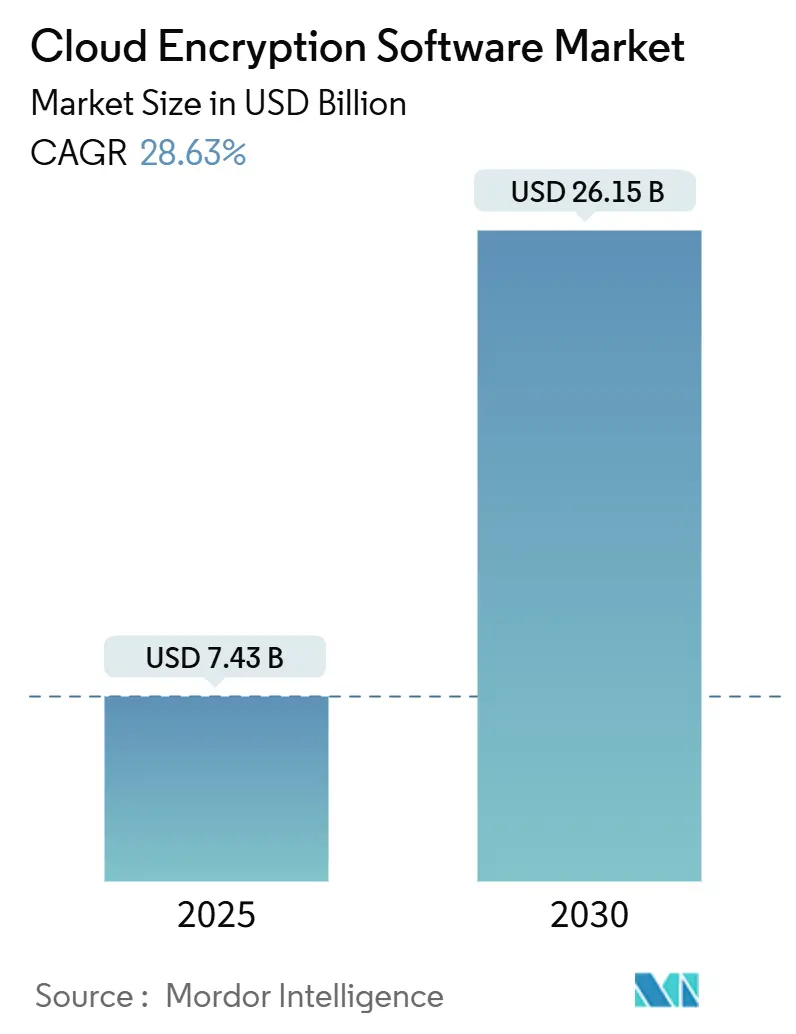

La taille du marché des logiciels de chiffrement cloud s'élève à 7,43 milliards USD en 2025 et est en passe d'atteindre 26,15 milliards USD d'ici 2030, enregistrant un TCAC de 28,6 %. Cette poussée combine trois forces puissantes : les cyberattaques implacables, la pression réglementaire croissante, et le passage opérationnel vers l'informatique multi-cloud. Les normes de cryptographie post-quantique finalisées par le National Institute of Standards and Technology (NIST) en août 2024 ont accéléré les feuilles de route de migration des entreprises alors que les conseils d'administration ont réalisé que les risques de récolter-maintenant-décrypter-plus-tard s'étaient déjà matérialisés. Dans le même temps, 98 % des entreprises de services financiers exploitent désormais des charges de travail dans le cloud public, créant un besoin urgent de gestion unifiée des clés sur des plateformes hétérogènes[1]Board of Governors of the Federal Reserve System, "Community Banking Connections: Cloud Adoption Survey," federalreserve.gov. L'Amérique du Nord mène l'adoption, propulsée par les mandats FedRAMP et du Département de la Défense pour les algorithmes quantique-sécurisés, tandis que les politiques de cloud souverain poussent l'Asie-Pacifique vers le TCAC régional le plus rapide. L'écosystème de chiffrement est également façonné par des outils symétriques optimisés pour les performances, le chiffrement entièrement homomorphe révolutionnaire, et les technologies informatiques confidentielles assistées par matériel qui scellent les données pendant leur utilisation.

Principaux enseignements du rapport

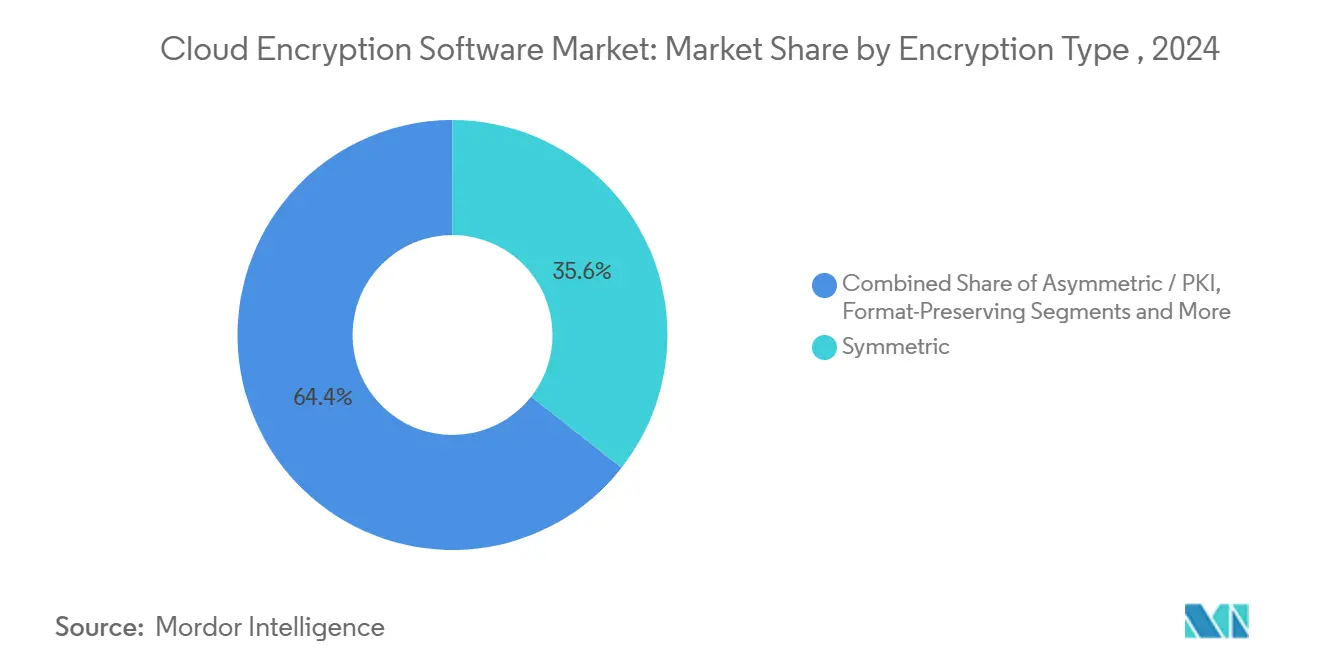

- Par type de chiffrement, les algorithmes symétriques ont mené avec 35,6 % de part du marché des logiciels de chiffrement cloud en 2024, tandis que le chiffrement entièrement homomorphe devrait croître à un TCAC de 29,0 % jusqu'en 2030.

- Par application, la protection des données au repos un représenté 36,8 % de part de la taille du marché des logiciels de chiffrement cloud en 2024 ; les charges de travail informatiques confidentielles se développeront à un TCAC de 29,7 % jusqu'en 2030.

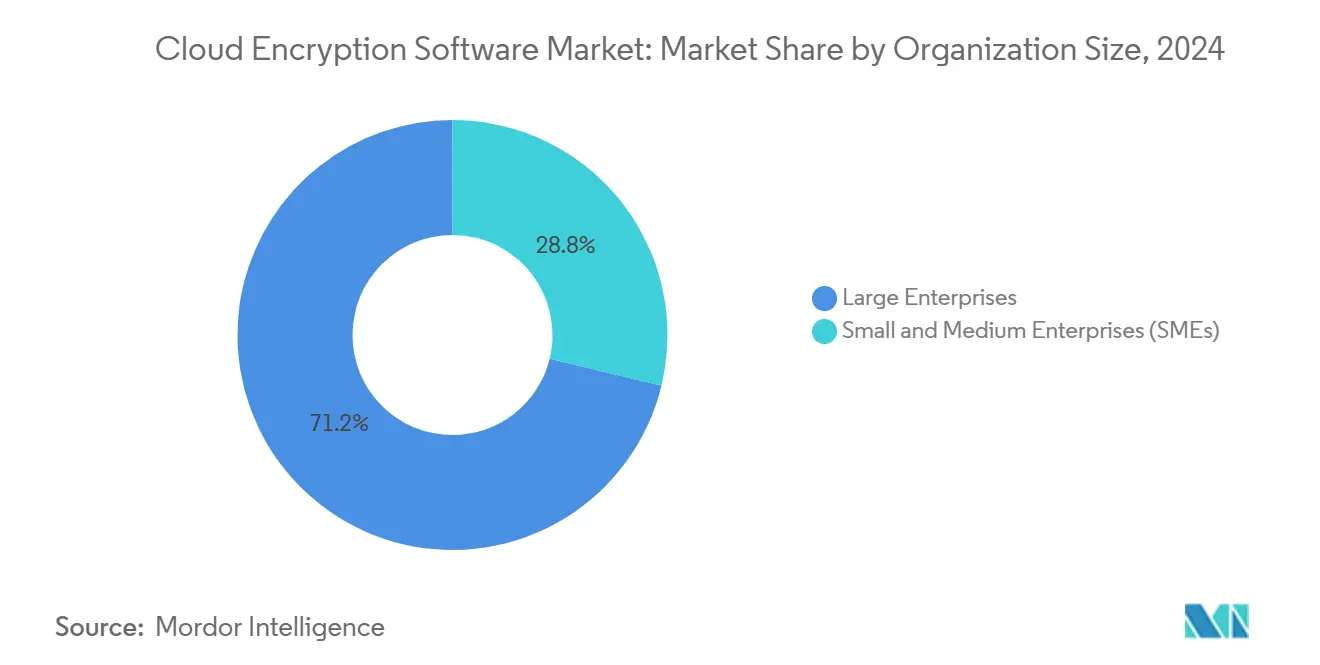

- Par taille d'organisation, les grandes entreprises ont détenu 71,2 % de la part du marché des logiciels de chiffrement cloud en 2024, tandis que les petites et moyennes entreprises sont positionnées pour un TCAC de 30,1 % sur la période de prévision.

- Par secteur d'activité, l'IT et les télécommunications ont commandé 33,5 % de part de revenus en 2024 ; les services bancaires, financiers et d'assurance (BFSI) devraient progresser à un TCAC de 28,9 % jusqu'en 2030.

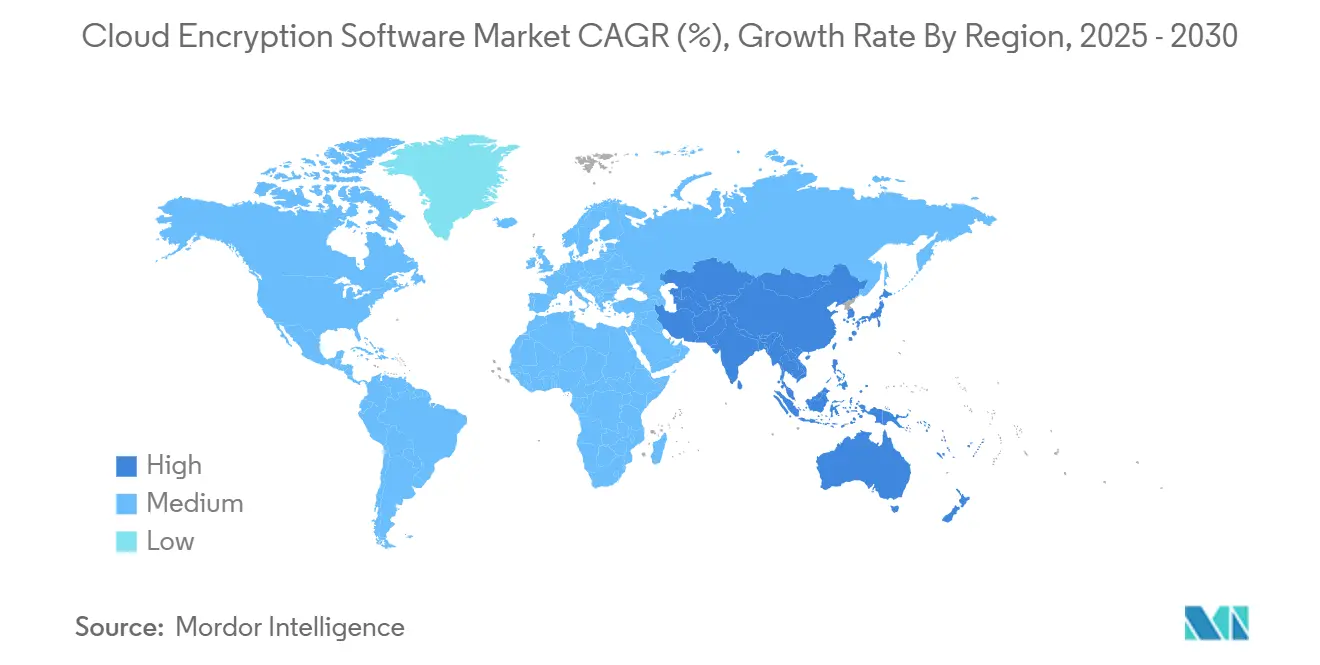

- Par géographie, l'Amérique du Nord un représenté 38,9 % du marché des logiciels de chiffrement cloud en 2024, tandis que l'Asie-Pacifique est prête à grimper avec un TCAC de 29,5 % jusqu'en 2030.

Tendances et insights du marché mondial des logiciels de chiffrement cloud

Analyse de l'impact des moteurs

| Moteur | (~) % d'impact sur les prévisions TCAC | Pertinence géographique | Calendrier d'impact |

|---|---|---|---|

| Renforcement des réglementations de protection des données | +4.2% | Mondial, avec des gains précoces en UE, Amérique du Nord | Moyen terme (2-4 ans) |

| Poussée des cyberattaques sophistiquées sur le cloud | +3.8% | Mondial | Court terme (≤ 2 ans) |

| Adoption multi-cloud d'entreprise | +3.1% | Amérique du Nord et UE, noyau APAC | Moyen terme (2-4 ans) |

| Demande d'informatique confidentielle | +2.9% | Mondial, répercussion vers les marchés émergents | Long terme (≥ 4 ans) |

| Urgence du chiffrement post-quantique | +2.7% | Amérique du Nord et UE, expansion mondiale | Long terme (≥ 4 ans) |

| Outils DevSecOps "chiffrement-en-tant-que-code" | +2.1% | Mondial, concentré dans les pôles technologiques | Court terme (≤ 2 ans) |

| Source: Mordor Intelligence | |||

Renforcement des réglementations de protection des données

Les statuts mondiaux élèvent la ligne de base de sécurité. PCI DSS 4.0, effectif en mars 2025, force les révisions cryptographiques annuelles et l'authentification multifactorielle dans tous les environnements porteurs de cartes. La Loi européenne sur la résilience opérationnelle numérique et la directive NIS 2 exigent un chiffrement résistant au quantique d'ici 2030 pour les services bancaires et les infrastructures critiques. Aux États-Unis, la Loi de préparation à la cybersécurité informatique quantique oblige les agences fédérales à pivoter vers les algorithmes post-quantiques approuvés par le NIST, établissant un modèle que le secteur privé suit. FedRAMP un déjà mandaté les modules validés FIPS 140-2 pour tous les services cloud fédéraux, transformant la conformité en ticket d'entrée de facto sur le marché. Même les universités renforcent les contrôles car le cadre FERPA de 2002 n'avait jamais anticipé les données étudiantes stockées dans le cloud, incitant à des mesures de chiffrement qui dépassent les minima légaux.

Poussée des cyberattaques sophistiquées sur le cloud

Les charges de travail cloud ont absorbé 31 % des incidents cybernétiques enregistrés en 2024, avec des coûts de rançongiciels dans les services financiers s'élevant en moyenne à 5,37 millions USD[2]Broadcom Inc., "2025 State of Ransomware Report," broadcom.com. Les acteurs de menaces persistantes avancées récoltent désormais des trésors chiffrés, pariant sur le décryptage quantique futur. La surveillance de chiffrement en temps réel et l'échange de clés hybride classique-plus-post-quantique gagnent donc en traction. Les erreurs de configuration causent 44 % des violations de cloud public, donc les moteurs de politique automatisés qui enveloppent le chiffrement autour de chaque objet-indépendamment des compétences de l'administrateur-deviennent obligatoires. Les attaquants ciblent de plus en plus les identités du plan de contrôle plutôt que les points d'accès, renforçant le besoin de protection centrée sur les données qui reste efficace même lorsque les contrôles de périmètre échouent.

Adoption multi-cloud d'entreprise

Soixante-dix pour cent des banques de détail prévoient de faire fonctionner des opérations entièrement basées sur le cloud d'ici 2025, pourtant chaque hyperscaler livre son propre service de gestion de clés, créant un patchwork de politiques que les équipes peinent à concilier. Les modèles apportez-votre-propre-clé et détenez-votre-propre-clé émergent pour laisser les entreprises garder la souveraineté cryptographique, mais les préoccupations de performance et de verrouillage freinent encore l'adoption. Les services de gestion de clés externes promettent une surveillance centralisée à travers Amazon Web Services, Microsoft Azure et Google Cloud Platform, bien que la surcharge d'intégration reste non-triviale. L'architecture zéro-confiance-fondée sur l'hypothèse que la violation est inévitable-encadre désormais la plupart des plans de chiffrement multi-cloud, stimulant la demande pour des contrôles qui voyagent avec les données plutôt qu'avec l'infrastructure.

Demande d'informatique confidentielle

Les environnements d'exécution de confiance (TEE) basés sur matériel tels qu'Intel SGX et AMD SEV chiffrent les données en cours d'utilisation, fermant la dernière fenêtre d'exposition. Les banques déploient des TEE pour la détection de fraude à travers des jeux de données partagés sans révéler les enregistrements sous-jacents. Les fournisseurs de soins de santé exécutent des modèles de diagnostic IA sur des informations patients protégées, préservant la conformité HIPAA. Depuis le lancement du Consortium d'informatique confidentielle, les fournisseurs de cloud ont travaillé à standardiser les enclaves, accélérant l'adoption commerciale. Les TEE actuels ajoutent 10-40 % de surcharge de traitement, pourtant le gain de sécurité dépasse le coût pour la plupart des pipelines analytiques et IA. La recherche sur les attaques par canaux auxiliaires continue, gardant les feuilles de route des fournisseurs axées sur le durcissement du microcode et les techniques d'injection de bruit.

Analyse de l'impact des contraintes

| Contrainte | (~) % d'impact sur les prévisions TCAC | Pertinence géographique | Calendrier d'impact |

|---|---|---|---|

| Surcharge de performance et latence | -2.8% | Mondial, affectant particulièrement les applications temps réel | Court terme (≤ 2 ans) |

| Complexité de gestion des clés | -2.3% | Mondial, concentré dans les environnements multi-cloud | Moyen terme (2-4 ans) |

| Manque d'interopérabilité dans l'exécution de confiance | -1.9% | Mondial, affectant l'adoption d'entreprise | Moyen terme (2-4 ans) |

| Souveraineté des données edge-cloud freinant la demande | -1.6% | APAC, UE avec localisation stricte des données | Long terme (≥ 4 ans) |

| Source: Mordor Intelligence | |||

Surcharge de performance et latence

Le chiffrement des données ajoute des cycles de calcul et des attentes d'E/S. Le chiffrement classique au repos ralentit les requêtes SQL de plusieurs centaines de millisecondes dans les bases de données à haut volume. Le chiffrement entièrement homomorphe, bien que révolutionnaire pour la confidentialité, peut gonfler le temps de traitement de 1 000× sauf si l'accélération matérielle est employée. Les frameworks assistés par GPU réduisent cette surcharge d'environ 12 % selon des études de référence récentes publiées dans Computers, Matériaux and Continua. Les scénarios d'informatique edge ressentent le plus la pénalité car le délai de chiffrement compose la latence réseau existante, forçant les architectes à peser la réactivité temps réel contre la confidentialité. Les algorithmes post-quantiques augmentent aussi la taxe computationnelle à cause de tailles de clés plus grandes, défiant la budgétisation de performance dans les dispositifs basse consommation.

Complexité de gestion des clés

Le chiffrement n'est aussi fort que ses clés, pourtant peu d'entreprises exploitent des plateformes de cycle de vie de clés unifiées à travers plusieurs clouds. Les services natifs distincts-AWS KMS, Azure Key Vault, Google Cloud KMS-offrent peu d'interopérabilité, laissant les équipes jongler manuellement avec les calendriers de rotation et les contrôles d'accès. Deux tiers des organisations citent l'expertise cryptographique inadéquate comme leur principal obstacle, un écart qui mène fréquemment à des politiques mal configurées qui affaiblissent silencieusement la protection. PCI DSS 4.0 exige désormais la rotation automatisée des clés, ajoutant de l'urgence. La migration à venir vers les normes post-quantiques signifie que la plupart des modules de sécurité matériels nécessiteront un firmware ou un remplacement complet, contraignant davantage les budgets et les compétences. Les services centralisés aident, mais ils introduisent des points uniques de défaillance-un compromis architectural que les grandes entreprises analysent attentivement.

Analyse des segments

Par type de chiffrement : Les algorithmes résistants au quantique stimulent l'innovation

Les méthodes symétriques dominent le marché des logiciels de chiffrement cloud avec 35,6 % de part en 2024, favorisées pour leur vitesse et leur faible surcharge CPU. Le chiffrement entièrement homomorphe, malgré sa petite enfance, est la technique qui monte le plus rapidement, prévu pour croître à 29,0 % de TCAC alors que les cas d'usage d'informatique confidentielle s'épanouissent. La publication d'août 2024 des FIPS 203, FIPS 204, et FIPS 205 un établi la ligne de base pour l'encapsulation de clés post-quantique, les signatures numériques, et les signatures basées sur hachage sans état, incitant les fournisseurs à intégrer ces algorithmes dans les feuilles de route produits[3]National Institute of Standards and Technology, "Post-Quantum Cryptography Standardization Project," nist.gov.

Les entreprises déploient une cryptographie hybride qui mélange les méthodes de courbes elliptiques classiques avec les treillis post-quantiques, se couvrant contre l'échec algorithmique. Le chiffrement préservant le format s'étend aussi car il permet aux applications héritées de stocker des données protégées sans refonte de schéma. Avec la sélection par le NIST en mars 2025 de HQC comme cinquième algorithme pour une diversité supplémentaire, l'outillage crypto-agile est devenu une priorité au niveau du conseil d'administration. En conséquence, la taille du marché des logiciels de chiffrement cloud pour les charges de travail symétriques devrait grimper régulièrement, tandis que les options quantique-sécurisées capturent une plus grande part des nouveaux déploiements.

Note: Parts de segments de tous les segments individuels disponibles à l'achat du rapport

Par application : L'informatique confidentielle transforme la protection des données en cours d'utilisation

Les données au repos dominent encore la pile d'applications avec 36,8 % de part du marché des logiciels de chiffrement cloud en 2024, reflétant des pratiques matures de sauvegarde et de stockage. Pourtant c'est le chiffrement des données en cours d'utilisation qui fait les gros titres, surgissant à un TCAC de 29,7 % alors que les TEE suppriment la barrière de longue date du traitement sur texte en clair. La taille du marché des logiciels de chiffrement cloud pour les charges de travail d'informatique confidentielle se développera donc plus rapidement que tout autre segment.

La protection de couche de transport reste indispensable pour les liens inter-cloud, mais l'optimisation de performance s'est déplacée vers les algorithmes de poignée de main post-quantique. Les outils de collaboration SaaS voient des déploiements plus larges de chiffrement côté client pour que les organisations gardent le contrôle des clés cryptographiques. Le chiffrement symétrique interrogeable apparaît maintenant dans les environnements de big Données, où la surcharge de latence peut être tolérée pour les requêtes de haute valeur. Ensemble ces changements avancent la vision de protection persistante, agnostique d'état à travers tout le cycle de vie des données.

Par taille d'organisation : L'adoption PME s'accélère

Les grandes entreprises ont détenu 71,2 % de part du marché des logiciels de chiffrement cloud en 2024 grâce à des domaines hybrides étendus et des budgets de conformité plus importants. Elles mènent les pilotes en chiffrement entièrement homomorphe et informatique confidentielle. En revanche, les petites et moyennes entreprises ajoutent SaaS chiffré et services de clés basés sur API à un TCAC de 30,1 %, la trajectoire la plus rapide du marché.

La tarification payez-à-l'usage, la rotation gérée des clés et les rapports de conformité basés sur modèles abaissent les barrières pour les entreprises sans personnel de sécurité dédié. Cependant, 51,3 % des petites entreprises citent encore la complexité d'implémentation comme leur principal empêchement. Alors que l'UX des fournisseurs s'améliore et que les intégrations de marché mûrissent, la taille du marché des logiciels de chiffrement cloud capturée par les PME est prête à s'élargir, équilibrant progressivement la concentration des segments.

Note: Parts de segments de tous les segments individuels disponibles à l'achat du rapport

Par secteur d'activité : BFSI mène la transition résistante au quantique

L'IT et les télécommunications ont capturé 33,5 % de part de revenus en 2024 à cause de la migration cloud précoce et des demandes de bande passante élevées. Les services bancaires, financiers et d'assurance seront le secteur à croissance la plus rapide, sprintant à 28,9 % de TCAC jusqu'en 2030 alors que les régulateurs poussent les normes quantique-sécurisées et que la concurrence fintech intensifie le risque.

Les soins de santé accélèrent les pilotes d'informatique confidentielle pour les diagnostics activés par IA, protégeant les fichiers patients qui coûtent 10,93 millions USD par violation-le double de la moyenne multi-industrielle. Les agences gouvernementales, sous la Loi de préparation à la cybersécurité informatique quantique, servent comme clients d'ancrage pour les modules post-quantiques. Les détaillants affinent la tokenisation pour satisfaire PCI DSS 4.0 sans ajouter de latence de caisse. À travers les secteurs, le marché des logiciels de chiffrement cloud fournit un bouclier unificateur contre des obligations de sécurité des données divergentes, mais néanmoins intensifiantes.

Analyse géographique

L'Amérique du Nord un détenu 38,9 % du marché des logiciels de chiffrement cloud en 2024, soutenue par les mandats FedRAMP, les directives du Département de la Défense et la migration agressive des entreprises vers les contrôles post-quantiques. La pénétration multi-cloud est élevée, et les fournisseurs sécurisent les revenus à travers les services de clés gérées et l'orchestration crypto-agile. Les grands clients de santé et finance testent aussi les frameworks d'informatique confidentielle à l'échelle, accélérant les cycles d'innovation.

L'Asie-Pacifique est la région à croissance la plus rapide avec un TCAC de 29,5 % jusqu'en 2030. Les plans de cloud souverain en Australie, Japon, Corée du Sud et Inde exigent que les clés de chiffrement restent sur le sol domestique, stimulant les ventes de passerelles de gestion de clés externes et de modules de sécurité matériels qui supportent les algorithmes nationaux où requis. La Banque asiatique de développement estime qu'une politique cloud améliorée pourrait élever le PIB régional jusqu'à 0,7 % pendant 2024-2028, et le chiffrement est cité comme un facilitateur pivot. Les hyperscalers chinois et d'Asie du Sud-Est forment des alliances dans le pays avec les fabricants de puces pour livrer le chiffrement réseau quantique-sécurisé, suivant le rythme des rivaux occidentaux.

L'Europe maintient une expansion stable stimulée par l'application RGPD et la Loi de résilience opérationnelle numérique. Les institutions financières doivent déposer des plans de résilience décrivant la migration vers les algorithmes résistants au quantique, un mouvement qui transforme l'Europe en laboratoire pour l'interopérabilité d'entiercement de clés transfrontalière. L'analytique préservant la confidentialité-spécialement en santé et mobilité-stimule la demande pour le chiffrement entièrement homomorphe. Les marchés plus petits en Amérique du Sud et au Moyen-Orient et en Afrique traînent mais présentent des opportunités de terrain vierge, particulièrement où les déploiements 5G introduisent des architectures edge-cloud qui nécessitent un chiffrement léger, à faible latence.

Paysage concurrentiel

Le marché des logiciels de chiffrement cloud est modérément fragmenté, pourtant la consolidation s'est accélérée en 2024 quand Palo Alto Networks un acheté les actifs de sécurité cloud QRadar d'IBM et IBM un annoncé un accord de 35 USD par action pour HashiCorp. Ces mouvements soulignent un pivot vers des plateformes intégrées qui mélangent gestion de posture, orchestration de clés et analytique de politique. Amazon Web Services, Microsoft Azure et Google Cloud Platform intègrent des options quantique-sécurisées natives, défiant les fournisseurs de jeu pur mais élargissant aussi la demande totale.

Les partenariats stratégiques sont prolifiques. Thales un approfondi les liens avec Google Cloud pour co-livrer la gestion de clés quantique-sécurisée à travers Anthos et Google Distributed Cloud. Broadcom un dévoilé le premier chiffrement réseau résistant au quantique pour Fibre Channel en janvier 2025, s'alignant avec les règles U.S. CNSA 2.0 et EU NIS 2. Les challengers orientés edge ciblent l'IoT industriel, où le chiffrement symétrique à faible latence et les modules matériels robustes sont encore rares.

Les feuilles de route produits se centrent sur trois piliers : gouvernance automatisée du cycle de vie des clés, crypto-agilité pour les échanges d'algorithmes et orchestration d'informatique confidentielle. Les fournisseurs capables de combiner ceux-ci en un seul panneau de verre devraient surpasser les concurrents de niche. Les projets open-source, beaucoup sous le Consortium d'informatique confidentielle, créent une pression communautaire pour l'interopérabilité alors que les acheteurs repoussent contre le verrouillage. En somme, l'intensité concurrentielle reste élevée, mais le pouvoir de marché penche vers les fournisseurs full-stack avec des alliances larges de fournisseurs cloud et des bras de services professionnels solides.

Leaders de l'industrie des logiciels de chiffrement cloud

-

Google LLC

-

Symantec Corporation

-

Hewlett Packard Enterprise

-

Trend Micro Inc.

-

Hitachi Vantara

- *Avis de non-responsabilité : les principaux acteurs sont triés sans ordre particulier

Développements récents de l'industrie

- Mars 2025 : Le NIST un sélectionné HQC comme son cinquième candidat de chiffrement post-quantique, élargissant la diversité cryptographique.

- Février 2025 : Google Cloud un introduit les signatures numériques quantique-sécurisées dans Cloud KMS, implémentant ML-DSA-65 et SLH-DSA-SHA2-128S.

- Janvier 2025 : Amazon Web Services et Booz Allen Hamilton ont élargi la coopération pour offrir le chiffrement de bout en bout pour les agences fédérales américaines.

- Janvier 2025 : Broadcom un livré le premier chiffrement réseau résistant au quantique à travers les HBA Emulex Secure Fibre Channel, ajoutant la détection de rançongiciels en temps réel.

Portée du rapport mondial du marché des logiciels de chiffrement cloud

Le chiffrement cloud est offert par les entreprises de sécurité cloud qui utilisent différents algorithmes pour transformer des données ou du texte en un code chiffré, connu sous le nom de texte chiffré. Le code chiffré est ensuite transmis au cloud. Les données sont gardées en sécurité car le code de chiffrement des données cloud ne peut être traduit qu'avec une clé de chiffrement des données, qui ne quitte jamais l'entreprise.

Le marché des logiciels de chiffrement cloud est segmenté par taille d'organisation (petites et moyennes entreprises (PME) et grandes entreprises), secteur d'activité (BFSI, soins de santé, divertissement et médias, éducation, vente au détail, IT et télécommunication, et autres secteurs), et géographie (Amérique du Nord, Europe, Asie-Pacifique, Amérique latine, et Moyen-Orient et Afrique). Les tailles de marché et prévisions sont fournies en termes de valeur (USD) pour tous les segments ci-dessus.

| Symétrique |

| Asymétrique / PKI |

| Préservant le format |

| Entièrement homomorphe |

| Algorithmes résistants au quantique |

| Données au repos (stockage, sauvegarde) |

| Données en transit (TLS/VPN) |

| Données en cours d'utilisation / Informatique confidentielle |

| Chiffrement de fichiers et collaboration SaaS |

| Chiffrement de base de données / Big data |

| Grandes entreprises |

| Petites et moyennes entreprises (PME) |

| BFSI |

| Soins de santé et sciences de la vie |

| Éducation |

| Vente au détail et e-commerce |

| IT et télécommunications |

| Gouvernement et défense |

| Autres secteurs d'activité |

| Amérique du Nord | États-Unis | |

| Canada | ||

| Mexique | ||

| Europe | Allemagne | |

| Royaume-Uni | ||

| France | ||

| Italie | ||

| Espagne | ||

| Reste de l'Europe | ||

| Asie-Pacifique | Chine | |

| Japon | ||

| Inde | ||

| Corée du Sud | ||

| Australie | ||

| Reste de l'Asie-Pacifique | ||

| Amérique du Sud | Brésil | |

| Argentine | ||

| Reste de l'Amérique du Sud | ||

| Moyen-Orient et Afrique | Moyen-Orient | Arabie saoudite |

| Émirats arabes unis | ||

| Turquie | ||

| Reste du Moyen-Orient | ||

| Afrique | Afrique du Sud | |

| Égypte | ||

| Nigeria | ||

| Reste de l'Afrique | ||

| Par type de chiffrement | Symétrique | ||

| Asymétrique / PKI | |||

| Préservant le format | |||

| Entièrement homomorphe | |||

| Algorithmes résistants au quantique | |||

| Par application | Données au repos (stockage, sauvegarde) | ||

| Données en transit (TLS/VPN) | |||

| Données en cours d'utilisation / Informatique confidentielle | |||

| Chiffrement de fichiers et collaboration SaaS | |||

| Chiffrement de base de données / Big data | |||

| Par taille d'organisation | Grandes entreprises | ||

| Petites et moyennes entreprises (PME) | |||

| Par secteur d'activité | BFSI | ||

| Soins de santé et sciences de la vie | |||

| Éducation | |||

| Vente au détail et e-commerce | |||

| IT et télécommunications | |||

| Gouvernement et défense | |||

| Autres secteurs d'activité | |||

| Par géographie | Amérique du Nord | États-Unis | |

| Canada | |||

| Mexique | |||

| Europe | Allemagne | ||

| Royaume-Uni | |||

| France | |||

| Italie | |||

| Espagne | |||

| Reste de l'Europe | |||

| Asie-Pacifique | Chine | ||

| Japon | |||

| Inde | |||

| Corée du Sud | |||

| Australie | |||

| Reste de l'Asie-Pacifique | |||

| Amérique du Sud | Brésil | ||

| Argentine | |||

| Reste de l'Amérique du Sud | |||

| Moyen-Orient et Afrique | Moyen-Orient | Arabie saoudite | |

| Émirats arabes unis | |||

| Turquie | |||

| Reste du Moyen-Orient | |||

| Afrique | Afrique du Sud | ||

| Égypte | |||

| Nigeria | |||

| Reste de l'Afrique | |||

Questions clés auxquelles répond le rapport

Qu'est-ce qui stimule la forte croissance du marché des logiciels de chiffrement cloud ?

Les cyberattaques intensifiées, les réglementations mondiales plus strictes et l'adoption multi-cloud sont les catalyseurs principaux, stimulant la demande pour la sécurité centrée sur les données à travers toutes les couches cloud.

Quelle sera la taille du marché des logiciels de chiffrement cloud en 2030 ?

Le marché devrait atteindre 26,15 milliards USD d'ici 2030, s'étendant de 7,43 milliards USD en 2025 à un TCAC de 28,6 %.

Quel type de chiffrement croît le plus rapidement ?

Le chiffrement entièrement homomorphe devrait augmenter à un TCAC de 29,0 % car il permet le calcul sur des données chiffrées sans décryptage.

Pourquoi les PME adoptent-elles le chiffrement plus rapidement qu'avant ?

Les modèles natifs cloud, payez-à-l'usage ont réduit le coût et la complexité, permettant aux PME d'implémenter un chiffrement de niveau entreprise tout en évitant les achats matériels.

Quelle région offre le plus haut potentiel de croissance ?

L'Asie-Pacifique montre le TCAC le plus rapide à 29,5 %, stimulé par les mandats de cloud souverain et la transformation numérique rapide.

Dans combien de temps les organisations doivent-elles migrer vers la cryptographie post-quantique ?

Les agences fédérales américaines et les institutions financières européennes doivent commencer la transition maintenant pour répondre aux mandats qui prennent plein effet d'ici 2030, incitant à l'investissement à court terme dans les architectures crypto-agiles.

Dernière mise à jour de la page le: