Taille et parts du marché de la sécurité réseau cloud

Analyse du marché de la sécurité réseau cloud par Mordor Intelligence

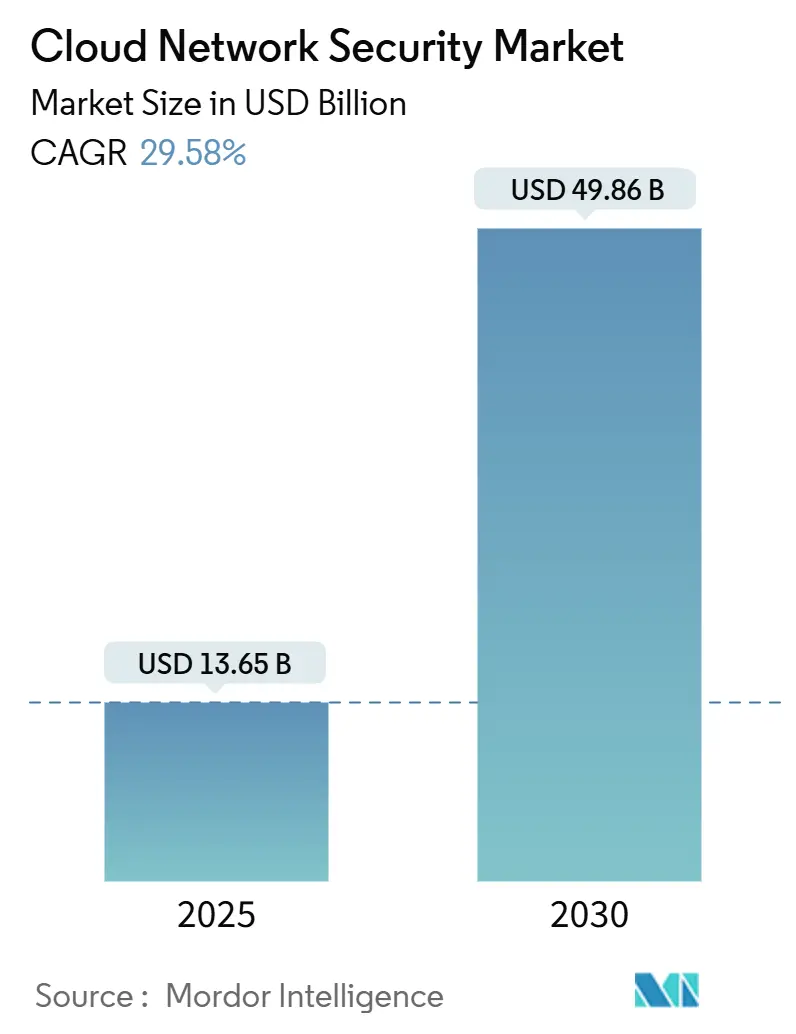

La taille du marché de la sécurité réseau cloud s'élevait à 13,65 milliards USD en 2025 et devrait atteindre 49,86 milliards USD d'ici 2030, progressant à un TCAC de 29,58 %. Cette forte croissance reflète le passage des entreprises des dispositifs périmétriques vers des plateformes unifiées et natives du cloud qui fusionnent les conceptions de périphérie de service d'accès sécurisé (SASE) avec la vérification zéro confiance. L'augmentation des pertes dues aux rançongiciels - projetées pour porter les coûts mondiaux de la cybercriminalité à 10,5 billions USD en 2025 - maintient les dépenses de sécurité comme non discrétionnaires même alors que les équipes FinOps réduisent les budgets informatiques plus larges. Les pilotes de chiffrement post-quantique, l'adoption de modèles de langage de grande taille et l'orchestration automatisée des politiques élargissent la demande adressable dans tous les secteurs verticaux. La consolidation des fournisseurs s'accélère car les RSSI souhaitent des contrôles intégrés qui réduisent la prolifération des outils, tandis que l'analytique pilotée par l'IA compense le déficit de talents de 4,8 millions de personnes. Régionalement, l'Amérique du Nord conserve l'échelle du précurseur, mais l'Asie-Pacifique enregistre les gains les plus rapides grâce aux mandats de cloud souverain, aux déploiements 5G et aux nouvelles lois de résidence des données.

Points clés du rapport

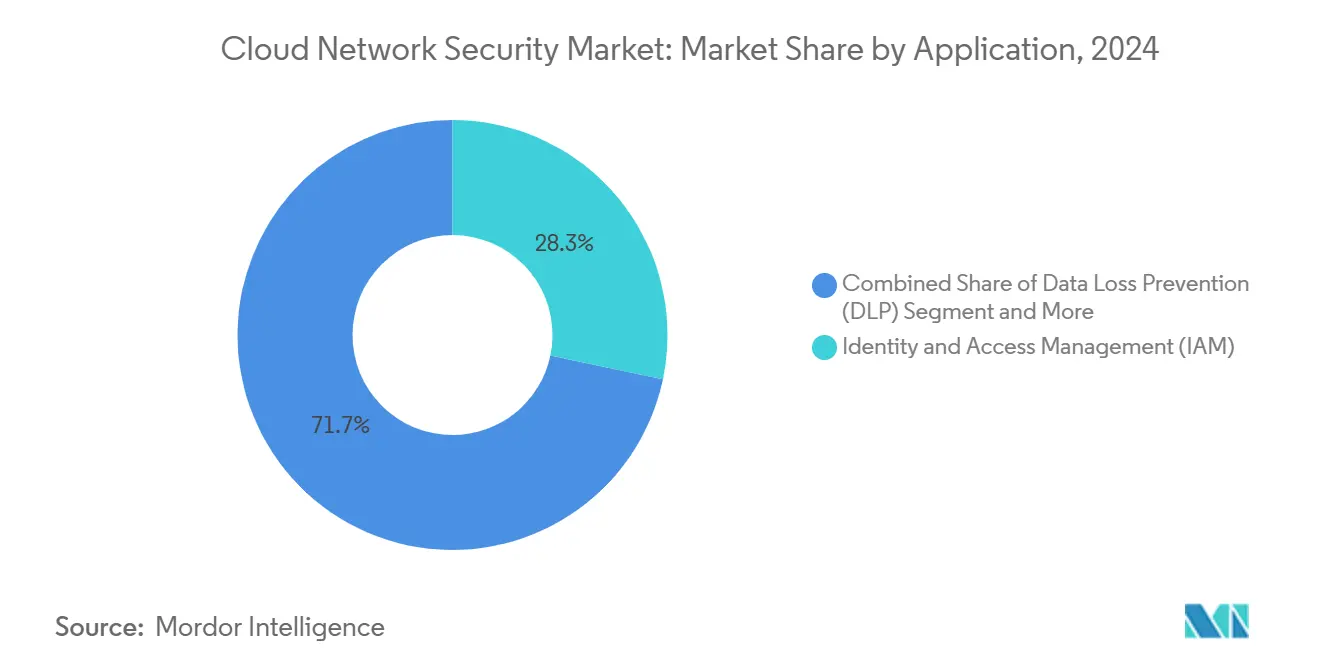

- Par application, la gestion des identités et des accès (IAM) un mené avec 28,3 % de part de revenus du marché de la sécurité réseau cloud en 2024, tandis que la gestion des droits d'infrastructure cloud (CIEM) devrait croître à un TCAC de 34,5 % jusqu'en 2030.

- Par type de sécurité, la sécurité réseau un représenté 32,4 % de part de la taille du marché de la sécurité réseau cloud en 2024 ; la plateforme de protection des charges de travail cloud (CWPP) augmente à un TCAC de 31,8 % jusqu'en 2030.

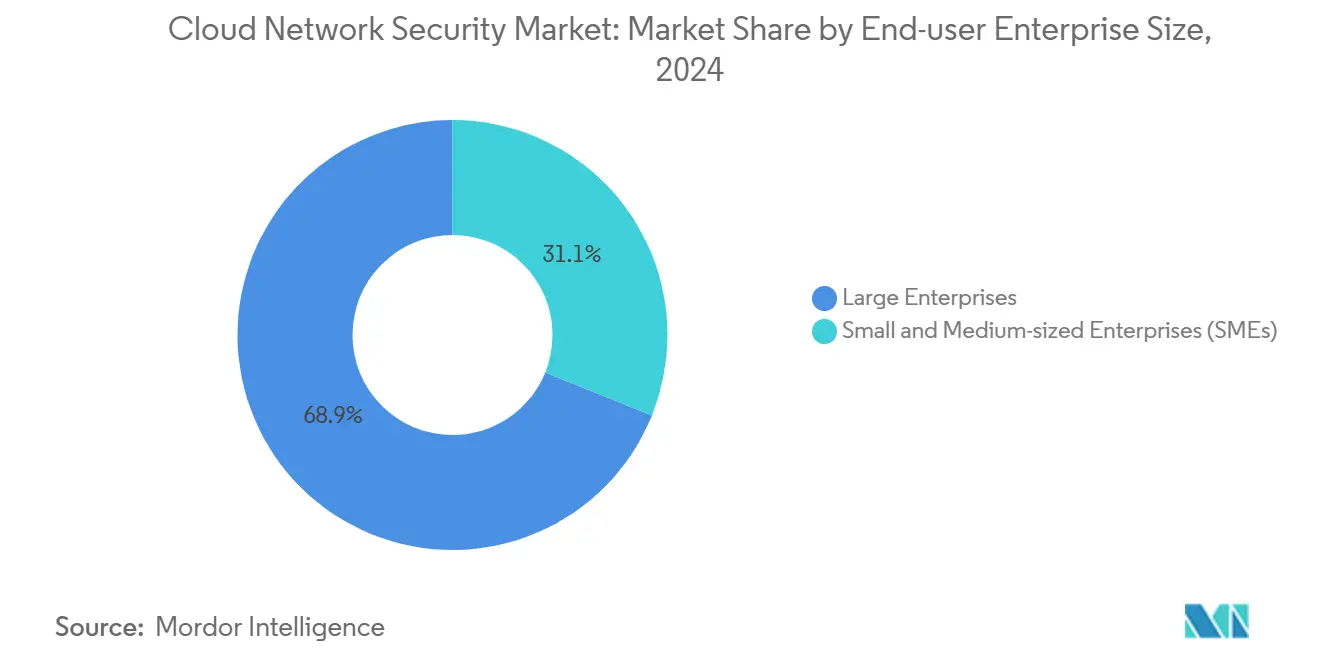

- Par taille d'organisation, les grandes entreprises ont commandé 68,9 % de part du marché de la sécurité réseau cloud en 2024, et le même segment affiche le plus haut TCAC projeté de 29,8 % jusqu'en 2030.

- Par industrie d'utilisateur final, l'informatique et les télécommunications ont détenu 16,3 % de part de revenus en 2024, tandis que la vente au détail/e-commerce devrait grimper à un TCAC de 32,4 % jusqu'en 2030.

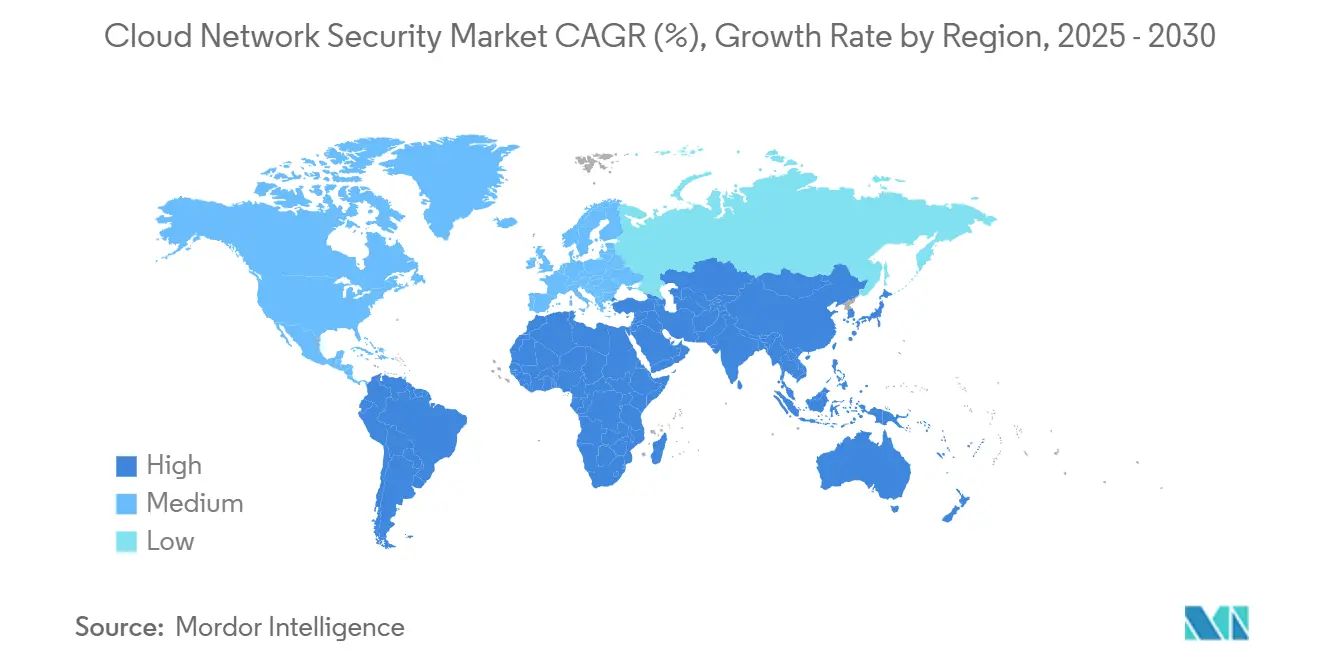

- Par géographie, l'Amérique du Nord un capturé 34,7 % de la taille du marché de la sécurité réseau cloud en 2024 ; l'Asie-Pacifique devrait enregistrer le TCAC le plus rapide de 37,2 % jusqu'en 2030.

- Les 20 principaux fournisseurs ont contrôlé 65 % des dépenses mondiales en 2024, avec Palo Alto Networks seul détenant 9 % de parts du marché de la sécurité réseau cloud suite à un programme d'acquisition pluriannuel de 5,5 milliards USD.[1]Palo Alto Networks, "Investor Presentation Q1 FY 2025," paloaltonetworks.com

Tendances et aperçus du marché mondial de la sécurité réseau cloud

Analyse de l'impact des moteurs

| Moteur | (~) % d'impact sur les prévisions TCAC | Pertinence géographique | Calendrier d'impact |

|---|---|---|---|

| Adoption rapide des services cloud | +8.5% | Mondial, Asie-Pacifique le plus fort | Moyen terme (2-4 ans) |

| Recrudescence des cyberattaques et incidents de rançongiciels | +7.2% | Mondial, Amérique du Sud croissance la plus élevée | Court terme (≤2 ans) |

| Réglementations strictes de protection des données | +5.8% | Europe et Amérique du Nord, s'étendant à l'Asie-Pacifique | Long terme (≥4 ans) |

| BYOD / CYOD et prolifération du travail à distance | +4.3% | Mondial, marchés développés en avance | Moyen terme (2-4 ans) |

| Convergence de SASE et de la sécurité réseau cloud | +6.1% | Amérique du Nord et Europe mènent, Asie-Pacifique suit | Long terme (≥4 ans) |

| Cycle d'investissement en chiffrement résistant au quantique | +2.8% | Mondial, focus finance et gouvernement | Long terme (≥4 ans) |

| Source: Mordor Intelligence | |||

Adoption rapide des services cloud

Les dépenses d'entreprise en cloud ont dépassé 825 milliards USD en 2025, et 87 % des entreprises exécutent désormais des charges de travail sur plusieurs fournisseurs. Les lacunes d'intégration entre ces environnements multiplient les risques, si bien que les acheteurs préfèrent les plateformes qui appliquent une politique uniforme et une micro-segmentation à grande échelle. Les institutions financières illustrent l'urgence : 75 % considèrent la migration cloud comme centrale à la modernisation, pourtant moins de 55 % consomment leurs dépenses engagées, laissant l'Asie-Pacifique pour les déploiements de sécurité supplémentaires. Les feuilles de route SASE raccourcissent les cycles de déploiement, tandis que la tarification basée sur l'utilisation s'aligne avec la gouvernance FinOps. Ensemble, ces facteurs intensifient la demande pour des contrôles élastiques qui suivent les charges de travail de la construction à l'exécution.

Recrudescence des cyberattaques et incidents de rançongiciels

Des groupes tels que RansomHub, 8Base et Cl0P utilisent comme armes les exploits zero-day pour échapper à la détection des terminaux. L'Amérique latine enregistre 2 569 attaques hebdomadaires - 40 % au-dessus de la norme mondiale - poussant les réseaux de santé et gouvernementaux au-delà des défenses héritées. Active Directory reste un point d'appui privilégié même après les mises à jour de durcissement de Microsoft, forçant les organisations à adopter une détection enrichie par l'IA qui prédit le mouvement latéral avant l'escalade de privilèges.[2]Microsoft Corporation, "Introducing Microsoft Security Copilot," microsoft.com Les flux continus de renseignements sur les menaces et l'analytique comportementale passent donc d'optionnels à des capacités de base dans chaque ensemble moderne du marché de la sécurité réseau cloud.

Réglementations strictes de protection des données

La directive NIS2 de l'UE, effective en octobre 2024, étend l'hygiène cyber obligatoire à plus de 100 000 opérateurs de services essentiels et importants. Les amendes grimpent à 10 millions EUR ou 2 % du chiffre d'affaires mondial pour non-conformité, incitant un investissement plus large dans le chiffrement, le signalement d'incidents et la diligence raisonnable de la chaîne d'approvisionnement.[3]European Commission, "NIS2 Directive: Higher Level of Cybersecurity Across the EU," ec.europa.euDes mandats similaires apparaissent au Canada, au Japon et en Arabie Saoudite, intensifiant la complexité de conformité transfrontalière. Les fournisseurs qui intègrent des bibliothèques de politiques et des modèles d'audit dans leurs consoles gagnent un avantage concurrentiel car les clients réglementés valorisent l'alignement prêt à l'emploi.

BYOD / CYOD et prolifération du travail à distance

Après que la pandémie un normalisé le travail hybride, 80 % des entreprises ont formalisé les politiques BYOD et 68 % attribuent des gains de productivité au modèle. Néanmoins, 21 % des employés distants travaillant à l'étranger ont subi un vol de données ; le transfert de fichiers non chiffrés et la réutilisation de mots de passe expliquent la plupart des incidents. L'évaluation de la posture des terminaux, l'isolation sécurisée du navigateur et l'intégration de courtier de sécurité d'accès cloud (CASB) comptent désormais autant que les pare-feu de nouvelle génération traditionnels dans le marché de la sécurité réseau cloud.

Analyse de l'impact des contraintes

| Contrainte | (~) % d'impact sur les prévisions TCAC | Pertinence géographique | Calendrier d'impact |

|---|---|---|---|

| Préoccupations de confidentialité et résidence des données | -4.2% | Europe et Asie-Pacifique avec règles de souveraineté strictes | Moyen terme (2-4 ans) |

| Complexité multi-cloud et surcharge d'intégration | -3.8% | Mondial, comptes entreprise | Court terme (≤2 ans) |

| Pénurie de talents en sécurité cloud | -2.9% | Mondial, aigu dans les économies développées | Long terme (≥4 ans) |

| Compression budgétaire FinOps sur les projets de sécurité | -3.1% | Mondial, adoptants centrés sur les coûts | Moyen terme (2-4 ans) |

| Source: Mordor Intelligence | |||

Préoccupations de confidentialité et résidence des données

Dix-neuf pour cent des organisations en Asie-Pacifique planifient des dépenses de cloud souverain plus élevées, et 64 % des entreprises australiennes évaluent des stratégies de résidence, pourtant les architectures souveraines augmentent le coût par charge de travail protégée. L'Europe reflète le modèle alors que Schrems II limite la pression sur les flux de données transfrontaliers, contraignant des déploiements verrouillés par région qui divisent les équipes opérationnelles. Le résultat est une visibilité fragmentée plus des outils dupliqués qui pèsent sur le ROI et ralentissent l'adoption globale du marché de la sécurité réseau cloud.

Complexité multi-cloud et surcharge d'intégration

Soixante-seize pour cent des entreprises citent la confusion créée par des dizaines de solutions ponctuelles qui laissent des angles morts à travers les constructions IAM d'AWS, Azure et Google Cloud. Les identités sur-privilégiées, le mappage RBAC incohérent et les attaques centrées sur l'API forcent les RSSI à orchestrer des connecteurs tiers qui augmentent le coût total de possession au lieu de le réduire. Jusqu'à ce que les fournisseurs livrent une rationalisation de politique prête à l'emploi, certains acheteurs retardent les rafraîchissements de plateforme, contraignant les revenus à court terme dans l'industrie de la sécurité réseau cloud.

Analyse des segments

Par application : La dominance IAM ancre le contrôle ; CIEM accélère la gouvernance d'accès privilégié

La gestion des identités et des accès un généré la plus grande tranche de 28,3 % du marché de la sécurité réseau cloud en 2024 alors que l'identité est devenue le périmètre de facto. Les déploiements MFA continus et l'analytique d'accès conditionnel maintiennent l'IAM comme un élément budgétaire central même pour les acheteurs sensibles aux coûts. Les suites IAM s'étendent désormais au-delà des utilisateurs humains dans la gestion des secrets machine-à-machine, la rotation de certificats et les flux de travail de droits juste-à-temps qui réduisent les surfaces d'attaque.

CIEM, augmentant à un TCAC de 34,5 %, répond à la dérive de privilèges rampante dans les domaines multi-cloud. Chaque nouvelle intégration SaaS multiplie les objets de droits, si bien que les équipes de sécurité recherchent des moteurs basés sur des graphiques qui établissent le moindre privilège à travers les locataires. La simulation de politique de CIEM et les recommandations de remédiation s'intègrent dans les pipelines CI/CD, améliorant la vélocité DevSecOps. Les fournisseurs qui combinent les tableaux de bord IAM et CIEM gagnent des courses de vente incitative dans les renouvellements, renforçant le verrouillage de plateforme dans le marché de la sécurité réseau cloud.

Note: Parts de segments de tous les segments individuels disponibles à l'achat du rapport

Par type de sécurité : La protection réseau mène ; le blindage des charges de travail court devant

La sécurité réseau un détenu 32,4 % de la taille du marché de la sécurité réseau cloud en 2024 car les pare-feu, passerelles et politiques de segmentation restent non négociables pour les audits de conformité. Cependant, les modèles d'appliances virtuelles pures cèdent désormais la place à la politique-en-tant-que-code et à l'application basée sur maillage de services qui insèrent des en-têtes d'identité au niveau des paquets.

CWPP croît de 31,8 % annuellement alors que l'adoption de conteneurs et sans serveur stimule la demande pour la télémétrie du noyau d'exécution, la détection de dérive basée sur eBPF et l'isolation de capture instantanée. Le réseau de superposition zéro confiance fusionne avec CWPP pour que les micro-services n'appellent que les API autorisées. Les distributeurs rapportent des taux d'attachement plus élevés quand les modules CWPP viennent groupés avec des fonctionnalités de prévention d'intrusion et de scan de vulnérabilité, soutenant la logique de vente croisée à travers le marché de la sécurité réseau cloud.

Par taille d'entreprise utilisateur final : Les portefeuilles d'entreprise dominent mais les PME surfent sur la démocratisation SaaS

Les grandes corporations ont contribué 68,9 % des revenus en 2024 et tracent encore le TCAC le plus rapide de 29,8 % car leurs feuilles de route de migration étalent plusieurs pétaoctets de données dans des modèles SaaS-d'abord. FedRAMP High, PCI-DSS 4.0 et les mises à jour ISO 27001:2022 obligent ces entreprises à unifier les pistes d'audit à travers les filiales mondiales. Couplé avec l'examen au niveau du conseil d'administration des primes d'assurance cyber, l'impulsion alimente des accords de service maître pluriannuels favorisant les écosystèmes de fournisseur unique.

Les petites et moyennes entreprises gagnent de l'influence grâce aux ensembles basés sur abonnement qui évitent les capex. Le déploiement à faible contact et les modèles de politique assistés par l'IA compensent le déficit de talents aigu empêchant les opérations de sécurité en interne. Les fournisseurs calibrent ainsi les niveaux freemium avec des capteurs à mise à l'échelle automatique pour capturer le volume, convertissant aux modules complémentaires d'analytique avancée une fois que la maturité client augmente - élargissant l'exposition au marché de la sécurité réseau cloud.

Par utilisateur final : Informatique et télécoms en avance ; la vente au détail sprinte sur l'exposition du commerce numérique

Les fournisseurs informatique et télécommunications ont retenu 16,3 % de part car leur infrastructure dorsale et leurs offres de service géré nécessitent des garde-fous étanches qui préservent la disponibilité et la confiance. Les télécoms intègrent des moteurs d'inspection dans les nœuds de périphérie 5G, tandis que les hyperscales enveloppent l'atténuation DDoS et la connectivité zéro confiance dans leurs abonnements dorsaux, amplifiant la monétisation inter-niveaux.

La vente au détail et l'e-commerce montrent le TCAC le plus raide de 32,4 % alors que les paiements omnicanaux élèvent le risque d'informations personnellement identifiables (PII). La tokenisation, la biométrie comportementale et le scoring de fraude en temps réel ancrent les portefeuilles de sécurité natifs du cloud ciblant les marchands. Les divulgations publiques de violations de haut profil élèvent l'urgence exécutive, déclenchant une alliance avec les partenaires de détection et réponse gérées (MDR) qui se spécialisent dans le marché de la sécurité réseau cloud.

Analyse géographique

L'Amérique du Nord un continué à mener avec une part de revenus de 34,7 % en 2024, alimentée par 13 milliards USD de dépenses de cybersécurité fédérale et l'architecture zéro confiance mandatée par la Maison Blanche à travers les agences. Quatre-vingts pour cent des acheteurs cloud du gouvernement américain exploitent déjà des domaines hybrides, tandis que 71 % multi-hébergent les charges de travail à travers deux clouds publics ou plus, intensifiant la demande pour des pipelines de télémétrie agrégée. Les entreprises du secteur privé reflètent le modèle, canalisant les dollars de conformité dans des SaaS alignés FedRAMP qui réduisent les cycles d'audit. Le marché de la sécurité réseau cloud bénéficie donc des architectures de référence de précurseur et d'un écosystème de canal mature.

L'Asie-Pacifique enregistre le TCAC le plus rapide de 37,2 % jusqu'en 2030 sur le dos des cadres de cloud souverain, de la densification 5G et des investissements de centres de données hyperscale. La Chine seule cible un doublement des dépenses cloud d'ici 2025, soutenant 448 centres de données opérationnels et 9,2 milliards USD de dépenses d'infrastructure annuelles. En même temps, 31 % des cyberattaques mondiales atterrissent dans la région, accélérant l'adoption de nœuds de sécurité dans le pays qui satisfont les clauses de résidence. Les organisations australiennes testent des enclaves d'informatique confidentielle, tandis que l'Inde promeut les kits de conformité de la loi de protection des données personnelles numériques groupés dans le marché de la sécurité réseau cloud.

L'Europe soutient l'élan car le régime NIS2 étend les obligations à 150 000 entreprises supplémentaires, et les pénalités GDPR soulignent que la garde des données est perpétuelle. L'évaluation du risque de chaîne d'approvisionnement englobe désormais les fournisseurs SaaS en amont, incitant une adoption plus large de générateurs automatiques de nomenclature logicielle (SBOM) dans les suites de sécurité. Pendant ce temps, le Moyen-Orient et l'Afrique projettent des dépenses de sécurité réseau dépassant 500 millions USD en 2025, avec 12,5 % de croissance annuelle alors que les gouvernements introduisent des lois de surveillance de l'IA. L'Amérique latine, faisant face à 2 569 frappes de rançongiciels hebdomadaires et 4,45 millions USD de coûts de violation moyens, importe des SOC gérés d'Asie-Pacifique et pousse l'inspection du trafic chiffré vers la périphérie cloud, faisant progresser la préparation à travers le marché de la sécurité réseau cloud.

Paysage concurrentiel

Le marché de la sécurité réseau cloud présente une fragmentation modérée mais une consolidation active. Palo Alto Networks un fermé 17 accords d'une valeur de 5,5 milliards USD depuis 2018 - incluant l'achat des actifs IBM QRadar SaaS - pour livrer une plateforme de sécurité cloud de cycle de vie complet. Microsoft intègre Security Copilot à travers Azure, traitant 84 billions de signaux quotidiens qui pilotent l'ajustement continu du modèle. Fortinet exploite des pare-feu accélérés par ASIC pour lier les réseaux campus avec le tissu de périphérie zéro confiance, intégrant récemment les capteurs d'IA CrowdStrike pour la corrélation de télémétrie terminal-à-pare-feu.

Les partenariats stratégiques remodèlent aussi les rivalités. Zscaler s'est joint à NVIDIA pour co-concevoir des assistants d'IA générative qui analysent 400 milliards de transactions quotidiennes pour la détection d'anomalies. Cisco et Splunk alignent l'observabilité avec les graphiques de renseignement sur les menaces suite à l'acquisition de 28 milliards USD de Cisco du fournisseur d'analytique, ouvrant des requêtes bidirectionnelles qui accélèrent le temps moyen de réponse à travers les clouds hybrides.

Les challengers émergents se différencient par l'IA auto-apprenante et les modules de cryptographie résistants au quantique. Darktrace, Netskope et Wiz évoluent des cas d'usage PME à entreprise via des scans sans agent et des crochets d'API. Pendant ce temps, la demande client pour les services de sécurité gérée crée des mouvements de co-vente entre télécoms et entreprises logicielles, ajoutant un autre levier de distribution dans le marché de la sécurité réseau cloud.

Leaders de l'industrie de la sécurité réseau cloud

-

Palo Alto Networks Inc.

-

Cisco Systems Inc.

-

Fortinet Inc.

-

Cisco Systems Inc.

-

Microsoft Corporation

- *Avis de non-responsabilité : les principaux acteurs sont triés sans ordre particulier

Développements récents de l'industrie

- Juin 2025 : Zscaler s'est associé avec NVIDIA pour lancer ZDX Copilot, combinant l'IA générative avec l'échange zéro confiance de Zscaler qui traite déjà 400 milliards de transactions quotidiennes.

- Avril 2025 : IBM un fermé sa prise de contrôle entièrement en espèces de 6,4 milliards USD de HashiCorp, intégrant Terraform et Vault dans la gestion de cloud hybride IBM.

- Mars 2025 : Google un signé un accord pour acheter Wiz pour 32 milliards USD, renforçant la gestion de la posture de sécurité de Google Cloud à travers les domaines IA et multi-cloud.

- Février 2025 : Fortinet un annoncé l'acquisition de Lacework, ajoutant un CNAPP alimenté par l'IA avec près de 1 000 clients au tissu de sécurité Fortinet.

Portée du rapport mondial sur le marché de la sécurité réseau cloud

La sécurité cloud est un ensemble de politiques, technologies, applications et contrôles utilisés pour protéger la PI virtualisée, les données, applications, services et l'infrastructure associée de l'informatique cloud. Elle aide à la protection contre l'usage abusif ou le piratage des fichiers ou répertoires d'un système. Les menaces les plus communes au réseau incluent les virus, vers, chevaux de Troie, logiciels espions, publiciciels, attaques zero-day, attaques de pirates, attaques DDoS et vol d'identité.

Le marché de la sécurité réseau cloud est segmenté par taille d'entreprise (petites et moyennes entreprises, grandes entreprises), par type de sécurité (application, base de données, réseau, web et e-mail), par type d'application (IAM, DLP, SIEM), par industrie d'utilisateur final (gouvernement, BFSI, santé) et par géographie.

Les tailles et prévisions de marché sont fournies en termes de valeur (millions USD) pour tous les segments ci-dessus.

| Gestion des identités et des accès (IAM) |

| Prévention des pertes de données (DLP) |

| Gestion des informations et événements de sécurité (SIEM) |

| Autres |

| Sécurité réseau |

| Sécurité des applications |

| Sécurité des bases de données |

| Sécurité web et e-mail |

| Protection des charges de travail cloud |

| Chiffrement et tokenisation |

| Grandes entreprises |

| Petites et moyennes entreprises |

| BFSI |

| Santé et sciences de la vie |

| Vente au détail et services aux consommateurs |

| Fabrication |

| Transport et logistique |

| Informatique et télécommunications |

| Gouvernement et secteur public |

| Amérique du Nord | États-Unis | |

| Canada | ||

| Mexique | ||

| Amérique du Sud | Brésil | |

| Argentine | ||

| Colombie | ||

| Reste de l'Amérique du Sud | ||

| Europe | Allemagne | |

| Royaume-Uni | ||

| France | ||

| Espagne | ||

| Russie | ||

| Reste de l'Europe | ||

| Asie-Pacifique | Chine | |

| Japon | ||

| Inde | ||

| Corée du Sud | ||

| Australie | ||

| Reste de l'Asie-Pacifique | ||

| Moyen-Orient et Afrique | Moyen-Orient | Arabie Saoudite |

| Émirats Arabes Unis | ||

| Turquie | ||

| Reste du Moyen-Orient | ||

| Afrique | Afrique du Sud | |

| Nigeria | ||

| Kenya | ||

| Reste de l'Afrique | ||

| Par application | Gestion des identités et des accès (IAM) | ||

| Prévention des pertes de données (DLP) | |||

| Gestion des informations et événements de sécurité (SIEM) | |||

| Autres | |||

| Par type de sécurité | Sécurité réseau | ||

| Sécurité des applications | |||

| Sécurité des bases de données | |||

| Sécurité web et e-mail | |||

| Protection des charges de travail cloud | |||

| Chiffrement et tokenisation | |||

| Par taille d'entreprise utilisateur final | Grandes entreprises | ||

| Petites et moyennes entreprises | |||

| Par utilisateur final | BFSI | ||

| Santé et sciences de la vie | |||

| Vente au détail et services aux consommateurs | |||

| Fabrication | |||

| Transport et logistique | |||

| Informatique et télécommunications | |||

| Gouvernement et secteur public | |||

| Par géographie | Amérique du Nord | États-Unis | |

| Canada | |||

| Mexique | |||

| Amérique du Sud | Brésil | ||

| Argentine | |||

| Colombie | |||

| Reste de l'Amérique du Sud | |||

| Europe | Allemagne | ||

| Royaume-Uni | |||

| France | |||

| Espagne | |||

| Russie | |||

| Reste de l'Europe | |||

| Asie-Pacifique | Chine | ||

| Japon | |||

| Inde | |||

| Corée du Sud | |||

| Australie | |||

| Reste de l'Asie-Pacifique | |||

| Moyen-Orient et Afrique | Moyen-Orient | Arabie Saoudite | |

| Émirats Arabes Unis | |||

| Turquie | |||

| Reste du Moyen-Orient | |||

| Afrique | Afrique du Sud | ||

| Nigeria | |||

| Kenya | |||

| Reste de l'Afrique | |||

Questions clés répondues dans le rapport

Quel segment d'application détient la plus grande part ?

La gestion des identités et des accès mène avec 28,3 % de part de revenus du marché de la sécurité réseau cloud en 2024, reflétant le rôle de l'identité comme nouveau périmètre.

Quelle région croît le plus rapidement ?

L'Asie-Pacifique enregistre le TCAC le plus élevé de 37,2 % jusqu'en 2030, poussé par les mandats de cloud souverain et la numérisation rapide à travers les économies émergentes.

Qui sont les acteurs clés dans l'industrie de la sécurité réseau cloud ?

Les leaders du marché incluent Palo Alto Networks, Fortinet, Microsoft, Zscaler et CrowdStrike, avec les 20 principaux fournisseurs capturant 65 % des dépenses mondiales.

Qu'est-ce qui pousse l'investissement dans le chiffrement résistant au quantique ?

Les organisations visent à protéger les données à longue durée de vie contre les attaques quantiques futures, incitant l'adoption précoce de cryptographie post-quantique dans les plateformes natives du cloud.

Dernière mise à jour de la page le: