Marktgröße und Marktanteil für die Sicherheit industrieller Steuerungssysteme

Marktanalyse für die Sicherheit industrieller Steuerungssysteme von Mordor Intelligenz

Die Marktgröße für die Sicherheit industrieller Steuerungssysteme wird auf 19,24 Milliarden USD im Jahr 2025 geschätzt und soll bis 2030 26,86 Milliarden USD erreichen, bei einer CAGR von 6,90% während des Prognosezeitraums (2025-2030).

Die Priorisierung der operativen Technologie-Cyber-Resilienz auf Vorstandsebene, die Konvergenz von Es-OT-Netzwerken und eskalierende Ransomware-Aktivitäten untermauern die anhaltende Nachfrage. Nordamerika behält die Führungsposition dank Regulierungen wie NERC CIP-013 und dem schnellen Vorfallsmeldungsmandat In CIRCIA bei. Asien-Pazifik liefert das steilste Wachstum, da Versorgungsunternehmen und diskrete Hersteller SCADA-Anlagen modernisieren und IIoT-Geräte In Großem Maßstab vernetzen. Lösungen bleiben das Umsatz-Rückgrat, doch die zweistellige Expansion verwalteter Sicherheitsdienste zeigt, dass Unternehmen sich angesichts eines akuten Mangels an OT-qualifizierten Arbeitskräften zu einer rund um die Uhr ausgelagerten Überwachung hinwenden. Netzwerksegmentierung und Tief-Paket-Inspektion dominieren aktuelle Implementierungen, während Wolke-/Fernbedienung-Zugriff-Schutz mit dem Aufstieg gehosteter Historianer und Fernbedienung-Wartungsportale an Dynamik gewinnt.

Wichtige Berichts-Erkenntnisse

- Nach Komponenten erzielten Lösungen 68% des Marktanteils für die Sicherheit industrieller Steuerungssysteme im Jahr 2024; verwaltete Sicherheitsdienste werden voraussichtlich mit einer CAGR von 11,2% bis 2030 voranschreiten.

- Nach Sicherheitstyp führte Netzwerksicherheit mit 37% Umsatzanteil im Jahr 2024; Wolke-/Fernbedienung-Zugriff-Sicherheit wird voraussichtlich mit einer CAGR von 12,5% bis 2030 expandieren.

- Nach Steuerungssystemtyp entfielen auf SCADA 44% der Marktgröße für die Sicherheit industrieller Steuerungssysteme im Jahr 2024, während PLC-Lösungen zwischen 2025-2030 mit einer CAGR von 10,8% wachsen.

- Nach Endnutzerindustrie hielten Energie und Versorgungsunternehmen 24% des Marktanteils für die Sicherheit industrieller Steuerungssysteme im Jahr 2024; Wasser und Abwasser ist auf dem Weg zu einer CAGR von 12,1% bis 2030.

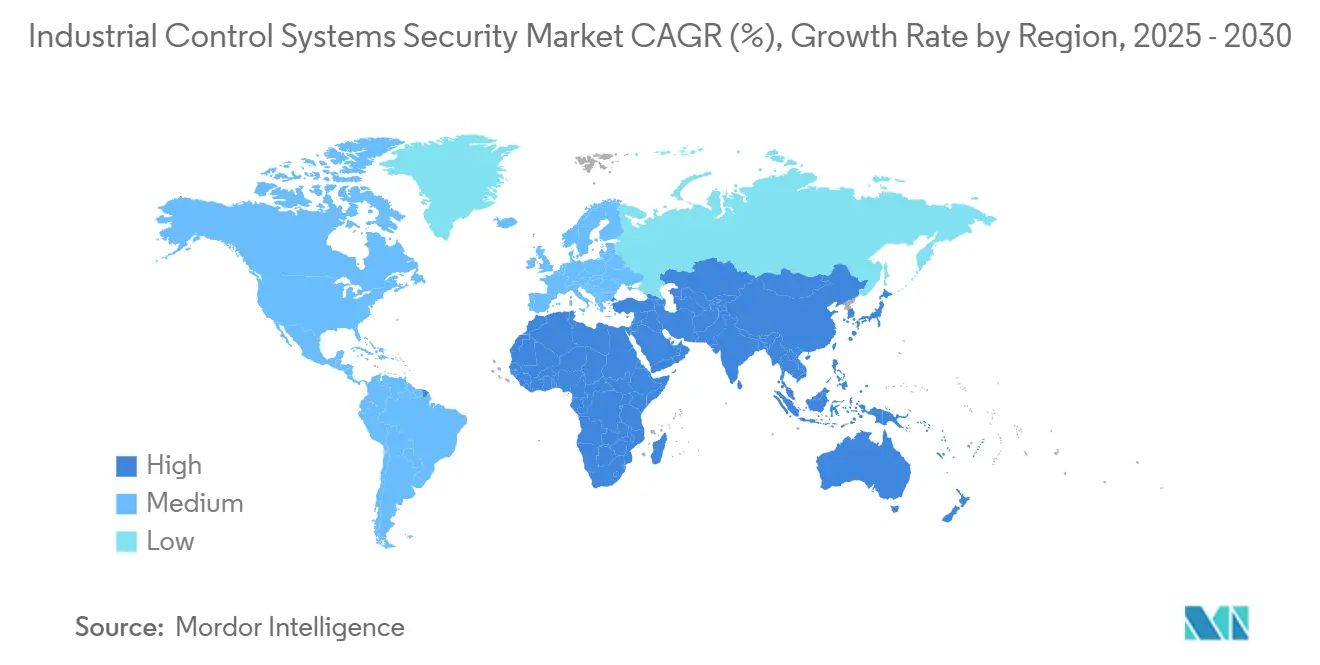

- Geografisch trug Nordamerika 33% zum Umsatz im Jahr 2024 bei; Asien-Pazifik wird voraussichtlich eine CAGR von 8,3% über den Prognosezeitraum verzeichnen.

Globale Trends und Einblicke des Marktes für die Sicherheit industrieller Steuerungssysteme

Treiber-Impact-Analyse

| TREIBER | (~) % EINFLUSS AUF CAGR-PROGNOSE | GEOGRAFISCHE RELEVANZ | ZEITLICHER EINFLUSS |

|---|---|---|---|

| Beschleunigende IIoT-getriebene OT-Konnektivität In der diskreten Fertigung (EU & Japan) | 1.8% | Europa, Japan, Nordamerika | Mittelfristig (2-4 Jahre) |

| Obligatorische NERC CIP-013 & EU NIS2-Einhaltung für kritische Infrastrukturbetreiber | 2.1% | Nordamerika, Europa | Kurzfristig (≤ 2 Jahre) |

| Modernisierung alternder SCADA/DCS-Anlagen In asiatischen Energie- und Wasserversorgern | 1.4% | Asien-Pazifik, insbesondere China, Indien, Japan | Mittelfristig (2-4 Jahre) |

| Anstieg der Ransomware-Angriffe auf Öl- und Gas-Pipelines (USA & Naher Osten) | 1.6% | Nordamerika, Naher Osten | Kurzfristig (≤ 2 Jahre) |

| Wachstum verteilter erneuerbarer Energien, die Fernbedienung-Zugriff-Schutz erfordern | 0.9% | Global, mit Konzentration In Europa und Nordamerika | Langfristig (≥ 4 Jahre) |

| Adoption Wolke-gehosteter Historianer & Fernbedienung-Wartungsplattformen | 1.2% | Global, angeführt von Nordamerika und Europa | Mittelfristig (2-4 Jahre) |

| Quelle: Mordor Intelligence | |||

Beschleunigende IIoT-getriebene OT-Konnektivität transformiert die Fertigungssicherheit

Ein Drittel der 75 Milliarden vernetzten Geräte, die für 2025 erwartet werden, wird In Fabriken stehen und Legacy-Produktionslinien einem beispiellosen Cyber-Risiko aussetzen. Europäische und japanische diskrete Hersteller integrieren Bildverarbeitungssysteme, Robotik und vorausschauende Wartungssensoren, die Ost-West-Verkehrsinspektion und Null-Trust-Segmentierung erfordern. Dieser intensivierte Datenfluss belastet traditionelle Perimeter-Verteidigungen und erzwingt die Bereitstellung protokollbewusster Erkennungstools innerhalb von Ethernet/IP-, PROFINET- und Modbus-Netzwerken. Anbieter reagieren mit leichtgewichtigen Agenten für ressourcenbeschränkte Steuerungen und DPI-Sensoren, die proprietäre industrielle Frames parsen, ohne Zykluszeiten zu stören. Da Es- und OT-Teams gemeinsam Assets verwalten, steigt die Nachfrage nach einheitlichen Dashboards, die Purdue-Ebenen 0-3 abbilden und Policy-Rollouts automatisieren. Budget-Inhaber verknüpfen zunehmend Sicherheitsausgaben mit Gesamtanlageneffektivitäts-Metriken und verstärken ROI-Narrative rund um vermiedene Ausfallzeiten.[1]MachineMetrics, "Die Zustand von Verbunden Herstellung Geräte," machinemetrics.com

Regulatorische Compliance treibt Investitionen in die Sicherheit kritischer Infrastrukturen

NERC CIP-013 In Nordamerika und die EU-NIS2-Richtlinie erlegen bindende Verpflichtungen auf, die von liefern-Kette-Risikomanagement bis hin zu 72-Stunden-Vorfallsmeldungen reichen. Versorgungsunternehmen, Transportnetzwerke und Chemieanlagen beschleunigen Beschaffungen, um Geldstrafen zu vermeiden, die 2% des Jahresumsatzes übersteigen können. Die Regulierungen heben auch Cyber-Diskussionen von Ingenieursteams zu Führungsgremien und verkürzen Verkaufszyklen für Anbieter, die audit-bereite Berichterstattung und Beweissammlung anbieten. Integratoren bündeln Vermögenswert-Entdeckung-, Konfigurationsüberwachungs- und sichere Dateiübertragungsfähigkeiten, um beide Standards gleichzeitig zu erfüllen und mehrere-Jurisdiktions-Einhaltung zu vereinfachen. Die Dynamik im Markt für die Sicherheit industrieller Steuerungssysteme wird weiter durch Versicherer verstärkt, die Nachweis einer ICS-Segmentierung fordern, bevor sie Deckung erneuern oder Prämien senken.

Modernisierung alternder Infrastruktur schafft Sicherheitsimperative

Asiatische Versorgungsunternehmen, die SCADA-Server und DCS-Steuerungen aufrüsten, stehen vor der doppelten Herausforderung von Kontinuität und Cyber-Härtung. Viele Umspannwerke betreiben noch serielle Protokolle, denen Authentifizierung fehlt, was sie während der Migration zu IP-Netzwerken verwundbar macht. Lieferanten betten nun Inline-Verschlüsselung, Credential-Vaulting und Anomalieerkennung In Retrofit-Gateways ein, um Brownfield-Assets ohne langwierige Abschaltungen zu schützen. Beschaffungsteams priorisieren Kompatibilität mit einheimischen Anbieter-Ökosystemen und verlangen von Lösungen, dass sie harte Umwelttests für Feuchtigkeit, Vibration und Temperatur bestehen. Modernisierungsprogramme fallen oft mit

Ransomware-Angriffe auf kritische Infrastruktur verstärken Sicherheitsdringlichkeit

Ransomware-Gruppen verlagerten ihren Fokus auf Pipelines, Raffinerien und lng-Anschlüsse und erhöhten die strategischen Einsätze von Ausfallzeiten. Trustwave verzeichnete einen Anstieg der Angriffe auf den Energiesektor um 80% im Jahr 2024, wobei Hunters International für 19% der Vorfälle verantwortlich war. Vorstände betrachten nun segmentierte Backup-Architekturen, unveränderliche Daten-Snapshots und Vorfall-Antwort-Retainer als Kernbetriebskosten. Regierungen erhöhen den Druck; die Vereinigten Staaten verlangen von abgedeckten Pipeline-Betreibern die Implementierung kontinuierlicher Überwachung und die Meldung von Hacks innerhalb von 24 Stunden. Anbieter differenzieren sich durch die Integration von OT-Forensik mit Playbooks, die Fertigungsingenieure und Unternehmensresponder koordinieren und die mittlere Wiederherstellungszeit von Tagen auf Stunden verkürzen.

Hemmnisse-Impact-Analyse

| HEMMNISSE | (~) % EINFLUSS AUF CAGR-PROGNOSE | GEOGRAFISCHE RELEVANZ | ZEITLICHER EINFLUSS |

|---|---|---|---|

| Hohe Nachrüstungskosten & Ausfallzeiten für Legacy-PLCs | -1.2% | Global, mit höherem Einfluss In Regionen mit alternder Infrastruktur (Europa, Nordamerika) | Mittelfristig (2-4 Jahre) |

| Mangel an OT-qualifizierten Cyber-Talenten In mittelständischen ASEAN-Herstellern | -0.9% | Asien-Pazifik, insbesondere ASEAN-Länder | Kurzfristig (≤ 2 Jahre) |

| Begrenzte Interoperabilität proprietärer industrieller Protokolle | -0.8% | Global, mit höherem Einfluss In mehrere-Anbieter-Umgebungen | Mittelfristig (2-4 Jahre) |

| Beschaffungsverzögerungen durch Es/OT-Tool-Stack-Überschneidung ("Sicherheitsmüdigkeit") | -0.6% | Global, insbesondere In Großen Unternehmen mit komplexen Es/OT-Umgebungen | Kurzfristig (≤ 2 Jahre) |

| Quelle: Mordor Intelligence | |||

Legacy-System-Integrations-Herausforderungen behindern Sicherheitsimplementierung

Moderne Firewalls und Anomalie-Erkennungsmaschinen müssen sich an 20 Jahre alte PLCs anpassen, denen verschlüsselte Firmware oder rollenbasierte Zugriffskontrollen fehlen. Nachrüstung erfordert oft gestaffelte Abschaltungen, die Produktionsquoten und vertragliche Dienstleistung-Ebene-Agreements gefährden. Sechsundvierzig Prozent der Vermögenswert-Eigentümer benötigen bis zu sechs Monate, um eine kritische Schwachstelle zu patchen, was Expositionsfenster verlängert. Kosten-Nutzen-Debatten verzögern vollständige Mikrosegmentierungsprojekte und drängen einige Betreiber zu partiellen Implementierungen wie nur-lesende passive Überwachung, die Sichtbarkeit bietet, aber Schreibzugriffspfade ungeschützt lässt.[2]ENISA, "Bedrohung Landschaft für Industrie Kontrolle Systeme 2024," enisa.europa.eu

Cybersicherheits-Talentlücke beschränkt Sicherheitsimplementierung

Nur 9% der Fachkräfte widmen ihre gesamte Arbeitsbelastung dem ICS/OT-Schutz, und der Wettbewerb um diese Experten treibt Gehälter über die Budgets vieler mittelständischer Hersteller hinaus. Fähigkeitsmangel betrifft besonders ASEAN-Produzenten, die schlau-Fabrik-Initiativen ohne lokale Cybersicherheits-Ausbildungspipelines übernehmen. Als Reaktion bieten verwaltete Serviceanbieter virtuelle Chief Information Sicherheit Officer-Engagements und Fernbedienung-SOC-Aufsicht an, aber kulturelle Vertrautheit mit Anlagenprozessen bleibt eine Hürde. Regierungen und Industrieverbände sponsern Stipendienprogramme, doch kurzfristige Erleichterung beruht auf berührungsarmen Technologien, die Baseline-Härtung und Anomalie-Triage automatisieren.

Segment-Analyse

Nach Komponenten: Dienstleistungen beschleunigen aufgrund des Fähigkeitsmangels

Im Jahr 2024 entfielen auf die Marktgröße für die Sicherheit industrieller Steuerungssysteme 13,1 Milliarden USD auf Lösungen, was einem Umsatzanteil von 68% entspricht. Firewalls, protokollbewusste IPS, Identitäts-Gateways und Schwachstelle-Scanner bildeten das Rückgrat von First-Welle-Implementierungen. Die Ausgaben wachsen stetig, da Anbieter Künstliche-Intelligenz-Analysen einbetten, die Unterschrift-Update-Zyklen verkürzen und Null-Day-Verhalten In Echtzeit kennzeichnen. Der Markt für die Sicherheit industrieller Steuerungssysteme erlebt nun konvergierte Plattformen, die Logs über Purdue-Ebenen hinweg aufnehmen und Kontext für schnellere Root-Cause-Korrelation anreichern.

Das Dienstleistungssegment, mit einem Wert von 6,1 Milliarden USD im Jahr 2024, verzeichnet die schnellste CAGR von 11,2% bis 2030. Gemanagt Detektion Und Antwort-Angebote kombinieren Fernbedienung-Tier-1-Triage und Vor-Ort-Vorfall-Handler, ermöglichen es Anlagen, Betriebszeit aufrechtzuerhalten und gleichzeitig 72-Stunden-Meldungsmandate zu erfüllen. Integrations- und Bereitstellungspartner überbrücken heterogene Anbieter-Stacks, kartieren Vermögenswert-Inventare gegen ISA/IEC 62443-Zonen, bevor sie geschichtete Kontrollen konfigurieren. Beratungsteams benchmarken Reife über Kill-Kette-Simulationen und erstellen dann phasenweise Roadmaps, die an Investitionsausgaben-Refresh-Zyklen gebunden sind. Unterstützung- und Wartungsverträge sichern Firmware-Updates und periodische Regel-Set-Optimierung und reduzieren die mittlere Zeit bis zum Patch um mehr als 30% In hochregulierten Energieversorgern.

Nach Sicherheitstyp: Cloud-zentrierte Strategien gewinnen an Zugkraft

Wolke-/Fernbedienung-Zugriff-Sicherheit verzeichnet eine 12,5% Prognose-CAGR, die höchste unter den Kategorien, da Anlagen digitale Zwillinge und anbietergestützte Wartungsportale übernehmen. mehrere-Faktor-Identitäts-Gateways, Just-In-Zeit-Session-Broker und kontinuierliche Posture-Bewertung bekämpfen das erhöhte Risiko von internetexponierten Endpunkten. Endpunkt-Sicherheitstools härten

Nach Steuerungssystemtyp: PLC-Schutz steigt stark

SCADA-Architekturen behielten 44% der 2024-Ausgaben bei, was ihre Rolle bei der Überwachung geografisch verteilter Assets wie Umspannwerke und Pumpstationen widerspiegelt. Anbieter integrieren kartenbasierte Visualisierung mit Intrusion-Detektion-Ereignissen und ermöglichen es Dispatchern, Anomalien bis zu Feldgeräten zu verfolgen. Rollenbasierte Zugriffsdurchsetzung verhindert, dass Fernbedienung-Betreiber unbefugte Befehle erteilen, und reduziert den Angriffs-Blast-Radius.

PLC-Schutz steigt mit einer CAGR von 10,8%, da neue Malware-Varianten Controller-Firmware angreifen. Weiß-Listing von Executables, Durchsetzung signierter Logik und kontinuierliche Integritätsverifikation minimieren Manipulationsrisiko. Anbieter liefern nun tap-lose Sensoren, die passiv Backplane-Verkehr lesen und Prozessunterbrechungen vermeiden. DCS-Umgebungen In Chemie und Raffination verlangen deterministische Firewalls, die anbieter-spezifische Protokolle wie Foundation Fieldbus verstehen. Gebäudemanagement-Controller und Spezial-Bewegungssysteme erhalten ebenfalls Aufmerksamkeit und vervollständigen ein ganzheitliches Gerät-Ebene-Verteidigungs-Portfolio.

Notiz: Segmentanteile aller individuellen Segmente verfügbar beim Berichtskauf

Nach Endnutzerindustrie: Wassersektor eilt voraus

Versorgungsunternehmen führten die Ausgaben mit 24% des 2024-Umsatzes an, da Regulierer Nachweis für liefern-Kette-Vetting und Vorfall-Antwort-Übungen forderten. Netzbetreiber setzen Anomalieerkennung auf Synchrophasor-Streams ein und automatisieren Schaltanlagen-Lockdown während verdächtiger Intrusions. Fernbedienung-Wind- und Solarstandorte fügen Satellitenuplinks hinzu, was VPN-Hygiene und Schlüsselrotation essentiell macht.

Wasser- und Abwasserbehörden steigern Ausgaben mit einer CAGR von 12,1%, katalysiert durch EPA-Direktiven und hochkarätige Verletzungen, die Chlor-füttern-Sollwerte bedrohten schlau Wasser Magazine. Behandlungseinrichtungen installieren virtuelles Patching auf Legacy-Chlorierungscontrollern und übernehmen unidirektionale Gateways für Anlagen-zu-Unternehmens-Datenflüsse. Chemie-, Petrochemie- und Öl-und-Gas-Firmen erweitern Null-Trust-Zonen auf Bohrlöcher und Tank-Farmen als Reaktion auf Pipeline-Ransomware. Automobil- und Lebensmittelbetriebe betten Cyber-Checks In Industrie 4.0-Rollouts ein und verbinden Drehmoment-Werkzeuge und Bildverarbeitungssysteme erst nach Durchsetzung von Identitätsrichtlinien.[3] schlau Wasser Magazine, "EPA Audit Finds 70% von Wasser Systeme Fail Cyber Standards," smartwatermagazine.com

Geografie-Analyse

Nordamerika generierte 33% des globalen Umsatzes 2024. Bundesaufsicht intensivierte sich nach Schlagzeilen-Verletzungen und veranlasste Vermögenswert-Eigentümer, CISAs Shields-hoch-Empfehlungen zu übernehmen und Schwachstellenberichte innerhalb festgelegter Fenster einzureichen. Investitionen beschleunigen sich rund um sicheren Fernbedienung-Zugriff für Dünn besetzte Pumpstationen und Windfarmen. Kanadas National Cyber Bedrohung Bewertung warnt, dass feindliche Staaten Energieexporte stören könnten, und drängt Provinzregulierer zur Angleichung an NERC CIP-Frameworks.

Asien-Pazifik verzeichnet die höchste CAGR von 8,3% von 2025 bis 2030. China skaliert Cyber-Hygiene über Tausende neuer Umspannwerke und mischt heimische Firewall-Marken mit globalen Analyse-Motoren. Japan rüstet roboterdichte Automobillinien auf und koppelt Tief-Paket-Inspektion-Geräte mit OT-bewussten SIEM-Integrationen. Südkorea nutzt sein 5 g-Rückgrat und erfordert Verschlüsselung und Identitäts-Overlays für Millisekunden-Latenz-Steuerungsbefehle. Indien ersetzt Seriell-zu-Ethernet-Konverter In Hydroprojekten und fügt Inspektions-Taps ein, die nationale SOCs speisen. ASEAN-KMUs verlassen sich auf anbietergehostete SOCs, während lokale Talent-Pipelines reifen.

Europa bleibt ein zentraler Markt, da NIS2 die Durchsetzung auf mittelgroße kritische Entitäten erweitert. Deutschlands BSI treibt sektorübergreifendes Schwachstellen-Advisory-Sharing voran, während Frankreichs ANSSI Segmentierungs-Checklisten vorschreibt. Britische Versorgungsunternehmen pilotieren KI-basierte prädiktive Anomalie-Motoren, um Ofgem-Resilienz-Ziele zu erfüllen. Wachstum erneuerbarer Energien In Spanien und Italien entfacht Nachfrage nach Authentifizierungs-Brokern, die Wechselrichter-OEMs während Feldwartung verwalten. Lateinamerika und Naher Osten & Afrika übernehmen stetig Verteidigungen; brasilianische Versorgungsunternehmen implementieren liefern-Kette-Attestation für PLC-Firmware, und Golf-Pipeline-Betreiber setzen Täuschungsnetze ein, um Aufklärung abzuschrecken.

Wettbewerbslandschaft

Der Markt für die Sicherheit industrieller Steuerungssysteme zeigt eine moderate Fragmentierung mit fortlaufender Konsolidierung. Traditionelle Automatisierungsanbieter wie ABB und Siemens betten Sicherheitsfunktionen In Controller ein und nutzen installierte Basen, um Null-Trust-Rand-Gateways zu verkaufen. Cyber-Pure-Plays wie Dragos und Nozomi Networks spezialisieren sich auf Tief-Protokoll-Parsing und Bedrohung-Intelligenz-Abonnementdienste und partnern mit MSSPs für globale Skalierung.

Es-Sicherheitsriesen Cisco und Fortinet integrieren robuste Firewalls und schalten-eingebettete Sensoren und vereinheitlichen Alert-Streams innerhalb von Unternehmens-SIEM-Stacks. Palo Alto Networks führte gehärtete Nächste-Generation-Firewalls ein, die automatisch Segmentierungsrichtlinien aus passiver Vermögenswert-Entdeckung generieren. Microsoft verstärkte seine Defender für IoT-Suite durch Akquisition von OT-Anomalie-Analytik-Start-Ups und bietet Vermögenswert-Eigentümern Wolke-gelieferte Bedrohung-Hunting.

Strategische Partnerschaften proliferieren: Honeywell kollaboriert mit Claroty, um Vermögenswert-Entdeckung In seiner Forge-Plattform zu bündeln, während IBM mit Siemens für gemeinsame Antwort-Retainer-Dienstleistungen zusammenarbeitet, die Fabrikböden und Unternehmens-Rechenzentren umspannen. Anbieter betonen Plattform-Konsolidierung, um Tool-Sprawl einzudämmen und die Gesamtbetriebskosten zu reduzieren. Marktdifferenzierung hängt zunehmend von der Fähigkeit ab, Vermögenswert-Inventare bis zur Firmware-Version zu visualisieren, Purdue-Zonen zu kartieren und automatisierte Eindämmungsaktionen ohne Produktionsbeeinträchtigung zu orchestrieren.

Branchenführer für die Sicherheit industrieller Steuerungssysteme

-

IBM Corporation

-

Cisco Systeme Inc.

-

Fortinet, Inc.

-

Honeywell International Inc.

-

ABB Ltd.

- *Haftungsausschluss: Hauptakteure in keiner bestimmten Reihenfolge sortiert

Jüngste Branchenentwicklungen

- Mai 2025: CISA veröffentlichte dreizehn Beratungen zu industriellen Steuerungssystemen, die Sicherheitsschwachstellen In Produkten von ICONICS, Mitsubishi Elektrisch, Siemens, Schneider Elektrisch und AutomationDirect hervorheben und die anhaltenden Herausforderungen bei der Sicherung industrieller Steuerungssysteme über mehrere Anbieter und Sektoren hinweg unterstreichen.

- März 2025: Rockwell Automatisierung veröffentlichte einen umfassenden Cybersicherheits-Blueprint mit dem Titel

From Chaos Zu Kontrolle

, der Anleitungen für resiliente industrielle Operationen basierend auf dem NIST Cybersicherheit Framework bietet und die zunehmende Konvergenz von OT und Es sowie die dadurch entstehende erweiterte Angriffsfläche betont. - Januar 2025: CISA erließ Beratungen für ABB- und Nedap-industrielle Steuerungssysteme, hob Sicherheitsschwachstellen hervor und stellte Empfehlungen zur Verbesserung der Sicherheitsmaßnahmen In diesen Systemen bereit.

- Januar 2025: IBM veröffentlichte seine Cybersicherheits-Vorhersagen für 2025, betonte die Interdependenz von Sicherheit und KI, die Verschiebung zu einer Identity-First-Strategie für das Management des Zugriffs In Hybrid-Wolke-Umgebungen und die Wichtigkeit der Vorbereitung auf Post-Quanten-Kryptografie-Standards.

Globaler Berichtsumfang für den Markt der Sicherheit industrieller Steuerungssysteme

Die Sicherheit industrieller Steuerungssysteme (ICS) umfasst die Sicherung und Schutz industrieller Steuerungssysteme sowie der vom System verwendeten Software und Hardware. Sie fokussiert sich darauf, Prozesse und Maschinen reibungslos laufen zu lassen. Die angebotenen Lösungen umfassen integrierte Hardware und Software, die verpackt ist, um den Betrieb von Maschinen und zugehörigen Geräten In industriellen Umgebungen zu steuern und zu überwachen.

Der Markt für die Sicherheit industrieller Steuerungssysteme ist nach Endnutzerindustrie (Automobilindustrie, Chemie und Petrochemie, Energie und Versorgungsunternehmen, Pharmazeutika, Lebensmittel und Getränke, Öl und Gas, andere Endnutzerindustrien) und Geografie (Nordamerika (Vereinigte Staaten, Kanada), Europa (Vereinigtes Königreich, Deutschland, Frankreich, Rest von Europa), Asien-Pazifik (China, Indien, Japan, Rest von Asien-Pazifik), Lateinamerika, Naher Osten und Afrika) segmentiert. Die Marktgröße und Prognosen werden In Wertbegriffen (USD) für alle oben genannten Segmente bereitgestellt.

| Lösungen | Firewall und IPS |

| Identitäts- und Zugriffsverwaltung | |

| Antivirus und Antimalware | |

| Sicherheits- und Schwachstellenverwaltung | |

| Datenverlustschutz und -wiederherstellung | |

| Andere Lösungen | |

| Dienstleistungen | Beratung und Bewertung |

| Integration und Bereitstellung | |

| Support und Wartung | |

| Verwaltete Sicherheitsdienste |

| Netzwerksicherheit |

| Endpunktsicherheit |

| Anwendungssicherheit |

| Datenbanksicherheit |

| Cloud-/Remote-Zugriff-Sicherheit |

| Supervisory Control and Data Acquisition (SCADA) |

| Verteiltes Steuerungssystem (DCS) |

| Speicherprogrammierbare Steuerung (PLC) |

| Andere Steuerungssysteme |

| Automobilindustrie |

| Chemie und Petrochemie |

| Energie und Versorgungsunternehmen |

| Öl und Gas |

| Lebensmittel und Getränke |

| Pharmazeutika |

| Wasser und Abwasser |

| Bergbau und Metalle |

| Transport und Logistik |

| Andere Industrien |

| Nordamerika | Vereinigte Staaten |

| Kanada | |

| Mexiko | |

| Europa | Vereinigtes Königreich |

| Deutschland | |

| Frankreich | |

| Italien | |

| Rest von Europa | |

| Asien-Pazifik | China |

| Japan | |

| Indien | |

| Südkorea | |

| Rest von Asien-Pazifik | |

| Naher Osten | Israel |

| Saudi-Arabien | |

| Vereinigte Arabische Emirate | |

| Türkei | |

| Rest des Nahen Ostens | |

| Afrika | Südafrika |

| Ägypten | |

| Rest von Afrika | |

| Südamerika | Brasilien |

| Argentinien | |

| Rest von Südamerika |

| Nach Komponenten | Lösungen | Firewall und IPS |

| Identitäts- und Zugriffsverwaltung | ||

| Antivirus und Antimalware | ||

| Sicherheits- und Schwachstellenverwaltung | ||

| Datenverlustschutz und -wiederherstellung | ||

| Andere Lösungen | ||

| Dienstleistungen | Beratung und Bewertung | |

| Integration und Bereitstellung | ||

| Support und Wartung | ||

| Verwaltete Sicherheitsdienste | ||

| Nach Sicherheitstyp | Netzwerksicherheit | |

| Endpunktsicherheit | ||

| Anwendungssicherheit | ||

| Datenbanksicherheit | ||

| Cloud-/Remote-Zugriff-Sicherheit | ||

| Nach Steuerungssystemtyp | Supervisory Control and Data Acquisition (SCADA) | |

| Verteiltes Steuerungssystem (DCS) | ||

| Speicherprogrammierbare Steuerung (PLC) | ||

| Andere Steuerungssysteme | ||

| Nach Endnutzerindustrie | Automobilindustrie | |

| Chemie und Petrochemie | ||

| Energie und Versorgungsunternehmen | ||

| Öl und Gas | ||

| Lebensmittel und Getränke | ||

| Pharmazeutika | ||

| Wasser und Abwasser | ||

| Bergbau und Metalle | ||

| Transport und Logistik | ||

| Andere Industrien | ||

| Nach Geografie | Nordamerika | Vereinigte Staaten |

| Kanada | ||

| Mexiko | ||

| Europa | Vereinigtes Königreich | |

| Deutschland | ||

| Frankreich | ||

| Italien | ||

| Rest von Europa | ||

| Asien-Pazifik | China | |

| Japan | ||

| Indien | ||

| Südkorea | ||

| Rest von Asien-Pazifik | ||

| Naher Osten | Israel | |

| Saudi-Arabien | ||

| Vereinigte Arabische Emirate | ||

| Türkei | ||

| Rest des Nahen Ostens | ||

| Afrika | Südafrika | |

| Ägypten | ||

| Rest von Afrika | ||

| Südamerika | Brasilien | |

| Argentinien | ||

| Rest von Südamerika | ||

Wichtige Fragen, die im Bericht beantwortet werden

Wie Groß ist der aktuelle Markt für die Sicherheit industrieller Steuerungssysteme?

Der ICS-Sicherheitsmarkt steht bei 19,24 Milliarden USD im Jahr 2025 und wird voraussichtlich bis 2030 26,86 Milliarden USD erreichen.

Welche Region führt bei den Ausgaben für ICS-Sicherheitslösungen?

Nordamerika entfällt auf 33% des globalen Umsatzes, angetrieben durch strenge Regulierungen und hochkarätige Angriffe.

Warum wachsen verwaltete Sicherheitsdienste schneller als Produktverkäufe?

Ein akuter Mangel an OT-qualifizierten Fachkräften drängt Vermögenswert-Eigentümer zur Auslagerung der 24/7-Überwachung, was zu einer CAGR von 11,2% für verwaltete Dienste führt.

Welcher Steuerungssystemtyp expandiert am schnellsten?

PLC-Sicherheitslösungen werden voraussichtlich mit einer CAGR von 10,8% wachsen, da Angreifer zunehmend Controller-Firmware angreifen.

Wie beeinflussen neue Regulierungen Investitionen In die Sicherheit industrieller Steuerungssysteme?

Mandate wie NIS2 und NERC CIP-013 erlegen Strafen für Nichteinhaltung auf und zwingen kritische Infrastrukturbetreiber zur Beschleunigung der Beschaffung konformer Sicherheitskontrollen.

Was treibt die erhöhte Nachfrage im Wasser- und Abwassersegment?

Eine Reihe von Verletzungen und neue EPA-Direktiven haben Wasserversorgungsunternehmen dazu gedrängt, Cybersicherheitsbudgets zu erhöhen, was zu einer Segment-CAGR von 12,1% bis 2030 führt.

Seite zuletzt aktualisiert am: