Taille et part du marché de la sécurité IoT

Analyse du marché de la sécurité IoT par Mordor Intelligence

La taille du marché de la sécurité IoT est estimée à 8,81 milliards USD en 2025, et devrait atteindre 37,41 milliards USD d'ici 2030, à un TCAC de 33,53 % pendant la période de prévision (2025-2030).

Les entreprises accélèrent leurs dépenses car les régulateurs exigent désormais la sécurité dès la conception pour chaque produit connecté, la technologie opérationnelle converge avec les réseaux informatiques, et l'analytique IA fournit une détection en temps réel sur d'immenses flottes d'appareils. La loi britannique sur la sécurité des produits et l'infrastructure de télécommunications et la loi européenne sur la cyber-résilience ont transformé la sécurité d'une bonne pratique en exigence légale, détournant les budgets de projets discrétionnaires vers la conformité obligatoire. Les défenses centrées sur le périmètre conservent la priorité car des millions de terminaux non gérés élargissent les surfaces d'attaque, mais l'évolution vers les contrôles fournis par le cloud remodèle les critères d'approvisionnement. La différenciation des fournisseurs dépend de plus en plus de preuves de protection automatisée et alignée sur les normes qui s'étend des ateliers de production aux nœuds edge distants.

Points clés du rapport

- Par type de sécurité, la sécurité réseau détenait 42 % de la part de marché de la sécurité IoT en 2024, tandis que la sécurité cloud/virtuelle est positionnée pour un TCAC de 35,45 % jusqu'en 2030.

- Par composant, les solutions ont dominé avec une part de 58 % de la taille du marché de la sécurité IoT en 2024 ; les services suivent un TCAC de 36,08 % jusqu'en 2030.

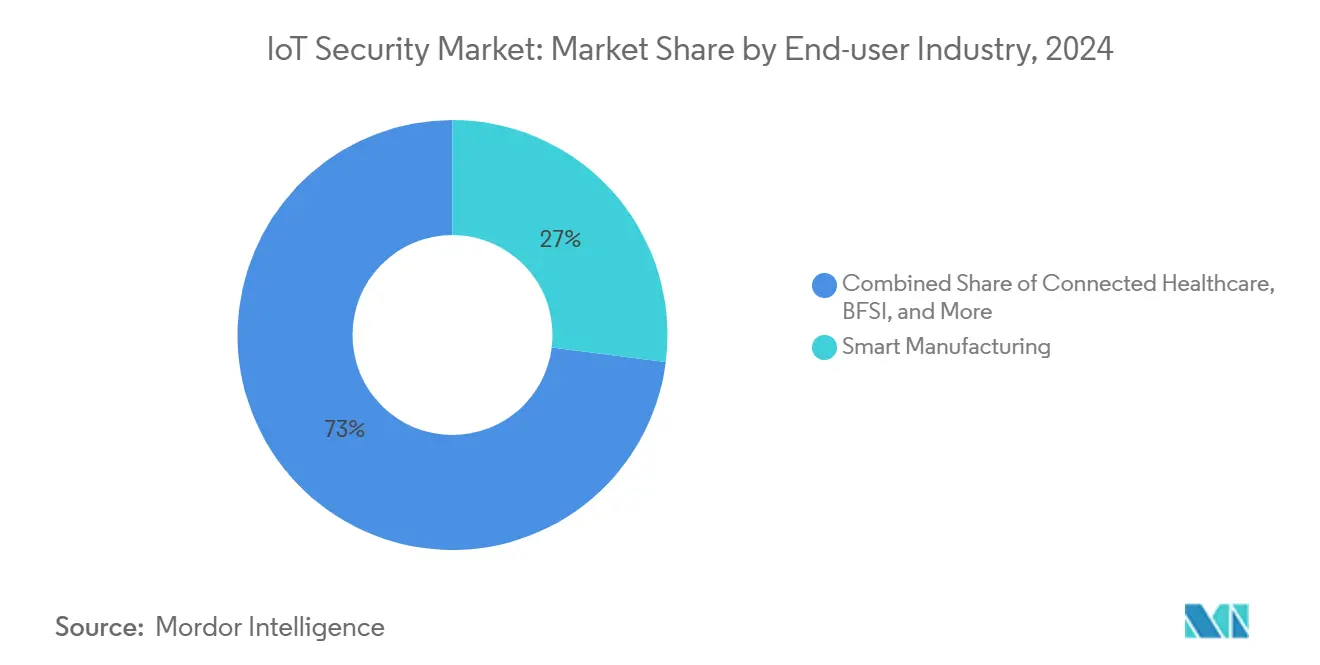

- Par utilisateur final, la fabrication intelligente a commandé 27 % du marché de la sécurité IoT en 2024 ; l'énergie et les services publics sont projetés pour croître à un TCAC de 33,42 %.

- Par mode de déploiement, le cloud/SECaaS a capturé 46 % du marché de la sécurité IoT en 2024, avec des déploiements edge hybrides prévus pour un TCAC de 34,20 %.

- Par région, l'Amérique du Nord a représenté 35 % des revenus de 2024, tandis que l'Asie-Pacifique est prévue pour augmenter à un TCAC de 35,49 % jusqu'en 2030.

Tendances et insights du marché mondial de la sécurité IoT

Analyse d'impact des moteurs

| Moteur | (~) % Impact sur les prévisions TCAC | Pertinence géographique | Calendrier d'impact |

|---|---|---|---|

| Surveillance réglementaire liée aux violations de données | +8.20% | Mondiale, adoption précoce dans l'UE et l'Amérique du Nord | Moyen terme (2-4 ans) |

| Convergence des piles de sécurité OT + IT | +7.50% | Centres de fabrication Amérique du Nord et UE, expansion vers APAC | Long terme (≥ 4 ans) |

| Mandats de conception de produit shift-left | +6.80% | Mondiale, menée par la conformité UE | Moyen terme (2-4 ans) |

| Analytique de menaces adaptatives alimentée par l'IA | +5.90% | Premiers adopteurs Amérique du Nord et UE, APAC suivant | Court terme (≤ 2 ans) |

| Source: Mordor Intelligence | |||

Surveillance réglementaire liée aux violations de données

Les régulateurs sont passés des directives volontaires à l'application punitive, exemplifiée par la loi de l'UE sur la cyber-résilience qui peut imposer des pénalités de 15 millions EUR pour les appareils non conformes entrant dans le bloc. La loi britannique PSTI, effective en avril 2024, interdit les mots de passe par défaut et impose des fenêtres de mise à jour définies, forçant les fabricants à repenser les pipelines de firmware[1]Parliament of the United Kingdom, "Product Security and Telecommunications Infrastructure Act 2022," legislation.gov.uk. Les étiquettes grand public introduites par la Commission fédérale des communications américaine en 2024 permettent aux acheteurs de comparer la maturité sécuritaire, déplaçant l'avantage concurrentiel vers les fournisseurs conformes. Les incidents très médiatisés, comme la cyberattaque de mars 2025 qui a exposé 5,5 millions de dossiers de patients de Yale New Haven Health, illustrent l'urgence réglementaire et intensifient la surveillance. Les assembleurs de premier rang obligent désormais les fournisseurs de composants à détenir des certifications tierces, élevant les barrières d'entrée pour les entreprises manquant de processus de développement sécurisé documentés.

Convergence des piles de sécurité OT + IT

Les réseaux de technologie opérationnelle qui fonctionnaient autrefois isolément se connectent maintenant aux clouds d'entreprise pour soutenir la maintenance prédictive et l'analytique. Les rançongiciels ciblant l'interface IT-OT ont bondi de 84 % pendant le Q1 2025 dans les usines nord-américaines, provoquant des mandats de visibilité unifiée dans les documents d'approvisionnement. Les protocoles industriels hérités tels que Modbus et DNP3 nécessitent des outils de sécurité qui comprennent le trafic déterministe et les seuils de latence stricts, poussant les fournisseurs à intégrer une inspection approfondie des paquets adaptée aux environnements d'usine. Les revenus sécurité de Cisco ont plus que doublé dans ses résultats Q2 FY2025 car les clients se sont consolidés sur des plateformes de réseau et sécurité convergées. La complexité d'implémentation a déclenché une demande pour des services professionnels capables de migrer les usines existantes sans interruption prolongée. À mesure que les déploiements convergés maturent, les directeurs de la sécurité des systèmes d'information recherchent des solutions qui corrèlent les anomalies à travers les contrôleurs de processus, les ordinateurs portables d'entreprise et les liaisons de maintenance à distance depuis une console unique.

Mandats de conception de produit shift-left

Les obligations de sécurité dès la conception intégrées dans la loi de l'UE sur la cyber-résilience poussent la modélisation des menaces et l'analyse de vulnérabilité dans les phases les plus précoces de l'ingénierie. Les équipes produit doivent maintenant documenter comment les clés de chiffrement sont stockées et comment les données de nomenclature logicielle seront publiées avant que les prototypes quittent le laboratoire, étendant les cycles de développement mais réduisant les dépenses de remédiation post-lancement. Les demandes de brevet pour la sécurité intégrée ont explosé en 2024 car de grands fournisseurs ont déposé pour des systèmes d'authenticité des données basés sur la blockchain et des chipsets d'éléments sécurisés destinés aux capteurs à bas coût. Les petits fabricants peinent souvent à financer de nouveaux cycles de vie de développement sécurisé, menant à la consolidation ou à l'externalisation vers des consultants en conception-pour-sécurité. Les investisseurs récompensent les entreprises qui démontrent des processus certifiés sous des normes telles qu'ETSI EN 303 645, créant une prime de marché pour les références de conformité. À moyen terme, les écosystèmes d'appareils qui ne peuvent pas documenter le support de mise à jour continue risquent l'exclusion des principaux canaux de vente au détail et de télécommunications.

Analytique de menaces adaptatives alimentée par l'IA

Les moteurs de détection par apprentissage automatique comparent maintenant les lignes de base comportementales à travers des millions d'appareils, signalant le trafic anormal en millisecondes et isolant automatiquement les nœuds suspects. Une étude évaluée par les pairs de 2024 a rapporté une précision de 99,52 % dans l'identification des paquets malveillants dans le trafic IoT en utilisant des réseaux de neurones graphiques. Les déploiements edge dans les véhicules autonomes et les lignes de fabrication intelligente s'appuient sur ces modèles à faible latence car router les données vers les services de journalisation cloud briserait les contraintes de timing. Des fournisseurs comme Palo Alto Networks ont rapporté une croissance de 43 % des revenus récurrents annuels pour les abonnements sécurité améliorés par l'IA en 2025 fiscal. Les fabricants de matériel répondent avec des accélérateurs IA basse consommation accordés aux charges de travail cryptographiques pour surmonter les limites de batterie et thermiques. Les entreprises apprécient les moteurs IA qui auto-ajustent les signatures, réduisant le temps moyen de détection même lorsque les populations d'appareils s'étendent à des dizaines de millions.

Analyse d'impact des contraintes

| Contrainte | (~) % Impact sur les prévisions TCAC | Pertinence géographique | Calendrier d'impact |

|---|---|---|---|

| Écosystème de mise à jour firmware fragmenté | -4.70% | Mondiale, déploiements hérités | Moyen terme (2-4 ans) |

| Retard de rafraîchissement des appareils brownfield hérités | -3.90% | Installations industrielles Amérique du Nord et UE | Long terme (≥ 4 ans) |

| Source: Mordor Intelligence | |||

Écosystème de mise à jour firmware fragmenté

L'analyse de 53 000 images firmware à travers des microcontrôleurs communs a montré que 99,43 % étaient stockées en texte clair, offrant aux attaquants un accès direct aux chargeurs de démarrage et secrets[2]USENIX, "SoK: Firmware Security Gaps," usenix.org. Seulement un tiers des fournisseurs maintient un pipeline de mise à jour automatique over-the-air, laissant les composants obsolètes non corrigés pendant une moyenne de 1,34 an. Les règles de l'UE forcent maintenant les mises à jour automatiques, obligeant la refonte des processus de flash distant. Les opérateurs industriels hésitent car l'arrêt pour les mises à jour peut coûter des centaines de milliers d'USD par heure, donc les actifs non corrigés persistent dans l'infrastructure critique. Le résultat est une dette de sécurité grandissante qui ralentit l'adoption de cadres d'authentification avancés.

Retard de rafraîchissement des appareils brownfield hérités

Des millions de contrôleurs logiques programmables et d'unités terminales distantes, installés des années avant que la cybersécurité gagne l'attention, ne peuvent accepter de firmware signé ou de chiffrement moderne. Le remplacement peut dépasser 3 millions USD par ligne de production, incluant la recertification sous les normes de sécurité, causant aux directeurs financiers de reporter les mises à niveau. Les fournisseurs répondent avec une micro-segmentation basée réseau et une détection d'anomalies qui entourent plutôt que modifient les appareils hérités, mais ces surcouches ajoutent complexité et coût. Le défi est aigu dans les services publics d'énergie, où l'équipement de sous-station a des durées de service de 30 ans mais fait maintenant face à des tentatives d'intrusion de niveau état-nation. Avec le temps, les conseils de propriétaires d'actifs peuvent considérer le risque cyber en termes comparables à la sécurité physique mais l'hésitation au rafraîchissement restera un frein de croissance pendant le prochain cycle d'investissement.

Analyse des segments

Par type de sécurité : Les périmètres réseau ancrent les stratégies de défense

La sécurité réseau a généré 42 % des revenus du marché de la sécurité IoT en 2024, poussée par les entreprises qui traitent encore le bord du réseau comme le seul point d'application uniformément contrôlable. Les politiques de pare-feu, micro-segmentation et SD-WAN sécurisé restreignent le trafic est-ouest parmi les terminaux hétérogènes qui manquent souvent de protections au niveau puce. Alors que les lignes de production connectent les contrôleurs logiques programmables hérités aux clouds d'analytique, les moteurs d'inspection analysent maintenant les protocoles industriels aux côtés de l'IP standard, exigeant des flux de renseignements sur les menaces spécialisés. L'adoption bénéficie aussi de la règle FCC exigeant des fournisseurs d'illustrer les chemins de mise à jour activés par le cloud, poussant les acheteurs vers les fournisseurs qui intègrent la télémétrie de pare-feu et proxy pour vérifier le statut de correctifs.

La sécurité cloud/virtuelle est projetée pour un TCAC de 35,45 % jusqu'en 2030 car les plateformes migrent vers la sécurité-en-tant-que-service. La capacité élastique s'aligne avec les rafales des poussées massives de mises à jour firmware ou de liaison montante des capteurs vidéo. Les entreprises équilibrent la latence en gardant l'application près de l'appareil tout en transférant les journaux vers l'analytique hébergée centralement pour la détection d'anomalies corrélée. Les suites de chiffrement léger comme LEA consomment 30 % moins d'énergie qu'AES-128, permettant le chiffrement temps réel même dans les étiquettes alimentées par pile bouton[3]MDPI, "Energy-Efficient Lightweight Cryptography for IoT," mdpi.com . Les fournisseurs qui fusionnent les moteurs de politique cloud avec les agents d'application locaux sont positionnés pour capturer une part de marché de la sécurité IoT additionnelle une fois que la 5G RedCap élargira la bande passante sur les ateliers d'usine.

Note: Parts des segments de tous les segments individuels disponibles à l'achat du rapport

Par composant : L'accélération des services dépasse le déploiement de solutions

Les solutions ont conservé une part de 58 % de la taille du marché de la sécurité IoT en 2024, couvrant les bibliothèques de chiffrement, les plateformes d'identité et les agents de détection d'anomalies en temps d'exécution packagés dans les SDK d'appareils. Les piles pré-certifiées raccourcissent les audits de conformité sous ETSI EN 303 645 ou ISO 27400, donc les acheteurs allouent encore le budget aux licences logicielles qui cochent les listes de vérification réglementaires. Cependant, les services, en particulier la détection et réponse gérées, augmenteront à un TCAC de 36,08 % car les pénuries de talent poussent les opérateurs à externaliser la surveillance 24×7.

La demande de conseil professionnel a grimpé après que l'UE ait commencé une application progressive de la loi sur la cyber-résilience en janvier 2025, forçant les fabricants à documenter les évaluations de risque de chaîne d'approvisionnement avant le lancement du produit. Les fournisseurs de services de sécurité gérée centralisent l'outillage et partagent le renseignement sur les menaces entre clients, donnant aux services publics de taille moyenne l'accès aux capacités autrefois réservées aux marques mondiales. Alors que les équipes SOC intègrent des co-pilotes IA qui trient les alertes, les marges de service s'étendent même pendant que l'effectif reste stable, renforçant le changement structurel des ventes de produits vers les modèles de revenus récurrents.

Par secteur utilisateur final : La dominance manufacturière fait face au défi du secteur énergétique

La fabrication intelligente a contribué 27 % des revenus de 2024 car les usines averses aux arrêts ont investi massivement après une vague de rançongiciels qui a forcé plusieurs arrêts de production à huit chiffres. Les usines déploient des surcouches zero-trust pour isoler les cellules robotiques et utilisent le réseau time-sensitive pour authentifier les commandes de contrôleur, protégeant les productions quotidiennes évaluées à des millions d'USD.

L'énergie et les services publics, prévus pour un TCAC de 33,42 % jusqu'en 2030, accélèrent les dépenses sur la détection d'intrusion de sous-station et les passerelles SCADA sécurisées. Les régulateurs européens ont signalé les onduleurs solaires de toit comme des risques de défaillance en cascade, obligeant les opérateurs de réseau à durcir les nœuds edge. La micro-segmentation autour des actifs de génération distribuée couplée avec les essais d'échange de clés quantum-safe positionne le vertical pour dépasser les taux de croissance manufacturiers. Les certifications spécifiques au secteur comme IEC 62443-3-3 exigent la preuve de défense en profondeur à travers la génération, la transmission et la distribution, dirigeant les contrats vers les fournisseurs offrant des architectures de référence spécialisées.

Note: Parts des segments de tous les segments individuels disponibles à l'achat du rapport

Par mode de déploiement : La migration cloud accélère l'adoption de la sécurité edge

Le cloud/SECaaS a capturé 46 % des revenus du marché de la sécurité IoT en 2024 car les organisations ont embrassé les modèles d'abonnement qui fournissent des pipelines de mise à jour continue et une analytique de renseignements sur les menaces mutualisée. La pression réglementaire pour le support de correctifs à vie s'aligne naturellement avec les architectures multi-tenant qui peuvent pousser les corrections en heures plutôt qu'organiser des déploiements sur site.

L'edge hybride est positionné pour un TCAC de 34,20 % car les applications sensibles à la latence dans les robots mobiles autonomes et la téléchirurgie ne peuvent pas faire l'aller-retour de chaque paquet vers des centres de données distants. Les nœuds edge exécutent l'inférence conteneurisée pour bloquer les anomalies localement, tandis que le cloud héberge l'entraînement de modèles et l'orchestration de politiques. Les comptes de brevets pour les modules de sécurité matérielle natifs edge ont doublé en 2024, reflétant l'investissement dans des processeurs capables d'accélérer l'attestation zero-knowledge sans vider les budgets de batterie. Avec le temps, les installations isolées adopteront la 5G privée et les serveurs MEC dédiés pour fusionner les avantages des deux extrêmes de déploiement.

Analyse géographique

L'Amérique du Nord a conservé 35 % des revenus mondiaux en 2024, ancrée par des initiatives fédérales comme le schéma d'étiquetage FCC qui favorise les fournisseurs prêts à documenter les mécanismes de mise à jour sécurisée. Les entreprises ont adopté l'analytique activée par l'IA tôt, exploitant l'infrastructure cloud étendue et la dotation SOC mature. Le Département de la sécurité intérieure nomme spécifiquement les intrusions étrangères dans l'infrastructure critique comme un risque majeur, poussant les subventions fédérales vers les pilotes de surveillance des services publics d'eau et de pipeline. Le Canada reflète l'approche américaine, tandis que le boom de near-shoring du Mexique nécessite une sécurité intégrée à travers les hubs logistiques transfrontaliers. Les startups se regroupent autour de la Silicon Valley et d'Austin, canalisant les solutions brevetées d'intégrité firmware et de cryptographie post-quantique dans les chaînes d'approvisionnement Fortune 500.

L'Asie-Pacifique est le territoire à croissance la plus rapide, prévu pour un TCAC de 35,49 %, propulsé par les déploiements de ville intelligente agressifs et l'adoption massive d'IoT grand public. La Chine a rapporté 2,57 milliards de terminaux connectés en août 2024, étirant la capacité des opérateurs locaux à authentifier le trafic et bloquer l'activité botnet[4]China Daily, "China's IoT Connections Top 2.57 Billion," chinadaily.com.cn. Le ministère des Affaires intérieures et des Communications du Japon a émis des directives de ville intelligente sécurisée en 2024, catalysant les achats municipaux qui intègrent le zero-trust dès le départ. La recherche 6G de la Corée du Sud inclut l'échange de clés résistant au quantique pour les terminaux IoT, positionnant les fournisseurs domestiques pour capturer les contrats d'exportation une fois les normes stabilisées. Les gouvernements en Indonésie et au Vietnam intègrent maintenant les audits d'hygiène cyber dans les incitations manufacturières, obligeant les investisseurs étrangers à acheter des plateformes de sécurité certifiées.

L'Europe exploite l'attraction réglementaire plutôt que le volume brut. La loi sur la cyber-résilience oblige chaque produit connecté vendu dans le bloc à documenter la modélisation des menaces, la divulgation de vulnérabilités et les politiques de mise à jour à vie. Les fabricants hors Europe se conforment pour éviter l'exclusion du marché, exportant l'influence de la réglementation mondialement. La loi britannique PSTI retire les mots de passe par défaut des étagères d'électronique grand public, améliorant la résilience de base. Les projets Industrie 4.0 de l'Allemagne mettent l'accent sur le réseau déterministe sécurisé par les contrôles IEC 62443, tandis que les plateformes de données métropolitaines de la France exigent le chiffrement bout-à-bout entre les passerelles edge et l'analytique centralisée. Le financement du programme Europe numérique de l'UE subventionne l'adoption par les PME de piles de sécurité certifiées, élargissant le marché adressable pour les fournisseurs de services gérés.

Paysage concurrentiel

Le marché de la sécurité IoT montre une fragmentation modérée. Les acteurs établis comme Cisco exploitent les empreintes réseau pour regrouper le renseignement sur les menaces, enregistrant une croissance de revenus sécurité de 117 % en glissement annuel au Q2 FY2025. Les acteurs de plateforme comme Palo Alto Networks ont affiché une expansion de 43 % dans l'ARR sécurité nouvelle génération en intégrant des moteurs d'apprentissage automatique qui s'adaptent en temps réel. Check Point, Fortinet et Microsoft enrichissent les suites XDR avec des décodeurs de protocole OT, poursuivant les comptes qui exigent une visibilité single-pane à travers le cloud, campus et usine.

Les start-ups se concentrent sur des lacunes étroitement définies : inspection packet-in-silicon pour capteurs basse consommation, mises à jour firmware quantum-safe et registres d'identité d'appareil soutenu par blockchain. Le financement de capital-risque favorise les fondateurs qui peuvent montrer des certifications IEC 62443 ou des victoires pilote dans les raffineries brownfield. Les acquisitions illustrent la pression de consolidation ; les grands fournisseurs paient des primes pour les bibliothèques de modèles IA ou les piles OS edge-secure plutôt que de construire organiquement. L'analyse de brevets souligne un pivot vers le chiffrement homomorphique léger et la détection de menaces d'apprentissage fédéré, suggérant que les portefeuilles IP soutiendront la compétitivité alors que les normes post-quantiques cristallisent.

Les stratégies de canal tournent autour des services gérés : les MSSP marquent en blanc les portails cloud des OEM, tandis que les télécoms packagent la sécurité avec des tranches 5G privées. Les audits réglementaires deviennent des facilitateurs de vente ; les fournisseurs offrant des kits de documentation prêts à l'emploi raccourcissent le temps de certification de conformité des clients, basculant les scores d'évaluation dans les appels d'offres concurrentiels. Sur l'horizon de prévision, les fournisseurs qui peuvent automatiser la collecte de preuves et la surveillance continue de contrôle dépasseront les rivaux encore orientés autour des contrats de licence annuels.

Leaders de l'industrie de la sécurité IoT

-

Palo Alto Networks

-

Fortinet, Inc.

-

Cisco Systems, Inc.

-

IBM Corporation

-

Broadcom Inc.

- *Avis de non-responsabilité : les principaux acteurs sont triés sans ordre particulier

Développements récents de l'industrie

- Juin 2025 : United Natural Foods Inc. a divulgué une cyberattaque qui a perturbé la distribution alimentaire vers les principaux détaillants américains, démontrant les effets en cascade des systèmes IoT de chaîne d'approvisionnement compromis.

- Avril 2025 : Marks & Spencer a rapporté un incident cyber lié à un fournisseur causant des pertes estimées de 300 millions GBP (380 millions USD), soulignant le risque IoT tiers dans le commerce de détail omnicanal.

- Octobre 2024 : UnitedHealth a confirmé que l'attaque de rançongiciel Change Healthcare a impacté plus de 100 millions d'individus, mettant en lumière les vulnérabilités IoT médicales.

- Août 2024 : Palo Alto Networks a enregistré 8,03 milliards USD de revenus FY 2024, avec une croissance ARR de 43 % dans la sécurité nouvelle génération améliorée par l'IA.

Portée du rapport sur le marché mondial de la sécurité IoT

La sécurité IoT est le domaine technologique concerné par l'atténuation des cyber-menaces concernant les appareils et réseaux connectés dans l'internet des objets. L'IoT implique l'ajout de connectivité internet à un système d'appareils informatiques interconnectés, de machines mécaniques et numériques, d'objets et/ou de personnes. Cette interconnectivité d'appareils via internet les ouvre à un certain nombre de vulnérabilités sérieuses s'ils ne sont pas correctement protégés. Ce marché est caractérisé par des niveaux croissants de pénétration produit, une différenciation produit modérée/élevée, et des niveaux élevés de concurrence.

| Sécurité réseau |

| Sécurité des terminaux/appareils |

| Sécurité des applications |

| Sécurité cloud/virtuelle |

| Solutions | IAM et PKI |

| Protection DDoS | |

| IDS/IPS | |

| Chiffrement et tokenisation | |

| Services | Services professionnels |

| Services de sécurité gérés |

| Fabrication intelligente |

| Santé connectée |

| Automobile et mobilité |

| Énergie et services publics |

| BFSI |

| Gouvernement et villes intelligentes |

| Commerce de détail et logistique |

| Sur site |

| Cloud/SECaaS |

| Edge hybride |

| Amérique du Nord | États-Unis |

| Canada | |

| Mexique | |

| Amérique du Sud | Brésil |

| Argentine | |

| Reste de l'Amérique du Sud | |

| Europe | Allemagne |

| Royaume-Uni | |

| France | |

| Italie | |

| Reste de l'Europe | |

| Asie-Pacifique | Chine |

| Japon | |

| Inde | |

| Corée du Sud | |

| Reste de l'Asie-Pacifique | |

| Moyen-Orient et Afrique | Émirats arabes unis |

| Arabie saoudite | |

| Afrique du Sud | |

| Reste du Moyen-Orient et de l'Afrique |

| Par type de sécurité | Sécurité réseau | |

| Sécurité des terminaux/appareils | ||

| Sécurité des applications | ||

| Sécurité cloud/virtuelle | ||

| Par composant | Solutions | IAM et PKI |

| Protection DDoS | ||

| IDS/IPS | ||

| Chiffrement et tokenisation | ||

| Services | Services professionnels | |

| Services de sécurité gérés | ||

| Par secteur utilisateur final | Fabrication intelligente | |

| Santé connectée | ||

| Automobile et mobilité | ||

| Énergie et services publics | ||

| BFSI | ||

| Gouvernement et villes intelligentes | ||

| Commerce de détail et logistique | ||

| Par mode de déploiement | Sur site | |

| Cloud/SECaaS | ||

| Edge hybride | ||

| Par géographie | Amérique du Nord | États-Unis |

| Canada | ||

| Mexique | ||

| Amérique du Sud | Brésil | |

| Argentine | ||

| Reste de l'Amérique du Sud | ||

| Europe | Allemagne | |

| Royaume-Uni | ||

| France | ||

| Italie | ||

| Reste de l'Europe | ||

| Asie-Pacifique | Chine | |

| Japon | ||

| Inde | ||

| Corée du Sud | ||

| Reste de l'Asie-Pacifique | ||

| Moyen-Orient et Afrique | Émirats arabes unis | |

| Arabie saoudite | ||

| Afrique du Sud | ||

| Reste du Moyen-Orient et de l'Afrique | ||

Questions clés répondues dans le rapport

Quelle est la taille actuelle du marché de la sécurité IoT ?

Le marché de la sécurité IoT s'élève à 8,81 milliards USD en 2025 et est projeté pour atteindre 37,41 milliards USD d'ici 2030.

Quel segment détient la plus grande part du marché de la sécurité IoT ?

La sécurité réseau mène avec 42 % de part de marché, reflétant la préférence des entreprises pour la défense centrée sur le périmètre.

Quel modèle de déploiement croît le plus rapidement ?

Les déploiements edge hybrides devraient augmenter à un TCAC de 34,20 % car ils équilibrent le traitement à faible latence avec l'orchestration basée cloud.

Pourquoi l'Asie-Pacifique est-elle la région à croissance la plus rapide ?

L'investissement explosif en ville intelligente et l'ajout rapide de milliards de terminaux IoT grand public poussent le TCAC prévu de 35,49 % de l'Asie-Pacifique.

Comment les réglementations façonnent-elles la sélection de fournisseurs ?

Des lois comme la loi de l'UE sur la cyber-résilience et la loi britannique PSTI exigent une sécurité documentée dès la conception et un support de mise à jour à vie, donc les acheteurs favorisent les fournisseurs qui peuvent prouver la conformité.

Quels facteurs restreignent l'adoption de la sécurité IoT ?

Les mécanismes de mise à jour firmware fragmentés, le coût de rafraîchissement des appareils hérités et les pénuries de cyber-talent spécialisé ralentissent une implémentation plus large malgré la montée des niveaux de menace.

Dernière mise à jour de la page le: