Taille et Part du Marché de la Tromperie Technology

Analyse du Marché de la Tromperie Technology par Mordor Intelligence

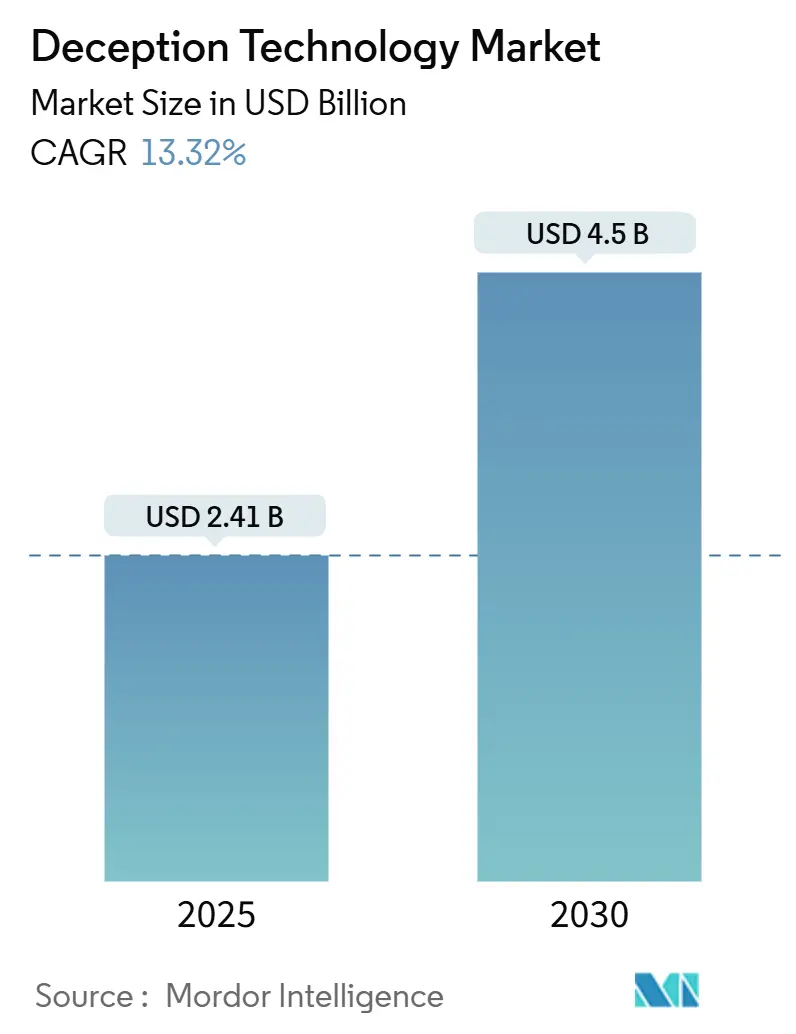

Le marché de la Tromperie technology un affiché 2,41 milliards USD en 2025 et devrait progresser à un TCAC de 13,3% pour atteindre 4,50 milliards USD d'ici 2030. L'augmentation des exploits zero-day, la fraude par deepfakes pilotée par l'IA, et l'expansion des charges de travail cloud-natives obligent les équipes de sécurité à adopter des contrôles d'alerte précoce qui repèrent les attaquants à l'intérieur du réseau avant que des dommages ne se produisent. Les fournisseurs intègrent désormais des leurres dans la micro-segmentation zero-trust, offrant aux défenseurs des alarmes qui fonctionnent même lorsque les identités ou les points terminaux sont compromis. La demande s'accélère également car les assureurs cyber exigent la détection proactive des mouvements latéraux comme condition pour des primes favorables. Bien que l'Amérique du Nord maintienne son leadership en matière de dépenses, le marché de la Tromperie technology gagne un élan rapide en Asie-Pacifique alors que l'adoption multi-cloud augmente et que les régulateurs locaux durcissent les règles de notification de violation.

Principaux Points du Rapport

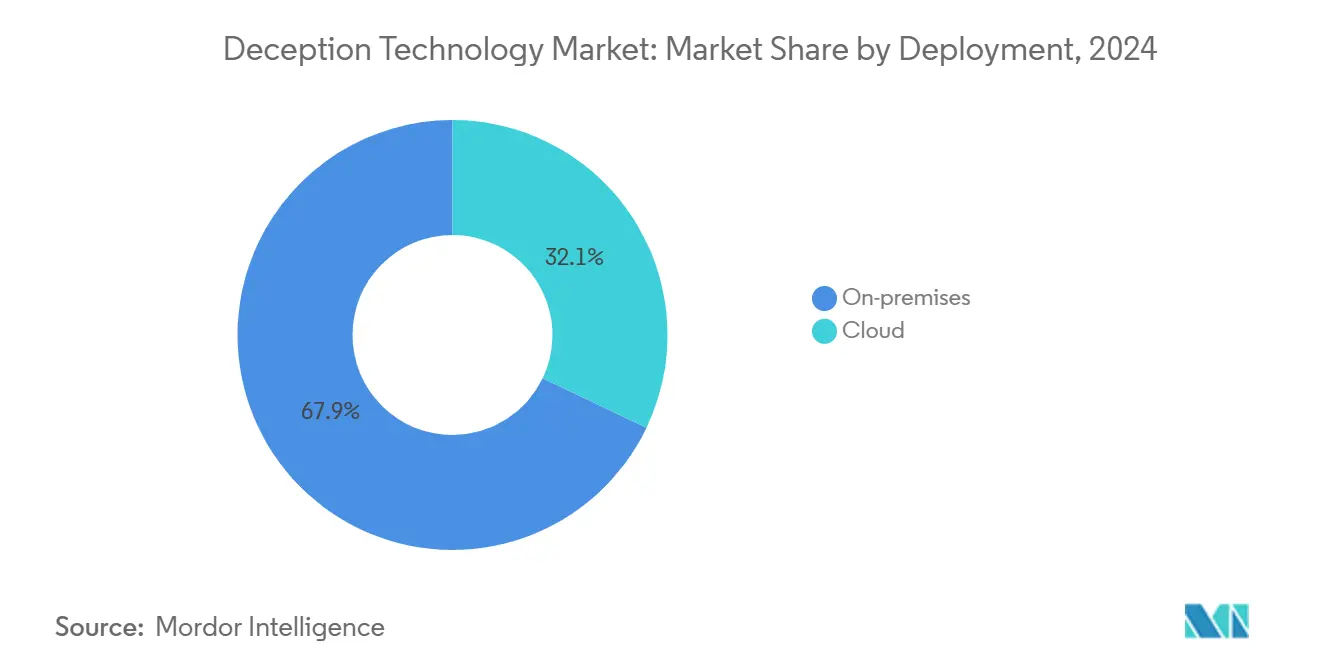

- Par déploiement, les modèles sur site ont dominé avec 67,9% de part du marché de la Tromperie technology en 2024, tandis que l'implémentation cloud enregistre le TCAC le plus rapide de 15,2% jusqu'en 2030.

- Par taille d'organisation, les grandes entreprises ont capturé 70,2% des revenus en 2024 ; le segment PME devrait s'étendre à un TCAC de 14,9% jusqu'en 2030.

- Par service, les services managés ont représenté 68,5% de la taille du marché de la Tromperie technology en 2024 et devraient afficher un TCAC de 14,7% jusqu'en 2030.

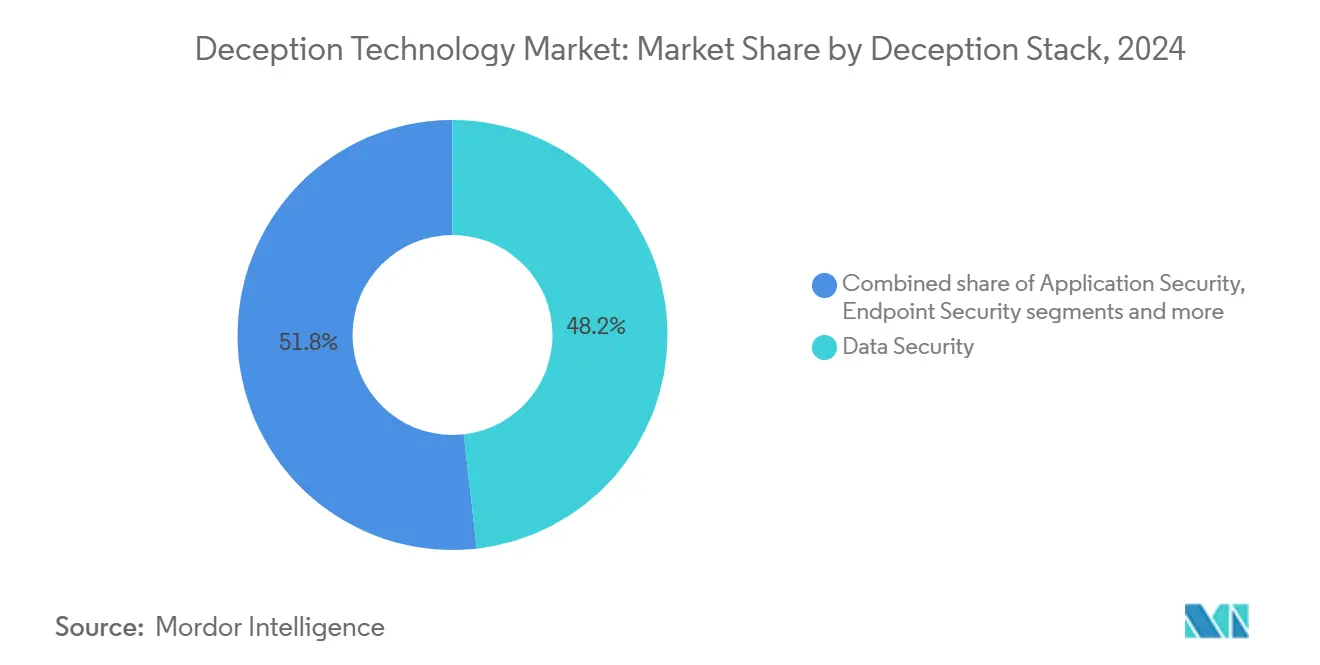

- Par pile de Tromperie technology, la sécurité des données est restée dominante à 48,2% de part en 2024, tandis que la sécurité des points terminaux devrait croître de 14,2% annuellement jusqu'en 2030.

- Par utilisateur final, BFSI détenait 36,1% de part en 2024 ; la santé devrait croître à un TCAC de 13,5%.

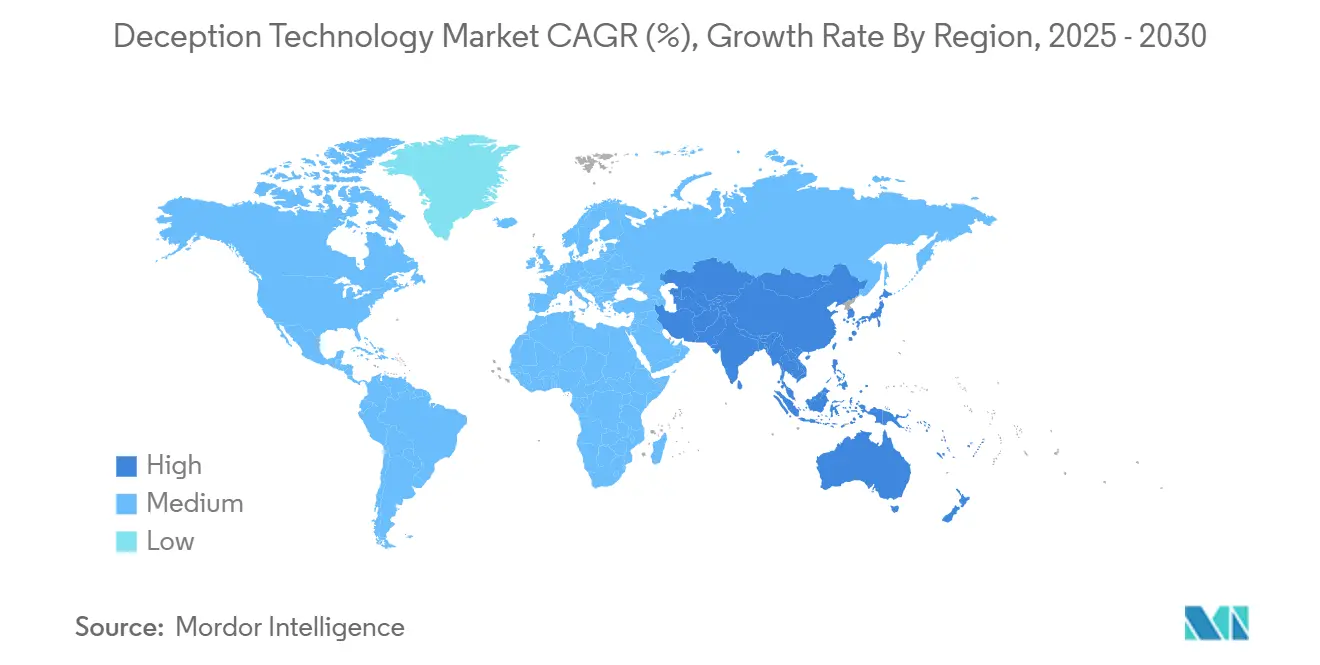

- Par géographie, l'Amérique du Nord un contribué 41,8% des revenus en 2024 ; l'Asie-Pacifique croîtra le plus rapidement à un TCAC de 13,8% jusqu'en 2030.

Tendances et Insights du Marché Mondial de la Tromperie Technology

Analyse d'Impact des Moteurs

| Moteur | (~) % Impact sur les Prévisions TCAC | Pertinence Géographique | Calendrier d'Impact |

|---|---|---|---|

| Augmentation des exploits zero-day et APT ciblées | 3.2% | Mondial, avec concentration en Amérique du Nord et Europe | Court terme (≤ 2 ans) |

| L'escalade des charges de travail cloud-natives élargit la surface d'attaque | 2.8% | Mondial, mené par l'APAC et l'Amérique du Nord | Moyen terme (2-4 ans) |

| Préférence des CISO pour des outils de détection sans friction et sans agent | 2.1% | Amérique du Nord et Europe, s'étendant à l'APAC | Moyen terme (2-4 ans) |

| Montée des attaques d'identité deepfakes générées par l'IA | 1.9% | Mondial, avec impact précoce dans les secteurs BFSI et gouvernemental | Court terme (≤ 2 ans) |

| Convergence de la Tromperie technology avec la micro-segmentation zero-trust | 1.7% | Amérique du Nord et Europe, adoption graduelle en APAC | Long terme (≥ 4 ans) |

| Polices d'assurance cyber exigeant la détection proactive des mouvements latéraux | 1.6% | Amérique du Nord et Europe, émergent en APAC | Moyen terme (2-4 ans) |

| Source: Mordor Intelligence | |||

Augmentation des Exploits Zero-Day et APT Ciblées

Les collectifs parrainés par l'État automatisent la reconnaissance avec l'IA, trouvant de nouvelles vulnérabilités plus rapidement que les défenses basées sur signatures ne s'adaptent. L'Institut pour la Sécurité et la Technologie note que la reconnaissance automatisée compresse le temps de séjour des attaquants, forçant les défenseurs à repenser les playbooks réactifs. Les plateformes de Tromperie technology insèrent des actifs crédibles mais faux qui armement la curiosité ; une fois sondés, les alertes se déclenchent en secondes tandis que les systèmes de production restent intacts. Parce que la détection est basée sur le comportement de l'attaquant plutôt que sur les flux de renseignements sur les menaces, le marché de la Tromperie technology fournit une résilience contre les logiciels malveillants sur mesure qui échappent aux contrôles de correspondance de hash. Les fournisseurs pré-emballent maintenant des leurres pour les systèmes de contrôle industriel et les API SaaS, reflétant le pivot des attaquants vers la technologie opérationnelle.

L'Escalade des Charges de Travail Cloud-Natives Élargit la Surface d'Attaque

Les applications conteneurisées et sans serveur peuvent démarrer et s'arrêter en quelques minutes, laissant les centres d'opérations de sécurité aveugles au trafic est-ouest. Zscaler déploie des leurres d'IA générative qui imitent les points terminaux de modèles de langage large, attirant les attaquants dans des bacs à sable instrumentés[1]Zscaler, "Zscaler Introduces Generative AI Decoys for Cloud-Native Environments," zscaler.com. Parce que les leurres s'adaptent automatiquement à l'intérieur des espaces de noms Kubernetes, les défenseurs gagnent une couverture continue même lorsque les microservices sous-jacents changent. Le marché de la Tromperie technology capitalise sur les API de métadonnées des fournisseurs cloud pour placer des pièges à l'intérieur des clouds privés virtuels sans installer d'agents. Alors que les organisations adoptent des stratégies multi-cloud, l'orchestration de leurres cross-provider devient un critère d'achat, en particulier dans les industries réglementées qui ne peuvent pas centraliser les journaux dans une seule région.

Préférence des CISO pour des Outils de Détection Sans Friction et Sans Agent

La prolifération d'outils produit la fatigue d'alertes et des coûts de licence qui explosent. Les CISO gravitent vers des technologies qui s'intègrent facilement, émettent peu de faux positifs et nécessitent peu de maintenance. Les plateformes de Tromperie technology répondent à ces demandes parce que le placement d'actifs est passif ; rien ne touche le point terminal. SC Media rapporte que les organisations réduisent le temps moyen de détection de 48 heures en passant aux stratégies axées sur la Tromperie technology. Les tableaux de bord des fournisseurs exposent maintenant les chemins d'attaque graphiquement, permettant aux analystes juniors d'agir sans compétences forensiques approfondies. Ces gains d'utilisabilité stimulent les achats, particulièrement dans les entreprises de marché intermédiaire qui manquent de chasseurs de menaces spécialisés.

Montée des Attaques d'Identité Deepfakes Générées par l'IA

Le clonage vocal et la vidéo synthétique permettent aux fraudeurs de contourner les vérifications traditionnelles. Reality Defender un enregistré une hausse de 245% d'une année sur l'autre des incidents deepfakes d'entreprise, avec un quart impactant les flux de travail financiers. Les solutions de Tromperie technology répondent en plaçant de fausses identités d'exécutifs dans les coffres d'accès privilégié ; toute tentative d'authentification contre ces identités fantômes révèle une compromission. Lucinity un documenté un transfert de 25 millions USD initié par un appel vidéo deepfake, soulignant pourquoi les signalements de mouvement latéral en temps réel sont cruciaux[2]Lucinity, "Arup Deepfake Case Study," lucinity.com. Le marché de la Tromperie technology intègre des crochets de forensique média qui évaluent l'authenticité du trafic vocal, liant les anomalies à des sessions réseau spécifiques pour un confinement rapide.

Analyse d'Impact des Contraintes

| Contrainte | (~) % Impact sur les Prévisions TCAC | Pertinence Géographique | Calendrier d'Impact |

|---|---|---|---|

| Dépendance enracinée aux honeypots hérités | -1.8% | Mondial, particulièrement dans les segments PME sensibles aux coûts | Long terme (≥ 4 ans) |

| Pénurie de personnel SecOps qualifié en Tromperie technology | -1.5% | Mondial, aigu en APAC et marchés émergents | Moyen terme (2-4 ans) |

| Utilisation par les adversaires de reconnaissance par modèles de langage large pour repérer les leurres | -1.2% | Acteurs de menaces avancées mondialement | Court terme (≤ 2 ans) |

| Cannibalisation budgétaire par les plateformes EDR/XDR groupées | -0.9% | Segments d'entreprise Amérique du Nord et Europe | Moyen terme (2-4 ans) |

| Source: Mordor Intelligence | |||

Dépendance Enracinée aux Honeypots Hérités

De nombreuses entreprises font encore fonctionner des honeypots statiques déployés il y un des années. Les attaquants identifient maintenant ces actifs par des particularités de protocole ou des modèles de temps de fonctionnement, les contournant avec facilité. Ce biais de coût irrécupérable retarde les mises à niveau vers des leurres adaptatifs capables de transformer automatiquement les bannières de système d'exploitation ou de faire tourner les identifiants. Les honeypots hérités exigent également une analyse manuelle des journaux, consommant des ressources qui devraient se concentrer sur de vrais chemins d'attaque. Parce que ces outils produisent peu d'alertes exploitables, les conseils d'administration questionnent le ROI, contraignant ainsi les nouveaux investissements et tempérant la croissance du marché de la Tromperie technology.

Pénurie de Personnel SecOps Qualifié en Deception Technology

Déployer des leurres crédibles nécessite une connaissance de la psychologie de l'attaquant, de l'évaluation des actifs et de la topologie réseau. Les universités enseignent rarement ces compétences, donc les employeurs se disputent un bassin de talents limité. Les pénuries sont les plus aiguës en Asie-Pacifique, où les programmes de cybersécurité se concentrent sur la conformité plutôt que sur la défense active. Pour combler l'écart, les fournisseurs intègrent des flux de travail guidés et offrent des services managés, mais les salaires pour les architectes de Tromperie technology commandent toujours des primes que les petites entreprises ne peuvent égaler. Cette contrainte de main-d'œuvre ralentit l'adoption large même si la proposition de valeur de la technologie est largement reconnue.

Analyse des Segments

Par Déploiement : Accélération Cloud Malgré la Dominance Sur Site

Le déploiement sur site un commandé 67,9% de part du marché de la Tromperie technology en 2024, illustrant le besoin des entreprises de garder les leurres à haute interaction près des systèmes joyaux de la couronne pour le contrôle de conformité et forensique. Ce contrôle, cependant, apporte des cycles de renouvellement matériel et des frais généraux de gestion du changement qui limitent l'agilité. Le déploiement cloud contribue une part modeste aujourd'hui mais devrait augmenter à un TCAC de 15,2% jusqu'en 2030, le rythme le plus rapide au sein du marché de la Tromperie technology. Les consoles cloud lancent des leurres à travers les régions en quelques minutes, les rendant attrayantes pour les déploiements de succursales mondiales.

Les modèles hybrides émergent comme un pont pragmatique, laissant les équipes placer des leurres de base de données sensibles sur site tout en déchargeant les tâches d'analyse et de mise à l'échelle vers les clouds publics. Alors que l'adoption multi-cloud augmente, les acheteurs exigent des vues unifiées à travers AWS, Azure et Google Cloud, poussant les fournisseurs à investir dans la fédération d'identité et les plans d'infrastructure immuable. Ces capacités améliorent la taille du marché de la Tromperie technology pour les modules cloud et convainquent les secteurs liés par la réglementation que les modèles de responsabilité partagée peuvent toujours satisfaire les contrôles d'audit.

Par Taille d'Organisation : Les PME Stimulent l'Adoption par les Services Managés

Les grandes entreprises ont conservé 70,2% de part de revenus en 2024 et continuent de façonner les feuilles de route des fonctionnalités en insistant sur la profondeur API, l'alignement MITRE ATT&CK et l'analytique avancée. Pourtant, les PME enregistrent maintenant une trajectoire de croissance de 14,9%, dépassant les dépenses des grandes entreprises au sein du marché de la Tromperie technology. Les services de Tromperie technology managés par abonnement, facturés par actif, réduisent les barrières d'entrée et livrent des alertes curées qui s'adaptent à la bande passante des équipes plus petites.

Les économies se composent parce que les consoles cloud éliminent l'achat de matériel, permettant aux PME de réallouer le capital vers les programmes de sensibilisation des employés. Pour les fournisseurs, l'effet d'échelle du segment est convaincant ; des milliers de clients de taille moyenne peuvent égaler les revenus de licence d'une poignée de comptes Fortune 500. Par conséquent, les priorités de feuille de route incluent maintenant des playbooks low-code et le placement automatisé de leurres, des fonctionnalités conçues pour comprimer l'intégration de semaines en heures et ainsi étendre la taille du marché de la Tromperie technology parmi les entreprises plus petites.

Par Service : Les Services Managés Dominent par l'Efficacité Opérationnelle

Les services managés représentaient 68,5% de la taille du marché de la Tromperie technology en 2024, un reflet de la préférence des acheteurs pour des opérations clés en main qui offrent une réduction de risque mesurable sans pics d'effectifs. La croissance reste vive à un TCAC de 14,7% parce que les fournisseurs de services intègrent les couches de Tromperie technology avec des centres d'opérations de sécurité 24×7, remettant aux clients des chronologies d'attaque curées plutôt que des journaux bruts.

Les services professionnels jouent toujours un rôle vital dans les évaluations d'architecture jour zéro, la cartographie réglementaire et la validation red-team. Cependant, une fois le déploiement de base terminé, la plupart des organisations préfèrent les renouvellements d'abonnement à l'outillage interne. Les fournisseurs vendent des niveaux premium qui incluent des simulations annuelles de violation, l'enrichissement de renseignements sur les menaces et le rafraîchissement automatique de leurres, générant des revenus récurrents prévisibles tout en élargissant le marché mondial de la Tromperie technology.

Par Pile de Deception Technology : La Sécurité des Données Mène tandis que la Sécurité des Points Terminaux Accélère

La Tromperie technology centrée sur les données un conservé 48,2% de part en 2024 alors que les réglementations de confidentialité imposent des amendes sévères pour l'exposition d'enregistrements. Les clients finance et santé déploient de fausses tables de base de données et des leurres de documents pour repérer les requêtes illicites contre les données personnelles. Cette dominance souligne pourquoi le marché de la Tromperie technology reste étroitement couplé aux priorités de gouvernance, risque et conformité.

Les leurres de sécurité des points terminaux, bien que plus petits aujourd'hui, croissent à 14,2% annuellement. Les effectifs distants, les politiques d'apporter-votre-propre-appareil et les pics de ransomware stimulent l'investissement dans de faux arbres de processus, artefacts mémoire et magasins d'identifiants locaux qui semblent indiscernables des ordinateurs portables réels. L'intégration avec la télémétrie EDR permet aux équipes de sécurité de pivoter de la détection à l'isolation d'appareil en secondes, élevant la proposition de valeur combinée et étendant la part du marché de la Tromperie technology pour les solutions axées sur les points terminaux.

Note: Parts de segments de tous les segments individuels disponibles à l'achat du rapport

Par Utilisateur Final : Leadership BFSI avec Accélération Santé

Le secteur BFSI détenait 36,1% des revenus en 2024, reflétant la faible tolérance des banques et assureurs pour la fraude interne et le risque de bourrage d'identifiants. Les leurres à haute interaction imitent maintenant les terminaux SWIFT et les plateformes de trading, permettant aux SOC de siège social de tracer les tentatives de mouvement latéral qui visent les systèmes de paiement.

Les dossiers de santé commandent des prix élevés sur les forums souterrains, expliquant pourquoi le segment devrait croître de 13,5% annuellement. Les réseaux hospitaliers déploient des leurres d'appareils médicaux qui imitent les pompes à perfusion ou l'équipement de radiologie, attrapant les acteurs de menaces ciblant les surfaces d'attaque Internet-des-Objets-Médicaux. Les augmentations budgétaires viennent alors que les régulateurs resserrent les calendriers de notification de violation, renforçant l'argument commercial pour le marché de la Tromperie technology dans les environnements cliniques.

Analyse Géographique

L'Amérique du Nord un généré 41,8% des revenus en 2024, soutenue par des mandats stricts tels que la directive CISA sur le rapport d'incidents et une concentration de sièges sociaux Fortune 100 qui peuvent financer des contrôles spécialisés. Les contrats fédéraux spécifient de plus en plus les capacités de Tromperie technology, cimentant davantage le leadership de la région au sein du marché de la Tromperie technology.

L'Europe avance régulièrement alors que la Directive NIS2 élargit la portée des entités requises pour maintenir des programmes de détection de menaces proactifs[3].Lacework, "Preparing for NIS2 Compliance," lacework.com Les fournisseurs locaux soulignent les fonctionnalités de souveraineté des données, s'assurant que les journaux restent à l'intérieur des frontières UE. Les fournisseurs cloud UE émergents intègrent maintenant la Tromperie technology nativement, offrant des bundles prêts pour la conformité qui attirent les fabricants industriels de marché intermédiaire.

L'Asie-Pacifique reste le territoire à croissance la plus rapide à un TCAC de 13,8%. Les gouvernements au Japon, en Inde et à Singapour lancent des programmes de subventions qui co-financent des pilotes zero-trust incorporant la Tromperie technology. Les déploiements télécom de cœurs 5G autonomes agrandissent les surfaces d'attaque, poussant les opérateurs à installer des leurres de protocole de signalisation qui détectent les tentatives d'enregistrement de stations de base voyous. Ces initiatives agrandissent collectivement la taille du marché de la Tromperie technology dans la région. Pendant ce temps, l'Amérique latine et le Moyen-Orient et l'Afrique commencent à intégrer la Tromperie technology dans les révisions d'infrastructures critiques, bien que les contraintes budgétaires et les lacunes de talents tempèrent l'adoption à court terme.

Paysage Concurrentiel

Principales Entreprises du Marché de la Deception Technology

Le marché de la Tromperie technology montre une fragmentation modérée. Les grandes suites de cybersécurité intègrent des modules de Tromperie technology natifs, tandis que les spécialistes purs innovent agressivement sur les leurres pilotés par l'IA. L'intégration d'Illusive Networks avec CrowdStrike Falcon enrichit la télémétrie des points terminaux avec l'attribution déclenchée par Tromperie technology, réduisant le temps de séjour moyen de 60%[4]CrowdStrike, "Illusive Networks Integration Unlocks Endpoint Tromperie," crowdstrike.com. Zscaler collabore avec NVIDIA pour accélérer la génération de leurres basés sur modèles qui s'adaptent au comportement des attaquants en temps réel.

Les fusions et acquisitions remodèlent les frontières : l'achat de 32 milliards USD de Wiz par Google étend la couverture cloud-native, tandis que l'acquisition de Venafi par CyberArk injecte des données de risque d'identité machine dans la logique de placement de leurres. Les start-ups comme CyberTrap ciblent les entreprises européennes de taille moyenne avec des bundles d'abonnement combinant Tromperie technology et détection managée, capitalisant sur les pénuries de compétences. Pour les acteurs établis, les cycles de preuve de valeur se concentrent sur le ROI mesurable-principalement la réduction du temps moyen de détection et l'amélioration des résultats d'audit-alors que les conseils d'achats deviennent méfiants des logiciels sur étagères.

L'intensité concurrentielle devrait augmenter alors que le calcul préservant la confidentialité et les protocoles quantum-safe créent de nouveaux formats de leurres. Les fournisseurs capables de démontrer une orchestration transparente à travers les points terminaux, le cloud et la technologie opérationnelle, sans ajouter de charge de travail pour les analystes, gagneront des parts. À l'inverse, les entreprises qui s'appuient sur des architectures de honeypot statiques risquent la marginalisation alors que les attaquants exploitent la reconnaissance de motifs pour éviter la détection, renforçant la Tromperie technology dynamique comme l'attente de base au sein du marché de la Tromperie technology.

Leaders de l'Industrie de la Tromperie Technology

-

Illusive Networks

-

Commvault Systems Inc.

-

Smokescreen Technologies Pvt. Ltd

-

Attivo Networks Inc. (SentinelOne Inc.)

-

Rapid7 Inc.

- *Avis de non-responsabilité : les principaux acteurs sont triés sans ordre particulier

Développements Récents de l'Industrie

- Mai 2025 : Zscaler un annoncé l'acquisition de Red Canary pour intégrer les capacités MDR dans Zero Trust Exchange.

- Avril 2025 : Palo Alto Networks un finalisé l'acquisition de Protect AI pour 650-700 millions USD, renforçant la couverture de gouvernance IA.

- Avril 2025 : OpenAI un mené un financement de 43 millions USD dans Adaptive Security pour développer les services de simulation d'attaque IA.

- Mars 2025 : Google un finalisé l'acquisition de 32 milliards USD de Wiz pour renforcer les fonctionnalités de sécurité multi-cloud.

- Mars 2025 : Darktrace un acquis Cado Security, ajoutant la forensique cloud pilotée par IA à sa plateforme.

- Février 2025 : Sophos un acheté Secureworks pour 859 millions USD, fusionnant XDR et l'analytique de Tromperie technology d'identité.

Portée du Rapport mondial du Marché de la Tromperie Technology

Le marché de la Tromperie technology est défini basé sur les revenus générés par la pile de Tromperie technology utilisée par divers utilisateurs finaux à travers le globe. L'analyse est basée sur les insights du marché capturés par la recherche secondaire et les primaires. Le marché couvre également les facteurs majeurs impactant sa croissance en termes de moteurs et contraintes.

La portée de l'étude un été segmentée basée sur le déploiement (cloud et sur site), la taille d'organisation (petites et moyennes entreprises et grandes entreprises), le service (services managés et services professionnels), la pile de Tromperie technology (sécurité des données, sécurité des applications, sécurité des points terminaux et sécurité réseau), et l'utilisateur final (gouvernement, médical, BFSI, défense, IT, télécommunications et autres utilisateurs finaux) à travers le globe. Les tailles de marché et prévisions sont fournies en termes de valeur en USD pour tous les segments.

| Sur site |

| Cloud |

| Grandes Entreprises |

| Petites et Moyennes Entreprises (PME) |

| Services Managés |

| Services Professionnels |

| Sécurité des Données |

| Sécurité des Applications |

| Sécurité des Points Terminaux |

| Sécurité Réseau |

| Gouvernement |

| Défense |

| BFSI |

| IT et Télécommunications |

| Santé |

| Autres Utilisateurs Finaux |

| Amérique du Nord | États-Unis | |

| Canada | ||

| Mexique | ||

| Europe | Allemagne | |

| Royaume-Uni | ||

| France | ||

| Italie | ||

| Espagne | ||

| Russie | ||

| Reste de l'Europe | ||

| Asie-Pacifique | Chine | |

| Japon | ||

| Inde | ||

| Corée du Sud | ||

| Australie et Nouvelle-Zélande | ||

| Reste de l'Asie-Pacifique | ||

| Amérique du Sud | Brésil | |

| Argentine | ||

| Reste de l'Amérique du Sud | ||

| Moyen-Orient et Afrique | Moyen-Orient | Arabie Saoudite |

| Émirats Arabes Unis | ||

| Turquie | ||

| Reste du Moyen-Orient | ||

| Afrique | Afrique du Sud | |

| Nigeria | ||

| Reste de l'Afrique | ||

| Par Déploiement | Sur site | ||

| Cloud | |||

| Par Taille d'Organisation | Grandes Entreprises | ||

| Petites et Moyennes Entreprises (PME) | |||

| Par Service | Services Managés | ||

| Services Professionnels | |||

| Par Pile de Deception Technology | Sécurité des Données | ||

| Sécurité des Applications | |||

| Sécurité des Points Terminaux | |||

| Sécurité Réseau | |||

| Par Utilisateur Final | Gouvernement | ||

| Défense | |||

| BFSI | |||

| IT et Télécommunications | |||

| Santé | |||

| Autres Utilisateurs Finaux | |||

| Par Géographie | Amérique du Nord | États-Unis | |

| Canada | |||

| Mexique | |||

| Europe | Allemagne | ||

| Royaume-Uni | |||

| France | |||

| Italie | |||

| Espagne | |||

| Russie | |||

| Reste de l'Europe | |||

| Asie-Pacifique | Chine | ||

| Japon | |||

| Inde | |||

| Corée du Sud | |||

| Australie et Nouvelle-Zélande | |||

| Reste de l'Asie-Pacifique | |||

| Amérique du Sud | Brésil | ||

| Argentine | |||

| Reste de l'Amérique du Sud | |||

| Moyen-Orient et Afrique | Moyen-Orient | Arabie Saoudite | |

| Émirats Arabes Unis | |||

| Turquie | |||

| Reste du Moyen-Orient | |||

| Afrique | Afrique du Sud | ||

| Nigeria | |||

| Reste de l'Afrique | |||

Questions Clés Répondues dans le Rapport

Quelle est la valeur actuelle du marché de la Tromperie technology ?

Le marché un atteint 2,41 milliards USD en 2025 et devrait grimper à 4,50 milliards USD d'ici 2030.

Quel segment croît le plus rapidement au sein du marché de la Tromperie technology ?

Le déploiement cloud mène le terrain avec un TCAC de 15,2% grâce à son agilité et sa facilité de déploiement.

Pourquoi les assureurs poussent-ils les entreprises vers les solutions de Tromperie technology ?

De nombreuses polices d'assurance cyber exigent maintenant la détection proactive des mouvements latéraux, et les leurres fournissent des preuves vérifiables que les attaquants ont violé les réseaux internes.

Comment la Tromperie technology aide-t-elle contre les attaques deepfakes ?

Les fournisseurs placent de fausses identités d'exécutifs et des modèles vocaux dans les systèmes leurres de sorte que toute tentative deepfake déclenche une alerte avant que les vraies identifiants ne soient touchées.

Quelle région devrait mener la croissance ?

L'Asie-Pacifique devrait s'étendre à un TCAC de 13,8% alors que les projets de transformation digitale s'accélèrent et que les régulateurs resserrent les mandats de sécurité.

Les plateformes de Tromperie technology sont-elles difficiles à gérer ?

Les offres modernes sont sans agent et souvent livrées comme services managés, permettant même aux petites équipes de sécurité de gagner des alertes haute fidélité sans lourd fardeau opérationnel.

Dernière mise à jour de la page le: