Tamaño y Participación del Mercado de Seguridad IoT

Análisis del Mercado de Seguridad IoT por Mordor Intelligence

El tamaño del Mercado de Seguridad IoT se estima en USD 8,81 mil millones en 2025, y se espera alcance USD 37,41 mil millones en 2030, a una TCAC del 33,53% durante el período de pronóstico (2025-2030).

Las empresas están acelerando el gasto porque los reguladores ahora exigen seguridad por diseño para cada producto conectado, la tecnología operacional está convergiendo con las redes de TI, y la analítica de IA proporciona detección en tiempo real a través de flotas masivas de dispositivos. La Ley de Seguridad de Productos e Infraestructura de Telecomunicaciones del Reino Unido y la Ley de Resiliencia Cibernética de la Unión Europea han transformado la seguridad de una mejor práctica a un requisito legal, desviando presupuestos de proyectos discrecionales al cumplimiento obligatorio. Las defensas centradas en el perímetro mantienen prioridad ya que millones de endpoints no gestionados amplían las superficies de ataque, sin embargo, el movimiento hacia controles entregados por la nube está reformando los criterios de adquisición. La diferenciación de proveedores depende cada vez más de la evidencia de protección automatizada y alineada con estándares que escale desde pisos de fábrica hasta nodos remotos en el borde.

Hallazgos Clave del Informe

- Por tipo de seguridad, la Seguridad de Red mantuvo el 42% de la participación del mercado de seguridad IoT en 2024, mientras que la Seguridad en la Nube/Virtual está posicionada para una TCAC del 35,45% hasta 2030.

- Por componente, las Soluciones lideraron con una participación del 58% del tamaño del mercado de seguridad IoT en 2024; los Servicios están registrando una TCAC del 36,08% hacia 2030.

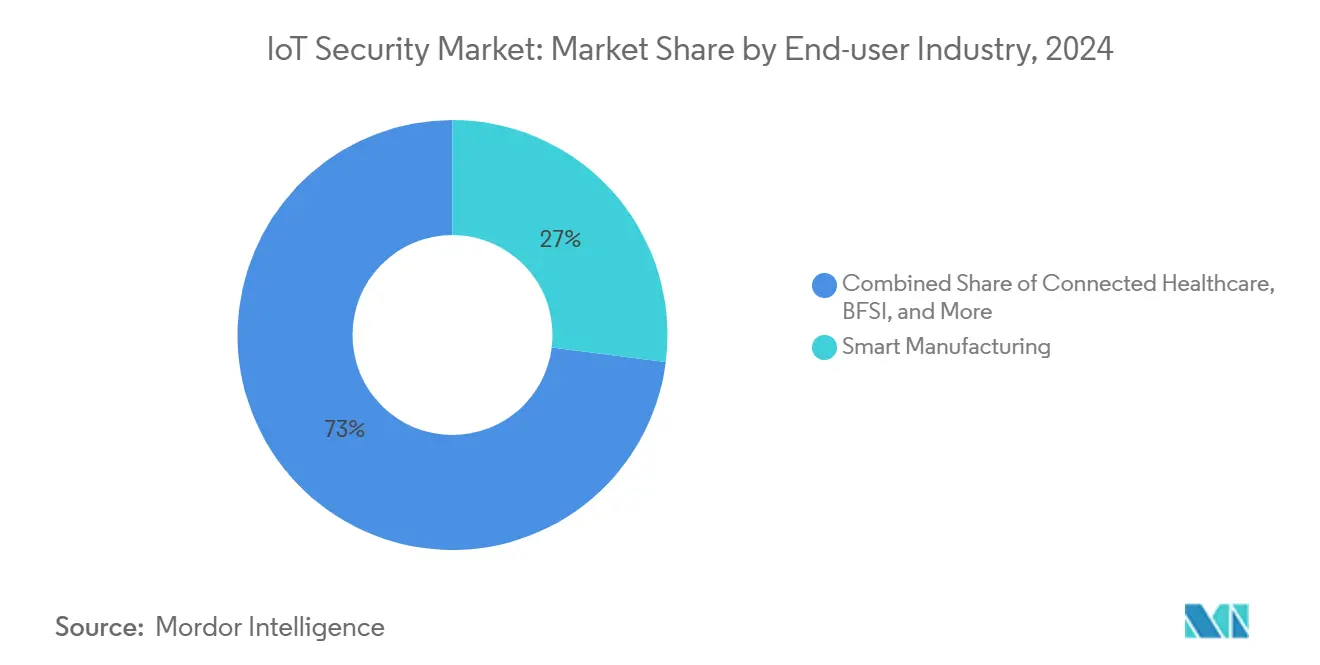

- Por usuario final, la Manufactura Inteligente comandó el 27% del mercado de seguridad IoT en 2024; Energía y Servicios Públicos se proyecta crezca a una TCAC del 33,42%.

- Por modo de implementación, Nube/SECaaS capturó el 46% del mercado de seguridad IoT en 2024, con implementaciones Híbridas Edge pronosticadas para una TCAC del 34,20%.

- Por región, América del Norte representó el 35% de los ingresos de 2024, mientras que Asia Pacífico se prevé aumente a una TCAC del 35,49% hacia 2030.

Tendencias e Insights del Mercado Global de Seguridad IoT

Análisis de Impacto de Impulsores

| Impulsor | (~) % Impacto en Pronóstico TCAC | Relevancia Geográfica | Cronograma de Impacto |

|---|---|---|---|

| Escrutinio regulatorio liderado por violaciones de datos | +8.20% | Global, adopción temprana en UE y América del Norte | Mediano plazo (2-4 años) |

| Convergencia de stacks de seguridad OT + TI | +7.50% | Centros de manufactura de América del Norte y UE, expandiéndose a APAC | Largo plazo (≥ 4 años) |

| Mandatos de diseño de productos shift-left | +6.80% | Global, liderado por cumplimiento de UE | Mediano plazo (2-4 años) |

| Analítica de amenazas adaptativa impulsada por IA | +5.90% | Adoptadores tempranos de América del Norte y UE, APAC siguiendo | Corto plazo (≤ 2 años) |

| Fuente: Mordor Intelligence | |||

Escrutinio Regulatorio Liderado por Violaciones de Datos

Los reguladores pasaron de directrices voluntarias a enforcement punitivo, ejemplificado por la Ley de Resiliencia Cibernética de la UE que puede imponer multas de EUR 15 millones por dispositivos no conformes que ingresen al bloque. La Ley PSTI del Reino Unido, efectiva desde abril de 2024, prohíbe las contraseñas por defecto y exige ventanas de actualización definidas, forzando a los fabricantes a rediseñar los pipelines de firmware[1]Parliament of the United Kingdom, "Product Security and Telecommunications Infrastructure Act 2022," legislation.gov.uk. Las etiquetas orientadas al consumidor introducidas por la Comisión Federal de Comunicaciones de EE.UU. en 2024 permiten a los compradores comparar la madurez de seguridad, desplazando la ventaja competitiva hacia proveedores conformes. Incidentes de alto perfil, como el ciberataque de marzo de 2025 que expuso 5,5 millones de registros de pacientes de Yale New Haven Health, ilustran la urgencia regulatoria e intensifican la supervisión. Los ensambladores de primer nivel ahora obligan a los proveedores de componentes a mantener certificaciones de terceros, elevando las barreras de entrada para empresas que carecen de procesos documentados de desarrollo seguro.

Convergencia de Stacks de Seguridad OT + TI

Las redes de tecnología operacional que una vez funcionaron de forma aislada ahora se conectan a nubes corporativas para apoyar el mantenimiento predictivo y la analítica. El ransomware dirigido a la interfaz TI-OT aumentó un 84% durante Q1 2025 en plantas de América del Norte, impulsando mandatos de visibilidad unificada en documentos de adquisición. Los protocolos industriales legacy como Modbus y DNP3 requieren herramientas de seguridad que entiendan el tráfico determinista y los umbrales de latencia estrictos, empujando a los proveedores a integrar inspección profunda de paquetes adaptada para entornos de fábrica. Los ingresos de seguridad de Cisco más que se duplicaron en sus resultados de Q2 FY2025 ya que los clientes se consolidaron en plataformas convergentes de redes y seguridad. La complejidad de implementación ha desencadenado demanda de servicios profesionales que pueden migrar plantas brownfield sin tiempo de inactividad prolongado. Conforme las implementaciones convergentes maduran, los chief information security officers buscan soluciones que correlacionen anomalías a través de controladores de proceso, laptops corporativas y enlaces de mantenimiento remoto desde una sola consola.

Mandatos de Diseño de Productos Shift-left

Las obligaciones de seguridad por diseño embebidas en la Ley de Resiliencia Cibernética de la UE empujan el modelado de amenazas y el escaneo de vulnerabilidades a las fases más tempranas de la ingeniería. Los equipos de productos ahora deben documentar cómo se almacenan las claves de cifrado y cómo se publicarán los datos de software-bill-of-materials antes de que los prototipos salgan del laboratorio, extendiendo los ciclos de desarrollo pero reduciendo el gasto de remediación post-lanzamiento. Las aplicaciones de patente para seguridad embebida se dispararon en 2024 conforme los grandes proveedores presentaron sistemas de autenticidad de datos basados en blockchain y chipsets de elementos seguros destinados a sensores de bajo costo. Los fabricantes más pequeños a menudo luchan por financiar nuevos ciclos de vida de desarrollo seguro, llevando a consolidación o outsourcing a consultorías de diseño para seguridad. Los inversores recompensan a las empresas que demuestran procesos certificados bajo estándares como ETSI EN 303 645, creando una prima de mercado por credenciales de cumplimiento. A mediano plazo, los ecosistemas de dispositivos que no pueden documentar soporte de actualización continua arriesgan exclusión de los principales canales de retail y telecomunicaciones.

Analítica de Amenazas Adaptativa Impulsada por IA

Los motores de detección de aprendizaje automático ahora comparan líneas base de comportamiento a través de millones de dispositivos, marcando tráfico anómalo en milisegundos y auto-aislando nodos sospechosos. Un estudio revisado por pares de 2024 reportó una precisión del 99,52% en identificar paquetes maliciosos en tráfico IoT usando redes neuronales de grafos. Las implementaciones edge en vehículos autónomos y líneas de manufactura inteligente dependen de estos modelos de baja latencia porque enrutar datos a servicios de logging en la nube violaría las restricciones de tiempo. Proveedores como Palo Alto Networks reportaron un crecimiento del 43% en ingresos recurrentes anuales para suscripciones de seguridad mejoradas con IA en el fiscal 2025. Los fabricantes de hardware responden con aceleradores de IA de bajo consumo sintonizados para cargas de trabajo criptográficas para superar los límites de batería y térmicos. Las empresas valoran los motores de IA que auto-ajustan firmas, reduciendo el tiempo medio de detección incluso cuando las poblaciones de dispositivos se expanden a decenas de millones.

Análisis de Impacto de Restricciones

| Restricción | (~) % Impacto en Pronóstico TCAC | Relevancia Geográfica | Cronograma de Impacto |

|---|---|---|---|

| Ecosistema fragmentado de actualización de firmware | -4.70% | Global, implementaciones legacy | Mediano plazo (2-4 años) |

| Lag de actualización de dispositivos legacy brownfield | -3.90% | Instalaciones industriales de América del Norte y UE | Largo plazo (≥ 4 años) |

| Fuente: Mordor Intelligence | |||

Ecosistema Fragmentado de Actualización de Firmware

El análisis de 53,000 imágenes de firmware a través de microcontroladores comunes mostró que el 99,43% se almacenó en texto plano, ofreciendo a los atacantes acceso directo a boot loaders y secretos[2]USENIX, "SoK: Firmware Security Gaps," usenix.org. Solo un tercio de los proveedores mantiene un pipeline automatizado de actualización over-the-air, dejando componentes desactualizados sin parches por un promedio de 1,34 años. Las reglas de la UE ahora fuerzan actualizaciones automáticas, obligando rediseños de procesos de flash remoto. Los operadores industriales dudan porque el tiempo de inactividad para actualizaciones puede costar cientos de miles de USD por hora, por lo que activos sin parches persisten dentro de infraestructura crítica. El resultado es una deuda de seguridad creciente que ralentiza la adopción de marcos de autenticación avanzados.

Lag de Actualización de Dispositivos Legacy Brownfield

Millones de controladores lógicos programables y unidades terminales remotas, instalados años antes de que la ciberseguridad ganara atención, no pueden aceptar firmware firmado o cifrado moderno. El reemplazo puede superar USD 3 millones por línea de producción, incluyendo recertificación bajo estándares de seguridad, causando que los CFOs pospongan actualizaciones. Los proveedores responden con micro-segmentación basada en red y detección de anomalías que rodean en lugar de modificar dispositivos legacy, pero estas capas agregan complejidad y costo. El desafío es agudo en servicios públicos de energía, donde el equipo de subestación tiene vidas de servicio de 30 años pero ahora enfrenta intentos de intrusión de grado estado-nación. Con el tiempo, las juntas de propietarios de activos pueden considerar el riesgo cibernético en términos comparables a la seguridad física, pero la vacilación de actualización seguirá siendo un viento en contra del crecimiento durante el próximo ciclo de inversión.

Análisis de Segmentos

Por Tipo de Seguridad: Los Perímetros de Red Anclan las Estrategias de Defensa

La Seguridad de Red generó el 42% de los ingresos del mercado de seguridad IoT en 2024, impulsada por empresas que aún tratan el borde de red como el único punto de aplicación uniformemente controlable. Las políticas de firewall, micro-segmentación y SD-WAN segura restringen el tráfico este-oeste entre endpoints heterogéneos que a menudo carecen de salvaguardas a nivel de chip. Conforme las líneas de producción conectan controladores lógicos programables legacy a nubes de analítica, los motores de inspección ahora analizan protocolos industriales junto con IP estándar, demandando feeds especializados de threat-intel. La adopción también se beneficia de la regla de la FCC que requiere que los proveedores ilustren rutas de actualización habilitadas por la nube, empujando a los compradores hacia proveedores que integran telemetría de firewall y proxy para verificar el estado de parches.

La Seguridad en la Nube/Virtual se proyecta para una TCAC del 35,45% hasta 2030 conforme las plataformas cambian a seguridad como servicio. La capacidad elástica se alinea con ráfagas de pushes masivos de actualización de firmware o backhaul de sensores de video. Las empresas balancean latencia manteniendo la aplicación cerca del dispositivo mientras reenvían logs a analítica centralmente alojada para detección correlacionada de anomalías. Las suites de cifrado ligero como LEA consumen 30% menos energía que AES-128, permitiendo cifrado en tiempo real incluso en etiquetas alimentadas por batería de celda de moneda[3]MDPI, "Energy-Efficient Lightweight Cryptography for IoT," mdpi.com . Los proveedores que fusionan motores de política en la nube con agentes de aplicación locales están posicionados para capturar participación adicional del mercado de seguridad IoT una vez que 5G RedCap amplíe el ancho de banda en pisos de fábrica.

Nota: Participaciones de segmentos de todos los segmentos individuales disponibles con la compra del informe

Por Componente: La Aceleración de Servicios Supera la Implementación de Soluciones

Las Soluciones retuvieron una participación del 58% del tamaño del mercado de seguridad IoT en 2024, abarcando bibliotecas de cifrado, plataformas de identidad y agentes de detección de anomalías de runtime empaquetados en SDKs de dispositivos. Los stacks pre-certificados acortan las auditorías de cumplimiento bajo ETSI EN 303 645 o ISO 27400, por lo que los compradores aún asignan presupuesto a licencias de software que marcan listas de verificación regulatorias. Sin embargo, los Servicios, especialmente detección y respuesta gestionada, subirán a una TCAC del 36,08% porque la escasez de talento empuja a los operadores a externalizar monitoreo 24×7.

La demanda de consultoría profesional subió después de que la UE comenzó una aplicación por fases de la Ley de Resiliencia Cibernética en enero de 2025, forzando a los fabricantes a documentar evaluaciones de riesgo de cadena de suministro antes del lanzamiento del producto. Los Proveedores de Servicios de Seguridad Gestionada centralizan herramientas y comparten threat intel a través de clientes, dando a servicios públicos de tamaño medio acceso a capacidades una vez reservadas para marcas globales. Conforme los equipos SOC integran co-pilotos de IA que clasifican alertas, los márgenes de servicio se expanden incluso mientras el headcount se mantiene plano, reforzando el cambio estructural de ventas de productos a modelos de ingresos recurrentes.

Por Industria Usuario Final: El Dominio de Manufactura Enfrenta el Desafío del Sector Energético

La Manufactura Inteligente contribuyó con el 27% de los ingresos de 2024 conforme las plantas adversas al tiempo de inactividad invirtieron fuertemente después de una ola de ransomware que forzó múltiples cierres de producción de ocho cifras. Las fábricas implementan overlays de zero-trust para aislar celdas robóticas y usan redes sensibles al tiempo para autenticar comandos de controlador, protegiendo salidas diarias valuadas en millones de USD.

Energía y Servicios Públicos, pronosticado para una TCAC del 33,42% hasta 2030, acelera el gasto en detección de intrusión de subestaciones y gateways SCADA seguros. Los reguladores europeos marcaron los inversores solares de azotea como riesgos de falla en cascada, obligando a los operadores de red a endurecer nodos edge. La micro-segmentación alrededor de activos de generación distribuida acoplada con pruebas de intercambio de claves quantum-safe posiciona a la vertical para superar las tasas de crecimiento de manufactura. Las certificaciones específicas del sector como IEC 62443-3-3 requieren prueba de defensa en profundidad a través de generación, transmisión y distribución, dirigiendo contratos a proveedores que ofrecen arquitecturas de referencia especializadas.

Nota: Participaciones de segmentos de todos los segmentos individuales disponibles con la compra del informe

Por Modo de Implementación: La Migración a la Nube Acelera la Adopción de Seguridad Edge

Nube/SECaaS capturó el 46% de los ingresos del mercado de seguridad IoT en 2024 conforme las organizaciones abrazaron modelos de suscripción que proporcionan pipelines de actualización continua y analítica de threat-intel agrupada. La presión regulatoria para soporte de parches de por vida se alinea naturalmente con arquitecturas multi-tenant que pueden empujar correcciones en horas en lugar de preparar rollouts on-premises.

Híbrido Edge está posicionado para una TCAC del 34,20% porque las aplicaciones sensibles a latencia en robots móviles autónomos y tele-cirugía no pueden hacer round-trip de cada paquete a centros de datos distantes. Los nodos edge ejecutan inferencia en contenedores para bloquear anomalías localmente, mientras la nube aloja entrenamiento de modelos y orquestación de políticas. Los conteos de patentes para módulos de seguridad de hardware nativos edge se duplicaron en 2024, reflejando inversión en procesadores capaces de acelerar atestación de conocimiento cero sin drenar presupuestos de batería. Con el tiempo, las instalaciones air-gapped adoptarán 5G privado y servidores MEC dedicados para fusionar los beneficios de ambos extremos de implementación.

Análisis Geográfico

América del Norte retuvo el 35% de los ingresos globales en 2024, anclada por iniciativas federales como el esquema de etiquetado de la FCC que favorece a proveedores preparados para documentar mecanismos de actualización segura. Las empresas adoptaron analítica habilitada por IA temprano, aprovechando infraestructura de nube extensa y personal de SOC maduro. El Departamento de Seguridad Nacional específicamente nombra las intrusiones extranjeras en infraestructura crítica como un riesgo principal, impulsando subvenciones federales hacia pilotos de monitoreo de servicios públicos de agua y pipelines. Canadá refleja el enfoque de EE.UU., mientras que el boom de near-shoring de México requiere seguridad integrada a través de hubs logísticos transfronterizos. Las startups se agrupan alrededor de Silicon Valley y Austin, canalizando soluciones patentadas de integridad de firmware y cripto post-cuántico hacia cadenas de suministro del Fortune 500.

Asia Pacífico es el territorio de crecimiento más rápido, pronosticado para una TCAC del 35,49%, impulsado por rollouts agresivos de ciudad inteligente y adopción masiva de IoT de consumo. China reportó 2,57 mil millones de terminales conectadas para agosto de 2024, estirando la capacidad de operadores locales para autenticar tráfico y bloquear actividad de botnet[4]China Daily, "China's IoT Connections Top 2.57 Billion," chinadaily.com.cn. El Ministerio de Asuntos Internos y Comunicaciones de Japón emitió directrices de ciudad inteligente segura en 2024, catalizando adquisiciones municipales que embeben zero-trust desde el inicio. La investigación 6G de Corea del Sur incluye intercambio de claves resistente cuántico para endpoints IoT, posicionando a proveedores domésticos para capturar contratos de exportación una vez que los estándares se estabilicen. Los gobiernos en Indonesia y Vietnam ahora incluyen auditorías de ciber-higiene en incentivos de manufactura, obligando a inversores extranjeros a comprar plataformas de seguridad certificadas.

Europa aprovecha el tirón regulatorio más que el volumen bruto. La Ley de Resiliencia Cibernética obliga a cada producto conectado vendido en el bloque a documentar modelado de amenazas, divulgación de vulnerabilidades y políticas de actualización de por vida. Los fabricantes fuera de Europa cumplen para evitar exclusión del mercado, exportando la influencia de la regulación mundialmente. La Ley PSTI del Reino Unido remueve contraseñas por defecto de los estantes de electrónicos de consumo, mejorando la resiliencia base. Los proyectos Industrie 4.0 de Alemania enfatizan redes deterministas aseguradas por controles IEC 62443, mientras las plataformas de datos metropolitanos de Francia requieren cifrado end-to-end entre gateways edge y analítica centralizada. El financiamiento del Programa Europa Digital de la UE subsidia la adopción de SME de stacks de seguridad certificados, ampliando el mercado direccionable para proveedores de servicios gestionados.

Panorama Competitivo

El mercado de seguridad IoT muestra fragmentación moderada. Los incumbentes como Cisco aprovechan huellas de redes para agrupar threat intelligence, registrando un crecimiento de ingresos de seguridad del 117% interanual en Q2 FY2025. Los jugadores de plataforma como Palo Alto Networks registraron una expansión del 43% en ARR de seguridad de próxima generación al embeber motores de aprendizaje automático que se adaptan en tiempo real. Check Point, Fortinet y Microsoft enriquecen suites XDR con decodificadores de protocolo OT, persiguiendo cuentas que demandan visibilidad de panel único a través de nube, campus y fábrica.

Las start-ups se concentran en brechas estrechamente definidas: inspección packet-in-silicon para sensores de bajo consumo, actualizaciones de firmware quantum-safe y ledgers de identidad de dispositivo respaldados por blockchain. El financiamiento de venture capital favorece a fundadores que pueden mostrar certificaciones IEC 62443 o victorias piloto en refinerías brownfield. Las adquisiciones ilustran presión de consolidación; los grandes proveedores pagan primas por bibliotecas de modelos de IA o stacks de OS edge-secure en lugar de construir orgánicamente. El análisis de patentes destaca un pivote hacia cifrado homomórfico ligero y detección de amenazas de aprendizaje federado, sugiriendo que los portafolios de IP sustentarán la competitividad conforme los estándares post-cuánticos se cristalicen.

Las estrategias de canal giran alrededor de servicios gestionados: los MSSPs etiquetan portales en la nube de OEMs, mientras las telcos empaquetan seguridad con slices 5G privados. Las auditorías regulatorias se convierten en habilitadores de ventas; los proveedores que ofrecen kits de documentación listos acortan el tiempo de los clientes para certificación de cumplimiento, inclinando puntajes de evaluación en licitaciones competitivas. Durante el horizonte de pronóstico, los proveedores que pueden automatizar la recopilación de evidencia y el monitoreo continuo de controles superarán a los rivales aún orientados hacia contratos de licencia anuales.

Líderes de la Industria de Seguridad IoT

-

Palo Alto Networks

-

Fortinet, Inc.

-

Cisco Systems, Inc.

-

IBM Corporation

-

Broadcom Inc.

- *Nota aclaratoria: los principales jugadores no se ordenaron de un modo en especial

Desarrollos Recientes de la Industria

- Junio 2025: United Natural Foods Inc. divulgó un ciberataque que interrumpió la distribución de alimentos a importantes retailers de EE.UU., demostrando efectos en cascada de sistemas IoT de cadena de suministro comprometidos.

- Abril 2025: Marks & Spencer reportó un incidente cibernético vinculado a proveedor causando pérdidas estimadas de GBP 300 millones (USD 380 millones), subrayando el riesgo IoT de terceros en retail omni-canal.

- Octubre 2024: UnitedHealth confirmó que el ataque de ransomware a Change Healthcare impactó a más de 100 millones de individuos, destacando vulnerabilidades de IoT médico.

- Agosto 2024: Palo Alto Networks registró USD 8,03 mil millones de ingresos FY 2024, con un crecimiento del 43% en ARR en seguridad de próxima generación impulsada por IA.

Alcance del Informe Global del Mercado de Seguridad IoT

La seguridad IoT es el área tecnológica relacionada con mitigar las amenazas cibernéticas respecto a dispositivos conectados y redes en el internet de las cosas. IoT involucra agregar conectividad a internet a un sistema de dispositivos informáticos interrelacionados, máquinas mecánicas y digitales, objetos y/o personas. Esta interconectividad de dispositivos a través de internet los abre a una serie de vulnerabilidades serias si no están apropiadamente protegidos. Este mercado se caracteriza por niveles crecientes de penetración de producto, diferenciación de producto moderada/alta, y altos niveles de competencia.

| Seguridad de Red |

| Seguridad de Endpoint/Dispositivo |

| Seguridad de Aplicaciones |

| Seguridad en la Nube/Virtual |

| Soluciones | IAM y PKI |

| Protección DDoS | |

| IDS/IPS | |

| Cifrado y Tokenización | |

| Servicios | Servicios Profesionales |

| Servicios de Seguridad Gestionada |

| Manufactura Inteligente |

| Atención Médica Conectada |

| Automotriz y Movilidad |

| Energía y Servicios Públicos |

| BFSI |

| Gobierno y Ciudades Inteligentes |

| Retail y Logística |

| On-premise |

| Nube/SECaaS |

| Híbrido Edge |

| América del Norte | Estados Unidos |

| Canadá | |

| México | |

| América del Sur | Brasil |

| Argentina | |

| Resto de América del Sur | |

| Europa | Alemania |

| Reino Unido | |

| Francia | |

| Italia | |

| Resto de Europa | |

| Asia-Pacífico | China |

| Japón | |

| India | |

| Corea del Sur | |

| Resto de Asia Pacífico | |

| Medio Oriente y África | Emiratos Árabes Unidos |

| Arabia Saudita | |

| Sudáfrica | |

| Resto de Medio Oriente y África |

| Por Tipo de Seguridad | Seguridad de Red | |

| Seguridad de Endpoint/Dispositivo | ||

| Seguridad de Aplicaciones | ||

| Seguridad en la Nube/Virtual | ||

| Por Componente | Soluciones | IAM y PKI |

| Protección DDoS | ||

| IDS/IPS | ||

| Cifrado y Tokenización | ||

| Servicios | Servicios Profesionales | |

| Servicios de Seguridad Gestionada | ||

| Por Industria Usuario Final | Manufactura Inteligente | |

| Atención Médica Conectada | ||

| Automotriz y Movilidad | ||

| Energía y Servicios Públicos | ||

| BFSI | ||

| Gobierno y Ciudades Inteligentes | ||

| Retail y Logística | ||

| Por Modo de Implementación | On-premise | |

| Nube/SECaaS | ||

| Híbrido Edge | ||

| Por Geografía | América del Norte | Estados Unidos |

| Canadá | ||

| México | ||

| América del Sur | Brasil | |

| Argentina | ||

| Resto de América del Sur | ||

| Europa | Alemania | |

| Reino Unido | ||

| Francia | ||

| Italia | ||

| Resto de Europa | ||

| Asia-Pacífico | China | |

| Japón | ||

| India | ||

| Corea del Sur | ||

| Resto de Asia Pacífico | ||

| Medio Oriente y África | Emiratos Árabes Unidos | |

| Arabia Saudita | ||

| Sudáfrica | ||

| Resto de Medio Oriente y África | ||

Preguntas Clave Respondidas en el Informe

¿Cuál es el tamaño actual del mercado de seguridad IoT?

El mercado de seguridad IoT se sitúa en USD 8,81 mil millones en 2025 y se proyecta alcance USD 37,41 mil millones en 2030.

¿Qué segmento tiene la mayor participación del mercado de seguridad IoT?

La Seguridad de Red lidera con el 42% de participación de mercado, reflejando la preferencia de las empresas por defensa centrada en el perímetro.

¿Qué modelo de implementación está creciendo más rápido?

Las implementaciones Híbridas Edge se espera suban a una TCAC del 34,20% porque balancean procesamiento de baja latencia con orquestación basada en la nube.

¿Por qué Asia Pacífico es la región de crecimiento más rápido?

La explosiva inversión en ciudades inteligentes y la rápida adición de miles de millones de endpoints IoT de consumo impulsan la TCAC pronosticada del 35,49% de Asia Pacífico.

¿Cómo están dando forma las regulaciones a la selección de proveedores?

Actas como la Ley de Resiliencia Cibernética de la UE y la Ley PSTI del Reino Unido requieren seguridad por diseño documentada y soporte de actualización de por vida, por lo que los compradores favorecen proveedores que pueden probar cumplimiento.

¿Qué factores restringen la adopción de seguridad IoT?

Los mecanismos fragmentados de actualización de firmware, el costo de actualizar dispositivos legacy y la escasez de talento cibernético especializado ralentizan la implementación más amplia a pesar de los niveles crecientes de amenazas.

Última actualización de la página el: