حجم وحصة سوق أمن أنظمة التحكم الصناعية

تحليل سوق أمن أنظمة التحكم الصناعية من قبل Mordor Intelligence

يُقدر حجم سوق أمن أنظمة التحكم الصناعية بـ 19.24 مليار دولار في 2025، ومن المتوقع أن يصل إلى 26.86 مليار دولار بحلول 2030، بمعدل نمو سنوي مركب 6.90% خلال فترة التوقع (2025-2030).

أولوية مجلس الإدارة لمقاومة الأمن السيبراني للتكنولوجيا التشغيلية، وتقارب شبكات IT-OT، وتصاعد نشاط برامج الفدية تدعم الطلب المستدام. تحتفظ أمريكا الشمالية بالريادة بفضل اللوائح مثل NERC CIP-013 وتفويض الإبلاغ السريع عن الحوادث في CIRCIA. تحقق آسيا والمحيط الهادئ أعلى نمو حيث تقوم المرافق والمصنعون المنفصلون بتحديث أصول SCADA وربط أجهزة IIoT على نطاق واسع. تظل الحلول العمود الفقري للإيرادات، لكن التوسع ذو الرقمين في خدمات الأمان المدارة يُظهر تحول الشركات نحو المراقبة المُدارة خارجياً على مدار 24/7 وسط نقص حاد في العمالة المهرة في OT. تهيمن تقسيم الشبكة والفحص العميق للحزم على النشر الحالي، بينما تكتسب حماية السحابة/الوصول عن بُعد زخماً مع ارتفاع المؤرخين المستضافين وبوابات الصيانة عن بُعد.

النقاط الرئيسية للتقرير

- حسب المكون، استحوذت الحلول على 68% من حصة سوق أمن أنظمة التحكم الصناعية في 2024؛ من المتوقع أن تتقدم خدمات الأمان المدارة بمعدل نمو سنوي مركب 11.2% إلى 2030.

- حسب نوع الأمن، تصدر أمن الشبكة بحصة إيرادات 37% في 2024؛ من المتوقع أن يتوسع أمن السحابة/الوصول عن بُعد بمعدل نمو سنوي مركب 12.5% حتى 2030.

- حسب نوع نظام التحكم، استحوذت SCADA على 44% من حجم سوق أمن أنظمة التحكم الصناعية في 2024، بينما تنمو حلول PLC بمعدل نمو سنوي مركب 10.8% بين 2025-2030.

- حسب صناعة المستخدم النهائي، حققت الطاقة والمرافق 24% من حصة سوق أمن أنظمة التحكم الصناعية في 2024؛ المياه ومياه الصرف الصحي في طريقها لمعدل نمو سنوي مركب 12.1% حتى 2030.

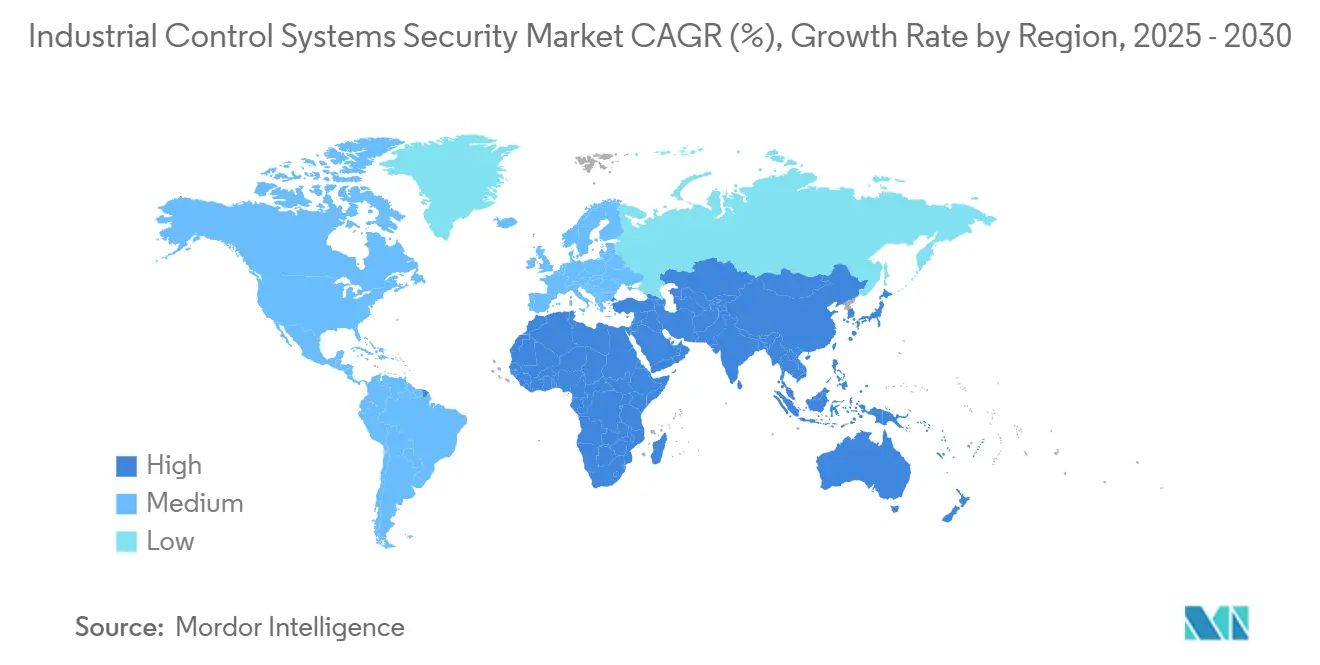

- جغرافياً، ساهمت أمريكا الشمالية بـ 33% من الإيرادات في 2024؛ من المقرر أن تسجل آسيا والمحيط الهادئ معدل نمو سنوي مركب 8.3% خلال فترة التوقع.

اتجاهات ورؤى السوق العالمية لأمن أنظمة التحكم الصناعية

تحليل تأثير المحركات

| المحرك | (~) % التأثير على توقع معدل النمو السنوي المركب | الصلة الجغرافية | الجدول الزمني للتأثير |

|---|---|---|---|

| تسارع الاتصال OT المدفوع بـ IIoT في التصنيع المنفصل (الاتحاد الأوروبي واليابان) | 1.8% | أوروبا، اليابان، أمريكا الشمالية | المدى المتوسط (2-4 سنوات) |

| الامتثال الإلزامي لـ NERC CIP-013 و EU NIS2 لمشغلي البنية التحتية الحيوية | 2.1% | أمريكا الشمالية، أوروبا | المدى القصير (≤ سنتان) |

| تحديث أصول SCADA/DCS المتقادمة في مرافق الطاقة والمياه الآسيوية | 1.4% | آسيا والمحيط الهادئ، خاصة الصين والهند واليابان | المدى المتوسط (2-4 سنوات) |

| ارتفاع هجمات الفدية على أنابيب النفط والغاز (الولايات المتحدة والشرق الأوسط) | 1.6% | أمريكا الشمالية، الشرق الأوسط | المدى القصير (≤ سنتان) |

| نمو الطاقة المتجددة الموزعة التي تتطلب حماية الوصول عن بُعد | 0.9% | عالمياً، مع تركيز في أوروبا وأمريكا الشمالية | المدى الطويل (≥ 4 سنوات) |

| اعتماد المؤرخين المستضافين في السحابة ومنصات الصيانة عن بُعد | 1.2% | عالمياً، بقيادة أمريكا الشمالية وأوروبا | المدى المتوسط (2-4 سنوات) |

| المصدر: Mordor Intelligence | |||

تسارع الاتصال OT المدفوع بـ IIoT يُحوّل أمن التصنيع

ثلث الأجهزة المتصلة الـ 75 مليار المتوقعة في 2025 ستكون داخل المصانع، مما يعرض خطوط الإنتاج القديمة لخطر سيبراني غير مسبوق. يدمج المصنعون المنفصلون الأوروبيون واليابانيون أنظمة الرؤية والروبوتات وأجهزة استشعار الصيانة التنبؤية التي تتطلب فحص حركة مرور شرق-غرب وتقسيم الثقة الصفر. يجهد تدفق البيانات المكثف الدفاعات المحيطة التقليدية ويجبر على نشر أدوات الكشف الواعية بالبروتوكولات داخل شبكات Ethernet/IP و PROFINET و Modbus. يستجيب الموردون بوكلاء خفيفين لأجهزة التحكم محدودة الموارد وأجهزة استشعار DPI التي تحلل الإطارات الصناعية الخاصة دون تعطيل أوقات الدورة. مع إدارة فرق IT و OT للأصول معاً، يرتفع الطلب على لوحات المعلومات الموحدة التي ترسم مستويات Purdue 0-3 وتؤتمت عمليات نشر السياسات. يربط حملة الميزانية بشكل متزايد إنفاق الأمن بمقاييس الفعالية الإجمالية للمعدات، مما يعزز حجج العائد على الاستثمار حول تجنب وقت التوقف.[1]MachineMetrics, "The State of Connected Manufacturing Devices," machinemetrics.com

الامتثال التنظيمي يدفع استثمار أمن البنية التحتية الحيوية

تفرض NERC CIP-013 في أمريكا الشمالية وتوجيه NIS2 للاتحاد الأوروبي التزامات ملزمة تتراوح من إدارة مخاطر سلسلة التوريد إلى الإبلاغ عن الحوادث خلال 72 ساعة. تُسرع المرافق وشبكات النقل والمصانع الكيميائية المشتريات لتجنب الغرامات التي يمكن أن تتجاوز 2% من الإيرادات السنوية. تُرقي اللوائح أيضاً مناقشات الأمن السيبراني من فرق الهندسة إلى اللجان التنفيذية، مما يضغط دورات البيع للموردين الذين يقدمون تقارير جاهزة للتدقيق وجمع الأدلة. يجمع المُدمجون قدرات اكتشاف الأصول ومراقبة التكوين ونقل الملفات الآمن لتلبية كلا المعيارين بشكل متزامن، مما يبسط الامتثال متعدد الولايات القضائية. يتعزز الزخم في سوق أمن أنظمة التحكم الصناعية أيضاً بمطالبة شركات التأمين إثبات تقسيم ICS قبل تجديد التغطية أو خفض الأقساط.

تحديث البنية التحتية المتقادمة يخلق حتميات أمنية

تواجه المرافق الآسيوية التي تُحدّث خوادم SCADA وأجهزة تحكم DCS التحدي المزدوج للاستمرارية والتصلب السيبراني. لا تزال العديد من المحطات الفرعية تشغل بروتوكولات تسلسلية تفتقر للمصادقة، مما يجعلها عرضة أثناء الهجرة إلى شبكات IP. يدمج الموردون الآن التشفير المضمن وحفظ بيانات الاعتماد واكتشاف الشذوذ في بوابات التحديث لحماية الأصول القديمة دون إغلاق طويل. تُعطي فرق المشتريات الأولوية للتوافق مع النظم البيئية للموردين المحليين وتتطلب من الحلول اجتياز اختبارات بيئية قاسية للرطوبة والاهتزاز ودرجة الحرارة. غالباً ما تتزامن برامج التحديث مع عمليات نشر العدادات الذكية، مما يوسع عدد نقاط النهاية ويستلزم بنى إدارة مفاتيح قابلة للتوسع.

الفدية المستهدفة للبنية التحتية الحيوية تُحرك إلحاحية الأمن

حولت مجموعات الفدية التركيز إلى الأنابيب والمصافي ومحطات الغاز الطبيعي المسال، مما رفع المخاطر الاستراتيجية لوقت التوقف. سجلت Trustwave قفزة 80% في هجمات قطاع الطاقة في 2024، مع مسؤولية Hunters International عن 19% من الحوادث. تنظر غرف مجالس الإدارة الآن إلى معماريات النسخ الاحتياطي المقسمة ولقطات البيانات غير القابلة للتغيير ومُحتجزي الاستجابة للحوادث كمصاريف تشغيلية أساسية. تضيف الحكومات الضغط؛ تتطلب الولايات المتحدة من مشغلي الأنابيب المُغطاة تنفيذ المراقبة المستمرة والإبلاغ عن الاختراقات خلال 24 ساعة. يُميز الموردون بدمج OT forensics مع كتيبات التشغيل التي تنسق مهندسي الأرضية والمستجيبين الشركاتيين، مما يقصر متوسط وقت التعافي من أيام إلى ساعات.

تحليل تأثير القيود

| القيود | (~) % التأثير على توقع معدل النمو السنوي المركب | الصلة الجغرافية | الجدول الزمني للتأثير |

|---|---|---|---|

| تكاليف التحديث العالية ووقت التوقف لـ PLCs القديمة | -1.2% | عالمياً، مع تأثير أكبر في المناطق ذات البنية التحتية المتقادمة (أوروبا، أمريكا الشمالية) | المدى المتوسط (2-4 سنوات) |

| نقص المواهب السيبرانية المهرة في OT في المصنعين متوسطي الحجم في آسيان | -0.9% | آسيا والمحيط الهادئ، خاصة دول آسيان | المدى القصير (≤ سنتان) |

| التشغيل البيني المحدود للبروتوكولات الصناعية الخاصة | -0.8% | عالمياً، مع تأثير أكبر في البيئات متعددة الموردين | المدى المتوسط (2-4 سنوات) |

| تأخيرات المشتريات من تداخل مجموعة أدوات IT/OT ("إرهاق الأمن") | -0.6% | عالمياً، خاصة في الشركات الكبيرة ذات البيئات المعقدة IT/OT | المدى القصير (≤ سنتان) |

| المصدر: Mordor Intelligence | |||

تحديات دمج الأنظمة القديمة تعيق تنفيذ الأمن

يجب على الجدران النارية الحديثة ومحركات كشف الشذوذ التكيف مع أجهزة PLCs عمرها 20 عاماً تفتقر للبرامج الثابتة المُشفرة أو ضوابط الوصول المعتمدة على الدور. غالباً ما يتطلب التحديث إغلاق مُدرّج يُعرّض حصص الإنتاج واتفاقيات مستوى الخدمة التعاقدية للخطر. يحتاج 46% من مالكي الأصول إلى ستة أشهر لرقع ثغرة أمنية حرجة، مما يُطيل نوافذ التعرض. تُؤخر مناقشات التكلفة-الفائدة مشاريع التقسيم الدقيق الكامل، مما يدفع بعض المشغلين نحو تنفيذات جزئية مثل المراقبة السلبية للقراءة فقط، والتي تُوفر الرؤية لكن تترك مسارات وصول الكتابة بدون حراسة.[2]ENISA, "Threat Landscape for Industrial Control Systems 2024," enisa.europa.eu

فجوة مواهب الأمن السيبراني تُقيد تنفيذ الأمن

9% فقط من المختصين يُكرسون كامل عبء العمل لحماية ICS/OT، والمنافسة على هؤلاء الخبراء تُضخم الرواتب فوق ميزانيات العديد من المصنعين متوسطي الحجم. يُؤثر نقص المهارات خاصة على منتجي آسيان الذين يعتمدون مبادرات المصنع الذكي دون خطوط تدريب الأمن السيبراني المحلية. استجابة لذلك، يُقدم مقدمو الخدمات المُدارة مشاركات رئيس أمن المعلومات الافتراضي وإشراف SOC عن بُعد، لكن الإلمام الثقافي بعمليات المصنع يبقى عقبة. تُرعى الحكومات والجمعيات الصناعية برامج منح دراسية، لكن الإغاثة قريبة المدى تعتمد على تقنيات قليلة اللمس التي تُؤتمت التصليب الأساسي وتصنيف الشذوذ.

تحليل القطاعات

حسب المكون: تُسارع الخدمات وسط أزمة المهارات

في 2024، نُسب إلى سوق أمن أنظمة التحكم الصناعية 13.1 مليار دولار للحلول، يساوي حصة إيرادات 68%. شكلت الجدران النارية و IPS الواعي بالبروتوكول وبوابات الهوية وماسحات الثغرات العمود الفقري لعمليات النشر الموجة الأولى. ينمو الإنفاق بثبات حيث يُدمج الموردون تحليلات الذكاء الاصطناعي التي تُقطع دورات تحديث التوقيع وتُعلم سلوكيات اليوم الصفر في الوقت الفعلي. يشهد سوق أمن أنظمة التحكم الصناعية الآن منصات مُتقاربة تُدخل السجلات عبر مستويات Purdue، مُثريةً السياق لارتباط سبب الجذر الأسرع.

سُقدر قطاع الخدمات بـ 6.1 مليار دولار في 2024، ويُسجل أسرع معدل نمو سنوي مركب 11.2% حتى 2030. تُدمج عروض الكشف والاستجابة المُدارة تصنيف الطبقة الأولى عن بُعد ومُعالجي الحوادث في الموقع، مما يسمح للمصانع بالحفاظ على وقت التشغيل مع تلبية تفويضات الإبلاغ لـ 72 ساعة. يُجسر شركاء التكامل والنشر مجموعات الموردين غير المتجانسة، ويُخططون جرد الأصول مقابل مناطق ISA/IEC 62443 قبل تكوين الضوابط الطبقية. تُقيس فرق الاستشارة النضج عبر محاكاة سلسلة القتل، ثم تُصيغ خرائط طريق مُدرجة مرتبطة بدورات تحديث النفقات الرأسمالية. تُؤمن عقود الدعم والصيانة تحديثات البرامج الثابتة وضبط مجموعة القواعد الدورية، مما يُقلل متوسط وقت الرقع بأكثر من 30% في مرافق الطاقة شديدة التنظيم.

حسب نوع الأمن: الاستراتيجيات المتمركزة حول السحابة تكتسب زخماً

يُرسخ أمن الشبكة 37% من إيرادات 2024 حيث يُعطي المشغلون الأولوية لأجهزة التقسيم الفيزيائية والافتراضية التي تُرشح أوامر البروتوكول وتُعكس حركة المرور إلى جامعي سلبيين. تُعزل معماريات الثقة الصفر أجهزة HMIs والمؤرخين ومحطات العمل الهندسية، مما يمنع الحركة الجانبية من شبكات IT الفرعية. تُحقن تغذيات استخبارات التهديد IOCs صناعية، مما يساعد فرق SOC على حجب تسلسلات الأوامر الضارة الخاصة بـ OT.

يُسجل أمن السحابة/الوصول عن بُعد معدل نمو سنوي مركب 12.5%، الأعلى بين الفئات، حيث تعتمد المصانع التوائم الرقمية وبوابات الصيانة بمساعدة الموردين. تُحارب بوابات الهوية متعددة العوامل ووسطاء جلسات الوقت المُحدد والتقييم المستمر للوضعية الخطر المُتصاعد من نقاط النهاية المعرضة للإنترنت. تُصلب أدوات أمن نقطة النهاية أجهزة PLCs و RTUs وأجهزة الاستشعار بمراقبة بدون وكيل تُتتبع حالات البرامج الثابتة وسلامة الذاكرة. تستخدم دفاعات طبقة التطبيق التحليل الديناميكي للكود لرصد الاستدعاءات غير الآمنة داخل MES وبرامج تنفيذ الدفعات، بينما تُحمي جدران نار قواعد البيانات بيانات تسلسل الوقت التشغيلية من الاستخراج.

حسب نوع نظام التحكم: ترتفع حماية PLC

احتفظت معماريات SCADA بـ 44% من إنفاق 2024، مُعكسة دورها في الإشراف على الأصول المُوزعة جغرافياً مثل المحطات الفرعية ومحطات الضخ. يُدمج الموردون التصوّر المعتمد على الخرائط مع أحداث كشف التسلل، مما يُمكن المُرسلين من تتبع الشذوذ إلى المعدات الميدانية. يمنع فرض الوصول المعتمد على الدور المشغلين عن بُعد من إصدار أوامر غير مُصرح بها، مما يُقلل نصف قطر انفجار الهجوم.

تُرتفع حماية PLC بمعدل نمو سنوي مركب 10.8% حيث تستهدف متغيرات البرامج الضارة الجديدة برامج تحكم أجهزة التحكم الثابتة. تُقلل قوائم البيض للتطبيقات القابلة للتنفيذ وفرض المنطق الموقع والتحقق المستمر من السلامة خطر التلاعب. يُوفر الموردون الآن أجهزة استشعار بدون نقر تقرأ حركة مرور الشريط الخلفي بشكل سلبي، متجنبة انقطاع العمليات. تُطالب بيئات DCS في الكيماويات والتكرير بجدران نار حتمية تفهم البروتوكولات الخاصة بالموردين مثل Foundation Fieldbus. تلقى أيضاً أجهزة تحكم إدارة المباني وأنظمة الحركة المتخصصة الانتباه، مُكملةً محفظة الدفاع الشاملة على مستوى الجهاز.

ملاحظة: حصص القطاع لجميع القطاعات الفردية متاحة عند شراء التقرير

حسب صناعة المستخدم النهائي: قطاع المياه يتسابق للأمام

تصدرت المرافق الإنفاق بـ 24% من إيرادات 2024 حيث طالب المنظمون بأدلة على فحص سلسلة التوريد وتدريبات الاستجابة للحوادث. يُنشر مشغلو الشبكة كشف الشذوذ على تدفقات synchrophasor ويُؤتمتون إغلاق معدات التبديل أثناء التسللات المشتبه بها. تُضيف المواقع النائية للرياح والطاقة الشمسية روابط الأقمار الصناعية، مما يجعل نظافة VPN ودوران المفاتيح ضرورياً.

تُنمي سلطات المياه ومياه الصرف الصحي الإنفاق بمعدل نمو سنوي مركب 12.1%، مُحفزة بتوجيهات EPA واختراقات عالية المظهر هددت نقاط ضبط تغذية الكلور Smart Water Magazine. تُثبت محطات المعالجة الترقيع الافتراضي على أجهزة تحكم الكلورة القديمة وتعتمد بوابات أحادية الاتجاه لتدفقات البيانات من المصنع إلى الشركة. تُمدد الشركات الكيميائية والبتروكيماوية والنفط والغاز مناطق الثقة الصفر إلى رؤوس الآبار ومزارع الخزانات، مُتفاعلة مع فدية الأنابيب. تُدمج مصانع السيارات والأغذية فحوص سيبرانية في عمليات نشر الصناعة 4.0، وتربط أدوات العزم وأنظمة الرؤية فقط بعد فرض سياسات الهوية.[3] Smart Water Magazine, "EPA Audit Finds 70% of Water Systems Fail Cyber Standards," smartwatermagazine.com

التحليل الجغرافي

ولّدت أمريكا الشمالية 33% من الإيرادات العالمية في 2024. تكثف التدقيق الفيدرالي بعد اختراقات العناوين الرئيسية، مما حث مالكي الأصول على اعتماد استشارات Shields-Up من CISA وتقديم تقارير الثغرات ضمن النوافذ المُحددة. تُتسارع الاستثمارات حول الوصول الآمن عن بُعد لمحطات الضخ ومزارع الرياح قليلة التشغيل. يُحذر تقييم التهديد السيبراني الوطني الكندي من أن الدول المُعادية يمكن أن تُعطل صادرات الطاقة، مما يدفع المنظمين الإقليميين للتوافق مع أطُر NERC CIP.

تُسجل آسيا والمحيط الهادئ أعلى معدل نمو سنوي مركب 8.3% من 2025 إلى 2030. تُوسع الصين النظافة السيبرانية عبر آلاف المحطات الفرعية الجديدة، مُمزجة العلامات التجارية المحلية للجدران النارية مع محركات التحليل العالمية. تُحدّث اليابان خطوط السيارات الكثيفة الروبوتات، مُزاوجة أجهزة الفحص العميق للحزم مع تكاملات SIEM الواعية بـ OT. تُستغل كوريا الجنوبية العمود الفقري لـ 5G، مما يستلزم تراكبات التشفير والهوية لأوامر التحكم بكمون الميلي ثانية. تُستبدل الهند محولات التسلسل إلى الإيثرنت في مشاريع الطاقة المائية، مُدخلة نقرات الفحص التي تُغذي SOCs على المستوى الوطني. تعتمد الشركات الصغيرة والمتوسطة في آسيان على SOCs مُستضافة من الموردين حيث تنضج خطوط المواهب المحلية.

تبقى أوروبا سوقاً محورياً حيث تُوسع NIS2 الإنفاذ إلى الكيانات الحيوية متوسطة الحجم. تُقود BSI الألمانية مشاركة استشارات الثغرات عبر القطاعات، بينما تُقرر ANSSI الفرنسية قوائم تدقيق التقسيم. تُشغل المرافق البريطانية محركات الشذوذ التنبؤية القائمة على الذكاء الاصطناعي لتلبية أهداف المرونة في Ofgem. يُشعل نمو الطاقة المتجددة في إسبانيا وإيطاليا الطلب على وسطاء المصادقة الذين يُديرون OEMs العاكس أثناء الصيانة الميدانية. تعتمد أمريكا اللاتينية والشرق الأوسط وأفريقيا بثبات الدفاعات؛ تُنفذ المرافق البرازيلية شهادة سلسلة التوريد لبرامج PLC الثابتة، ويُنشر مشغلو الأنابيب في الخليج شبكات خداع لردع الاستطلاع.

المشهد التنافسي

يُتميز سوق أمن أنظمة التحكم الصناعية بتجزؤ متوسط مع توحيد مستمر. يُدمج موردو الأتمتة التقليديون مثل ABB و Siemens وظائف الأمن في أجهزة التحكم، مُستغلين القواعد المُثبتة للبيع الإضافي لبوابات حافة الثقة الصفر. يتخصص اللاعبون الخُلص سيبرانياً مثل Dragos و Nozomi Networks في تحليل البروتوكولات العميق وخدمات اشتراك استخبارات التهديد، مُتشاركين مع MSSPs للتوسع عالمياً.

يُدمج عمالقة أمن IT مثل Cisco و Fortinet جدران نار مُصلبة وأجهزة استشعار مُدمجة في المحولات، مُوحدين تدفقات التنبيه داخل مجموعات SIEM المُؤسسية. قدمت Palo Alto Networks جدران نار الجيل التالي المُصلبة التي تُولد سياسات التقسيم تلقائياً من اكتشاف الأصول السلبي. عززت Microsoft مجموعة Defender for IoT بالاستحواذ على شركات ناشئة لتحليل شذوذ OT، مُوفرة لمالكي الأصول صيد التهديدات المُسلّم سحابياً.

تنتشر الشراكات الاستراتيجية: تتعاون Honeywell مع Claroty لتجميع اكتشاف الأصول في منصة Forge، بينما تتعاون IBM مع Siemens لتقديم خدمات مُحتجز الاستجابة المشتركة التي تُمتد عبر أرضيات المصانع ومراكز البيانات الشركاتية. يُؤكد الموردون على توحيد المنصة للحد من انتشار الأدوات وتقليل التكلفة الإجمالية للملكية. يعتمد التمايز السوقي بشكل متزايد على القدرة على تصوّر جرد الأصول وصولاً إلى إصدار البرامج الثابتة، وخرط مناطق Purdue، وتنسيق إجراءات الاحتواء الآلية دون تأثير على الإنتاج.

قادة صناعة أمن أنظمة التحكم الصناعية

-

شركة IBM

-

شركة Cisco Systems

-

شركة Fortinet

-

شركة Honeywell International

-

شركة ABB

- *تنويه: لم يتم فرز اللاعبين الرئيسيين بترتيب معين

التطورات الصناعية الحديثة

- مايو 2025: أصدرت CISA ثلاثة عشر استشارة لأنظمة التحكم الصناعية تُسلط الضوء على الثغرات الأمنية في منتجات من ICONICS و Mitsubishi Electric و Siemens و Schneider Electric و AutomationDirect، مُؤكدة التحديات المستمرة في تأمين أنظمة التحكم الصناعية عبر موردين وقطاعات متعددة.

- مارس 2025: نشرت Rockwell Automation مُخططاً شاملاً للأمن السيبراني بعنوان

من الفوضى إلى التحكم،

يُوفر إرشادات للعمليات الصناعية المقاومة بناءً على إطار NIST للأمن السيبراني، مُؤكداً التقارب المُتزايد لـ OT و IT والسطح المُوسع للهجوم الذي يخلقه. - يناير 2025: أصدرت CISA استشارات لأنظمة التحكم الصناعية ABB و Nedap، مُسلطة الضوء على الثغرات الأمنية ومُقدمة توصيات لتعزيز التدابير الأمنية في هذه الأنظمة.

- يناير 2025: أصدرت IBM توقعات الأمن السيبراني لعام 2025، مُؤكدة الاعتماد المُتبادل بين الأمن والذكاء الاصطناعي، والتحول إلى استراتيجية الهوية أولاً لإدارة الوصول في بيئات السحابة الهجينة، وأهمية الاستعداد لمعايير التشفير ما بعد الكم.

نطاق تقرير السوق العالمية لأمن أنظمة التحكم الصناعية

يشمل أمن أنظمة التحكم الصناعية (ICS) تأمين وحماية أنظمة التحكم الصناعية والبرامج والأجهزة المُستخدمة من قِبل النظام. يُركز على الحفاظ على تشغيل العمليات والآلات بسلاسة. تشمل الحلول المُقدمة الأجهزة والبرامج المُتكاملة المُحزمة للتحكم في ومراقبة تشغيل الآلات والأجهزة المُرتبطة التي تعمل في البيئات الصناعية.

يُقسم سوق أمن أنظمة التحكم الصناعية حسب صناعة المستخدم النهائي (السيارات، الكيماويات والبتروكيماويات، الطاقة والمرافق، المستحضرات الصيدلانية، الأغذية والمشروبات، النفط والغاز، صناعات المستخدم النهائي الأخرى) والجغرافيا (أمريكا الشمالية (الولايات المتحدة، كندا)، أوروبا (المملكة المتحدة، ألمانيا، فرنسا، باقي أوروبا)، آسيا والمحيط الهادئ (الصين، الهند، اليابان، باقي آسيا والمحيط الهادئ)، أمريكا اللاتينية، الشرق الأوسط وأفريقيا). يُوفر حجم السوق والتوقعات من حيث القيمة (دولار أمريكي) لجميع القطاعات المذكورة أعلاه.

| الحلول | الجدار الناري و IPS |

| إدارة الهوية والوصول | |

| مكافح الفيروسات ومكافح البرامج الضارة | |

| إدارة الأمان والثغرات | |

| منع وتعافي فقدان البيانات | |

| حلول أخرى | |

| الخدمات | الاستشارة والتقييم |

| التكامل والنشر | |

| الدعم والصيانة | |

| خدمات الأمان المُدارة |

| أمن الشبكة |

| أمن نقطة النهاية |

| أمن التطبيقات |

| أمن قواعد البيانات |

| أمن السحابة/الوصول عن بُعد |

| نظام المراقبة والتحكم وجمع البيانات (SCADA) |

| نظام التحكم الموزع (DCS) |

| المتحكم المنطقي القابل للبرمجة (PLC) |

| أنظمة التحكم الأخرى |

| السيارات |

| الكيماويات والبتروكيماويات |

| الطاقة والمرافق |

| النفط والغاز |

| الأغذية والمشروبات |

| المستحضرات الصيدلانية |

| المياه ومياه الصرف الصحي |

| التعدين والمعادن |

| النقل واللوجستيات |

| صناعات أخرى |

| أمريكا الشمالية | الولايات المتحدة |

| كندا | |

| المكسيك | |

| أوروبا | المملكة المتحدة |

| ألمانيا | |

| فرنسا | |

| إيطاليا | |

| باقي أوروبا | |

| آسيا والمحيط الهادئ | الصين |

| اليابان | |

| الهند | |

| كوريا الجنوبية | |

| باقي آسيا والمحيط الهادئ | |

| الشرق الأوسط | إسرائيل |

| المملكة العربية السعودية | |

| الإمارات العربية المتحدة | |

| تركيا | |

| باقي الشرق الأوسط | |

| أفريقيا | جنوب أفريقيا |

| مصر | |

| باقي أفريقيا | |

| أمريكا الجنوبية | البرازيل |

| الأرجنتين | |

| باقي أمريكا الجنوبية |

| حسب المكون | الحلول | الجدار الناري و IPS |

| إدارة الهوية والوصول | ||

| مكافح الفيروسات ومكافح البرامج الضارة | ||

| إدارة الأمان والثغرات | ||

| منع وتعافي فقدان البيانات | ||

| حلول أخرى | ||

| الخدمات | الاستشارة والتقييم | |

| التكامل والنشر | ||

| الدعم والصيانة | ||

| خدمات الأمان المُدارة | ||

| حسب نوع الأمن | أمن الشبكة | |

| أمن نقطة النهاية | ||

| أمن التطبيقات | ||

| أمن قواعد البيانات | ||

| أمن السحابة/الوصول عن بُعد | ||

| حسب نوع نظام التحكم | نظام المراقبة والتحكم وجمع البيانات (SCADA) | |

| نظام التحكم الموزع (DCS) | ||

| المتحكم المنطقي القابل للبرمجة (PLC) | ||

| أنظمة التحكم الأخرى | ||

| حسب صناعة المستخدم النهائي | السيارات | |

| الكيماويات والبتروكيماويات | ||

| الطاقة والمرافق | ||

| النفط والغاز | ||

| الأغذية والمشروبات | ||

| المستحضرات الصيدلانية | ||

| المياه ومياه الصرف الصحي | ||

| التعدين والمعادن | ||

| النقل واللوجستيات | ||

| صناعات أخرى | ||

| حسب الجغرافيا | أمريكا الشمالية | الولايات المتحدة |

| كندا | ||

| المكسيك | ||

| أوروبا | المملكة المتحدة | |

| ألمانيا | ||

| فرنسا | ||

| إيطاليا | ||

| باقي أوروبا | ||

| آسيا والمحيط الهادئ | الصين | |

| اليابان | ||

| الهند | ||

| كوريا الجنوبية | ||

| باقي آسيا والمحيط الهادئ | ||

| الشرق الأوسط | إسرائيل | |

| المملكة العربية السعودية | ||

| الإمارات العربية المتحدة | ||

| تركيا | ||

| باقي الشرق الأوسط | ||

| أفريقيا | جنوب أفريقيا | |

| مصر | ||

| باقي أفريقيا | ||

| أمريكا الجنوبية | البرازيل | |

| الأرجنتين | ||

| باقي أمريكا الجنوبية | ||

الأسئلة الرئيسية المُجاب عنها في التقرير

ما هو الحجم الحالي لسوق أمن أنظمة التحكم الصناعية؟

يقف سوق أمن ICS عند 19.24 مليار دولار في 2025 ومن المتوقع أن يصل إلى 26.86 مليار دولار بحلول 2030.

أي منطقة تقود الإنفاق على حلول أمن ICS؟

تُمثل أمريكا الشمالية 33% من الإيرادات العالمية، مدفوعة باللوائح الصارمة والهجمات عالية المظهر.

لماذا تنمو خدمات الأمان المُدارة أسرع من مبيعات المنتجات؟

يدفع النقص الحاد في المختصين المهرة في OT مالكي الأصول لاستعانة بالمراقبة على مدار 24/7، مما ينتج عنه معدل نمو سنوي مركب 11.2% للخدمات المُدارة.

أي نوع من أنظمة التحكم يتوسع بأسرع وتيرة؟

من المتوقع أن تنمو حلول أمن PLC بمعدل نمو سنوي مركب 10.8% حيث يستهدف المهاجمون بشكل متزايد برامج تحكم أجهزة التحكم الثابتة.

كيف تُؤثر اللوائح الجديدة على استثمارات أمن أنظمة التحكم الصناعية؟

تفرض التفويضات مثل NIS2 و NERC CIP-013 عقوبات لعدم الامتثال، مما يُجبر مشغلي البنية التحتية الحيوية على تسريع شراء ضوابط الأمان المُتوافقة.

ما الذي يُحرك الطلب المُتصاعد في قطاع المياه ومياه الصرف الصحي؟

سلسلة من الاختراقات وتوجيهات EPA الجديدة دفعت مرافق المياه لزيادة ميزانيات الأمن السيبراني، مما نتج عنه معدل نمو سنوي مركب 12.1% للقطاع حتى 2030.

آخر تحديث للصفحة في: