Taille et part du marché de la sécurité des systèmes de contrôle industriel

Analyse du marché de la sécurité des systèmes de contrôle industriel par Mordor Intelligence

La taille du marché de la sécurité des systèmes de contrôle industriel est estimée à 19,24 milliards USD en 2025, et devrait atteindre 26,86 milliards USD d'ici 2030, à un TCAC de 6,90 % pendant la période de prévision (2025-2030).

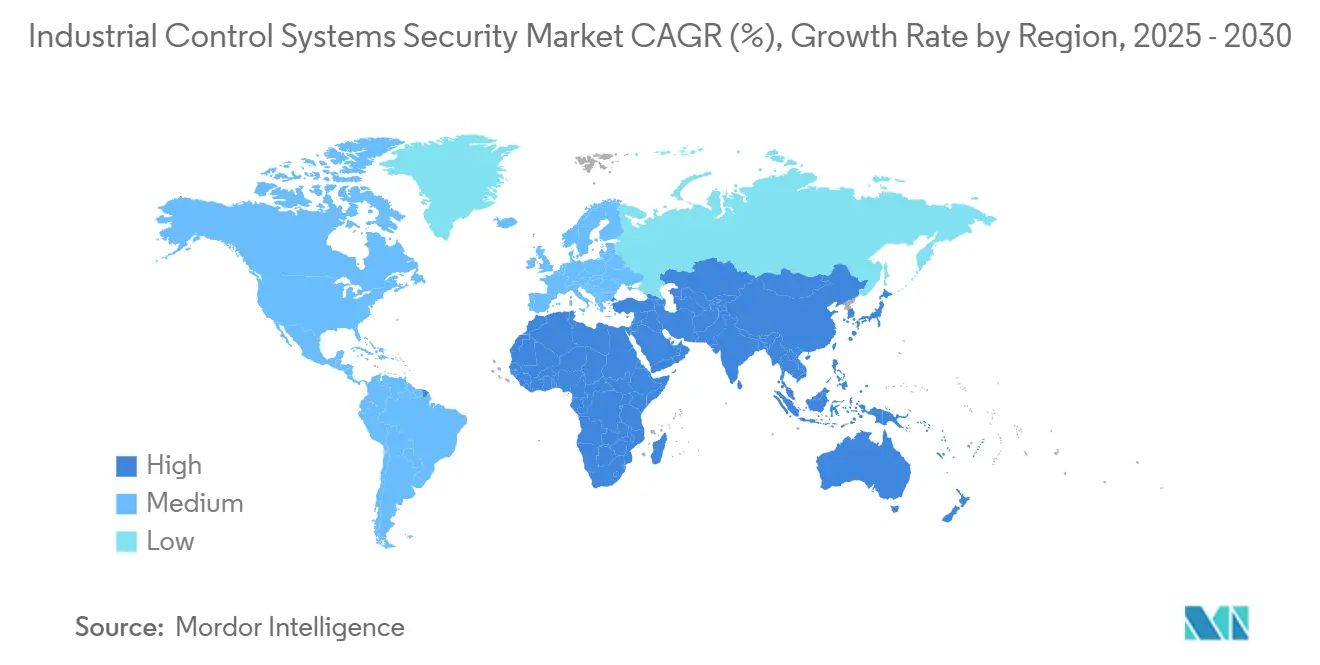

La priorisation au niveau du conseil d'administration de la cyber-résilience des technologies opérationnelles, la convergence des réseaux IT-OT, et l'escalade de l'activité de ransomware soutiennent une demande durable. L'Amérique du Nord conserve son leadership grâce à des réglementations telles que NERC CIP-013 et le mandat de signalement rapide d'incidents dans CIRCIA. L'Asie-Pacifique offre la croissance la plus forte alors que les services publics et les fabricants discrets modernisent les actifs SCADA et connectent les dispositifs IIoT à grande échelle. Les solutions restent l'épine dorsale des revenus, mais l'expansion à deux chiffres des services de sécurité gérés montre que les entreprises se tournent vers la surveillance externalisée 24h/24 et 7j/7 face à une pénurie aiguë de main-d'œuvre qualifiée en OT. La segmentation réseau et l'inspection approfondie des paquets dominent les déploiements actuels, tandis que la protection cloud/accès distant gagne en dynamisme avec l'essor des historiens hébergés et des portails de maintenance à distance.

Points clés du rapport

- Par composant, les solutions ont capturé 68 % de la part de marché de la sécurité des systèmes de contrôle industriel en 2024 ; les services de sécurité gérés devraient progresser à un TCAC de 11,2 % jusqu'en 2030.

- Par type de sécurité, la sécurité réseau menait avec 37 % de part de revenus en 2024 ; la sécurité cloud/accès distant devrait s'étendre à un TCAC de 12,5 % jusqu'en 2030.

- Par type de système de contrôle, SCADA représentait 44 % de la taille du marché de la sécurité des systèmes de contrôle industriel en 2024, tandis que les solutions PLC croissent à un TCAC de 10,8 % entre 2025-2030.

- Par secteur d'utilisateur final, l'énergie et les services publics détenaient 24 % de la part de marché de la sécurité des systèmes de contrôle industriel en 2024 ; l'eau et les eaux usées sont en voie d'atteindre un TCAC de 12,1 % jusqu'en 2030.

- Géographiquement, l'Amérique du Nord un contribué à 33 % des revenus en 2024 ; l'Asie-Pacifique devrait enregistrer un TCAC de 8,3 % sur la période de prévision.

Tendances et insights du marché mondial de la sécurité des systèmes de contrôle industriel

Analyse d'impact des moteurs

| MOTEUR | (~) % D'IMPACT SUR LES PRÉVISIONS TCAC | PERTINENCE GÉOGRAPHIQUE | CALENDRIER D'IMPACT |

|---|---|---|---|

| Accélération de la connectivité OT pilotée par l'IIoT dans la fabrication discrète (UE et Japon) | 1.8% | Europe, Japon, Amérique du Nord | Moyen terme (2-4 ans) |

| Conformité obligatoire NERC CIP-013 et UE NIS2 pour les opérateurs d'infrastructures critiques | 2.1% | Amérique du Nord, Europe | Court terme (≤ 2 ans) |

| Modernisation des actifs SCADA/DCS vieillissants dans les services publics d'énergie et d'eau asiatiques | 1.4% | Asie-Pacifique, particulièrement Chine, Inde, Japon | Moyen terme (2-4 ans) |

| Montée des attaques de ransomware sur les pipelines de pétrole et gaz (États-Unis et Moyen-Orient) | 1.6% | Amérique du Nord, Moyen-Orient | Court terme (≤ 2 ans) |

| Croissance des énergies renouvelables distribuées nécessitant une protection d'accès distant | 0.9% | Mondial, avec concentration en Europe et Amérique du Nord | Long terme (≥ 4 ans) |

| Adoption d'historiens hébergés dans le cloud et de plateformes de maintenance à distance | 1.2% | Mondial, mené par l'Amérique du Nord et l'Europe | Moyen terme (2-4 ans) |

| Source: Mordor Intelligence | |||

L'accélération de la connectivité OT pilotée par l'IIoT transforme la sécurité manufacturière

Un tiers des 75 milliards d'appareils connectés attendus en 2025 se trouvera dans les usines, exposant les lignes de production héritées à un risque cyber sans précédent. Les fabricants discrets européens et japonais intègrent des systèmes de vision, de la robotique et des capteurs de maintenance prédictive qui nécessitent une inspection du trafic est-ouest et une segmentation zéro confiance. Ce flux de données intensifié met à rude épreuve les défenses périmètriques traditionnelles et force le déploiement d'outils de détection conscients des protocoles à l'intérieur des réseaux Ethernet/IP, PROFINET et Modbus. Les fournisseurs répondent avec des agents légers pour les contrôleurs à ressources limitées et des capteurs DPI qui analysent les trames industrielles propriétaires sans perturber les temps de cycle. Alors que les équipes IT et OT co-gèrent les actifs, la demande augmente pour des tableaux de bord unifiés qui cartographient les niveaux Purdue 0-3 et automatisent les déploiements de politiques. Les détenteurs de budgets lient de plus en plus les dépenses de sécurité aux métriques d'efficacité globale des équipements, renforçant les narratifs de ROI autour des temps d'arrêt évités.[1]MachineMetrics, "The State of Connected Manufacturing Devices," machinemetrics.com

La conformité réglementaire stimule l'investissement en sécurité des infrastructures critiques

NERC CIP-013 en Amérique du Nord et la directive NIS2 de l'UE imposent des obligations contraignantes allant de la gestion des risques de la chaîne d'approvisionnement au signalement d'incidents sous 72 heures. Les services publics, réseaux de transport et usines chimiques accélèrent les achats pour éviter des amendes pouvant dépasser 2 % du chiffre d'affaires annuel. Les réglementations élèvent également les discussions cyber des équipes d'ingénierie aux comités exécutifs, compressant les cycles de vente pour les fournisseurs offrant des rapports prêts pour audit et la collecte de preuves. Les intégrateurs regroupent les capacités de découverte d'actifs, de surveillance de configuration et de transfert sécurisé de fichiers pour répondre aux deux normes simultanément, simplifiant la conformité multi-juridictionnelle. L'élan dans le marché de la sécurité ICS est encore renforcé par les assureurs exigeant une preuve de segmentation ICS avant de renouveler la couverture ou de réduire les primes.

La modernisation des infrastructures vieillissantes crée des impératifs de sécurité

Les services publics asiatiques mettant à niveau les serveurs SCADA et les contrôleurs DCS font face au double défi de la continuité et du durcissement cyber. De nombreuses sous-stations fonctionnent encore avec des protocoles série qui manquent d'authentification, les rendant vulnérables lors de la migration vers les réseaux IP. Les fournisseurs intègrent maintenant le chiffrement en ligne, la mise en coffre-fort des identifiants et la détection d'anomalies dans les passerelles de rétrofit pour protéger les actifs brownfield sans arrêts prolongés. Les équipes d'approvisionnement priorisent la compatibilité avec les écosystèmes de fournisseurs indigènes et exigent que les solutions passent des tests environnementaux rigoureux pour l'humidité, les vibrations et la température. Les programmes de modernisation coïncident souvent avec les déploiements de

Le ransomware ciblant les infrastructures critiques stimule l'urgence sécuritaire

Les groupes de ransomware ont déplacé leur focus vers les pipelines, raffineries et terminaux GNL, élevant les enjeux stratégiques des temps d'arrêt. Trustwave un enregistré une hausse de 80 % des attaques du secteur énergétique en 2024, avec Hunters International responsable de 19 % des incidents. Les conseils d'administration considèrent maintenant les architectures de sauvegarde segmentées, les instantanés de données immuables et les contrats de réponse aux incidents comme des dépenses opérationnelles centrales. Les gouvernements ajoutent de la pression ; les États-Unis exigent des opérateurs de pipelines couverts qu'ils mettent en œuvre une surveillance continue et signalent les piratages sous 24 heures. Les fournisseurs se différencient en intégrant la criminalistique OT avec des playbooks qui coordonnent les ingénieurs d'usine et les répondants corporatifs, raccourcissant le temps moyen de récupération de jours à heures.

Analyse d'impact des contraintes

| CONTRAINTES | (~) % D'IMPACT SUR LES PRÉVISIONS TCAC | PERTINENCE GÉOGRAPHIQUE | CALENDRIER D'IMPACT |

|---|---|---|---|

| Coûts de rétrofit élevés et temps d'arrêt pour les PLC hérités | -1.2% | Mondial, avec impact plus élevé dans les régions avec infrastructure vieillissante (Europe, Amérique du Nord) | Moyen terme (2-4 ans) |

| Pénurie de talents cyber qualifiés en OT dans les fabricants ASEAN de taille moyenne | -0.9% | Asie-Pacifique, particulièrement pays ASEAN | Court terme (≤ 2 ans) |

| Interopérabilité limitée des protocoles industriels propriétaires | -0.8% | Mondial, avec impact plus élevé dans les environnements multi-fournisseurs | Moyen terme (2-4 ans) |

| Retards d'approvisionnement dus au chevauchement des piles d'outils IT/OT ("Fatigue sécuritaire") | -0.6% | Mondial, particulièrement dans les grandes entreprises avec environnements IT/OT complexes | Court terme (≤ 2 ans) |

| Source: Mordor Intelligence | |||

Les défis d'intégration des systèmes hérités entravent la mise en œuvre de la sécurité

Les pare-feu modernes et les moteurs de détection d'anomalies doivent s'adapter aux PLC de 20 ans qui manquent de firmware chiffré ou de contrôles d'accès basés sur les rôles. Le rétrofit nécessite souvent des arrêts échelonnés qui compromettent les quotas de production et les accords de niveau de service contractuels. Quarante-six pour cent des propriétaires d'actifs ont besoin de jusqu'à six mois pour corriger une vulnérabilité critique, prolongeant les fenêtres d'exposition. Les débats coût-bénéfice retardent les projets complets de micro-segmentation, poussant certains opérateurs vers des implémentations partielles comme la surveillance passive en lecture seule, qui offre la visibilité mais laisse les voies d'accès en écriture sans protection.[2]ENISA, "Menace Landscape for Industrial Control Systems 2024," enisa.europa.eu

L'écart de talents en cybersécurité contraint la mise en œuvre de la sécurité

Seulement 9 % des professionnels consacrent toute leur charge de travail à la protection ICS/OT, et la concurrence pour ces experts gonfle les salaires au-delà des budgets de nombreux fabricants de taille moyenne. La pénurie de compétences affecte particulièrement les producteurs ASEAN adoptant des initiatives d'usines intelligentes sans pipelines locaux de formation en cybersécurité. En réponse, les fournisseurs de services gérés offrent des engagements virtuels de directeur de la sécurité informatique et une supervision SOC à distance, mais la familiarité culturelle avec les processus d'usine reste un obstacle. Les gouvernements et associations industrielles parrainent des programmes de bourses, mais le soulagement à court terme repose sur des technologies à faible contact qui automatisent le durcissement de base et le triage des anomalies.

Analyse des segments

Par composant : Les services accélèrent face à la pénurie de compétences

En 2024, la taille du marché de la sécurité des systèmes de contrôle industriel un attribué 13,1 milliards USD aux solutions, équivalant à une part de revenus de 68 %. Les pare-feu, IPS conscients des protocoles, passerelles d'identité et scanners de vulnérabilité formaient l'épine dorsale des déploiements de première vague. Les dépenses croissent régulièrement alors que les fournisseurs intègrent des analyses d'intelligence artificielle qui réduisent les cycles de mise à jour des signatures et signalent les comportements zero-day en temps réel. Le marché de la sécurité des systèmes de contrôle industriel assiste maintenant à des plateformes convergées qui ingèrent les journaux à travers les niveaux Purdue, enrichissant le contexte pour une corrélation de cause racine plus rapide.

Le segment des services, évalué à 6,1 milliards USD en 2024, enregistre le TCAC le plus rapide de 11,2 % jusqu'en 2030. Les offres de détection et réponse gérées combinent le triage distant de niveau 1 et les gestionnaires d'incidents sur site, permettant aux usines de maintenir le temps de fonctionnement tout en respectant les mandats de signalement de 72 heures. Les partenaires d'intégration et de déploiement font le pont entre les piles de fournisseurs hétérogènes, cartographiant les inventaires d'actifs contre les zones ISA/IEC 62443 avant de configurer les contrôles en couches. Les équipes de conseil étalonnent la maturité via des simulations de chaîne de destruction, puis élaborent des feuilles de route échelonnées liées aux cycles de rafraîchissement des immobilisations. Les contrats de support et maintenance sécurisent les mises à jour firmware et l'ajustement périodique des ensembles de règles, réduisant le temps moyen de correction de plus de 30 % dans les services publics d'énergie hautement réglementés.

Par type de sécurité : Les stratégies centrées sur le cloud gagnent en traction

La

La sécurité cloud/accès distant affiche un TCAC de prévision de 12,5 %, le plus élevé parmi les catégories, alors que les usines adoptent les jumeaux numériques et les portails d'assistance de maintenance fournisseur. Les passerelles d'identité multifacteur, courtiers de session juste-à-temps et évaluation continue de la posture contrent le risque accru des terminaux exposés à internet. Les outils de sécurité des terminaux durcissent les

Par type de système de contrôle : La protection PLC bondit

Les architectures SCADA ont conservé 44 % des dépenses 2024, reflétant leur rôle de supervision des actifs géographiquement dispersés tels que les sous-stations et stations de pompage. Les fournisseurs intègrent la visualisation basée sur carte avec les événements de détection d'intrusion, permettant aux répartiteurs de tracer les anomalies jusqu'aux équipements de terrain. L'application d'accès basée sur les rôles empêche les opérateurs distants d'émettre des commandes non autorisées, réduisant le rayon de l'explosion d'attaque.

La protection PLC augmente à un TCAC de 10,8 % alors que de nouvelles variantes de malware ciblent le firmware des contrôleurs. La mise en liste blanche des exécutables, l'application de logique signée et la vérification continue d'intégrité minimisent le risque de falsification. Les fournisseurs fournissent maintenant des capteurs sans tap qui lisent passivement le trafic de fond de panier, évitant les interruptions de processus. Les environnements DCS dans les produits chimiques et le raffinage demandent des pare-feu déterministes qui comprennent les protocoles spécifiques aux fournisseurs comme Foundation Fieldbus. Les contrôleurs de gestion de bâtiments et les systèmes de mouvement spécialisés reçoivent également de l'attention, complétant un portefeuille de défense holistique au niveau des appareils.

Note: Parts de segments de tous les segments individuels disponibles à l'achat du rapport

Par secteur d'utilisateur final : Le secteur de l'eau prend de l'avance

Les services publics ont mené les dépenses avec 24 % des revenus 2024 alors que les régulateurs exigeaient des preuves de vérification de la chaîne d'approvisionnement et d'exercices de réponse aux incidents. Les opérateurs de réseau déploient la détection d'anomalies sur les flux de synchrophaseur et automatisent le verrouillage des appareillages de commutation lors d'intrusions suspectées. Les sites éoliens et solaires distants ajoutent des liaisons satellite, rendant l'hygiène VPN et la rotation des clés essentielles.

Les autorités de l'eau et des eaux usées augmentent les dépenses à un TCAC de 12,1 %, catalysées par les directives EPA et les violations très médiatisées qui menaçaient les points de consigne d'alimentation en chlore Intelligent eau Magazine. Les installations de traitement installent des correctifs virtuels sur les contrôleurs de chloration hérités et adoptent des passerelles unidirectionnelles pour les flux de données usine-vers-entreprise. Les entreprises chimiques, pétrochimiques et de pétrole et gaz étendent les zones zéro confiance aux têtes de puits et parcs de réservoirs, réagissant au ransomware de pipeline. Les usines automobiles et alimentaires intègrent des vérifications cyber dans les déploiements Industrie 4.0, ne connectant les outils de couple et systèmes de vision qu'après l'application des politiques d'identité.[3] Intelligent eau Magazine, "EPA Audit Finds 70% of eau Systems Fail Cyber Standards," smartwatermagazine.com

Analyse géographique

L'Amérique du Nord un généré 33 % des revenus mondiaux 2024. L'examen fédéral s'est intensifié après les violations très médiatisées, incitant les propriétaires d'actifs à adopter les avis Shields-Up de CISA et soumettre des rapports de vulnérabilité dans les fenêtres stipulées. Les investissements s'accélèrent autour de l'accès distant sécurisé pour les stations de pompage peu dotées en personnel et les parcs éoliens. L'évaluation nationale des cybermenaces du Canada avertit que des États hostiles pourraient perturber les exportations d'énergie, poussant les régulateurs provinciaux à s'aligner sur les cadres NERC CIP.

L'Asie-Pacifique enregistre le TCAC le plus élevé de 8,3 % de 2025 à 2030. La Chine met à l'échelle l'hygiène cyber à travers des milliers de nouvelles sous-stations, mélangeant les marques de pare-feu domestiques avec les moteurs d'analyse globaux. Le Japon met à niveau les lignes automobiles denses en robots, couplant les appareils d'inspection approfondie des paquets avec les intégrations SIEM conscientes de l'OT. La Corée du Sud exploite son épine dorsale 5G, nécessitant des superpositions de chiffrement et d'identité pour les commandes de contrôle à latence de millisecondes. L'Inde remplace les convertisseurs série-vers-Ethernet dans les projets hydro, insérant des taps d'inspection qui alimentent les SOC de niveau national. Les PME ASEAN comptent sur les SOC hébergés par les fournisseurs alors que les pipelines de talents locaux maturent.

L'Europe reste un marché pivot alors que NIS2 étend l'application aux entités critiques de taille moyenne. Le BSI allemand conduit le partage d'avis de vulnérabilité intersectoriel, tandis que l'ANSSI française prescrit des listes de vérification de segmentation. Les services publics du Royaume-Uni pilotent des moteurs d'anomalie prédictive basés sur l'IA pour atteindre les objectifs de résilience d'Ofgem. La croissance des énergies renouvelables en Espagne et en Italie déclenche la demande pour des courtiers d'authentification qui gèrent les OEM d'onduleur pendant la maintenance de terrain. L'Amérique latine et le Moyen-Orient et l'Afrique adoptent régulièrement les défenses ; les services publics brésiliens mettent en œuvre l'attestation de chaîne d'approvisionnement pour le firmware PLC, et les opérateurs de pipeline du Golfe déploient des grilles de tromperie pour dissuader la reconnaissance.

Paysage concurrentiel

Le marché de la sécurité des systèmes de contrôle industriel présente une fragmentation modérée avec une consolidation en cours. Les fournisseurs d'automatisation traditionnels tels qu'ABB et Siemens intègrent des fonctions de sécurité dans les contrôleurs, exploitant les bases installées pour vendre en complément des passerelles de périphérie zéro confiance. Les acteurs purs cyber comme Dragos et Nozomi Networks se spécialisent dans l'analyse approfondie des protocoles et les services d'abonnement aux renseignements sur les menaces, s'associant avec les MSSP pour s'étendre mondialement.

Les géants de la sécurité IT Cisco et Fortinet intègrent des pare-feu durcis et des capteurs intégrés aux commutateurs, unifiant les flux d'alertes à l'intérieur des piles SIEM d'entreprise. Palo Alto Networks un introduit des pare-feu de nouvelle génération durcis qui génèrent automatiquement des politiques de segmentation à partir de la découverte passive d'actifs. Microsoft un renforcé sa suite Defender for IoT en acquérant des start-ups d'analyse d'anomalie OT, fournissant aux propriétaires d'actifs une chasse aux menaces livrée par le cloud.

Les partenariats stratégiques prolifèrent : Honeywell collabore avec Claroty pour regrouper la découverte d'actifs dans sa plateforme Forge, tandis qu'IBM fait équipe avec Siemens pour livrer des services de retenue de réponse conjoints qui couvrent les ateliers d'usine et les centres de données corporatifs. Les fournisseurs mettent l'accent sur la consolidation de plateforme pour freiner la prolifération d'outils et réduire le coût total de possession. La différenciation du marché dépend de plus en plus de la capacité à visualiser les inventaires d'actifs jusqu'à la version firmware, cartographier les zones Purdue, et orchestrer des actions de confinement automatisées sans impact sur la production.

Leaders de l'industrie de la sécurité des systèmes de contrôle industriel

-

IBM Corporation

-

Cisco Systems Inc.

-

Fortinet, Inc.

-

Honeywell International Inc.

-

ABB Ltd.

- *Avis de non-responsabilité : les principaux acteurs sont triés sans ordre particulier

Développements récents de l'industrie

- Mai 2025 : CISA un publié treize avis de systèmes de contrôle industriel soulignant les vulnérabilités de sécurité dans les produits d'ICONICS, Mitsubishi Electric, Siemens, Schneider Electric et AutomationDirect, soulignant les défis permanents de sécurisation des systèmes de contrôle industriel à travers plusieurs fournisseurs et secteurs.

- Mars 2025 : Rockwell Automation un publié un plan directeur de cybersécurité complet intitulé

From Chaos to Control,

fournissant des conseils pour des opérations industrielles résilientes basés sur le cadre de cybersécurité NIST, mettant l'accent sur la convergence croissante de l'OT et de l'IT et la surface d'attaque élargie qu'elle crée. - Janvier 2025 : CISA un émis des avis pour les systèmes de contrôle industriel ABB et Nedap, soulignant les vulnérabilités de sécurité et fournissant des recommandations pour améliorer les mesures de sécurité dans ces systèmes.

- Janvier 2025 : IBM un publié ses prédictions de cybersécurité pour 2025, mettant l'accent sur l'interdépendance de la sécurité et de l'IA, le passage à une stratégie Identity-First pour gérer l'accès dans les environnements cloud hybrides, et l'importance de se préparer aux normes de cryptographie post-quantique.

Portée du rapport du marché mondial de la sécurité des systèmes de contrôle industriel

La sécurité des systèmes de contrôle industriel (ICS) inclut la sécurisation et la protection des systèmes de contrôle industriel et des logiciels et matériels utilisés par le système. Elle se concentre sur le maintien du fonctionnement fluide des processus et machines. Les solutions offertes incluent du matériel et logiciel intégrés packagés pour contrôler et surveiller le fonctionnement des machines et dispositifs associés opérant dans des environnements industriels.

Le marché de la sécurité des systèmes de contrôle industriel est segmenté par secteur d'utilisateur final (automobile, chimique et pétrochimique, énergie et services publics, pharmaceutiques, alimentation et boissons, pétrole et gaz, autres secteurs d'utilisateur final) et géographie (Amérique du Nord (États-Unis, Canada), Europe (Royaume-Uni, Allemagne, France, reste de l'Europe), Asie-Pacifique (Chine, Inde, Japon, reste de l'Asie-Pacifique), Amérique latine, Moyen-Orient et Afrique). La taille du marché et les prévisions sont fournies en termes de valeur (USD) pour tous les segments ci-dessus.

| Solutions | Pare-feu et IPS |

| Gestion des identités et des accès | |

| Antivirus et anti-malware | |

| Gestion de la sécurité et des vulnérabilités | |

| Prévention et récupération de perte de données | |

| Autres solutions | |

| Services | Conseil et évaluation |

| Intégration et déploiement | |

| Support et maintenance | |

| Services de sécurité gérés |

| Sécurité réseau |

| Sécurité des terminaux |

| Sécurité des applications |

| Sécurité des bases de données |

| Sécurité cloud/accès distant |

| Contrôle de supervision et acquisition de données (SCADA) |

| Système de contrôle distribué (DCS) |

| Contrôleur logique programmable (PLC) |

| Autres systèmes de contrôle |

| Automobile |

| Chimique et pétrochimique |

| Énergie et services publics |

| Pétrole et gaz |

| Alimentation et boissons |

| Pharmaceutiques |

| Eau et eaux usées |

| Mines et métaux |

| Transport et logistique |

| Autres industries |

| Amérique du Nord | États-Unis |

| Canada | |

| Mexique | |

| Europe | Royaume-Uni |

| Allemagne | |

| France | |

| Italie | |

| Reste de l'Europe | |

| Asie-Pacifique | Chine |

| Japon | |

| Inde | |

| Corée du Sud | |

| Reste de l'Asie-Pacifique | |

| Moyen-Orient | Israël |

| Arabie saoudite | |

| Émirats arabes unis | |

| Turquie | |

| Reste du Moyen-Orient | |

| Afrique | Afrique du Sud |

| Égypte | |

| Reste de l'Afrique | |

| Amérique du Sud | Brésil |

| Argentine | |

| Reste de l'Amérique du Sud |

| Par composant | Solutions | Pare-feu et IPS |

| Gestion des identités et des accès | ||

| Antivirus et anti-malware | ||

| Gestion de la sécurité et des vulnérabilités | ||

| Prévention et récupération de perte de données | ||

| Autres solutions | ||

| Services | Conseil et évaluation | |

| Intégration et déploiement | ||

| Support et maintenance | ||

| Services de sécurité gérés | ||

| Par type de sécurité | Sécurité réseau | |

| Sécurité des terminaux | ||

| Sécurité des applications | ||

| Sécurité des bases de données | ||

| Sécurité cloud/accès distant | ||

| Par type de système de contrôle | Contrôle de supervision et acquisition de données (SCADA) | |

| Système de contrôle distribué (DCS) | ||

| Contrôleur logique programmable (PLC) | ||

| Autres systèmes de contrôle | ||

| Par secteur d'utilisateur final | Automobile | |

| Chimique et pétrochimique | ||

| Énergie et services publics | ||

| Pétrole et gaz | ||

| Alimentation et boissons | ||

| Pharmaceutiques | ||

| Eau et eaux usées | ||

| Mines et métaux | ||

| Transport et logistique | ||

| Autres industries | ||

| Par géographie | Amérique du Nord | États-Unis |

| Canada | ||

| Mexique | ||

| Europe | Royaume-Uni | |

| Allemagne | ||

| France | ||

| Italie | ||

| Reste de l'Europe | ||

| Asie-Pacifique | Chine | |

| Japon | ||

| Inde | ||

| Corée du Sud | ||

| Reste de l'Asie-Pacifique | ||

| Moyen-Orient | Israël | |

| Arabie saoudite | ||

| Émirats arabes unis | ||

| Turquie | ||

| Reste du Moyen-Orient | ||

| Afrique | Afrique du Sud | |

| Égypte | ||

| Reste de l'Afrique | ||

| Amérique du Sud | Brésil | |

| Argentine | ||

| Reste de l'Amérique du Sud | ||

Questions clés répondues dans le rapport

Quelle est la taille actuelle du marché de la sécurité des systèmes de contrôle industriel ?

Le marché de la sécurité ICS s'élève à 19,24 milliards USD en 2025 et devrait atteindre 26,86 milliards USD d'ici 2030.

Quelle région mène les dépenses en solutions de sécurité ICS ?

L'Amérique du Nord représente 33 % des revenus mondiaux, stimulée par des réglementations strictes et des attaques très médiatisées.

Pourquoi les services de sécurité gérés croissent-ils plus rapidement que les ventes de produits ?

Une pénurie aiguë de professionnels qualifiés en OT pousse les propriétaires d'actifs à externaliser la surveillance 24h/24 et 7j/7, résultant en un TCAC de 11,2 % pour les services gérés.

Quel type de système de contrôle s'étend le plus rapidement ?

Les solutions de sécurité PLC devraient croître à un TCAC de 10,8 % alors que les attaquants ciblent de plus en plus le firmware des contrôleurs.

Comment les nouvelles réglementations affectent-elles les investissements en sécurité des systèmes de contrôle industriel ?

Les mandats comme NIS2 et NERC CIP-013 imposent des pénalités pour non-conformité, contraignant les opérateurs d'infrastructures critiques à accélérer l'approvisionnement de contrôles de sécurité conformes.

Qu'est-ce qui stimule la demande accrue dans le segment de l'eau et des eaux usées ?

Une série de violations et de nouvelles directives EPA ont poussé les services publics de l'eau à augmenter les budgets de cybersécurité, résultant en un TCAC de segment de 12,1 % jusqu'en 2030.

Dernière mise à jour de la page le: