Taille et part du marché de la surveillance de l'intégrité des fichiers

Analyse du marché de la surveillance de l'intégrité des fichiers par Mordor Intelligence

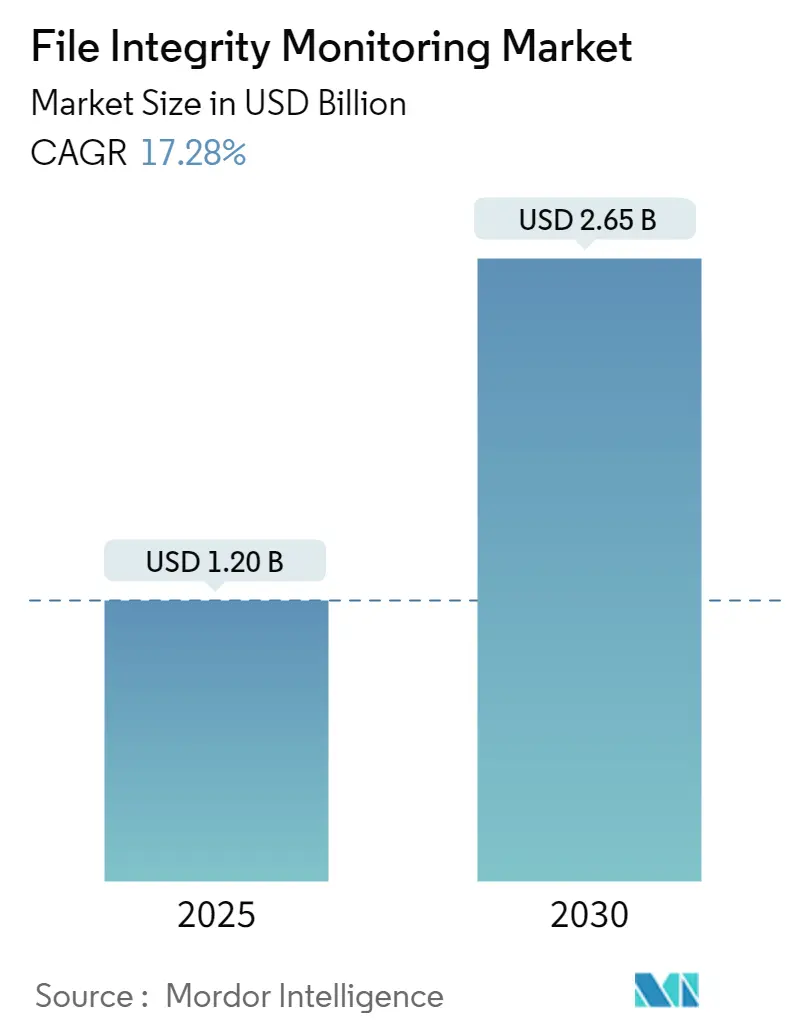

Le marché de la surveillance de l'intégrité des fichiers s'élève à 1,20 milliard USD en 2025 et devrait atteindre 2,65 milliards USD d'ici 2030, enregistrant un TCAC robuste de 17,28 %. L'élan provient de réglementations mondiales de cybersécurité plus strictes, de l'expansion rapide des charges de travail cloud et de la convergence de l'analyse de sécurité pilotée par l'IA qui réduit la fatigue des alertes. Les entreprises priorisent la détection de changements en temps réel car les contrôles centrés sur le périmètre ne suffisent plus contre les attaques latérales et les rançongiciels. La demande bénéficie également d'un pivot mondial vers des cadres de confiance zéro qui considèrent la surveillance de l'intégrité des fichiers comme fondamentale pour l'application du principe du moindre privilège. Dans tous les secteurs, l'augmentation des prérequis d'assurance cyber et l'examen au niveau du conseil d'administration de la résilience opérationnelle propulsent davantage l'adoption de plateformes de surveillance modernes et natives cloud.

Points clés du rapport

- Par taille d'organisation, les grandes entreprises détenaient 75,30 % de la part du marché de la surveillance de l'intégrité des fichiers en 2024, tandis que les petites et moyennes entreprises ont affiché le TCAC le plus rapide de 17,40 % jusqu'en 2030.

- Par type de déploiement, les solutions cloud ont capturé 69,20 % des revenus en 2024 et progressent à un TCAC de 18,90 % jusqu'en 2030.

- Par mode d'installation, les outils basés sur agent ont mené avec une part de 57,9 % en 2024 ; les plateformes sans agent ont enregistré le TCAC le plus élevé de 17,7 % jusqu'en 2030.

- Par secteur d'activité utilisateur final, les services financiers ont commandé 26,7 % des revenus en 2024 ; l'hôtellerie devrait croître à un TCAC de 18,1 % jusqu'en 2030.

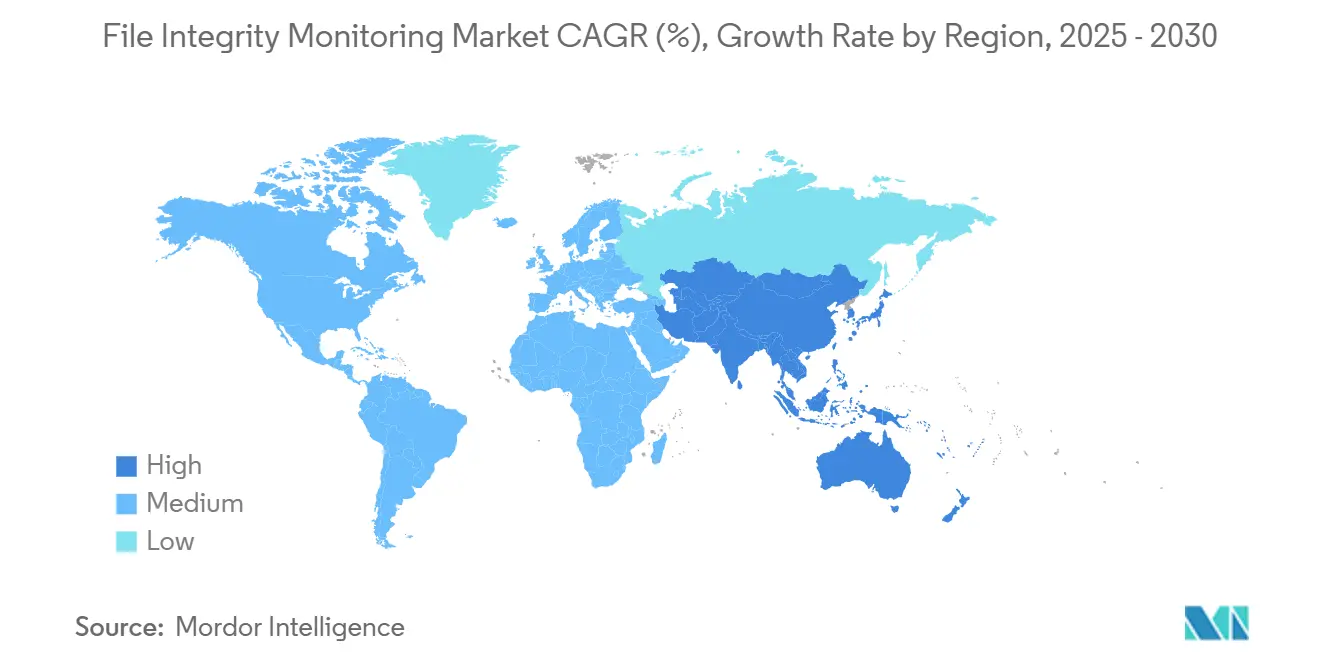

- Par géographie, l'Amérique du Nord un représenté 28,9 % des revenus en 2024, tandis que l'Asie-Pacifique s'est étendue à un TCAC de 17,2 % jusqu'en 2030.

Tendances et insights du marché mondial de la surveillance de l'intégrité des fichiers

Analyse de l'impact des moteurs

| Moteur | (~) % Impact sur les prévisions TCAC | Pertinence géographique | Chronologie d'impact |

|---|---|---|---|

| Mandats de conformité réglementaire | +3.2% | Mondial, avec l'impact le plus élevé en Amérique du Nord et UE | Moyen terme (2-4 ans) |

| Volume et sophistication croissants des violations de données | +2.8% | Mondial | Court terme (≤ 2 ans) |

| L'expansion des charges de travail cloud nécessite une surveillance de l'intégrité des fichiers native cloud | +2.1% | Mondial, mené par l'Amérique du Nord et l'Asie-Pacifique | Long terme (≥ 4 ans) |

| Adoption PME de surveillance de l'intégrité des fichiers SaaS abordable | +1.9% | Noyau Asie-Pacifique, débordement vers MEA | Moyen terme (2-4 ans) |

| Intégration pipeline DevSecOps pour l'intégrité du code | +1.5% | Amérique du Nord et UE, expansion vers l'Asie-Pacifique | Long terme (≥ 4 ans) |

| Réduction du bruit pilotée par l'IA stimulant le ROI | +1.3% | Mondial, adoption précoce en Amérique du Nord | Moyen terme (2-4 ans) |

| Source: Mordor Intelligence | |||

Mandats de conformité réglementaire

Les institutions financières font face à l'amendement de mai 2025 de la New York DFS Part 500 qui exige la surveillance des accès privilégiés et l'authentification multifacteur, rendant les systèmes de surveillance de l'intégrité des fichiers critiques pour les preuves de piste d'audit. La Federal Energy Regulatory Commission un approuvé NERC CIP-015-1, étendant la surveillance interne à la technologie opérationnelle dans les systèmes électriques en gros. Les règles HIPAA mises à jour ajoutent le chiffrement et l'authentification multifacteur pour les informations de santé protégées électroniquement, renforçant la demande de surveillance de l'intégrité dans la santé.[1]Cyera, "HIPAA 2025 Security Rule Updates," cyera.ioLes règles de divulgation d'incidents SEC obligent les entreprises cotées à signaler les événements cyber matériels dans les quatre jours ouvrables, conduisant aux exigences de détection de changements en temps réel. Les entreprises de paiement doivent également satisfaire les critères de journalisation et de surveillance PCI DSS 4.0 d'ici mars 2025, positionnant les contrôles d'intégrité des fichiers comme infrastructure centrale.

Volume et sophistication croissants des violations de données

Les coûts moyens mondiaux des violations ont grimpé à 4,88 millions USD en 2024 et devraient atteindre 5,00 millions USD en 2025, avec les incidents de santé culminant à 9,77 millions USD. L'abus d'informations d'identification reste le vecteur d'attaque dominant, souvent obscurci dans les divulgations publiques, soulignant la valeur de la surveillance granulaire au niveau des fichiers. Les opérateurs de commerce de détail et d'hôtellerie rapportent que 39 % des incidents émanent de fournisseurs tiers, et 82 % sont liés à l'erreur humaine, soulevant l'urgence de la visibilité de la chaîne d'approvisionnement.[2]détail & Hospitality Information Sharing and Analysis Center, "2025 détail and Hospitality Menace Landscape," rhisac.org Les entreprises implémentant l'IA et l'automatisation dans les opérations de sécurité ont économisé en moyenne 2,22 millions USD par violation, validant l'investissement dans la surveillance de l'intégrité des fichiers pilotée par l'apprentissage automatique qui filtre le bruit et accélère la réponse.

L'expansion des charges de travail cloud nécessite une surveillance de l'intégrité des fichiers native cloud

L'adoption des conteneurs un atteint 80 % parmi les entreprises de plus de 500 employés, pourtant seulement 66 % ont une stratégie de sécurité formelle, laissant un écart de couverture que la surveillance de l'intégrité des fichiers sans agent adresse. Wiz un introduit un modèle hybride qui mélange la découverte sans agent avec la surveillance d'exécution pour protéger les ressources éphémères. Microsoft un intégré les capacités de surveillance de l'intégrité des fichiers dans Defender for Endpoint, permettant aux organisations de répondre aux contrôles CIS, PCI et NIST sans agents séparés. Dans les architectures de microservices, les risques d'initiés s'intensifient en raison des privilèges DevOps élevés, incitant des cadres qui s'étendent au-delà des vérifications de fichiers traditionnelles. La découverte continue d'actifs basée sur API est devenue cruciale pour les domaines multiclouds, éliminant la traînée de performance tout en maintenant une couverture complète.

Réduction du bruit pilotée par l'IA stimulant le ROI

L'IA un réduit le volume d'alertes de vulnérabilité de 98 % et un coupé les coûts de calcul de 30 % pour les utilisateurs de santé déployant la plateforme de Sysdig.[3]Sysdig, "2025 Cloud Security and AI Report," sysdig.com Les fournisseurs tels que CrowdStrike et Palo Alto Networks raffinent continuellement les modèles d'apprentissage automatique qui détectent les changements anormaux au point de terminaison. Le portefeuille de brevets d'IBM couvre la détection automatisée d'intrusion et l'analyse prédictive, établissant des barrières à l'entrée tout en façonnant la dynamique concurrentielle. Les outils de langage naturel accélèrent maintenant le triage des incidents en résumant les alertes pour les analystes, bien que la plupart des organisations préfèrent encore la supervision humaine pour la remédiation finale.

Analyse de l'impact des contraintes

| Contrainte | (~) % Impact sur les prévisions TCAC | Pertinence géographique | Chronologie d'impact |

|---|---|---|---|

| Coûts élevés d'implémentation et de maintenance | -2.1% | Mondial, impact le plus élevé sur les PME dans les marchés émergents | Court terme (≤ 2 ans) |

| Fatigue opérationnelle des alertes et pénurie de compétences | -1.8% | Mondial, aigu en Asie-Pacifique et MEA | Moyen terme (2-4 ans) |

| Points aveugles des conteneurs et micro-services | -1.3% | Amérique du Nord et UE, expansion mondiale | Long terme (≥ 4 ans) |

| Passage à l'infrastructure immuable réduisant le besoin de surveillance au niveau des fichiers | -0.9% | Organisations natives cloud mondialement | Long terme (≥ 4 ans) |

| Source: Mordor Intelligence | |||

Coûts élevés d'implémentation et de maintenance

Les PME des marchés émergents allouent souvent moins de 500 000 USD par an à la sécurité, rendant la surveillance de l'intégrité des fichiers de niveau entreprise difficile à justifier malgré les menaces croissantes. L'opération parallèle des systèmes hérités et modernes pendant les migrations double les dépenses, tandis que les pénuries de compétences entravent un déploiement efficace. Les entreprises européennes consacrent 9 % des budgets IT à la sécurité, pourtant 89 % disent qu'elles ont besoin de plus de personnel pour répondre aux mandats NIS 2, soulignant les barrières d'adoption motivées par les coûts.

Points aveugles des conteneurs et micro-services

La nature éphémère des conteneurs rend obsolète le hachage de référence ; chaque construction peut introduire de nouvelles dépendances ou secrets, créant des risques de chaîne d'approvisionnement. Quatre-vingt-dix-sept pour cent des entreprises expriment des préoccupations concernant la sécurité Kubernetes et 94 % ont vécu des incidents l'année dernière, amplifiant la demande de surveillance de l'intégrité d'exécution. Les microservices distribués étendent davantage les surfaces d'attaque, défiant les organisations qui manquent de compétences spécialisées pour surveiller efficacement chaque composant.

Analyse des segments

Par taille d'organisation : La dominance des entreprises stimule la maturité du marché

Les grandes entreprises ont généré plus des trois quarts des revenus de 2024, soulignant comment l'examen réglementaire et les environnements hybrides complexes stimulent des déploiements considérables. Ces organisations exploitent des centres de données distribués et des domaines multiclouds qui nécessitent une détection continue de changements sur des milliers de points de terminaison. La puissance financière permet également l'investissement dans l'analyse pilotée par l'IA qui réduit les taux de faux positifs et accélère la réponse. Pendant ce temps, les PME affichent le TCAC le plus rapide de 17,40 %, alimentées par des plateformes basées sur abonnement qui compriment le temps d'intégration et externalisent l'entretien. Les subventions gouvernementales en Asie-Pacifique réduisent la mise de fonds initiale, tandis que les transporteurs d'assurance cyber stipulent de plus en plus les contrôles d'intégrité des fichiers pour l'émission de polices.

L'opportunité PME est débloquée par les interfaces de configuration pilotées par assistant, les services gérés et la tarification basée sur l'usage qui contournent les dépenses en capital importantes. Pourtant, les écarts de budget et de talent persistent ; de nombreuses petites entreprises opèrent encore sans personnel de sécurité dédié et s'appuient donc sur l'expertise du fournisseur pour l'ajustement et la gestion des incidents. Les fournisseurs répondent avec des ensembles de règles sélectionnés, une mise en référence automatisée et des flux de travail d'investigation guidés par l'IA qui compriment les exigences de compétences tout en maintenant des preuves prêtes pour l'audit.

Par type de déploiement : Les solutions cloud accélèrent l'évolution du marché

Les offres cloud ont détenu 69,20 % des revenus en 2024 et mènent la croissance à un TCAC de 18,90 %, reflétant la refactorisation plus large des entreprises vers le SaaS et l'infrastructure-en-tant-que-code. Les plateformes modernes offrent une échelle élastique et une intégration API, permettant aux équipes de sécurité d'hériter de la télémétrie native des fournisseurs hyperéchelle et de superposer les évaluations d'intégrité sans prolifération d'agents. Les tableaux de bord unifiés simplifient la cartographie de conformité à travers les cadres PCI, GDPR et HIPAA.

Les outils sur site restent pertinents pour les institutions hautement réglementées qui doivent maintenir la souveraineté des données ou les réseaux segmentés. Les déploiements hybrides comblent ces demandes en alimentant les journaux sur site dans les moteurs d'analyse hébergés dans le cloud. À titre d'illustration, la migration d'OkCupid vers AWS un exploité Terraform pour faire tourner un pipeline de surveillance de l'intégrité des fichiers natif cloud avec un code personnalisé minimal et un coût total inférieur aux alternatives commerciales. La convergence de la gestion de la posture de sécurité cloud avec la fonctionnalité de surveillance de l'intégrité des fichiers brouille les frontières des produits et accélère davantage la migration vers le SaaS.

Par mode d'installation : L'architecture sans agent gagne de l'élan

Les utilitaires basés sur agent ont livré 57,9 % des revenus de 2024 grâce à leur télémétrie granulaire d'hôte et aux capacités de blocage en temps réel requises dans les verticaux réglementés. Ils excellent dans la surveillance profonde du noyau et les détails médico-légaux. Cependant, les modèles sans agent et natifs cloud croissent le plus rapidement car les organisations priorisent le déploiement sans friction à travers les ressources élastiques. Ces outils récoltent les métadonnées de configuration via les API, contournant l'impact sur les performances et les cycles de maintenance impliqués avec les mises à niveau d'agents. Fortinet un ajouté un mode sans agent qui exploite les journaux d'audit cloud existants pour satisfaire la conformité sans toucher les hôtes.

Un avenir hybride est évident : les entreprises mélangent de plus en plus les agents profonds pour les serveurs critiques avec la découverte sans agent pour les charges de travail transitoires. Le moteur de politique de Wiz unifie les deux modes, permettant aux équipes de sécurité de gérer les références de manière centralisée tout en appliquant des contrôles conscients du contexte qui correspondent à la nature dynamique des conteneurs.

Par secteur d'activité utilisateur final : Les services financiers mènent l'adoption

Les banques, assureurs et entreprises des marchés de capitaux ont contribué 26,7 % des revenus de 2024 car les environnements riches en données et les régulateurs poussent pour des pistes d'audit étanches. La New York DFS, la loi européenne sur la résilience opérationnelle numérique et les mises à jour internationales du risque opérationnel de Bâle III font toutes référence à la surveillance continue, rendant les contrôles d'intégrité des fichiers indispensables. Fidelity Information Services un employé NNT Change Tracker pour sécuriser les configurations réseau et documenter le contrôle des changements pour les auditeurs.

L'hôtellerie est le vertical qui progresse le plus rapidement jusqu'en 2030 car les hôtels, restaurants et opérateurs de jeux numérisent les expériences des clients et exposent de plus grandes surfaces d'attaque. Les fournisseurs de soins de santé adoptent la surveillance des fichiers pour prouver la conformité HIPAA et protéger les données des patients, tandis que les agences gouvernementales activent les vérifications d'intégrité à travers l'infrastructure critique en ligne avec les normes NERC. Les détaillants se concentrent sur la surveillance du risque fournisseur après une poussée de violations pilotées par la chaîne d'approvisionnement, déployant la surveillance de l'intégrité des fichiers pour vérifier les changements de code et d'actifs à travers les réseaux de franchise.

Analyse géographique

L'Amérique du Nord un généré 28,9 % des revenus de 2024 sur le dos de réglementations cyber matures et de dépenses de sécurité importantes par les entreprises Fortune 1000. Les États-Unis canalisent plus de 40 % des budgets mondiaux de cybersécurité, et les institutions financières découpent des allocations IT à deux chiffres pour la protection, assurant un leadership continu. Le Canada promeut des exigences harmonisées de notification de violation, et la loi fintech du Mexique élève les obligations de sécurité de base, renforçant la demande régionale.

L'Asie-Pacifique est le territoire à la croissance la plus rapide à 17,2 % de TCAC car les gouvernements numérisent les services et investissent dans le cloud souverain. Le premier fonds d'investissement axé sur la cybersécurité du Japon et les partenariats tels que S&J avec Cyleague HD étendent la capacité de détection gérée, soulignant un marché d'acheteurs sophistiqué. Les normes de localisation des données de la Chine stimulent les fournisseurs domestiques à construire une surveillance de l'intégrité des fichiers prête pour la conformité pour les industries critiques. Les centres financiers de l'ASEAN, menés par Singapour, adoptent une surveillance avancée pour soutenir la croissance bancaire numérique.

Paysage concurrentiel

Le marché de la surveillance de l'intégrité des fichiers est modérément fragmenté. Les piliers d'entreprise tels qu'IBM, Splunk et Tripwire exploitent une expertise de conformité de longue date et de larges catalogues d'intégration pour préserver les positions d'incumbent. Pourtant, les spécialistes natifs cloud croissent plus rapidement en offrant une découverte sans agent, une tarification basée sur la consommation et des pipelines DevOps intégrés. L'achat de 23 milliards USD de Wiz par Google en 2024 souligne l'appétit des hyperscalers à intégrer la surveillance de l'intégrité dans les services de plateforme. L'acquisition de 4,4 milliards USD de SolarWinds par Turn/River Capital réaligne ce dernier vers l'observabilité hybride tout en injectant du capital pour la modernisation des produits.

La compétence en IA est maintenant le principal différentiateur. IBM défend le territoire précoce avec la détection prédictive brevetée, tandis que les startups intègrent des modèles de transformateur pour la priorisation contextuelle qui réduit la charge de travail des analystes. Les opportunités d'espace blanc incluent l'automatisation de conformité spécifique à l'industrie, la visibilité des microservices et l'orchestration de confiance zéro. Les fournisseurs qui unifient la télémétrie basée sur agent et sans agent dans un seul plan de politique gagnent de la traction parmi les entreprises visant à normaliser les contrôles à travers les serveurs hérités et les piles natives cloud.

Leaders de l'industrie de la surveillance de l'intégrité des fichiers

-

McAfee

-

Cimcor

-

Qualys

-

AT&T

-

SolarWinds

- *Avis de non-responsabilité : les principaux acteurs sont triés sans ordre particulier

Développements récents de l'industrie

- Juin 2025 : Scytale un acquis AudITech pour fusionner l'automatisation SOC 2, ISO 27001 et SOX ITGC au sein d'une seule plateforme de conformité.

- Mai 2025 : Zscaler un accepté d'acheter Red Canary, ajoutant la détection et réponse gérées basées sur l'IA à sa suite de sécurité cloud.

- Mai 2025 : BeyondTrust un publié PowerBroker 9.4 avec des vérifications automatisées d'intégrité des fichiers pour Unix et Linux.

- Avril 2025 : AQM Technologies un acquis TRaiCE pour approfondir la surveillance des risques pour plus de 200 institutions financières dans le monde.

Portée du rapport mondial sur le marché de la surveillance de l'intégrité des fichiers

Le marché de la surveillance de l'intégrité des fichiers est un service qui permet aux organisations de tester et vérifier les fichiers du système d'exploitation (OS), de base de données et de logiciels d'application pour déterminer s'ils ont été altérés ou corrompus documents, photos, vidéos et fichiers de manière sécurisée. Les grandes entreprises qui utilisent la solution de surveillance et d'intégrité des fichiers l'utilisent pour ajouter de la flexibilité à leurs politiques d'accès qui régissent l'accessibilité de l'organisation. Les capacités de la solution de gestion de surveillance et d'intégrité des fichiers incluent des fonctionnalités de sécurité, comme l'authentification et le suivi, pour protéger les données d'entreprise.

Le marché de la surveillance de l'intégrité des fichiers est segmenté par taille d'organisation (petites et moyennes entreprises, grandes entreprises), type de déploiement (sur site, cloud), mode d'installation (basé sur agent, cloud), secteur d'activité utilisateur final (commerce de détail, BFSI, hôtellerie, santé, gouvernement, divertissement), et géographie (Amérique du Nord, Europe, Asie-Pacifique, Amérique latine, Moyen-Orient et Afrique). Les tailles de marché et prévisions sont fournies en termes de valeur (USD) pour tous les segments ci-dessus.

| Petites et moyennes entreprises |

| Grandes entreprises |

| Sur site |

| Cloud |

| Basé sur agent |

| Sans agent / Natif cloud |

| Commerce de détail |

| BFSI |

| Hôtellerie |

| Santé |

| Gouvernement |

| Divertissement et médias |

| Autres industries |

| Amérique du Nord | États-Unis | |

| Canada | ||

| Mexique | ||

| Amérique du Sud | Brésil | |

| Argentine | ||

| Reste de l'Amérique du Sud | ||

| Europe | Allemagne | |

| Royaume-Uni | ||

| France | ||

| Pays-Bas | ||

| Reste de l'Europe | ||

| Asie-Pacifique | Chine | |

| Japon | ||

| Inde | ||

| Corée du Sud | ||

| Australie et Nouvelle-Zélande | ||

| Reste de l'Asie-Pacifique | ||

| Moyen-Orient et Afrique | Moyen-Orient | Émirats arabes unis |

| Arabie saoudite | ||

| Turquie | ||

| Reste du Moyen-Orient | ||

| Afrique | Afrique du Sud | |

| Nigeria | ||

| Reste de l'Afrique | ||

| Par taille d'organisation | Petites et moyennes entreprises | ||

| Grandes entreprises | |||

| Par type de déploiement | Sur site | ||

| Cloud | |||

| Par mode d'installation | Basé sur agent | ||

| Sans agent / Natif cloud | |||

| Par secteur d'activité utilisateur final | Commerce de détail | ||

| BFSI | |||

| Hôtellerie | |||

| Santé | |||

| Gouvernement | |||

| Divertissement et médias | |||

| Autres industries | |||

| Par géographie | Amérique du Nord | États-Unis | |

| Canada | |||

| Mexique | |||

| Amérique du Sud | Brésil | ||

| Argentine | |||

| Reste de l'Amérique du Sud | |||

| Europe | Allemagne | ||

| Royaume-Uni | |||

| France | |||

| Pays-Bas | |||

| Reste de l'Europe | |||

| Asie-Pacifique | Chine | ||

| Japon | |||

| Inde | |||

| Corée du Sud | |||

| Australie et Nouvelle-Zélande | |||

| Reste de l'Asie-Pacifique | |||

| Moyen-Orient et Afrique | Moyen-Orient | Émirats arabes unis | |

| Arabie saoudite | |||

| Turquie | |||

| Reste du Moyen-Orient | |||

| Afrique | Afrique du Sud | ||

| Nigeria | |||

| Reste de l'Afrique | |||

Questions clés répondues dans le rapport

Quelle est la valeur actuelle du marché de la surveillance de l'intégrité des fichiers ?

Le marché de la surveillance de l'intégrité des fichiers est évalué à 1,20 milliard USD en 2025.

À quelle vitesse le marché de la surveillance de l'intégrité des fichiers devrait-il croître ?

Il devrait s'étendre à un TCAC de 17,28 %, atteignant 2,65 milliards USD d'ici 2030.

Quel modèle de déploiement croît le plus rapidement ?

Les solutions basées sur le cloud progressent à un TCAC de 18,90 % car les organisations modernisent l'infrastructure.

Quelles sont les principales contraintes limitant l'adoption ?

Les coûts élevés d'implémentation et une pénurie d'analystes qualifiés ralentissent l'adoption, surtout parmi les PME.

Dernière mise à jour de la page le: