Taille et part du marché de la sécurité des conteneurs

Analyse du marché de la sécurité des conteneurs par Mordor Intelligence

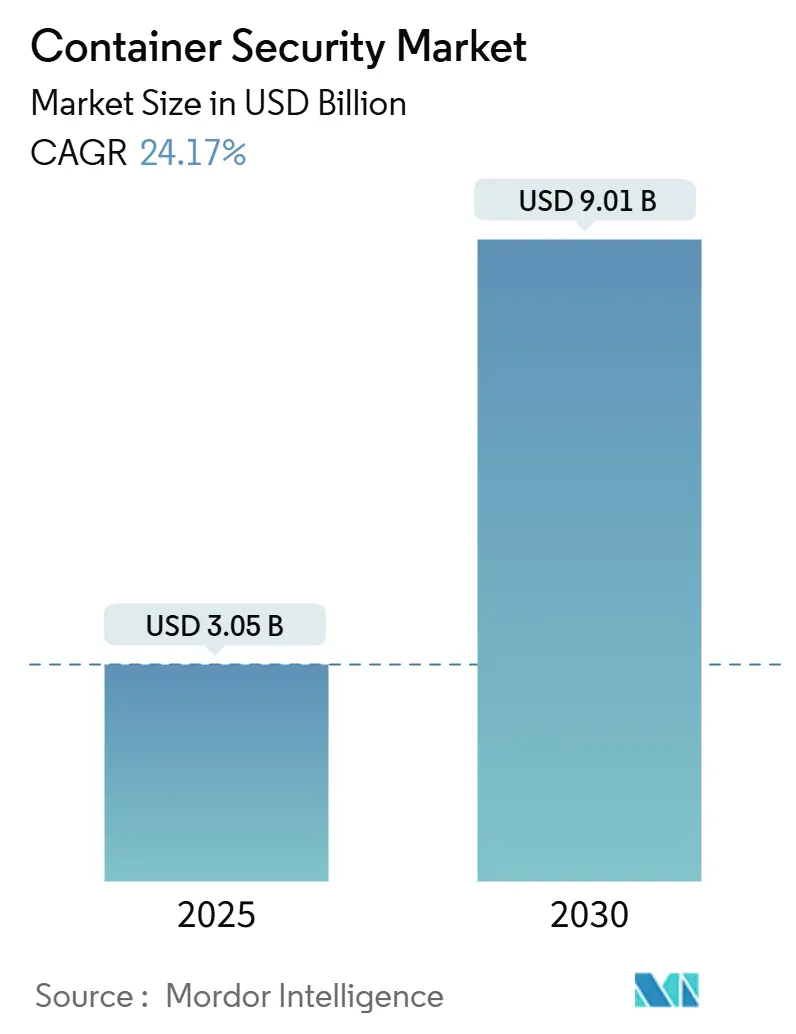

La taille du marché de la sécurité des conteneurs est estimée à 3,05 milliards USD en 2025 et devrait progresser à 9,01 milliards USD d'ici 2030, enregistrant un TCAC élevé de 24,17%. Cette croissance soutenue reflète la migration des logiciels monolithiques vers des architectures containerisées et natives du cloud qui s'étendent sur plusieurs clouds et sites de périphérie. Les organisations privilégient désormais les contrôles de confiance zéro, centrés sur les charges de travail, qui accompagnent les applications plutôt que les défenses de périmètre traditionnelles. La demande s'accélère davantage car 53% des entreprises d'Asie-Pacifique exploitent déjà des conteneurs en production et reconnaissent que les postures de sécurité incohérentes entre les clouds exposent les charges de travail critiques. L'attention réglementaire accrue-couvrant PCI-DSS 4.0, NIS2 et la divulgation de nomenclature logicielle (SBOM)-a transformé la sécurité des conteneurs d'un investissement discrétionnaire en prérequis de conformité cisco.com. Parallèlement, le déploiement rapide de la 5G et des plateformes de périphérie introduit des fonctions réseau containerisées qui créent de nouvelles surfaces d'attaque et nécessitent des protections d'exécution spécialisées redhat.com. Le financement soutenu du capital-risque et les acquisitions de taille record soulignent le rôle stratégique de la protection native du cloud, exemplifié par l'achat de 32 milliards USD de Wiz par Google en mars 2025.

Points clés du rapport

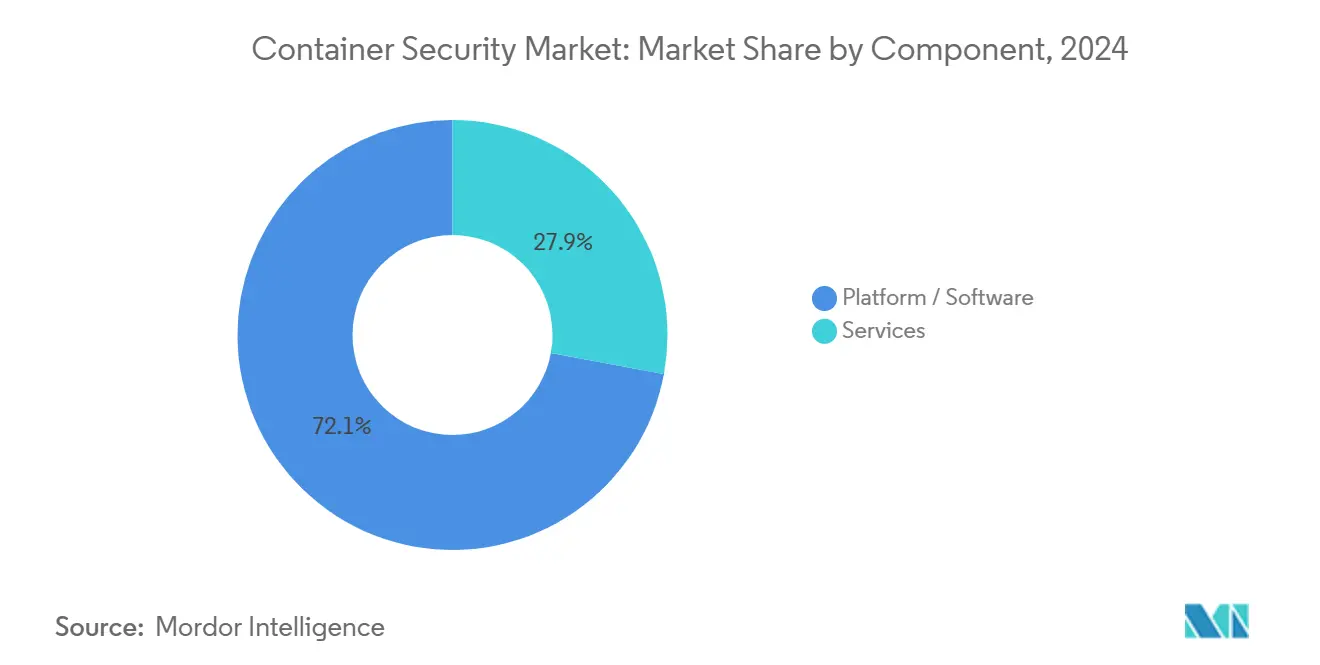

- Par composant, les logiciels représentaient 72,1% de la part du marché de la sécurité des conteneurs en 2024, tandis que les services devraient croître à un TCAC de 24,7% jusqu'en 2030.

- Par taille d'organisation, les grandes entreprises détenaient 65,6% du marché en 2024 ; les petites et moyennes entreprises progressent à un TCAC de 25,3%.

- Par déploiement, les modèles basés sur le cloud ont capturé 56,8% de part en 2024 et croissent à un TCAC de 26,2%.

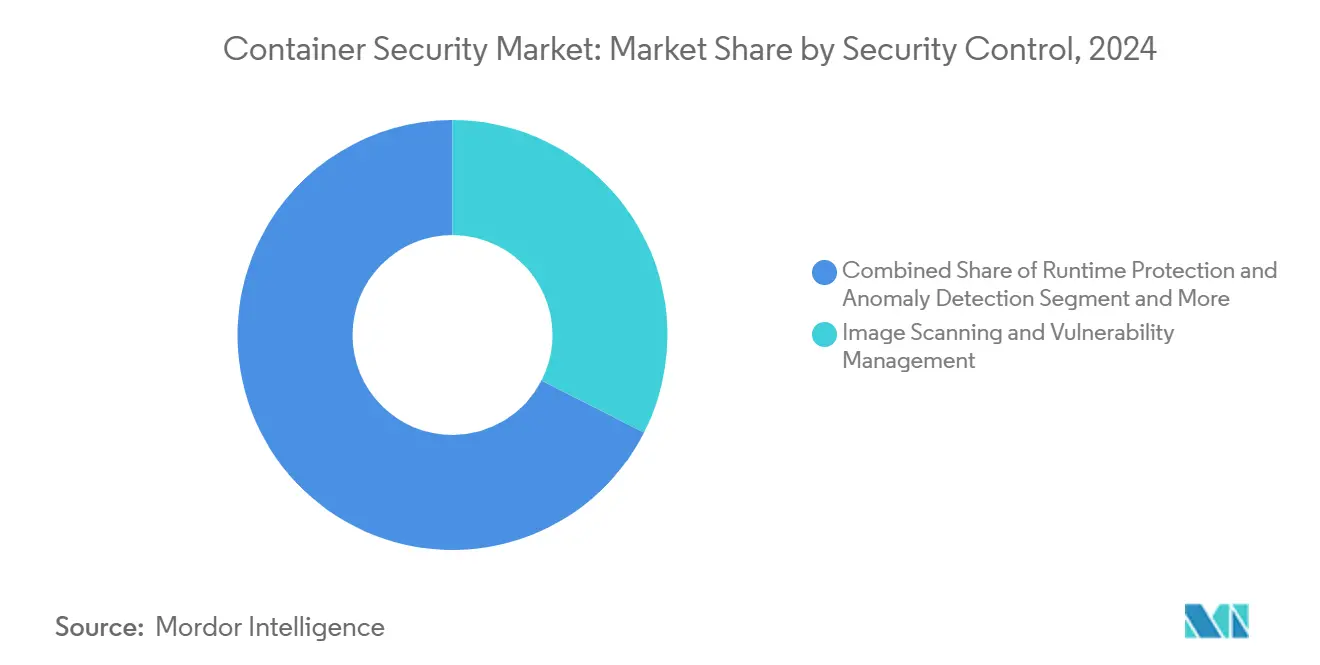

- Par contrôle de sécurité, l'analyse d'images menait avec 32,5% de part en 2024, tandis que la protection d'exécution progresse à un TCAC de 25,7%.

- Par secteur d'utilisateur final, l'informatique et les télécommunications commandaient 27,1% des revenus en 2024 ; la santé est en voie d'atteindre le TCAC le plus rapide de 26,6%.

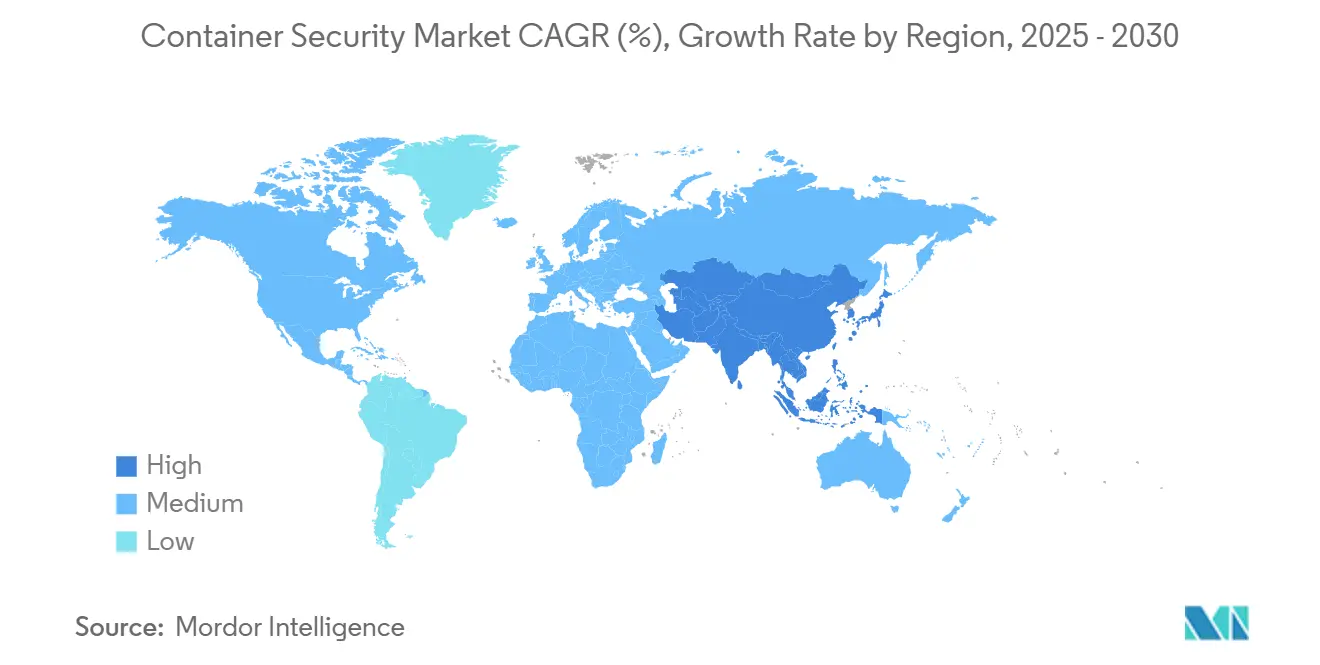

- Par géographie, l'Amérique du Nord dominait avec 28,9% de part en 2024, tandis que l'Asie-Pacifique progresse à un TCAC de 24,3%.

Tendances et perspectives du marché mondial de la sécurité des conteneurs

Analyse d'impact des moteurs

| Moteur | (~)% d'impact sur les prévisions de TCAC | Pertinence géographique | Calendrier d'impact |

|---|---|---|---|

| Adoption croissante des charges de travail de conteneurs hybrides et multi-cloud | +4.20% | Mondial, avec l'Asie-Pacifique en tête de l'adoption | Moyen terme (2-4 ans) |

| Transition rapide vers les micro-services et les pipelines DevSecOps | +3.80% | Amérique du Nord et UE, expansion vers l'Asie-Pacifique | Court terme (≤ 2 ans) |

| Mandats de sécurité obligatoires (ex: PCI-DSS 4.0, NIS2, SBOM) | +3.10% | Dirigé par l'UE mondialement, secteur financier américain | Long terme (≥ 4 ans) |

| Fréquence croissante des attaques de chaîne d'approvisionnement sur les images de conteneurs | +2.90% | Mondial, concentré dans les marchés développés | Court terme (≤ 2 ans) |

| Prolifération des environnements d'exécution de conteneurs de périphérie et 5G | +2.70% | Noyau Asie-Pacifique, débordement vers MEA | Moyen terme (2-4 ans) |

| Innovations d'isolation de conteneurs au niveau matériel | +1.80% | Pôles technologiques d'Amérique du Nord et UE | Long terme (≥ 4 ans) |

| Source: Mordor Intelligence | |||

Adoption croissante des charges de travail de conteneurs hybrides et multi-cloud

Les entreprises exploitent simultanément des charges de travail sur deux clouds publics ou plus pour optimiser les coûts et la résilience, mais les contrôles de sécurité, API et obligations de conformité incohérents créent des lacunes de visibilité qui accroissent les risques. Des institutions financières comme ABN AMRO centralisent les secrets avec HashiCorp Vault sur plusieurs clouds, démontrant comment les contrôles agnostiques de plateforme unifient les politiques tout en préservant le choix de déploiement. Les fournisseurs de sécurité livrent désormais des couches d'orchestration qui découvrent chaque cluster, standardisent les politiques et automatisent la collecte de preuves de conformité. La demande pour des tableaux de bord unifiés et la découverte sans agent continue d'augmenter à mesure que la complexité multi-cloud dépasse les avantages des outils isolés.

Transition rapide vers les micro-services et les pipelines DevSecOps

Diviser de grandes applications en centaines de services faiblement couplés améliore la vélocité de livraison mais insère des vérifications de sécurité dans tous les flux d'intégration continue et de déploiement continu. Quarante-deux pour cent des organisations ont signalé une adoption avancée de DevSecOps en 2024, et 48% supplémentaires étaient aux premiers stades.[1]Red Hat, "Securing Hybrid-Cloud Container Workloads," redhat.comLe détaillant Target déploie des centaines de mises à jour hebdomadaires via sa plateforme Unimatrix tout en intégrant des analyses automatisées et des portails de politique qui empêchent les images vulnérables d'atteindre la production. Les plateformes de sécurité exposent de plus en plus des plugins natifs pour les outils CI/CD populaires, permettent des modèles de politique-en-tant-que-code et auto-corrigent les erreurs de configuration avant l'exécution.

Mandats de sécurité obligatoires (PCI-DSS 4.0, NIS2, SBOM)

Les régulateurs codifient désormais des orientations spécifiques aux conteneurs. Le NIS2 de l'Union européenne couvre 350 000 entités et fait référence au durcissement de l'orchestration de conteneurs et à la surveillance de la chaîne d'approvisionnement.[2]European Parliament and Council, "Directive (EU) 2022/2555 (NIS 2)," europa.eu PCI-DSS 4.0 resserre les exigences pour les charges de travail de paiement fonctionnant dans Kubernetes, exigeant des contrôles d'exécution de moindre privilège et des registres d'images immuables. Les règles d'approvisionnement du secteur public exigent un SBOM, poussant les entreprises vers la génération automatisée de nomenclatures et l'attestation au moment de la construction.

Fréquence croissante des attaques de chaîne d'approvisionnement sur les images de conteneurs

Les attaquants compromettent de plus en plus les registres et pipelines CI ; les chercheurs ont découvert 8 000 secrets Kubernetes exposés, dont 203 avec des identifiants de registre actifs, affectant plusieurs entreprises Fortune 500. Des campagnes comme Dero miner exploitent les API Docker pour le minage cryptographique furtif. La réponse de l'industrie se centre sur la signature d'images, les listes blanches de politiques et la détection d'anomalies en temps réel qui signale la dérive par rapport aux manifestes déclarés. Le Top Ten Kubernetes d'OWASP liste formellement le risque de chaîne d'approvisionnement d'images, amplifiant l'attention de l'industrie.

Analyse d'impact des contraintes

| Contrainte | (~)% d'impact sur les prévisions de TCAC | Pertinence géographique | Calendrier d'impact |

|---|---|---|---|

| Pénurie de compétences en sécurité des conteneurs dans les équipes DevOps | -2.80% | Mondial, aigu dans les marchés émergents | Moyen terme (2-4 ans) |

| Complexité opérationnelle des environnements multi-cloud et multi-cluster | -2.10% | Centré sur l'entreprise, Amérique du Nord et UE | Court terme (≤ 2 ans) |

| Fatigue d'alerte et surcharge de faux positifs | -1.60% | Mondial, affectant les centres d'opérations de sécurité | Court terme (≤ 2 ans) |

| Chaînes de destruction d'évasion de conteneurs avancées | -1.30% | Environnements de haute sécurité mondialement | Long terme (≥ 4 ans) |

| Source: Mordor Intelligence | |||

Pénurie de compétences en sécurité des conteneurs dans les équipes DevOps

La demande pour des ingénieurs de sécurité experts en Kubernetes dépasse l'offre, particulièrement dans les économies émergentes où les universités doivent encore déployer des programmes spécialisés. Les entreprises signalent des cycles de déploiement plus longs car les courbes d'apprentissage du personnel retardent les projets. Les fournisseurs incluent désormais des modèles de politique prescriptifs, des assistants de chat IA et des services de détection gérés pour combler l'écart d'expertise, mais la rareté des talents continue de freiner la vitesse de déploiement.

Complexité opérationnelle des environnements multi-cloud et multi-cluster

Maintenir une segmentation réseau cohérente, des contrôles d'identité et des preuves d'audit sur des dizaines de clusters submerge souvent les centres d'opérations de sécurité. Même les équipes expérimentées doivent maîtriser les particularités d'API de chaque fournisseur cloud, ce qui gonfle les budgets d'intégration et invite à la dérive de configuration.[3]Microsoft, "Defender for Containers Technical Overview," microsoft.com Les dépassements de coûts poussent les entreprises averses au risque à limiter les déploiements, ralentissant la trajectoire du marché de la sécurité des conteneurs parmi les secteurs conservateurs.

Analyse par segment

Par composant : les services accélèrent l'adoption de plateformes

Les logiciels représentaient 72,1% des revenus 2024, soulignant la demande pour l'analyse automatisée, les moteurs de politique et la détection d'exécution intégrés directement dans les couches d'orchestration. Les services professionnels et gérés, cependant, croissent à un TCAC de 24,7% car de nombreuses entreprises ont besoin de spécialistes externes pour concevoir des architectures, intégrer des pipelines et effectuer une surveillance 24h/24 et 7j/7. Les engagements de conseil traitent typiquement de la gestion des secrets, de la micro-segmentation réseau et de la cartographie de conformité sur les environnements hybrides.

La vague de services amplifie la consommation de plateformes car les clients s'appuient sur des partenaires experts pour opérer des contrôles qu'ils ne peuvent pas doter en interne. Les offres de détection gérée couvrant Kubernetes, les registres de conteneurs et les mailles de services soulagent les équipes contraintes par les ressources, favorisant une pénétration plus large du marché de la sécurité des conteneurs. Cette tendance élargit également la base adressable parmi les industries réglementées qui recherchent des manuels opérationnels documentés avant d'engager des charges de travail de production.

Par taille d'organisation : les PME favorisent la démocratisation

Les grandes entreprises ont conservé 65,6% de part en 2024 en vertu d'importants environnements informatiques et d'obligations réglementaires qui exigent des protections complètes. Ces clients intègrent la politique-en-tant-que-code, les preuves de conformité automatisées et l'inspection approfondie des paquets directement dans les flux de travail de micro-services, reflétant des postures de sécurité matures.

Les petites et moyennes entreprises progressent à un TCAC de 25,3% grâce à des offres simplifiées, livrées par le cloud, qui masquent la complexité derrière une tarification basée sur la consommation. Les bundles de fournisseurs intègrent désormais l'analyse, la rotation des secrets et les garde-fous d'exécution de base dans des tableaux de bord uniques, permettant aux PME de déployer des conteneurs sans personnel SOC dédié. Des solutions comme Kaspersky Container Security s'adressent aux équipes distribuées poursuivant l'expansion géographique tout en maintenant la gouvernance, une dynamique qui élargit la pénétration du marché de la sécurité des conteneurs parmi les organisations contraintes par les ressources.

Par déploiement : transformation de sécurité native du cloud

Les déploiements basés sur le cloud ont capturé 56,8% de part en 2024 et montrent un TCAC de 26,2% jusqu'en 2030 car les organisations délèguent la gestion d'infrastructure et exploitent la télémétrie cloud native. Microsoft Defender for Containers illustre l'attrait : évaluations de vulnérabilité sans agent, couverture inter-cloud et cartographie de conformité par clic réduisent les frais généraux d'implémentation.

Les installations sur site persistent pour les secteurs avec des règles strictes de souveraineté des données, mais les architectures hybrides gagnent du terrain. Les entreprises maintiennent les charges de travail sensibles sur site tout en centralisant l'orchestration de politique dans le cloud, assurant des garde-fous cohérents quel que soit l'emplacement. Alors que les outils hybrides arrivent à maturité, la taille du marché de la sécurité des conteneurs pour les contrôles hébergés dans le cloud devrait croître significativement plus rapidement que son homologue sur site jusqu'en 2030.

Par contrôle de sécurité : la protection d'exécution gagne de l'élan

L'analyse d'images et la gestion des vulnérabilités détenaient 32,5% de part en 2024, confirmant que l'analyse statique demeure la première ligne de défense. Pourtant, la protection d'exécution et la détection d'anomalies mènent la croissance à un TCAC de 25,7% car les acteurs de menaces ciblent de plus en plus les conteneurs en direct avec des techniques d'escalade de privilèges et d'exfiltration de données invisibles aux analyses statiques. Les fournisseurs superposent désormais des analyses comportementales basées sur eBPF, des listes d'autorisation de processus et l'inspection de flux réseau pour attraper l'activité malveillante sans injecter de surcharge élevée.

Les frameworks de politique-en-tant-que-code appliquent des lignes de base de configuration aux étapes de construction et de déploiement, tandis que les contrôleurs d'admission dynamiques bloquent la dérive par rapport aux manifestes dorés. Ces développements positionnent l'analyse d'exécution comme la prochaine frontière du marché de la sécurité des conteneurs car les entreprises reconnaissent que l'hygiène de pré-déploiement seule est insuffisante.

Note: Parts de segment de tous les segments individuels disponibles à l'achat du rapport

Par secteur d'utilisateur final : la santé accélère la transformation numérique

Les opérateurs informatiques et de télécommunications ont mené la demande avec 27,1% des revenus 2024, reflétant l'expertise de sécurité télécom héritée et l'adoption précoce du cloud natif. Les télécoms utilisent la sécurité des conteneurs pour protéger les fonctions réseau virtualisées et les nœuds de périphérie qui sous-tendent les services 5G redhat.com.

La santé et les sciences de la vie, pendant ce temps, montrent le TCAC le plus rapide de 26,6%. Les hôpitaux et laboratoires de recherche doivent protéger les dossiers électroniques, les appareils connectés et les charges de travail de diagnostic IA tout en satisfaisant HIPAA et les régimes équivalents. La génération automatisée de SBOM, le contrôle d'admission et la détection d'anomalies d'exécution traitent ces environnements intensifs en conformité, élevant la taille du marché de la sécurité des conteneurs dans la santé tout au long de l'horizon de prévision.

Analyse géographique

L'Amérique du Nord commandait 28,9% des revenus en 2024, bénéficiant de l'adoption précoce de Kubernetes, de la haute maturité cyber et des directives fédérales de confiance zéro. Des transactions marquantes comme l'acquisition de Wiz par Google signalent une consolidation continue visant à intégrer étroitement la protection des conteneurs dans des plateformes cloud plus larges. Les services financiers, la défense et les verticales technologiques continuent de façonner des fonctionnalités comme la cryptographie conforme FIPS et la fédération multi-cluster.

L'Asie-Pacifique est la région en expansion la plus rapide avec un TCAC de 24,3%. Les initiatives numériques, les politiques cloud gouvernementales favorables et une communauté de développeurs en plein essor placent les déploiements de conteneurs sur une courbe accélérée, avec 53% des entreprises régionales déjà en production. Les opérateurs de télécommunications exploitant les nœuds de périphérie 5G et les entreprises manufacturières adoptant des plans d'usines intelligentes sont essentiels à la croissance régionale. L'augmentation des incidents cyber alimente également les dépenses en flux de renseignements sur les menaces automatisés et services de détection gérés.

L'Europe maintient une part significative grâce aux statuts stricts de protection des données. La directive NIS2 pousse environ 350 000 organisations à améliorer les défenses d'orchestration de conteneurs, élevant la demande pour des contrôles lourds en gouvernance et des audits de conformité continus. Les institutions financières s'appuient sur des outils de secrets centralisés, comme HashiCorp Vault, pour réconcilier l'agilité multi-cloud avec les obligations de confidentialité. Ces dynamiques assurent une expansion constante du marché de la sécurité des conteneurs à travers le continent.

Paysage concurrentiel

Le champ des fournisseurs demeure fragmenté mais penche vers la consolidation car les hyperscalers et les majors de la cybersécurité récupèrent des acteurs spécialisés pour assembler des plateformes de protection d'applications cloud natives de bout en bout. L'accord de 32 milliards USD de Google pour Wiz, l'acquisition de Lacework par Fortinet et l'accord de Palo Alto Networks pour acheter Protect AI illustrent la prime placée sur l'intégration de la sécurité des conteneurs et des charges de travail IA. Le nouveau venu Chainguard, valorisé à 3,5 milliards USD après sa levée d'avril 2025, défie les titulaires en distribuant des images de base zéro-CVE et en se concentrant sur l'ergonomie développeur.

La différenciation produit repose désormais sur la couverture inter-cloud, le déploiement sans agent, la visibilité eBPF et la collecte automatisée de preuves qui raccourcit la préparation d'audit. L'espace blanc demeure autour des charges de travail de périphérie et 5G où les contraintes de latence nécessitent une application à faible surcharge. L'activité de brevets, incluant l'octroi d'Aqua Security pour l'analyse dynamique des menaces, souligne l'investissement continu dans l'analyse comportementale qui s'adapte en temps réel aux chaînes de destruction évolutives.

Les alliances de fournisseurs sont également actives. Snyk et Orca combinent l'analyse axée développeur avec la gestion de posture à l'échelle du cloud, tandis que Harness et Traceable intègrent les insights de code IA avec la défense API pour raccourcir les boucles de rétroaction. Ces mouvements assurent que le marché de la sécurité des conteneurs progresse vers des plateformes convergées où les contrôles de temps de construction, de déploiement et d'exécution opèrent dans un plan de politique unique.

Leaders de l'industrie de la sécurité des conteneurs

-

Google Cloud Security

-

Red Hat (IBM)

-

Trend Micro

-

Qualys

-

Rapid7

- *Avis de non-responsabilité : les principaux acteurs sont triés sans ordre particulier

Développements récents de l'industrie

- Juin 2025 : Chainguard et Azul se sont associés pour livrer des images de conteneur Java durcies et zéro-CVE pour les environnements d'entreprise.

- Mai 2025 : Red Hat a publié OpenShift Lightspeed, un assistant IA générative qui réduit les écarts de compétences grâce aux requêtes de sécurité en langage naturel.

- Avril 2025 : Palo Alto Networks a annoncé son intention d'acheter Protect AI pour jusqu'à 700 millions USD, étendant la couverture des vulnérabilités de chaîne d'approvisionnement IA/ML.

- Avril 2025 : Chainguard a bouclé un tour de financement Série D de 356 millions USD à une valorisation de 3,5 milliards USD, soulignant la confiance des investisseurs dans la protection de la chaîne d'approvisionnement.

Portée du rapport mondial sur le marché de la sécurité des conteneurs

La sécurité des conteneurs peut être définie comme le processus de mise en place d'outils et de procédures de sécurité pour offrir une sécurité informationnelle complète pour toute charge de travail ou système basé sur des conteneurs, incluant l'image de conteneur, le conteneur en fonctionnement, et toutes les actions nécessaires pour produire l'image et la faire fonctionner. Le marché pour l'étude définit les revenus générés par les ventes des solutions de sécurité cloud à travers divers utilisateurs finaux, incluant IT & ITES, BFSI, commerce de détail, santé, et industriel, etc.

Le marché de la sécurité des conteneurs est segmenté par taille d'organisation (grandes entreprises, petites et moyennes entreprises), déploiement (basé sur le cloud, sur site), secteur d'utilisateur final (IT & ITES, BFSI, commerce de détail, santé, et industriel, autres secteurs d'utilisateurs finaux), et géographie (Amérique du Nord (États-Unis, Canada), Europe (Royaume-Uni, Allemagne, reste de l'Europe), Asie-Pacifique (Chine, Japon, reste de l'Asie-Pacifique) et reste du monde (Amérique latine, Moyen-Orient et Afrique)).

Les tailles et prévisions de marché sont fournies en termes de valeur (USD) pour tous les segments ci-dessus.

| Plateforme / Logiciel |

| Services |

| Grandes entreprises |

| Petites et moyennes entreprises |

| Basé sur le cloud |

| Sur site |

| Analyse d'images et gestion des vulnérabilités |

| Protection d'exécution et détection d'anomalies |

| Conformité et gestion de configuration |

| Informatique et télécommunications |

| BFSI |

| Commerce de détail et e-commerce |

| Santé et sciences de la vie |

| Industriel et manufacturier |

| Autres (médias, éducation, gouvernement) |

| Amérique du Nord | États-Unis | |

| Canada | ||

| Mexique | ||

| Amérique du Sud | Brésil | |

| Argentine | ||

| Reste de l'Amérique du Sud | ||

| Europe | Allemagne | |

| Royaume-Uni | ||

| France | ||

| Italie | ||

| Espagne | ||

| Reste de l'Europe | ||

| Asie-Pacifique | Chine | |

| Japon | ||

| Inde | ||

| Corée du Sud | ||

| Australie | ||

| Reste de l'Asie-Pacifique | ||

| Moyen-Orient et Afrique | Moyen-Orient | Arabie saoudite |

| Émirats arabes unis | ||

| Turquie | ||

| Reste du Moyen-Orient | ||

| Afrique | Afrique du Sud | |

| Nigeria | ||

| Égypte | ||

| Reste de l'Afrique | ||

| Par composant | Plateforme / Logiciel | ||

| Services | |||

| Par taille d'organisation | Grandes entreprises | ||

| Petites et moyennes entreprises | |||

| Par déploiement | Basé sur le cloud | ||

| Sur site | |||

| Par contrôle de sécurité | Analyse d'images et gestion des vulnérabilités | ||

| Protection d'exécution et détection d'anomalies | |||

| Conformité et gestion de configuration | |||

| Par secteur d'utilisateur final | Informatique et télécommunications | ||

| BFSI | |||

| Commerce de détail et e-commerce | |||

| Santé et sciences de la vie | |||

| Industriel et manufacturier | |||

| Autres (médias, éducation, gouvernement) | |||

| Par géographie | Amérique du Nord | États-Unis | |

| Canada | |||

| Mexique | |||

| Amérique du Sud | Brésil | ||

| Argentine | |||

| Reste de l'Amérique du Sud | |||

| Europe | Allemagne | ||

| Royaume-Uni | |||

| France | |||

| Italie | |||

| Espagne | |||

| Reste de l'Europe | |||

| Asie-Pacifique | Chine | ||

| Japon | |||

| Inde | |||

| Corée du Sud | |||

| Australie | |||

| Reste de l'Asie-Pacifique | |||

| Moyen-Orient et Afrique | Moyen-Orient | Arabie saoudite | |

| Émirats arabes unis | |||

| Turquie | |||

| Reste du Moyen-Orient | |||

| Afrique | Afrique du Sud | ||

| Nigeria | |||

| Égypte | |||

| Reste de l'Afrique | |||

Questions clés répondues dans le rapport

Quelle est la valeur actuelle du marché de la sécurité des conteneurs ?

La taille du marché de la sécurité des conteneurs s'élève à 3,05 milliards USD en 2025 et devrait atteindre 9,01 milliards USD d'ici 2030.

Quel composant mène le marché de la sécurité des conteneurs en 2024 ?

Les solutions logicielles mènent avec 72,1% de part du marché de la sécurité des conteneurs en 2024, bien que les services croissent plus rapidement à un TCAC de 24,7%.

Pourquoi l'Asie-Pacifique est-elle la région à croissance la plus rapide ?

La transformation numérique agressive, les déploiements 5G et 53% d'adoption de conteneurs au niveau production propulsent la région à un TCAC de 24,3%.

Quel segment de contrôle de sécurité se développe le plus rapidement ?

Les solutions de protection d'exécution et de détection d'anomalies progressent à un TCAC de 25,7% car les entreprises reconnaissent les menaces qui émergent après le déploiement.

Dernière mise à jour de la page le: