IoT-Sicherheit Marktgröße und -anteil

IoT-Sicherheit Marktanalyse von Mordor Intelligenz

Die IoT-Sicherheit Marktgröße wird auf 8,81 Milliarden USD In 2025 geschätzt und soll bis 2030 37,41 Milliarden USD erreichen, bei einer CAGR von 33,53% während des Prognosezeitraums (2025-2030).

Unternehmen beschleunigen ihre Ausgaben, da Regulierungsbehörden nun Sicherheit-by-Design für jedes vernetzte Produkt vorschreiben, operative Technologie mit Es-Netzwerken konvergiert und KI-Analytik Echtzeiterkennungen über Massiv Geräteflotten bereitstellt. Das Produkt Sicherheit Und Telecommunications Infrastruktur Act des Vereinigten Königreichs und das Cyber Resilience Act der Europäischen Union haben Sicherheit von einer bewährten Praxis zu einer rechtlichen Anforderung transformiert und Budgets von Ermessensprojekten zu verpflichtender Einhaltung umgeleitet. Perimeterbasierte Verteidigungen behalten Priorität, da Millionen unverwalteter Endpunkte Angriffsflächen erweitern, aber der Übergang zu Wolke-basierten Kontrollen verändert Beschaffungskriterien. Anbieter-Differenzierung hängt zunehmend von Nachweisen automatisierter, standards-konformer Schutzmaßnahmen ab, die von Fabrikhallen bis zu entfernten Rand-Knoten skalieren.

Zentrale Berichtserkenntnisse

- Nach Sicherheitstyp hielt Netzwerksicherheit 42% des IoT-Sicherheit Marktanteils In 2024, während Wolke-/Virtuelle Sicherheit für eine 35,45% CAGR bis 2030 positioniert ist.

- Nach Komponente führten Lösungen mit einem 58% Anteil der IoT-Sicherheit Marktgröße In 2024; Dienstleistungen verzeichnen eine 36,08% CAGR bis 2030.

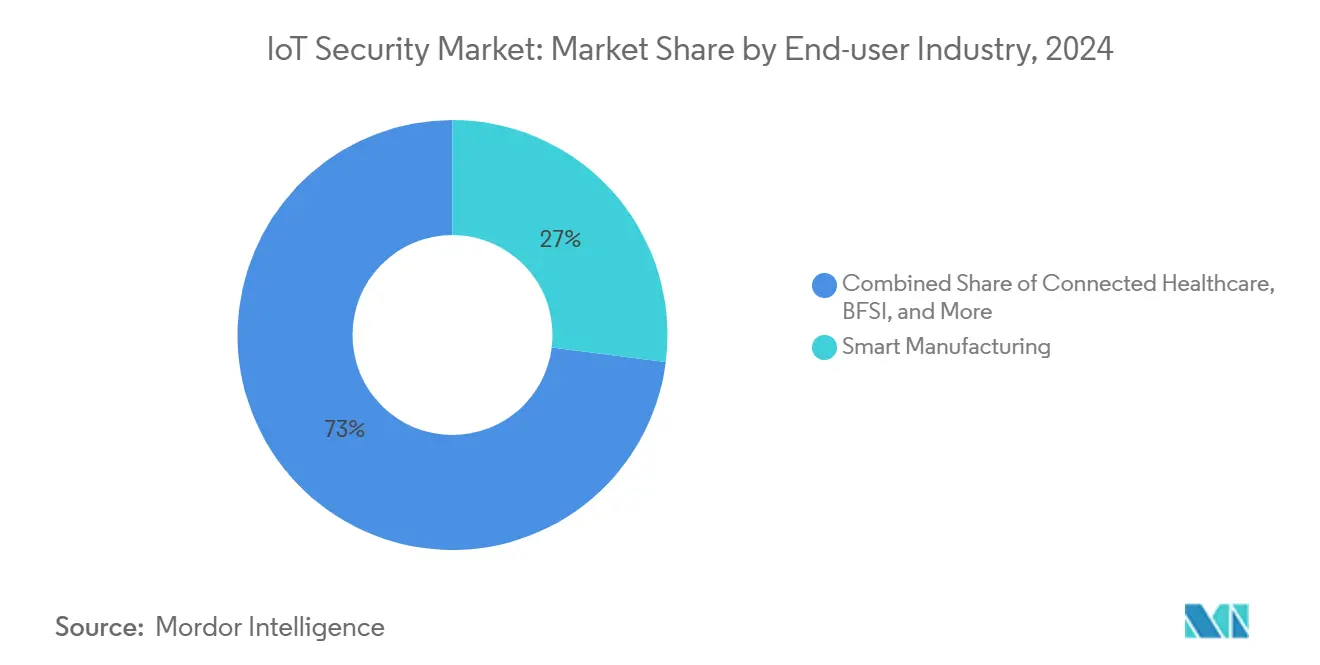

- Nach Endnutzer kommandierte Intelligente Fertigung 27% des IoT-Sicherheit Marktes In 2024; Energie & Versorgung wird mit 33,42% CAGR projiziert.

- Nach Bereitstellungsmodus erfasste Wolke/SECaaS 46% des IoT-Sicherheit Marktes In 2024, mit Hybrid Rand Bereitstellungen prognostiziert für 34,20% CAGR.

- Nach Region machte Nordamerika 35% der 2024 Einnahmen aus, während Asien-Pazifik voraussichtlich mit einer 35,49% CAGR bis 2030 steigen wird.

Globale IoT-Sicherheit Markttrends und Erkenntnisse

Treiber-Auswirkungsanalyse

| Treiber | (~) % Auswirkung auf CAGR Prognose | Geografische Relevanz | Auswirkungszeitrahmen |

|---|---|---|---|

| Datenschutzverletzungs-bedingte regulatorische Kontrolle | +8.20% | Global, frühe Adoption In EU & Nordamerika | Mittelfristig (2-4 Jahre) |

| Konvergenz von OT + Es Sicherheitsstacks | +7.50% | Nordamerika & EU Fertigungszentren, Ausweitung nach APAC | Langfristig (≥ 4 Jahre) |

| Shift-Left Produktdesign-Mandate | +6.80% | Global, angeführt von EU-Einhaltung | Mittelfristig (2-4 Jahre) |

| KI-gesteuerte Adaptiv Bedrohungsanalytik | +5.90% | Nordamerika & EU Frühanwender, APAC folgt | Kurzfristig (≤ 2 Jahre) |

| Quelle: Mordor Intelligence | |||

Datenschutzverletzungs-bedingte Regulatorische Kontrolle

Regulierungsbehörden wechselten von freiwilligen Richtlinien zu strafender Durchsetzung, beispielhaft durch das EU Cyber Resilience Act, das EUR 15 Millionen Strafen für nicht-konforme Geräte verhängen kann, die In den Block gelangen. Das PSTI Act des Vereinigten Königreichs, wirksam ab April 2024, verbietet Standard-Passwörter und schreibt definierte Update-Fenster vor, was Hersteller zwingt, Firmware-Pipelines neu zu gestalten[1]Parliament von Die Vereint Königreich, "Produkt Sicherheit Und Telecommunications Infrastruktur Act 2022," legislation.gov.Vereinigtes Königreich. Verbraucherbezogene Etiketten, die 2024 von der uns Federal Kommunikation Commission eingeführt wurden, ermöglichen es Käufern, Sicherheitsreifegrade zu vergleichen und verschieben Wettbewerbsvorteile zu konformen Anbietern. Hochkarätige Vorfälle, wie der Cyberangriff vom März 2025, der 5,5 Millionen Patientendaten von Yale neu Haven Gesundheit preisgab, illustrieren regulatorische Dringlichkeit und intensivieren Aufsicht. Tier-One-Assembler verpflichten nun Komponentenlieferanten, Drittpartei-Zertifizierungen zu besitzen, was Eintrittsbarrieren für Firmen ohne dokumentierte sichere Entwicklungsprozesse erhöht.

Konvergenz von OT + IT Sicherheitsstacks

Operative Technologie-Netzwerke, die einst isoliert liefen, verbinden sich nun mit Unternehmens-Clouds zur Unterstützung von vorausschauender Wartung und Analytik. Ransomware, die auf die Es-OT-Schnittstelle abzielt, stieg um 84% während Q1 2025 In nordamerikanischen Anlagen und veranlasste einheitliche Sichtbarkeits-Mandate In Beschaffungsdokumenten. Legacy-Industrieprotokolle wie Modbus und DNP3 erfordern Sicherheitstools, die deterministischen Verkehr und strenge Latenz-Schwellenwerte verstehen, was Anbieter dazu drängt, Tief Paket Inspektion zu integrieren, die auf Fabrikumgebungen zugeschnitten ist. Ciscos Sicherheitsumsatz verdoppelte sich mehr als In seinen Q2 FY2025 Ergebnissen, als Kunden auf konvergierte Netzwerk- und Sicherheitsplattformen konsolidierten. Implementierungskomplexität hat Nachfrage nach professionellen Dienstleistungen ausgelöst, die Brownfield-Anlagen ohne verlängerte Ausfallzeiten migrieren können. Da konvergierte Bereitstellungen reifen, suchen Chief Information Sicherheit Officers Lösungen, die Anomalien über Prozesskontroller, Unternehmens-Laptops und entfernte Wartungsverbindungen von einer einzigen Konsole korrelieren.

Shift-Left Produktdesign-Mandate

Sicherheit-by-Design-Verpflichtungen, die im EU Cyber Resilience Act eingebettet sind, drängen Bedrohungsmodellierung und Schwachstellenscanning In die frühesten Phasen des Maschinenbau. Produktteams müssen nun dokumentieren, wie Verschlüsselungsschlüssel gespeichert werden und wie Software-Bill-von-Materialien-Daten veröffentlicht werden, bevor Prototypen das Labor verlassen, was Entwicklungszyklen verlängert, aber Post-Launch-Sanierungsausgaben senkt. Patentanmeldungen für eingebettete Sicherheit stiegen 2024 sprunghaft an, als Große Anbieter Blockchain-basierte Datenauthentizitätssysteme und Secure-Element-Chipsätze für kostengünstige Sensoren einreichten. Kleinere Hersteller kämpfen oft darum, neue sichere Entwicklungslebenszyklen zu finanzieren, was zu Konsolidierung oder Outsourcing an Design-für-Sicherheit-Beratungsunternehmen führt. Investoren belohnen Firmen, die zertifizierte Prozesse unter Standards wie ETSI EN 303 645 demonstrieren, was eine Marktprämie für Einhaltung-Referenzen schafft. Mittelfristig riskieren Geräte-Ökosysteme, die kontinuierliche Update-Unterstützung nicht dokumentieren können, den Ausschluss von wichtigen Einzelhandels- und Telekommunikationskanälen.

KI-gesteuerte Adaptive Bedrohungsanalytik

Maschine-Lernen-Erkennungsengines vergleichen nun Verhaltensbaselines über Millionen von Geräten, kennzeichnen anomalen Verkehr innerhalb von Millisekunden und isolieren verdächtige Knoten automatisch. Eine 2024 peer-reviewed Studie berichtete 99,52% Genauigkeit bei der Identifizierung bösartiger Pakete im IoT-Verkehr unter Verwendung von Graph-neuronalen Netzwerken. Rand-Bereitstellungen In autonomen Fahrzeugen und intelligenten Fertigungslinien verlassen sich auf diese niedrig-latenten Modelle, da das Routing von Daten zu Wolke-Logging-Dienstleistungen Timing-Beschränkungen verletzen würde. Anbieter wie Palo Alto Networks berichteten 43% Wachstum im jährlich wiederkehrenden Umsatz für KI-erweiterte Sicherheitsabonnements im Geschäftsjahr 2025. Hardware-Hersteller antworten mit stromsparenden KI-Beschleunigern, die für kryptografische Arbeitslasten optimiert sind, um Batterie- und thermische Limits zu überwinden. Unternehmen schätzen KI-Motoren, die Signaturen selbst abstimmen und mittlere Zeit zur Erkennung verkürzen, auch wenn Gerätepopulationen In die Zehnmillionen expandieren.

Beschränkungen Auswirkungsanalyse

| Beschränkung | (~) % Auswirkung auf CAGR Prognose | Geografische Relevanz | Auswirkungszeitrahmen |

|---|---|---|---|

| Fragmentiertes Firmware-Update-Ökosystem | -4.70% | Global, Legacy-Bereitstellungen | Mittelfristig (2-4 Jahre) |

| Legacy Brownfield Geräteerneuerungs-Verzögerung | -3.90% | Nordamerika & EU Industrieanlagen | Langfristig (≥ 4 Jahre) |

| Quelle: Mordor Intelligence | |||

Fragmentiertes Firmware-Update-Ökosystem

Analyse von 53.000 Firmware-Images über Gängige Mikrocontroller zeigte 99,43% im Klartext gespeichert, was Angreifern direkten Zugang zu Bootloadern und Geheimnissen bietet[2]USENIX, "SoK: Firmware Sicherheit Gaps," usenix.org. Nur ein Drittel der Anbieter unterhält eine automatisierte über-Die-Luft-Update-Pipeline, wodurch veraltete Komponenten durchschnittlich 1,34 Jahre ungepatcht bleiben. EU-Regeln zwingen nun automatische Updates und erfordern Neugestaltungen von Fernbedienung-Blitz-Prozessen. Industrielle Betreiber zögern, da Ausfallzeiten für Updates Hunderttausende von USD pro Stunde kosten können, sodass ungepatchte Assets In kritischer Infrastruktur bestehen bleiben. Das Ergebnis ist eine wachsende Sicherheitsschuld, die die Adoption fortgeschrittener Authentifizierungs-Frameworks verlangsamt.

Legacy Brownfield Geräteerneuerungs-Verzögerung

Millionen von programmierbaren Logikcontrollern und Fernbedienung Terminal Einheiten, Jahre vor der Aufmerksamkeit für Cybersicherheit installiert, können keine signierte Firmware oder moderne Verschlüsselung akzeptieren. Ersatz kann USD 3 Millionen pro Produktionslinie überschreiten, einschließlich Rezertifizierung unter Sicherheitsstandards, was CFOs dazu veranlasst, Upgrades zu verschieben. Anbieter antworten mit netzwerkbasierter Mikrosegmentierung und Anomalieerkennung, die Legacy-Geräte umgeben statt modifizieren, aber diese Overlays fügen Komplexität und Kosten hinzu. Die Herausforderung ist akut bei Energieversorgern, wo Unterstationsausrüstung 30-jährige Servicelebenszeiten hat, aber nun nationalstaatlichen Eindringungsversuchen gegenübersteht. Mit der Zeit mögen Vermögenswert-Owner-Vorstände Cyberrisiko In vergleichbaren Begriffen wie physische Sicherheit betrachten, aber Erneuerungszögern wird während des nächsten Investitionszyklus ein Wachstumsgegenwind bleiben.

Segmentanalyse

Nach Sicherheitstyp: Netzwerkperimeter verankern Verteidigungsstrategien

Netzwerksicherheit generierte 42% des IoT-Sicherheit Marktumsatzes In 2024, angetrieben von Unternehmen, die den Netzwerkrand immer noch als den einzigen einheitlich kontrollierbaren Durchsetzungspunkt behandeln. Firewall-, Mikrosegmentierungs- und sichere SD-WAN-Richtlinien beschränken Ost-West-Verkehr zwischen heterogenen Endpunkten, denen oft Chip-Ebene-Schutzmaßnahmen fehlen. Da Produktionslinien Legacy-programmierbare Logikcontroller mit Analytik-Clouds verbinden, analysieren Inspektions-Motoren nun Industrieprotokolle neben Standard-IP und erfordern spezialisierte Bedrohungsintelligenzdaten. Adoption profitiert auch von der FCC-Regel, die Anbieter verpflichtet, Wolke-fähige Update-Pfade zu illustrieren, was Käufer zu Anbietern lenkt, die Firewall- und Proxy-Telemetrie integrieren, um Patch-Status zu verifizieren.

Wolke-/Virtuelle Sicherheit wird für eine 35,45% CAGR bis 2030 projiziert, da Plattformen zu Sicherheit-als-eine-Dienstleistung wechseln. Elastische Kapazität richtet sich nach Ausbrüchen von massiven Firmware-Update-Pushes oder Rückfracht von Video-Sensoren aus. Unternehmen balancieren Latenz, indem sie Durchsetzung nahe dem Gerät halten, während sie Logs an zentral gehostete Analytik für korrelierte Anomalieerkennung weiterleiten. Leichtgewichtige Cipher-Suites wie LEA verbrauchen 30% weniger Energie als AES-128 und ermöglichen Echtzeit-Verschlüsselung sogar In münzzellenbetriebenen Tags[3]MDPI, "Energie-Efficient Lightweight Cryptography für IoT," mdpi.com . Anbieter, die Wolke-Policy-Motoren mit lokalen Durchsetzungsagenten verschmelzen, sind positioniert, zusätzlichen IoT-Sicherheit Marktanteil zu erfassen, sobald 5 g RedCap Bandbreite auf Fabrikhallen erweitert.

Notiz: Segmentanteile aller einzelnen Segmente verfügbar beim Berichtskauf

Nach Komponente: Service-Beschleunigung übertrifft Lösungsbereitstellung

Lösungen behielten einen 58% Anteil der IoT-Sicherheit Marktgröße In 2024, umfassend Verschlüsselungsbibliotheken, Identitätsplattformen und Runtime-Anomalieerkennung-Agenten, die In Geräte-SDKs verpackt sind. Vor-zertifizierte Stacks verkürzen Einhaltung-Audits unter ETSI EN 303 645 oder ISO 27400, sodass Käufer immer noch Budget für Software-Lizenzen zuweisen, die regulatorische Checklisten abhaken. Jedoch werden Dienstleistungen, besonders verwaltete Erkennung und Reaktion, mit einer 36,08% CAGR steigen, da Talentmangel Betreiber dazu drängt, 24×7-Überwachung auszulagern.

Professionelle Beratungsnachfrage stieg, nachdem die EU eine stufenweise Durchsetzung des Cyber Resilience Act im Januar 2025 begann und Hersteller zwang, Lieferketten-Risikobewertungen vor Produktlaunch zu dokumentieren. Gemanagt Sicherheit Dienstleistungen Anbieter zentralisieren Werkzeuge und teilen Bedrohungsintelligenz zwischen Kunden, was mittelgroßen Versorgungsunternehmen Zugang zu Fähigkeiten gibt, die einst globalen Marken vorbehalten waren. Da SOC-Teams KI-Copiloten integrieren, die Alarme triagieren, expandieren Dienstleistung-Margen, auch während Personalbestand flach bleibt, was die strukturelle Verschiebung von Produktverkäufen zu wiederkehrenden Umsatzmodellen verstärkt.

Nach Endnutzer-Branche: Fertigungsdominanz steht Energiesektor-Herausforderung gegenüber

Intelligente Fertigung trug 27% der 2024 Einnahmen bei, da ausfallzeit-averse Anlagen stark investierten nach einer Welle von Ransomware, die mehrere achtstellige Produktionsstillstände erzwang. Fabriken implementieren Null-Trust-Overlays zur Isolierung von Roboterzellen und nutzen zeitsensitive Netzwerke zur Authentifizierung von Controller-Kommandos, wodurch tägliche Outputs im Wert von Millionen USD geschützt werden.

Energie & Versorgung, prognostiziert für eine 33,42% CAGR bis 2030, beschleunigt Ausgaben für Unterstations-Eindringlingserkennungen und sichere SCADA-Gateways. Europäische Regulierungsbehörden kennzeichneten Dach-Solarwechselrichter als Kaskadenfehler-Risiken und zwangen Netzbetreiber, Rand-Knoten zu härten. Mikrosegmentierung um verteilte Erzeugungsanlagen gekoppelt mit quantensicheren Schlüsselaustausch-Versuchen positioniert die Vertikale, Fertigungswachstumsraten zu übertreffen. Sektor-spezifische Zertifizierungen wie IEC 62443-3-3 erfordern Nachweis von Verteidigung-In-Depth über Erzeugung, Übertragung und Verteilung und lenken Verträge zu Anbietern mit spezialisierten Referenzarchitekturen.

Notiz: Segmentanteile aller einzelnen Segmente verfügbar beim Berichtskauf

Nach Bereitstellungsmodus: Cloud-Migration beschleunigt Edge-Sicherheit-Adoption

Wolke/SECaaS erfasste 46% des IoT-Sicherheit Marktumsatzes In 2024, da Organisationen Abonnementmodelle umarmten, die kontinuierliche Update-Pipelines und gepoolte Bedrohungsintellenz-Analytik bereitstellen. Regulatorischer Druck für lebenslange Patch-Unterstützung richtet sich natürlich nach Multitenant-Architekturen aus, die Fixes innerhalb von Stunden statt der Inszenierung von An-Premises-Rollouts schieben können.

Hybrid Rand ist für eine 34,20% CAGR positioniert, da latenz-sensible Anwendungen In autonomen mobilen Robotern und Telechirurgie nicht jedes Paket zu entfernten Rechenzentren rundreisen können. Rand-Knoten führen containerisierte Inferenz aus, um Anomalien lokal zu blockieren, während die Wolke Modell-Ausbildung und Policy-Orchestrierung hostet. Patentanzahlen für Rand-einheimisch Hardware-Sicherheitsmodule verdoppelten sich 2024 und reflektieren Investitionen In Prozessoren, die Null-Knowledge-Attestierung beschleunigen können, ohne Batterie-Budgets zu entleeren. Mit der Zeit werden luftdichte Installationen privates 5 g und dedizierte MEC-Server adoptieren, um die Vorteile beider Bereitstellungsextreme zu verschmelzen.

Geografie-Analyse

Nordamerika behielt 35% des globalen Umsatzes In 2024, verankert durch föderale Initiativen wie das FCC-Kennzeichnungsschema, das Anbieter bevorzugt, die bereit sind, sichere Update-Mechanismen zu dokumentieren. Unternehmen adoptierten KI-fähige Analytik früh und nutzten umfangreiche Wolke-Infrastruktur und reife SOC-Personalausstattung. Das Abteilung von Heimat Sicherheit benennt speziell ausländische Eindringversuche In kritische Infrastruktur als Hauptrisiko und treibt föderale Zuschüsse für Wasserversorgungs- und Pipeline-Überwachungspiloten voran. Kanada spiegelt den uns-Ansatz wider, während Mexikos Nah-Shoring-Boom integrierte Sicherheit über grenzüberschreitende Logistikzentren erfordert. Startups clustern sich um Silizium Valley und Austin und leiten patentierte Firmware-Integrität und Post-Quanten-Krypto-Lösungen In Fortune 500 Lieferketten.

Asien-Pazifik ist das am schnellsten wachsende Territorium, prognostiziert für 35,49% CAGR, angetrieben durch aggressive schlau-City-Rollouts und Massiv Verbraucher-IoT-Adoption. China berichtete 2,57 Milliarden vernetzte Anschlüsse bis August 2024, was lokale Betreiber-Kapazitäten zur Authentifizierung von Verkehr und Blockierung von Botnet-Aktivitäten strapaziert[4]China Daily, "China'S IoT Connections Spitze 2.57 Billion," chinadaily.com.cn. Japans Ministry von Internal Affairs Und Kommunikation gab 2024 sichere schlau-City-Richtlinien heraus und katalysierte kommunale Beschaffungen, die Null-Trust von Anfang an einbetten. Südkoreas 6G-Forschung umfasst quantenresistenten Schlüsselaustausch für IoT-Endpunkte und positioniert inländische Anbieter, Exportverträge zu erfassen, sobald Standards stabilisieren. Regierungen In Indonesien und Vietnam bündeln nun Cyber-Hygiene-Audits In Fertigungs-Incentives und zwingen ausländische Investoren, zertifizierte Sicherheitsplattformen zu erwerben.

Europa nutzt regulatorischen Pull statt rohem Volumen. Das Cyber Resilience Act verpflichtet jedes vernetzte Produkt, das im Block verkauft wird, Bedrohungsmodellierung, Schwachstellenoffenlegung und lebenslange Update-Richtlinien zu dokumentieren. Hersteller außerhalb Europas befolgen, um Marktausschluss zu vermeiden und exportieren den Einfluss der Verordnung weltweit. Das PSTI Act des Vereinigten Königreichs entfernt Standard-Passwörter von Verbraucherelektronik-Regalen und verbessert Basis-Resilienz. Deutschlands Industrie 4.0 Projekte betonen deterministisches Netzwerk, gesichert durch IEC 62443 Kontrollen, während Frankreichs städtische Datenplattformen Ende-zu-Ende-Verschlüsselung zwischen Rand-Gateways und zentralisierter Analytik erfordern. Finanzierung aus dem EU digital Europa Programme subventioniert SME-Adoption zertifizierter Sicherheitsstacks und erweitert den adressierbaren Markt für Gemanagt Dienstleistung Anbieter.

Wettbewerbslandschaft

Der IoT-Sicherheit Markt zeigt moderate Fragmentierung. Etablierte Anbieter wie Cisco nutzen Netzwerk-Footprints zur Bündelung von Bedrohungsintelligenz und verzeichneten 117% YoY Sicherheitsumsatz-Wachstum In Q2 FY2025. Plattform-Player wie Palo Alto Networks verzeichneten 43% Expansion In Nächste-Generation-Sicherheit ARR durch Einbettung von Maschine-Lernen-Motoren, die sich In Echtzeit anpassen. Check Punkt, Fortinet und Microsoft reichern XDR-Suites mit OT-Protokoll-Decodern an und verfolgen Accounts, die Einscheiben-Sichtbarkeit über Wolke, Campus und Fabrik erfordern.

Startups konzentrieren sich auf eng definierte Lücken: Paket-In-Silizium-Inspektion für stromsparende Sensoren, quantensichere Firmware-Updates und Blockchain-gestützte Geräteidentitäts-Ledger. Venture-Funding bevorzugt Gründer, die IEC 62443 Zertifizierungen oder Pilotgewinne In Brownfield-Raffinerien zeigen können. Akquisitionen illustrieren Konsolidierungsdruck; Große Anbieter zahlen Prämien für KI-Modellbibliotheken oder Rand-sichere OS-Stacks statt organisch zu bauen. Patent-Analyse hebt eine Drehung zu leichtgewichtiger homomorpher Verschlüsselung und föderierter Lern-Bedrohungserkennung hervor und deutet an, dass IP-Portfolios Wettbewerbsfähigkeit untermauern werden, während Post-Quanten-Standards kristallisieren.

Kanal-Strategien drehen sich um verwaltete Dienstleistungen: MSSPs Weiß-Etikett Wolke-Portale von OEMs, während Telkos Sicherheit mit privaten 5 g-Slices bündeln. Regulatorische Audits werden zu Verkaufs-Enablers; Lieferanten, die vorgefertigte Dokumentations-Bausätze anbieten, verkürzen Kunden-Zeit zur Einhaltung-Zertifizierung und kippen Bewertungsscores In kompetitiven Ausschreibungen. Über den Prognosehorizont werden Anbieter, die Beweissammlung und kontinuierliche Kontroll-Überwachung automatisieren können, Rivalen übertreffen, die immer noch auf jährliche Lizenzverträge orientiert sind.

IoT-Sicherheit Branchenführer

-

Palo Alto Networks

-

Fortinet, Inc.

-

Cisco Systeme, Inc.

-

IBM Corporation

-

Broadcom Inc.

- *Haftungsausschluss: Hauptakteure in keiner bestimmten Reihenfolge sortiert

Neueste Branchenentwicklungen

- Juni 2025: Vereint Natürlich Lebensmittel Inc. gab einen Cyberangriff bekannt, der die Lebensmittelverteilung an Große uns-Einzelhändler störte und Kaskadeneffekte kompromittierter Lieferketten-IoT-Systeme demonstrierte.

- April 2025: Marks & Spencer berichtete einen anbieterbezogenen Cyber-Vorfall, der geschätzte Verluste von GBP 300 Millionen (USD 380 Millionen) verursachte und Drittpartei-IoT-Risiko im Omni-Channel-Einzelhandel unterstrich.

- Oktober 2024: UnitedHealth bestätigte, dass der ändern Gesundheitswesen Ransomware-Angriff mehr als 100 Millionen Personen betraf und medizinische IoT-Schwachstellen beleuchtete.

- August 2024: Palo Alto Networks verzeichnete USD 8,03 Milliarden FY 2024 Umsatz mit 43% ARR-Wachstum In KI-getriebener Nächste-Generation-Sicherheit.

Globaler IoT-Sicherheit Marktbericht Umfang

IoT-Sicherheit ist der technologische Bereich, der sich mit der Minderung von Cyber-Bedrohungen bezüglich vernetzter Geräte und Netzwerke im Internet der Dinge befasst. IoT beinhaltet das Hinzufügen von Internetkonnektivität zu einem System miteinander verbundener Computergeräte, mechanischer und digitaler Maschinen, Objekte und/oder Menschen. Diese Interkonnektivität von Geräten über das Internet öffnet sie für eine Reihe schwerwiegender Schwachstellen, wenn sie nicht ordnungsgemäß geschützt sind. Dieser Markt ist charakterisiert durch wachsende Produktpenetrationsniveaus, moderate/hohe Produktdifferenzierung und hohe Wettbewerbsniveaus.

| Netzwerksicherheit |

| Endpunkt-/Gerätesicherheit |

| Anwendungssicherheit |

| Cloud-/Virtuelle Sicherheit |

| Lösungen | IAM und PKI |

| DDoS-Schutz | |

| IDS/IPS | |

| Verschlüsselung und Tokenisierung | |

| Services | Professionelle Services |

| Verwaltete Sicherheitsservices |

| Intelligente Fertigung |

| Vernetzte Gesundheitsversorgung |

| Automotive und Mobilität |

| Energie und Versorgung |

| BFSI |

| Regierung und Smart Cities |

| Einzelhandel und Logistik |

| On-Premise |

| Cloud/SECaaS |

| Hybrid Edge |

| Nordamerika | Vereinigte Staaten |

| Kanada | |

| Mexiko | |

| Südamerika | Brasilien |

| Argentinien | |

| Restliches Südamerika | |

| Europa | Deutschland |

| Vereinigtes Königreich | |

| Frankreich | |

| Italien | |

| Restliches Europa | |

| Asien-Pazifik | China |

| Japan | |

| Indien | |

| Südkorea | |

| Restlicher Asien-Pazifik | |

| Naher Osten und Afrika | Vereinigte Arabische Emirate |

| Saudi-Arabien | |

| Südafrika | |

| Restlicher Naher Osten und Afrika |

| Nach Sicherheitstyp | Netzwerksicherheit | |

| Endpunkt-/Gerätesicherheit | ||

| Anwendungssicherheit | ||

| Cloud-/Virtuelle Sicherheit | ||

| Nach Komponente | Lösungen | IAM und PKI |

| DDoS-Schutz | ||

| IDS/IPS | ||

| Verschlüsselung und Tokenisierung | ||

| Services | Professionelle Services | |

| Verwaltete Sicherheitsservices | ||

| Nach Endnutzer-Branche | Intelligente Fertigung | |

| Vernetzte Gesundheitsversorgung | ||

| Automotive und Mobilität | ||

| Energie und Versorgung | ||

| BFSI | ||

| Regierung und Smart Cities | ||

| Einzelhandel und Logistik | ||

| Nach Bereitstellungsmodus | On-Premise | |

| Cloud/SECaaS | ||

| Hybrid Edge | ||

| Nach Geografie | Nordamerika | Vereinigte Staaten |

| Kanada | ||

| Mexiko | ||

| Südamerika | Brasilien | |

| Argentinien | ||

| Restliches Südamerika | ||

| Europa | Deutschland | |

| Vereinigtes Königreich | ||

| Frankreich | ||

| Italien | ||

| Restliches Europa | ||

| Asien-Pazifik | China | |

| Japan | ||

| Indien | ||

| Südkorea | ||

| Restlicher Asien-Pazifik | ||

| Naher Osten und Afrika | Vereinigte Arabische Emirate | |

| Saudi-Arabien | ||

| Südafrika | ||

| Restlicher Naher Osten und Afrika | ||

Hauptfragen im Bericht beantwortet

Wie Groß ist der aktuelle IoT-Sicherheit Markt?

Der IoT-Sicherheit Markt steht bei 8,81 Milliarden USD In 2025 und wird voraussichtlich bis 2030 37,41 Milliarden USD erreichen.

Welches Segment hält den größten IoT-Sicherheit Marktanteil?

Netzwerksicherheit führt mit 42% Marktanteil und reflektiert Unternehmenspräferenz für perimeterbasierte Verteidigung.

Welches Bereitstellungsmodell wächst am schnellsten?

Hybrid Rand Bereitstellungen werden voraussichtlich mit einer 34,20% CAGR steigen, da sie niedriglatente Verarbeitung mit Wolke-basierter Orchestrierung ausbalancieren.

Warum ist Asien-Pazifik die am schnellsten wachsende Region?

Explosive schlau-City-Investitionen und die schnelle Hinzufügung von Milliarden Verbraucher-IoT-Endpunkten treiben Asien-Pazifiks 35,49% prognostizierte CAGR an.

Wie formen Regulierungen Anbieterauswahl?

Acts wie das EU Cyber Resilience Act und das Vereinigtes Königreich PSTI Act erfordern dokumentierte Sicherheit-by-Design und lebenslange Update-Unterstützung, sodass Käufer Anbieter bevorzugen, die Einhaltung beweisen können.

Welche Faktoren beschränken IoT-Sicherheit Adoption?

Fragmentierte Firmware-Update-Mechanismen, die Kosten der Erneuerung von Legacy-Geräten und Mangel an spezialisiertem Cyber-Talent verlangsamen breitere Implementierung trotz steigender Bedrohungsniveaus.

Seite zuletzt aktualisiert am: