Marktgröße und Marktanteil für Cloud-Verschlüsselungssoftware

Cloud-Verschlüsselungssoftware-Marktanalyse von Mordor Intelligence

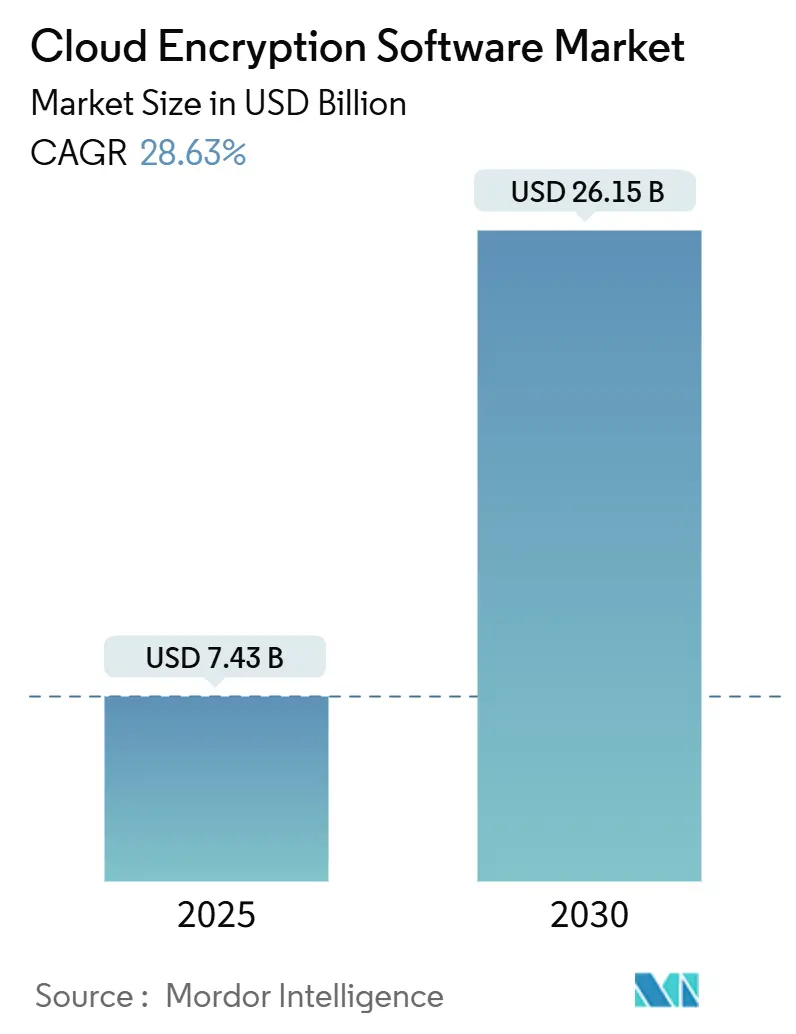

Die Marktgröße für Cloud-Verschlüsselungssoftware beläuft sich 2025 auf 7,43 Milliarden USD und soll bis 2030 26,15 Milliarden USD erreichen, was einer CAGR von 28,6% entspricht. Der Aufschwung vereint drei mächtige Kräfte: unablässige Cyber-Angriffe, wachsender regulatorischer Druck und die operative Verlagerung hin zu Multi-Cloud-Computing. Post-Quantum-Kryptographie-Standards, die vom National Institute of Standards and Technology (NIST) im August 2024 finalisiert wurden, beschleunigten die Migrationspläne von Unternehmen, als Vorstände erkannten, dass Harvest-now-decrypt-later-Risiken bereits Realität geworden sind. Gleichzeitig betreiben inzwischen 98% der Finanzdienstleistungsunternehmen Arbeitslasten in der Public Cloud, was einen dringenden Bedarf an einheitlicher Schlüsselverwaltung über heterogene Plattformen hinweg schafft[1]Board of Governors of the Federal Reserve System, \"Community Banking Connections: Cloud Adoption Survey,\"federalreserve.gov. Nordamerika führt bei der Einführung, angetrieben von FedRAMP- und Verteidigungsministerium-Mandaten für quantensichere Algorithmen, während Sovereign-Cloud-Richtlinien den asiatisch-pazifischen Raum zur schnellstwachsenden regionalen CAGR antreiben. Das Verschlüsselungsökosystem wird auch durch leistungsoptimierte symmetrische Werkzeuge, bahnbrechende vollständig homomorphe Verschlüsselung und hardwareunterstützte Confidential-Computing-Technologien geprägt, die Daten während der Verwendung versiegeln.

Zentrale Berichtsergebnisse

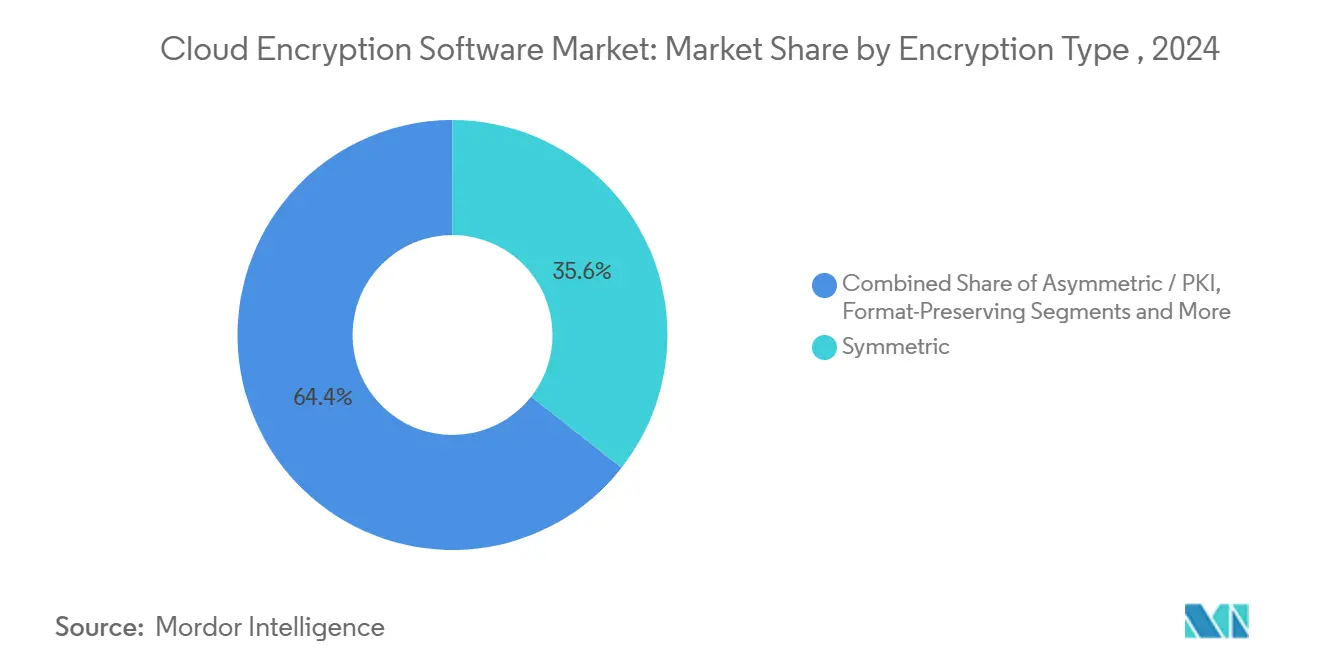

- Nach Verschlüsselungstyp führten symmetrische Algorithmen 2024 mit 35,6% Marktanteil am Cloud-Verschlüsselungssoftware-Markt, während vollständig homomorphe Verschlüsselung bis 2030 mit einer CAGR von 29,0% wachsen soll.

- Nach Anwendung entfielen 2024 36,8% der Cloud-Verschlüsselungssoftware-Marktgröße auf Datenschutz im Ruhezustand; Confidential-Computing-Arbeitslasten werden bis 2030 mit einer CAGR von 29,7% expandieren.

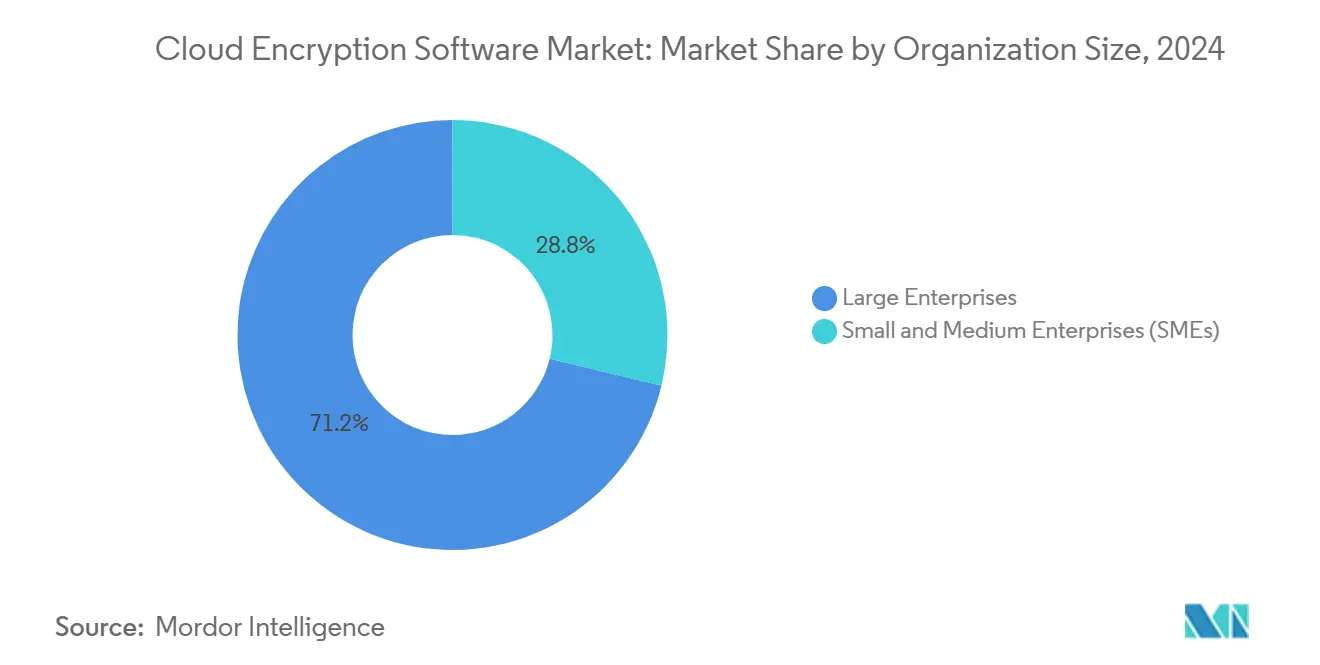

- Nach Organisationsgröße hielten große Unternehmen 2024 71,2% des Cloud-Verschlüsselungssoftware-Marktanteils, während kleine und mittlere Unternehmen für eine CAGR von 30,1% über den Prognosezeitraum positioniert sind.

- Nach Branchenvertikal kommandierte IT und Telekommunikation 2024 33,5% Umsatzanteil; Banking, Financial Services und Insurance (BFSI) soll bis 2030 mit einer CAGR von 28,9% voranschreiten.

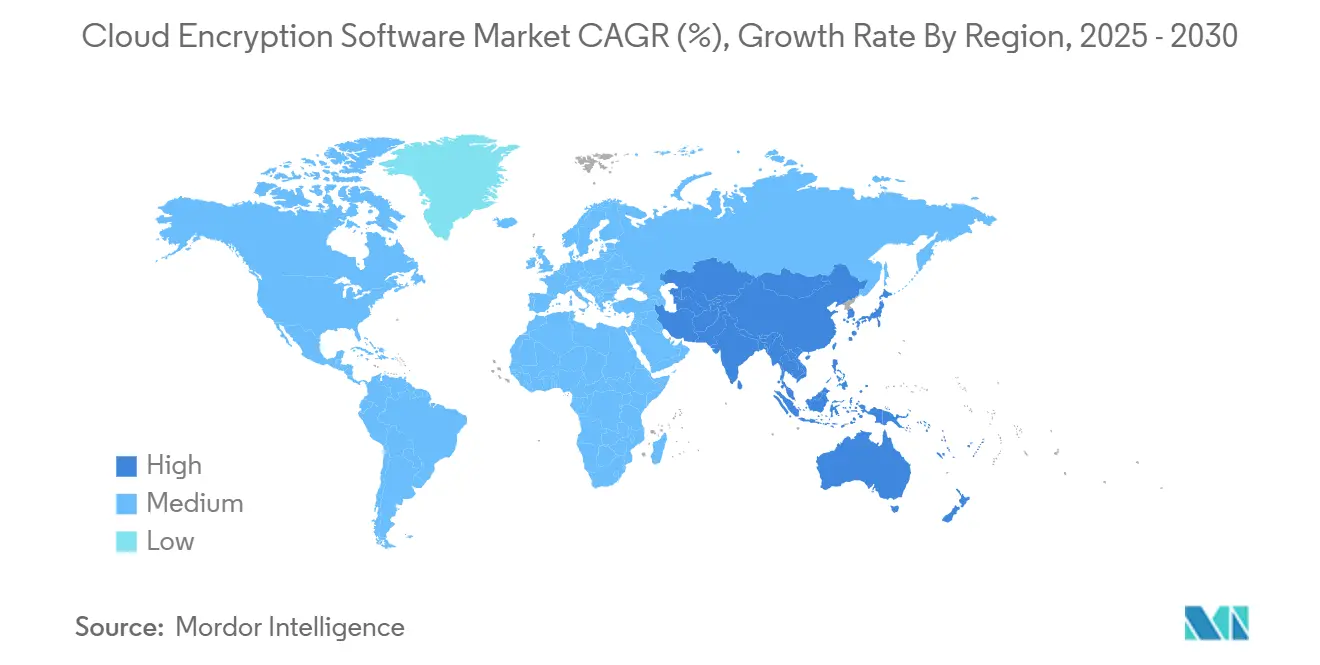

- Nach Geographie repräsentierte Nordamerika 2024 38,9% des Cloud-Verschlüsselungssoftware-Marktes, während der asiatisch-pazifische Raum mit einer CAGR von 29,5% bis 2030 aufsteigen soll.

Globale Trends und Einblicke zum Cloud-Verschlüsselungssoftware-Markt

Treiber-Wirkungsanalyse

| Treiber | (~) % Auswirkung auf CAGR-Prognose | Geografische Relevanz | Auswirkungszeitraum |

|---|---|---|---|

| Verschärfung der Datenschutzbestimmungen | +4.2% | Global, mit frühen Gewinnen in EU, Nordamerika | Mittelfristig (2-4 Jahre) |

| Anstieg ausgeklügelter Cyber-Angriffe auf Cloud | +3.8% | Global | Kurzfristig (≤ 2 Jahre) |

| Unternehmens-Multi-Cloud-Adoption | +3.1% | Nordamerika und EU, APAC-Kern | Mittelfristig (2-4 Jahre) |

| Confidential-Computing-Nachfrage | +2.9% | Global, Übertragung auf Schwellenmärkte | Langfristig (≥ 4 Jahre) |

| Post-Quantum-Verschlüsselungs-Dringlichkeit | +2.7% | Nordamerika und EU, globale Ausweitung | Langfristig (≥ 4 Jahre) |

| \"Encryption-as-code\"DevSecOps-Tools | +2.1% | Global, konzentriert in Tech-Hubs | Kurzfristig (≤ 2 Jahre) |

| Quelle: Mordor Intelligence | |||

Verschärfung der Datenschutzbestimmungen

Weltweite Gesetze erhöhen die Sicherheitsbasis. PCI DSS 4.0, wirksam ab März 2025, erzwingt jährliche kryptographische Überprüfungen und Multi-Faktor-Authentifizierung in allen Karteninhaber-Umgebungen. Europas Digital Operational Resilience Act und NIS-2-Richtlinie erfordern quantenresistente Verschlüsselung bis 2030 für Banking und kritische Infrastruktur. In den Vereinigten Staaten verpflichtet der Quantum Computing Cybersecurity Preparedness Act Bundesbehörden zum Wechsel zu NIST-genehmigten Post-Quantum-Algorithmen und setzt damit eine Vorlage, der der Privatsektor folgt. FedRAMP hat bereits FIPS 140-2 validierte Module für alle föderalen Cloud-Services vorgeschrieben und Compliance zur de facto Markteintrittskarte gemacht. Sogar Universitäten verstärken Kontrollen, weil das FERPA-Framework von 2002 nie cloud-gespeicherte Studentendaten antizipierte, was Verschlüsselungsmaßnahmen veranlasst, die gesetzliche Mindestanforderungen übertreffen.

Anstieg ausgeklügelter Cyber-Angriffe auf Cloud

Cloud-Arbeitslasten absorbierten 2024 31% der registrierten Cyber-Vorfälle, wobei Ransomware-Kosten in Finanzdienstleistungen durchschnittlich 5,37 Millionen USD betrugen[2]Broadcom Inc., \"2025 State of Ransomware Report,\"broadcom.com. Advanced Persistent Threat-Akteure sammeln jetzt verschlüsselte Bestände und setzen auf zukünftige Quanten-Entschlüsselung. Echtzeit-Verschlüsselungsmonitoring und hybride klassisch-plus-Post-Quantum-Schlüsselaustausche gewinnen daher an Bedeutung. Fehlkonfigurationen verursachen 44% der Public-Cloud-Datenschutzverletzungen, weshalb automatisierte Policy-Engines, die Verschlüsselung um jedes Objekt legen - unabhängig von Administratorfähigkeiten - obligatorisch werden. Angreifer zielen zunehmend auf Control-Plane-Identitäten statt auf Endpunkte ab, was die Notwendigkeit für datenzentrischen Schutz verstärkt, der auch bei versagenden Perimeter-Kontrollen effektiv bleibt.

Unternehmens-Multi-Cloud-Adoption

Siebzig Prozent der Privatkundenbanken beabsichtigen, bis 2025 vollständig cloud-basierte Operationen zu betreiben, doch jeder Hyperscaler liefert seinen eigenen Schlüsselverwaltungsservice, was ein Flickwerk von Richtlinien schafft, das Teams schwer zu vereinbaren finden. Bring-your-own-key und hold-your-own-key Modelle entstehen, um Firmen kryptographische Souveränität zu ermöglichen, aber Performance- und Lock-in-Bedenken bremsen noch die Akzeptanz. Externe Schlüsselverwaltungsservices versprechen zentralisierte Aufsicht über Amazon Web Services, Microsoft Azure und Google Cloud Platform, obwohl Integrationsaufwand nicht-trivial bleibt. Zero-Trust-Architektur - basierend auf der Annahme, dass Datenschutzverletzungen unvermeidlich sind - rahmt jetzt die meisten Multi-Cloud-Verschlüsselungspläne ein und treibt die Nachfrage nach Kontrollen an, die mit den Daten statt mit der Infrastruktur reisen.

Confidential-Computing-Nachfrage

Hardware-basierte Trusted Execution Environments (TEEs) wie Intel SGX und AMD SEV verschlüsseln Daten in Verwendung und schließen das letzte Expositionsfenster. Banken setzen TEEs für Betrugserkennung über geteilte Datensätze ein, ohne zugrunde liegende Aufzeichnungen preiszugeben. Gesundheitsdienstleister betreiben KI-Diagnosemodelle auf geschützten Patienteninformationen und bewahren HIPAA-Compliance. Seit der Einführung des Confidential Computing Consortium haben Cloud-Anbieter daran gearbeitet, Enklaven zu standardisieren und die kommerzielle Adoption zu beschleunigen. Aktuelle TEEs fügen 10-40% Verarbeitungsaufwand hinzu, dennoch überwiegt der Sicherheitsgewinn die Kosten für die meisten Analyse- und KI-Pipelines. Seitenkanalangriff-Forschung setzt sich fort und hält Anbieter-Roadmaps auf Microcode-Härtung und Noise-Injection-Techniken fokussiert.

Hemmnisse-Wirkungsanalyse

| Hemmnis | (~) % Auswirkung auf CAGR-Prognose | Geografische Relevanz | Auswirkungszeitraum |

|---|---|---|---|

| Performance-Overhead und Latenz | -2.8% | Global, besonders Echtzeit-Anwendungen betreffend | Kurzfristig (≤ 2 Jahre) |

| Komplexität der Schlüsselverwaltung | -2.3% | Global, konzentriert in Multi-Cloud-Umgebungen | Mittelfristig (2-4 Jahre) |

| Mangel an Interoperabilität in Trusted-Execution | -1.9% | Global, Unternehmens-Adoption betreffend | Mittelfristig (2-4 Jahre) |

| Edge-Cloud-Datensouveränität dämpft Nachfrage | -1.6% | APAC, EU mit strikter Datenlokalisierung | Langfristig (≥ 4 Jahre) |

| Quelle: Mordor Intelligence | |||

Performance-Overhead und Latenz

Datenverschlüsselung fügt Rechenzyklen und I/O-Wartezeiten hinzu. Klassische Verschlüsselung im Ruhezustand verlangsamt SQL-Abfragen um mehrere hundert Millisekunden in hochvolumigen Datenbanken. Vollständig homomorphe Verschlüsselung, obwohl revolutionär für Privatsphäre, kann Verarbeitungszeit um das 1000-fache aufblähen, außer Hardware-Beschleunigung wird eingesetzt. GPU-unterstützte Frameworks schneiden diesen Overhead um etwa 12% laut aktuellen Benchmark-Studien, die in Computers, Materials and Continua veröffentlicht wurden. Edge-Computing-Szenarien spüren die Strafe am meisten, weil Verschlüsselungsdelay die bestehende Netzwerklatenz verstärkt und Architekten zwingt, Echtzeit-Responsivität gegen Vertraulichkeit abzuwägen. Post-Quantum-Algorithmen erhöhen auch die Rechenlast aufgrund größerer Schlüsselgrößen und fordern Performance-Budgetierung in stromsparenden Geräten heraus.

Komplexität der Schlüsselverwaltung

Verschlüsselung ist nur so stark wie ihre Schlüssel, dennoch betreiben wenige Unternehmen einheitliche Schlüssel-Lebenszyklus-Plattformen über mehrere Clouds hinweg. Unterschiedliche native Services - AWS KMS, Azure Key Vault, Google Cloud KMS - bieten kaum Interoperabilität und lassen Teams Rotationszeitpläne und Zugangskontrollen manuell jonglieren. Zwei Drittel der Organisationen nennen unzureichende kryptographische Expertise als ihr Haupthindernis, eine Lücke, die häufig zu fehlkonfigurierten Richtlinien führt, die stillschweigend den Schutz schwächen. PCI DSS 4.0 verlangt jetzt automatisierte Schlüsselrotation und fügt Dringlichkeit hinzu. Die bevorstehende Migration zu Post-Quantum-Standards bedeutet, dass die meisten Hardware-Sicherheitsmodule Firmware oder vollständigen Austausch benötigen werden, was Budgets und Fähigkeitssätze weiter belastet. Zentralisierte Services helfen, aber sie führen Single Points of Failure ein - ein architektonischer Kompromiss, den große Unternehmen genau analysieren.

Segmentanalyse

Nach Verschlüsselungstyp: Quantenresistente Algorithmen treiben Innovation voran

Symmetrische Methoden dominieren den Cloud-Verschlüsselungssoftware-Markt mit 35,6% Anteil 2024, bevorzugt für ihre Geschwindigkeit und niedrigen CPU-Overhead. Vollständig homomorphe Verschlüsselung, trotz ihrer Anfangsphase, ist die am schnellsten aufsteigende Technik mit einer prognostizierten CAGR von 29,0%, während Confidential-Computing-Anwendungsfälle erblühen. Die Veröffentlichung von FIPS 203, FIPS 204 und FIPS 205 im August 2024 setzte die Baseline für Post-Quantum-Schlüsselkapselung, digitale Signaturen und zustandslose hash-basierte Signaturen und veranlasste Anbieter, diese Algorithmen in Produkt-Roadmaps einzubetten[3]National Institute of Standards and Technology, \"Post-Quantum Cryptography Standardization Project,\"nist.gov.

Unternehmen setzen hybride Kryptographie ein, die klassische Elliptic-Curve-Methoden mit Post-Quantum-Gittern mischt und gegen algorithmisches Versagen absichert. Format-erhaltende Verschlüsselung expandiert auch, weil sie Legacy-Anwendungen erlaubt, geschützte Daten ohne Schema-Neudesign zu speichern. Mit NISTsAuswahl von HQC als fünften Algorithmus im März 2025 für zusätzliche Diversität ist crypto-agile Werkzeuge zu einer Vorstandsebene-Priorität geworden. Dadurch soll die Cloud-Verschlüsselungssoftware-Marktgröße für symmetrische Arbeitslasten stetig klettern, während quantensichere Optionen einen größeren Anteil neuer Deployments erfassen.

Notiz: Segmentanteile aller einzelnen Segmente verfügbar beim Berichtskauf

Nach Anwendung: Confidential Computing transformiert Data-in-Use-Schutz

Daten im Ruhezustand führen noch immer den Anwendungsstapel mit 36,8% Anteil des Cloud-Verschlüsselungssoftware-Marktes 2024 an, was reife Backup- und Speicherpraktiken widerspiegelt. Dennoch ist es die Data-in-Use-Verschlüsselung, die Schlagzeilen macht und mit einer CAGR von 29,7% ansteigt, während TEEs die langjährige Barriere der Verarbeitung auf Klartext entfernen. Die Cloud-Verschlüsselungssoftware-Marktgröße für Confidential-Computing-Arbeitslasten wird daher schneller expandieren als jedes andere Segment.

Transport-Layer-Schutz bleibt unverzichtbar für Inter-Cloud-Verbindungen, aber Performance-Tuning hat sich zu Post-Quantum-Handshake-Algorithmen verschoben. SaaS-Kollaborationstools sehen breitere clientseitige Verschlüsselungsrollouts, damit Organisationen Kontrolle über kryptographische Schlüssel behalten. Durchsuchbare symmetrische Verschlüsselung erscheint jetzt in Big-Data-Umgebungen, wo Latenz-Overhead für hochwertige Abfragen toleriert werden kann. Zusammen fördern diese Verschiebungen die Vision von persistentem, zustandsagnostischem Schutz über den gesamten Datenlebenszyklus.

Nach Organisationsgröße: KMU-Adoption beschleunigt

Große Unternehmen hielten 2024 71,2% des Cloud-Verschlüsselungssoftware-Marktanteils dank weitläufiger Hybrid-Anlagen und größerer Compliance-Budgets. Sie führen Piloten in vollständig homomorpher Verschlüsselung und Confidential Computing an. Im Gegensatz dazu fügen kleine und mittlere Unternehmen verschlüsselte SaaS und API-basierte Schlüsselservices mit einer CAGR von 30,1% hinzu, der schnellsten Trajektorie im Markt.

Pay-as-you-use-Preisgestaltung, verwaltete Schlüsselrotation und template-getriebene Compliance-Berichte senken Barrieren für Firmen ohne dediziertes Sicherheitspersonal. Dennoch nennen 51,3% der kleinen Unternehmen noch Implementierungskomplexität als ihr Haupthindernis. Während Anbieter-UX sich verbessert und Marketplace-Integrationen reifen, soll die Cloud-Verschlüsselungssoftware-Marktgröße, die von KMUs erfasst wird, sich erweitern und schrittweise Segmentkonzentration ausbalancieren.

Notiz: Segmentanteile aller einzelnen Segmente verfügbar beim Berichtskauf

Nach Branchenvertikal: BFSI führt quantenresistente Transition an

IT und Telekommunikation eroberten 2024 33,5% Umsatzanteil aufgrund früher Cloud-Migration und hoher Bandbreitenanforderungen. Banking, Financial Services und Insurance wird die am schnellsten wachsende Vertikale sein und mit einer CAGR von 28,9% bis 2030 sprinten, während Regulatoren quantensichere Standards vorantreiben und Fintech-Wettbewerb das Risiko verstärkt.

Gesundheitswesen verstärkt Confidential-Computing-Piloten für KI-fähige Diagnostik und schützt Patientendateien, die 10,93 Millionen USD pro Datenschutzverletzung kosten - das Doppelte des branchenübergreifenden Durchschnitts. Regierungsbehörden dienen unter dem Quantum Computing Cybersecurity Preparedness Act als Anker-Kunden für Post-Quantum-Module. Einzelhändler feintunen Tokenisierung, um PCI DSS 4.0 zu erfüllen, ohne Checkout-Latenz hinzuzufügen. Branchenübergreifend bietet der Cloud-Verschlüsselungssoftware-Markt einen einigenden Schild gegen divergente, aber sich intensivierende Datensicherheitsverpflichtungen.

Geografieanalyse

Nordamerika hielt 2024 38,9% des Cloud-Verschlüsselungssoftware-Marktes, unterstützt von FedRAMP-Mandaten, Verteidigungsministerium-Direktiven und aggressiver Unternehmens-Migration zu Post-Quantum-Kontrollen. Multi-Cloud-Penetration ist hoch, und Anbieter sichern Umsätze durch verwaltete Schlüsselservices und crypto-agile Orchestrierung. Große Gesundheitswesen- und Finanz-Klienten testen auch Confidential-Computing-Frameworks im großen Maßstab und beschleunigen Innovationszyklen.

Asien-Pazifik ist die am schnellsten wachsende Region mit einer CAGR von 29,5% bis 2030. Sovereign-Cloud-Pläne in Australien, Japan, Südkorea und Indien verlangen, dass Verschlüsselungsschlüssel auf heimischem Boden bleiben und spornen Verkäufe von externen Schlüsselverwaltungs-Gateways und Hardware-Sicherheitsmodulen an, die nationale Algorithmen unterstützen, wo erforderlich. Die Asian Development Bank schätzt, dass verbesserte Cloud-Politik das regionale BIP um bis zu 0,7% während 2024-2028 heben könnte, und Verschlüsselung wird als entscheidender Enabler genannt. Chinesische und südostasiatische Hyperscaler bilden im Land Allianzen mit Chipherstellern, um quantensichere Netzwerkverschlüsselung zu liefern und mit westlichen Rivalen Schritt zu halten.

Europa hält stetige Expansion durch GDPR-Durchsetzung und Digital Operational Resilience Act aufrecht. Finanzinstitutionen müssen Resilienz-Pläne einreichen, die Migration zu quantenresistenten Algorithmen umreißen, ein Schritt, der Europa zu einem Labor für grenzüberschreitende Key-Escrow-Interoperabilität macht. Datenschutz-bewahrende Analytik - besonders in Gesundheit und Mobilität - stimuliert Nachfrage nach vollständig homomorpher Verschlüsselung. Kleinere Märkte in Südamerika sowie Naher Osten und Afrika bleiben zurück, bieten aber Greenfield-Möglichkeiten, besonders wo 5G-Rollouts Edge-Cloud-Architekturen einführen, die leichtgewichtige, niedrig-latente Verschlüsselung erfordern.

Wettbewerbslandschaft

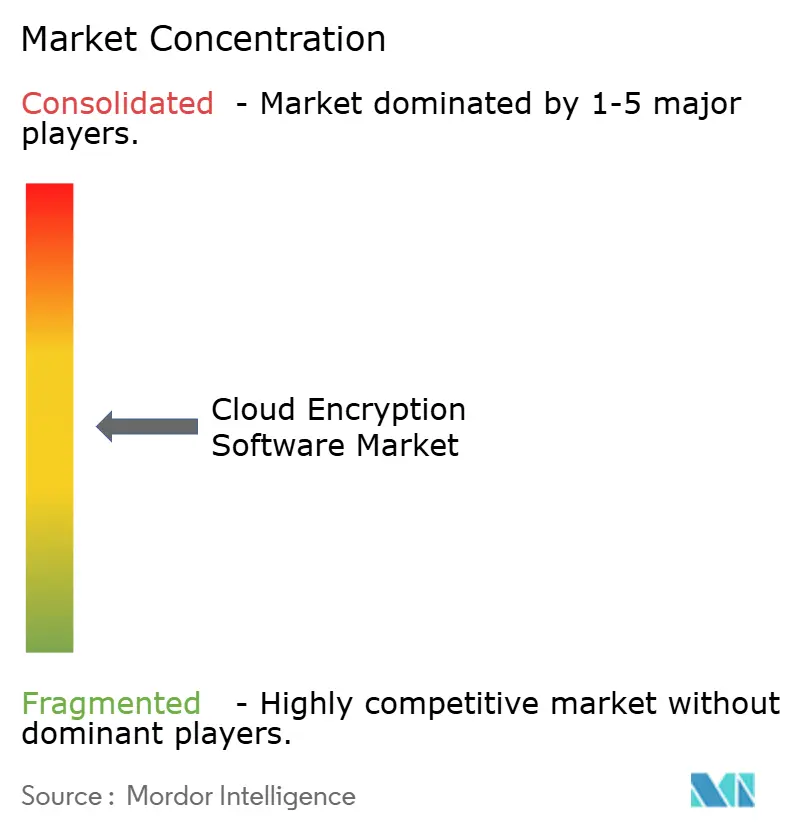

Der Cloud-Verschlüsselungssoftware-Markt ist moderat fragmentiert, dennoch beschleunigte sich die Konsolidierung 2024, als Palo Alto Networks IBMs QRadar Cloud Security Assets kaufte und IBM einen 35-USD-pro-Aktie-Deal für HashiCorp ankündigte. Diese Züge unterstreichen eine Schwenkung zu integrierten Plattformen, die Posture Management, Schlüssel-Orchestrierung und Policy-Analytik mischen. Amazon Web Services, Microsoft Azure und Google Cloud Platform betten native quantensichere Optionen ein und fordern reine Anbieter heraus, erweitern aber auch die Gesamtnachfrage.

Strategische Partnerschaften sind fruchtbar. Thales vertiefte Verbindungen zu Google Cloud, um quantensichere Schlüsselverwaltung über Anthos und Google Distributed Cloud gemeinsam zu liefern. Broadcom stellte die erste quantenresistente Netzwerkverschlüsselung für Fibre Channel im Januar 2025 vor, abgestimmt auf US CNSA 2.0 und EU NIS 2 Regeln. Edge-orientierte Herausforderer zielen auf industrielles IoT ab, wo niedrig-latente symmetrische Verschlüsselung und robuste Hardware-Module noch knapp sind.

Produkt-Roadmaps zentrieren sich auf drei Säulen: automatisierte Schlüssel-Lebenszyklus-Governance, Crypto-Agilität für Algorithmus-Swaps und Confidential-Computing-Orchestrierung. Anbieter, die diese in einer einzigen Glasscheibe kombinieren können, sollen Nischen-Wettbewerber übertreffen. Open-Source-Projekte, viele unter dem Confidential Computing Consortium, schaffen Community-Druck für Interoperabilität, während Käufer gegen Lock-in zurückdrängen. Zusammengefasst bleibt die Wettbewerbsintensität hoch, aber Marktmacht neigt sich zu Full-Stack-Lieferanten mit breiten Cloud-Provider-Allianzen und starken Professional-Services-Armen.

Branchenführer für Cloud-Verschlüsselungssoftware

-

Google LLC

-

Symantec Corporation

-

Hewlett Packard Enterprise

-

Trend Micro Inc.

-

Hitachi Vantara

- *Haftungsausschluss: Hauptakteure in keiner bestimmten Reihenfolge sortiert

Aktuelle Branchenentwicklungen

- März 2025: NIST wählte HQC als seinen fünften Post-Quantum-Verschlüsselungskandidaten aus und erweiterte die kryptographische Diversität.

- Februar 2025: Google Cloud führte quantensichere digitale Signaturen in Cloud KMS ein und implementierte ML-DSA-65 und SLH-DSA-SHA2-128S.

- Januar 2025: Amazon Web Services und Booz Allen Hamilton erweiterten die Zusammenarbeit, um End-to-End-Verschlüsselung für US-Bundesbehörden anzubieten.

- Januar 2025: Broadcom lieferte die erste quantenresistente Netzwerkverschlüsselung durch Emulex Secure Fibre Channel HBAs und fügte Echtzeit-Ransomware-Erkennung hinzu.

Globaler Cloud-Verschlüsselungssoftware-Marktbericht Umfang

Cloud-Verschlüsselung wird von Cloud-Sicherheitsunternehmen angeboten, die verschiedene Algorithmen verwenden, um Daten oder Text in einen verschlüsselten Code umzuwandeln, bekannt als Ciphertext. Der verschlüsselte Code wird dann an die Cloud weitergegeben. Die Daten bleiben sicher, weil der Cloud-Datenverschlüsselungscode nur mit einem Datenverschlüsselungsschlüssel übersetzt werden kann, der nie das Unternehmen verlässt.

Der Cloud-Verschlüsselungssoftware-Markt ist segmentiert nach Organisationsgröße (kleine und mittlere Unternehmen (KMU) und große Unternehmen), Branchenvertikal (BFSI, Gesundheitswesen, Unterhaltung und Medien, Bildung, Einzelhandel, IT und Telekommunikation und andere Vertikalen) und Geographie (Nordamerika, Europa, Asien-Pazifik, Lateinamerika und Naher Osten und Afrika). Die Marktgrößen und Prognosen werden in Wertangaben (USD) für alle oben genannten Segmente bereitgestellt.

| Symmetrisch |

| Asymmetrisch / PKI |

| Format-erhaltend |

| Vollständig homomorph |

| Quantenresistente Algorithmen |

| Daten im Ruhezustand (Speicher, Backup) |

| Daten in der Übertragung (TLS/VPN) |

| Daten in Verwendung / Confidential Computing |

| SaaS-Datei- und Kollaborationsverschlüsselung |

| Datenbank / Big-Data-Verschlüsselung |

| Große Unternehmen |

| Kleine und Mittlere Unternehmen (KMU) |

| BFSI |

| Gesundheitswesen und Biowissenschaften |

| Bildung |

| Einzelhandel und E-Commerce |

| IT und Telekom |

| Regierung und Verteidigung |

| Andere Branchenvertikalen |

| Nordamerika | Vereinigte Staaten | |

| Kanada | ||

| Mexiko | ||

| Europa | Deutschland | |

| Vereinigtes Königreich | ||

| Frankreich | ||

| Italien | ||

| Spanien | ||

| Rest von Europa | ||

| Asien-Pazifik | China | |

| Japan | ||

| Indien | ||

| Südkorea | ||

| Australien | ||

| Rest von Asien-Pazifik | ||

| Südamerika | Brasilien | |

| Argentinien | ||

| Rest von Südamerika | ||

| Naher Osten und Afrika | Naher Osten | Saudi-Arabien |

| Vereinigte Arabische Emirate | ||

| Türkei | ||

| Rest des Nahen Ostens | ||

| Afrika | Südafrika | |

| Ägypten | ||

| Nigeria | ||

| Rest von Afrika | ||

| Nach Verschlüsselungstyp | Symmetrisch | ||

| Asymmetrisch / PKI | |||

| Format-erhaltend | |||

| Vollständig homomorph | |||

| Quantenresistente Algorithmen | |||

| Nach Anwendung | Daten im Ruhezustand (Speicher, Backup) | ||

| Daten in der Übertragung (TLS/VPN) | |||

| Daten in Verwendung / Confidential Computing | |||

| SaaS-Datei- und Kollaborationsverschlüsselung | |||

| Datenbank / Big-Data-Verschlüsselung | |||

| Nach Organisationsgröße | Große Unternehmen | ||

| Kleine und Mittlere Unternehmen (KMU) | |||

| Nach Branchenvertikal | BFSI | ||

| Gesundheitswesen und Biowissenschaften | |||

| Bildung | |||

| Einzelhandel und E-Commerce | |||

| IT und Telekom | |||

| Regierung und Verteidigung | |||

| Andere Branchenvertikalen | |||

| Nach Geographie | Nordamerika | Vereinigte Staaten | |

| Kanada | |||

| Mexiko | |||

| Europa | Deutschland | ||

| Vereinigtes Königreich | |||

| Frankreich | |||

| Italien | |||

| Spanien | |||

| Rest von Europa | |||

| Asien-Pazifik | China | ||

| Japan | |||

| Indien | |||

| Südkorea | |||

| Australien | |||

| Rest von Asien-Pazifik | |||

| Südamerika | Brasilien | ||

| Argentinien | |||

| Rest von Südamerika | |||

| Naher Osten und Afrika | Naher Osten | Saudi-Arabien | |

| Vereinigte Arabische Emirate | |||

| Türkei | |||

| Rest des Nahen Ostens | |||

| Afrika | Südafrika | ||

| Ägypten | |||

| Nigeria | |||

| Rest von Afrika | |||

Schlüsselfragen beantwortet im Bericht

Was treibt das scharfe Wachstum des Cloud-Verschlüsselungssoftware-Marktes an?

Verstärkte Cyber-Angriffe, striktere globale Regulierungen und Multi-Cloud-Adoption sind die primären Katalysatoren und steigern die Nachfrage nach datenzentrischer Sicherheit über alle Cloud-Ebenen.

Wie groß wird der Cloud-Verschlüsselungssoftware-Markt 2030 sein?

Der Markt soll bis 2030 26,15 Milliarden USD erreichen und von 7,43 Milliarden USD 2025 mit einer CAGR von 28,6% expandieren.

Welcher Verschlüsselungstyp wächst am schnellsten?

Vollständig homomorphe Verschlüsselung soll mit einer CAGR von 29,0% steigen, weil sie Berechnung auf verschlüsselten Daten ohne Entschlüsselung ermöglicht.

Warum adoptieren KMUs Verschlüsselung schneller als zuvor?

Cloud-native, Pay-as-you-use-Modelle haben Kosten und Komplexität reduziert und erlauben KMUs, Unternehmensklasse-Verschlüsselung zu implementieren, während Hardware-Käufe vermieden werden.

Welche Region bietet das höchste Wachstumspotenzial?

Asien-Pazifik zeigt die schnellste CAGR mit 29,5%, angetrieben von Sovereign-Cloud-Mandaten und rascher digitaler Transformation.

Wie bald müssen Organisationen zu Post-Quantum-Kryptographie migrieren?

US-Bundesbehörden und europäische Finanzinstitutionen müssen die Transition jetzt starten, um Mandate zu erfüllen, die bis 2030 voll wirksam werden, was kurzfristige Investitionen in crypto-agile Architekturen veranlasst.

Seite zuletzt aktualisiert am: