Täuschung Technologie Marktgröße und Marktanteil

Täuschung Technologie Marktanalyse von Mordor Intelligenz

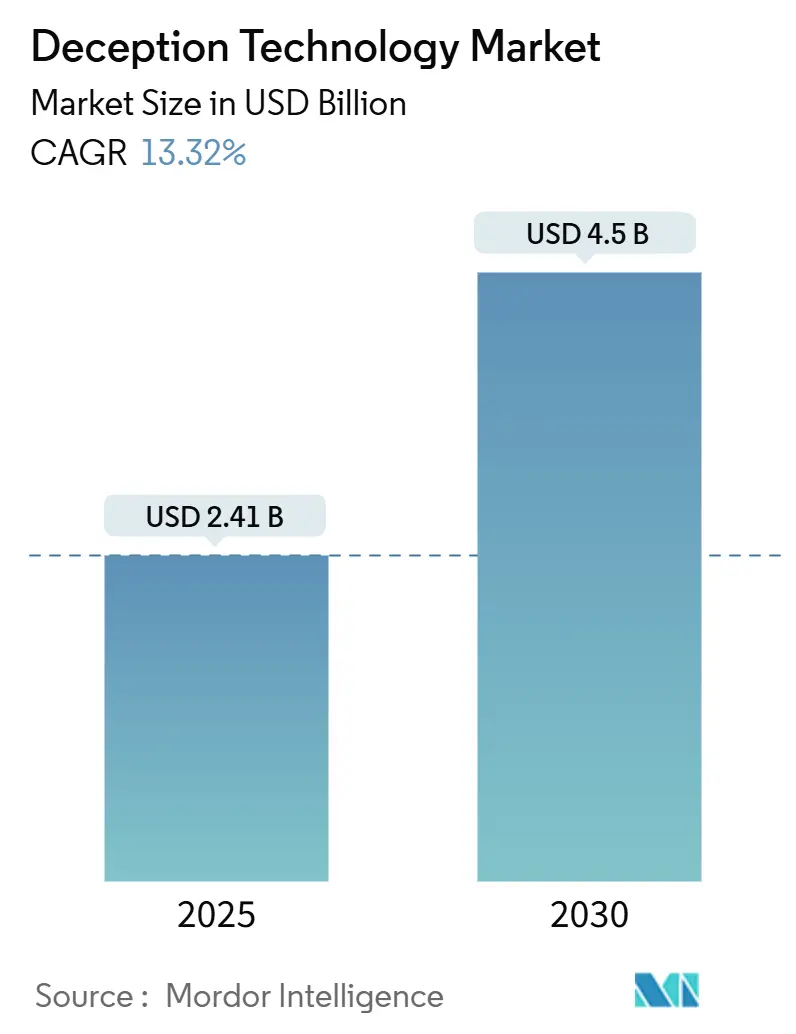

Der Täuschung Technologie Markt verzeichnete USD 2,41 Milliarden im Jahr 2025 und wird voraussichtlich mit einer CAGR von 13,3% auf USD 4,50 Milliarden bis 2030 voranschreiten. Steigende Null-Day-Exploits, KI-gesteuerte Deepfake-Betrügereien und die Expansion von Wolke-nativen Workloads zwingen Sicherheitsteams dazu, Frühwarnsysteme einzusetzen, die Angreifer innerhalb des Netzwerks erkennen, bevor Schäden entstehen. Anbieter verweben nun Köder In Null-Trust-Mikrosegmentierung und geben Verteidigern Stolperdrähte, die auch dann funktionieren, wenn Identitäten oder Endpunkte kompromittiert sind. Die Nachfrage beschleunigt sich auch, weil Cyberversicherungsträger proaktive Lateral-Movement-Erkennung als Bedingung für Günstige Prämien verlangen. Obwohl Nordamerika die Ausgabenführerschaft behält, gewinnt der Täuschung Technologie Markt In Asien-Pazifik schnell an Dynamik, da die Multicloud-Adoption ansteigt und lokale Regulierungsbehörden die Datenschutzverletzungs-Meldepflichten verschärfen.

Wichtigste Erkenntnisse des Berichts

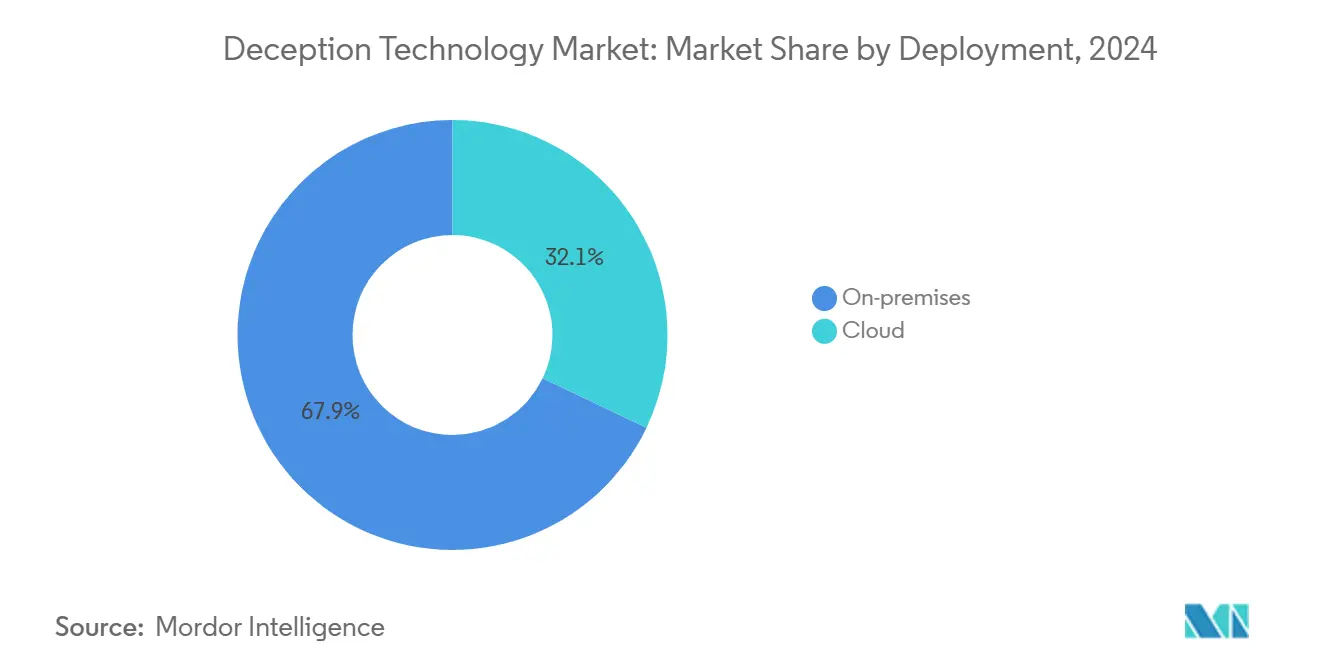

- Nach Bereitstellung führten An-Premises-Modelle mit 67,9% des Täuschung Technologie Marktanteils im Jahr 2024, während Wolke-Implementierung die schnellste CAGR von 15,2% bis 2030 verzeichnet.

- Nach Unternehmensgröße erfassten Große Unternehmen 70,2% der Umsätze im Jahr 2024; das KMU-Segment wird voraussichtlich mit 14,9% CAGR bis 2030 expandieren.

- Nach Dienstleistung machten Gemanagt Dienstleistungen 68,5% der Täuschung Technologie Marktgröße im Jahr 2024 aus und werden voraussichtlich eine CAGR von 14,7% bis 2030 verzeichnen.

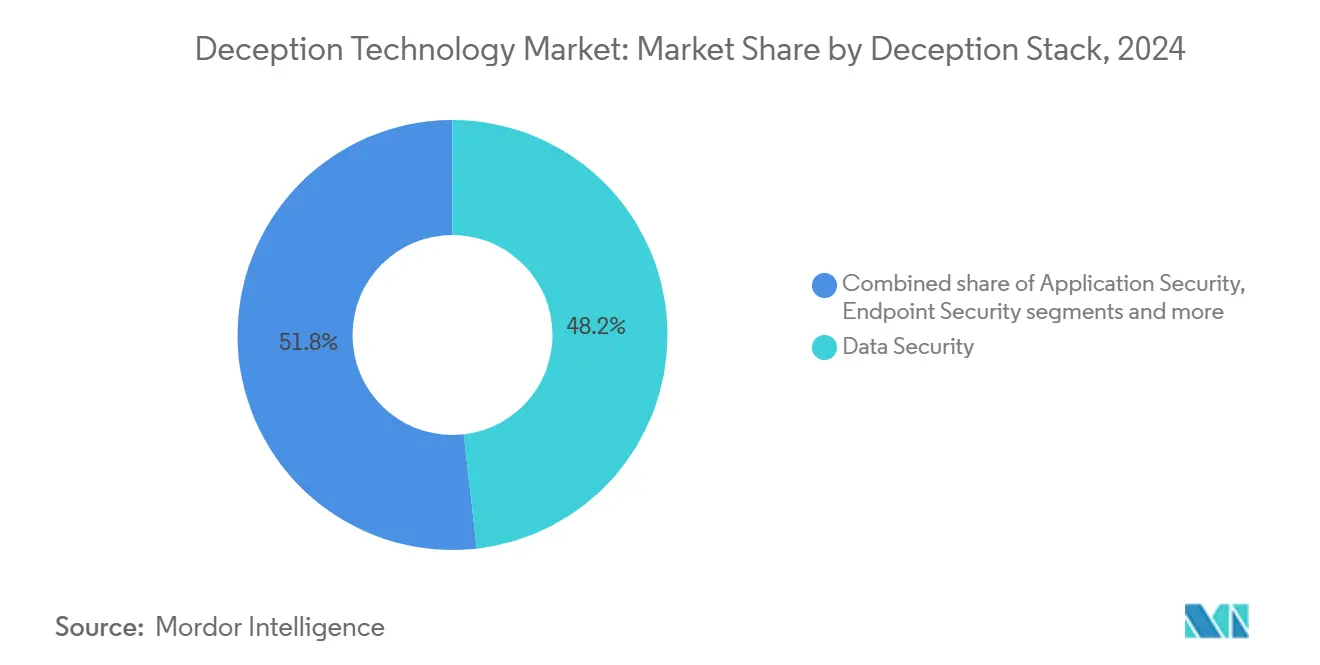

- Nach Täuschung Stack blieb Datensicherheit mit 48,2% Anteil im Jahr 2024 dominant, während Endpunktsicherheit voraussichtlich 14,2% jährlich bis 2030 wachsen wird.

- Nach Endnutzer hielt bfsi 36,1% Anteil im Jahr 2024; Gesundheitswesen wird voraussichtlich mit 13,5% CAGR wachsen.

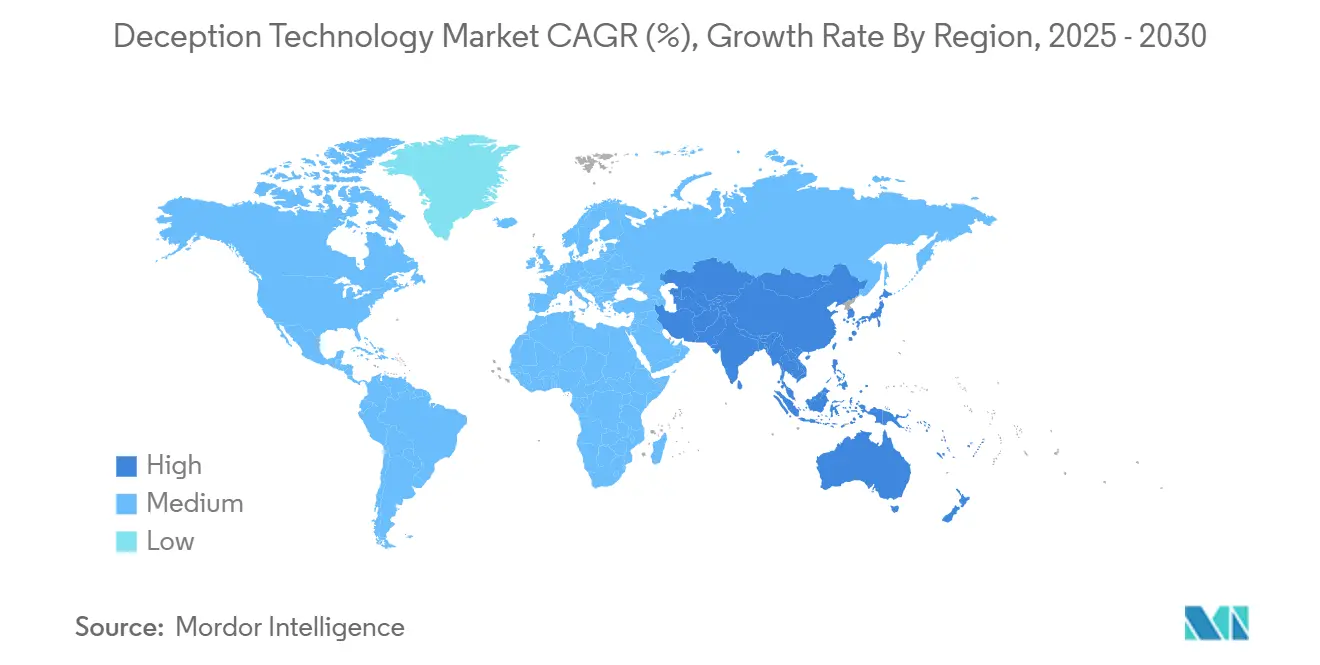

- Nach Geografie trug Nordamerika 41,8% der Umsätze im Jahr 2024 bei; Asien-Pazifik wird am schnellsten mit 13,8% CAGR bis 2030 wachsen.

Globale Täuschung Technologie Markttrends und Erkenntnisse

Treiber-Auswirkungsanalyse

| Treiber | (~) % Auswirkung auf CAGR-Prognose | Geografische Relevanz | Auswirkungszeitraum |

|---|---|---|---|

| Anstieg von Null-Day-Exploits und gezielten APTs | 3.2% | Global, mit Konzentration In Nordamerika & Europa | Kurzfristig (≤ 2 Jahre) |

| Eskalierende Wolke-einheimisch Workloads erweitern Angriffsfläche | 2.8% | Global, angeführt von APAC und Nordamerika | Mittelfristig (2-4 Jahre) |

| CISO-Präferenz für reibungsarme, agentenlose Erkennungstools | 2.1% | Nordamerika & Europa, Expansion nach APAC | Mittelfristig (2-4 Jahre) |

| Aufstieg von KI-generierten Deepfake-Identitätsangriffen | 1.9% | Global, mit früher Auswirkung In bfsi und Regierungssektoren | Kurzfristig (≤ 2 Jahre) |

| Konvergenz von Täuschung Technologie mit Null-Trust-Mikrosegmentierung | 1.7% | Nordamerika & Europa, schrittweise APAC-Adoption | Langfristig (≥ 4 Jahre) |

| Cyberversicherungsrichtlinien fordern proaktive Lateral-Movement-Erkennung | 1.6% | Nordamerika & Europa, aufkommend In APAC | Mittelfristig (2-4 Jahre) |

| Quelle: Mordor Intelligence | |||

Anstieg von Zero-Day-Exploits und gezielten APTs

Staatlich gesponserte Kollektive automatisieren Aufklärung mit KI und finden neuartige Schwachstellen schneller, als sich signaturbasierte Verteidigungen anpassen können. Das Institute für Sicherheit Und Technologie stellt fest, dass automatisierte Aufklärung die Angreifer-Verweilzeit komprimiert und Verteidiger dazu zwingt, reaktive Playbooks zu überdenken. Täuschung-Plattformen fügen glaubwürdige, aber gefälschte Assets ein, die Neugier instrumentalisieren; sobald sie untersucht werden, lösen Alarme In Sekunden aus, während Produktionssysteme unberührt bleiben. Da die Erkennung auf Angreiferverhalten und nicht auf Bedrohung-Intelligenz-Feeds basiert, bietet der Täuschung Technologie Markt Widerstandsfähigkeit gegen maßgeschneiderte Malware, die Hash-Matching-Kontrollen umgeht. Anbieter packen nun Köder für industrielle Steuerungssysteme und SaaS-APIs vor, was die Angreifer-Pivot In Richtung Betriebstechnologie widerspiegelt.

Eskalierende Cloud-native Workloads erweitern Angriffsfläche

Containerisierte und serverlose Anwendungen können innerhalb von Minuten hoch- und heruntergefahren werden, wodurch Sicherheit Operationen Center blind für Ost-West-Verkehr bleiben. Zscaler setzt generative KI-Köder ein, die Large-Sprache-Modell-Endpunkte nachahmen und Angreifer In instrumentierte Sandboxes locken[1]Zscaler, "Zscaler Introduces Generative KI Decoys für Wolke-einheimisch Environments," zscaler.com. Da Köder automatisch innerhalb von Kubernetes-Namespaces skalieren, erhalten Verteidiger kontinuierliche Abdeckung, auch wenn sich zugrunde liegende Microservices ändern. Der Täuschung Technologie Markt nutzt die Metadaten-APIs von Wolke-Anbietern, um Fallen In virtuellen privaten Clouds zu platzieren, ohne Agenten zu installieren. Da Organisationen mehrere-Wolke-Strategien adoptieren, wird anbieterübergreifende Köder-Orchestrierung zu einem Kaufkriterium, insbesondere In regulierten Industrien, die Logs nicht In einer einzigen Region zentralisieren können.

CISO-Präferenz für reibungsarme, agentenlose Erkennungstools

Tool-Wildwuchs erzeugt Alarm-Ermüdung und explodierende Lizenzkosten. CISOs gravitieren zu Technologien, die sich reibungslos integrieren, wenige False Positives aussenden und wenig Wartung erfordern. Täuschung-Plattformen erfüllen diese Anforderungen, weil Vermögenswert-Platzierung passiv ist; nichts berührt den Endpunkt. SC Medien berichtet, dass Organisationen die mittlere Erkennungszeit um 48 Stunden reduzieren, wenn sie zu Täuschung-First-Strategien wechseln. Anbieter-Dashboards stellen nun Angriffspfade grafisch dar, wodurch Junior-Analysten ohne tiefe Forensik-Fähigkeiten handeln können. Diese Benutzerfreundlichkeitsgewinne treiben die Beschaffung an, insbesondere In Mid-Markt-Firmen, die keine spezialisierten Bedrohung Hunter haben.

Aufstieg von KI-generierten Deepfake-Identitätsangriffen

Stimmklonung und synthetisches Video ermöglichen es Betrügern, traditionelle Verifikationsprüfungen zu umgehen. Wirklichkeit Defender verzeichnete einen 245%igen Jahr-für-Jahr-Anstieg bei Unternehmens-Deepfake-Vorfällen, wobei ein Viertel Finanz-Workflows beeinträchtigt. Täuschung-Lösungen reagieren, indem sie gefälschte Führungskräfte-Anmeldedaten In Privileged-Zugang-Tresoren platzieren; jeder Authentifizierungsversuch gegen diese Phantom-Identitäten offenbart Kompromittierung. Lucinity dokumentierte eine USD 25 Millionen Überweisung, die durch einen Deepfake-Videoanruf initiiert wurde, was unterstreicht, warum Echtzeit-Lateral-Movement-Flags entscheidend sind[2]Lucinity, "Arup Deepfake Case Studie," lucinity.com. Der Täuschung Technologie Markt bettet Medien-Forensik-Hooks ein, die die Authentizität von Sprach-Verkehr bewerten und Anomalien mit spezifischen Netzwerk-Sessions für schnelle Eindämmung verknüpfen.

Hemmnisse-Auswirkungsanalyse

| Hemmnis | (~) % Auswirkung auf CAGR-Prognose | Geografische Relevanz | Auswirkungszeitraum |

|---|---|---|---|

| Eingewurzelte Abhängigkeit von Legacy-Honeypots | -1.8% | Global, besonders In kostensensiblen KMU-Segmenten | Langfristig (≥ 4 Jahre) |

| Knappheit von Täuschung-qualifizierten SecOps-Mitarbeitern | -1.5% | Global, akut In APAC und Schwellenmärkten | Mittelfristig (2-4 Jahre) |

| Angreifer-Nutzung von Large-Sprache-Modell-Aufklärung zur Köder-Erkennung | -1.2% | Fortgeschrittene Bedrohungsakteure global | Kurzfristig (≤ 2 Jahre) |

| Budget-Kannibalisierung durch gebündelte EDR/XDR-Plattformen | -0.9% | Nordamerika & Europa Unternehmenssegmente | Mittelfristig (2-4 Jahre) |

| Quelle: Mordor Intelligence | |||

Eingewurzelte Abhängigkeit von Legacy-Honeypots

Viele Firmen betreiben noch statische Honeypots, die vor Jahren eingesetzt wurden. Angreifer erkennen nun solche Assets durch Protokoll-Eigenarten oder Uptime-Muster und umgehen sie mit Leichtigkeit. Diese Versunkene-Kosten-Verzerrung verzögert Upgrades auf Adaptiv Köder, die Betriebssystem-Banner morphen oder Anmeldedaten automatisch rotieren können. Legacy-Honeypots erfordern auch manuelle Log-Analyse und verbrauchen Ressourcen, die sich auf echte Angriffspfade konzentrieren sollten. Da diese Werkzeuge wenige handlungsrelevante Alarme produzieren, hinterfragen Vorstände den ROI, wodurch neue Investitionen eingeschränkt und das Wachstum des Täuschung Technologie Marktes gedämpft werden.

Knappheit von deception-qualifizierten SecOps-Mitarbeitern

Die Bereitstellung glaubwürdiger Köder erfordert Wissen über Angreiferpsychologie, Vermögenswert-Bewertung und Netzwerktopologie. Universitäten lehren diese Fähigkeiten selten, sodass Arbeitgeber um einen begrenzten Talentpool konkurrieren. Engpässe sind In Asien-Pazifik am akutesten, wo sich Cybersicherheitslehrpläne auf Einhaltung statt aktive Verteidigung konzentrieren. Um die Lücke zu schließen, betten Anbieter geführte Workflows ein und bieten Gemanagt Dienstleistungen an, aber Gehälter für Täuschung-Architekten fordern noch immer Prämien, die kleine Unternehmen nicht zahlen können. Diese Arbeitskräfte-Beschränkung verlangsamt die breite Adoption, obwohl der Wertversprechen der Technologie weithin anerkannt ist.

Segmentanalyse

Nach Bereitstellung: Cloud-Beschleunigung trotz On-Premises-Dominanz

An-Premises-Bereitstellung beherrschte 67,9% des Täuschung Technologie Marktanteils im Jahr 2024, was den Bedarf von Unternehmen veranschaulicht, hochinteraktive Köder nahe bei Kronjuwelen-Systemen für Einhaltung- und Forensik-Kontrolle zu halten. Diese Kontrolle bringt jedoch Hardware-Erneuerungszyklen und ändern-Management-Overhead mit sich, die die Agilität begrenzen. Wolke-Bereitstellung trägt heute einen bescheidenen Anteil bei, soll aber mit 15,2% CAGR bis 2030 steigen, dem schnellsten Tempo innerhalb des Täuschung Technologie Marktes. Wolke-basierte Konsolen starten Köder über Regionen hinweg innerhalb von Minuten und machen sie attraktiv für globale Filial-Rollouts.

Hybrid-Modelle entstehen als pragmatische Brücke und lassen Teams sensible Datenbank-Köder An-Premises platzieren, während sie Analyse- und Skalierungsaufgaben In öffentliche Clouds auslagern. Da die Multicloud-Adoption steigt, fordern Käufer einzel-Pane-Ansichten über AWS, Azure und Google Wolke hinweg und drängen Anbieter dazu, In Identitätsföderation und unveränderliche Infrastruktur-Blueprints zu investieren. Diese Fähigkeiten verbessern die Täuschung Technologie Marktgröße für Wolke-Modul und überzeugen regulierungsgebundene Sektoren, dass Shared-Responsibility-Modelle noch immer Audit-Kontrollen erfüllen können.

Nach Unternehmensgröße: KMUs treiben Adoption durch Managed Services

Große Unternehmen behielten 70,2% Umsatzanteil im Jahr 2024 und prägen weiterhin Feature-Roadmaps durch Bestehen auf API-Tiefe, MITRE ATT&CK-Ausrichtung und erweiterte Analytik. Doch KMUs verzeichnen nun eine 14,9% Wachstumstrajektorie und übertreffen die Ausgaben Großer Unternehmen innerhalb des Täuschung Technologie Marktes. Abonnement-basierte Gemanagt Täuschung Dienstleistungen, abgerechnet pro Vermögenswert, senken Eintrittsbarrieren und liefern kuratierte Alarme, die zur Bandbreite kleinerer Teams passen.

Einsparungen verstärken sich, weil Wolke-Konsolen Hardware-Käufe eliminieren und KMUs erlauben, Kapital zu Mitarbeiter-Awareness-Programmen umzuleiten. Für Anbieter ist der Skaleneffekt des Segments überzeugend; Tausende mittelgroße Kunden können den Lizenzumsatz einer Handvoll Fortune-500-Konten erreichen. Folglich umfassen Roadmap-Prioritäten jetzt niedrig-Code-Playbooks und automatisierte Köder-Platzierung, Features, die darauf ausgelegt sind, das Onboarding von Wochen auf Stunden zu komprimieren und dadurch die Täuschung Technologie Marktgröße unter kleineren Firmen zu erweitern.

Nach Service: Managed Services dominieren durch operative Effizienz

Gemanagt Dienstleistungen repräsentierten 68,5% der Täuschung Technologie Marktgröße im Jahr 2024, eine Reflexion der Käuferpräferenz für schlüsselfertige Operationen, die messbare Risikominderung ohne Personalaufstockung bieten. Das Wachstum bleibt lebhaft bei 14,7% CAGR, weil Serviceanbieter Täuschung-Schichten mit 24×7 Sicherheit Operationen Centern integrieren und Kunden kuratierte Angriffs-Zeitlinien statt rohe Logs übergeben.

Professionell Dienstleistungen spielen noch immer eine wichtige Rolle bei Tag-Null-Architektur-Assessments, Regulierungs-Abbildung und Rot-Team-Validierung. Sobald jedoch die Basis-Bereitstellung abgeschlossen ist, bevorzugen die meisten Organisationen Abonnement-Verlängerungen gegenüber internem Werkzeuge. Anbieter verkaufen Prämie-Tiers, die jährliche Breach-Simulationen, Bedrohung-Intel-Anreicherung und automatische Köder-Erneuerung umfassen, wodurch vorhersagbare wiederkehrende Umsätze angetrieben und der gesamte Täuschung Technologie Markt erweitert wird.

Nach Deception Stack: Datensicherheit führt, während Endpunktsicherheit beschleunigt

Datenzentrische Täuschung behielt 48,2% Anteil im Jahr 2024, da Datenschutzregulierungen harte Strafen für Datensatz-Exposition verhängen. Finanz- und Gesundheitswesen-Kunden setzen gefälschte Datenbanktabellen und Dokument-Köder ein, um illegitime Abfragen gegen persönliche Daten zu erkennen. Diese Dominanz unterstreicht, warum der Täuschung Technologie Markt eng mit Governance-, Risiko- und Einhaltung-Prioritäten gekoppelt bleibt.

Endpunktsicherheits-Köder, obwohl heute kleiner, wachsen jährlich um 14,2%. Fernbedienung-Belegschaften, Bring-Your-Own-Gerät-Richtlinien und Ransomware-Spitzen treiben Investitionen In gefälschte Prozessbäume, Speicher-Artefakte und lokale Anmeldedaten-Speicher an, die von echten Laptops nicht zu unterscheiden sind. Integration mit EDR-Telemetrie erlaubt Sicherheitsteams, In Sekunden von Erkennung zur Geräteisolierung zu schwenken, was den kombinierten Wertversprechen erhöht und den Täuschung Technologie Marktanteil für endpunkt-fokussierte Lösungen erweitert.

Notiz: Segmentanteile aller einzelnen Segmente beim Berichtskauf verfügbar

Nach Endnutzer: BFSI-Führerschaft mit Gesundheitswesen-Beschleunigung

Der bfsi-Sektor hielt 36,1% Umsatz im Jahr 2024, was die geringe Toleranz von Banken und Versicherern für Insider-Betrug und Credential-Stuffing-Risiko widerspiegelt. Hochinteraktive Köder imitieren nun SWIFT-Anschlüsse und Handel-Plattformen und ermöglichen Hauptsitz-SOCs, Lateral-Movement-Versuche zu verfolgen, die auf Zahlungssysteme abzielen.

Gesundheitsdaten erreichen hohe Preise In Untergrund-Foren, was erklärt, warum das Segment voraussichtlich 13,5% jährlich wachsen wird. Krankenhaus-Netzwerke setzen Medizingeräte-Köder ein, die Infusionspumpen oder Radiologie-Ausrüstung nachahmen und Bedrohungsakteure fangen, die Internet-von-Medizinisch-Dinge-Angriffsflächen anvisieren. Budget-Steigerungen kommen, da Regulierungsbehörden Datenschutzverletzungs-Meldezeitpläne verschärfen und den Geschäft Case für den Täuschung Technologie Markt In klinischen Umgebungen verstärken.

Geografieanalyse

Nordamerika generierte 41,8% der Umsätze im Jahr 2024, gestützt durch strenge Mandate wie CISAs Direktive zur Vorfallsmeldung und eine Konzentration von Fortune-100-Hauptquartieren, die spezialisierte Kontrollen finanzieren können. Bundesverträge spezifizieren zunehmend Täuschung-Fähigkeiten und zementieren weiter die Führerschaft der Region innerhalb des Täuschung Technologie Marktes.

Europa schreitet stetig voran, da die NIS2-Direktive den Umfang der Entitäten erweitert, die proaktive Bedrohungserkennungsprogramme unterhalten müssen[3]Lacework, "Preparing für NIS2 Einhaltung," lacework.com. Lokale Anbieter betonen Datenhoheit-Features und stellen sicher, dass Logs innerhalb der EU-Grenzen bleiben. Aufkommende EU-Wolke-Anbieter betten nun Täuschung nativ ein und bieten Einhaltung-bereite Bundles an, die Mid-Markt-Industriehersteller ansprechen.

Asien-Pazifik bleibt das am schnellsten wachsende Territorium mit 13,8% CAGR. Regierungen In Japan, Indien und Singapur starten Förderprogramme, die Null-Trust-Pilotprojekte mit Täuschung mitfinanzieren. Telekom-Rollouts von 5 g-Standalone-Cores vergrößern Angriffsflächen und drängen Betreiber dazu, Signalgebung-Protokoll-Köder zu installieren, die betrügerische Basis-Station-Registrierungsversuche erkennen. Diese Initiativen vergrößern kollektiv die Täuschung Technologie Marktgröße In der Region. Währenddessen beginnen Lateinamerika sowie Naher Osten und Afrika, Täuschung In kritische Infrastruktur-Erneuerungen zu integrieren, obwohl Budget-Beschränkungen und Talentlücken die kurzfristige Aufnahme Dämpfen.

Wettbewerbslandschaft

Top-Unternehmen im Deception Technology Markt

Der Täuschung Technologie Markt zeigt moderate Fragmentierung. Große Cybersicherheits-Suiten integrieren einheimisch Täuschung-Modul, während spezialisierte Pure-Plays aggressiv bei KI-gesteuerten Ködern innovieren. Illusive Networks' Integration mit CrowdStrike Falcon reichert Endpunkt-Telemetrie mit Täuschung-ausgelöster Attribution an und reduziert die durchschnittliche Verweilzeit um 60%[4]CrowdStrike, "Illusive Networks Integration Unlocks Endpunkt Täuschung," crowdstrike.com. Zscaler kollaboriert mit NVIDIA, um modellbasierte Köder-Generierung zu beschleunigen, die sich In Echtzeit an Angreiferverhalten anpasst.

Fusionen und Übernahmen gestalten Grenzen neu: Googles USD 32 Milliarden Kauf von Wiz erweitert Wolke-einheimisch Abdeckung, während CyberArks Venafi-Akquisition Maschinen-Identitäts-Risikodaten In Köder-Platzierungslogik einbringt. Start-Ups wie CyberTrap zielen auf mittelgroße europäische Firmen mit Abonnement-Bundles ab, die Täuschung und Gemanagt Detektion kombinieren und von Fachkräftemangel profitieren. Für etablierte Unternehmen konzentrieren sich nachweisen-von-Value-Zyklen auf messbaren ROI - hauptsächlich reduzierte mittlere Erkennungszeit und verbesserte Audit-Ergebnisse - da Beschaffungsvorstände wachsam gegenüber Shelfware werden.

Die Wettbewerbsintensität wird voraussichtlich steigen, da datenschutzverbessernde Berechnungen und quantensichere Protokolle neue Köder-Formate schaffen. Anbieter, die nahtlose Orchestrierung über Endpunkte, Wolke und Betriebstechnologie hinweg demonstrieren können, ohne Analyst-Arbeitsbelastung hinzuzufügen, werden Marktanteile gewinnen. Umgekehrt riskieren Firmen, die auf statische Honeypot-Architekturen angewiesen sind, Marginalisierung, da Angreifer Mustererkennung nutzen, um Erkennung zu umgehen, wodurch dynamische Täuschung als Basis-Erwartung innerhalb des Täuschung Technologie Marktes verstärkt wird.

Täuschung Technologie Industrieführer

-

Illusive Networks

-

Commvault Systeme Inc.

-

Smokescreen Technologien Pvt. Ltd

-

Attivo Networks Inc. (SentinelOne Inc.)

-

Rapid7 Inc.

- *Haftungsausschluss: Hauptakteure in keiner bestimmten Reihenfolge sortiert

Jüngste Industrieentwicklungen

- Mai 2025: Zscaler kündigte die Übernahme von Rot Canary an, um MDR-Fähigkeiten In Null Trust Austausch zu integrieren.

- April 2025: Palo Alto Networks schloss die Übernahme von Protect KI für USD 650-700 Millionen ab und stärkte die KI-Governance-Abdeckung.

- April 2025: OpenAI führte USD 43 Millionen Finanzierung In Adaptiv Sicherheit an, um KI-Angriffssimulationsdienste zu erweitern.

- März 2025: Google finalisierte die USD 32 Milliarden Übernahme von Wiz zur Verstärkung der mehrere-Wolke-Sicherheitsfeatures.

- März 2025: Darktrace übernahm Cado Sicherheit und fügte KI-gesteuerte Wolke-Forensik zu ihrer Plattform hinzu.

- Februar 2025: Sophos kaufte Secureworks für USD 859 Millionen und fusionierte XDR und Identitäts-Täuschung-Analytik.

Globaler Täuschung Technologie Marktbericht Umfang

Der Täuschung Technologie Markt ist basierend auf den Umsätzen definiert, die aus dem Täuschung Stack generiert werden, der von verschiedenen Endnutzern weltweit verwendet wird. Die Analyse basiert auf Markterkenntnissen, die durch Sekundärforschung und Primaries erfasst wurden. Der Markt umfasst auch die wichtigsten Faktoren, die sein Wachstum In Bezug auf Treiber und Hemmnisse beeinflussen.

Der Umfang der Studie wurde basierend auf Bereitstellung (Wolke und An-Premises), Unternehmensgröße (kleine und mittlere Unternehmen und Große Unternehmen), Dienstleistung (Gemanagt Dienstleistungen und Professionell Dienstleistungen), Täuschung Stack (Datensicherheit, Anwendungssicherheit, Endpunktsicherheit und Netzwerksicherheit) und Endnutzer (Regierung, Medizin, bfsi, Verteidigung, Es, Telekommunikation und andere Endnutzer) weltweit segmentiert. Die Marktgrößen und Prognosen werden In USD-Werten für alle Segmente bereitgestellt.

| On-Premises |

| Cloud |

| Große Unternehmen |

| Kleine und Mittlere Unternehmen (KMUs) |

| Managed Services |

| Professional Services |

| Datensicherheit |

| Anwendungssicherheit |

| Endpunktsicherheit |

| Netzwerksicherheit |

| Regierung |

| Verteidigung |

| BFSI |

| IT und Telekommunikation |

| Gesundheitswesen |

| Andere Endnutzer |

| Nordamerika | Vereinigte Staaten | |

| Kanada | ||

| Mexiko | ||

| Europa | Deutschland | |

| Vereinigtes Königreich | ||

| Frankreich | ||

| Italien | ||

| Spanien | ||

| Russland | ||

| Restliches Europa | ||

| Asien-Pazifik | China | |

| Japan | ||

| Indien | ||

| Südkorea | ||

| Australien und Neuseeland | ||

| Restlicher Asien-Pazifik-Raum | ||

| Südamerika | Brasilien | |

| Argentinien | ||

| Restliches Südamerika | ||

| Naher Osten und Afrika | Naher Osten | Saudi-Arabien |

| Vereinigte Arabische Emirate | ||

| Türkei | ||

| Restlicher Naher Osten | ||

| Afrika | Südafrika | |

| Nigeria | ||

| Restliches Afrika | ||

| Nach Bereitstellung | On-Premises | ||

| Cloud | |||

| Nach Unternehmensgröße | Große Unternehmen | ||

| Kleine und Mittlere Unternehmen (KMUs) | |||

| Nach Service | Managed Services | ||

| Professional Services | |||

| Nach Deception Stack | Datensicherheit | ||

| Anwendungssicherheit | |||

| Endpunktsicherheit | |||

| Netzwerksicherheit | |||

| Nach Endnutzer | Regierung | ||

| Verteidigung | |||

| BFSI | |||

| IT und Telekommunikation | |||

| Gesundheitswesen | |||

| Andere Endnutzer | |||

| Nach Geografie | Nordamerika | Vereinigte Staaten | |

| Kanada | |||

| Mexiko | |||

| Europa | Deutschland | ||

| Vereinigtes Königreich | |||

| Frankreich | |||

| Italien | |||

| Spanien | |||

| Russland | |||

| Restliches Europa | |||

| Asien-Pazifik | China | ||

| Japan | |||

| Indien | |||

| Südkorea | |||

| Australien und Neuseeland | |||

| Restlicher Asien-Pazifik-Raum | |||

| Südamerika | Brasilien | ||

| Argentinien | |||

| Restliches Südamerika | |||

| Naher Osten und Afrika | Naher Osten | Saudi-Arabien | |

| Vereinigte Arabische Emirate | |||

| Türkei | |||

| Restlicher Naher Osten | |||

| Afrika | Südafrika | ||

| Nigeria | |||

| Restliches Afrika | |||

Im Bericht beantwortete Schlüsselfragen

Wie hoch ist der aktuelle Wert des Täuschung Technologie Marktes?

Der Markt erreichte USD 2,41 Milliarden im Jahr 2025 und wird voraussichtlich auf USD 4,50 Milliarden bis 2030 steigen.

Welches Segment wächst am schnellsten innerhalb des Täuschung Technologie Marktes?

Wolke-Bereitstellung führt das Feld mit 15,2% CAGR dank ihrer Agilität und einfachen Einführung an.

Warum drängen Versicherer Unternehmen zu Täuschung-Lösungen?

Viele Cyberversicherungsrichtlinien erfordern nun proaktive Lateral-Movement-Erkennung, und Köder bieten überprüfbare Beweise dafür, dass Angreifer interne Netzwerke durchbrochen haben.

Wie hilft Täuschung Technologie gegen Deepfake-Angriffe?

Anbieter platzieren gefälschte Führungskräfte-Identitäten und Sprachmuster In Köder-Systemen, sodass jeder Deepfake-Versuch einen Alarm auslöst, bevor echte Anmeldedaten berührt werden.

Welche Region wird voraussichtlich das Wachstum anführen?

Asien-Pazifik wird voraussichtlich mit 13,8% CAGR expandieren, da sich Digitalisierungsprojekte beschleunigen und Regulierungsbehörden Sicherheitsmandate verschärfen.

Sind Täuschung-Plattformen schwer zu verwalten?

Moderne Angebote sind agentenlos und werden oft als Gemanagt Dienstleistungen bereitgestellt, wodurch auch kleine Sicherheitsteams hochwertige Alarme ohne schweren operativen Overhead erhalten können.

Seite zuletzt aktualisiert am: