Taille et part du marché de la protection des données en tant que service

Analyse du marché de la protection des données en tant que service par Mordor Intelligence

La taille du marché de la protection des données en tant que service est estimée à 21,37 milliards USD en 2025, et devrait atteindre 62,90 milliards USD d'ici 2030, à un TCAC de 24,10 % pendant la période de prévision (2025-2030).

La croissance est propulsée par une montée des données non structurées, les mandats de confiance zéro et l'inquiétude croissante au niveau du conseil d'administration concernant l'exposition aux rançongiciels. Les entreprises remplacent rapidement les matériels de sauvegarde sur site, intensifs en capital, par des abonnements fournis dans le cloud qui offrent une tarification basée sur l'utilisation et une échelle élastique. Les investissements dans les clouds souverains, les pilotes de chiffrement quantique-sécurisé et les exigences d'assurance cyber convergent pour remodeler les feuilles de route produits, tandis que la consolidation des fournisseurs compresse la structure du marché et accélère l'intégration des fonctionnalités.

Points clés du rapport

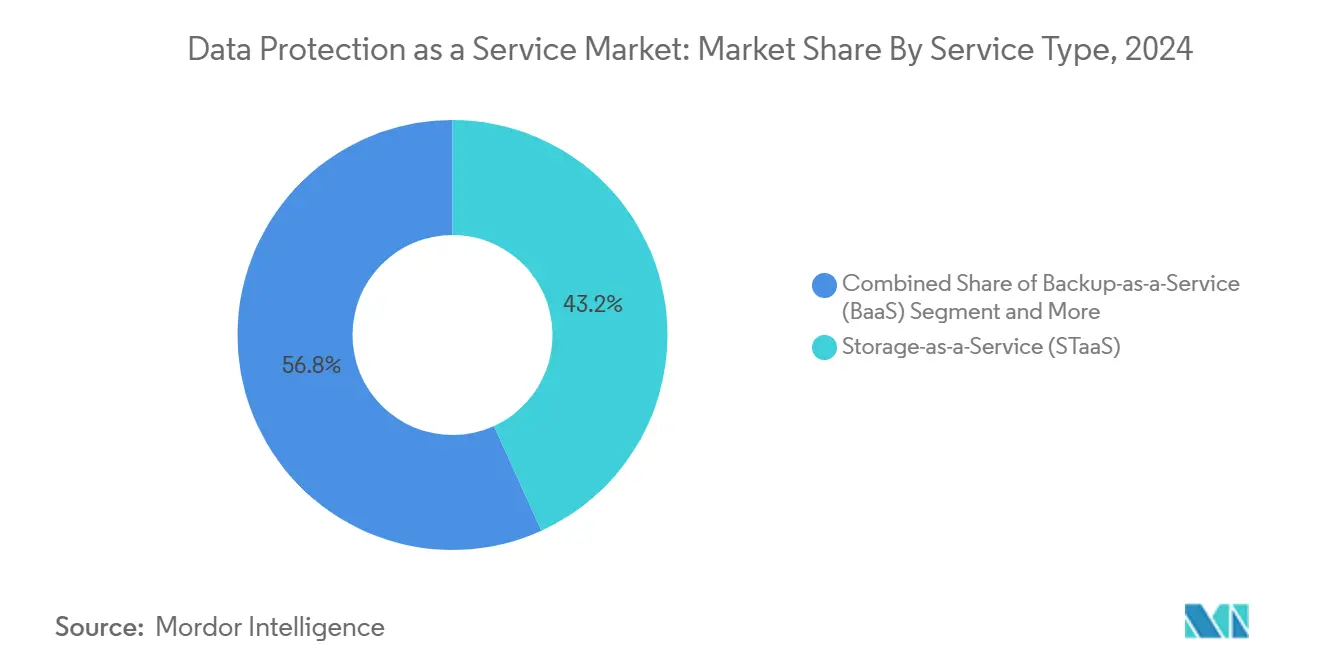

- Par type de service, le stockage en tant que service détenait 43,2 % de la part de marché de la protection des données en tant que service en 2024 ; la reprise après sinistre en tant que service devrait croître à un TCAC de 29,5 % jusqu'en 2030.

- Par modèle de déploiement, le segment cloud privé un capturé 43,7 % de la taille du marché de la protection des données en tant que service en 2024, tandis que l'adoption du cloud hybride devrait s'étendre à un TCAC de 31,5 % entre 2025-2030.

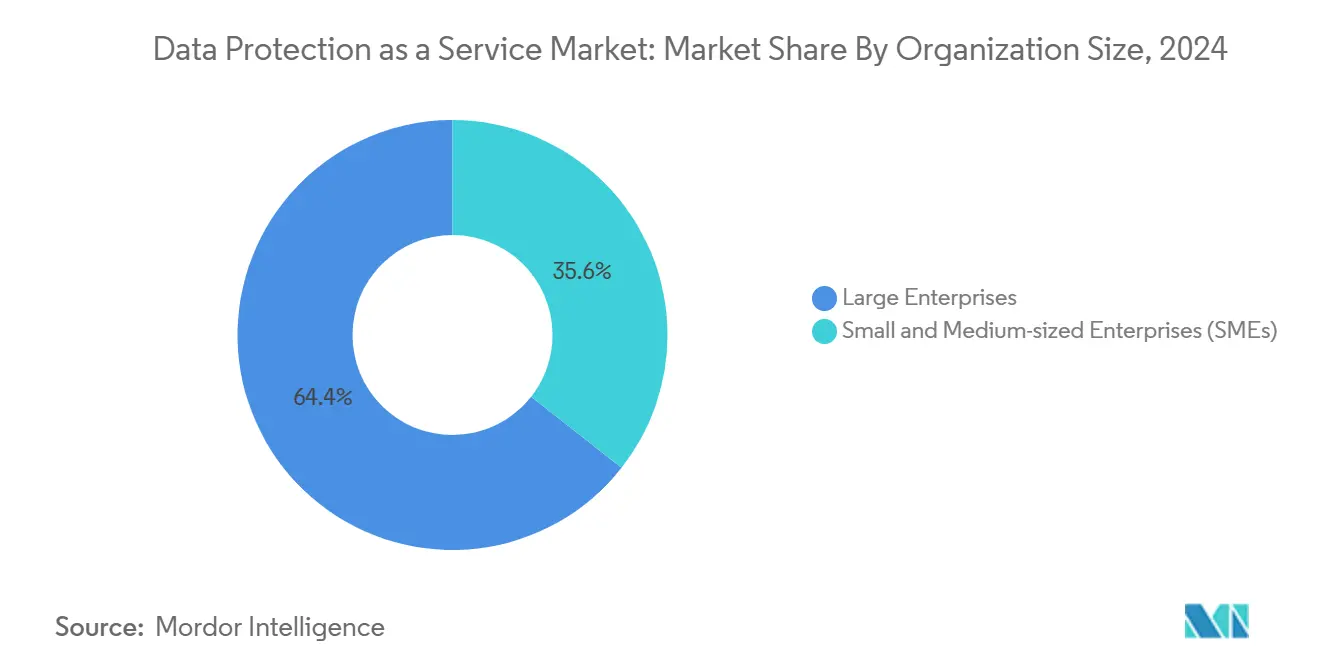

- Par taille d'organisation, les grandes entreprises ont conservé 64,4 % de part de la taille du marché de la protection des données en tant que service en 2024, tandis que les PME devraient progresser à un TCAC de 34,2 % jusqu'en 2030.

- Par secteur d'utilisateur final, le BFSI menait avec 27,8 % de part de revenus en 2024 ; la santé et les sciences de la vie sont sur la voie d'un TCAC de 30,7 % jusqu'en 2030.

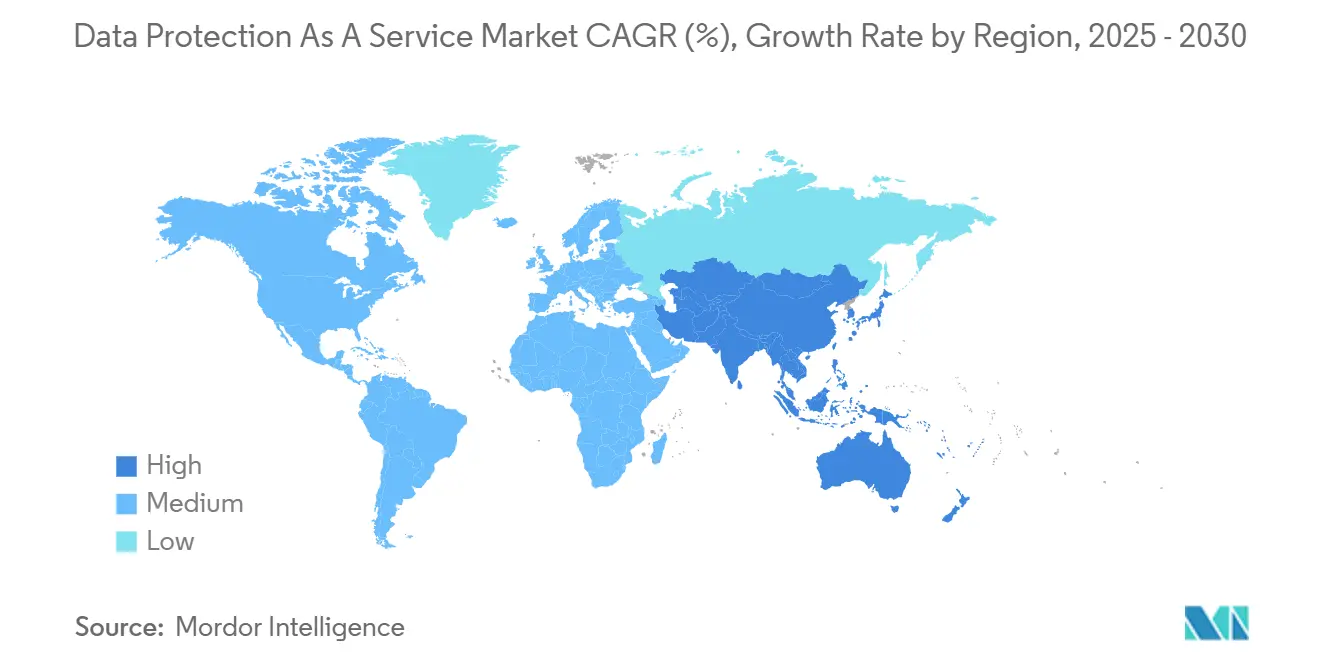

- Par géographie, l'Amérique du Nord commandait 37,8 % des revenus de 2024, tandis que l'Asie-Pacifique devrait enregistrer un TCAC de 31,4 % jusqu'en 2030.

Tendances et perspectives du marché mondial de la protection des données en tant que service

Analyse d'impact des moteurs

| Moteur | (~) % Impact sur les prévisions TCAC | Pertinence géographique | Calendrier d'impact |

|---|---|---|---|

| Réglementations de souveraineté des données | +5.8% | UE, Amérique du Nord, APAC | Moyen terme (2-4 ans) |

| Explosion des données non structurées | +4.6% | Mondial | Long terme (≥ 4 ans) |

| Focus sur la résilience aux rançongiciels | +4.2% | Amérique du Nord, Europe, APAC | Court terme (≤ 2 ans) |

| Coffres de récupération liés à l'assurance cyber | +3.3% | Amérique du Nord, Europe | Moyen terme (2-4 ans) |

| Déploiements de clouds souverains | +2.5% | Moyen-Orient, APAC, Europe | Moyen terme (2-4 ans) |

| Pilotes de chiffrement quantique-sécurisé | +0.8% | Amérique du Nord, Europe, APAC | Long terme (≥ 4 ans) |

| Source: Mordor Intelligence | |||

Les réglementations strictes de souveraineté des données remodèlent la protection mondiale

Le déploiement de cadres similaires au RGPD du Brésil à l'Inde force les entreprises à localiser le stockage, adopter une cartographie précise des données et construire des contrôles basés sur des politiques qui gouvernent les flux transfrontaliers. L'Acte de résilience opérationnelle numérique de l'UE est entré en vigueur en janvier 2025, mandatant des rapports d'incidents quasi en temps réel pour les institutions financières. Aux États-Unis, de nouvelles règles restreignent les transferts de données sensibles vers des adversaires étrangers, ajoutant de la complexité pour les multinationales. En conséquence, les équipes d'approvisionnement classent désormais les contrôles de souveraineté aux côtés des métriques RPO/RTO lors de la sélection des fournisseurs DPaaS. Les fournisseurs répondent avec une gestion de clés spécifique à la région, des options de double chiffrement et des coffres de récupération en région qui satisfont à la fois les régulateurs nationaux et les comités de risque internes.

L'edge computing révolutionne les architectures de protection

Les déploiements edge rapprochent le traitement des points terminaux de capteurs et des sites de succursales, permettant aux charges de travail de respecter les objectifs de latence sans acheminer le trafic vers les centres de données centralisés. Quarante pour cent des grandes entreprises prévoient d'exécuter des applications critiques en edge d'ici fin 2025 ; ce changement nécessite des agents de sauvegarde légers, pilotés par des politiques, capables d'exécuter localement et de se synchroniser de manière asynchrone. Les offres émergentes intègrent la détection d'anomalies basée sur l'IA aux passerelles edge, réduisant le temps de séjour des incursions de rançongiciels. Les systèmes de santé pilotent ces capacités dans les campus hospitaliers pour se conformer aux règles strictes de localisation des données des patients tout en garantissant un accès immédiat pour les cliniciens.

La résilience aux rançongiciels devient une priorité du conseil d'administration

Le volume de rançongiciels un doublé pendant 2024, poussant les comités d'audit à demander la preuve de sauvegardes immuables et d'exercices de restauration vérifiés. Les feuilles de route DPaaS se centrent désormais sur la protection continue des données, les coffres isolés et la classification par apprentissage automatique qui empêche la réinfection pendant la récupération. Les assureurs lient les remises de primes à la présence de stockage à écriture unique et d'orchestration de basculement automatisé. Les entreprises adoptant ces contrôles rapportent des objectifs de temps de récupération matériellement plus bas et des économies démontrables sur les renouvellements d'assurance cyber.

Les coffres de récupération natifs cloud transforment l'économie de la résilience

Les coffres de récupération natifs cloud fournissent un stockage logiquement isolé couplé à une réplication pilotée par des politiques. Ils minimisent la sortie pendant les événements de restauration et donnent aux assureurs une preuve plus claire d'accès au moindre privilège. Les adoptants précoces dans les services financiers attribuent des baisses à deux chiffres des primes de police à la certification des coffres. Les fournisseurs se différencient par l'authentification zéro confiance, les analyses légales d'IA générative et l'intégration avec les flux de travail SOC. Alors que l'adoption des coffres s'élargit, la convergence de plateforme entre sauvegarde, archivage et cyber-récupération s'accélère.

Analyse d'impact des contraintes

| Contrainte | (~) % Impact sur les prévisions TCAC | Pertinence géographique | Calendrier d'impact |

|---|---|---|---|

| Frais de sortie et d'API cachés | -2.1% | Mondial | Moyen terme (2-4 ans) |

| Formats de sauvegarde propriétaires | -1.6% | Mondial | Long terme (≥ 4 ans) |

| Compression IA retardant les mises à niveau | -1.3% | Amérique du Nord, Europe, APAC | Moyen terme (2-4 ans) |

| Clauses de résidence des données dans les pactes commerciaux | -1.0% | Régions avec souveraineté stricte | Moyen terme (2-4 ans) |

| Source: Mordor Intelligence | |||

Les coûts cloud cachés sapent les stratégies multi-cloud

Les frais de trafic variables et la tarification par appel API peuvent gonfler les budgets, surtout pour les enquêtes lourdes en analytique ou réglementaires qui nécessitent des restaurations fréquentes. Les entreprises avec un pouvoir de négociation limité dans les régions cloud plus petites ressentent le plus durement le pincement. Les équipes FinOps investissent dans des tableaux de bord d'observabilité des coûts, mais la facturation fragmentée entre les niveaux de stockage et les transitions chaud-froid reste un danger budgétaire.

Les formats propriétaires créent un enfermement fournisseur

Les schémas de sauvegarde fermés compliquent la migration des charges de travail après les fusions ou les sorties de fournisseurs. Pendant la fusion Cohesity-Veritas de 2024, les équipes d'intégration ont fait face à des tests de restauration multi-plateformes pour préserver les SLA. Les régulateurs examinent si les structures de métadonnées propriétaires inhibent la concurrence. Les RFP clients insistent de plus en plus sur les exportations de format ouvert, poussant les nouveaux entrants à adopter des API standardisées qui promettent une portabilité plus fluide.

Analyse de segment

Par type de service : DRaaS accélère au milieu des menaces cyber

Le segment reprise après sinistre en tant que service un enregistré une perspective de TCAC de 29,5 % jusqu'en 2030, dépassant les autres offres alors que les équipes dirigeantes élèvent la préparation aux rançongiciels à une métrique stratégique. Plus de 70 % des entreprises ont l'intention d'intégrer DRaaS avec la télémétrie SIEM d'ici 2026, permettant un basculement automatisé basé sur le scoring des menaces. [1]Veeam Software, "Understanding Catastrophe Recovery En tant que service," veeam.com Les flux de protection continue des données réduisent les objectifs de point de récupération à quelques secondes, attirant les charges de travail financières et de santé où la perte de données équivaut à des amendes de conformité. Le stockage en tant que service, bien que capturant encore 43,2 % de la part de marché de la protection des données en tant que service de 2024, évolue vers un étagement intelligent et une immuabilité basée sur des politiques qui s'alignent avec les architectures zéro confiance. Les plateformes convergées regroupent désormais BaaS, STaaS et DRaaS sous des moteurs de politique unifiés, facilitant l'approvisionnement et la gouvernance.

Bien que l'enthousiasme DRaaS monte, les abonnements de stockage restent fondamentaux. La croissance du stockage objet reste forte en raison des ensembles de formation de modèles IA et de l'analytique vidéo qui gonflent les volumes de données non structurées. En réponse, les fournisseurs poussent la déduplication et la compression à l'échelle pétaoctet pour contrôler l'empreinte. Les offres full-stack des hyperscalers cloud intègrent désormais l'analyse automate des menaces, signifiant que les rançongiciels n'enroulent que les blocs affectés plutôt que des volumes entiers. Cet alignement de fonctionnalités signale un mouvement à plus long terme vers des achats centrés sur la plateforme dans lesquels l'automatisation de récupération, la classification des données et la cartographie de conformité existent à l'intérieur d'un plan de contrôle unique.

Note: Parts de segment de tous les segments individuels disponibles à l'achat du rapport

Par modèle de déploiement : Les approches hybrides équilibrent sécurité et flexibilité

Les modèles hybrides montrent l'expansion la plus rapide à 31,5 % de TCAC. Les régulateurs approuvent les architectures qui gardent les jeux de données sensibles sur des clouds privés locaux tout en permettant l'analytique éclatante dans les régions publiques réglementées. Ces modèles sont particulièrement évidents parmi les banques européennes soumises à l'Acte de résilience opérationnelle numérique, qui mandate des arrangements de contingence documentés pour les services tiers. L'automatisation des politiques sélectionne les cibles de stockage basées sur les étiquettes de classification des données, optimisant à la fois la latence et la conformité. La taille du marché de la protection des données en tant que service pour les solutions hybrides devrait doubler d'ici 2028 alors que les entreprises modernisent les archives sur bande héritées en coffres connectés au cloud.

Les déploiements cloud privé conservent une part de 43,7 %, favorisés par la défense, les services publics et les agences de santé qui doivent affirmer la garde des clés de chiffrement. Les fournisseurs fournissant des appareils cloud privé intègrent de plus en plus des HSM validés FIPS, l'accès basé sur les rôles et la gestion de configuration isolée. Les approches cloud public restent populaires parmi les entreprises nativement numériques qui valorisent la diversité régionale par rapport à la souveraineté complète. Cependant, les initiatives de cloud souverain, comme le cloud souverain européen d'AWS, brouillent les lignes : elles fournissent l'agilité du cloud public sous contrôle légal local, tirant les charges de travail réglementées dans des environnements précédemment jugés interdits. [4]Hewlett Packard Enterprise, "Zero Trust Networking for privé Cloud," hpe.com

Par taille d'organisation : Les PME embrassent la protection basée sur le cloud

Les menaces cyber croissantes et le personnel IT limité poussent les PME vers des portails de sauvegarde SaaS prêts à l'emploi qui incluent des modèles de conformité prédéfinis. Entre 2025-2030, les revenus de la taille du marché de la protection des données en tant que service des PME devraient grimper à un TCAC de 34,2 %, soutenus par les fournisseurs de services gérés offrant des bundles clé en main. L'intégration simplifiée et la facturation basée sur la consommation résonnent avec les propriétaires soucieux du budget. Les questionnaires d'assurance cyber listent de plus en plus la présence d'instantanés cloud immuables comme prérequis, poussant même les micro-entreprises vers les niveaux DPaaS d'entrée de gamme.

Inversement, les grandes entreprises conservent 64,4 % des revenus grâce aux charges de travail tentaculaires, aux mainframes hérités et aux objectifs RTO stricts. Beaucoup superposent DPaaS au-dessus des bibliothèques de bandes existantes pour une modernisation par phases, réduisant les mises à niveau lourdes. La détection d'anomalies améliorée par IA signale les déviations dans les taux de changement d'instantané, donnant aux équipes SOC un avertissement précoce des attaques de chiffrement. Les fournisseurs courtisent ce segment avec des garanties de disponibilité soutenues par SLA et des équipes de compte dédiées qui supervisent les audits réglementaires.

Par secteur d'utilisateur final : La santé accélère les investissements de protection

Le TCAC de 30,7 % de la santé reflète les mandats de dossiers de santé électroniques, les dispositifs connectés et les exigences de partage de données inter-hospitalières. Les hôpitaux déploient des sauvegardes immuables et des coffres de récupération isolés pour satisfaire HIPAA et les directives harmonisées UE sur les données des patients. Les expansions de télémédecine poussent les déploiements de nœuds edge à l'intérieur des sites cliniques, nécessitant une prise d'instantané locale qui se synchronise avec les régions cloud souveraines. Les équipes de recherche clinique bénéficient de l'intégration du moteur de politique qui différencie entre les informations identifiables des patients et les jeux de données d'étude anonymisés.

Le BFSI mène les dépenses globales avec 27,8 % de part de marché, soutenu par des volumes de transactions élevés et de nouveaux délais de notification de violation. DORA oblige les banques européennes à tester la reprise après sinistre à grande échelle au moins annuellement, poussant l'adoption DRaaS. Les assureurs collaborent avec les fournisseurs DPaaS pour offrir des incitations de primes conditionnelles aux exercices de récupération terminés. Les programmes gouvernementaux et de défense investissent agressivement alors que les stratégies zéro confiance dictent une vérification continue à travers les réseaux classifiés. [2]U.S. Department of Defense, "Software Modernization Implementation Plan FY25-26," dodcio.defense.gov Enfin, les entreprises manufacturières et télécoms s'appuient sur DPaaS pour sécuriser la télémétrie Internet des objets industrielle, où l'arrêt affecte directement le débit.

Analyse géographique

L'Amérique du Nord conserve une part de revenus de 37,8 %, ancrée par une adoption cloud robuste et des directives fédérales telles que la directive opérationnelle contraignante CISA 25-01, qui oblige les agences à appliquer des bases de configuration sécurisées pour SaaS. [3]Cybersecurity and Infrastructure Security Agency, "Binding Operational Directive 25-01," cisa.gov La Loi de protection des données des Américains contre les adversaires étrangers restreint les transferts transfrontaliers de données personnelles sensibles, stimulant la demande pour des coffres dans le pays et l'entiercement de clés. Les entreprises priorisent les fonctionnalités de cartographie de conformité qui génèrent des rapports d'attestation automatisés pour les auditeurs.

L'Asie-Pacifique affiche la trajectoire la plus rapide à 31,4 % de TCAC alors que les programmes de gouvernement numérique au Japon, en Inde et en Corée poussent les règles de localisation des données. La Loi indienne de protection des données personnelles numériques codifie la localisation explicite pour les informations personnelles critiques, pressant les fournisseurs cloud à lancer des zones de récupération domestiques. Les hyperscalers s'associent avec les opérateurs télécoms domestiques pour établir des installations souveraines qui permettent les services de sauvegarde étrangers tout en respectant les contraintes de garde légale. Les start-ups à Singapour et en Australie déploient des offres DPaaS qui combinent le stockage local sécurisé avec des options de basculement mondial, attirant les exportateurs de marché moyen équilibrant commerce et conformité.

L'Europe reste un adoptant sophistiqué façonné par le RGPD, DORA, l'Acte de résilience cyber et l'Acte de données UE, effectif septembre 2025. Les programmes nationaux tels que le Cloud de Confiance français et le Gaia-X allemand canalisent le financement vers l'infrastructure fédérée, basée sur les normes qui privilégie la transparence et la portabilité des fournisseurs. Les fournisseurs se différencient en offrant le traitement des métadonnées en région, un personnel d'opérations uniquement résidents UE et des pistes d'audit exportables. Les options souveraines réduisent la friction réglementaire, poussant des taux d'attachement plus élevés parmi les entités du secteur public.

Les marchés émergents en Amérique latine, au Moyen-Orient et en Afrique enregistrent une adoption croissante depuis des bases plus petites. Les gouvernements du Conseil de coopération du Golfe financent les plateformes cloud souveraines pour diversifier les économies et attirer les start-ups fintech. Les banques brésiliennes pilotent le chiffrement quantique-sécurisé sur les liens de réplication transfrontalière, anticipant les exigences cryptographiques futures. Les télécoms africains déploient la sauvegarde SaaS pour protéger les plateformes d'argent mobile en expansion rapide, compensant la capacité limitée des centres de données locaux.

Paysage concurrentiel

La consolidation industrielle s'intensifie avec l'absorption en décembre 2024 des actifs d'entreprise Veritas par Cohesity, formant une entité de 7 milliards USD servant plus de 12 000 clients globaux. Rubrik s'allie avec Cisco pour intégrer la télémétrie de sauvegarde dans la console Cisco XDR, illustrant un pivot vers les suites intégrées de détection-et-réponse. Les adaptateurs de bus hôte résistants quantiques de Broadcom préfigurent une couche défensive enracinée dans le matériel que les concurrents doivent égaler. AWS débute un cloud souverain européen, sapant les fournisseurs régionaux en associant l'économie hyperscale avec le contrôle légal local.

Les spécialistes de niveau intermédiaire tels que Druva et Clumio courtisent les PME en offrant une protection native SaaS, sans agent, qui se déploie en minutes. L'acquisition d'Adlumin par N-able plie l'automatisation SOC dans les offres de service géré, signalant l'importance du canal MSP pour la croissance long tail. La verticalisation émerge : les fournisseurs lancent des plans spécifiques à la santé avec des modèles HIPAA, tandis que les packages BFSI intègrent la tokenisation PCI-DSS. La différenciation concurrentielle repose désormais sur les garanties de récupération de rançongiciel clé en main, les crédits SLA horaires et la génération automatisée de preuves de conformité.

La convergence de plateforme est évidente alors que les fournisseurs effondrent les silos STaaS, BaaS et DRaaS en structures pilotées par des politiques. La préférence d'acheteur tend vers l'orchestration à panneau unique qui simplifie la traçabilité d'audit. Cependant, les formats d'instantané propriétaires risquent l'enfermement client, poussant les initiatives API ouvertes. Les fournisseurs qui exposent les métadonnées portables et les options de réplication inter-cloud peuvent gagner des parts alors que l'examen réglementaire de l'interopérabilité monte.

Leaders de l'industrie de la protection des données en tant que service

-

IBM Corporation

-

Amazon Web Services Inc.

-

Hewlett Packard Enterprise Company

-

Dell Technologies Inc.

-

Cisco Systems Inc.

- *Avis de non-responsabilité : les principaux acteurs sont triés sans ordre particulier

Développements récents de l'industrie

- Juin 2025 : AWS un dévoilé le cloud souverain européen AWS, opéré uniquement par des résidents UE et gouverné sous la loi UE.

- Mai 2025 : JetStor un introduit Infinite, une plateforme-de-données-en-tant-que-service intégrant la protection native et les outils de conformité.

- Avril 2025 : HPE un lancé la sécurité adaptative aux menaces pour HPE privé Cloud Enterprise, avec gestion isolée pour satisfaire les exigences DORA.

- Février 2025 : OpenText un publié Core Menace Detection and Response, un module alimenté par IA qui s'intègre avec Microsoft Security.

- Janvier 2025 : Broadcom un livré le chiffrement réseau résistant quantique pour le trafic de stockage en vol, se conformant aux mandats CNSA 2.0 et UE DORA.

- Décembre 2024 : Cohesity un finalisé son achat de 7 milliards USD de sauvegarde d'entreprise Veritas, créant le plus grand fournisseur pure-play.

Portée du rapport mondial du marché de la protection des données en tant que service

La protection des données en tant que service (DPaaS) est typiquement définie comme tout service basé sur le cloud ou fourni en ligne développé pour protéger les données spécifiques de diverses organisations. Elle implémente la protection en créant une copie des données et en la stockant dans un emplacement séparé, que ce soit en ligne, dans le cloud ou sur un dispositif externe. De plus, les fournisseurs DPaaS offrent également diverses autres métriques telles que des logiciels d'analyse de données, des pare-feu et des VPN ou tunnels conçus pour améliorer la sécurité pour les travailleurs distants.

Le marché de la protection des données en tant que service est segmenté par service (stockage en tant que service, sauvegarde en tant que service, reprise après sinistre en tant que service), déploiement (cloud public, cloud privé, cloud hybride), secteur d'utilisateur final (BFSI, santé, gouvernement et défense, IT et télécoms), et géographie (Amérique du Nord, Europe, Asie Pacifique, Amérique latine, Moyen-Orient et Afrique). Les tailles et prévisions de marché sont fournies en termes de valeur (millions USD) pour tous les segments ci-dessus.

| Stockage en tant que service (STaaS) |

| Sauvegarde en tant que service (BaaS) |

| Reprise après sinistre en tant que service (DRaaS) |

| Cloud public |

| Cloud privé |

| Cloud hybride |

| Grandes entreprises |

| Petites et moyennes entreprises (PME) |

| BFSI |

| Santé et sciences de la vie |

| Gouvernement et défense |

| IT et télécoms |

| Commerce de détail et e-commerce |

| Fabrication |

| Autres secteurs d'utilisateurs finaux |

| Amérique du Nord | États-Unis | |

| Canada | ||

| Mexique | ||

| Amérique du Sud | Brésil | |

| Argentine | ||

| Chili | ||

| Reste de l'Amérique du Sud | ||

| Europe | Allemagne | |

| Royaume-Uni | ||

| France | ||

| Italie | ||

| Espagne | ||

| Russie | ||

| Reste de l'Europe | ||

| Asie-Pacifique | Chine | |

| Japon | ||

| Inde | ||

| Corée du Sud | ||

| Australie | ||

| Singapour | ||

| Malaisie | ||

| Reste de l'Asie-Pacifique | ||

| Moyen-Orient et Afrique | Moyen-Orient | Arabie saoudite |

| Émirats arabes unis | ||

| Turquie | ||

| Reste du Moyen-Orient | ||

| Afrique | Afrique du Sud | |

| Nigéria | ||

| Reste de l'Afrique | ||

| Par type de service | Stockage en tant que service (STaaS) | ||

| Sauvegarde en tant que service (BaaS) | |||

| Reprise après sinistre en tant que service (DRaaS) | |||

| Par modèle de déploiement | Cloud public | ||

| Cloud privé | |||

| Cloud hybride | |||

| Par taille d'organisation | Grandes entreprises | ||

| Petites et moyennes entreprises (PME) | |||

| Par secteur d'utilisateur final | BFSI | ||

| Santé et sciences de la vie | |||

| Gouvernement et défense | |||

| IT et télécoms | |||

| Commerce de détail et e-commerce | |||

| Fabrication | |||

| Autres secteurs d'utilisateurs finaux | |||

| Par géographie | Amérique du Nord | États-Unis | |

| Canada | |||

| Mexique | |||

| Amérique du Sud | Brésil | ||

| Argentine | |||

| Chili | |||

| Reste de l'Amérique du Sud | |||

| Europe | Allemagne | ||

| Royaume-Uni | |||

| France | |||

| Italie | |||

| Espagne | |||

| Russie | |||

| Reste de l'Europe | |||

| Asie-Pacifique | Chine | ||

| Japon | |||

| Inde | |||

| Corée du Sud | |||

| Australie | |||

| Singapour | |||

| Malaisie | |||

| Reste de l'Asie-Pacifique | |||

| Moyen-Orient et Afrique | Moyen-Orient | Arabie saoudite | |

| Émirats arabes unis | |||

| Turquie | |||

| Reste du Moyen-Orient | |||

| Afrique | Afrique du Sud | ||

| Nigéria | |||

| Reste de l'Afrique | |||

Questions clés répondues dans le rapport

Qu'est-ce qui alimente la croissance rapide du marché de la protection des données en tant que service ?

L'augmentation des incidents de rançongiciels, les lois de souveraineté des données plus strictes et le besoin de protéger les données générées par l'edge et le cloud en expansion sont les catalyseurs clés.

Quel type de service s'étend le plus rapidement au sein du DPaaS ?

La reprise après sinistre en tant que service devrait croître à un TCAC de 29,5 % entre 2025-2030 alors que les entreprises priorisent la résilience aux rançongiciels.

Comment les clouds souverains influencent-ils les décisions de déploiement ?

Les clouds souverains permettent aux organisations de garder les clés de chiffrement et les données sous juridiction locale tout en accédant à l'élasticité du cloud public, stimulant l'adoption hybride.

Pourquoi les PME accélèrent-elles leur adoption DPaaS ?

La tarification par abonnement, l'infrastructure initiale minimale et les demandes des assureurs pour des sauvegardes immuables rendent la protection fournie par le cloud attrayante pour les petites entreprises.

Quel rôle joue le chiffrement quantique-sécurisé dans les futurs contrats DPaaS ?

Les premiers pilotes suggèrent que les algorithmes résistants quantiques deviendront obligatoires pour les industries critiques, poussant des cycles de renouvellement qui favorisent les fournisseurs avec des offres conformes.

Comment les frais cloud cachés affectent-ils le coût total de possession DPaaS ?

Les frais de sortie et d'API peuvent gonfler les budgets ; les organisations déploient de plus en plus d'outils FinOps pour surveiller et optimiser les dépenses multi-cloud.

Dernière mise à jour de la page le: