حجم وحصة سوق الأمن السيبراني العسكري

تحليل سوق الأمن السيبراني العسكري من قِبل Mordor Intelligence

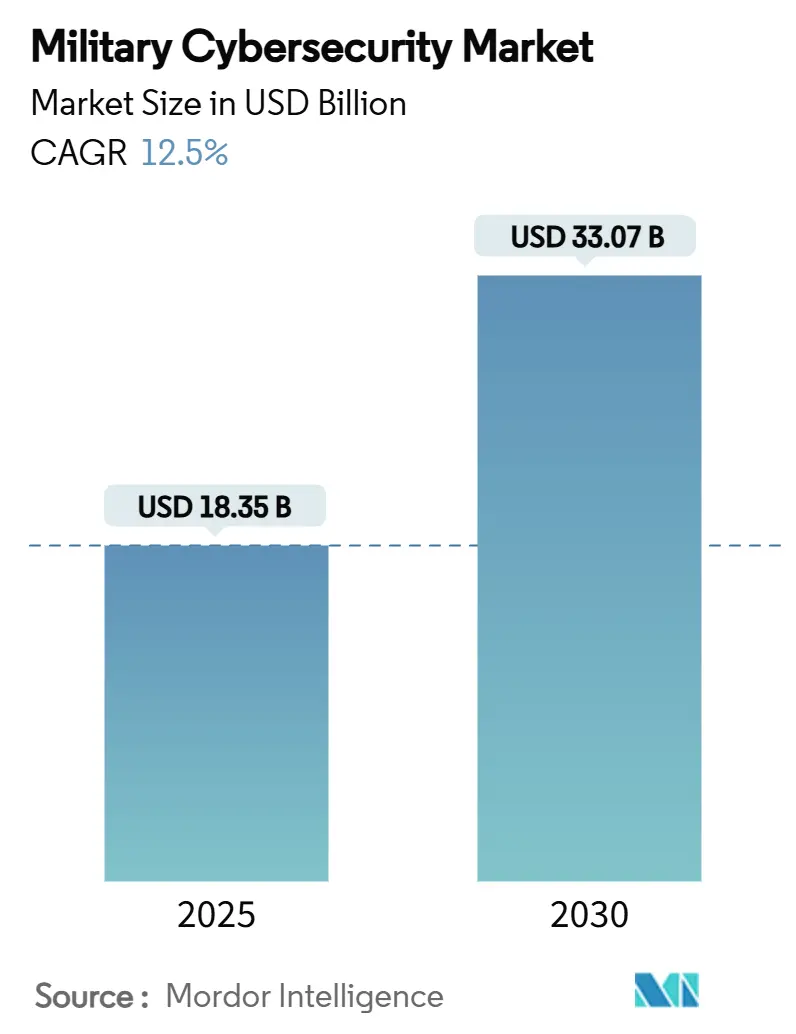

تم تقييم حجم سوق الأمن السيبراني العسكري بـ 18.35 مليار دولار أمريكي في عام 2025 ومن المتوقع أن يصل إلى 33.07 مليار دولار أمريكي بحلول عام 2030، مسجلاً معدل نمو سنوي مركب قوي قدره 12.50%. ينبع النمو من الاختراقات المدعومة من الدول، وتفويضات الثقة الصفرية، وبرامج التحديث متعددة المجالات التي تجبر وكالات الدفاع على تعزيز البنية التحتية الرقمية. وضع البنتاجون النبرة من خلال تخصيص 14.5 مليار دولار أمريكي لأنشطة الفضاء السيبراني في السنة المالية 2025، بزيادة سنوية قدرها 64 مليون دولار أمريكي.[1]المصدر: وزارة الدفاع الأمريكية، "طلب الميزانية للسنة المالية 2025"، comptroller.defense.gov أسس الناتو مركز الدفاع السيبراني المتكامل في يوليو 2024 لتنسيق استجابات التحالف. تبعت حكومات آسيا والمحيط الهادئ الأثر، حيث وافقت اليابان على ميزانية دفاع تاريخية قدرها 734 مليار دولار أمريكي لعام 2025 تتضمن مخصصات سيبرانية كبيرة. تحولت أنماط المشتريات نحو الدفاعات المعرّفة بالبرمجيات، كما يتضح من تفويض الجيش الأمريكي لقائمة مواد البرمجيات (SBOM) الساري في فبراير 2025. ازداد الطلب على منصات الاستخبارات التهديدية، منسوبة الهجمات إلى فاعلين على مستوى الدولة، بينما اكتسبت خدمات الأمان المُدارة زخماً وسط نقص حاد في المواهب السيبرانية المعتمدة.

النقاط الرئيسية للتقرير

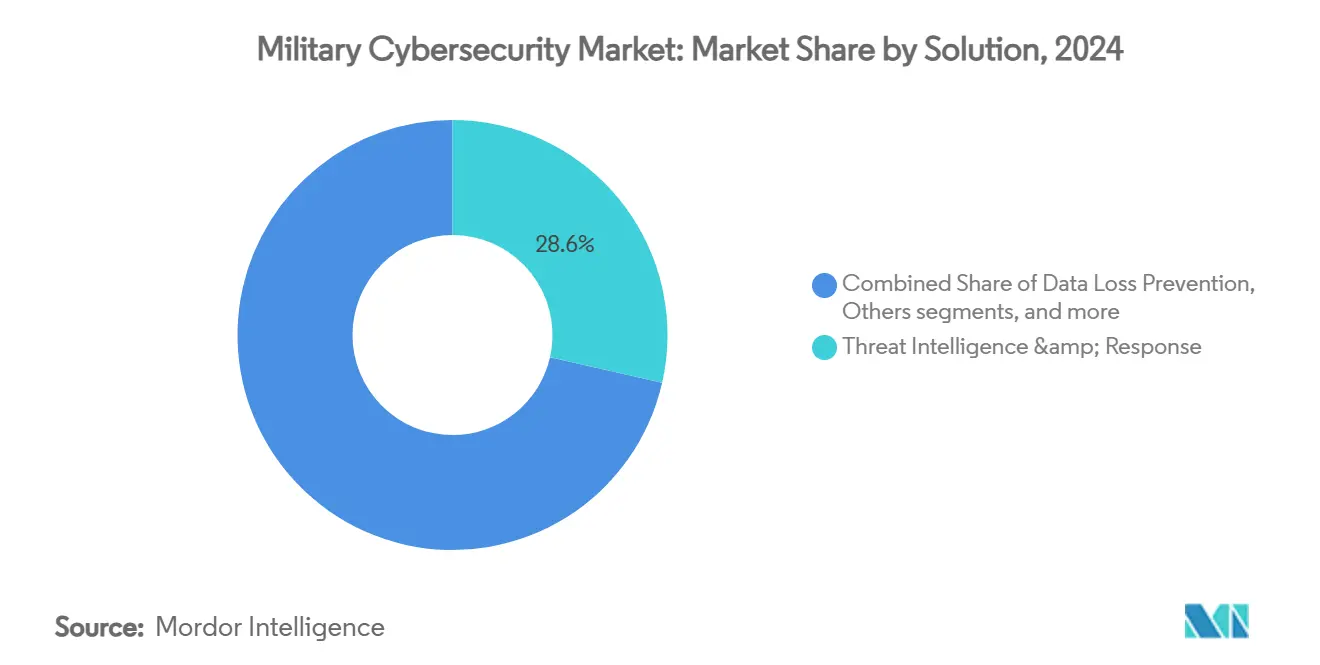

- حسب الحلول، استحوذ قطاع الاستخبارات التهديدية والاستجابة على 28.56% من حصة سوق الأمن السيبراني العسكري في عام 2024؛ من المتوقع أن يتوسع قطاع خدمات الأمان المُدارة بمعدل نمو سنوي مركب قدره 14.63% حتى عام 2030.

- حسب طبقة الأمان، تصدر أمان الشبكة بحصة إيرادات قدرها 38.45% في عام 2024؛ يتقدم أمان السحابة بمعدل نمو سنوي مركب قدره 16.45% حتى عام 2030.

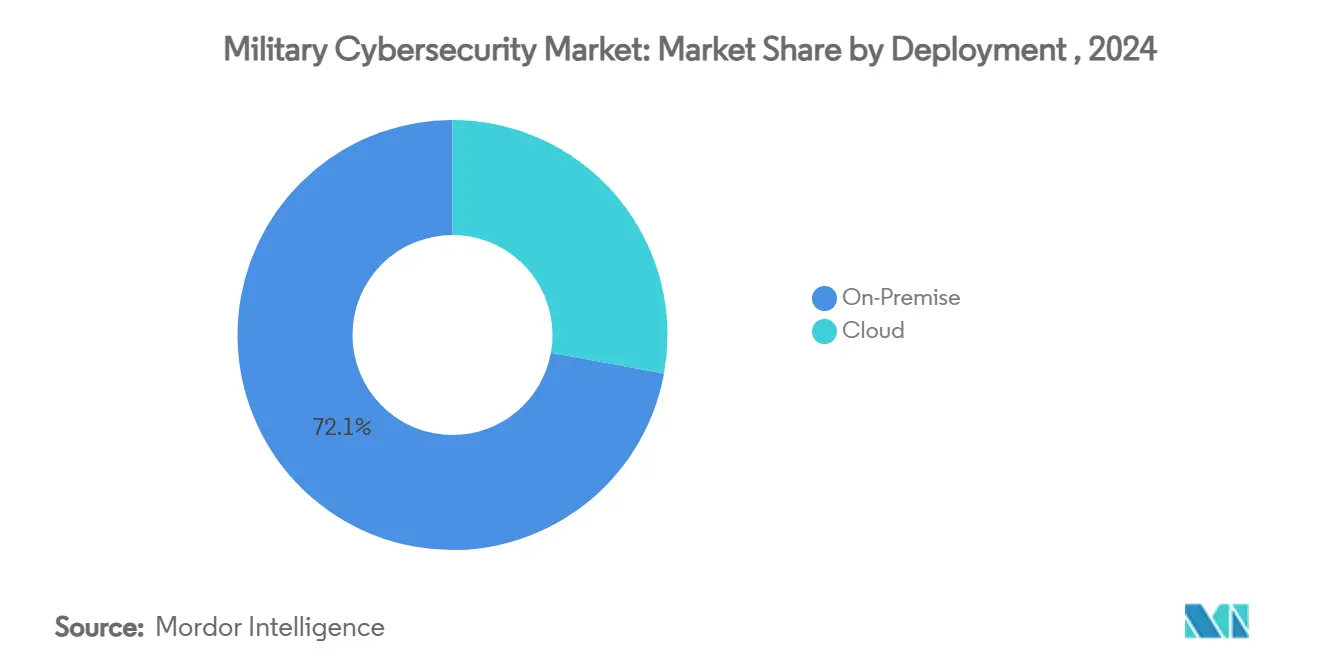

- حسب النشر، استحوذت الحلول في المقر على 72.14% من حجم سوق الأمن السيبراني العسكري في عام 2024، بينما ارتفعت النشر السحابية بمعدل نمو سنوي مركب قدره 16.82%.

- حسب مجال العمليات، استحوذت القوات البرية على حصة 42.54% من حجم سوق الأمن السيبراني العسكري في عام 2024؛ سجلت القوات الجوية أعلى معدل نمو سنوي مركب قدره 15.45% حتى عام 2030.

- حسب المكون، استحوذت البرمجيات والخدمات على 60.45% من حجم سوق الأمن السيبراني العسكري في عام 2024، بينما ارتفعت الأجهزة بمعدل نمو سنوي مركب قدره 13.05%.

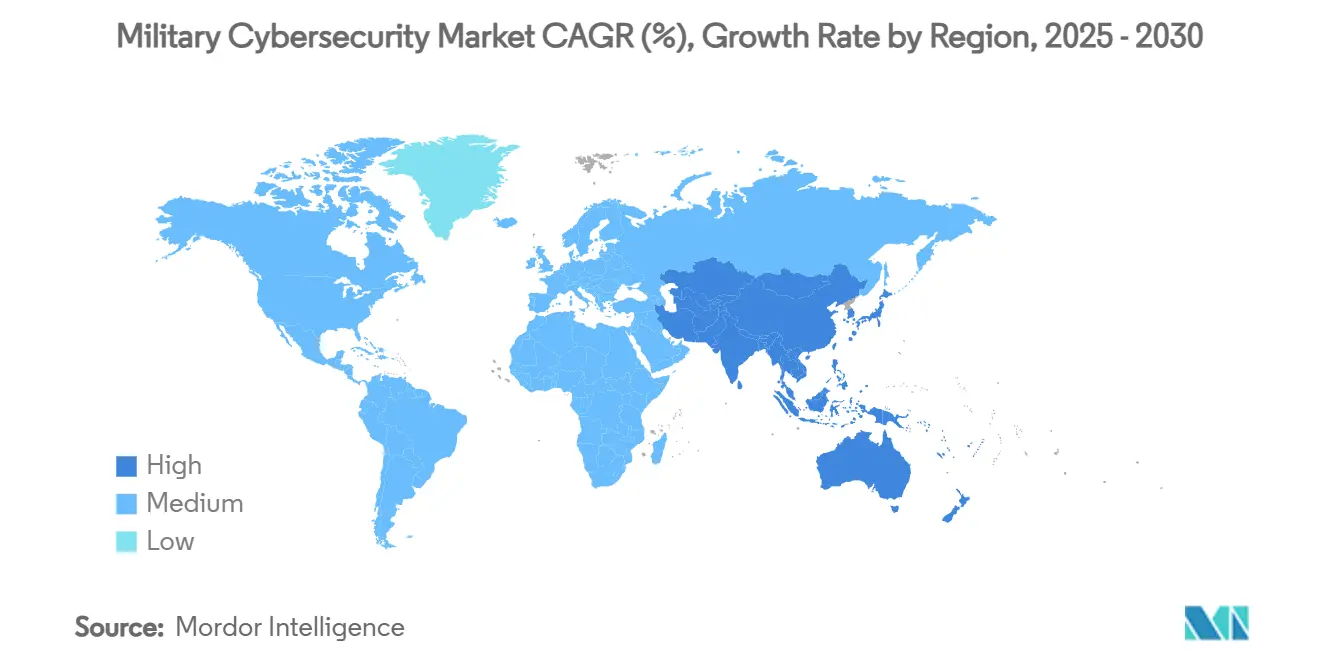

- حسب الجغرافيا، هيمنت أمريكا الشمالية بحصة إيرادات قدرها 45.70% في عام 2024، بينما سجلت آسيا والمحيط الهادئ أسرع معدل نمو سنوي مركب قدره 13.40% حتى عام 2030.

اتجاهات ورؤى سوق الأمن السيبراني العسكري العالمي

تحليل تأثير المحركات

| المحرك | (~) % التأثير على توقعات معدل النمو السنوي المركب | الصلة الجغرافية | الجدول الزمني للتأثير |

|---|---|---|---|

| تصاعد الاختراقات السيبرانية المدعومة من الدول | 3.2% | عالمي، مركز في أمريكا الشمالية وأوروبا | قصير المدى (≤ 2 سنة) |

| برامج التحديث (JADC2، DIANA، إلخ.) | 2.8% | أمريكا الشمالية وحلفاء الناتو | متوسط المدى (2-4 سنوات) |

| اعتماد السحابة والثقة الصفرية عبر وزارة الدفاع | 2.1% | أمريكا الشمالية، متوسعة إلى آسيا والمحيط الهادئ | متوسط المدى (2-4 سنوات) |

| نشر 5G الخاص/Open RAN يدفع أمان طبقة الترددات الراديوية | 1.9% | عالمي، بقيادة أمريكا الشمالية وآسيا والمحيط الهادئ | طويل المدى (≥ 4 سنوات) |

| تفويضات SBOM لبرمجيات أنظمة الأسلحة | 1.4% | أمريكا الشمالية، تنتشر إلى الدول الحليفة | قصير المدى (≤ 2 سنة) |

| إلحاحية التشفير ما بعد الكمي | 1.1% | عالمي، أولوية في الاقتصادات المتقدمة | طويل المدى (≥ 4 سنوات) |

| المصدر: Mordor Intelligence | |||

تصاعد الاختراقات السيبرانية المدعومة من الدول

أعادت الحملات المتطورة على مستوى الدولة تشكيل أولويات الدفاع، محولة المشتريات العسكرية من الدفاعات المحيطية نحو معماريات افتراض الاختراق. سلط اختراق الخزانة الصينية في ديسمبر 2024 واختراق كشوف رواتب وزارة الدفاع البريطانية الضوء على نشاط التهديد المستمر المتقدم.[2]المصدر: جوليان إي. بارنز، "الصين اخترقت وزارة الخزانة في 'اختراق كبير'، تقول الولايات المتحدة،" نيويورك تايمز، nytimes.com كرد فعل، صنف قانون التفويض الدفاعي الوطني الأمريكي لعام 2025 مجموعات برامج الفدية كفاعلين معاديين، مما يزيد من الطلب على المنصات التي تحدد الإسناد على نطاق واسع. أطلق مكتب مدير الاستخبارات الوطنية Sentinel Horizon باستخدام استخبارات Recorded Future، مما يدل على الاعتماد على الحرف التجارية.

برامج التحديث تقود المعماريات السيبرانية المتكاملة

تتطلب القيادة والسيطرة المشتركة لجميع المجالات (JADC2) دفاعات تؤمن حركة المرور عبر مجالات البر والبحر والجو والفضاء والسيبراني، مما يدفع البائعين لتقديم حلول قابلة للتشغيل البيني ومدركة للتصنيف. مول مسرّع الابتكار الدفاعي للناتو 70 شركة ذات استخدام مزدوج في عام 2025، حيث تلقت كل منها 100,000 يورو (~116,000 دولار أمريكي) لإنضاج التقنيات للاتصالات الآمنة. حقن قانون التضامن السيبراني للاتحاد الأوروبي 1.11 مليار يورو (~1.28 مليار دولار أمريكي) في مراكز عمليات الأمان عبر الحدود، مما أدى إلى زيادة الطلب على المنصات الجاهزة للتحالف.[3]المصدر: المفوضية الأوروبية، "قانون التضامن السيبراني للاتحاد الأوروبي،" digital-strategy.ec.europa.eu استحوذ البائعون الذين بنوا حلولاً متوافقة مع المعايير على الفرص عبر القوات الحليفة.

اعتماد السحابة والثقة الصفرية يسرّع التحول الرقمي العسكري

سعت وزارة الدفاع إلى نشر الثقة الصفرية الكامل بحلول عام 2027، كما يتضح من تجربة Thunderdome التابعة لـ DISA وخدمة Flank Speed التابعة للبحرية. خلقت نماذج الأمان المتمركزة حول الهوية فرصاً للبائعين الذين يقدمون التحقق المستمر من الأجهزة والتقسيم الدقيق. نشرت القوات الجوية مخططاً للثقة الصفرية متمركزاً حول البيانات يعطي الأولوية لوسم المحتوى التلقائي على حدود الشبكة. مع هجرة الأعباء المصنفة إلى السحابات المعتمدة، ارتفع الطلب على التشفير على مستوى الجيب وضوابط الوصول المبنية على السياسات.

نشر 5G الخاص وOpen RAN يوسّع سطوح الهجوم

خصص البنتاجون 179 مليون دولار أمريكي لأبحاث 5G في عام 2024 وحدد النشر عبر حوالي 800 قاعدة، مما يتطلب دفاعات طبقة الترددات الراديوية وتقسيم الشبكة الآمن. أصدرت إسبانيا والأردن ودول حليفة أخرى عقوداً لـ 5G الخاص، مما يقود الإنفاق الدفاعي العالمي على الشبكات الخلوية نحو 1.5 مليار دولار أمريكي للفترة 2024-2027. أدخلت معماريات Open RAN مخاطر سلسلة التوريد الجديدة، مما رفع الطلب على أدوات التحقق من السلامة التي تصدق على المكونات المنفصلة. وضع البائعون المتخصصون في أمان الاتصالات عروضهم حول كشف الاختراق عالي التردد والتشفير من طرف إلى طرف للاتصالات التكتيكية.

تحليل تأثير القيود

| القيد | (~) % التأثير على توقعات معدل النمو السنوي المركب | الصلة الجغرافية | الجدول الزمني للتأثير |

|---|---|---|---|

| نقص المواهب السيبرانية المعتمدة | -2.1% | أمريكا الشمالية، ممتدة إلى الدول الحليفة | متوسط المدى (2-4 سنوات) |

| قيود الميزانية / تجاوز التكاليف | -1.8% | عالمي، حاد في الميزانيات الدفاعية الأصغر | قصير المدى (≤ 2 سنة) |

| تجزئة OT/ICS القديمة | -1.3% | عالمي، شديد في القواعد العسكرية الراسخة | طويل المدى (≥ 4 سنوات) |

| حواجز سيادة البيانات وضوابط التصدير | -0.9% | عالمي، مركز في عمليات التحالف | متوسط المدى (2-4 سنوات) |

| المصدر: Mordor Intelligence | |||

نقص المواهب السيبرانية المعتمدة يقيد سرعة التنفيذ

صارعت وكالات الدفاع مع حوالي 225,000 دور سيبراني أمريكي غير مشغول، مع تفاقم الثغرات بسبب التصاريح الأمنية. تحولت استراتيجية القوى العاملة السيبرانية في مارس 2023 إلى التوظيف القائم على المهارات، لكن الجداول الزمنية للتصاريح لا تزال تبطئ طرح المشاريع. أزال مكتب مدير الشبكة الوطنية متطلبات الدرجة الجامعية لمدة أربع سنوات، لكن تكاليف العمالة استمرت في الارتفاع حيث تنافست الوكالات على الخبرة النادرة.

تجزئة OT/ICS القديمة تخلق تحديات التكامل

تتأخر العديد من برامج الأسلحة في دمج الأمن السيبراني أثناء التطوير، تاركة آلاف أنظمة التحكم الصناعية القديمة عرضة للخطر. أعد البنتاجون توجيهات الثقة الصفرية لبيئات OT، المقرر إصدارها في سبتمبر 2025، معترفاً بالشبكات المعقدة المعزولة بالهواء التي تتطلب تقسيماً متخصصاً. صارعت فرق إدارة التقادم لاستبدال المكونات القديمة وسط دورات الحياة التجارية القصيرة، مما يبطئ طرح المعماريات الموحدة.

تحليل القطاعات

حسب الحلول: الاستخبارات التهديدية والاستجابة تهيمن، خدمات الأمان المُدارة تنطلق

استحوذت الاستخبارات التهديدية والاستجابة على 28.56% من حصة سوق الأمن السيبراني العسكري في عام 2024، مما يعكس حاجة القادة للإسناد على مستوى الحملة والتحليلات التنبؤية. دمج البائعون نماذج الذكاء الاصطناعي لربط المؤشرات عبر طبقات التصنيف المتعددة، مما يقلل من زمن الاستجابة بين الكشف والعمل التشغيلي. سجلت خدمات الأمان المُدارة معدل نمو سنوي مركب قدره 14.63% حيث استعانت المؤسسات بمصادر خارجية للمراقبة على مدار 24/7 لتعويض نقص الموظفين. نمت أدوات إدارة الهوية والوصول على أساس توجيهات الثقة الصفرية التي فرضت التحقق المستمر. تطورت منصات إدارة معلومات الأمان والأحداث نحو محركات التحليلات السلوكية الأصلية للسحابة التي تحدد الشذوذ الدقيق بدلاً من الاعتماد فقط على التنبيهات القائمة على القواعد.

ربطت وكالات الدفاع بشكل متزايد بين موجز الاستخبارات التهديدية وأنظمة التخطيط الحركي، مما يسمح للقادة بنمذجة التأثيرات السيبرانية جنباً إلى جنب مع العمليات المادية. من المتوقع أن يصل حجم سوق الأمن السيبراني العسكري للاستخبارات التهديدية إلى 9.45 مليار دولار أمريكي بحلول عام 2030، بنمو سنوي قدره 12.3%. أصبحت أدوات امتثال SBOM جزءاً لا يتجزأ من محافظ الخدمة المُدارة، مما يضمن رؤية سلسلة توريد البرمجيات للبرامج الجديدة والمعدلة.

ملاحظة: حصص القطاعات لجميع القطاعات الفردية متاحة عند شراء التقرير

حسب طبقة الأمان: أمان الشبكة يبقى حجر الزاوية رغم انطلاق السحابة

استحوذ أمان الشبكة على 38.45% من الإيرادات في عام 2024، مدعوماً بالتشفير والتقسيم وحراس النطاق المتقاطع التي تحمي الروابط المصنفة. وسعت نشر 5G الخاص البصمة لجدران الحماية التكيفية التي تؤمن مسارات الراديو المعرّفة بالبرمجيات. سجل أمان السحابة معدل نمو سنوي مركب قدره 16.45% حيث تعاملت مناطق فائقة النطاق معتمدة مع أعباء العمل الحساسة وغير المصنفة. هيمنت ضوابط الحدود متعددة المستأجرين ومفاتيح مستوى الجيب وفحوصات الامتثال المستمرة على متطلبات المشتريات.

يتم مزج أمان نقطة النهاية والتطبيق في تنسيق الثقة الصفرية، حيث تقود صحة الجهاز وسلوك المستخدم وتسميات البيانات قرارات الوصول بغض النظر عن موقع الشبكة. من المتوقع أن يتجاوز حجم سوق الأمن السيبراني العسكري لأمان السحابة 6.2 مليار دولار أمريكي بحلول عام 2030. في الوقت نفسه، دعمت وحدات التشفير المبنية على الأجهزة خرائط طريق ما بعد الكمي، مما يضمن حماية حركة المرور ما بعد عام 2035.

حسب النشر: في المقر يستمر رغم نمو الهجين

احتفظ النشر في المقر بحصة سوقية قدرها 72.14% في عام 2024 حيث تطلب القادة السيطرة الحتمية في ظروف رفض الاتصالات. هيمنت مراكز البيانات المعزولة بالهواء والخوادم المنشرة أمامياً والسحابات التكتيكية المقواة على مشتريات الميدان. ارتفعت النشر السحابية بمعدل نمو سنوي مركب قدره 16.82% حيث حولت وزارة الدفاع الأعباء غير المصنفة إلى المناطق التجارية التي تجاوزت خطوط أساس FedRAMP High ومستوى التأثير 5.

جمعت النماذج الهجينة بين معالجة الحافة والمزامنة المتقطعة مع السحابات المركزية، مما يدعم المهام حيث تتفوق زمن الاستجابة والمرونة على قيود النطاق الترددي. جرب البنتاجون مناطق السحابة البحرية لتمكين عمليات التحالف دون إعادة البيانات إلى الوطن - نهج يؤكد على حماية الجيب على الموقع المادي. قصرت خطوط إنتاج DevSecOps الأصلية للسحابة دورات التحديث، مما يسرّع ترقيع الثغرات من شهور إلى ساعات.

ملاحظة: حصص القطاعات لجميع القطاعات الفردية متاحة عند شراء التقرير

حسب مجال العمليات: القوات البرية ترسو الإنفاق، القوات الجوية تسرّع

نظراً لمنشآتها الموزعة وأنظمتها القديمة، استحوذت القوات البرية على 42.54% من سوق الأمن السيبراني العسكري في عام 2024. حدثت فرق القتال للألوية البنية التحتية للخادم التكتيكي، مدمجة أجهزة الراديو المعرّفة بالبرمجيات مع الحماية السيبرانية. من المتوقع أن تنخفض حصة سوق الأمن السيبراني العسكري للأصول البرية قليلاً حيث ينتشر الإنفاق عبر مجالات أخرى. شهدت القوات الجوية أسرع معدل نمو سنوي مركب قدره 15.45% بسبب أنظمة الطائرات بدون طيار وروابط الأقمار الصناعية والطيران المتقدم الذي يتطلب تحديثات آمنة عبر الهواء.

عززت المنصات البحرية شبكات التحكم الممتدة عبر الغواصات وحاملات الطائرات والمناطق الساحلية، منشرة عوامل سيبرانية مستقلة تعمل بدون وصول للأقمار الصناعية. استثمرت قيادة الفضاء الأمريكية في محطات أرضية مرنة ومشفرات تتحمل التشويش والخداع. ضمنت الحلول عبر المجالات تدفق بيانات المهمة بين فروع الخدمة مع الحفاظ على حدود التصنيف.

حسب المكون: البرمجيات والخدمات تهيمن على التحول الرقمي

مثلت البرمجيات والخدمات 60.45% من الإيرادات في عام 2024 حيث أعطت وكالات الدفاع الأولوية للترقيعات المرنة والتحليلات والمراقبة المستعانة بمصادر خارجية. قللت أطر "السلطة المستمرة للعمل" من دورات الاعتماد، مما يعزز إصدارات الميزات السريعة. نما قطاع الأجهزة بمعدل نمو سنوي مركب قدره 13.05% حتى عام 2030، مدفوعاً بوحدات المنصة الموثوقة ومسرّعات التشفير ورقائق استنتاج الذكاء الاصطناعي التي تكتشف البرامج الضارة. مول برنامج INGOTS التابع لـ DARPA بقيمة 42.8 مليون دولار أمريكي اكتشاف الثغرات الآلي الذي يعمل على معالجات الحافة، مما يثبت تقارب الأجهزة والبرمجيات. ستمزج المشتريات المستقبلية بين الإقلاع الآمن والإقرار المقيس والخدمات الدقيقة المحتواة لتقديم دفاعات متدرجة من السيليكون إلى التطبيق.

التحليل الجغرافي

احتفظت أمريكا الشمالية بحصة سوقية قدرها 45.70% في عام 2024، مدعومة بتخصيص الولايات المتحدة 30 مليار دولار أمريكي للشبكات السيبرانية ونظام الاستحواذ الناضج. شكلت البرامج الإقليمية مثل Thunderdome التابع لـ DISA وتفويض SBOM للجيش ونشر 5G الخاص المتطلبات العالمية. استفادت كندا من مسرّع الابتكار الدفاعي للناتو لتمويل الشركات الناشئة ذات الاستخدام المزدوج مشتركاً، بينما تقدمت المكسيك في اعتماد السحابة العسكرية لتأمين عمليات الحدود. من المتوقع أن يصل حجم سوق الأمن السيبراني العسكري لأمريكا الشمالية إلى 15.2 مليار دولار أمريكي بحلول عام 2030.

سجلت آسيا والمحيط الهادئ أعلى معدل نمو سنوي مركب قدره 13.40% حيث تبنت اليابان موقف الدفاع السيبراني النشط، مخولة العمليات الاستباقية ضد الخصوم. وحدت مبادرات QUAD عمليات تدقيق أمان البرمجيات عبر أستراليا والهند واليابان والولايات المتحدة، مما يسهل دخول البائعين. شكلت جيوش الآسيان قيادات سيبرانية مخصصة؛ فعّلت خدمة الاستخبارات الرقمية في سنغافورة صيد التهديد المتكامل عبر الأصول البحرية والبرية. سرّعت حملة Volt Typhoon الصينية ضد البنية التحتية لغوام الاستثمار في أنظمة الإنذار المبكر المتمركزة في الجزر.

استفادت أوروبا من قانون التضامن السيبراني بقيمة 1.11 مليار يورو (~1.28 مليار دولار أمريكي) ومركز الدفاع السيبراني المتكامل للناتو. استضافت فنلندا مراكز تقنية تعمل على اتصالات 6G الآمنة، مما يجذب الشركات الناشئة في شمال أوروبا. ومع ذلك، أبطأت المشتريات المجزأة والمعايير المشفرة المتباينة التوسع عبر الحدود. وسّعت الشرق الأوسط وأفريقيا ميزانيات الشبكة السيبرانية لحماية البنية التحتية الحيوية وسط النزاعات الإقليمية، رغم أن النمو بقي غير متساوٍ بسبب القيود المالية.

المشهد التنافسي

أظهر السوق تركيزاً معتدلاً. مدّت شركة لوكهيد مارتن وشركة BAE Systems وشركة نورثروب جرومان وشركة RTX القوة التقليدية من خلال دمج التحليلات المدفوعة بالذكاء الاصطناعي في أجنحة القيادة والسيطرة. أمّن المتخصصون التجاريون مثل Palo Alto Networks وFortinet وCisco وCrowdStrike اشتراكات خدمة مُدارة وبرمجيات كبيرة؛ أشارت اتفاقية الشراء الشاملة لـ DISA من Palo Alto بقيمة 996 مليون دولار أمريكي إلى قبول الأدوات التجارية للأعباء المصنفة. تكاثرت الشراكات: دمجت لوكهيد مارتن أجهزة استشعار الذكاء الاصطناعي من CrowdStrike في أنظمة مهمة F-35؛ تعاونت BAE Systems مع Splunk في تحليلات السجل في الوقت الفعلي لشبكات القتال البحرية.

شملت التحركات الاستراتيجية صفقة البحرية الوحيدة المصدر من Palantir بقيمة 919.78 مليون دولار أمريكي لضوابط التصنيف الحبيبية وأمر مهمة القوات الجوية من HII بقيمة 70 مليون دولار أمريكي المركز على التخفيف من الثغرات. تميز البائعون من خلال توفير مولدات SBOM المتوافقة مع المعايير وأجنحة التشفير ما بعد الكمي وكشف الاختراق لطبقة الترددات الراديوية المضبوط لـ 5G الخاص. استهدف المخربون المتخصصون أمان التقنية التشغيلية؛ عالج عقد القوات الجوية من جنرال دايناميكس بقيمة 185 مليون دولار أمريكي تقوية أنظمة التحكم الصناعية.

حيث سيطر أكبر الموردين مجتمعين على حوالي 55% من الإيرادات العالمية، أظهر السوق منافسة صحية لكن قيادة واضحة. حددت عروض المعمارية المتكاملة التي تجمع الثقة الصفرية والاستخبارات التهديدية وضمان سلسلة التوريد فوز العقود، بينما واجهت المنتجات النقطية خطر السلعنة.

قادة صناعة الأمن السيبراني العسكري

-

شركة لوكهيد مارتن

-

شركة نورثروب جرومان

-

شركة BAE Systems

-

شركة RTX

-

مجموعة تاليس

- *تنويه: لم يتم فرز اللاعبين الرئيسيين بترتيب معين

التطورات الصناعية الحديثة

- فبراير 2025: أعلنت HII أن قسم تقنيات المهام أمّن أمر مهمة بقيمة 70 مليون دولار أمريكي لتعزيز أمان أنظمة وبرمجيات القوات الجوية الأمريكية. على مدى خمس سنوات، ستحدد HII وتخفف من الثغرات، مضمونة الامتثال لمتطلبات أمان المعلومات المفروضة من الحكومة والحماية من الوصول غير المصرح به أو التهديدات الخصومية.

- يونيو 2024: حُوّل لـ Leidos عقد متابعة بقيمة 738 مليون دولار أمريكي لتوفير دعم تقنية المعلومات المؤسسية والاتصالات والأمن السيبراني لوزارة القوات الجوية في منطقة العاصمة الوطنية. يشمل العقد الوحيد المنح فترة أساسية لسنة واحدة، وأربعة خيارات لسنة واحدة، وخيار لستة أشهر.

نطاق تقرير سوق الأمن السيبراني العسكري العالمي

يشمل الأمن السيبراني سلامة الأصول من الجرائم السيبرانية والإرهاب وانقطاعات خدمة الشبكة الأخرى، والتي يمكن أن تؤثر على العمليات اليومية. يمكن تحقيقه من خلال المراقبة النشطة لأصول تقنية المعلومات، وكشف الانقطاعات أو الحركة الخبيثة، والاستجابة السريعة للانقطاعات. وبالمثل، تتجه صناعة الدفاع أيضاً نحو العالم الرقمي مع تزايد إنتاج البيانات الرقمية وتخزينها ونقلها. تساعد حلول الأمن السيبراني مؤسسة الدفاع على مراقبة وكشف والإبلاغ عن ومواجهة التهديدات السيبرانية التي هي محاولات قائمة على الإنترنت لإلحاق الضرر بأنظمة المعلومات أو تعطيلها واختراق المعلومات الحرجة باستخدام برامج التجسس والبرامج الضارة، وبالتصيد، للحفاظ على سرية البيانات.

يتم تقسيم سوق الأمن السيبراني العسكري بناءً على الحلول والنشر والجغرافيا. حسب الحلول، يتم تقسيم السوق إلى الاستخبارات التهديدية والاستجابة، وإدارة الهوية والوصول، وإدارة منع فقدان البيانات، وإدارة الأمان والثغرات، وإدارة التهديد الموحد، ومخاطر المؤسسة والامتثال، والأمان المُدار، وحلول أخرى. حسب النشر، تم تقسيم السوق إلى سحابي وفي المقر. حسب الجغرافيا، تم تقسيم السوق إلى أمريكا الشمالية وأوروبا وآسيا والمحيط الهادئ وأمريكا اللاتينية والشرق الأوسط وأفريقيا. تم توفير حجم السوق والتوقعات بالقيمة (مليار دولار أمريكي) لجميع القطاعات المذكورة أعلاه.

| الاستخبارات التهديدية والاستجابة |

| إدارة الهوية والوصول |

| منع فقدان البيانات |

| إدارة معلومات الأمان والأحداث |

| إدارة التهديد الموحد |

| إدارة المخاطر والامتثال |

| خدمات الأمان المُدارة |

| أخرى |

| أمان نقطة النهاية |

| أمان الشبكة |

| أمان السحابة |

| أمان التطبيق |

| في المقر |

| سحابي |

| القوات البرية |

| القوات الجوية |

| القوات البحرية |

| أجهزة الأجهزة |

| البرمجيات والخدمات |

| أمريكا الشمالية | الولايات المتحدة | |

| كندا | ||

| المكسيك | ||

| أوروبا | المملكة المتحدة | |

| ألمانيا | ||

| فرنسا | ||

| روسيا | ||

| باقي أوروبا | ||

| آسيا والمحيط الهادئ | الصين | |

| اليابان | ||

| الهند | ||

| كوريا الجنوبية | ||

| باقي آسيا والمحيط الهادئ | ||

| أمريكا الجنوبية | البرازيل | |

| المكسيك | ||

| باقي أمريكا الجنوبية | ||

| الشرق الأوسط وأفريقيا | الشرق الأوسط | المملكة العربية السعودية |

| الإمارات العربية المتحدة | ||

| إسرائيل | ||

| باقي الشرق الأوسط | ||

| أفريقيا | جنوب أفريقيا | |

| باقي أفريقيا | ||

| حسب الحلول | الاستخبارات التهديدية والاستجابة | ||

| إدارة الهوية والوصول | |||

| منع فقدان البيانات | |||

| إدارة معلومات الأمان والأحداث | |||

| إدارة التهديد الموحد | |||

| إدارة المخاطر والامتثال | |||

| خدمات الأمان المُدارة | |||

| أخرى | |||

| حسب طبقة الأمان | أمان نقطة النهاية | ||

| أمان الشبكة | |||

| أمان السحابة | |||

| أمان التطبيق | |||

| حسب النشر | في المقر | ||

| سحابي | |||

| حسب مجال العمليات | القوات البرية | ||

| القوات الجوية | |||

| القوات البحرية | |||

| حسب المكون | أجهزة الأجهزة | ||

| البرمجيات والخدمات | |||

| حسب الجغرافيا | أمريكا الشمالية | الولايات المتحدة | |

| كندا | |||

| المكسيك | |||

| أوروبا | المملكة المتحدة | ||

| ألمانيا | |||

| فرنسا | |||

| روسيا | |||

| باقي أوروبا | |||

| آسيا والمحيط الهادئ | الصين | ||

| اليابان | |||

| الهند | |||

| كوريا الجنوبية | |||

| باقي آسيا والمحيط الهادئ | |||

| أمريكا الجنوبية | البرازيل | ||

| المكسيك | |||

| باقي أمريكا الجنوبية | |||

| الشرق الأوسط وأفريقيا | الشرق الأوسط | المملكة العربية السعودية | |

| الإمارات العربية المتحدة | |||

| إسرائيل | |||

| باقي الشرق الأوسط | |||

| أفريقيا | جنوب أفريقيا | ||

| باقي أفريقيا | |||

الأسئلة الرئيسية المجابة في التقرير

ما هو حجم سوق الأمن السيبراني العسكري الحالي؟

تم تقييم سوق الأمن السيبراني العسكري بـ 18.35 مليار دولار أمريكي في عام 2025 ومن المتوقع أن يصل إلى 33.07 مليار دولار أمريكي بحلول عام 2030، مسجلاً معدل نمو سنوي مركب قوي قدره 12.5%.

من هم اللاعبون الرئيسيون في سوق الأمن السيبراني العسكري؟

مجموعة تاليس وشركة لوكهيد مارتن وشركة جنرال دايناميكس وشركة نورثروب جرومان وشركة BAE Systems هي الشركات الرئيسية العاملة في سوق الأمن السيبراني العسكري.

ما هي أسرع منطقة نمواً في سوق الأمن السيبراني العسكري؟

سجلت آسيا والمحيط الهادئ أعلى معدل نمو سنوي مركب قدره 13.40% حيث تبنت اليابان موقف الدفاع السيبراني النشط، مخولة العمليات الاستباقية ضد الخصوم.

أي منطقة لديها أكبر حصة في سوق الأمن السيبراني العسكري؟

احتفظت أمريكا الشمالية بحصة سوقية قدرها 45.70% في عام 2024، مدعومة بتخصيص الولايات المتحدة 30 مليار دولار أمريكي للشبكات السيبرانية ونظام الاستحواذ الناضج.

آخر تحديث للصفحة في: