حجم وحصة سوق الأمن التكيفي

تحليل سوق الأمن التكيفي من قبل Mordor Intelligence

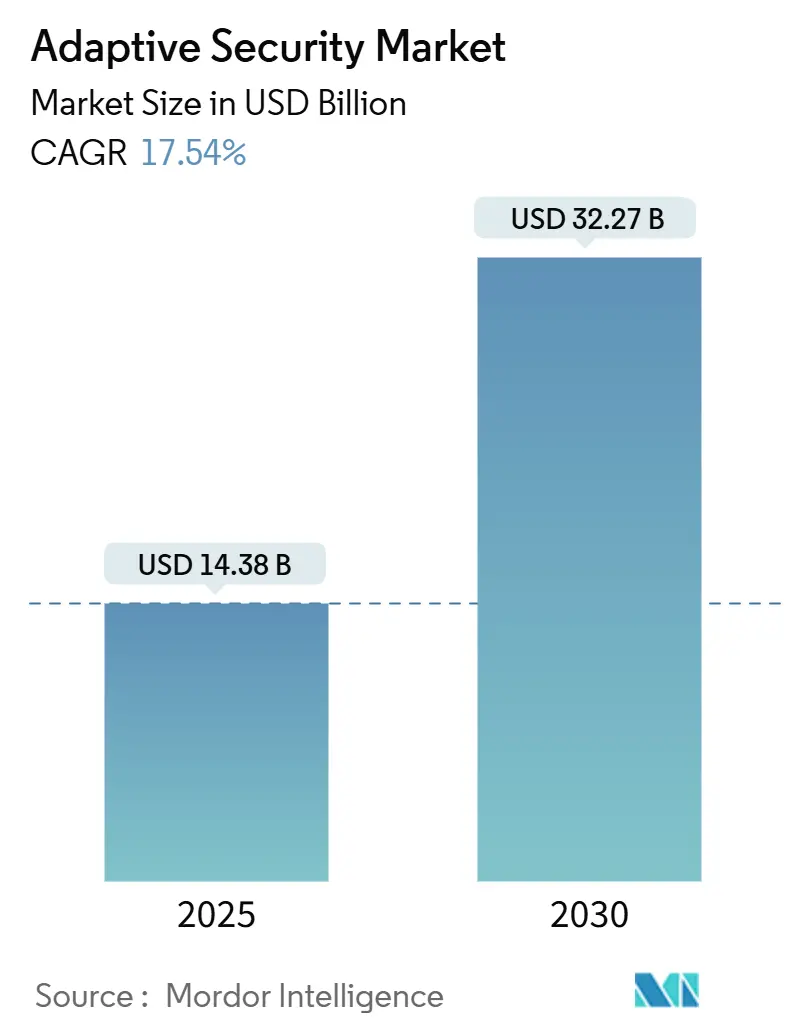

يبلغ سوق الأمن التكيفي 14.38 مليار دولار أمريكي في عام 2025 ومن المتوقع أن يصل إلى 32.27 مليار دولار أمريكي بحلول عام 2030، متقدماً بمعدل نمو سنوي مركب قوي قدره 17.54%. يعكس هذا التوسع التحول السريع من الدفاعات المتمركزة حول المحيط إلى الهندسات ذاتية التعلم التي تحلل سلوك المستخدم وسياق الأصول واستخبارات التهديدات في الوقت الفعلي. تفويضات الثقة المعدومة الحكومية والعقوبات التنظيمية الأكثر صرامة والارتفاع غير المسبوق في حركة الهجمات المدفوعة بالذكاء الاصطناعي تجبر الشركات على إلغاء الضوابط الثابتة واعتماد الحماية المعايرة باستمرار. الموردون يدمجون منطق نماذج اللغة الكبيرة وتنسيق السياسات التلقائي وتحليلات السلوك في منصات موحدة، مما يقلل متوسط وقت الكشف والاستجابة مع تقليل الأعباء الإدارية. يتضاعف الطلب العضوي بسبب تزايد القلق على مستوى مجلس الإدارة حول الضرر على العلامة التجارية ومدفوعات الفدية التي تتجاوز بانتظام تكلفة الضوابط الاستباقية.

النقاط الرئيسية للتقرير

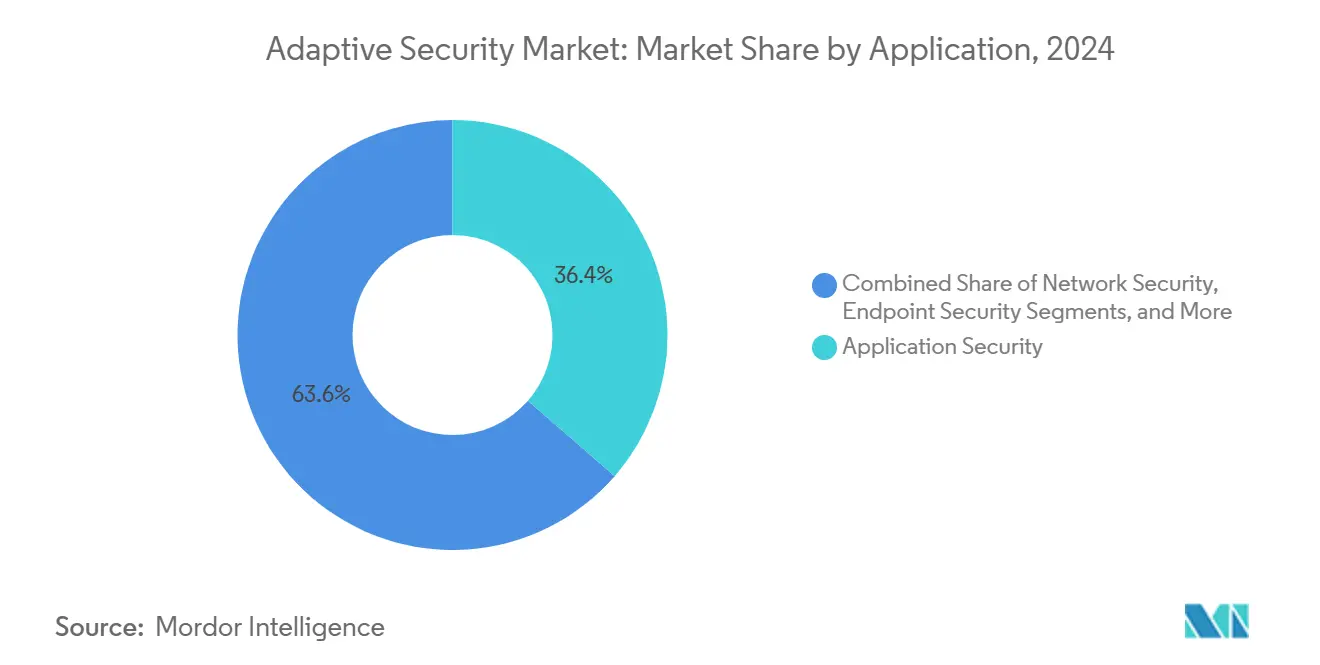

- حسب التطبيق، قاد أمن التطبيقات بحصة 36.4% من سوق الأمن التكيفي في عام 2024؛ الأمن السحابي على المسار الصحيح للتوسع بمعدل نمو سنوي مركب قدره 18.1% حتى عام 2030.

- حسب العروض، شكلت الحلول 62.6% من حجم سوق الأمن التكيفي في عام 2024، بينما تسجل الخدمات أعلى معدل نمو سنوي مركب متوقع عند 17.8% حتى عام 2030.

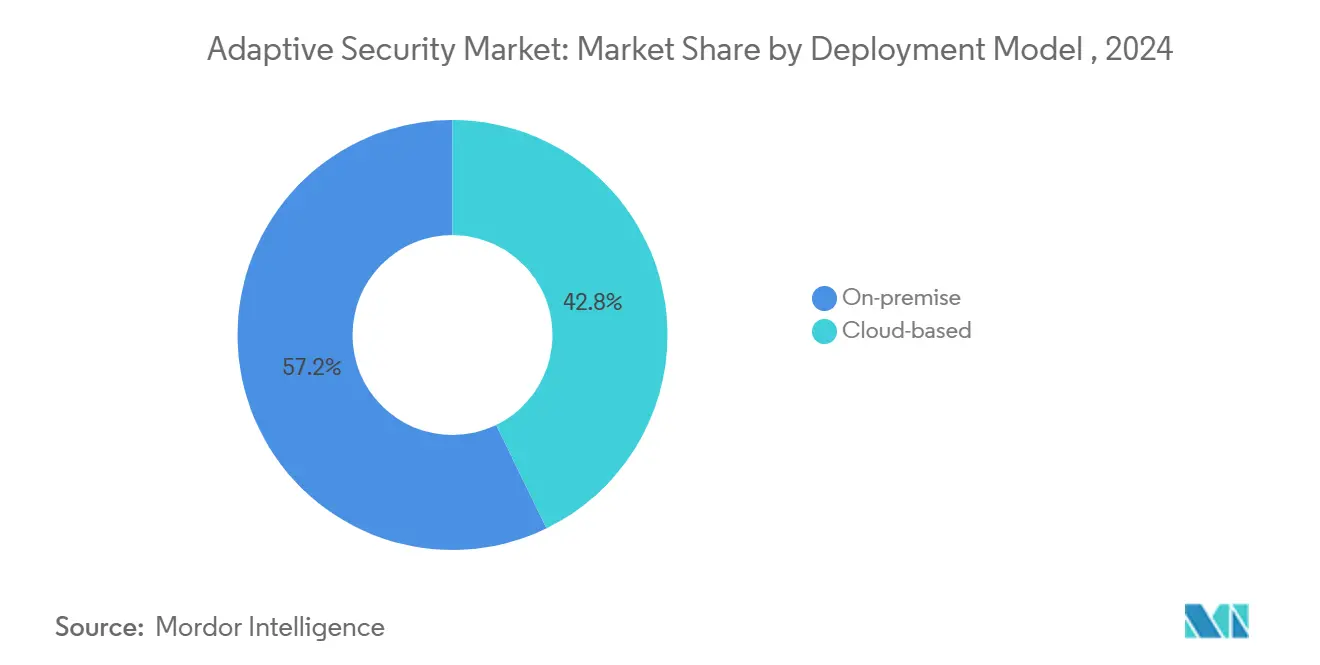

- حسب النشر، احتفظت النماذج المحلية بحصة 57.2% من سوق الأمن التكيفي في عام 2024؛ من المتوقع أن تنمو عمليات النشر القائمة على السحابة بمعدل نمو سنوي مركب قدره 19.7% حتى عام 2030.

- حسب المستخدم النهائي، استحوذ القطاع المصرفي والمالي على حصة إيرادات 27.1% في عام 2024؛ الرعاية الصحية ترتفع بأسرع معدل عند 18.4% كمعدل نمو سنوي مركب.

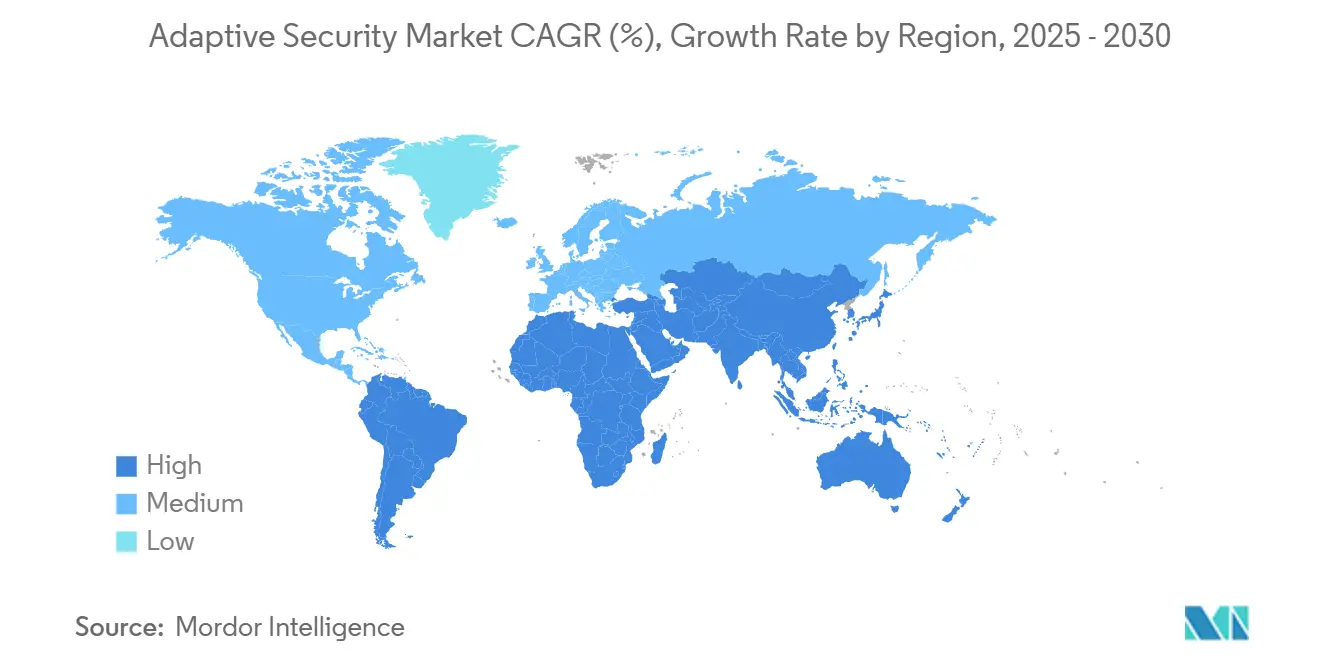

- جغرافياً، هيمنت أمريكا الشمالية بحصة 32.8% من إيرادات عام 2024، في حين أن آسيا والمحيط الهادئ تتمتع بموقع مناسب للصعود الأسرع بمعدل نمو سنوي مركب قدره 19.3%.

اتجاهات ورؤى سوق الأمن التكيفي العالمي

تحليل تأثير المحركات

| المحرك | (~) % التأثير على توقع معدل النمو السنوي المركب | الصلة الجغرافية | الجدول الزمني للتأثير |

|---|---|---|---|

| تصاعد حجم وتعقد الهجمات السيبرانية | 4.2% | عالمي | المدى القصير (≤ سنتان) |

| التفويضات التنظيمية (GDPR، CCPA، DORA، NIS2، إلخ.) | 3.8% | أمريكا الشمالية والاتحاد الأوروبي، انتشار إلى آسيا والمحيط الهادئ | المدى المتوسط (2-4 سنوات) |

| انتشار الشركات السحابية و SaaS التي تحتاج إلى ضوابط الثقة المعدومة | 3.5% | عالمي، مع تركيز في أمريكا الشمالية والاتحاد الأوروبي | المدى المتوسط (2-4 سنوات) |

| حركة الهجمات المولدة بالذكاء الاصطناعي تتفوق على الدفاعات القائمة على القواعد | 2.9% | عالمي، الأسواق المتقدمة أولاً | المدى القصير (≤ سنتان) |

| ارتفاع هويات الآلة إلى الآلة التي تتطلب تسجيل المخاطر المستمر | 2.1% | آسيا والمحيط الهادئ كمحور، انتشار عالمي | المدى الطويل (≥ 4 سنوات) |

| تقطيع شبكة 5G يدفع اعتماد التجزئة الدقيقة | 1.2% | آسيا والمحيط الهادئ والاتحاد الأوروبي متبنون مبكرون، توسع عالمي | المدى الطويل (≥ 4 سنوات) |

| المصدر: Mordor Intelligence | |||

حركة الهجمات المولدة بالذكاء الاصطناعي تتفوق على الدفاعات القائمة على القواعد

الخصوم المدعومون بالذكاء الاصطناعي يقومون الآن بأتمتة التصيد واكتشاف الثغرات والحركة الجانبية، مولدين أنماط حركة تتهرب من الأدوات القائمة على التوقيع. أطلقت CrowdStrike وحدات الذكاء الاصطناعي الوكيلة في عام 2025 التي تقوم بصيد واحتواء البرامج الضارة غير المرئية سابقاً عبر نقاط النهاية وأعباء العمل السحابية.[1]CrowdStrike، "إطلاق صيد التهديدات بالذكاء الاصطناعي الوكيل"، crowdstrike.comمحرك الاستجابة المستقل لـ Darktrace يحجب بالفعل الجلسات المشبوهة في منتصف التدفق، مثل تخفيفه لموجات التصيد ClickFix في عام 2025. هذه النقاط الإثباتية توضح كيف تتفوق نماذج السلوك في الوقت الفعلي على مجموعات القواعد الثابتة، مما يعزز الطلب على حلول سوق الأمن التكيفي التي تحسن السياسات دون ضبط بشري.

التفويضات التنظيمية تدفع الاستثمارات الأمنية المدفوعة بالامتثال

لوائح الاتحاد الأوروبي NIS2 و DORA التي دخلت حيز التنفيذ في عام 2025 تفرض غرامات تصل إلى 10 ملايين يورو أو 2% من الإيرادات العالمية للضوابط السيبرانية غير الكافية، مما يجبر البنوك والمرافق ومقدمي الخدمات الرقمية على تنفيذ المراقبة المستمرة ووصول الامتياز الأدنى. الوكالات الفيدرالية الأمريكية تواجه ضغطاً مماثلاً تحت الأمر التنفيذي 14028، مع نموذج نضج الثقة المعدومة من CISA الذي يفصل المعالم المرحلية حتى السنة المالية 2027.[2]وكالة الأمن السيبراني وأمن البنية التحتية، "نموذج نضج الثقة المعدومة"، cisa.govوزارة الدفاع الأمريكية تكمل هذا بإطار عمل الثقة المعدومة الإلزامي لجميع الشبكات بحلول عام 2027. معاً، تخلق هذه التفويضات تأثير مضاعف يعزز سوق الأمن التكيفي حيث تسعى الشركات للحصول على منصات موحدة قادرة على ربط ضابط واحد بلوائح متعددة.

انتشار السحابة المؤسسية و SaaS يستدعي ضوابط الثقة المعدومة

ارتفاع اعتماد السحابات المتعددة يدفع أعباء العمل خارج المحيط الثابت، تاركاً شبكات VPN التقليدية غير فعالة. سبعون بالمائة من الشركات شكلت فرق أمان مخصصة لـ SaaS لترويض الانتشار، وفقاً لبحث تحالف الأمان السحابي المذكور في إطلاق Microsoft Security Copilot لعام 2025. شراكة Palo Alto Networks لعام 2025 مع Zero Networks تضيف التجزئة الدقيقة التلقائية إلى جدران الحماية من الجيل التالي، مما يمكن السياسات الواعية بالهوية عبر الأصول المختلطة.[3]Palo Alto Networks، "إعلان شراكة Zero Networks"، paloaltonetworks.com هذه الحركات تسلط الضوء على سبب تقارب موردي سوق الأمن التكيفي لقياس الشبكة وحمل العمل والهوية في محرك سياسة واحد يمكنه متابعة الموارد أينما كانت.

ارتفاع هويات الآلة إلى الآلة التي تتطلب تسجيل المخاطر المستمر

عمليات نشر الصناعة 4.0 تربط أصول التكنولوجيا التشغيلية بالشبكات المؤسسية، مضاعفة الهويات غير البشرية. تلاحظ Rockwell Automation أن المصانع المجهزة بأجهزة استشعار IIoT غالباً ما تضيف آلاف الأوراق الاعتماد غير المدارة لكل خط. توصي ISACA بنظافة الأوراق الاعتماد المدفوعة بالذكاء الاصطناعي التي تتحقق من حالة البرامج الثابتة والموقع والسلوك قبل منح وصول الجهاز.[4]ISACA، "دليل حوكمة أمان الذكاء الاصطناعي وإنترنت الأشياء"، isaca.org تقطيع شبكة 5G يعقد الأمور أكثر من خلال تمكين الشبكات الدقيقة حسب الطلب، كل منها يتطلب سياسات مخصصة، سيناريو سلطت عليه الضوء بالفعل إرشادات GSMA لعمليات نشر 5G الخاصة. حوكمة الهوية التكيفية تصبح قدرة أساسية مع تطور سوق الأمن التكيفي.

تحليل تأثير القيود

| القيد | (~) % التأثير على توقع معدل النمو السنوي المركب | الصلة الجغرافية | الجدول الزمني للتأثير |

|---|---|---|---|

| نقص المواهب المهرة في الأمن السيبراني | -2.8% | عالمي، حاد في آسيا والمحيط الهادئ والأسواق الناشئة | المدى المتوسط (2-4 سنوات) |

| ارتفاع إجمالي تكلفة الملكية وتعقيد التكامل للحقول البنية التحتية | -2.1% | عالمي، متركز في الشركات الكبيرة | المدى القصير (≤ سنتان) |

| بيئات OT/ICS القديمة مع البروتوكولات الملكية | -1.6% | التصنيع والمرافق عالمياً | المدى الطويل (≥ 4 سنوات) |

| صراعات سيادة البيانات في عمليات النشر متعددة السحابات | -1.3% | بيئات تنظيمية في الاتحاد الأوروبي وآسيا والمحيط الهادئ | المدى المتوسط (2-4 سنوات) |

| المصدر: Mordor Intelligence | |||

نقص المواهب المهرة في الأمن السيبراني

هناك ما يقارب 600,000 وظيفة أمن سيبراني شاغرة في الولايات المتحدة، والممارسون ذوو الخبرة يتمتعون ببطالة صفرية، وفقاً لملخص العمل لـ Varonis لعام 2025. الشركات الصغيرة والمؤسسات الصغيرة والمتوسطة الآسيوية تعاني أكثر، حيث أظهرت دراسة المؤسسات الصغيرة والمتوسطة اليابانية لعام 2024 نقص الموظفين كأكبر عائق أمام الاستعداد السيبراني. هذه الفجوة تشجع خدمات الكشف والاستجابة المدارة وتغذي توقع معدل النمو السنوي المركب 17.8% لقطاع الخدمات ضمن سوق الأمن التكيفي. أجابت Fortinet على أزمة المهارات من خلال دمج كتيبات GenAI في FortiAnalyzer 2025، مما يمكن الفرق الصغيرة من فرز التنبيهات التي كانت تتطلب سابقاً محللين كبار.

ارتفاع إجمالي تكلفة الملكية وتعقيد التكامل للحقول البنية التحتية

تركيب ضوابط الثقة المعدومة على البنية التحتية التي يعود عمرها لعقود غالباً ما يتطلب إعادة هندسة كاملة للشبكة. وجدت مراجعة التقدم من CISA لعام 2024 تجاوزات في الميزانية بنسبة 15-30% عبر التجارب الفيدرالية عند دمج مخططات المصادقة القديمة. الشركات المصنعة تواجه احتكاكاً مماثلاً: بروتوكولات الحقل الملكية تفتقر في كثير من الأحيان للتشفير الحديث، مما يجعل نشر الوكيل محفوفاً بالمخاطر لوقت التشغيل. هذه التكاليف غير المتوقعة تعيق الاعتماد السريع، مما يخفف من نمو سوق الأمن التكيفي، رغم أن الموردين يقاومون الآن بمنصات تراكب تقلل من الاستبدال الكامل.

تحليل القطاعات

حسب التطبيق: حماية هندسات API-First

بلغ حجم سوق الأمن التكيفي لأمن التطبيقات 5.23 مليار دولار أمريكي في عام 2024 وحافظ على شريحة 36.4% من الإيرادات بسبب ازدياد استغلال API. كشف تقرير التطبيقات و API من Akamai لعام 2025 أن واجهات API تشكل 57% من جميع حركة المرور المراقبة وتتم تسليحها بشكل متزايد. لذلك تنشر الشركات الفحص وقت التشغيل والتحقق من المخطط وخط أساس السلوك لحجب هجمات الحقن التي تتجاوز البوابات المحيطية. الأمن السحابي، في الوقت نفسه، يتقدم بمعدل نمو سنوي مركب 18.1% حيث تدمج محركات سياسة الثقة المعدومة مباشرة في منسقي الحاويات وأوقات تشغيل بلا خادم، مما يمنح فرق DevOps حماية أصلية. الموردون مثل Syncloop يطبقون كشف الشذوذ غير المراقب على مجموعات Kubernetes، مما يقلل الإيجابيات الخاطئة ويخفف إجهاد SOC. ضوابط الشبكة ونقطة النهاية تبقى أساسية لكنها تتقارب في حزم منصة حتى يتمكن المشترون من تبسيط خطوط أنابيب القياس وأتمتة تعطيل سلسلة القتل.

ملاحظة: حصص القطاعات لجميع القطاعات الفردية متاحة عند شراء التقرير

حسب العروض: توسع الخدمات يشير إلى زخم الاستعانة بمصادر خارجية

رغم احتفاظ الحلول بنسبة 62.6% من مبيعات 2024، فإن حجم سوق الأمن التكيفي للخدمات سينمو بشكل أسرع حيث تستعين مجالس الإدارة بخبراء للكشف والاستجابة وتقارير الامتثال. نقص المهارات واحتياجات التغطية على مدار الساعة طوال أيام الأسبوع يدفع حتى شركات Fortune 500 نحو التنسيق المدار. دراسة حالة Ciena حول عملاء الشبكة البصرية تظهر مقدمي الخدمة يعبئون التحليلات التهديدية المدفوعة بالذكاء الاصطناعي في صفقات الاتصال، مما يلغي أعباء capex والمهارات للعملاء الصناعيين. مقدمو الخدمة يستفيدون من SIEMs متعددة المستأجرين و AIOps لتقليل التكلفة لكل عميل وتوسيع الهامش الإجمالي، مما يعزز دورة حيث يفضل مشتري التكنولوجيا النتائج على ملكية الأدوات.

حسب نموذج النشر: الأمن الأصلي للسحابة يكسب أرضاً

النماذج المحلية ما زالت تسيطر على حصة إيرادات 57.2% في سوق الأمن التكيفي لعام 2024، بسبب تفويضات سيادة البيانات في التمويل والدفاع. ومع ذلك، النشر السحابي يتسارع بمعدل نمو سنوي مركب 19.7% حيث توفر مزودو الخدمات المفرطون مناطق سحابية سيادية وحوسبة سرية لأعباء العمل المنظمة. منحة حلول الإنتاجية في سنغافورة تدعم الهجرة من خلال تغطية ما يصل إلى 50% من نفقات الأمن السيبراني المؤهلة، مما يحفز الاستيعاب بين المؤسسات الصغيرة والمتوسطة. المحركات المسلمة عبر السحابة تحدث منطق السياسة يومياً، مهمة غالباً ما تؤجلها الفرق المحلية بسبب نوافذ التحكم في التغيير، مما يميل الاقتصاد أكثر لصالح نماذج SaaS.

حسب المستخدم النهائي: الرعاية الصحية تقود ارتفاع النمو

القطاع المصرفي والمالي حقق أعلى إنفاق في 2024، يمثل 27.1% من حصة سوق الأمن التكيفي، مدفوعاً بتفويضات بازل الثالثة العالمية و PCI-DSS والدفعات في الوقت الفعلي. تكاليف الانتهاك في التمويل تجاوزت 6 ملايين دولار أمريكي في المتوسط، وفقاً لتحليل التأثير من JumpCloud لعام 2024. الرعاية الصحية تتمتع بأكثر المسارات انحداراً، ارتفاع 18.4% كمعدل نمو سنوي مركب، حيث تستغل مجموعات الفدية اعتماد السجل الصحي الإلكتروني وحساسية وقت التوقف. إطلاق Palo Alto Networks لأمان IoT الطبي لعام 2025 يقسم مضخات التسريب وأجهزة التصوير، متماشياً مع قواعد تسجيل HIPAA. التصنيع يتبع عن كثب، 90% من قادة المصانع يدرجون الآن الأمن السيبراني IT/OT بين البنود الثلاثة الأولى في الميزانية حسب استطلاع الصناعة 4.0 من Oil and Gas IQ لعام 2025.

التحليل الجغرافي

حصة أمريكا الشمالية 32.8% تنبع من تجارب الثقة المعدومة المبكرة وعمق تمويل المشاريع والإنفاق الفيدرالي. الأمر التنفيذي 14028 وإرشادات CISA تلزم الوكالات الفيدرالية بنشر المصادقة المستمرة، مما يحفز التقليد في القطاع الخاص في سلاسل التوريد. مايكروسوفت توفر مخططات وصفية للوكالات التي تهاجر إلى Security Copilot، مما يسرع انتشار أفضل الممارسات عبر المنطقة. مجمعات المواهب المحلية وسوق التأمين السيبراني المتطور جيداً يحافظان أيضاً على الأسعار المتميزة للمنتجات عالية الضمان.

آسيا والمحيط الهادئ مهيأة للصعود الأسرع بمعدل نمو سنوي مركب 19.3% حتى عام 2030. مجلس استراتيجية الأمن السيبراني في اليابان خصص 1.2 تريليون ين ياباني لبرامج البحث والتطوير بين القطاعين العام والخاص، مما يعزز الموردين المحليين الذين يدمجون التشفير ما بعد الكمي ومشاركة استخبارات التهديدات. مخطط الأمة الذكية في سنغافورة يحقن تمويلاً لأتمتة SOC بالذكاء الاصطناعي، بينما الشركات المصنعة متعددة الجنسيات تنقل المرافق إلى جنوب شرق آسيا وتطلب حماية تكيفية للمصانع الذكية. هيمنة الصين على براءات الاختراع في أمان الذكاء الاصطناعي، تشكل 70% من الإيداعات العالمية لعام 2023، تضع ضغطاً على الجيران لتسريع الابتكار المحلي واتفاقيات مشاركة التهديدات عبر الحدود.

أوروبا تسجل نمواً قوياً على ظهر القوة التنظيمية. NIS2 تجبر مشغلي الطاقة والمياه والنقل على التحقق من تقوية سلسلة التوريد، بينما DORA تمدد قواعد مماثلة للكيانات المالية. أظهرت دراسة ENISA لعام 2025 اعتماد سياسة بنسبة 86% لكن تخصيص ميزانية 47% فقط، مما يشير إلى طلب كامن على الخدمات المدارة الجاهزة. قانون المرونة السيبرانية القادم يوسع التغطية لجميع المنتجات الرقمية، مما يغذي مشتريات جديدة بين الشركات المصنعة للإلكترونيات الاستهلاكية.

المشهد التنافسي

يضم سوق الأمن التكيفي طبقة عليا مجمعة بشكل معتدل حيث تجمع Cisco و Palo Alto Networks و CrowdStrike تحليلات الشبكة وحمل العمل والهوية في منصات ترخيص واحدة. إصدار Cisco لعام 2025 لمحرك تفكير الذكاء الاصطناعي مفتوح المصدر يقلل حاجز الدخول لنماذج الكشف المدفوعة بالمجتمع ويعزز خندق النظام البيئي. Palo Alto Networks تكمل البحث والتطوير العضوي بصفقات الدمج مثل تكامل Zero Networks الذي يجلب التقسيم المتمركز حول الهوية مباشرة إلى نظام التشغيل NGFW. CrowdStrike تتوسع في إدارة الوضعة السحابية مع Falcon Cloud، مستفيدة من هيمنتها على نقاط النهاية للبيع المتقاطع.

الاستحواذات الاستراتيجية تستمر: دفعت Mastercard 2.65 مليار دولار أمريكي لمتخصص استخبارات التهديدات Recorded Future، بينما أنفقت Sophos 859 مليون دولار أمريكي على وحدة MDR من Secureworks، مما يعزز مجتمعة عمق بحيرة البيانات والتحليلات. حريصة على التمييز، الشركات الراسخة تضخ نسب مئوية مزدوجة من الإيرادات في الذكاء الاصطناعي والتعلم الآلي لتقصير زمن الكشف وتمكين الشفاء الذاتي.

الموردون المتحدون ينحتون مجالات في التقسيم الدقيق وأمان API والاستعداد لما بعد الكم. Illumio و ColorTokens يفوزان بصفقات تصميم داخل سحابات الرعاية الصحية والاتصالات من خلال أتمتة إنشاء السياسة بناءً على تصنيفات حمل العمل. حصلت Clavister على براءة اختراع أوروبية لتوليد السياسة المدفوعة بالذكاء الاصطناعي في نوفمبر 2024، مما يشير إلى ابتكار الشركات صغيرة رأس المال التي تجذب انتباه OEM. إيداعات براءات الاختراع من المعاهد الصينية تتسارع (ارتفاع 35% سنوياً في 2024)، مما يكثف المنافسة على الملكية الفكرية المميزة ويسرع توحيد المعايير.

قادة صناعة الأمن التكيفي

-

Trend Micro

-

Rapid7

-

Cisco Systems

-

Juniper Networks

-

IBM Corp.

- *تنويه: لم يتم فرز اللاعبين الرئيسيين بترتيب معين

التطورات الصناعية الحديثة

- يونيو 2025: حصلت MIND على تمويل بقيمة 30 مليون دولار أمريكي لتوسيع حلول منع فقدان البيانات المدفوعة بالذكاء الاصطناعي، مما يعكس ثقة المستثمرين في الضوابط الاستباقية القائمة على التعلم الآلي.

- يونيو 2025: أطلقت NTT DATA خدمات البنية التحتية المحددة بالبرمجيات مدعومة بالذكاء الاصطناعي لمنتجات Cisco، معالجة التكنولوجيا القديمة التي تعيق التقدم الرقمي لـ 80% من الشركات.

- مايو 2025: تشاركت Palo Alto Networks مع Zero Networks لدمج NGFWs مع التقسيم الدقيق التلقائي للتنسيق الديناميكي للسياسة.

- أبريل 2025: كشفت Cisco عن نماذج تفكير الذكاء الاصطناعي مفتوحة المصدر في RSAC 2025، مشجعة اعتماد المجتمع لكشف التهديدات المعزز بالذكاء الاصطناعي.

- أبريل 2025: مددت Fortinet FortiAI عبر Security Fabric، مما يمكن الحماية التلقائية من التهديدات من خلال GenAI و AIOps

نطاق تقرير سوق الأمن التكيفي العالمي

يُعرّف سوق الأمن التكيفي بالإيرادات المحققة من بيع الحلول والخدمات التكيفية التي توفرها الموردون الحرجون عبر العالم.

سوق الأمن التكيفي مقسم حسب التطبيق (أمن التطبيقات وأمن الشبكات وأمن نقطة النهاية والأمن السحابي) والعروض (الخدمة والحلول) ونموذج النشر (محلي وسحابي) والمستخدم النهائي (القطاع المصرفي والمالي والحكومة والدفاع والتصنيع والرعاية الصحية والطاقة والمرافق وتكنولوجيا المعلومات والاتصالات ومستخدمين نهائيين آخرين) والجغرافيا (أمريكا الشمالية وأوروبا وآسيا وأستراليا ونيوزيلندا وأمريكا اللاتينية والشرق الأوسط وأفريقيا). أحجام السوق والتوقعات مقدمة من ناحية القيمة (بالدولار الأمريكي) لجميع القطاعات المذكورة أعلاه.

| أمن التطبيقات |

| أمن الشبكة |

| أمن نقطة النهاية |

| الأمن السحابي |

| أخرى |

| الحلول |

| الخدمات |

| محلي |

| قائم على السحابة |

| القطاع المصرفي والمالي |

| الحكومة والدفاع |

| التصنيع (الصناعة 4.0) |

| الرعاية الصحية وعلوم الحياة |

| الطاقة والمرافق |

| أخرى |

| أمريكا الشمالية | الولايات المتحدة |

| كندا | |

| المكسيك | |

| أمريكا الجنوبية | البرازيل |

| الأرجنتين | |

| بقية أمريكا الجنوبية | |

| أوروبا | المملكة المتحدة |

| ألمانيا | |

| فرنسا | |

| السويد | |

| بقية أوروبا | |

| آسيا والمحيط الهادئ | الصين |

| اليابان | |

| الهند | |

| أستراليا | |

| كوريا الجنوبية | |

| بقية آسيا والمحيط الهادئ | |

| الشرق الأوسط وأفريقيا | المملكة العربية السعودية |

| الإمارات العربية المتحدة | |

| تركيا | |

| جنوب أفريقيا | |

| بقية الشرق الأوسط وأفريقيا |

| حسب التطبيق | أمن التطبيقات | |

| أمن الشبكة | ||

| أمن نقطة النهاية | ||

| الأمن السحابي | ||

| أخرى | ||

| حسب العروض | الحلول | |

| الخدمات | ||

| حسب نموذج النشر | محلي | |

| قائم على السحابة | ||

| حسب المستخدم النهائي | القطاع المصرفي والمالي | |

| الحكومة والدفاع | ||

| التصنيع (الصناعة 4.0) | ||

| الرعاية الصحية وعلوم الحياة | ||

| الطاقة والمرافق | ||

| أخرى | ||

| حسب الجغرافيا | أمريكا الشمالية | الولايات المتحدة |

| كندا | ||

| المكسيك | ||

| أمريكا الجنوبية | البرازيل | |

| الأرجنتين | ||

| بقية أمريكا الجنوبية | ||

| أوروبا | المملكة المتحدة | |

| ألمانيا | ||

| فرنسا | ||

| السويد | ||

| بقية أوروبا | ||

| آسيا والمحيط الهادئ | الصين | |

| اليابان | ||

| الهند | ||

| أستراليا | ||

| كوريا الجنوبية | ||

| بقية آسيا والمحيط الهادئ | ||

| الشرق الأوسط وأفريقيا | المملكة العربية السعودية | |

| الإمارات العربية المتحدة | ||

| تركيا | ||

| جنوب أفريقيا | ||

| بقية الشرق الأوسط وأفريقيا | ||

الأسئلة الرئيسية التي يجيب عليها التقرير

ما هو حجم سوق الأمن التكيفي في عام 2025؟

سوق الأمن التكيفي يبلغ 14.38 مليار دولار أمريكي في عام 2025 ومن المتوقع أن يصل إلى 32.27 مليار دولار أمريكي بحلول عام 2030.

ما هو معدل النمو السنوي المركب المتوقع لسوق الأمن التكيفي حتى عام 2030؟

من المتوقع أن يتوسع السوق بمعدل نمو سنوي مركب قدره 17.54% من عام 2025 إلى عام 2030.

أي قطاع تطبيقي ينمو بأسرع معدل؟

الأمن السحابي هو قطاع التطبيقات الأسرع نمواً، متقدماً بمعدل نمو سنوي مركب 18.1% حتى عام 2030 حيث تؤمن الشركات أعباء العمل السحابية المختلطة ومتعددة السحابات.

أي منطقة ستشهد أعلى نمو؟

آسيا والمحيط الهادئ مهيأة لتسجيل أسرع ارتفاع بمعدل نمو سنوي مركب 19.3% حتى عام 2030، مدعومة بالمبادرات الرقمية الحكومية وتوسع البنية التحتية لشبكة الجيل الخامس.

ما العامل الرئيسي الذي يدفع الشركات لاعتماد حلول الأمن التكيفي؟

ارتفاع الهجمات السيبرانية المولدة بالذكاء الاصطناعي التي تتهرب من الأدوات القائمة على التوقيع يدفع المؤسسات نحو منصات تستفيد من تحليلات التعلم الآلي والاستجابة المستقلة.

آخر تحديث للصفحة في: