حجم وحصة سوق أمن التطبيقات

تحليل سوق أمن التطبيقات من قبل Mordor Intelligence

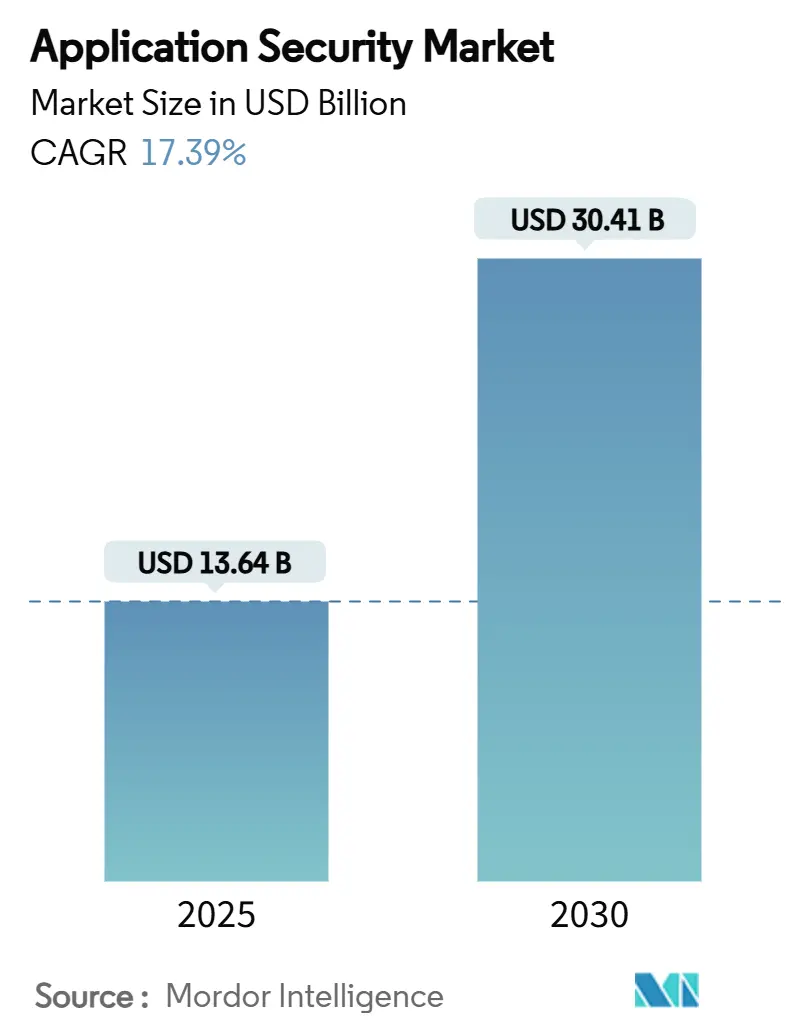

تم تقييم سوق أمن التطبيقات بقيمة 13.64 مليار دولار أمريكي في 2025 ومن المتوقع أن يصل إلى 30.41 مليار دولار أمريكي بحلول 2030، متقدماً بمعدل نمو سنوي مركب قدره 17.39%. الهجرة السحابية وتصميم البرمجيات المركز على واجهات برمجة التطبيقات والتوسع في التفويضات التنظيمية تسرّع الاعتماد عبر كل قطاع صناعي رئيسي. النمو معزز بزيادة حادة في حركة واجهات برمجة التطبيقات، والاستخدام الواسع للكود المولّد بالذكاء الاصطناعي وقواعد الإفصاح عن الحوادث المشددة التي تجبر المؤسسات على تعزيز الاختبار في وقت مبكر من دورة حياة التطوير. المؤسسات الكبيرة تواصل ترسيخ الإنفاق الإجمالي، بينما المنصات المدارة الموجهة للشركات الصغيرة والمتوسطة تفتح قاعدة جديدة كبيرة قابلة للعنونة للبائعين. التقارب التقني يعيد تشكيل الديناميكيات التنافسية، حيث يدمج مقدمو المنصات الحماية الثابتة والديناميكية وحماية وقت التشغيل لكبح انتشار الأدوات وتحسين إنتاجية المطورين.

النقاط الرئيسية للتقرير

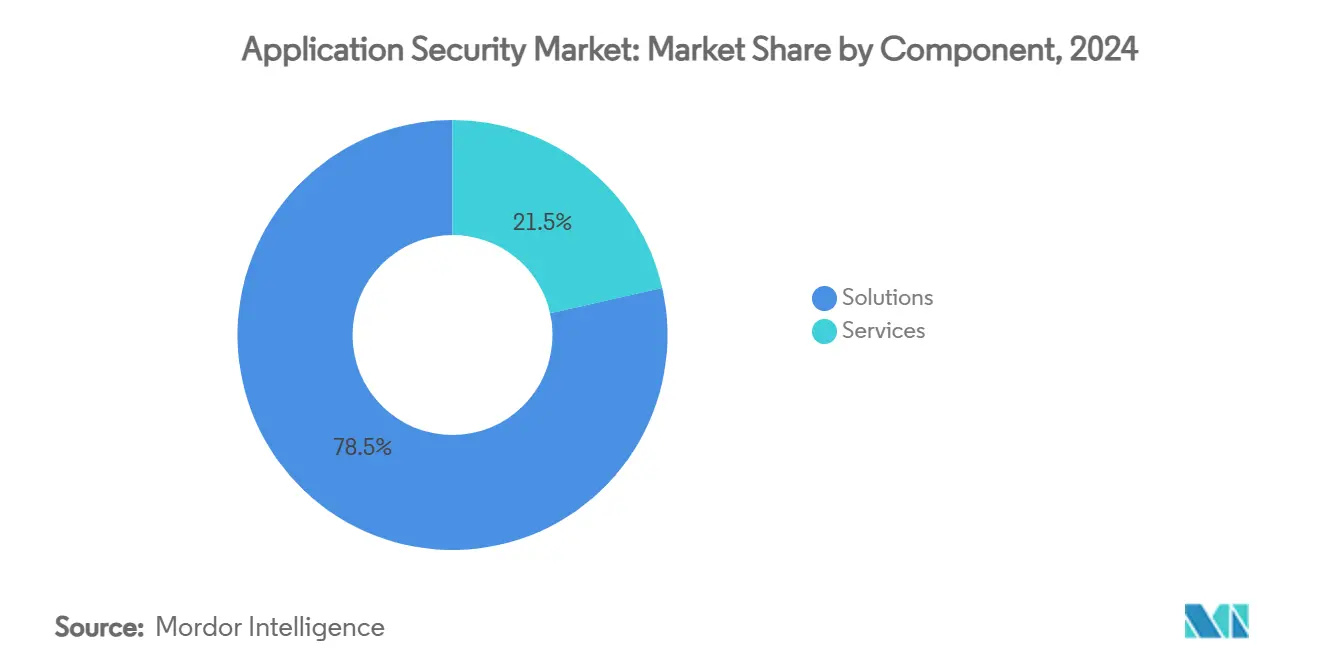

- حسب المكون، شكلت الحلول 78.5% من حصة سوق أمن التطبيقات في 2024؛ من المتوقع أن تتوسع الخدمات بمعدل نمو سنوي مركب قدره 17.9% حتى 2030.

- حسب نمط النشر، هيمن النشر السحابي على 65.9% من حجم سوق أمن التطبيقات في 2024 ومن المتوقع أن يسجل أسرع معدل نمو سنوي مركب قدره 19.3% خلال فترة التوقع.

- حسب حجم المؤسسة، تصدرت المؤسسات الكبيرة بحصة إيرادات قدرها 63.4% في 2024، بينما الشركات الصغيرة والمتوسطة في طريقها لمعدل نمو سنوي مركب قدره 18.2% حتى 2030.

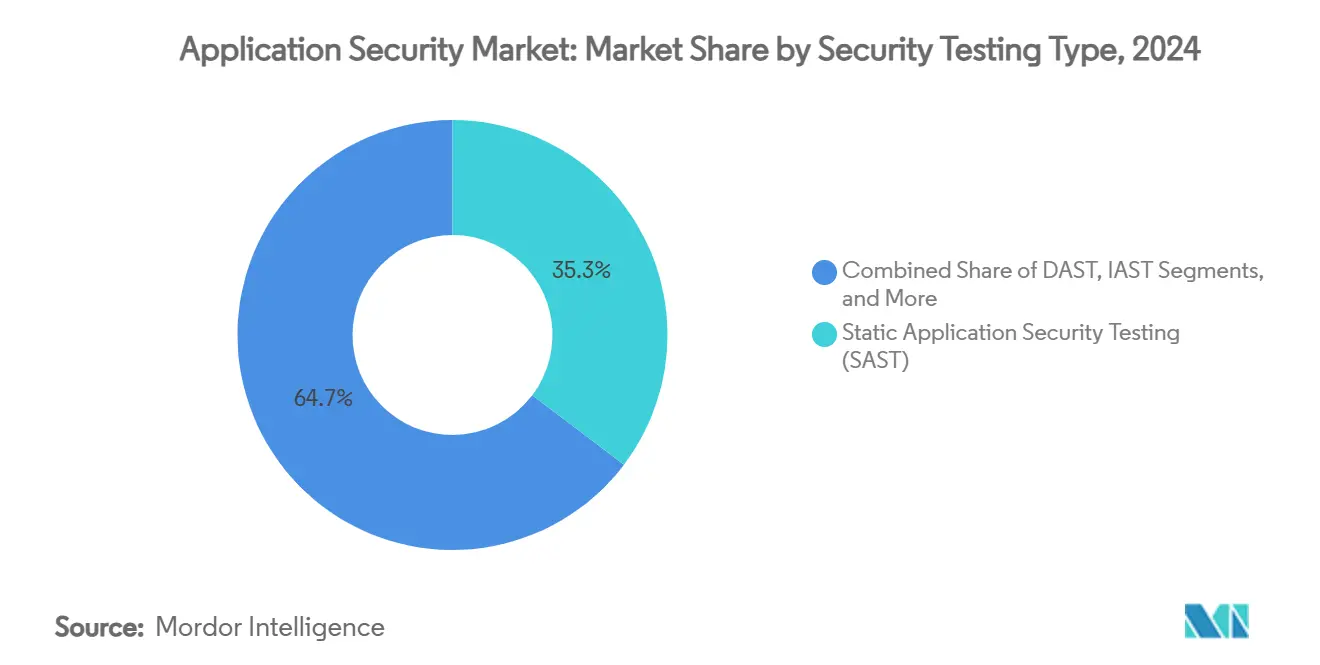

- حسب نوع اختبار الأمان، استحوذ SAST على 35.3% من حصة سوق أمن التطبيقات في 2024؛ من المتوقع أن يرتفع IAST بمعدل نمو سنوي مركب قدره 18.5% حتى 2030.

- حسب صناعة المستخدم النهائي، ساهمت تكنولوجيا المعلومات والاتصالات بـ 32.4% من إيرادات 2024، بينما تُظهر الرعاية الصحية أعلى نظرة مستقبلية بمعدل نمو سنوي مركب قدره 18.8%.

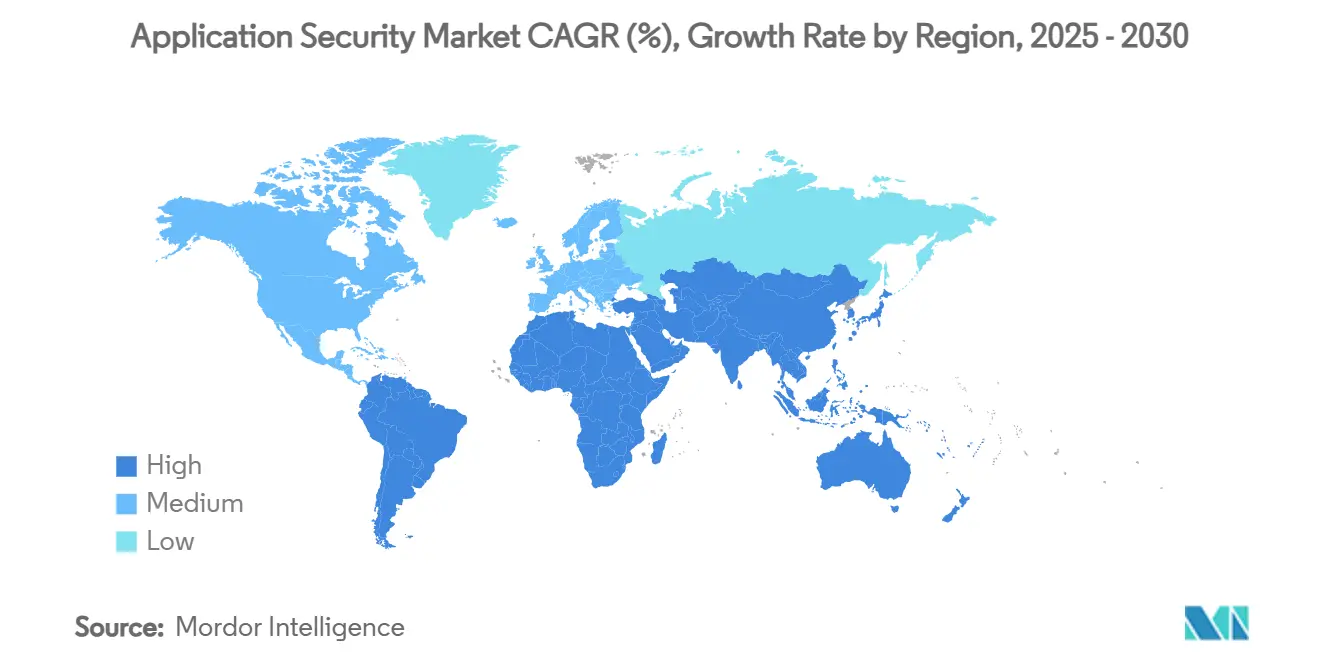

- حسب الجغرافيا، ساهمت أمريكا الشمالية بـ 28.9% من إيرادات 2024 ومن المتوقع أن تسجل آسيا والمحيط الهادئ معدل نمو سنوي مركب قدره 17.5% حتى 2030.

اتجاهات ورؤى سوق أمن التطبيقات العالمي

تحليل تأثير المحركات

| المحرك | (~) % التأثير على توقع معدل النمو السنوي المركب | الصلة الجغرافية | الإطار الزمني للتأثير |

|---|---|---|---|

| ارتفاع حجم وتطور هجمات الويب والهاتف المحمول وواجهات برمجة التطبيقات | +4.2% | عالمي، مع أعلى تأثير في آسيا والمحيط الهادئ وأمريكا الشمالية | المدى القصير (≤ سنتان) |

| الاعتماد السريع لسلاسل أدوات DevSecOps | +3.8% | أمريكا الشمالية آسيا والمحيط الهادئ والاتحاد الأوروبي الرائدة، تتوسع إلى آسيا والمحيط الهادئ | المدى المتوسط (2-4 سنوات) |

| توسيع التفويضات التنظيمية (PCI-DSS 4.0، GDPR، DORA، إلخ.) | +3.5% | الاتحاد الأوروبي وأمريكا الشمالية أساسي، ينتشر عالمياً | المدى المتوسط (2-4 سنوات) |

| النمو في تكاملات الطرف الثالث/SaaS | +2.9% | عالمي، متركز في الأسواق الناضجة سحابياً | المدى الطويل (≥ 4 سنوات) |

| الإفصاح الإلزامي عن SBOM بعد الأمر التنفيذي الأمريكي 14028 | +2.1% | أمريكا الشمالية رائدة، الاتحاد الأوروبي يتبع | المدى الطويل (≥ 4 سنوات) |

| الكود المولّد بالذكاء الاصطناعي يضخم الثغرات المجهولة | +1.4% | عالمي، متركز في مراكز اعتماد الذكاء الاصطناعي | المدى القصير (≤ سنتان) |

| المصدر: Mordor Intelligence | |||

ارتفاع حجم وتطور هجمات الويب والهاتف المحمول وواجهات برمجة التطبيقات

ارتفعت هجمات تطبيقات الويب في منطقة آسيا والمحيط الهادئ بنسبة 73% إلى 51 مليار حدث في 2024، مما يؤكد كيف يستغل المهاجمون الآن واجهات برمجة التطبيقات على نطاق واسع.[1]Adam Fisher, "State of the Internet / Security," Akamai, akamai.com تجار التجزئة الذين يطورون أكثر من 1000 واجهة برمجة تطبيقات سنوياً يواجهون سطح هجوم موسع يتجاوز ضوابط المحيط. ارتفعت انتهاكات سلسلة التوريد بنسبة 431% بين 2021 و2023، مما يدل على محورة نحو استغلال التبعيات بدلاً من حقن الكود المباشر. المؤسسات تدمج حماية التطبيق الذاتية في وقت التشغيل مع التحليلات السلوكية للتصرف في أنماط حركة المرور الشاذة بدلاً من التوقيعات الثابتة. سجلت التصنيع معدل حوادث واجهة برمجة التطبيقات بنسبة 79%، مما يؤكد أن الخصوم يتحركون أسرع من معظم برامج أمان تقنية التشغيل.

الاعتماد السريع لسلاسل أدوات DevSecOps

ارتفع اختراق DevSecOps من 27% في 2020 إلى 36% في 2024 حيث تدمج الفرق الاختبار في وقت مبكر في أنابيب التكامل المستمر. المنصات التي تعالج مليارات النتائج، مثل ArmorCode، تطبق التعلم الآلي لربط الثغرات وترتيب أولوية الإصلاح على نطاق واسع. رغم التقدم، يبلغ 78% من المؤسسات عن "إرهاق التحويل إلى اليسار"، مفاقم بأدوات زائدة تغمر المطورين بالتنبيهات. البرامج الأكثر فعالية تبسط مهام الأمان داخل بيئات التطوير المتكاملة، معاملة السياسات كمصنوعات مُتحكم بالإصدار مفروضة تلقائياً في الالتزام. هذا النموذج يمتد عبر مساعدي الذكاء الاصطناعي الذين يقترحون إصلاحات داخل محررات الكود، مما يقلل وقت تبديل السياق بين منافذ التطوير والأمان.

توسيع التفويضات التنظيمية

يتطلب قانون المرونة التشغيلية الرقمية (DORA) من الكيانات المالية الإبلاغ عن حوادث تكنولوجيا المعلومات والاتصالات الخطيرة في غضون أربع ساعات ابتداءً من يناير 2025.[2]European Insurance and Occupational Pensions Authority, "DORA Final Regulatory Standards," eiopa.europa.eu يضيف PCI DSS 4.0 64 ضابطة، بما في ذلك إدارة كل ثغرة مكتشفة، وليس فقط عالية المخاطر. المبادرات المتوازية مثل قانون المرونة السيبرانية ستفرض التزامات الأمان بالتصميم عبر جميع المنتجات المتصلة بحلول 2027. تستجيب المؤسسات بتبني أطر امتثال موحدة تربط المتطلبات المتداخلة بمجموعة ضوابط واحدة، مخفضة الأعباء الإدارية للتدقيق. الإشراف على البائعين يشتد حيث يضع DORA مقدمي تكنولوجيا المعلومات والاتصالات الحرجة تحت التنظيم المباشر، مما يدفع الطلب على التقارير الأمنية الشفافة ولغة الإنفاذ التعاقدي.

النمو في تكاملات الطرف الثالث SaaS

المؤسسات المتوسطة الآن تستخدم أكثر من 1000 تطبيق SaaS، دافعة الإنفاق العالمي على SaaS إلى 300 مليار دولار أمريكي في 2025. التكوينات الخاطئة، مثل تعرض Oracle NetSuite الذي سرب بيانات عملاء التجارة الإلكترونية، توضح كيف تعقد تدفقات البيانات عبر المنصات إدارة المخاطر. فرق الأمان تقدم كشوف مواد البرمجيات لنظم SaaS البيئية التي تفهرس أذونات الوصول ونقاط واجهة برمجة التطبيقات وتدفقات البيانات. معماريات SaaS المركزة على واجهة برمجة التطبيقات تخلق كفاءات للمطورين لكنها أيضاً تسلم الخصوم بوابة واحدة قابلة للبرمجة إلى خدمات متعددة. توحيد البائعين في إدارة الهوية والتكامل جاري لإعطاء المؤسسات رؤية الوضعية من طرف إلى طرف.

تحليل تأثير القيود

| القيد | (~) % التأثير على توقع معدل النمو السنوي المركب | الصلة الجغرافية | الإطار الزمني للتأثير |

|---|---|---|---|

| إجمالي التكلفة العالية للملكية وتعقيد الأدوات | -2.8% | عالمي، الأكثر وضوحاً في شرائح الشركات الصغيرة والمتوسطة | المدى المتوسط (2-4 سنوات) |

| النقص العالمي في مواهب البرمجة الآمنة | -2.1% | عالمي، حاد في أمريكا الشمالية والاتحاد الأوروبي | المدى الطويل (≥ 4 سنوات) |

| حمولة الإيجابيات الزائفة الزائدة تآكل ثقة المطور | -1.9% | عالمي، متركز في بيئات التطوير عالية السرعة | المدى القصير (≤ سنتان) |

| "إرهاق التحويل إلى اليسار" وانتشار الأدوات | -1.5% | أمريكا الشمالية والاتحاد الأوروبي أساساً | المدى المتوسط (2-4 سنوات) |

| المصدر: Mordor Intelligence | |||

إجمالي التكلفة العالية للملكية وتعقيد الأدوات

وصل تضخم البرمجيات كخدمة إلى 11.3% في 2024، مع بعض البائعين يرفعون الأسعار بنسبة 25%.[3]Emily Turner, "2024 SaaS Inflation Index," Vertice, vertice.comاثنان وأربعون بالمائة من الشركات الصغيرة والمتوسطة ما زالت تفتقر لخطة استجابة منظمة للحوادث، كاشفة قيود الميزانية التي تحد من الضوابط على مستوى المؤسسة. المؤسسات تنشر ماسحات متداخلة ووكلاء ومحركات سياسة تطلب مهارات تكامل نادرة، مما يؤدي بـ 89% من الشركات لتوقع احتياجات توظيف إضافية رغم العدد الثابت للموظفين. المنصات المدارة مثل Contrast One™ الآن تجمع خدمات الخبراء مع الأدوات لخفض الأعباء الإدارية. نماذج التسعير القائمة على الاستهلاك تظهر أيضاً، مكنة الشركات الأصغر من مواءمة الإنفاق مع تكرار الاختبار الفعلي.

النقص العالمي في مواهب البرمجة الآمنة

اثنان وثلاثون بالمائة من أرباب العمل يكافحون لتوظيف مهندسي أمن التطبيقات، وتباطأ توسع العدد إلى 12% في 2024. الذكاء الاصطناعي التوليدي يملأ جزءاً من الفجوة، مع 96% من الممارسين يستخدمون مساعدي الذكاء الاصطناعي لتوليد الكود أو إصلاح النتائج. مع ذلك، مخرجات الذكاء الاصطناعي يمكن أن تخفي العيوب الكامنة التي تتجاهلها الماسحات الآلية، خالقة مفارقة حيث تزداد الإنتاجية لكن المخاطر المتبقية ترتفع. البائعون يدمجون وحدات تدريب ذكية تعلم أنماط الأمان بالتصميم خلال جلسات مراجعة الكود، مقصرة منحنى التعلم للمطورين المبتدئين. برامج أبطال الأمان التعاونية داخل المؤسسات الكبيرة توزع الخبرة أكثر بحيث لا تقع الاختناقات فقط على الفرق المركزية.

تحليل الشرائح

حسب المكون: الحلول تهيمن من خلال توحيد المنصة

احتفظت الحلول بحصة 78.5% في 2024، معكسة تفضيل المؤسسة للمجموعات المتكاملة. القادة في السوق يجمعون SAST و DAST و IAST و RASP تحت ترخيص واحد لتحديد انتشار الأدوات. لوحات المعلومات الموحدة تقلل تبديل السياق وتسرع صنع القرار، مصلحة نقطة ألم شائعة مذكورة من فرق التطوير. شريحة الخدمة، رغم كونها أصغر، تفوقت على سوق أمن التطبيقات الأوسع بمعدل نمو سنوي مركب قدره 17.9% وستواصل الاستفادة من فجوات المهارات.

الطلب على الأمان المدار يتسارع داخل الشركات الصغيرة والمتوسطة التي لا تستطيع تحمل تكلفة المتخصصين بدوام كامل. المقدمون يستخدمون تسعير اشتراك متوقع واتفاقيات مستوى خدمة قائمة على النتائج لجذب المشترين المهتمين بالتكلفة. للمؤسسات الكبيرة، الخدمات المهنية تركز على ربط السياسات وتكامل خط الأنابيب ومحاكيات الفريق الأحمر التي تؤكد دفاعات وقت التشغيل. البائعون أيضاً يقدمون عروض مدرجة الاستهلاك، مما يتيح للعملاء شراء أرصدة المسح بدلاً من المقاعد الدائمة، جالبين الشفافية لوضع الميزانية لإدارة الثغرات.

حسب نمط النشر: السحابة تتسارع من خلال الامتثال التنظيمي

سيطر النشر السحابي على 65.9% من سوق أمن التطبيقات في 2024 ومن المتوقع أن يتقدم بمعدل نمو سنوي مركب قدره 19.3%. DORA والتنظيمات ذات الصلة تحدد الإبلاغ عن الحوادث خلال أربع ساعات، إطار زمني صعب الوفاء به بدون تسجيل مركزي وتحليلات قابلة للتوسع. الحلول السحابية الأصلية تمكن الطرح السريع لتحديثات السياسة وتتكامل بسهولة مع أنظمة تنسيق الحاويات.

الحلول المحلية تبقى سائدة في أحمال عمل الدفاع والقطاع العام التي تتطلب إقامة البيانات. الأنماط الهجينة تنمو حيث تحتفظ الشركات المالية بأحمال العمل الحساسة على البنية التحتية الخاصة بينما تستخدم الماسحات السحابية خلال التطوير. بائعو السحابة يستثمرون في التصديق المدعوم بالأجهزة والحوسبة السرية لمعالجة مخاوف السيادة المتبقية. التنافس الآن يتركز على المواءمة مع وظائف إدارة الوضعية الأمنية السحابية التي تربط التكوينات الخاطئة عبر طبقتي البنية التحتية والتطبيق.

حسب حجم المؤسسة: الشركات الصغيرة والمتوسطة تتبنى الخدمات المدارة

مثلت المؤسسات الكبيرة 63.4% من إنفاق 2024 بسبب محافظ التطبيقات المتعددة وميزانيات الأمان المخصصة. كثيرة تدير مراكز عمليات الأمان الداخلية التي تدمج بيانات الاختبار مع منصات SIEM المؤسسية. تعطي الأولوية لحالات الاستخدام المتقدمة مثل محاكاة الدفاع المعلم بالتهديد وحقن الكود ذاتي الشفاء.

الشركات الصغيرة والمتوسطة هي طبقة العملاء الأسرع نمواً بمعدل نمو سنوي مركب قدره 18.2%، مساعدة بتدفقات الإعداد المبسطة وتسعير ادفع حسب الاستخدام. الماسحات السحابية الأولى مع أدلة الإصلاح المدمجة تعطي الفرق الأصغر تغذية راجعة شبه فورية. البائعون أيضاً يسلمون قوالب سياسة منسقة متماشية مع الأطر الشائعة، موفرين على الشركات الصغيرة والمتوسطة من صياغة ضوابط مصممة خصيصاً. حوافز التأمين المتنامية للممارسات الأمنية المؤكدة تزيد اعتماد الشركات المحدودة الموارد.

حسب نوع اختبار الأمان: IAST يكتسب من خلال رؤية وقت التشغيل

احتل SAST 35.3% من حصة الإيرادات في 2024 بسبب التكامل العميق مع IDE والتغطية الواسعة للغات. رغم ذلك، IAST يحقق أقوى مسار لأنه يلتقط سياق وقت التشغيل وتدفقات البيانات عبر الخدمات المصغرة. فرق التطوير تستخدم نتائجه المبنية على الأدلة لخفض الإيجابيات الزائفة، دافعة معدلات إصلاح أعلى.

الاختبار الديناميكي يبقى ذا صلة لبيئات شبيهة بالإنتاج، خاصة عندما مكونات الطرف الثالث تحجب رؤية الكود. RASP الآن شائع في الصناعات ذات متطلبات وقت التشغيل الصارمة لأنه يحجب الهجمات بدون إعادة توجيه الشبكة. تحليل تكوين البرمجيات كسب زخماً حيث تضاعفت هجمات سلسلة التوريد، دافعة أوامر تنفيذية تطلب كشوف مواد البرمجيات. تقارب هذه الطرق تحت محركات تنسيق واحدة يظهر، جالباً تقارير موحدة وتسجيل مخاطر آلي عبر خط أنابيب البناء-الاختبار-النشر.

ملاحظة: حصص الشرائح لجميع الشرائح الفردية متاحة عند شراء التقرير

حسب صناعة المستخدم النهائي: الرعاية الصحية تتسارع من خلال الضغط التنظيمي

شكلت تكنولوجيا المعلومات والاتصالات 32.4% من إيرادات 2024 على أساس البنية التحتية الرقمية الناضجة والتزامات تنظيمية هائلة. متطلبات التسليم المستمر تجبر هذه الشركات على مسح التغييرات عدة مرات يومياً، خالقة إيرادات مدفوعة بالحجم للبائعين.

الرعاية الصحية تتوسع الأسرع بمعدل نمو سنوي مركب قدره 18.8% حيث تشدد مراجعات HIPAA التشفير وتفويضات التحكم في الوصول ابتداءً من مارس 2025. الانتهاكات مثل تعرض Kaiser Permanente في 2024 لـ 13.4 مليون سجل مريض عَلَتْ الانتباه على مستوى مجلس الإدارة. الحلول المضبوطة لسير العمل السريري وتسجيل التدقيق ومعايير FHIR تكسب قوة دفع. BFSI تواصل الاستثمار بكثافة لتلبية PCI DSS 4.0 وقواعد البنوك المفتوحة. التجزئة والتجارة الإلكترونية تؤكد اكتشاف واجهة برمجة التطبيقات وتخفيف البوت المربوط بتوسع التجارة عبر القنوات.

تحليل الجغرافيا

قادت أمريكا الشمالية سوق أمن التطبيقات بحصة إيرادات قدرها 28.9% في 2024، مدعومة بضغط تنظيمي قوي ومتوسط ميزانيات الأمان لشركات Fortune 500 تتجاوز 20 مليون دولار أمريكي سنوياً. المؤسسات تدمج معماريات عدم الثقة الصفرية التي تمزج ضوابط الهوية والشبكة والتطبيق لدعم العمل عن بُعد والهجين. التقدمات تنشأ في مراكز التقنية حيث يجرب البائعون أحمال عمل ربط الثغرات المدفوعة بالذكاء الاصطناعي، مسلمين متوسط وقت أسرع للإصلاح.

آسيا والمحيط الهادئ تسجل أسرع معدل نمو سنوي مركب متوقع قدره 17.5% حتى 2030، مدفوعة ببرامج الحكومة الرقمية وارتفاع اعتماد التقنية المالية وارتفاع 73% في هجمات تطبيقات الويب التي وصلت 51 مليار حدث في 2024. الحكومات في سنغافورة والهند تطلق استراتيجيات سيبرانية محدثة تربط خطوط الضوابط الدنيا للبنية التحتية الحرجة. قطاع التصنيع في المنطقة، رغم النضج الرقمي الأقل، يواجه أعلى حصة من حوادث واجهة برمجة التطبيقات، دافعاً البائعين لتوطين معلومات التهديد وموارد الإصلاح الخاصة باللغة.

زخم أوروبا يعتمد على قوانين شاملة مثل DORA وقانون المرونة السيبرانية و GDPR. الكيانات المالية يجب أن تنفذ أطر إدارة مخاطر تكنولوجيا المعلومات والاتصالات وتسلم إشعارات الانتهاك خلال أربع ساعات من يناير 2025. المؤسسات تخصص حوالي 9% من ميزانيات تكنولوجيا المعلومات لأمن المعلومات، لكن 89% ما زالت تتوقع زيادات في التوظيف لتلبية هذه التفويضات. تفضيلات النشر الهجين تستمر لأن بنود سيادة البيانات تشجع المعالجة المحلية لأحمال العمل الحساسة بينما تسمح بالتحليلات السحابية للبيانات الأقل أهمية.

المشهد التنافسي

ساحة البائعين مجزأة بشكل معتدل لكنها تتوحد حيث يشتري مقدمو المنصات المتخصصين المتخصصين لتبسيط سلاسل أدوات العملاء. استحواذ Akamai بقيمة 450 مليون دولار أمريكي على Noname Security يعزز عمق حماية واجهة برمجة التطبيقات ويشير للقيمة الاستراتيجية لفحص حركة المرور في وقت التشغيل. شراء Snyk لـ Probely يوسع بصمة الاختبار الديناميكي، مما يتيح للمطورين معالجة عيوب وقت التشغيل داخل نفس الواجهة التي يستخدمونها لمسح الكود والتبعية. ArmorCode يعرض الربط المدفوع بالذكاء الاصطناعي الذي قلل وقت الفرز بنسبة 75% على مجموعات بيانات عشرة مليارات نتيجة، مسلطاً الضوء على الأتمتة كمميز حرج.

منصات إدارة الوضعية الأمنية للتطبيقات (ASPM) الناشئة تهدف لتركيز مناظر المخاطر عبر خطوط الأنابيب والإنتاج. وحدة AI Discovery من Legit Security تحدد الكود المنشأ بالذكاء الاصطناعي التوليدي، مؤمنة أسطح هجوم جديدة قبل النشر. براءات الاختراع المسجلة من أمازون و IBM تشير لاستثمارات في الكشف العدائي والتعلم الآلي الهجين لرصد الشذوذ، على التوالي. البائعون الآن يجمعون التدريب التفاعلي في المنتج لتقصير منحنيات التعلم ورفع معدلات الإصلاح. تنافس الأسعار يشتد حول الفوترة القائمة على الاستخدام التي تواءم تكاليف الاختبار مع سرعة الإطلاق.

قادة صناعة أمن التطبيقات

-

شركة IBM

-

شركة Oracle

-

Veracode (Thoma Bravo)

-

Synopsys Inc.

-

Qualys Inc.

- *تنويه: لم يتم فرز اللاعبين الرئيسيين بترتيب معين

التطورات الحديثة في الصناعة

- يوليو 2025: أطلقت Contrast Security خدمة أمن التطبيقات المدارة Contrast One™ التي تجمع منصة وقت التشغيل مع توظيف الخبراء.

- يوليو 2025: قدمت Contrast Security تقنية كشف واستجابة التطبيق للتطبيقات المخصصة وواجهات برمجة التطبيقات في الإنتاج.

- يونيو 2025: أكملت Akamai استحواذها بقيمة 450 مليون دولار أمريكي على Noname Security لتوسيع حماية واجهة برمجة التطبيقات.

- أبريل 2025: استحوذت Upwind على Nyx Security لتكامل ميزات الدفاع على مستوى الكود في الوقت الفعلي.

نطاق تقرير سوق أمن التطبيقات العالمي

أمن التطبيقات يشمل الإجراءات المتخذة لتحسين أمان التطبيق، غالباً بإيجاد وإصلاح ومنع الثغرات الأمنية. تقنيات مختلفة تظهر الثغرات الأمنية في مراحل مختلفة من دورة حياة التطبيق، مثل التصميم والتطوير والنشر والترقية والصيانة.

يتم تقسيم سوق أمن التطبيقات حسب التطبيق (الويب، الهاتف المحمول)، والمكون (الخدمات (المدارة والمهنية)، والنشر (السحابة، المحلي))، وحجم المؤسسة (الشركات الصغيرة والمتوسطة، المؤسسات الكبيرة)، ونوع اختبار الأمان (SAST، DAST، IAST، RASP)، والقطاع العمودي للمستخدم النهائي (الرعاية الصحية، BFSI، التعليم، التجزئة، الحكومة)، والجغرافيا (أمريكا الشمالية، أوروبا، آسيا والمحيط الهادئ، أمريكا اللاتينية، والشرق الأوسط وأفريقيا).

أحجام السوق والتوقعات مقدمة من ناحية القيمة (مليار دولار أمريكي) لجميع الشرائح المذكورة أعلاه.

| الحلول |

| الخدمات |

| السحابة |

| المحلي |

| الشركات الصغيرة والمتوسطة |

| المؤسسات الكبيرة |

| اختبار أمان التطبيق الثابت (SAST) |

| اختبار أمان التطبيق الديناميكي (DAST) |

| اختبار أمان التطبيق التفاعلي (IAST) |

| حماية التطبيق الذاتية في وقت التشغيل (RASP) |

| تحليل تكوين البرمجيات (SCA) |

| BFSI |

| الرعاية الصحية |

| التجزئة والتجارة الإلكترونية |

| الحكومة والدفاع |

| تكنولوجيا المعلومات والاتصالات |

| التعليم |

| أخرى |

| أمريكا الشمالية | الولايات المتحدة | |

| كندا | ||

| المكسيك | ||

| أمريكا الجنوبية | البرازيل | |

| الأرجنتين | ||

| باقي أمريكا الجنوبية | ||

| أوروبا | ألمانيا | |

| المملكة المتحدة | ||

| فرنسا | ||

| هولندا | ||

| باقي أوروبا | ||

| آسيا والمحيط الهادئ | الصين | |

| اليابان | ||

| الهند | ||

| كوريا الجنوبية | ||

| باقي آسيا والمحيط الهادئ | ||

| الشرق الأوسط وأفريقيا | الشرق الأوسط | الإمارات العربية المتحدة |

| السعودية | ||

| تركيا | ||

| باقي الشرق الأوسط | ||

| أفريقيا | مصر | |

| جنوب أفريقيا | ||

| نيجيريا | ||

| باقي أفريقيا | ||

| حسب المكون | الحلول | ||

| الخدمات | |||

| حسب نمط النشر | السحابة | ||

| المحلي | |||

| حسب حجم المؤسسة | الشركات الصغيرة والمتوسطة | ||

| المؤسسات الكبيرة | |||

| حسب نوع اختبار الأمان | اختبار أمان التطبيق الثابت (SAST) | ||

| اختبار أمان التطبيق الديناميكي (DAST) | |||

| اختبار أمان التطبيق التفاعلي (IAST) | |||

| حماية التطبيق الذاتية في وقت التشغيل (RASP) | |||

| تحليل تكوين البرمجيات (SCA) | |||

| حسب صناعة المستخدم النهائي | BFSI | ||

| الرعاية الصحية | |||

| التجزئة والتجارة الإلكترونية | |||

| الحكومة والدفاع | |||

| تكنولوجيا المعلومات والاتصالات | |||

| التعليم | |||

| أخرى | |||

| حسب المنطقة | أمريكا الشمالية | الولايات المتحدة | |

| كندا | |||

| المكسيك | |||

| أمريكا الجنوبية | البرازيل | ||

| الأرجنتين | |||

| باقي أمريكا الجنوبية | |||

| أوروبا | ألمانيا | ||

| المملكة المتحدة | |||

| فرنسا | |||

| هولندا | |||

| باقي أوروبا | |||

| آسيا والمحيط الهادئ | الصين | ||

| اليابان | |||

| الهند | |||

| كوريا الجنوبية | |||

| باقي آسيا والمحيط الهادئ | |||

| الشرق الأوسط وأفريقيا | الشرق الأوسط | الإمارات العربية المتحدة | |

| السعودية | |||

| تركيا | |||

| باقي الشرق الأوسط | |||

| أفريقيا | مصر | ||

| جنوب أفريقيا | |||

| نيجيريا | |||

| باقي أفريقيا | |||

الأسئلة الرئيسية المجاب عليها في التقرير

ما هو الحجم الحالي لسوق أمن التطبيقات؟

السوق مقيم بـ 13.64 مليار دولار أمريكي في 2025 ومتوقع أن يصل 30.41 مليار دولار أمريكي بحلول 2030.

أي نمط نشر ينمو الأسرع؟

النشر السحابي متوقع أن يتوسع بمعدل نمو سنوي مركب قدره 19.3%، مدفوعاً بالقابلية للتوسع والمتطلبات التنظيمية الجديدة.

لماذا يجذب أمان واجهة برمجة التطبيقات استثماراً متزايداً؟

نمو حركة واجهة برمجة التطبيقات وارتفاع 73% في هجمات تطبيقات الويب يؤكد الحاجة لرؤية وقت التشغيل المتخصصة التي تفتقرها الضوابط التقليدية.

كيف تؤثر التغييرات التنظيمية على ميزانيات أمن التطبيقات؟

قوانين مثل DORA وضوابط PCI DSS المحدثة تجبر الاختبار المستمر والإبلاغ عن الانتهاك خلال أربع ساعات، مما يدفع الشركات لتخصيص أجزاء أكبر من ميزانيات تكنولوجيا المعلومات لأمن التطبيقات.

آخر تحديث للصفحة في: