Tamanho e Participação do Mercado de Tecnologia de Decepção

Análise do Mercado de Tecnologia de Decepção por Mordor Intelligence

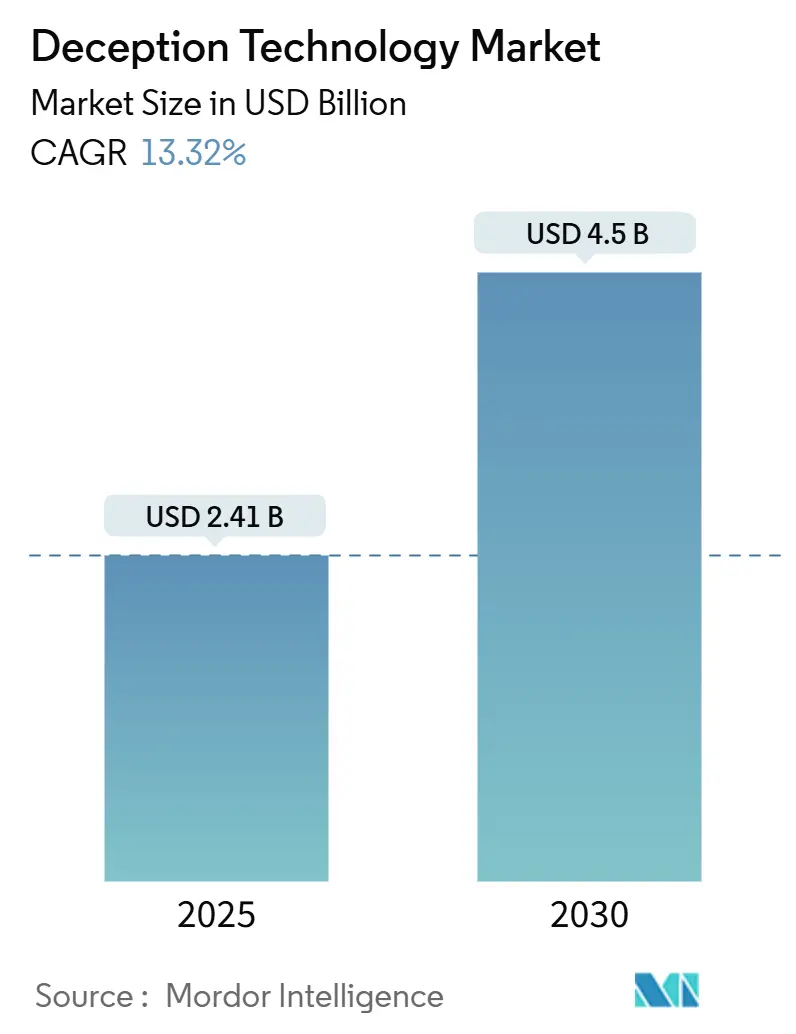

O mercado de tecnologia de decepção registrou USD 2,41 bilhões em 2025 e está definido para avançar a uma TCAC de 13,3% para USD 4,50 bilhões até 2030. O aumento de exploits de dia zero, fraudes deepfake impulsionadas por IA e expansão de cargas de trabalho nativas da nuvem compelem equipes de segurança a adotar controles de alerta precoce que detectam invasores dentro da rede antes que ocorram danos. Os fornecedores agora integram iscas na microsegmentação zero-trust, fornecendo aos defensores armadilhas que funcionam mesmo quando identidades ou endpoints estão comprometidos. A demanda também se acelera porque as seguradoras de cibersegurança exigem detecção proativa de movimento lateral como condição para prêmios favoráveis. Embora a América do Norte mantenha a liderança em gastos, o mercado de tecnologia de decepção ganha rápido impulso na Ásia-Pacífico à medida que a adoção multinuvem aumenta e reguladores locais endurecem as regras de notificação de violações.

Principais Conclusões do Relatório

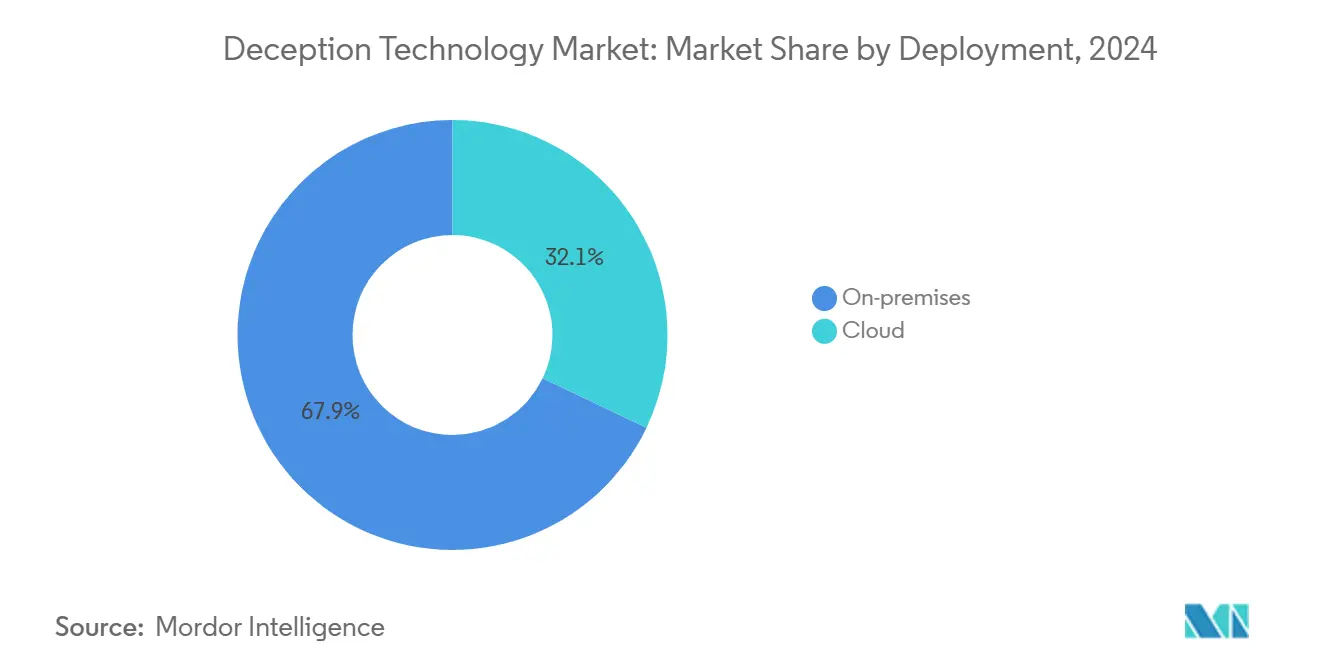

- Por implementação, modelos on-premises lideraram com 67,9% da participação do mercado de tecnologia de decepção em 2024, enquanto a implementação em nuvem registra a TCAC mais rápida de 15,2% até 2030.

- Por tamanho de organização, grandes empresas capturaram 70,2% da receita em 2024; o segmento de PMEs está projetado para expandir a uma TCAC de 14,9% até 2030.

- Por serviço, serviços gerenciados representaram 68,5% do tamanho do mercado de tecnologia de decepção em 2024 e estão definidos para registrar uma TCAC de 14,7% até 2030.

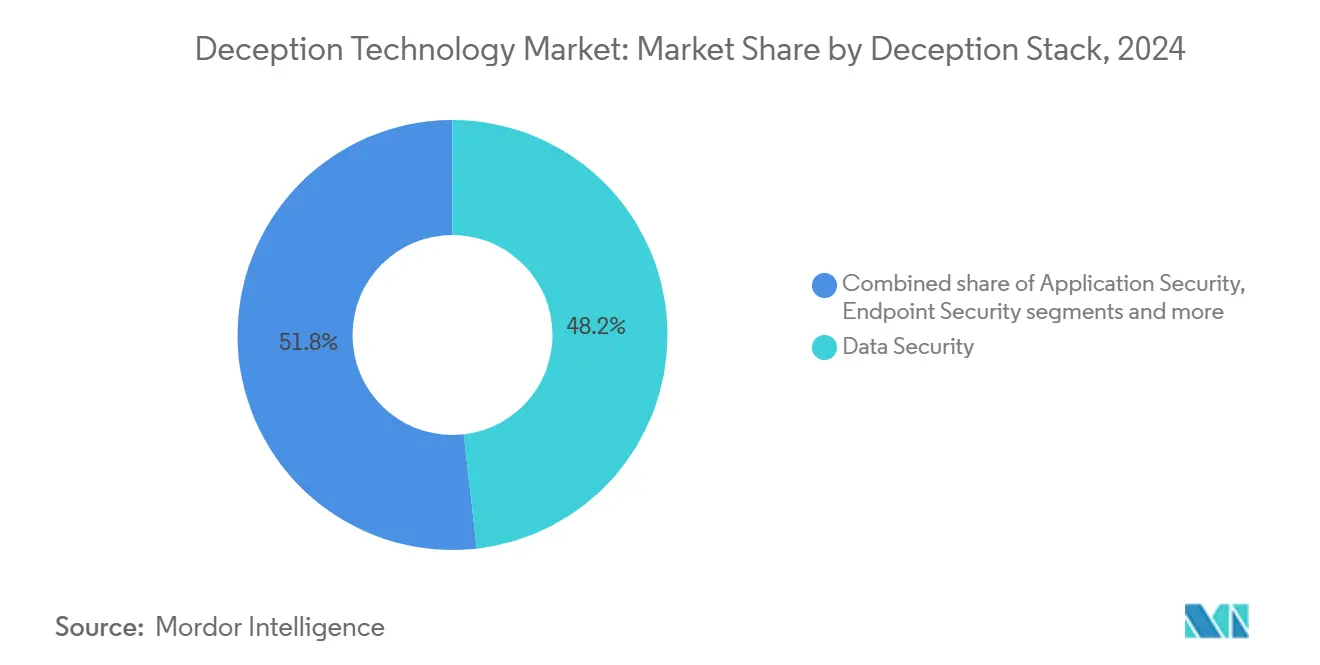

- Por stack de decepção, segurança de dados permaneceu dominante com 48,2% de participação em 2024, enquanto a segurança de endpoint está prevista para crescer 14,2% anualmente até 2030.

- Por usuário final, BFSI deteve 36,1% de participação em 2024; a saúde está prevista para crescer a uma TCAC de 13,5%.

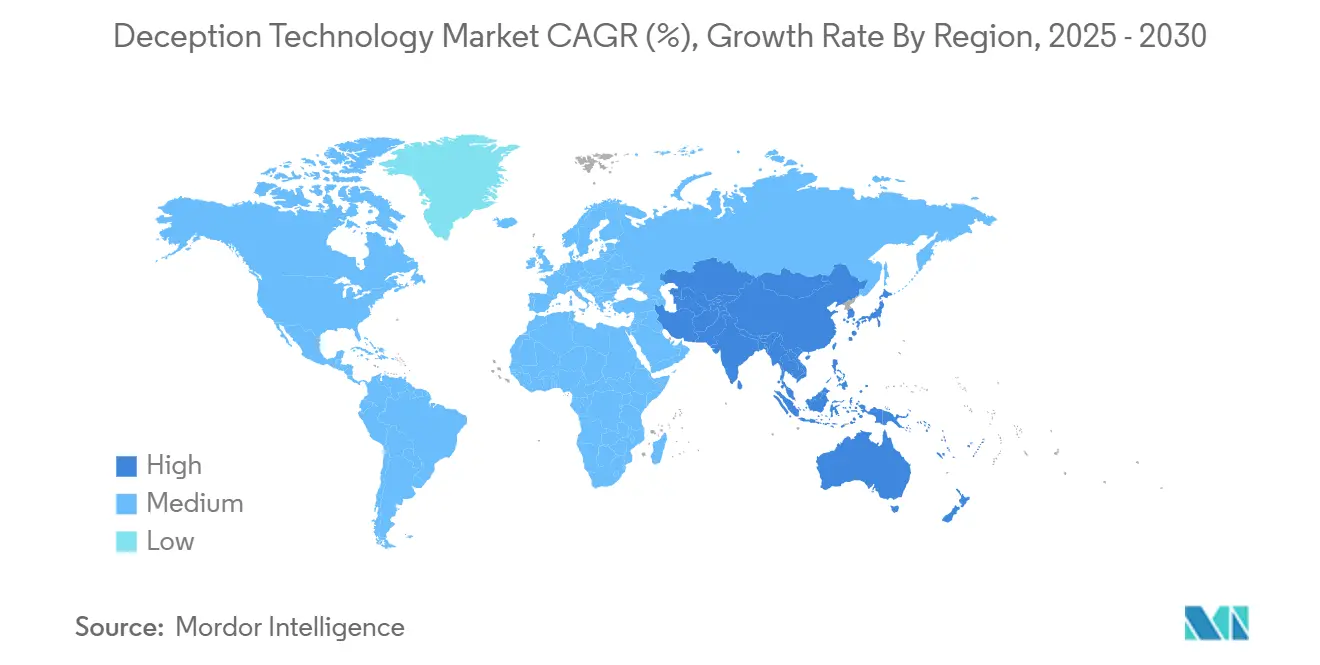

- Por geografia, a América do Norte contribuiu com 41,8% da receita em 2024; a Ásia-Pacífico crescerá mais rapidamente a uma TCAC de 13,8% até 2030.

Tendências e Insights Globais do Mercado de Tecnologia de Decepção

Análise de Impacto dos Impulsionadores

| Impulsionador | (~) % Impacto na Previsão de TCAC | Relevância Geográfica | Cronograma de Impacto |

|---|---|---|---|

| Aumento de exploits de dia zero e APTs direcionados | 3.2% | Global, com concentração na América do Norte e Europa | Curto prazo (≤ 2 anos) |

| Cargas de trabalho nativas da nuvem em crescimento ampliam a superfície de ataque | 2.8% | Global, liderado por APAC e América do Norte | Médio prazo (2-4 anos) |

| Preferência de CISOs por ferramentas de detecção sem atrito e sem agente | 2.1% | América do Norte e Europa, expandindo para APAC | Médio prazo (2-4 anos) |

| Ascensão de ataques de identidade deepfake gerados por IA | 1.9% | Global, com impacto inicial nos setores BFSI e governamental | Curto prazo (≤ 2 anos) |

| Convergência de decepção com microsegmentação zero-trust | 1.7% | América do Norte e Europa, adoção gradual na APAC | Longo prazo (≥ 4 anos) |

| Políticas de ciberseguros exigindo detecção proativa de movimento lateral | 1.6% | América do Norte e Europa, emergindo na APAC | Médio prazo (2-4 anos) |

| Fonte: Mordor Intelligence | |||

Aumento de Exploits de Dia Zero e APTs Direcionados

Coletivos patrocinados por estados automatizam reconhecimento com IA, encontrando vulnerabilidades novas mais rapidamente do que as defesas baseadas em assinatura se adaptam. O Instituto para Segurança e Tecnologia observa que o reconhecimento automatizado comprime o tempo de permanência do invasor, forçando os defensores a repensar playbooks reativos. Plataformas de decepção inserem ativos críveis mas falsos que weaponizam a curiosidade; uma vez sondados, alertas disparam em segundos enquanto sistemas de produção permanecem intocados. Como a detecção é baseada no comportamento do invasor ao invés de feeds de inteligência de ameaças, o mercado de tecnologia de decepção fornece resiliência contra malware sob medida que evade controles de correspondência de hash. Fornecedores agora pré-empacotam iscas para sistemas de controle industrial e APIs SaaS, refletindo o pivô do invasor em direção à tecnologia operacional.

Cargas de Trabalho Nativas da Nuvem em Crescimento Ampliam a Superfície de Ataque

Aplicações containerizadas e serverless podem ser ativadas e desativadas em minutos, deixando centros de operações de segurança cegos ao tráfego leste-oeste. A Zscaler implanta iscas de IA generativa que imitam endpoints de modelos de linguagem grandes, atraindo invasores para sandboxes instrumentados[1]Zscaler, "Zscaler Introduces Generative AI Decoys for Cloud-Native Environments," zscaler.com. Como as iscas escalam automaticamente dentro de namespaces Kubernetes, os defensores ganham cobertura contínua mesmo quando os microsserviços subjacentes mudam. O mercado de tecnologia de decepção capitaliza nas APIs de metadados dos provedores de nuvem para colocar armadilhas dentro de nuvens privadas virtuais sem instalar agentes. À medida que organizações adotam estratégias multinuvem, a orquestração de iscas entre provedores torna-se um critério de compra, especialmente em indústrias regulamentadas que não podem centralizar logs em uma única região.

Preferência de CISOs por Ferramentas de Detecção Sem Atrito e Sem Agente

A proliferação de ferramentas produz fadiga de alertas e custos de licenciamento inflacionários. CISOs gravitam em direção a tecnologias que se integram suavemente, emitem poucos falsos positivos e requerem pouca manutenção. Plataformas de decepção atendem a essas demandas porque o posicionamento de ativos é passivo; nada toca o endpoint. A SC Media relata que organizações reduzem o tempo médio para detectar em 48 horas ao mudarem para estratégias centradas em decepção. Painéis de fornecedores agora expõem caminhos de ataque graficamente, permitindo que analistas júniores ajam sem habilidades profundas de forense. Estes ganhos de usabilidade impulsionam a aquisição, particularmente em empresas de médio porte que carecem de caçadores de ameaças especializados.

Ascensão de Ataques de Identidade Deepfake Gerados por IA

Clonagem de voz e vídeo sintético permitem que fraudadores contornem verificações tradicionais. A Reality Defender registrou um pico de 245% ano a ano em incidentes de deepfake empresariais, com um quarto impactando fluxos de trabalho financeiros. Soluções de decepção respondem colocando credenciais executivas falsas em cofres de acesso privilegiado; qualquer tentativa de autenticação contra essas identidades fantasmas revela comprometimento. A Lucinity documentou uma transferência de USD 25 milhões iniciada através de uma chamada de vídeo deepfake, destacando por que sinalizadores de movimento lateral em tempo real são cruciais[2]Lucinity, "Arup Deepfake Case Study," lucinity.com. O mercado de tecnologia de decepção incorpora ganchos de forense de mídia que pontuam a autenticidade do tráfego de voz, vinculando anomalias a sessões de rede específicas para contenção rápida.

Análise de Impacto das Restrições

| Restrição | (~) % Impacto na Previsão de TCAC | Relevância Geográfica | Cronograma de Impacto |

|---|---|---|---|

| Dependência arraigada de honeypots legados | -1.8% | Global, particularmente em segmentos de PMEs sensíveis ao custo | Longo prazo (≥ 4 anos) |

| Escassez de pessoal de SecOps qualificado em decepção | -1.5% | Global, agudo na APAC e mercados emergentes | Médio prazo (2-4 anos) |

| Uso adversário de reconhecimento de modelo de linguagem grande para detectar iscas | -1.2% | Atores de ameaça avançados globalmente | Curto prazo (≤ 2 anos) |

| Canibalização de orçamento por plataformas EDR/XDR agrupadas | -0.9% | Segmentos empresariais da América do Norte e Europa | Médio prazo (2-4 anos) |

| Fonte: Mordor Intelligence | |||

Dependência Arraigada de Honeypots Legados

Muitas empresas ainda executam honeypots estáticos implantados anos atrás. Invasores agora identificam tais ativos através de peculiaridades de protocolo ou padrões de tempo de atividade, contornando-os com facilidade. Este viés de custo afundado atrasa atualizações para iscas adaptativas capazes de modificar banners de sistema operacional ou rotacionar credenciais automaticamente. Honeypots legados também exigem análise manual de logs, consumindo recursos que deveriam focar em caminhos de ataque reais. Como essas ferramentas produzem poucos alertas acionáveis, conselhos questionam o ROI, restringindo assim novos investimentos e amortecendo o crescimento do mercado de tecnologia de decepção.

Escassez de Pessoal de SecOps Qualificado em Decepção

Implantar iscas críveis requer conhecimento de psicologia do invasor, valoração de ativos e topologia de rede. Universidades raramente ensinam essas habilidades, então empregadores competem por um conjunto limitado de talentos. As faltas são mais agudas na Ásia-Pacífico, onde currículos de cibersegurança se concentram em conformidade ao invés de defesa ativa. Para fechar a lacuna, fornecedores incorporam fluxos de trabalho guiados e oferecem serviços gerenciados, mas salários para arquitetos de decepção ainda comandam prêmios que pequenas empresas não conseguem igualar. Esta restrição de força de trabalho retarda a adoção ampla mesmo que a proposta de valor da tecnologia seja amplamente reconhecida.

Análise por Segmento

Por Implementação: Aceleração da Nuvem Apesar do Domínio On-Premises

A implementação on-premises comandou 67,9% da participação do mercado de tecnologia de decepção em 2024, ilustrando a necessidade das empresas de manter iscas de alta interação próximas a sistemas de joia da coroa para controle de conformidade e forense. Esse controle, no entanto, traz ciclos de atualização de hardware e sobrecarga de gerenciamento de mudanças que limitam a agilidade. A implementação em nuvem contribui com uma fatia modesta hoje, mas está prevista para subir a uma TCAC de 15,2% até 2030, o ritmo mais rápido dentro do mercado de tecnologia de decepção. Consoles baseados em nuvem criam iscas em regiões em minutos, tornando-os atraentes para implantações globais de filiais.

Modelos híbridos emergem como uma ponte pragmática, permitindo que equipes coloquem iscas sensíveis de banco de dados on-premises enquanto transferem tarefas de análise e dimensionamento para nuvens públicas. À medida que a adoção multinuvem aumenta, compradores exigem visualizações de painel único através de AWS, Azure e Google Cloud, empurrando provedores a investir em federação de identidade e blueprints de infraestrutura imutáveis. Essas capacidades aumentam o tamanho do mercado de tecnologia de decepção para módulos de nuvem e convencem setores vinculados a regulamentações de que modelos de responsabilidade compartilhada ainda podem satisfazer controles de auditoria.

Por Tamanho de Organização: PMEs Impulsionam Adoção Através de Serviços Gerenciados

Grandes empresas retiveram 70,2% da participação de receita em 2024 e continuam moldando roteiros de recursos insistindo em profundidade de API, alinhamento com MITRE ATT&CK e análises avançadas. Ainda assim, PMEs agora registram uma trajetória de crescimento de 14,9%, superando gastos de grandes empresas dentro do mercado de tecnologia de decepção. Serviços de decepção gerenciados baseados em assinatura, faturados por ativo, reduzem barreiras de entrada e entregam alertas curados que se ajustam à largura de banda de equipes menores.

Economias se compõem porque consoles em nuvem eliminam compra de hardware, permitindo que PMEs realoquem capital para programas de conscientização de funcionários. Para fornecedores, o efeito de escala do segmento é convincente; milhares de clientes de médio porte podem igualar a receita de licença de um punhado de contas Fortune 500. Consequentemente, prioridades de roteiro agora incluem playbooks de baixo código e posicionamento automatizado de iscas, recursos projetados para comprimir integração de semanas para horas e assim expandir o tamanho do mercado de tecnologia de decepção entre empresas menores.

Por Serviço: Serviços Gerenciados Dominam Através de Eficiência Operacional

Serviços gerenciados representaram 68,5% do tamanho do mercado de tecnologia de decepção em 2024, um reflexo da preferência do comprador por operações turnkey que oferecem redução de risco mensurável sem picos de pessoal. O crescimento permanece enérgico a 14,7% TCAC porque provedores de serviço integram camadas de decepção com centros de operações de segurança 24×7, entregando aos clientes cronogramas de ataque curados ao invés de logs brutos.

Serviços profissionais ainda desempenham um papel vital em avaliações de arquitetura do dia zero, mapeamento regulatório e validação de equipe vermelha. No entanto, uma vez que a implantação de linha de base é feita, a maioria das organizações prefere renovações de assinatura a ferramentas internas. Fornecedores fazem upselling de níveis premium que incluem simulações anuais de violação, enriquecimento de inteligência de ameaças e atualização automática de iscas, impulsionando receita recorrente previsível enquanto ampliam o mercado geral de tecnologia de decepção.

Por Stack de Decepção: Segurança de Dados Lidera Enquanto Segurança de Endpoint Acelera

Decepção centrada em dados manteve 48,2% de participação em 2024 à medida que regulamentações de privacidade impõem multas severas por exposição de registros. Clientes de finanças e saúde implantam tabelas de banco de dados falsas e iscas de documentos para detectar consultas ilícitas contra dados pessoais. Esta dominância sublinha por que o mercado de tecnologia de decepção permanece fortemente acoplado com prioridades de governança, risco e conformidade.

Iscas de segurança de endpoint, embora menores hoje, estão crescendo 14,2% anualmente. Forças de trabalho remotas, políticas de traga seu próprio dispositivo e picos de ransomware impulsionam investimento em árvores de processos falsas, artefatos de memória e armazenamentos de credenciais locais que parecem indistinguíveis de laptops reais. Integração com telemetria EDR permite que equipes de segurança pivotem de detecção para isolamento de dispositivo em segundos, elevando a proposta de valor combinada e expandindo a participação do mercado de tecnologia de decepção para soluções focadas em endpoint.

Nota: Participações de segmentos de todos os segmentos individuais disponíveis na compra do relatório

Por Usuário Final: Liderança do BFSI com Aceleração da Saúde

O setor BFSI deteve 36,1% da receita em 2024, refletindo a baixa tolerância de bancos e seguradoras para risco de fraude interna e stuffing de credenciais. Iscas de alta interação agora imitam terminais SWIFT e plataformas de negociação, permitindo que SOCs de matriz rastreiem tentativas de movimento lateral que visam sistemas de pagamento.

Registros de saúde comandam preços altos em fóruns clandestinos, explicando por que o segmento deve crescer 13,5% anualmente. Redes hospitalares implantam iscas de dispositivos médicos que imitam bombas de infusão ou equipamentos de radiologia, pegando atores de ameaça que visam superfícies de ataque de Internet das Coisas Médicas. Impulsos de orçamento vêm à medida que reguladores endurecem cronogramas de notificação de violação, reforçando o caso de negócio para o mercado de tecnologia de decepção em configurações clínicas.

Análise Geográfica

A América do Norte gerou 41,8% da receita em 2024, impulsionada por mandatos rigorosos como a diretiva da CISA sobre relatórios de incidentes e uma concentração de sedes Fortune 100 que podem financiar controles especializados. Contratos federais cada vez mais especificam capacidades de decepção, cimentando ainda mais a liderança da região dentro do mercado de tecnologia de decepção.

A Europa avança de forma constante à medida que a Diretiva NIS2 amplia o escopo de entidades obrigatórias a manter programas proativos de detecção de ameaças[3].Lacework, "Preparing for NIS2 Compliance," lacework.com Fornecedores locais enfatizam recursos de soberania de dados, garantindo que logs permaneçam dentro das fronteiras da UE. Provedores de nuvem da UE emergentes agora incorporam decepção nativamente, oferecendo pacotes prontos para conformidade que atraem fabricantes industriais de médio porte.

A Ásia-Pacífico permanece o território de crescimento mais rápido com 13,8% TCAC. Governos no Japão, Índia e Singapura lançam programas de subsídios que cofinanciam pilotos zero-trust incorporando decepção. Implantações de operadoras de telecomunicações de núcleos 5G independentes ampliam superfícies de ataque, empurrando operadores a instalar iscas de protocolo de sinalização que detectam tentativas de registro de estação base desonesta. Essas iniciativas coletivamente ampliam o tamanho do mercado de tecnologia de decepção na região. Enquanto isso, América Latina e Oriente Médio e África começam a integrar decepção em reformas de infraestrutura crítica, embora restrições orçamentárias e lacunas de talentos moderem a adoção a curto prazo.

Cenário Competitivo

Principais Empresas no Mercado de Tecnologia de Decepção

O mercado de tecnologia de decepção mostra fragmentação moderada. Grandes suítes de cibersegurança integram módulos de decepção nativos, enquanto especialistas puras inovam agressivamente em iscas impulsionadas por IA. A integração da Illusive Networks com CrowdStrike Falcon enriquece telemetria de endpoint com atribuição disparada por decepção, cortando o tempo médio de permanência em 60%[4]CrowdStrike, "Illusive Networks Integration Unlocks Endpoint Deception," crowdstrike.com. A Zscaler colabora com NVIDIA para acelerar geração de iscas baseadas em modelo que se adapta ao comportamento do invasor em tempo real.

Fusões e aquisições remodelam fronteiras: a compra de USD 32 bilhões da Wiz pelo Google expande cobertura nativa da nuvem, enquanto a aquisição da Venafi pela CyberArk injeta dados de risco de identidade de máquina na lógica de posicionamento de iscas. Startups como CyberTrap visam empresas europeias de médio porte com pacotes de assinatura combinando decepção e detecção gerenciada, capitalizando em escassezes de habilidades. Para incumbentes, ciclos de prova de valor focam em ROI mensurável-principalmente tempo médio reduzido para detectar e resultados de auditoria melhorados-à medida que conselhos de aquisição crescem cautelosos com shelfware.

A intensidade competitiva deve aumentar à medida que computação de melhoria de privacidade e protocolos seguros contra quântico criam novos formatos de iscas. Fornecedores capazes de demonstrar orquestração perfeita através de endpoints, nuvem e tecnologia operacional, sem adicionar carga de trabalho do analista, ganharão participação. Por outro lado, empresas que dependem de arquiteturas de honeypot estáticas arriscam marginalização à medida que invasores exploram reconhecimento de padrões para evitar detecção, reforçando decepção dinâmica como a expectativa de linha de base dentro do mercado de tecnologia de decepção.

Líderes da Indústria de Tecnologia de Decepção

-

Illusive Networks

-

Commvault Systems Inc.

-

Smokescreen Technologies Pvt. Ltd

-

Attivo Networks Inc. (SentinelOne Inc.)

-

Rapid7 Inc.

- *Isenção de responsabilidade: Principais participantes classificados em nenhuma ordem específica

Desenvolvimentos Recentes da Indústria

- Maio de 2025: Zscaler anunciou aquisição da Red Canary para incorporar capacidades MDR ao Zero Trust Exchange.

- Abril de 2025: Palo Alto Networks completou aquisição da Protect AI por USD 650-700 milhões, impulsionando cobertura de governança de IA.

- Abril de 2025: OpenAI liderou financiamento de USD 43 milhões na Adaptive Security para crescer serviços de simulação de ataque de IA.

- Março de 2025: Google finalizou aquisição de USD 32 bilhões da Wiz para reforçar recursos de segurança multinuvem.

- Março de 2025: Darktrace adquiriu Cado Security, adicionando forense de nuvem impulsionada por IA à sua plataforma.

- Fevereiro de 2025: Sophos comprou Secureworks por USD 859 milhões, fundindo análises XDR e decepção de identidade.

Escopo do Relatório Global do Mercado de Tecnologia de Decepção

O mercado de tecnologia de decepção é definido com base nas receitas geradas a partir do stack de decepção que está sendo usado por vários usuários finais ao redor do globo. A análise é baseada nos insights de mercado capturados através de pesquisa secundária e primárias. O mercado também cobre os principais fatores impactando seu crescimento em termos de impulsionadores e restrições.

O escopo do estudo foi segmentado com base na implementação (nuvem e on-premises), tamanho da organização (pequenas e médias empresas e grandes empresas), serviço (serviços gerenciados e serviços profissionais), stack de decepção (segurança de dados, segurança de aplicações, segurança de endpoint e segurança de rede), e usuário final (governo, médico, BFSI, defesa, TI, telecomunicações e outros usuários finais) ao redor do globo. Os tamanhos e previsões de mercado são fornecidos em termos de valor em USD para todos os segmentos.

| On-premises |

| Nuvem |

| Grandes Empresas |

| Pequenas e Médias Empresas (PMEs) |

| Serviços Gerenciados |

| Serviços Profissionais |

| Segurança de Dados |

| Segurança de Aplicações |

| Segurança de Endpoint |

| Segurança de Rede |

| Governo |

| Defesa |

| BFSI |

| TI e Telecomunicações |

| Saúde |

| Outros Usuários Finais |

| América do Norte | Estados Unidos | |

| Canadá | ||

| México | ||

| Europa | Alemanha | |

| Reino Unido | ||

| França | ||

| Itália | ||

| Espanha | ||

| Rússia | ||

| Resto da Europa | ||

| Ásia-Pacífico | China | |

| Japão | ||

| Índia | ||

| Coreia do Sul | ||

| Austrália e Nova Zelândia | ||

| Resto da Ásia-Pacífico | ||

| América do Sul | Brasil | |

| Argentina | ||

| Resto da América do Sul | ||

| Oriente Médio e África | Oriente Médio | Arábia Saudita |

| Emirados Árabes Unidos | ||

| Turquia | ||

| Resto do Oriente Médio | ||

| África | África do Sul | |

| Nigéria | ||

| Resto da África | ||

| Por Implementação | On-premises | ||

| Nuvem | |||

| Por Tamanho de Organização | Grandes Empresas | ||

| Pequenas e Médias Empresas (PMEs) | |||

| Por Serviço | Serviços Gerenciados | ||

| Serviços Profissionais | |||

| Por Stack de Decepção | Segurança de Dados | ||

| Segurança de Aplicações | |||

| Segurança de Endpoint | |||

| Segurança de Rede | |||

| Por Usuário Final | Governo | ||

| Defesa | |||

| BFSI | |||

| TI e Telecomunicações | |||

| Saúde | |||

| Outros Usuários Finais | |||

| Por Geografia | América do Norte | Estados Unidos | |

| Canadá | |||

| México | |||

| Europa | Alemanha | ||

| Reino Unido | |||

| França | |||

| Itália | |||

| Espanha | |||

| Rússia | |||

| Resto da Europa | |||

| Ásia-Pacífico | China | ||

| Japão | |||

| Índia | |||

| Coreia do Sul | |||

| Austrália e Nova Zelândia | |||

| Resto da Ásia-Pacífico | |||

| América do Sul | Brasil | ||

| Argentina | |||

| Resto da América do Sul | |||

| Oriente Médio e África | Oriente Médio | Arábia Saudita | |

| Emirados Árabes Unidos | |||

| Turquia | |||

| Resto do Oriente Médio | |||

| África | África do Sul | ||

| Nigéria | |||

| Resto da África | |||

Principais Questões Respondidas no Relatório

Qual é o valor atual do mercado de tecnologia de decepção?

O mercado atingiu USD 2,41 bilhões em 2025 e está projetado para subir para USD 4,50 bilhões até 2030.

Qual segmento está crescendo mais rapidamente dentro do mercado de tecnologia de decepção?

A implementação em nuvem está liderando o campo com uma TCAC de 15,2% graças à sua agilidade e facilidade de implantação.

Por que seguradoras estão empurrando empresas em direção a soluções de decepção?

Muitas políticas de ciberseguros agora exigem detecção proativa de movimento lateral, e iscas fornecem evidência verificável de que invasores violaram redes internas.

Como a tecnologia de decepção ajuda contra ataques deepfake?

Fornecedores colocam identidades executivas falsas e padrões de voz dentro de sistemas de isca para que qualquer tentativa de deepfake dispare um alerta antes que credenciais reais sejam tocadas.

Qual região está prevista para liderar o crescimento?

A Ásia-Pacífico deve expandir a uma TCAC de 13,8% à medida que projetos de transformação digital aceleram e reguladores endurecem mandatos de segurança.

Plataformas de decepção são difíceis de gerenciar?

Ofertas modernas são sem agente e frequentemente entregues como serviços gerenciados, permitindo que até pequenas equipes de segurança ganhem alertas de alta fidelidade sem pesada sobrecarga operacional.

Página atualizada pela última vez em: