Taille et part du marché de la protection des infrastructures critiques (PIC)

Analyse du marché de la protection des infrastructures critiques (PIC) par Mordor Intelligence

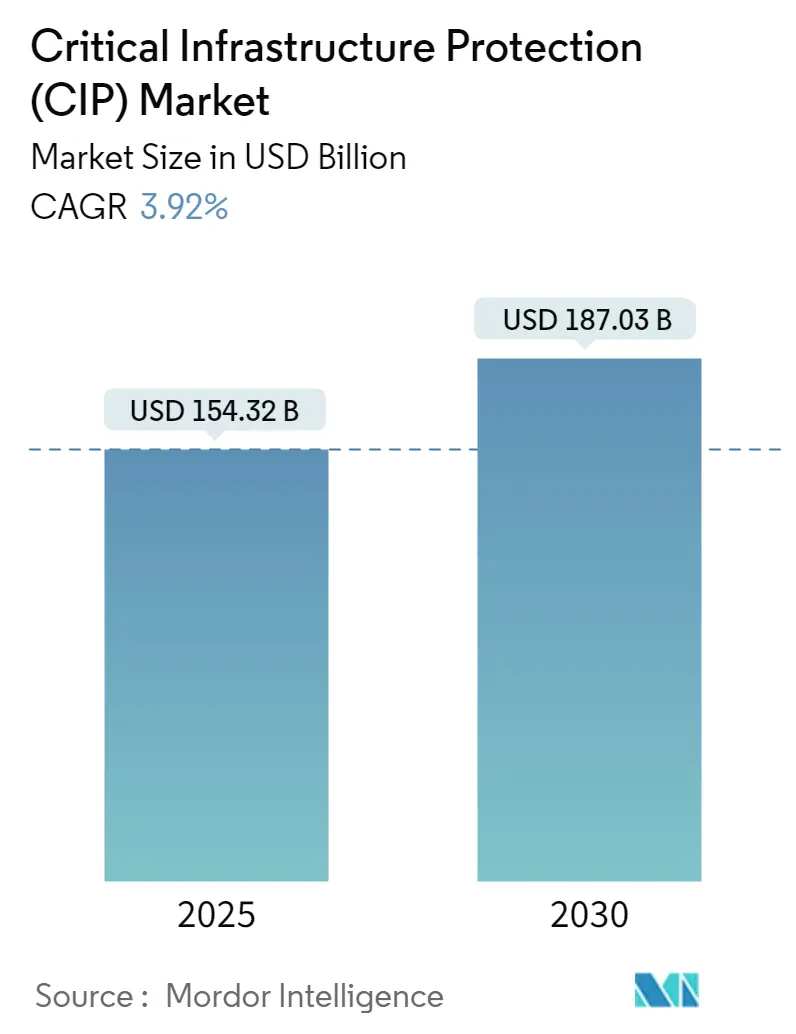

La taille du marché de la protection des infrastructures critiques est évaluée à 154,32 milliards USD en 2025 et devrait atteindre 187,03 milliards USD d'ici 2030, reflétant un TCAC de 3,92 % sur l'horizon de prévision. Cette expansion équilibrée montre comment la cybersécurité et la sécurité physique convergent vers des programmes unifiés qui protègent les actifs énergétiques, de transport, d'eau et de communications. L'intensification des attaques soutenues par des États, l'expansion des mandats réglementaires et la numérisation rapide de la technologie opérationnelle (TO) augmentent la demande pour la surveillance des menaces, le signalement d'incidents et les solutions d'accès zéro-confiance. Les investissements nord-américains restent dominants, mais la croissance en Asie-Pacifique s'accélère alors que les déploiements 5G, d'informatique de périphérie et de réseaux intelligents élargissent la surface d'attaque. Les revenus des services augmentent plus rapidement que le matériel et les logiciels traditionnels car les opérateurs externalisent la surveillance continue vers des fournisseurs de sécurité gérée. Pendant ce temps, les lacunes en talents et les problèmes d'interopérabilité de la TO héritée tempèrent la vitesse de déploiement même si l'analytique pilotée par l'intelligence artificielle débloque des modèles de protection prédictive.

Points clés du rapport

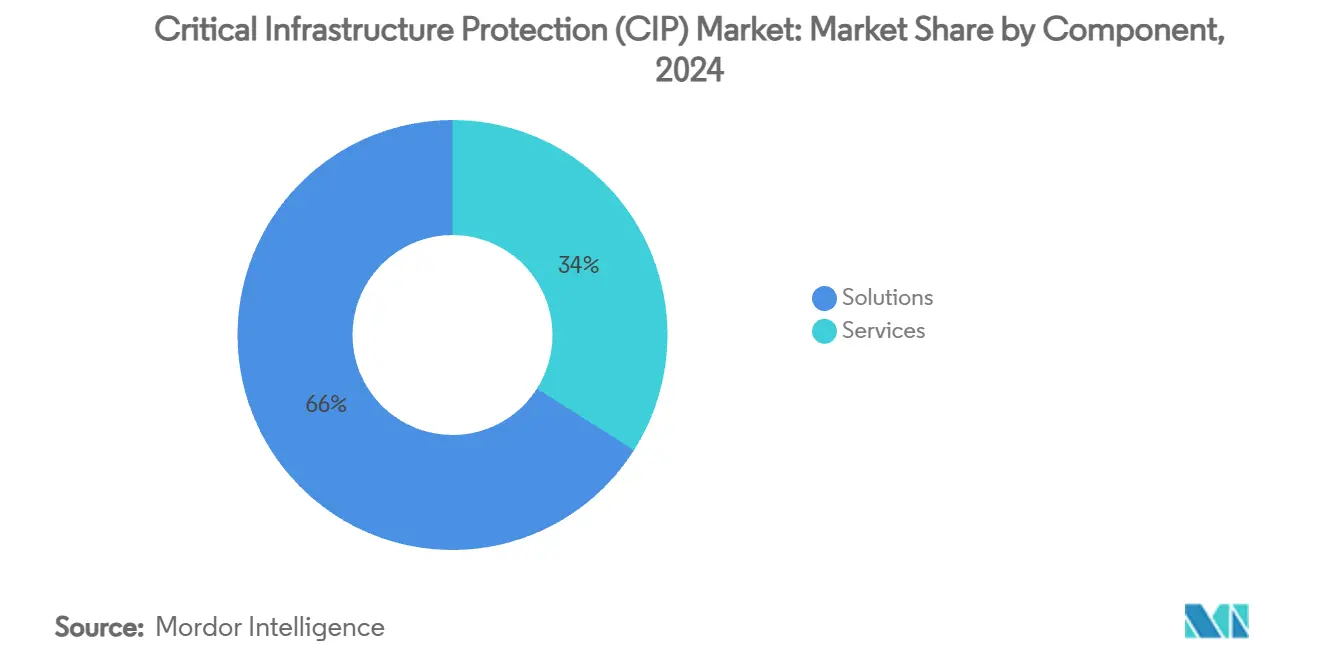

- Par composant, les solutions ont dominé avec 66,0 % des revenus de 2024, tandis que les services progressent à un TCAC de 5,7 % jusqu'en 2030.

- Par type de sécurité, la sûreté et sécurité physiques ont détenu 56,9 % des revenus de 2024 ; la cybersécurité croît à un TCAC de 5,9 % jusqu'en 2030.

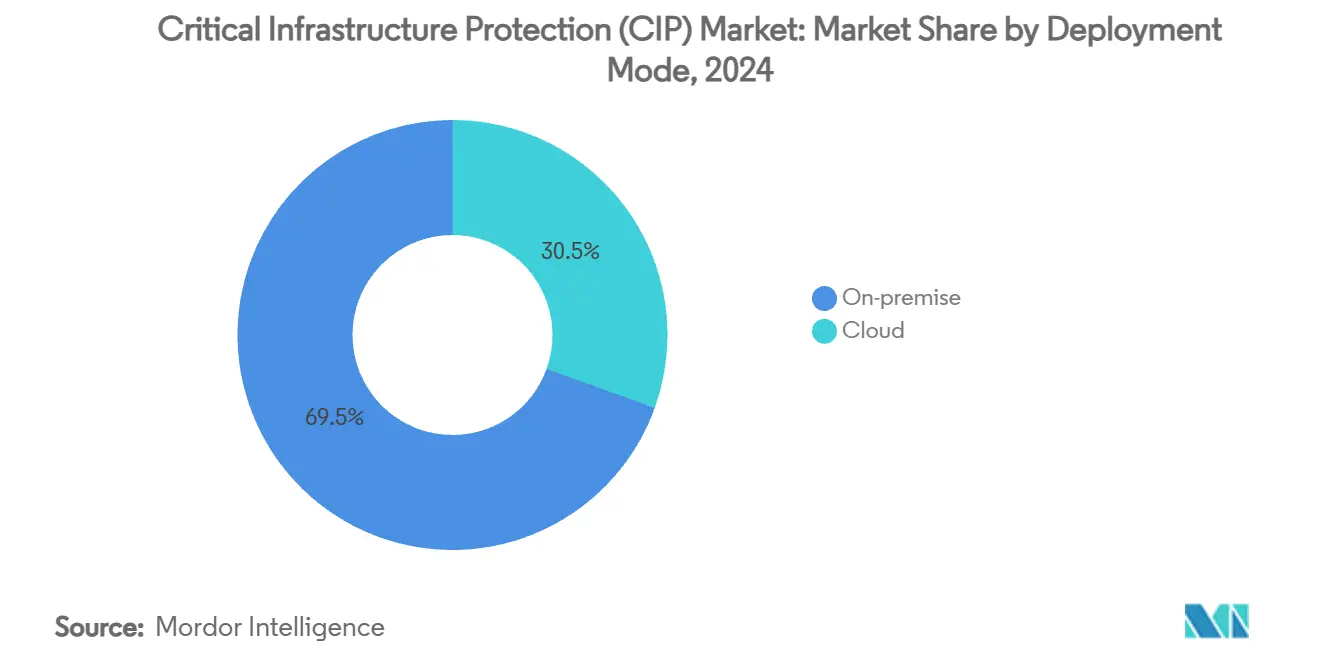

- Par mode de déploiement, les installations sur site ont représenté 69,5 % de part de la taille du marché de la protection des infrastructures critiques de 2024, mais le cloud/X-en-tant-que-service se développe à un TCAC de 4,8 %.

- Par secteur vertical, l'énergie et l'électricité ont commandé 29,3 % de la part de marché de la protection des infrastructures critiques de 2024, tandis que le transport devrait croître à un TCAC de 4,9 % jusqu'en 2030.

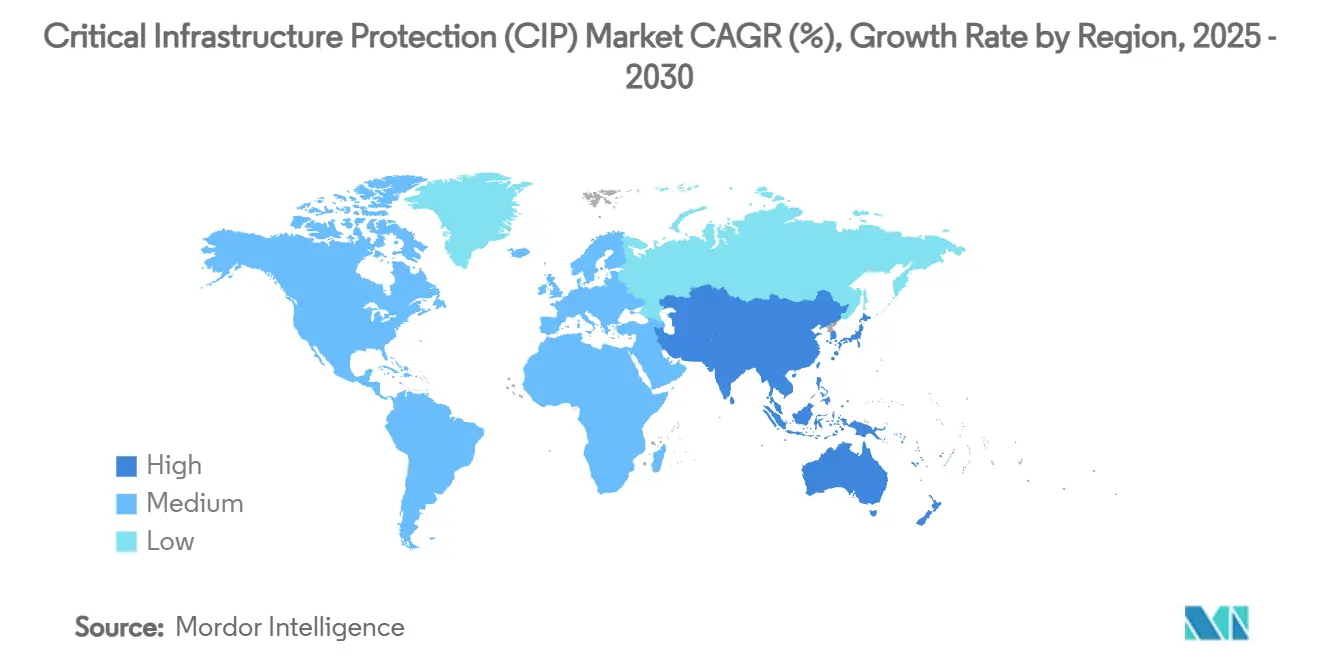

- Par géographie, l'Amérique du Nord un contribué 36,1 % des revenus en 2024 ; l'Asie-Pacifique est la région à croissance la plus rapide avec un TCAC de 4,2 % jusqu'en 2030.

Tendances et insights du marché mondial de la protection des infrastructures critiques (PIC)

Analyse d'impact des moteurs

| Moteur | (~) % d'impact sur les prévisions TCAC | Pertinence géographique | Calendrier d'impact |

|---|---|---|---|

| Mandats gouvernementaux croissants (ex. NIS-2, CISA) en Amérique du Nord et UE | +1.2% | Amérique du Nord et UE | Court terme (≤ 2 ans) |

| Cyberattaques TO soutenues par des États sur les services publics d'énergie et d'eau | +0.8% | Mondial, concentré en Amérique du Nord | Moyen terme (2-4 ans) |

| Déploiements de réseaux intelligents stimulant les dépenses intégrées physiques-cyber | +0.6% | Mondial, avec gains précoces en Europe et Asie | Moyen terme (2-4 ans) |

| Expansion 5G et de périphérie augmentant la surface d'attaque télécoms en Asie | +0.4% | Cœur Asie-Pacifique, propagation mondiale | Long terme (≥ 4 ans) |

| Convergence IT-TO accélérant l'adoption zéro-confiance | +0.5% | Mondial | Moyen terme (2-4 ans) |

| Financement public-privé pour la sécurité des unéroports et ports au Moyen-Orient | +0.3% | Moyen-Orient, avec expansion vers l'Afrique | Long terme (≥ 4 ans) |

| Source: Mordor Intelligence | |||

Les mandats gouvernementaux croissants stimulent l'expansion du marché axée sur la conformité

Les réglementations obligatoires remodèlent les modèles d'achat du marché de la protection des infrastructures critiques. La directive NIS-2 de l'UE étend la cybersécurité obligatoire à 18 secteurs et toute organisation de plus de 50 employés et 10 millions EUR (10,9 millions USD) de revenus, élargissant la base adressable. Aux États-Unis, la règle CIRCIA proposée par la CISA oblige environ 316 000 entités à signaler les cyberincidents dans les 72 heures et les paiements de rançongiciels dans les 24 heures.[1]Office of the Federal Register, "Cyber Incident Reporting for CIRCIA," Federal Register, federalregister.gov L'alignement autour des normes ISA/IEC 62443 simplifie la certification des fournisseurs et stimule les achats groupés, tandis que les entités qui s'appuyaient auparavant sur des directives volontaires accélèrent maintenant les investissements pour répondre aux pénalités et seuils d'audit.

Les campagnes cybernétiques soutenues par des États ciblent les systèmes de technologie opérationnelle

Les groupes d'État-nations priorisent l'infiltration de longue durée des réseaux TO qui gèrent les systèmes d'électricité, d'eau et de transport. L'acteur chinois Volt Typhoon est resté dans l'infrastructure américaine pendant plus de cinq ans visant une capacité perturbatrice plutôt que l'espionnage. Des campagnes similaires contre les installations d'eau américaines et les organisations unérospatiales japonaises soulignent le passage du vol de données centré sur l'IT au sabotage au niveau TO. Ces menaces exploitent des protocoles vieillis comme Modbus qui manquent d'authentification, stimulant l'investissement dans des outils spécialisés de détection d'intrusion et de segmentation réseau.

La modernisation des réseaux intelligents intègre la protection physique et cyber

Les ressources énergétiques distribuées, compteurs intelligents et sous-stations automatisées mélangent la sécurité des actifs physiques avec la surveillance cyber en temps réel, élargissant le marché de la protection des infrastructures critiques. La version 4.0 des normes d'interopérabilité des réseaux intelligents du NIST souligne les communications sécurisées comme fondamentales à la fiabilité.[2]NIST Team, "Intelligent Grid Interoperability Standards 4.0," NIST, nvlpubs.nist.gov Le FBI avertit que les constructions rapides d'énergie renouvelable créent des points d'entrée pour les pirates car les petits opérateurs privés prennent du retard dans les contrôles. Les services publics associent donc les clôtures de périmètre et l'analytique vidéo avec la détection d'anomalies basée sur l'IA pour les sous-stations et microréseaux, renforçant les budgets intégrés.

L'expansion des réseaux 5G crée de nouvelles surfaces d'attaque dans l'infrastructure télécoms

Le déploiement agressif de la 5G en Asie-Pacifique produit des gains de performance mais introduit plus de 70 risques de sécurité documentés, incluant l'escalade de privilèges inter-tranches et le détournement d'appareils de périphérie. Les terminaux IoT représentent la majorité des événements de logiciels malveillants, signalant des protocoles d'authentification faibles. Les gouvernements rédigent maintenant des cadres de protection spécifiques au spectre, poussant les opérateurs télécoms à déployer des pare-feux virtuels, des plateformes d'accès sécurisé en périphérie (SASE) et des flux continus de renseignement sur les menaces

Analyse d'impact des contraintes

| Contrainte | (~)% d'impact sur les prévisions TCAC | Pertinence géographique | Calendrier d'impact |

|---|---|---|---|

| Lacunes d'interopérabilité de sécurité TO héritée | -0.7% | Mondial, particulièrement dans les économies industrielles matures | Moyen terme (2-4 ans) |

| Pénurie de main-d'œuvre cybersécurité qualifiée en TO | -0.5% | Mondial, aigu en Amérique du Nord et Europe | Long terme (≥ 4 ans) |

| Coût total de possession élevé des solutions de bout en bout | -0.4% | Mondial, plus prononcé dans les économies émergentes | Moyen terme (2-4 ans) |

| Réglementations fragmentées dans les économies émergentes | -0.2% | Marchés émergents en Asie, Afrique et Amérique latine | Long terme (≥ 4 ans) |

| Source: Mordor Intelligence | |||

Les systèmes TO hérités créent des défis d'interopérabilité persistants

Les actifs industriels fonctionnent souvent pendant des décennies sur des protocoles sans chiffrement de base. Modbus et OPC Classic ne peuvent être corrigés sans arrêt, nécessitant des contrôles compensatoires coûteux comme les diodes de données et le patching virtuel. Le FBI qualifie les systèmes en fin de vie de ' talon d'Achille ' de la sécurité des infrastructures, indiquant que de nombreuses mises à niveau dépendent de la planification capitale pluriannuelle. Ces barrières ralentissent le marché de la protection des infrastructures critiques même si les dates de conformité approchent.

Les pénuries aiguës de main-d'œuvre limitent les capacités de déploiement

Les États-Unis ont besoin de 225 000 professionnels de cybersécurité supplémentaires, mais seulement 85 % des postes vacants peuvent être pourvus avec les viviers de talents existants. Les rôles axés sur la TO sont particulièrement rares car les praticiens doivent mélanger l'expertise IT avec la connaissance du contrôle de processus, commandant des salaires moyens de 117 000 USD.[3]BankInfoSecurity Editors, "Growing Demand for OT Security Experts," BankInfoSecurity, bankinfosecurity.com Le personnel limité force les opérateurs à externaliser ou reporter les projets, atténuant la vélocité du marché à court terme.

Analyse par segment

Par composant : la croissance des services dépasse la dominance des solutions

Les solutions ont généré 66,0 % des revenus de 2024 ; cependant, les services devraient se développer à un TCAC de 5,7 % alors que les organisations affrontent une complexité croissante. La détection et réponse gérées, l'audit de conformité et la récupération d'incidents sont regroupés dans des contrats d'abonnement qui transfèrent le risque opérationnel. Les directives de la Cloud Security Alliance notent que les déploiements zéro-confiance en TO nécessitent une feuille de route spécialisée et une surveillance 24/7, des charges de travail que la plupart des entreprises manquent en interne.

Le marché de la protection des infrastructures critiques bénéficie car les fournisseurs gérés consolident l'expertise par des acquisitions comme l'intégration d'OnSolve par GardaWorld pour la gestion d'événements critiques. L'achat de Réseau Perception par Dragos ajoute la visualisation continue des règles de pare-feu à sa plateforme industrielle, élargissant le potentiel de vente croisée. Ces mouvements illustrent comment l'échelle et l'étendue des services accélèrent l'avantage concurrentiel et sous-tendent les revenus récurrents à long terme.

Par type de sécurité : l'accélération de la cybersécurité défie la dominance physique

La sûreté et sécurité physiques ont conservé 56,9 % des dépenses de 2024 grâce à la surveillance périmétrique, au contrôle d'accès et aux technologies de dépistage. Pourtant, le segment cybersécurité progresse de 5,9 % annuellement alors que les acteurs de menaces migrent vers les points de convergence IT-TO. La taille du marché de la protection des infrastructures critiques pour la sécurité SCADA/TO devrait augmenter fortement compte tenu des nouvelles bases zéro-confiance, tandis que les produits de micro-segmentation réseau isolent les actifs hérités sans arrêts d'usine.

Les suites de réponse automatique comme Siemens SIBERprotect isolent les nœuds compromis en millisecondes, démontrant comment la défense à vitesse machine refaçonne le confinement d'incidents. Les plateformes d'identité et d'accès construites pour les systèmes isolés empêchent la prolifération d'identifiants. Alors que les planificateurs de capital recherchent des tableaux de bord intégrés combinant l'analytique CCTV avec les alertes cyber, les logiciels de convergence continuent d'éroder la division historique entre les protections physiques et numériques.

Par mode de déploiement : l'adoption cloud s'accélère malgré la dominance sur site

Les architectures sur site ont commandé 69,5 % de la part de marché de la protection des infrastructures critiques de 2024 car les services publics et unéroports nécessitent un contrôle direct sur les actifs critiques. Cependant, les modèles hybrides qui envoient la télémétrie vers des clouds sécurisés affichent maintenant un TCAC de 4,8 % alors que les opérateurs exploitent l'analytique évolutive. Le déploiement de la plateforme Bridge d'OneLayer par Southern Company illustre comment les empreintes réseau LTE alimentent les moteurs cloud sans exposer les boucles de contrôle.

Les fournisseurs natifs du cloud atténuent les risques de souveraineté des données avec des passerelles unidirectionnelles acquises par des accords comme OPSWAT-Fend, qui insèrent des diodes de données forçant le trafic unidirectionnel. Alors que les régulateurs clarifient les règles de chiffrement et de stockage, l'économie d'abonnement et les déploiements rapides de fonctionnalités continuent d'influencer les achats vers le SaaS, surtout pour la surveillance à distance et les rapports de conformité.

Par secteur vertical : l'élan du transport défie le leadership de l'énergie

L'énergie et l'électricité ont détenu 29,3 % des revenus de 2024 alors que les budgets de modernisation du réseau priorisaient les pare-feux de sous-stations et la détection périmétrique physique. Néanmoins, le transport devrait croître à un TCAC de 4,9 % sur le dos des projets ferroviaires, unériens et portuaires connectés qui superposent la TO avec l'analytique temps réel. Les directives de sécurité des pipelines de la TSA et le cadre IA du département des Transports obligent les opérateurs à intégrer les flux de renseignement sur les menaces dans les systèmes de répartition et de sécurité.

La taille du marché de la protection des infrastructures critiques pour les corridors de fret autonomes augmente car chaque capteur intelligent ou micro-centre de données présente un terminal à sécuriser. Les autorités unéroportuaires regroupent maintenant les portiques d'accès biométriques avec les SLA de réponse aux cyber-incidents, reflétant le paradigme de convergence. Pendant ce temps, BFSI, gouvernement et santé maintiennent une demande stable stimulée par la conformité, mais les télécommunications dépassent la fabrication en intensité de dépenses alors que le déploiement 5G accélère le durcissement réseau.

Analyse géographique

L'Amérique du Nord un maintenu 36,1 % des revenus de 2024, soutenue par la feuille de route d'objectifs de performance de la CISA qui aligne 16 secteurs avec les rapports obligatoires. L'expansion manufacturière de 700 millions USD de Schneider Electric démontre des afflux de capitaux soutenus qui localisent les chaînes d'approvisionnement et raccourcissent les temps de réponse pour les clients du réseau. Le cadre de sécurité IA du département de la Sécurité intérieure standardise davantage la posture de risque, favorisant la force du marché domestique pour les fournisseurs nationaux.

L'Asie-Pacifique affiche le TCAC régional le plus rapide à 4,2 % jusqu'en 2030. Le projet de loi de cyber-défense active du Japon permet la chasse préventive aux menaces, tandis que l'alliance KDDI-NEC fait évoluer la protection gérée de la chaîne d'approvisionnement pour les clients industriels. Les économies ASEAN budgétisent collectivement 171 milliards USD pour la cybersécurité d'ici 2025, stimulant la demande pour des SOC localisés et l'analytique de menaces adaptée aux langues. Les programmes nationaux de la Chine et le modèle d'infrastructure publique numérique de l'Inde élargissent l'opportunité des fournisseurs, bien que les règles de chiffrement uniques nécessitent des variantes de produits spécifiques au pays.

Paysage concurrentiel

La concurrence est fragmentée, avec des intégrateurs de défense et des spécialistes purs cybersécurité rivalisant pour les budgets convergés IT-TO. Lockheed Martin, Northrop Grumman et BAE Systems emploient des références gouvernementales de longue date pour sécuriser de grands engagements d'intégration système pluriannuels. Les spécialistes cyber-first comme Darktrace, Claroty et Dragos se différencient avec l'analytique d'apprentissage automatique adaptée aux protocoles industriels.

Les jeux stratégiques se concentrent sur la consolidation des capacités. L'acquisition de Réseau Perception par Dragos superpose des vérifications continues de conformité de pare-feu sur sa pile de détection, permettant l'approvisionnement guichet unique pour les services publics. L'achat de Fend par OPSWAT ajoute du matériel de flux de données unidirectionnel, comblant l'analytique cloud avec les contrôleurs isolés. L'intégration d'OnSolve par GardaWorld intègre le renseignement sur les menaces dans les services de gardiens physiques, signalant un mouvement vers des écosystèmes de plateformes qui couvrent la réponse numérique et sur site.

Les partenariats font évoluer la portée du marché sans lourdes dépenses en capital. L'alliance de Xage Security avec Darktrace fusionne les passerelles zéro-confiance avec la détection d'anomalies basée sur l'IA, fournissant aux opérateurs de niveau intermédiaire une option intégrée qui respecte les règles de rapport CIRCIA. Les fournisseurs se positionnent de plus en plus autour des SLA basés sur les résultats, mettant en avant la réduction du temps moyen de détection plutôt que les fonctionnalités du produit alors que les critères d'approvisionnement évoluent.

Leaders de l'industrie de la protection des infrastructures critiques (PIC)

-

Bae Systems PLC

-

Honeywell International Inc.

-

Airbus SE

-

Hexagon AB

-

General Electric Company

- *Avis de non-responsabilité : les principaux acteurs sont triés sans ordre particulier

Développements récents de l'industrie

- Juin 2025 : Schneider Electric un annoncé un investissement de 700 millions USD dans la fabrication américaine jusqu'en 2027, créant plus de 1 000 emplois et ajoutant un centre d'essais de microréseau.

- Mai 2025 : KDDI et NEC ont lancé une entreprise commune de cybersécurité ciblant la protection des infrastructures critiques et de la chaîne d'approvisionnement au Japon.

- Mars 2025 : Fortinet un étendu sa plateforme de sécurité TO avec des appareils de segmentation renforcés et une automatisation SecOps améliorée pour la connectivité 5G.

- Mars 2025 : Southern Linc de Southern Company un sélectionné la plateforme Bridge d'OneLayer pour sécuriser son réseau LTE de 122 000 miles carrés.

Portée du rapport du marché mondial de la protection des infrastructures critiques (PIC)

La protection des infrastructures critiques est la vigilance et la réponse aux incidents graves qui impliquent l'infrastructure clé d'une région, nation ou organisation. Le besoin croissant de protéger les infrastructures sensibles contre les attaques conduit à l'adoption de solutions de protection des infrastructures critiques. La protection des infrastructures critiques fournit des contrôles pour stabiliser l'appareil, sécuriser la communication entre appareils, et gérer et surveiller les appareils connectés. Elle est adaptée pour contrôler la menace de cybercriminalité et de manipulation physique de l'infrastructure clé.

Le marché de la protection des infrastructures critiques estime les revenus générés par les solutions et services de technologie de sécurité à travers les diverses industries d'utilisation finale comme l'énergie et l'électricité, le transport, et les infrastructures sensibles et entreprises. L'étude fournit également le scénario de marché actuel et les perspectives du marché de la protection des infrastructures critiques à travers divers pays clés considérés dans la portée. L'étude inclut une analyse approfondie du paysage concurrentiel des principaux fournisseurs de protection des infrastructures critiques opérant dans la région.

Le marché de la protection des infrastructures critiques est segmenté par technologie de sécurité (sécurité réseau, sécurité physique [dépistage et balayage, vidéosurveillance, PSIM et PIAM, contrôle d'accès], gestion d'identification de véhicules, systèmes de gestion de bâtiments, communications sécurisées, radars, sécurité SCADA, et CBRNE), services (services de gestion des risques, conception, intégration et consultation, services gérés, maintenance et support), secteur vertical (énergie et électricité, transport, infrastructures sensibles et entreprises), et géographie (Amérique du Nord [États-Unis, Canada], Europe [Allemagne, Royaume-Uni, France, Italie, reste de l'Europe], Asie-Pacifique [Chine, Japon, Inde, reste de l'Asie-Pacifique], Amérique latine [Brésil, Argentine, Mexique, reste de l'Amérique latine], Moyen-Orient et Afrique [Émirats arabes unis, Arabie saoudite, Afrique du Sud, Turquie, reste du Moyen-Orient et Afrique]). Les tailles et prévisions du marché sont fournies en termes de valeur en (USD) pour tous les segments.

| Solutions |

| Services |

| Sûreté et sécurité physiques | Dépistage et balayage | Vidéosurveillance |

| Contrôle d'accès | ||

| PSIM et PIAM | ||

| Détection CBRNE | ||

| Cybersécurité | Sécurité réseau | |

| Sécurité SCADA / TO | ||

| Gestion d'identité et d'accès | ||

| Sécurité des données et applications | ||

| Communications sécurisées | ||

| Sur site |

| Cloud / X-en-tant-que-service |

| Énergie et électricité |

| BFSI |

| Transport |

| Télécommunications |

| Gouvernement et défense |

| Chimique et fabrication |

| Santé et sciences de la vie |

| Infrastructures sensibles et centres de données |

| Amérique du Nord | États-Unis | |

| Canada | ||

| Mexique | ||

| Amérique du Sud | Brésil | |

| Argentine | ||

| Reste de l'Amérique du Sud | ||

| Europe | Royaume-Uni | |

| Allemagne | ||

| France | ||

| Italie | ||

| Espagne | ||

| Reste de l'Europe | ||

| Asie-Pacifique | Chine | |

| Japon | ||

| Inde | ||

| Corée du Sud | ||

| Nouvelle-Zélande | ||

| Reste de l'Asie-Pacifique | ||

| Moyen-Orient et Afrique | Moyen-Orient | CCG |

| Turquie | ||

| Israël | ||

| Reste du Moyen-Orient | ||

| Afrique | Afrique du Sud | |

| Nigeria | ||

| Égypte | ||

| Reste de l'Afrique | ||

| Par composant | Solutions | ||

| Services | |||

| Par type de sécurité | Sûreté et sécurité physiques | Dépistage et balayage | Vidéosurveillance |

| Contrôle d'accès | |||

| PSIM et PIAM | |||

| Détection CBRNE | |||

| Cybersécurité | Sécurité réseau | ||

| Sécurité SCADA / TO | |||

| Gestion d'identité et d'accès | |||

| Sécurité des données et applications | |||

| Communications sécurisées | |||

| Par mode de déploiement | Sur site | ||

| Cloud / X-en-tant-que-service | |||

| Par secteur vertical | Énergie et électricité | ||

| BFSI | |||

| Transport | |||

| Télécommunications | |||

| Gouvernement et défense | |||

| Chimique et fabrication | |||

| Santé et sciences de la vie | |||

| Infrastructures sensibles et centres de données | |||

| Par géographie | Amérique du Nord | États-Unis | |

| Canada | |||

| Mexique | |||

| Amérique du Sud | Brésil | ||

| Argentine | |||

| Reste de l'Amérique du Sud | |||

| Europe | Royaume-Uni | ||

| Allemagne | |||

| France | |||

| Italie | |||

| Espagne | |||

| Reste de l'Europe | |||

| Asie-Pacifique | Chine | ||

| Japon | |||

| Inde | |||

| Corée du Sud | |||

| Nouvelle-Zélande | |||

| Reste de l'Asie-Pacifique | |||

| Moyen-Orient et Afrique | Moyen-Orient | CCG | |

| Turquie | |||

| Israël | |||

| Reste du Moyen-Orient | |||

| Afrique | Afrique du Sud | ||

| Nigeria | |||

| Égypte | |||

| Reste de l'Afrique | |||

Questions clés auxquelles répond le rapport

Quelle est la croissance projetée du marché de la protection des infrastructures critiques jusqu'en 2030 ?

Le marché devrait s'étendre de 154,32 milliards USD en 2025 à 187,03 milliards USD en 2030, reflétant un TCAC de 3,92 %.

Quelle région montre la croissance la plus rapide dans les dépenses de protection des infrastructures critiques ?

L'Asie-Pacifique mène avec un TCAC de 4,2 % alors que la 5G, l'informatique de périphérie et la législation proactive de cyber-défense accélèrent les budgets.

Pourquoi les services croissent-ils plus rapidement que les solutions sur ce marché ?

La détection gérée, la réponse aux incidents et l'externalisation de la conformité s'attaquent aux pénuries de compétences et à la complexité, stimulant un TCAC de 5,7 % pour les services.

Comment les réglementations influencent-elles la demande du marché ?

Les mandats comme la directive NIS-2 de l'UE et la règle CIRCIA américaine exigent des rapports d'incidents et des contrôles minimums, obligeant même les opérateurs précédemment exemptés à investir dans des plateformes de protection.

Dernière mise à jour de la page le: