Tamaño y Cuota del Mercado de Protección de Infraestructura Crítica (CIP)

Análisis del Mercado de Protección de Infraestructura Crítica (CIP) por Mordor Intelligence

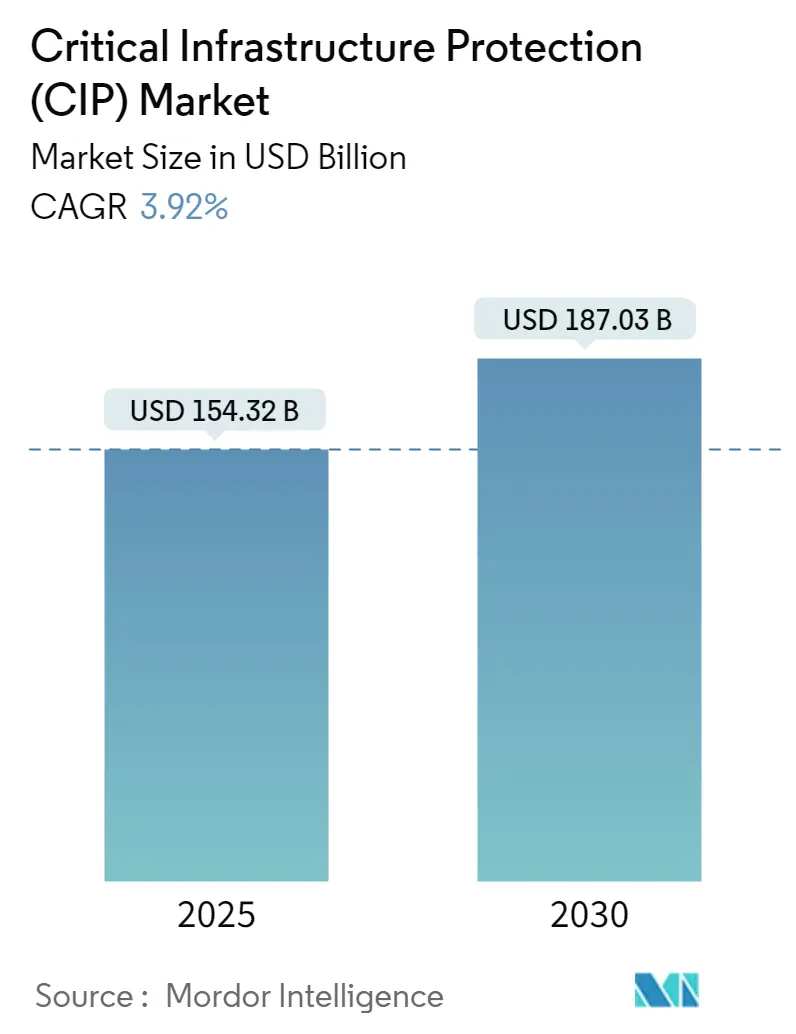

El tamaño del mercado de Protección de Infraestructura Crítica está valorado en 154,32 mil millones USD en 2025 y se proyecta que alcance los 187,03 mil millones USD en 2030, reflejando una TCAC del 3,92% durante el horizonte de previsión. Esta expansión equilibrada muestra cómo la ciberseguridad y la seguridad física están convergiendo en programas unificados que protegen activos de energía, transporte, agua y comunicaciones. Los ataques respaldados por estados intensificados, las normativas regulatorias en expansión y la rápida digitalización de la tecnología operacional (OT) están incrementando la demanda de soluciones de monitoreo de amenazas, reporte de incidentes y acceso de confianza cero. Las inversiones de América del Norte siguen siendo dominantes, aunque el crecimiento de Asia-Pacífico se está acelerando conforme las implementaciones de 5G, edge computing y redes inteligentes amplían la superficie de ataque. Los ingresos por servicios están creciendo más rápido que el hardware y software tradicionales porque los operadores están subcontratando el monitoreo continuo a proveedores de seguridad gestionada. Mientras tanto, las brechas de talento y los problemas de interoperabilidad de OT heredados moderan la velocidad de implementación, incluso cuando los análisis impulsados por inteligencia artificial desbloquean modelos de protección predictiva.

Conclusiones Clave del Informe

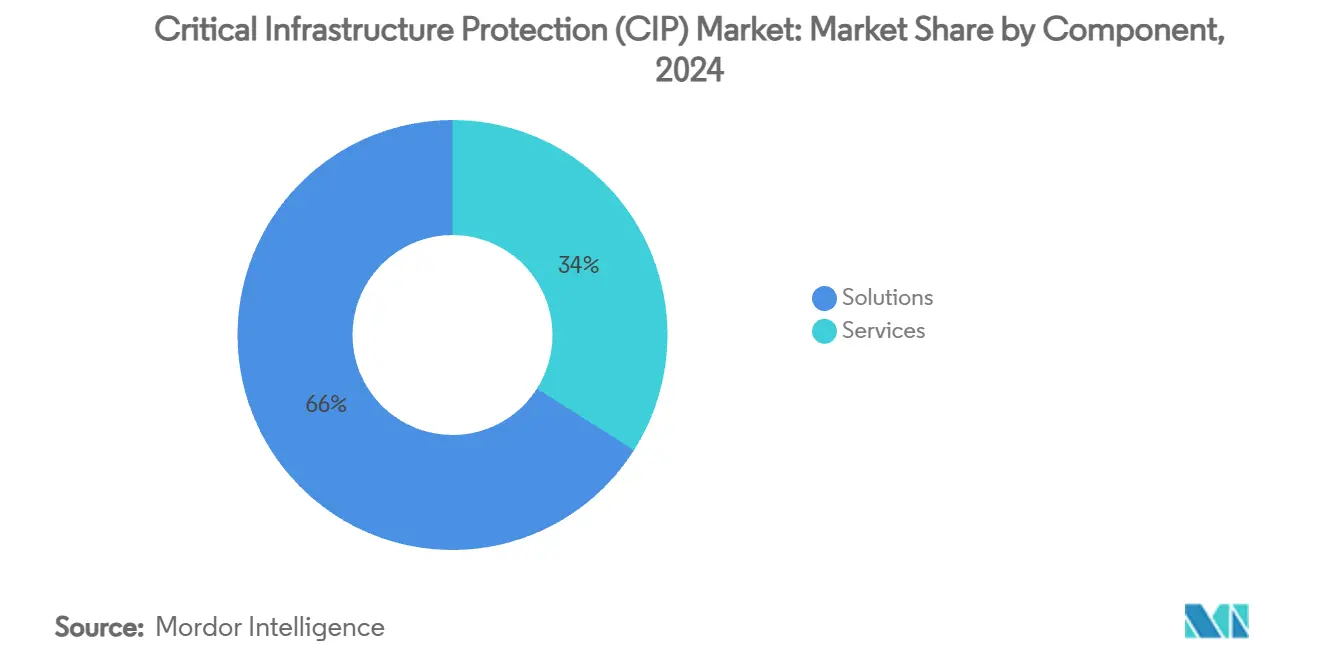

- Por componente, las soluciones lideraron con el 66,0% de los ingresos de 2024, mientras que los Servicios están avanzando a una TCAC del 5,7% hasta 2030.

- Por tipo de seguridad, la Seguridad y Protección Física mantuvo el 56,9% de los ingresos de 2024; la Ciberseguridad está creciendo a una TCAC del 5,9% hasta 2030.

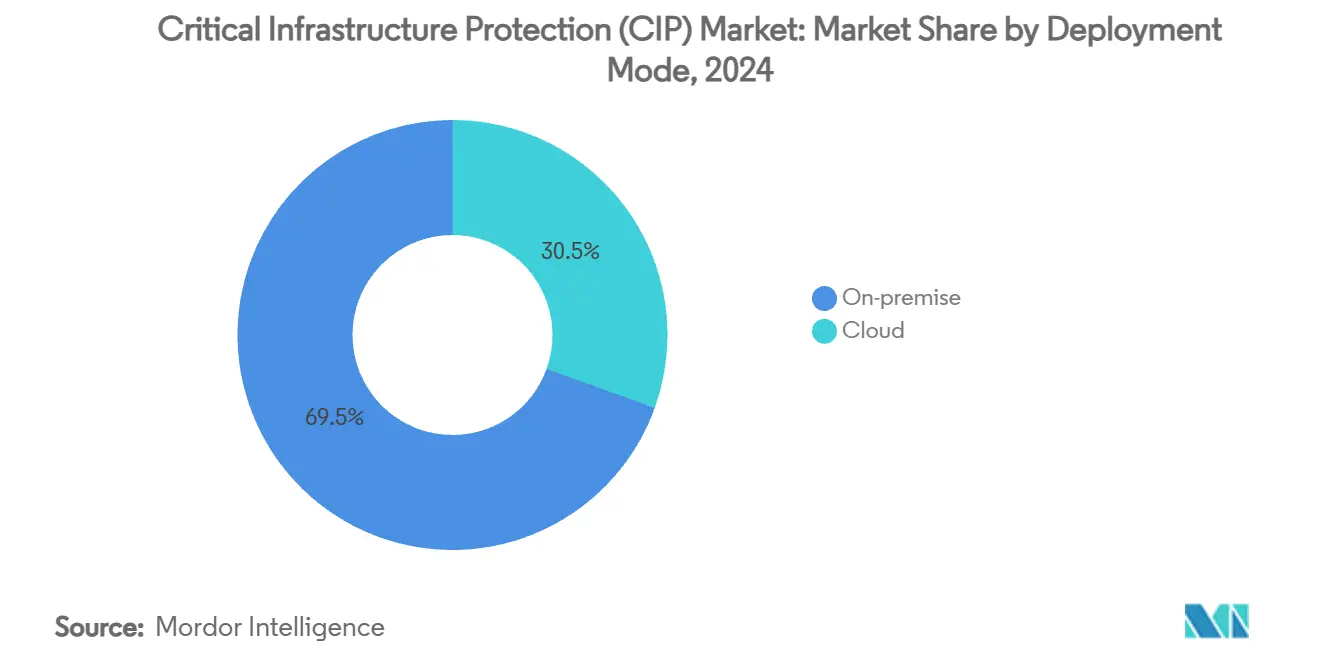

- Por modo de implementación, las instalaciones on-premise representaron el 69,5% de la cuota del tamaño del mercado de Protección de Infraestructura Crítica de 2024, aunque cloud/X-as-a-Service se está expandiendo a una TCAC del 4,8%.

- Por vertical, Energía y Electricidad comandó el 29,3% de la cuota del mercado de Protección de Infraestructura Crítica de 2024, mientras que se proyecta que Transporte crezca a una TCAC del 4,9% hasta 2030.

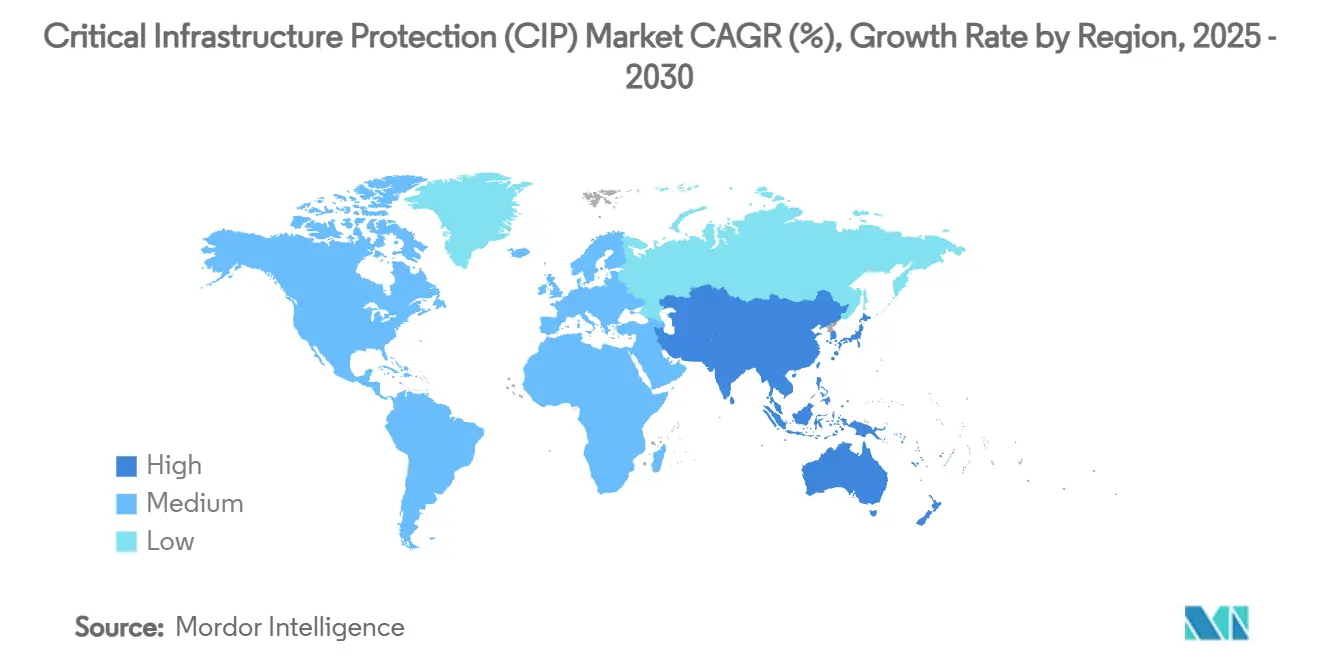

- Por geografía, América del Norte contribuyó con el 36,1% de los ingresos en 2024; Asia-Pacífico es la región de crecimiento más rápido con una TCAC del 4,2% hasta 2030.

Tendencias e Insights del Mercado Global de Protección de Infraestructura Crítica (CIP)

Análisis de Impacto de Impulsores

| Impulsor | (~) % Impacto en Previsión TCAC | Relevancia Geográfica | Cronología de Impacto |

|---|---|---|---|

| Crecientes Normativas Gubernamentales (ej., NIS-2, CISA) en América del Norte y UE | +1.2% | América del Norte y UE | Corto plazo (≤ 2 años) |

| Ciberataques OT Respaldados por Estados contra Servicios de Energía y Agua | +0.8% | Global, concentrado en América del Norte | Mediano plazo (2-4 años) |

| Implementaciones de Redes Inteligentes Impulsando Gasto Físico-Cibernético Integrado | +0.6% | Global, con ganancias tempranas en Europa y Asia | Mediano plazo (2-4 años) |

| Expansión de 5G y Edge Aumentando Superficie de Ataque de Telecomunicaciones en Asia | +0.4% | Asia-Pacífico principal, expansión a global | Largo plazo (≥ 4 años) |

| Convergencia IT-OT Acelerando Adopción de Confianza Cero | +0.5% | Global | Mediano plazo (2-4 años) |

| Financiamiento Público-Privado para Seguridad de Aeropuertos y Puertos en Oriente Medio | +0.3% | Oriente Medio, con expansión a África | Largo plazo (≥ 4 años) |

| Fuente: Mordor Intelligence | |||

Crecientes Normativas Gubernamentales Impulsan Expansión del Mercado Basada en Cumplimiento

Las regulaciones obligatorias están reformando los patrones de compra del mercado de Protección de Infraestructura Crítica. La directiva NIS-2 de la UE extiende la ciberseguridad obligatoria a 18 sectores y cualquier organización con más de 50 empleados e ingresos de 10 millones EUR (10,9 millones USD), ampliando la base direccionable. En Estados Unidos, la propuesta de regla CIRCIA de CISA obliga a aproximadamente 316.000 entidades a reportar incidentes cibernéticos dentro de 72 horas y pagos de ransomware dentro de 24 horas.[1]Office of the Federal Register, "Cyber Incident Reporting for CIRCIA," Federal Register, federalregister.gov La alineación en torno a los estándares ISA/IEC 62443 simplifica la certificación de proveedores e impulsa las adquisiciones a granel, mientras que las entidades que anteriormente dependían de directrices voluntarias ahora aceleran las inversiones para cumplir con penalizaciones y umbrales de auditoría.

Campañas Cibernéticas Respaldadas por Estados se Enfocan en Sistemas de Tecnología Operacional

Los grupos de estados-nación están priorizando la infiltración de largo tiempo de permanencia en redes OT que operan sistemas de energía, agua y transporte. El actor chino Volt Typhoon permaneció en la infraestructura de EE.UU. por más de cinco años apuntando a capacidad disruptiva en lugar de espionaje. Campañas similares contra instalaciones de agua estadounidenses y organizaciones aeroespaciales japonesas subrayan el cambio del robo de datos centrado en IT hacia el sabotaje a nivel OT. Estas amenazas explotan protocolos envejecidos como Modbus que carecen de autenticación, estimulando la inversión en herramientas especializadas de detección de intrusiones y segmentación de red.

La Modernización de Redes Inteligentes Integra Protección Física y Cibernética

Los recursos energéticos distribuidos, medidores inteligentes y subestaciones automatizadas combinan seguridad de activos físicos con monitoreo cibernético en tiempo real, expandiendo el mercado de Protección de Infraestructura Crítica. Los Estándares de Interoperabilidad de Red Inteligente del NIST Versión 4.0 destacan las comunicaciones seguras como fundamentales para la confiabilidad.[2]NIST Team, "Smart Grid Interoperability Standards 4.0," NIST, nvlpubs.nist.gov El FBI advierte que las construcciones rápidas de energía renovable crean puntos de entrada para hackers ya que los operadores privados más pequeños se retrasan en controles. Por lo tanto, las empresas de servicios públicos combinan cercado perimetral y análisis de video con detección de anomalías basada en IA para subestaciones y microrredes, reforzando presupuestos integrados.

La Expansión de Redes 5G Crea Nuevas Superficies de Ataque en Infraestructura de Telecomunicaciones

El agresivo despliegue de 5G de Asia-Pacífico produce ganancias de rendimiento pero introduce más de 70 riesgos de seguridad documentados, incluyendo escalación de privilegios entre segmentos y secuestro de dispositivos edge. Los endpoints IoT representan la mayoría de eventos de malware, señalando protocolos de autenticación débiles. Los gobiernos ahora redactan marcos de protección específicos del espectro, empujando a los operadores de telecomunicaciones a implementar firewalls virtuales, plataformas de secure access service edge (SASE) y feeds de inteligencia de amenazas continua

Análisis de Impacto de Restricciones

| Restricción | (~)% Impacto en Previsión TCAC | Relevancia Geográfica | Cronología de Impacto |

|---|---|---|---|

| Brechas de Interoperabilidad de Seguridad-OT Heredadas | -0.7% | Global, particularmente en economías industriales maduras | Mediano plazo (2-4 años) |

| Escasez de Fuerza Laboral de Ciberseguridad Especializada en OT | -0.5% | Global, aguda en América del Norte y Europa | Largo plazo (≥ 4 años) |

| Alto Costo Total de Propiedad de Soluciones de Extremo a Extremo | -0.4% | Global, más pronunciado en economías emergentes | Mediano plazo (2-4 años) |

| Regulaciones Fragmentadas en Economías Emergentes | -0.2% | Mercados emergentes en Asia, África y América Latina | Largo plazo (≥ 4 años) |

| Fuente: Mordor Intelligence | |||

Sistemas OT Heredados Crean Desafíos de Interoperabilidad Persistentes

Los activos industriales a menudo funcionan durante décadas con protocolos sin cifrado básico. Modbus y OPC Classic no pueden ser parcheados sin tiempo de inactividad, requiriendo controles compensatorios costosos como diodos de datos y parcheo virtual. El FBI etiqueta los sistemas de fin de vida como el "talón de Aquiles" de la seguridad de infraestructura, indicando que muchas actualizaciones dependen de planificación de capital de múltiples años. Estas barreras ralentizan el mercado de Protección de Infraestructura Crítica incluso cuando se acercan las fechas de cumplimiento.

Escaseces Agudas de Fuerza Laboral Limitan las Capacidades de Implementación

Estados Unidos necesita 225.000 profesionales de ciberseguridad adicionales, pero solo el 85% de las vacantes pueden ser llenadas con grupos de talento existentes. Los roles enfocados en OT son especialmente escasos porque los profesionales deben combinar experiencia en IT con conocimiento de control de procesos, comandando salarios promedio de 117.000 USD.[3]BankInfoSecurity Editors, "Growing Demand for OT Security Experts," BankInfoSecurity, bankinfosecurity.com El personal limitado fuerza a los operadores a subcontratar o posponer proyectos, silenciando la velocidad del mercado a corto plazo.

Análisis de Segmentos

Por Componente: El Crecimiento de Servicios Supera el Dominio de Soluciones

Las Soluciones generaron el 66,0% de los ingresos de 2024; sin embargo, se proyecta que los Servicios se expandan a una TCAC del 5,7% conforme las organizaciones confrontan una complejidad creciente. La detección y respuesta gestionadas, auditoría de cumplimiento y recuperación de incidentes se agrupan en contratos de suscripción que transfieren riesgo operacional. La guía de Cloud Security Alliance señala que los despliegues de confianza cero en OT requieren roadmapping especializado y monitoreo 24/7, cargas de trabajo que la mayoría de empresas carecen internamente.

El mercado de Protección de Infraestructura Crítica se beneficia conforme los proveedores gestionados consolidan experiencia a través de adquisiciones como la integración de OnSolve por GardaWorld para gestión de eventos críticos. La compra de Network Perception por Dragos añade visualización continua de reglas de firewall a su plataforma industrial, ampliando el potencial de venta cruzada. Estos movimientos ilustran cómo la escala y amplitud de servicio aceleran la ventaja competitiva y sustentan ingresos recurrentes a largo plazo.

Por Tipo de Seguridad: La Aceleración de Ciberseguridad Desafía el Dominio Físico

Seguridad y Protección Física retuvo el 56,9% del gasto de 2024 a través de vigilancia perimetral, control de acceso y tecnologías de detección. Sin embargo, el segmento de Ciberseguridad está avanzando 5,9% anualmente conforme los actores de amenazas migran a puntos de convergencia IT-OT. Se espera que el tamaño del mercado de Protección de Infraestructura Crítica para seguridad SCADA/OT aumente bruscamente dados las nuevas líneas base de confianza cero, mientras que los productos de microsegmentación de red aíslan activos heredados sin cierres de planta.

Las suites de respuesta automática como Siemens SIBERprotect aíslan nodos comprometidos en milisegundos, demostrando cómo la defensa a velocidad de máquina reforma la contención de incidentes. Las plataformas de identidad y acceso construidas para sistemas aislados previenen la proliferación de credenciales. Conforme los planificadores de capital buscan dashboards integrados que combinen análisis CCTV con alertas cibernéticas, el software de convergencia continúa erosionando la división histórica entre salvaguardas físicas y digitales.

Por Modo de Implementación: La Adopción de Cloud Se Acelera A Pesar del Dominio On-Premise

Las arquitecturas on-premise comandaron el 69,5% de la cuota del mercado de Protección de Infraestructura Crítica de 2024 porque las empresas de servicios públicos y aeropuertos requieren control directo sobre activos de misión crítica. Sin embargo, los modelos híbridos que envían telemetría a clouds seguros ahora registran una TCAC del 4,8% conforme los operadores aprovechan análisis escalables. El despliegue de la plataforma Bridge de OneLayer por Southern Company ilustra cómo las huellas de red LTE alimentan motores cloud sin exponer bucles de control.

Los proveedores nativos de cloud mitigan riesgos de soberanía de datos con gateways unidireccionales adquiridos a través de acuerdos como OPSWAT-Fend, que insertan diodos de datos que imponen tráfico unidireccional. Conforme los reguladores clarifican reglas de cifrado y almacenamiento, la economía de suscripción y los despliegues rápidos de características continúan influyendo las adquisiciones hacia SaaS, especialmente para monitoreo remoto y reporte de cumplimiento.

Por Vertical: El Impulso de Transporte Desafía el Liderazgo de Energía

Energía y Electricidad mantuvo el 29,3% de los ingresos de 2024 conforme los presupuestos de modernización de red priorizaron firewalls de subestación y detección de perímetro físico. Aun así, se pronostica que Transporte crezca a una TCAC del 4,9% respaldado por proyectos conectados de ferrocarril, aviación y puerto que superponen OT con análisis en tiempo real. Las directivas de seguridad de tuberías de TSA y el marco de IA del Departamento de Transporte obligan a los operadores a integrar feeds de inteligencia de amenazas en sistemas de despacho y seguridad.

El tamaño del mercado de Protección de Infraestructura Crítica para corredores de carga autónoma está aumentando porque cada sensor inteligente o micro-data-center presenta un endpoint a asegurar. Las autoridades aeroportuarias ahora agrupan puertas de acceso biométrico con SLAs de respuesta a incidentes cibernéticos, reflejando el paradigma de convergencia. Mientras tanto, BFSI, Gobierno y Atención Médica sostienen demanda constante impulsada por cumplimiento, pero Telecomunicaciones supera a Manufactura en intensidad de gasto conforme el despliegue de 5G acelera el endurecimiento de red.

Análisis Geográfico

América del Norte mantuvo el 36,1% de los ingresos de 2024, sustentado por la hoja de ruta de objetivos de rendimiento de CISA que alinea 16 sectores con reporte obligatorio. La expansión manufacturera de 700 millones USD de Schneider Electric demuestra flujos de capital sostenidos que localizan cadenas de suministro y acortan tiempos de respuesta para clientes de red. El marco de seguridad de IA del Departamento de Seguridad Nacional estandariza aún más la postura de riesgo, fomentando la fortaleza del mercado doméstico para proveedores nacionales.

Asia-Pacífico registra la TCAC regional más rápida al 4,2% hasta 2030. El Proyecto de Ley de Ciberdefensa Activa de Japón permite la caza preventiva de amenazas, mientras que la alianza KDDI-NEC escala la protección de cadena de suministro gestionada para clientes industriales. Las economías de ASEAN presupuestan colectivamente 171 mil millones USD para ciberseguridad para 2025, estimulando la demanda de SOCs localizados y análisis de amenazas conscientes del idioma. Los programas nacionales de China y el modelo de infraestructura-pública-digital de India amplían la oportunidad de proveedores, aunque las reglas de cifrado únicas requieren variantes de producto específicas por país.

Panorama Competitivo

La competencia está fragmentada, con integradores de defensa y especialistas puros de ciberseguridad compitiendo por presupuestos convergentes de IT-OT. Lockheed Martin, Northrop Grumman y BAE Systems emplean credenciales gubernamentales de larga data para asegurar compromisos de integración de sistemas grandes y de múltiples años. Los especialistas cibernéticos como Darktrace, Claroty y Dragos se diferencian con análisis de aprendizaje automático ajustados para protocolos industriales.

Las jugadas estratégicas se centran en la consolidación de capacidades. La adquisición de Network Perception por Dragos superpone verificaciones continuas de cumplimiento de firewall en su pila de detección, permitiendo adquisiciones de ventanilla única para servicios públicos. La compra de Fend por OPSWAT añade hardware de flujo de datos unidireccional, conectando análisis cloud con controladores aislados. La integración de OnSolve por GardaWorld incorpora inteligencia de amenazas en servicios de guardia física, señalando un movimiento hacia ecosistemas de plataforma que abarcan respuesta digital y en sitio.

Las asociaciones escalan el alcance de mercado sin gran desembolso de capital. La alianza de Xage Security con Darktrace fusiona gateways de confianza cero con detección de anomalías basada en IA, proporcionando a operadores de nivel medio una opción integrada que cumple con las reglas de reporte CIRCIA. Los proveedores se posicionan cada vez más en torno a SLAs basados en resultados, destacando tiempo medio reducido para detectar en lugar de características de producto conforme los criterios de adquisición evolucionan.

Líderes de la Industria de Protección de Infraestructura Crítica (CIP)

-

Bae Systems PLC

-

Honeywell International Inc.

-

Airbus SE

-

Hexagon AB

-

General Electric Company

- *Nota aclaratoria: los principales jugadores no se ordenaron de un modo en especial

Desarrollos Recientes de la Industria

- Junio 2025: Schneider Electric anunció una inversión de 700 millones USD en manufactura estadounidense hasta 2027, creando más de 1.000 empleos y añadiendo un centro de pruebas de microrred.

- Mayo 2025: KDDI y NEC lanzaron un negocio conjunto de ciberseguridad dirigido a infraestructura crítica y protección de cadena de suministro en Japón.

- Marzo 2025: Fortinet expandió su Plataforma de Seguridad OT con dispositivos de segmentación endurecidos y automatización SecOps mejorada para conectividad 5G.

- Marzo 2025: Southern Linc de Southern Company seleccionó la plataforma Bridge de OneLayer para asegurar su red LTE de 122.000 millas cuadradas.

Alcance del Informe del Mercado Global de Protección de Infraestructura Crítica (CIP)

La protección de infraestructura crítica es la vigilancia y respuesta a incidentes serios que involucran la infraestructura clave de una región, nación u organización. La creciente necesidad de proteger infraestructuras sensibles de ataques está llevando a la adopción de soluciones de protección de infraestructura crítica. La protección de infraestructura crítica proporciona controles para estabilizar el dispositivo, asegurar la comunicación entre dispositivos, y gestionar y monitorear los dispositivos conectados. Se adapta para controlar la amenaza del cibercrimen y manipulación física con la infraestructura clave.

El mercado de protección de infraestructura crítica estima los ingresos acumulados de soluciones y servicios de tecnología de seguridad a través de las diversas industrias de uso final como energía y electricidad, transporte, e infraestructura sensible y empresas. El estudio también proporciona el escenario actual del mercado y perspectivas del mercado de protección de infraestructura crítica a través de varios países clave considerados bajo el alcance. El estudio incluye un análisis en profundidad del panorama competitivo de los principales proveedores de protección de infraestructura crítica operando en la región.

El mercado de protección de infraestructura crítica está segmentado por tecnología de seguridad (seguridad de red, seguridad física [detección y escaneo, video vigilancia, PSIM y PIAM, control de acceso], gestión de identificación de vehículos, sistemas de gestión de edificios, comunicaciones seguras, radares, seguridad SCADA, y CBRNE), servicios (servicios de gestión de riesgos, diseño, integración y consulta, servicios gestionados, mantenimiento y soporte), vertical (energía y electricidad, transporte, infraestructura sensible y empresas), y geografía (América del Norte [Estados Unidos, Canadá], Europa [Alemania, Reino Unido, Francia, Italia, Resto de Europa], Asia Pacífico [China, Japón, India, Resto de Asia Pacífico], América Latina [Brasil, Argentina, México, Resto de América Latina], Oriente Medio y África [Emiratos Árabes Unidos, Arabia Saudita, Sudáfrica, Turquía, Resto de Oriente Medio y África]). Los tamaños y previsiones del mercado se proporcionan en términos de valor en (USD) para todos los segmentos.

| Soluciones |

| Servicios |

| Seguridad y Protección Física | Detección y Escaneo | Video Vigilancia |

| Control de Acceso | ||

| PSIM y PIAM | ||

| Detección CBRNE | ||

| Ciberseguridad | Seguridad de Red | |

| Seguridad SCADA / OT | ||

| Gestión de Identidad y Acceso | ||

| Seguridad de Datos y Aplicaciones | ||

| Comunicaciones Seguras | ||

| On-premise |

| Cloud / X-as-a-Service |

| Energía y Electricidad |

| BFSI |

| Transporte |

| Telecomunicaciones |

| Gobierno y Defensa |

| Química y Manufactura |

| Atención Médica y Ciencias de la Vida |

| Infraestructura Sensible y Centros de Datos |

| América del Norte | Estados Unidos | |

| Canadá | ||

| México | ||

| América del Sur | Brasil | |

| Argentina | ||

| Resto de América del Sur | ||

| Europa | Reino Unido | |

| Alemania | ||

| Francia | ||

| Italia | ||

| España | ||

| Resto de Europa | ||

| Asia-Pacífico | China | |

| Japón | ||

| India | ||

| Corea del Sur | ||

| Nueva Zelanda | ||

| Resto de Asia-Pacífico | ||

| Oriente Medio y África | Oriente Medio | CCG |

| Turquía | ||

| Israel | ||

| Resto de Oriente Medio | ||

| África | Sudáfrica | |

| Nigeria | ||

| Egipto | ||

| Resto de África | ||

| Por Componente | Soluciones | ||

| Servicios | |||

| Por Tipo de Seguridad | Seguridad y Protección Física | Detección y Escaneo | Video Vigilancia |

| Control de Acceso | |||

| PSIM y PIAM | |||

| Detección CBRNE | |||

| Ciberseguridad | Seguridad de Red | ||

| Seguridad SCADA / OT | |||

| Gestión de Identidad y Acceso | |||

| Seguridad de Datos y Aplicaciones | |||

| Comunicaciones Seguras | |||

| Por Modo de Implementación | On-premise | ||

| Cloud / X-as-a-Service | |||

| Por Vertical | Energía y Electricidad | ||

| BFSI | |||

| Transporte | |||

| Telecomunicaciones | |||

| Gobierno y Defensa | |||

| Química y Manufactura | |||

| Atención Médica y Ciencias de la Vida | |||

| Infraestructura Sensible y Centros de Datos | |||

| Por Geografía | América del Norte | Estados Unidos | |

| Canadá | |||

| México | |||

| América del Sur | Brasil | ||

| Argentina | |||

| Resto de América del Sur | |||

| Europa | Reino Unido | ||

| Alemania | |||

| Francia | |||

| Italia | |||

| España | |||

| Resto de Europa | |||

| Asia-Pacífico | China | ||

| Japón | |||

| India | |||

| Corea del Sur | |||

| Nueva Zelanda | |||

| Resto de Asia-Pacífico | |||

| Oriente Medio y África | Oriente Medio | CCG | |

| Turquía | |||

| Israel | |||

| Resto de Oriente Medio | |||

| África | Sudáfrica | ||

| Nigeria | |||

| Egipto | |||

| Resto de África | |||

Preguntas Clave Respondidas en el Informe

¿Cuál es el crecimiento proyectado del mercado de Protección de Infraestructura Crítica hasta 2030?

Se pronostica que el mercado se expandirá de 154,32 mil millones USD en 2025 a 187,03 mil millones USD en 2030, reflejando una TCAC del 3,92%.

¿Qué región muestra el crecimiento más rápido en gasto de Protección de Infraestructura Crítica?

Asia-Pacífico lidera con una TCAC del 4,2% conforme 5G, edge computing y legislación proactiva de ciberdefensa aceleran presupuestos.

¿Por qué los Servicios están creciendo más rápido que las Soluciones en este mercado?

La detección gestionada, respuesta a incidentes y subcontratación de cumplimiento abordan escaseces de habilidades y complejidad, impulsando una TCAC del 5,7% para Servicios.

¿Cómo están las regulaciones influyendo en la demanda del mercado?

Mandatos como la directiva NIS-2 de la UE y la regla CIRCIA de EE.UU. requieren reporte de incidentes y controles mínimos, obligando incluso a operadores previamente exentos a invertir en plataformas de protección.

Última actualización de la página el: