Tamaño y Participación del Mercado de Tecnología de Engaño

Análisis del Mercado de Tecnología de Engaño por Mordor Intelligence

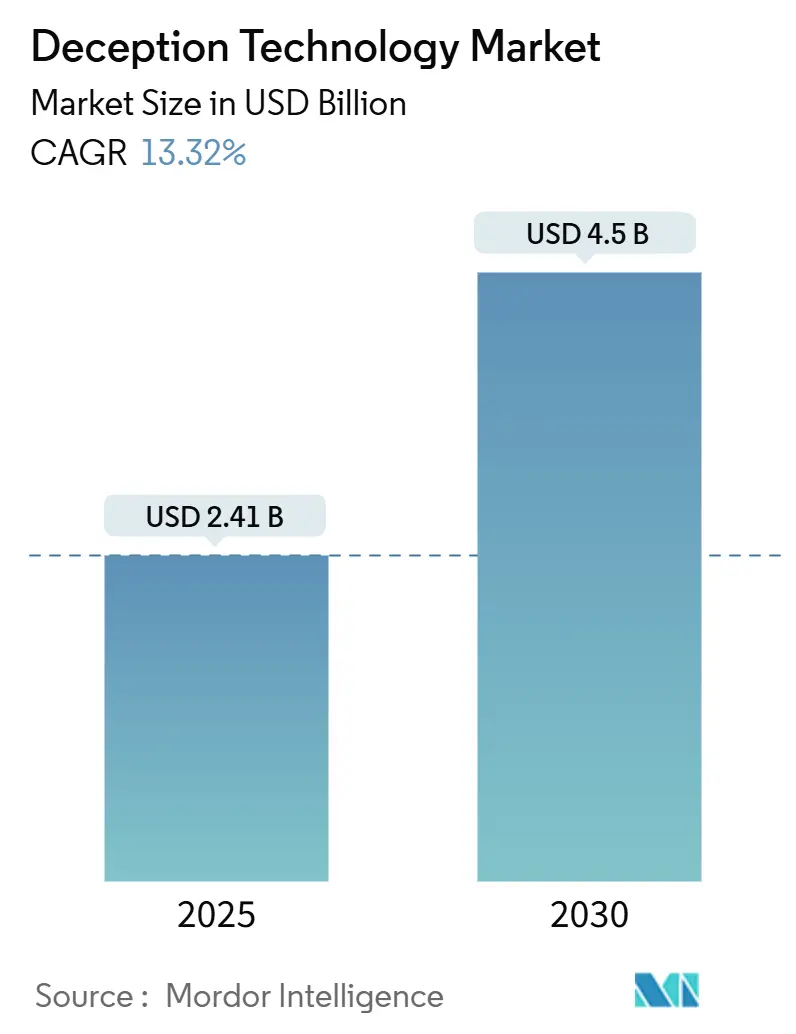

El mercado de tecnología de engaño registró USD 2.41 mil millones en 2025 y está configurado para avanzar a una TCAC del 13.3% hasta USD 4.50 mil millones para 2030. El aumento de exploits de día cero, el fraude de deepfakes impulsado por IA, y la expansión de cargas de trabajo nativas de la nube obligan a los equipos de seguridad a adoptar controles de alerta temprana que detecten atacantes dentro de la red antes de que ocurra el daño. Los proveedores ahora tejen señuelos en la microsegmentación de confianza cero, dando a los defensores alarmas que funcionan incluso cuando las identidades o puntos finales están comprometidos. La demanda también se acelera porque las aseguradoras de ciberriesgos requieren detección proactiva de movimiento lateral como condición para primas favorables. Aunque América del Norte mantiene el liderazgo en gasto, el mercado de tecnología de engaño gana impulso rápido en Asia-Pacífico conforme la adopción multinube aumenta y los reguladores locales endurecen las reglas de notificación de brechas.

Conclusiones Clave del Informe

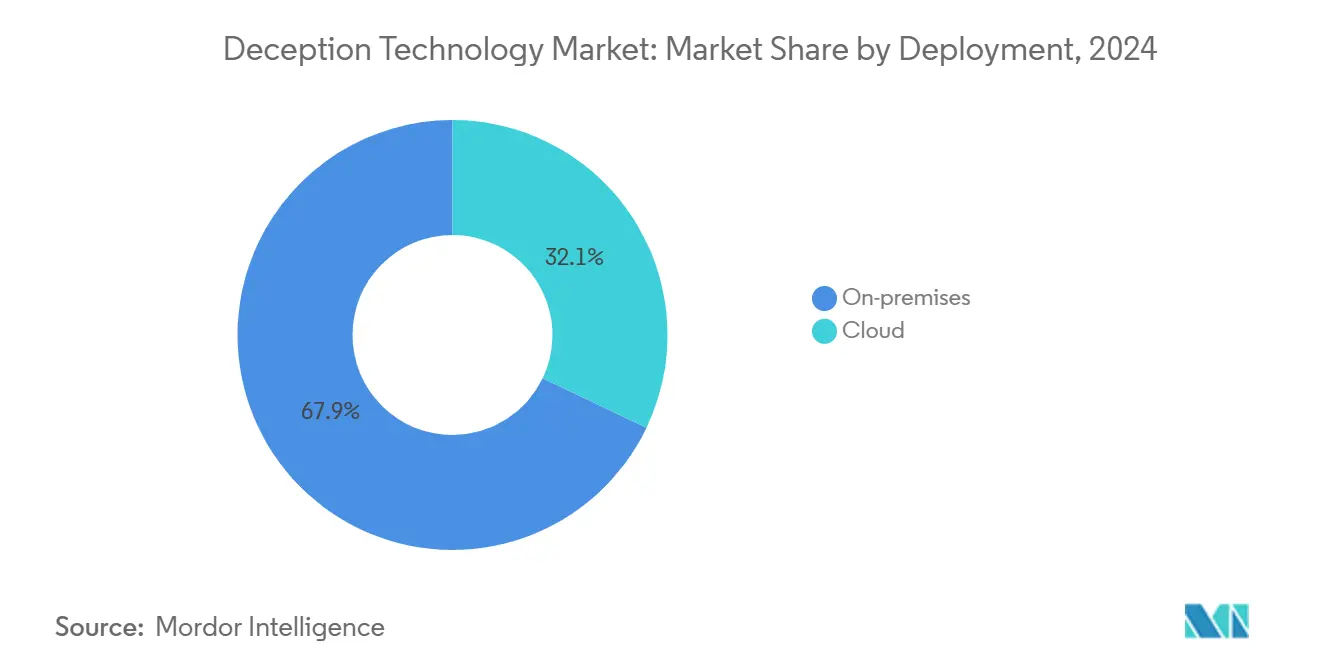

- Por implementación, los modelos en premises lideraron con el 67.9% de la participación del mercado de tecnología de engaño en 2024, mientras que la implementación en la nube registra la TCAC más rápida del 15.2% hasta 2030.

- Por tamaño de organización, las grandes empresas capturaron el 70.2% de los ingresos en 2024; se proyecta que el segmento PYMES se expanda a una TCAC del 14.9% hasta 2030.

- Por servicio, los servicios gestionados representaron el 68.5% del tamaño del mercado de tecnología de engaño en 2024 y están configurados para registrar una TCAC del 14.7% hasta 2030.

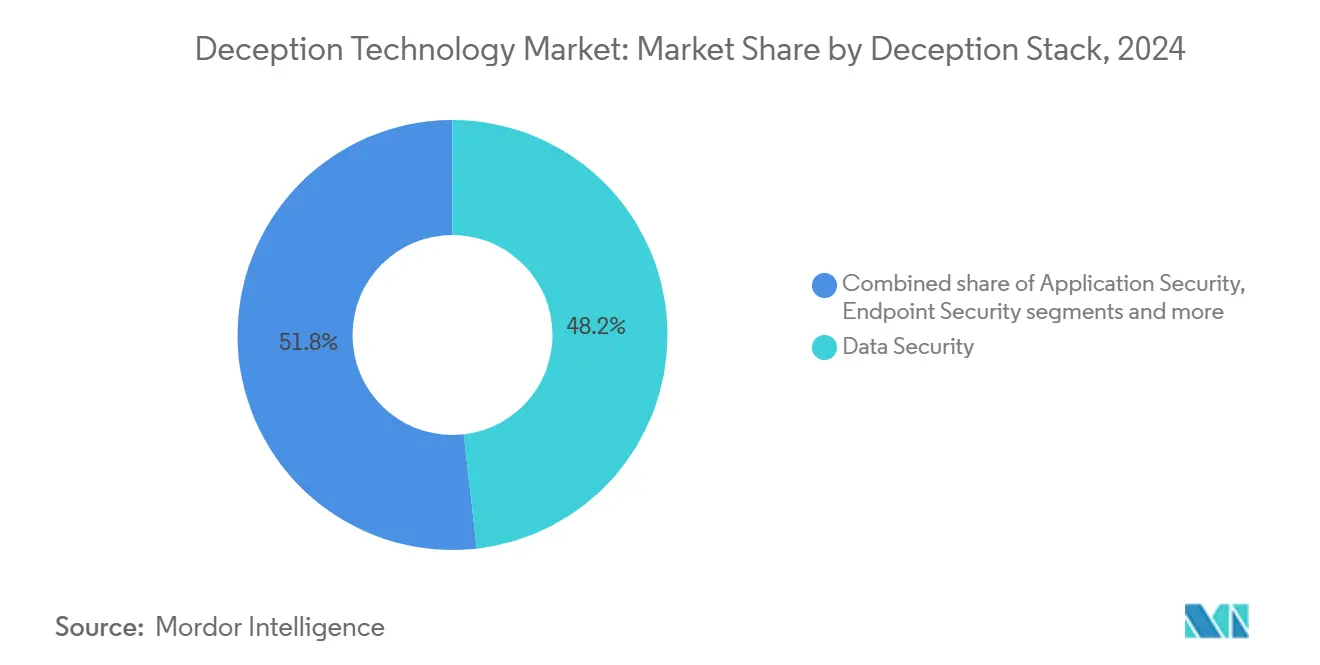

- Por pila de engaño, la seguridad de datos se mantuvo dominante con el 48.2% de participación en 2024, mientras que se pronostica que la seguridad de puntos finales crezca 14.2% anualmente hasta 2030.

- Por usuario final, BFSI mantuvo el 36.1% de participación en 2024; se pronostica que la atención médica crezca a una TCAC del 13.5%.

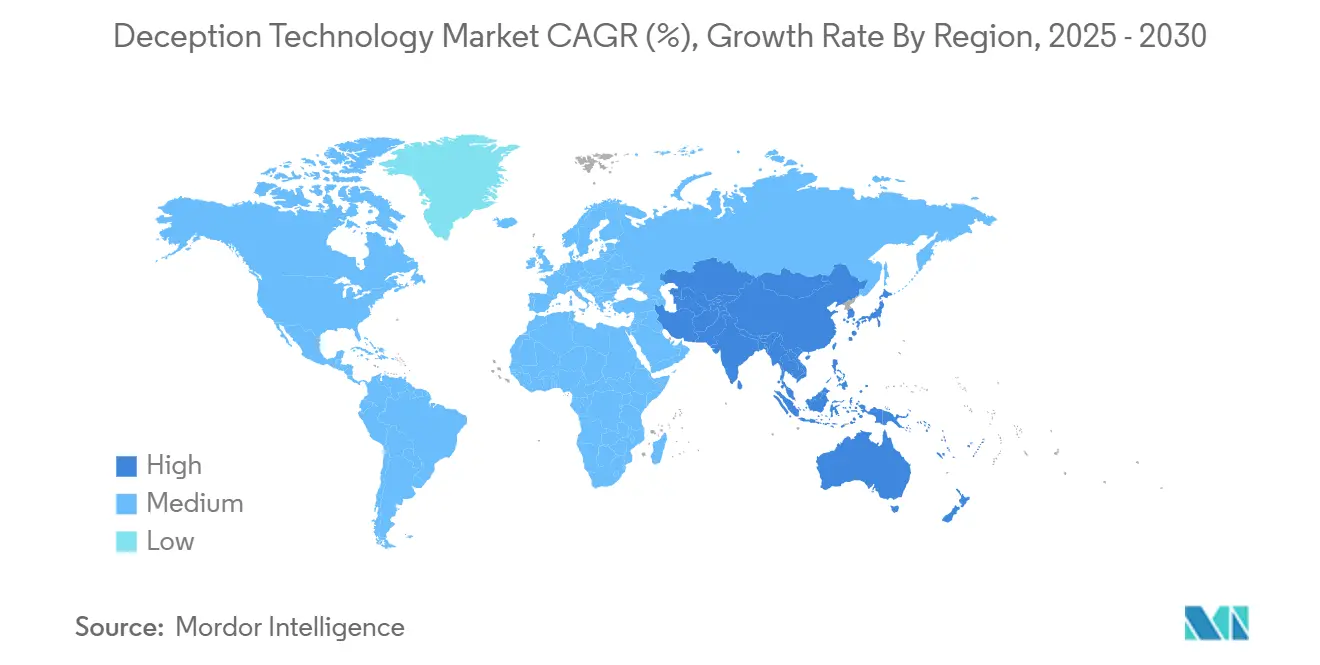

- Por geografía, América del Norte contribuyó con el 41.8% de los ingresos en 2024; Asia-Pacífico crecerá más rápido con una TCAC del 13.8% hasta 2030.

Tendencias e Insights del Mercado Global de Tecnología de Engaño

Análisis de Impacto de Impulsores

| Impulsor | (~) % Impacto en Pronóstico TCAC | Relevancia Geográfica | Cronología de Impacto |

|---|---|---|---|

| Aumento en exploits de día cero y APTs dirigidos | 3.2% | Global, con concentración en América del Norte y Europa | Corto plazo (≤ 2 años) |

| Escalada de cargas de trabajo nativas de la nube amplían superficie de ataque | 2.8% | Global, liderado por APAC y América del Norte | Mediano plazo (2-4 años) |

| Preferencia de CISO por herramientas de detección de baja fricción, sin agentes | 2.1% | América del Norte y Europa, expandiéndose a APAC | Mediano plazo (2-4 años) |

| Aumento de ataques de identidad deepfake generados por IA | 1.9% | Global, con impacto temprano en sectores BFSI y gobierno | Corto plazo (≤ 2 años) |

| Convergencia de engaño con microsegmentación de confianza cero | 1.7% | América del Norte y Europa, adopción gradual en APAC | Largo plazo (≥ 4 años) |

| Pólizas de ciberseguros que demandan detección proactiva de movimiento lateral | 1.6% | América del Norte y Europa, emergente en APAC | Mediano plazo (2-4 años) |

| Fuente: Mordor Intelligence | |||

Aumento en Exploits de Día Cero y APTs Dirigidos

Los colectivos patrocinados por estados automatizan el reconocimiento con IA, encontrando vulnerabilidades nuevas más rápido de lo que se adaptan las defensas basadas en firmas. El Institute for Security and Technology señala que el reconocimiento automatizado comprime el tiempo de permanencia del atacante, forzando a los defensores a repensar los manuales de procedimientos reactivos. Las plataformas de engaño insertan activos creíbles pero falsos que aprovechan la curiosidad; una vez sondeados, las alertas se activan en segundos mientras los sistemas de producción permanecen intactos. Debido a que la detección se basa en el comportamiento del atacante más que en feeds de inteligencia de amenazas, el mercado de tecnología de engaño proporciona resistencia contra malware personalizado que evade controles de coincidencia de hash. Los proveedores ahora preempaquetan señuelos para sistemas de control industrial y APIs de SaaS, reflejando el giro del atacante hacia tecnología operacional.

Escalada de Cargas de Trabajo Nativas de la Nube Amplían Superficie de Ataque

Las aplicaciones containerizadas y serverless pueden iniciarse y cerrarse en minutos, dejando ciegos a los centros de operaciones de seguridad al tráfico este-oeste. Zscaler implementa señuelos de IA generativa que imitan puntos finales de modelos de lenguaje grandes, atrayendo atacantes a sandboxes instrumentados[1]Zscaler, "Zscaler Introduces Generative AI Decoys for Cloud-Native Environments," zscaler.com. Debido a que los señuelos escalan automáticamente dentro de espacios de nombres de Kubernetes, los defensores obtienen cobertura continua incluso conforme cambian los microservicios subyacentes. El mercado de tecnología de engaño capitaliza las APIs de metadatos de proveedores de nube para colocar trampas dentro de nubes privadas virtuales sin instalar agentes. Conforme las organizaciones adoptan estrategias multinube, la orquestación de señuelos entre proveedores se convierte en un criterio de compra, especialmente en industrias reguladas que no pueden centralizar logs en una sola región.

Preferencia de CISO por Herramientas de Detección de Baja Fricción, Sin Agentes

La proliferación de herramientas produce fatiga de alertas y costos de licencias en aumento. Los CISOs gravitan hacia tecnologías que se integran suavemente, emiten pocos falsos positivos y requieren poco mantenimiento. Las plataformas de engaño satisfacen estas demandas porque la colocación de activos es pasiva; nada toca el punto final. SC Media informa que las organizaciones reducen el tiempo medio de detección en 48 horas al cambiar a estrategias centradas en engaño. Los dashboards de proveedores ahora exponen rutas de ataque gráficamente, permitiendo que analistas junior actúen sin habilidades profundas de forensics. Estas ganancias en usabilidad impulsan la adquisición, particularmente en empresas de mercado medio que carecen de cazadores especializados de amenazas.

Aumento de Ataques de Identidad Deepfake Generados por IA

La clonación de voz y video sintético permiten a los fraudulentos eludir controles de verificación tradicionales. Reality Defender registró un aumento del 245% año tras año en incidentes de deepfake empresarial, con una cuarta parte impactando flujos de trabajo financieros. Las soluciones de engaño responden colocando credenciales ejecutivas falsas en bóvedas de acceso privilegiado; cualquier intento de autenticación contra estas identidades fantasma revela compromiso. Lucinity documentó una transferencia de USD 25 millones iniciada a través de una videollamada deepfake, subrayando por qué las banderas de movimiento lateral en tiempo real son cruciales[2]Lucinity, "Arup Deepfake Case Study," lucinity.com. El mercado de tecnología de engaño embebe ganchos de forensics de medios que califican la autenticidad del tráfico de voz, vinculando anomalías a sesiones de red específicas para contención rápida.

Análisis de Impacto de Limitaciones

| Limitación | (~) % Impacto en Pronóstico TCAC | Relevancia Geográfica | Cronología de Impacto |

|---|---|---|---|

| Dependencia atrincherada en honeypots heredados | -1.8% | Global, particularmente en segmentos PYMES sensibles al costo | Largo plazo (≥ 4 años) |

| Escasez de personal de SecOps con habilidades en engaño | -1.5% | Global, agudo en APAC y mercados emergentes | Mediano plazo (2-4 años) |

| Uso adversario de reconocimiento de modelos de lenguaje grandes para detectar señuelos | -1.2% | Actores de amenaza avanzados globalmente | Corto plazo (≤ 2 años) |

| Canibalización de presupuesto por plataformas EDR/XDR empaquetadas | -0.9% | Segmentos empresariales de América del Norte y Europa | Mediano plazo (2-4 años) |

| Fuente: Mordor Intelligence | |||

Dependencia Atrincherada en Honeypots Heredados

Muchas empresas aún ejecutan honeypots estáticos implementados hace años. Los atacantes ahora identifican tales activos a través de peculiaridades de protocolo o patrones de tiempo de actividad, eludiéndolos con facilidad. Este sesgo de costo hundido retrasa las actualizaciones a señuelos adaptativos capaces de transformar banners de sistema operativo o rotar credenciales automáticamente. Los honeypots heredados también demandan análisis manual de logs, consumiendo recursos que deberían enfocarse en rutas de ataque reales. Debido a que estas herramientas producen pocas alertas accionables, las juntas directivas cuestionan el ROI, restringiendo así nueva inversión y amortiguando el crecimiento del mercado de tecnología de engaño.

Escasez de Personal de SecOps con Habilidades en Engaño

Implementar señuelos creíbles requiere conocimiento de psicología del atacante, valoración de activos y topología de red. Las universidades rara vez enseñan estas habilidades, por lo que los empleadores compiten por un grupo de talento limitado. Las deficiencias son más agudas en Asia-Pacífico, donde los currículos de ciberseguridad se concentran en cumplimiento más que en defensa activa. Para cerrar la brecha, los proveedores embeben flujos de trabajo guiados y ofrecen servicios gestionados, pero los salarios para arquitectos de engaño aún exigen primas que las pequeñas empresas no pueden igualar. Esta limitación de fuerza laboral ralentiza la adopción amplia aunque la propuesta de valor de la tecnología sea ampliamente reconocida.

Análisis de Segmentos

Por Implementación: Aceleración en la Nube Pese al Dominio en Premises

La implementación en premises comandó el 67.9% de la participación del mercado de tecnología de engaño en 2024, ilustrando la necesidad de las empresas de mantener señuelos de alta interacción cerca de sistemas corona para control de cumplimiento y forensics. Ese control, sin embargo, trae ciclos de actualización de hardware y sobrecarga de gestión de cambios que limitan la agilidad. La implementación en nube contribuye con una porción modesta hoy pero está programada para aumentar a una TCAC del 15.2% hasta 2030, el ritmo más rápido dentro del mercado de tecnología de engaño. Las consolas basadas en nube inician señuelos a través de regiones en minutos, haciéndolas atractivas para despliegues globales de sucursales.

Los modelos híbridos emergen como un puente pragmático, permitiendo que los equipos coloquen señuelos de base de datos sensibles en premises mientras descargan tareas de análisis y escalamiento a nubes públicas. Conforme aumenta la adopción multinube, los compradores demandan vistas de panel único a través de AWS, Azure y Google Cloud, empujando a los proveedores a invertir en federación de identidad y planos de infraestructura inmutable. Estas capacidades mejoran el tamaño del mercado de tecnología de engaño para módulos de nube y convencen a sectores vinculados por regulación de que los modelos de responsabilidad compartida aún pueden satisfacer controles de auditoría.

Por Tamaño de Organización: Las PYMES Impulsan la Adopción a Través de Servicios Gestionados

Las grandes empresas retuvieron el 70.2% de participación de ingresos en 2024 y continúan moldeando hojas de ruta de características al insistir en profundidad de API, alineación con MITRE ATT&CK y análisis avanzados. Sin embargo, las PYMES ahora registran una trayectoria de crecimiento del 14.9%, superando el gasto de grandes empresas dentro del mercado de tecnología de engaño. Los servicios de engaño gestionado basados en suscripción, facturados por activo, reducen barreras de entrada y entregan alertas curadas que se ajustan al ancho de banda de equipos más pequeños.

Los ahorros se componen porque las consolas en nube eliminan la compra de hardware, permitiendo que las PYMES reasignen capital hacia programas de concienciación de empleados. Para los proveedores, el efecto de escala del segmento es convincente; miles de clientes medianos pueden igualar los ingresos de licencia de un puñado de cuentas Fortune 500. Consecuentemente, las prioridades de hoja de ruta ahora incluyen manuales de procedimientos de código bajo y colocación automatizada de señuelos, características diseñadas para comprimir la incorporación de semanas a horas y así expandir el tamaño del mercado de tecnología de engaño entre empresas más pequeñas.

Por Servicio: Los Servicios Gestionados Dominan a Través de Eficiencia Operacional

Los servicios gestionados representaron el 68.5% del tamaño del mercado de tecnología de engaño en 2024, un reflejo de la preferencia del comprador por operaciones llave en mano que ofrecen reducción de riesgo medible sin aumentos de plantilla. El crecimiento se mantiene enérgico al 14.7% TCAC porque los proveedores de servicios integran capas de engaño con centros de operaciones de seguridad 24×7, entregando a los clientes cronologías de ataques curadas en lugar de logs crudos.

Los servicios profesionales aún juegan un papel vital en evaluaciones de arquitectura del día cero, mapeo regulatorio y validación de equipo rojo. Sin embargo, una vez que se completa la implementación base, la mayoría de organizaciones prefieren renovaciones de suscripción al tooling interno. Los proveedores venden niveles premium que incluyen simulaciones de brecha anuales, enriquecimiento de inteligencia de amenazas y actualización automática de señuelos, impulsando ingresos recurrentes predecibles mientras amplían el mercado general de tecnología de engaño.

Por Pila de Engaño: La Seguridad de Datos Lidera Mientras la Seguridad de Puntos Finales se Acelera

El engaño centrado en datos mantuvo el 48.2% de participación en 2024 conforme las regulaciones de privacidad imponen multas rígidas por exposición de registros. Los clientes de finanzas y atención médica implementan tablas de base de datos falsas y señuelos de documentos para detectar consultas ilícitas contra datos personales. Esta dominancia subraya por qué el mercado de tecnología de engaño permanece estrechamente acoplado con prioridades de gobernanza, riesgo y cumplimiento.

Los señuelos de seguridad de puntos finales, aunque menores hoy, están creciendo al 14.2% anualmente. Las fuerzas de trabajo remotas, políticas de traiga-su-propio-dispositivo y picos de ransomware impulsan la inversión en árboles de procesos falsos, artefactos de memoria y almacenes de credenciales locales que parecen indistinguibles de laptops reales. La integración con telemetría EDR permite que los equipos de seguridad giren de detección a aislamiento de dispositivo en segundos, elevando la propuesta de valor combinada y expandiendo la participación del mercado de tecnología de engaño para soluciones enfocadas en puntos finales.

Nota: Participaciones de segmento de todos los segmentos individuales disponibles con la compra del informe

Por Usuario Final: Liderazgo de BFSI con Aceleración en Atención Médica

El sector BFSI mantuvo el 36.1% de ingresos en 2024, reflejando la baja tolerancia de bancos y aseguradoras al fraude interno y riesgo de credential-stuffing. Los señuelos de alta interacción ahora imitan terminales SWIFT y plataformas de trading, permitiendo que los SOCs de oficinas centrales rastreen intentos de movimiento lateral que apuntan a sistemas de pago.

Los registros de atención médica obtienen altos precios en foros subterráneos, explicando por qué se espera que el segmento crezca 13.5% anualmente. Las redes hospitalarias implementan señuelos de dispositivos médicos que imitan bombas de infusión o equipos de radiología, capturando actores de amenaza que apuntan a superficies de ataque de Internet-de-Cosas-Médicas. Los impulsos presupuestarios vienen conforme los reguladores endurecen los cronogramas de notificación de brechas, reforzando el caso de negocio para el mercado de tecnología de engaño en entornos clínicos.

Análisis Geográfico

América del Norte generó el 41.8% de los ingresos en 2024, impulsada por mandatos estrictos como la directiva de CISA sobre informes de incidentes y una concentración de sedes Fortune 100 que pueden financiar controles especializados. Los contratos federales especifican cada vez más capacidades de engaño, cementando aún más el liderazgo de la región dentro del mercado de tecnología de engaño.

Europa avanza constantemente conforme la Directiva NIS2 amplía el alcance de entidades requeridas para mantener programas proactivos de detección de amenazas[3].Lacework, "Preparing for NIS2 Compliance," lacework.com Los proveedores locales enfatizan características de soberanía de datos, asegurando que los logs permanezcan dentro de fronteras de la UE. Los proveedores emergentes de nube de la UE ahora embeben engaño nativamente, ofreciendo paquetes listos para cumplimiento que atraen a fabricantes industriales de mercado medio.

Asia-Pacífico permanece como el territorio de crecimiento más rápido al 13.8% TCAC. Los gobiernos en Japón, India y Singapur lanzan programas de subvención que cofinancian pilotos de confianza cero incorporando engaño. Los despliegues de telecom de núcleos 5G independientes amplían superficies de ataque, empujando a los operadores a instalar señuelos de protocolo de señalización que detectan intentos de registro de estación base fraudulenta. Estas iniciativas colectivamente amplían el tamaño del mercado de tecnología de engaño en la región. Mientras tanto, América Latina y Oriente Medio y África comienzan a integrar engaño en renovaciones de infraestructura crítica, aunque las limitaciones presupuestarias y brechas de talento moderan la absorción a corto plazo.

Panorama Competitivo

Principales Empresas en el Mercado de Tecnología de Engaño

El mercado de tecnología de engaño muestra fragmentación moderada. Las suites grandes de ciberseguridad integran módulos nativos de engaño, mientras que los especialistas de juego puro innovan agresivamente en señuelos impulsados por IA. La integración de Illusive Networks con CrowdStrike Falcon enriquece la telemetría de puntos finales con atribución activada por engaño, reduciendo el tiempo promedio de permanencia en 60%[4]CrowdStrike, "Illusive Networks Integration Unlocks Endpoint Deception," crowdstrike.com. Zscaler colabora con NVIDIA para acelerar la generación de señuelos basada en modelos que se adapta al comportamiento del atacante en tiempo real.

Las fusiones y adquisiciones remoldean fronteras: la compra de USD 32 mil millones de Wiz por Google expande la cobertura nativa de nube, mientras que la adquisición de Venafi por CyberArk inyecta datos de riesgo de identidad de máquina en la lógica de colocación de señuelos. Start-ups como CyberTrap apuntan a empresas europeas medianas con paquetes de suscripción que combinan engaño y detección gestionada, capitalizando sobre escaseces de habilidades. Para los incumbentes, los ciclos de prueba de valor se enfocan en ROI medible-principalmente tiempo medio reducido de detección y resultados mejorados de auditoría-conforme las juntas de adquisición se vuelven cautelosas del shelfware.

Se espera que la intensidad competitiva aumente conforme la computación que mejora la privacidad y los protocolos cuánticos seguros crean nuevos formatos de señuelo. Los proveedores capaces de demostrar orquestación sin fisuras a través de puntos finales, nube y tecnología operacional, sin agregar carga de trabajo del analista, ganarán participación. Por el contrario, las empresas que dependen de arquitecturas de honeypot estáticas arriesgan marginalización conforme los atacantes explotan el reconocimiento de patrones para evadir detección, reforzando el engaño dinámico como la expectativa base dentro del mercado de tecnología de engaño.

Líderes de la Industria de Tecnología de Engaño

-

Illusive Networks

-

Commvault Systems Inc.

-

Smokescreen Technologies Pvt. Ltd

-

Attivo Networks Inc. (SentinelOne Inc.)

-

Rapid7 Inc.

- *Nota aclaratoria: los principales jugadores no se ordenaron de un modo en especial

Desarrollos Recientes de la Industria

- Mayo 2025: Zscaler anunció la adquisición de Red Canary para incorporar capacidades MDR en Zero Trust Exchange.

- Abril 2025: Palo Alto Networks completó la adquisición de Protect AI por USD 650-700 millones, impulsando la cobertura de gobernanza de IA.

- Abril 2025: OpenAI lideró financiamiento de USD 43 millones en Adaptive Security para hacer crecer servicios de simulación de ataques de IA.

- Marzo 2025: Google finalizó la adquisición de USD 32 mil millones de Wiz para reforzar características de seguridad multinube.

- Marzo 2025: Darktrace adquirió Cado Security, agregando forensics de nube impulsado por IA a su plataforma.

- Febrero 2025: Sophos compró Secureworks por USD 859 millones, fusionando análisis XDR y de engaño de identidad.

Alcance del Informe Global del Mercado de Tecnología de Engaño

El mercado de tecnología de engaño se define basado en los ingresos generados de la pila de engaño que está siendo utilizada por varios usuarios finales a través del globo. El análisis se basa en los insights de mercado capturados a través de investigación secundaria y primarias. El mercado también cubre los principales factores que impactan su crecimiento en términos de impulsores y limitaciones.

El alcance del estudio se ha segmentado basado en implementación (nube y en premises), tamaño de organización (pequeñas y medianas empresas y grandes empresas), servicio (servicios gestionados y servicios profesionales), pila de engaño (seguridad de datos, seguridad de aplicaciones, seguridad de puntos finales y seguridad de red), y usuario final (gobierno, médico, BFSI, defensa, TI, telecomunicaciones y otros usuarios finales) a través del globo. Los tamaños de mercado y pronósticos se proporcionan en términos de valor en USD para todos los segmentos.

| En premises |

| Nube |

| Grandes Empresas |

| Pequeñas y Medianas Empresas (PYMES) |

| Servicios Gestionados |

| Servicios Profesionales |

| Seguridad de Datos |

| Seguridad de Aplicaciones |

| Seguridad de Puntos Finales |

| Seguridad de Red |

| Gobierno |

| Defensa |

| BFSI |

| TI y Telecomunicaciones |

| Atención Médica |

| Otros Usuarios Finales |

| América del Norte | Estados Unidos | |

| Canadá | ||

| México | ||

| Europa | Alemania | |

| Reino Unido | ||

| Francia | ||

| Italia | ||

| España | ||

| Rusia | ||

| Resto de Europa | ||

| Asia-Pacífico | China | |

| Japón | ||

| India | ||

| Corea del Sur | ||

| Australia y Nueva Zelanda | ||

| Resto de Asia-Pacífico | ||

| América del Sur | Brasil | |

| Argentina | ||

| Resto de América del Sur | ||

| Oriente Medio y África | Oriente Medio | Arabia Saudí |

| Emiratos Árabes Unidos | ||

| Turquía | ||

| Resto de Oriente Medio | ||

| África | Sudáfrica | |

| Nigeria | ||

| Resto de África | ||

| Por Implementación | En premises | ||

| Nube | |||

| Por Tamaño de Organización | Grandes Empresas | ||

| Pequeñas y Medianas Empresas (PYMES) | |||

| Por Servicio | Servicios Gestionados | ||

| Servicios Profesionales | |||

| Por Pila de Engaño | Seguridad de Datos | ||

| Seguridad de Aplicaciones | |||

| Seguridad de Puntos Finales | |||

| Seguridad de Red | |||

| Por Usuario Final | Gobierno | ||

| Defensa | |||

| BFSI | |||

| TI y Telecomunicaciones | |||

| Atención Médica | |||

| Otros Usuarios Finales | |||

| Por Geografía | América del Norte | Estados Unidos | |

| Canadá | |||

| México | |||

| Europa | Alemania | ||

| Reino Unido | |||

| Francia | |||

| Italia | |||

| España | |||

| Rusia | |||

| Resto de Europa | |||

| Asia-Pacífico | China | ||

| Japón | |||

| India | |||

| Corea del Sur | |||

| Australia y Nueva Zelanda | |||

| Resto de Asia-Pacífico | |||

| América del Sur | Brasil | ||

| Argentina | |||

| Resto de América del Sur | |||

| Oriente Medio y África | Oriente Medio | Arabia Saudí | |

| Emiratos Árabes Unidos | |||

| Turquía | |||

| Resto de Oriente Medio | |||

| África | Sudáfrica | ||

| Nigeria | |||

| Resto de África | |||

Preguntas Clave Respondidas en el Informe

¿Cuál es el valor actual del mercado de tecnología de engaño?

El mercado alcanzó USD 2.41 mil millones en 2025 y se proyecta que suba a USD 4.50 mil millones para 2030.

¿Qué segmento está creciendo más rápido dentro del mercado de tecnología de engaño?

La implementación en nube está marcando el ritmo del campo con una TCAC del 15.2% gracias a su agilidad y facilidad de despliegue.

¿Por qué las aseguradoras están empujando a las empresas hacia soluciones de engaño?

Muchas pólizas de ciberseguros ahora requieren detección proactiva de movimiento lateral, y los señuelos proporcionan evidencia verificable de que los atacantes han violado redes internas.

¿Cómo ayuda la tecnología de engaño contra ataques deepfake?

Los proveedores colocan identidades ejecutivas falsas y patrones de voz dentro de sistemas de señuelo para que cualquier intento deepfake dispare una alerta antes de que las credenciales reales sean tocadas.

¿Qué región se pronostica que lidere el crecimiento?

Se espera que Asia-Pacífico se expanda a una TCAC del 13.8% conforme los proyectos de transformación digital se aceleren y los reguladores endurezcan los mandatos de seguridad.

¿Son difíciles de gestionar las plataformas de engaño?

Las ofertas modernas son sin agentes y a menudo entregadas como servicios gestionados, permitiendo que incluso equipos pequeños de seguridad obtengan alertas de alta fidelidad sin sobrecarga operacional pesada.

Última actualización de la página el: