Marktgröße und Marktanteil für Kritische Infrastruktur Schutz (CIP)

Marktanalyse für Kritische Infrastruktur Schutz (CIP) von Mordor Intelligence

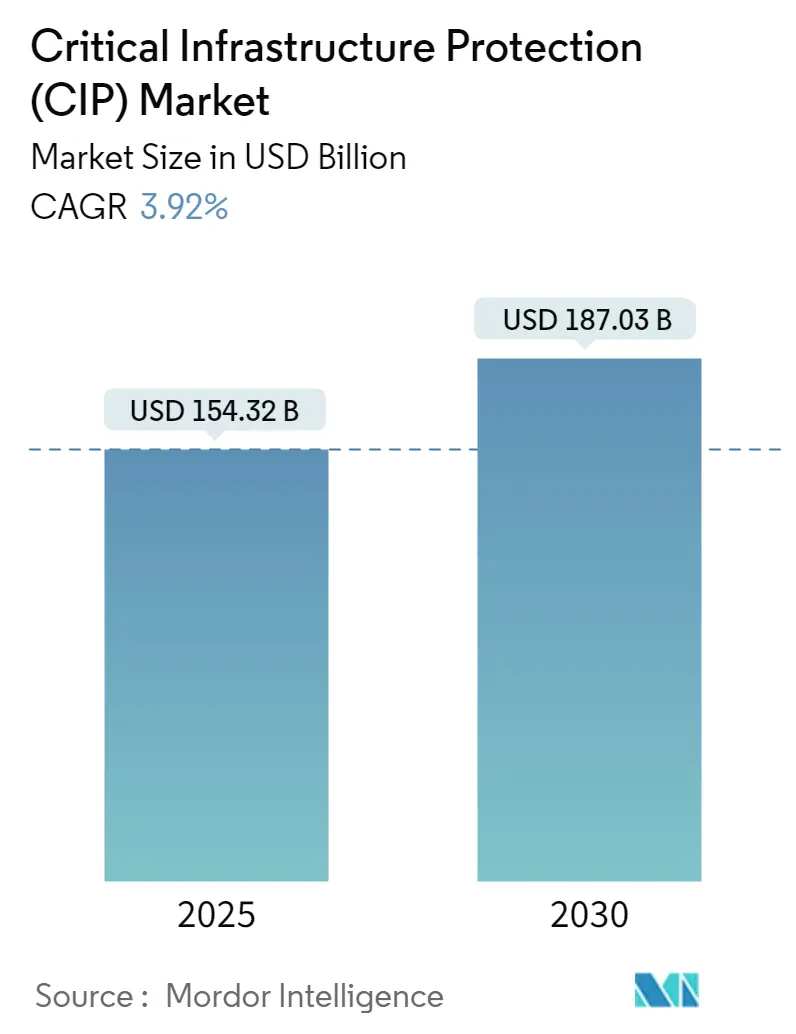

Die Marktgröße für Kritische Infrastruktur Schutz wird auf 154,32 Milliarden USD im Jahr 2025 geschätzt und soll bis 2030 auf 187,03 Milliarden USD ansteigen, was eine CAGR von 3,92% über den Prognosezeitraum widerspiegelt. Diese ausgewogene Expansion zeigt, wie Cybersicherheit und physische Sicherheit zu einheitlichen Programmen konvergieren, die Energie-, Transport-, Wasser- und Kommunikationsanlagen schützen. Verstärkte staatlich unterstützte Angriffe, erweiterte regulatorische Mandate und die rasche Digitalisierung der Betriebstechnologie (OT) erhöhen die Nachfrage nach Bedrohungsüberwachung, Vorfallsmeldung und Zero-Trust-Zugriffslösungen. Nordamerikanische Investitionen bleiben dominant, dennoch beschleunigt sich das Wachstum im asiatisch-pazifischen Raum, da 5G-, Edge-Computing- und Smart-Grid-Implementierungen die Angriffsfläche erweitern. Der Umsatz mit Services steigt schneller als bei herkömmlicher Hardware und Software, da Betreiber die kontinuierliche Überwachung an Managed Security Provider auslagern. Währenddessen dämpfen Talentlücken und Interoperabilitätsprobleme bei Legacy-OT die Implementierungsgeschwindigkeit, auch wenn künstliche Intelligenz gesteuerte Analysen prädiktive Schutzmodelle erschließen.

Wichtige Berichtserkenntnisse

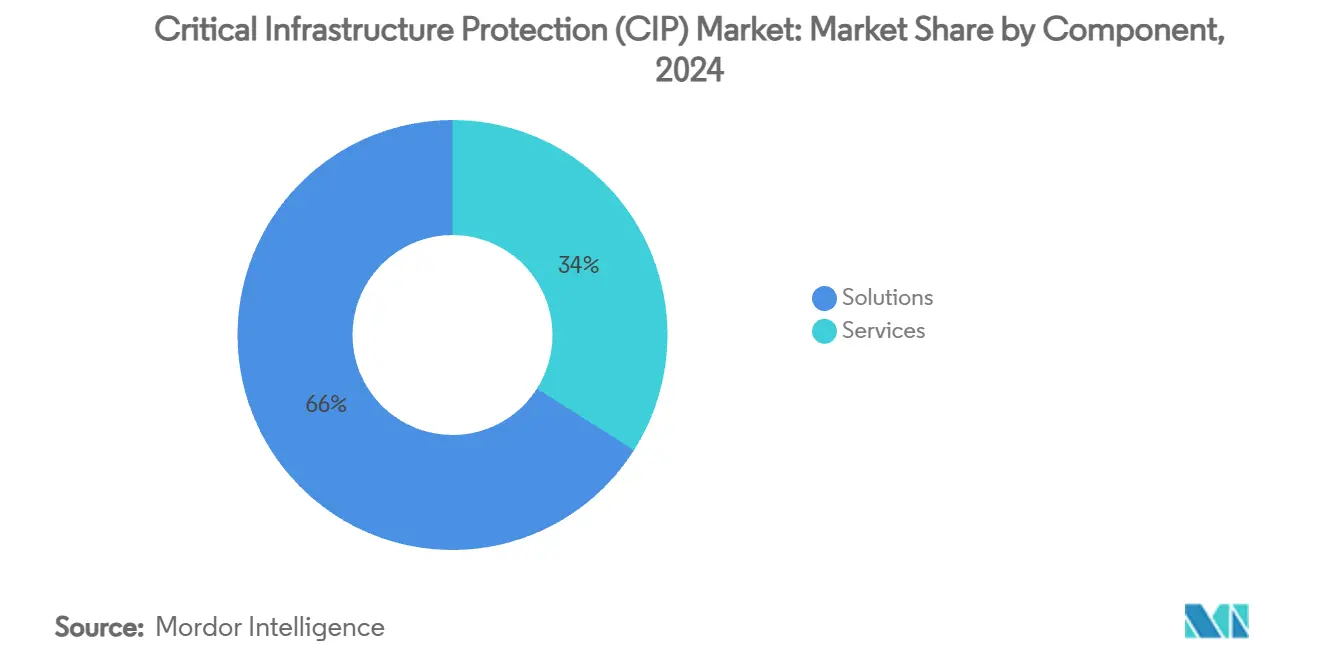

- Nach Komponente führten Lösungen mit 66,0% des Umsatzes von 2024, während Services mit einer CAGR von 5,7% bis 2030 voranschreiten.

- Nach Sicherheitstyp hielt Physische Sicherheit 56,9% des Umsatzes von 2024; Cybersicherheit wächst mit einer CAGR von 5,9% bis 2030.

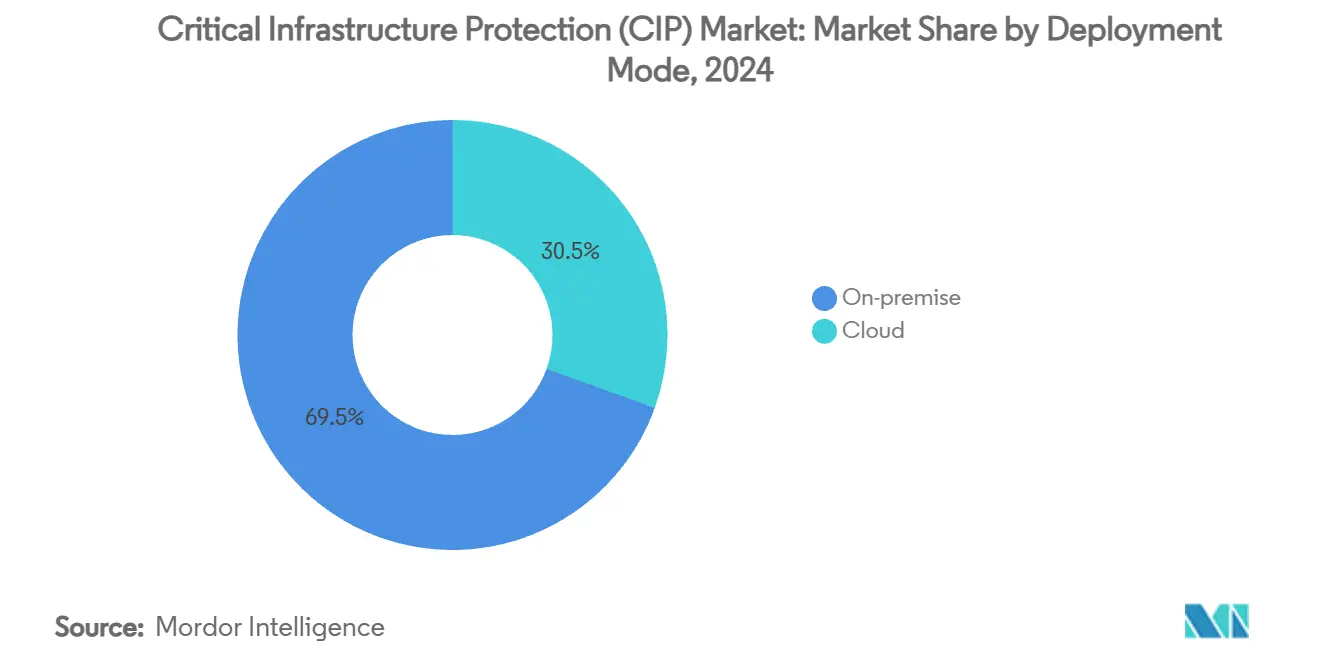

- Nach Bereitstellungsart machten On-Premise-Installationen 69,5% Anteil der Marktgröße für Kritische Infrastruktur Schutz 2024 aus, dennoch expandiert Cloud/X-as-a-Service mit einer CAGR von 4,8%.

- Nach Branche befehligte Energie und Strom 29,3% des Marktanteils für Kritische Infrastruktur Schutz 2024, während der Transport voraussichtlich mit einer CAGR von 4,9% bis 2030 wachsen wird.

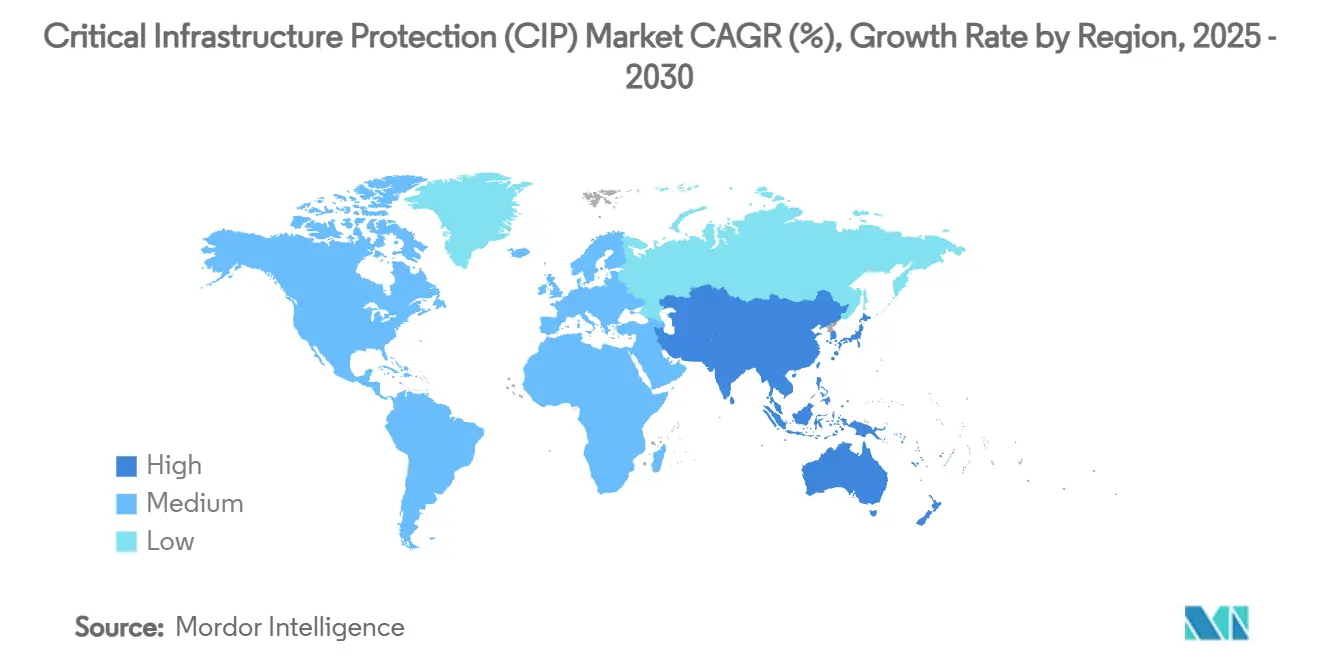

- Nach Geografie trug Nordamerika 36,1% zum Umsatz in 2024 bei; Asien-Pazifik ist die am schnellsten wachsende Region mit einer CAGR von 4,2% bis 2030.

Globale Markttrends und Erkenntnisse für Kritische Infrastruktur Schutz (CIP)

Analyse der Treiberwirkung

| Treiber | (~) % Auswirkung auf CAGR-Prognose | Geografische Relevanz | Auswirkungszeitraum |

|---|---|---|---|

| Wachsende Regierungsmandate (z.B. NIS-2, CISA) in Nordamerika und EU | +1.2% | Nordamerika und EU | Kurzfristig (≤ 2 Jahre) |

| Staatlich unterstützte OT-Cyberangriffe auf Energie- und Wasserversorgungsunternehmen | +0.8% | Global, konzentriert in Nordamerika | Mittelfristig (2-4 Jahre) |

| Smart-Grid Einführungen treiben integrierte physisch-cyber Ausgaben voran | +0.6% | Global, mit frühen Gewinnen in Europa und Asien | Mittelfristig (2-4 Jahre) |

| 5G und Edge-Expansion erhöhen Telekom-Angriffsfläche in Asien | +0.4% | Asien-Pazifik Kern, Übertragung auf global | Langfristig (≥ 4 Jahre) |

| IT-OT Konvergenz beschleunigt Zero-Trust-Einführung | +0.5% | Global | Mittelfristig (2-4 Jahre) |

| Öffentlich-private Finanzierung für Flughafen- und Hafensicherheit im Nahen Osten | +0.3% | Naher Osten, mit Expansion nach Afrika | Langfristig (≥ 4 Jahre) |

| Quelle: Mordor Intelligence | |||

Wachsende Regierungsmandate treiben compliance-geführte Markterweiterung voran

Obligatorische Vorschriften verändern die Beschaffungsmuster im Markt für Kritische Infrastruktur Schutz. Die EU-NIS-2-Richtlinie erweitert die obligatorische Cybersicherheit auf 18 Sektoren und jede Organisation mit mehr als 50 Mitarbeitern und 10 Millionen EUR (10,9 Millionen USD) Umsatz und vergrößert damit die adressierbare Basis. In den Vereinigten Staaten zwingt die vorgeschlagene CIRCIA-Regel der CISA etwa 316.000 Entitäten dazu, Cybervorfälle innerhalb von 72 Stunden und Ransomware-Zahlungen innerhalb von 24 Stunden zu melden.[1]Office of the Federal Register, "Cyber Incident Reporting for CIRCIA," Federal Register, federalregister.gov Die Ausrichtung auf ISA/IEC 62443-Standards vereinfacht die Anbieterzertifizierung und treibt Großbeschaffungen voran, während Entitäten, die sich zuvor auf freiwillige Richtlinien verließen, nun Investitionen beschleunigen, um Strafen und Prüfungsschwellen zu erfüllen.

Staatlich unterstützte Cyberkampagnen zielen auf Betriebstechnologie-Systeme ab

Nationalstaatsgruppen priorisieren langfristige Infiltration von OT-Netzwerken, die Strom-, Wasser- und Transportsysteme betreiben. Der chinesische Akteur Volt Typhoon verblieb über fünf Jahre in der US-Infrastruktur mit dem Ziel störender Fähigkeiten anstelle von Spionage. Ähnliche Kampagnen gegen US-Wasseranlagen und japanische Luft- und Raumfahrtorganisationen unterstreichen den Wandel vom IT-zentrierten Datendiebstahl zur OT-Ebenen-Sabotage. Diese Bedrohungen nutzen veraltete Protokolle wie Modbus aus, denen die Authentifizierung fehlt, und spornen Investitionen in spezialisierte Intrusion Detection und Netzwerksegmentierungstools an.

Smart-Grid-Modernisierung integriert physischen und Cyberschutz

Verteilte Energieressourcen, Smart Meter und automatisierte Umspannwerke verbinden physische Anlagensicherheit mit Echtzeit-Cyberüberwachung und erweitern den Markt für Kritische Infrastruktur Schutz. NIST's Smart Grid Interoperability Standards Release 4.0 hebt sichere Kommunikation als grundlegend für die Zuverlässigkeit hervor.[2]NIST Team, "Smart Grid Interoperability Standards 4.0," NIST, nvlpubs.nist.gov Das FBI warnt, dass rapide Erneuerbare-Energien-Ausbau Einstiegspunkte für Hacker schafft, da kleinere private Betreiber bei den Kontrollen zurückbleiben. Versorgungsunternehmen kombinieren daher Perimeterzäune und Videoanalysen mit KI-basierter Anomalieerkennung für Umspannwerke und Mikronetze und stärken integrierte Budgets.

5G-Netzausbau schafft neue Angriffsflächen in der Telekommunikationsinfrastruktur

Der aggressive 5G-Rollout im asiatisch-pazifischen Raum bringt Leistungsgewinne, führt jedoch zu über 70 dokumentierten Sicherheitsrisiken, einschließlich Cross-Slice-Privilegieneskalation und Edge-Device-Hijacking. IoT-Endpunkte machen einen Großteil der Malware-Ereignisse aus und signalisieren schwache Authentifizierungsprotokolle. Regierungen entwerfen nun spektrumspezifische Schutzrahmen und drängen Telekommunikationsbetreiber dazu, virtuelle Firewalls, Secure Access Service Edge (SASE)-Plattformen und kontinuierliche Threat Intelligence Feeds zu implementieren

Analyse der Hemmnisse

| Hemmnis | (~)% Auswirkung auf CAGR-Prognose | Geografische Relevanz | Auswirkungszeitraum |

|---|---|---|---|

| Legacy OT-Sicherheits-Interoperabilitätslücken | -0.7% | Global, insbesondere in reifen Industrieökonomien | Mittelfristig (2-4 Jahre) |

| Mangel an OT-qualifizierten Cybersicherheitsfachkräften | -0.5% | Global, akut in Nordamerika und Europa | Langfristig (≥ 4 Jahre) |

| Hohe Gesamtbetriebskosten für End-to-End-Lösungen | -0.4% | Global, ausgeprägter in Schwellenländern | Mittelfristig (2-4 Jahre) |

| Fragmentierte Vorschriften in Schwellenländern | -0.2% | Schwellenmärkte in Asien, Afrika und Lateinamerika | Langfristig (≥ 4 Jahre) |

| Quelle: Mordor Intelligence | |||

Legacy-OT-Systeme schaffen anhaltende Interoperabilitäts-Herausforderungen

Industrieanlagen laufen oft jahrzehntelang auf Protokollen ohne grundlegende Verschlüsselung. Modbus und OPC Classic können nicht ohne Ausfallzeiten gepatcht werden und erfordern kostspielige kompensierende Kontrollen wie Datendioden und virtuelles Patching. Das FBI bezeichnet End-of-Life-Systeme als "Achillesferse" der Infrastruktursicherheit und weist darauf hin, dass viele Upgrades von mehrjähriger Kapitalplanung abhängen. Diese Barrieren verlangsamen den Markt für Kritische Infrastruktur Schutz, auch wenn Compliance-Termine bevorstehen.

Akuter Arbeitskräftemangel begrenzt Implementierungsfähigkeiten

Die Vereinigten Staaten benötigen zusätzliche 225.000 Cybersicherheitsfachkräfte, dennoch können nur 85% der Vakanzen mit bestehenden Talentpools besetzt werden. OT-fokussierte Rollen sind besonders rar, da Praktiker IT-Expertise mit Prozesssteuerungswissen verbinden müssen und durchschnittliche Gehälter von 117.000 USD kommandieren.[3]BankInfoSecurity Editors, "Growing Demand for OT Security Experts," BankInfoSecurity, bankinfosecurity.com Begrenzte Personalausstattung zwingt Betreiber zum Outsourcing oder zur Verschiebung von Projekten und dämpft die kurzfristige Marktgeschwindigkeit.

Segmentanalyse

Nach Komponente: Services-Wachstum übertrifft Lösungsdominanz

Lösungen generierten 66,0% des Umsatzes 2024; Services werden jedoch voraussichtlich mit einer CAGR von 5,7% expandieren, da Organisationen wachsender Komplexität gegenüberstehen. Managed Detection and Response, Compliance-Auditing und Incident Recovery werden in Abonnementverträge gebündelt, die operative Risiken übertragen. Cloud Security Alliance Leitlinien bemerken, dass Zero-Trust-Rollouts in OT spezialisierte Roadmapping und 24/7-Überwachung erfordern, Arbeitslasten, die den meisten Unternehmen intern fehlen.

Der Markt für Kritische Infrastruktur Schutz profitiert, da Managed Provider Expertise durch Akquisitionen wie GardaWorld's Integration von OnSolve für kritisches Event-Management konsolidieren. Dragos' Kauf von Network Perception fügt kontinuierliche Visualisierung von Firewall-Regeln zu seiner Industrieplattform hinzu und erweitert Cross-Sell-Potenzial. Diese Schritte veranschaulichen, wie Skalierung und Servicebreite Wettbewerbsvorteile beschleunigen und langfristige wiederkehrende Einnahmen untermauern.

Nach Sicherheitstyp: Cybersicherheitsbeschleunigung fordert physische Dominanz heraus

Physische Sicherheit behielt 56,9% der Ausgaben 2024 durch Perimeter-Überwachung, Zugriffskontrolle und Screening-Technologien. Dennoch schreitet das Cybersicherheitssegment jährlich um 5,9% voran, da Bedrohungsakteure zu IT-OT-Konvergenzpunkten migrieren. Die Marktgröße für Kritische Infrastruktur Schutz für SCADA/OT-Sicherheit soll angesichts neuer Zero-Trust-Baselines stark ansteigen, während Netzwerk-Mikrosegmentierungsprodukte Legacy-Anlagen ohne Anlagenstillstände isolieren.

Automatische Antwortsuiten wie Siemens SIBERprotect isolieren kompromittierte Knoten innerhalb von Millisekunden und demonstrieren, wie maschinengeschwindigkeitsbasierte Verteidigung die Vorfallseindämmung umgestaltet. Identity-and-Access-Plattformen, die für luftgetrennte Systeme entwickelt wurden, verhindern Credential-Sprawl. Da Kapitalplaner integrierte Dashboards suchen, die CCTV-Analysen mit Cyber-Warnungen kombinieren, erodiert Konvergenzsoftware weiterhin die historische Trennung zwischen physischen und digitalen Schutzmaßnahmen.

Nach Bereitstellungsart: Cloud-Adoption beschleunigt trotz On-Premise-Dominanz

On-Premise-Architekturen befehligten 69,5% des Marktanteils für Kritische Infrastruktur Schutz 2024, da Versorgungsunternehmen und Flughäfen direkte Kontrolle über missionskritische Anlagen benötigen. Allerdings verzeichnen Hybrid-Modelle, die Telemetrie an sichere Clouds senden, nun eine CAGR von 4,8%, da Betreiber skalierbare Analysen nutzen. Southern Company's Implementierung von OneLayer's Bridge-Plattform veranschaulicht, wie LTE-Netzwerk-Fingerprints Cloud-Engines speisen, ohne Kontrollschleifen offenzulegen.

Cloud-native Anbieter mildern Datensouveränitätsrisiken mit unidirektionalen Gateways, die durch Deals wie OPSWAT-Fend erworben wurden, welche Datendioden einfügen, die einseitigen Verkehr durchsetzen. Da Regulatoren Verschlüsselungs- und Speicherregeln klären, beeinflussen Abonnementökonomie und rasche Feature-Rollouts weiterhin die Beschaffung in Richtung SaaS, insbesondere für Fernüberwachung und Compliance-Berichterstattung.

Nach Branche: Transportmomentum fordert Energieführung heraus

Energie und Strom hielten 29,3% des Umsatzes 2024, da Grid-Modernisierungsbudgets Umspannwerk-Firewalls und physische Perimetererkennung priorisierten. Dennoch wird der Transport voraussichtlich mit einer CAGR von 4,9% auf der Grundlage verbundener Schienen-, Luftfahrt- und Hafenprojekte wachsen, die OT mit Echtzeit-Analysen überlagern. TSA-Pipeline-Sicherheitsrichtlinien und das AI-Framework des Verkehrsministeriums zwingen Betreiber dazu, Threat Intelligence Feeds in Dispatch- und Sicherheitssysteme zu integrieren.

Die Marktgröße für Kritische Infrastruktur Schutz für autonome Frachtkorridore steigt, da jeder Smart Sensor oder Mikro-Rechenzentrum einen zu sichernden Endpunkt darstellt. Flughafenbehörden bündeln nun biometrische Zugangstore mit Cyber-Incident-Response-SLAs und spiegeln das Konvergenzparadigma wider. Währenddessen halten BFSI, Regierung und Gesundheitswesen stetige, durch Compliance getriebene Nachfrage aufrecht, aber Telekommunikation überholt Fertigung in der Ausgabenintensität, da die 5G-Einführung die Netzwerkhärtung beschleunigt.

Geografieanalyse

Nordamerika behielt 36,1% des Umsatzes 2024, untermauert von CISA's Leistungsziel-Roadmap, die 16 Sektoren mit obligatorischer Berichterstattung ausrichtet. Schneider Electric's 700 Millionen USD Fertigungsexpansion demonstriert anhaltende Kapitalzuflüsse, die Lieferketten lokalisieren und Antwortzeiten für Grid-Kunden verkürzen. Das AI-Sicherheitsframework des Heimatschutzministeriums standardisiert zusätzlich die Risikohaltung und fördert Heimatmarktstärke für inländische Anbieter.

Asien-Pazifik verzeichnet die schnellste regionale CAGR mit 4,2% bis 2030. Japans Active Cyber Defense Bill ermöglicht präventive Threat Hunting, während die KDDI-NEC-Allianz verwalteten Lieferketenschutz für Industriekunden skaliert. ASEAN-Volkswirtschaften budgetieren kollektiv 171 Milliarden USD für Cybersicherheit bis 2025 und stimulieren die Nachfrage nach lokalisierten SOCs und sprachbewusster Threat Analytics. Chinas nationale Programme und Indiens digitales öffentliches Infrastrukturmodell erweitern Anbietermöglichkeiten, obwohl einzigartige Verschlüsselungsregeln länderspezifische Produktvarianten erfordern.

Wettbewerbslandschaft

Der Wettbewerb ist fragmentiert, wobei Verteidigungsintegratoren und Cybersicherheits-Pure-Plays um konvergierte IT-OT-Budgets konkurrieren. Lockheed Martin, Northrop Grumman und BAE Systems setzen langjährige Regierungsreferenzen ein, um große, mehrjährige Systemintegrationsengagements zu sichern. Cyber-First-Spezialisten wie Darktrace, Claroty und Dragos differenzieren sich mit Machine-Learning-Analysen, die für Industrieprotokolle abgestimmt sind.

Strategische Spielzüge konzentrieren sich auf Fähigkeitskonsolidierung. Dragos' Network Perception Akquisition schichtet kontinuierliche Firewall-Compliance-Checks auf seinen Detection-Stack und ermöglicht One-Stop-Beschaffung für Versorgungsunternehmen. OPSWAT's Kauf von Fend fügt unidirektionale Datenfluss-Hardware hinzu und verbindet Cloud-Analysen mit luftgetrennten Controllern. GardaWorld's Integration von OnSolve faltet Threat Intelligence in physische Wachdienste und signalisiert eine Bewegung hin zu Plattform-Ökosystemen, die digitale und vor-Ort-Antworten umspannen.

Partnerschaften skalieren Marktreichweite ohne schwere Kapitalausgaben. Xage Security's Allianz mit Darktrace verbindet Zero-Trust-Gateways mit KI-basierter Anomalieerkennung und bietet mittelgroßen Betreibern eine integrierte Option, die CIRCIA-Berichterstattungsregeln erfüllt. Anbieter positionieren sich zunehmend um ergebnisbasierte SLAs und heben reduzierte Mean-Time-to-Detect statt Produktfeatures hervor, da sich Beschaffungskriterien entwickeln.

Branchenführer für Kritische Infrastruktur Schutz (CIP)

-

Bae Systems PLC

-

Honeywell International Inc.

-

Airbus SE

-

Hexagon AB

-

General Electric Company

- *Haftungsausschluss: Hauptakteure in keiner bestimmten Reihenfolge sortiert

Aktuelle Branchenentwicklungen

- Juni 2025: Schneider Electric kündigte eine 700 Millionen USD Investition in die US-Fertigung bis 2027 an, die über 1.000 Arbeitsplätze schafft und ein Mikronetz-Testzentrum hinzufügt.

- Mai 2025: KDDI und NEC starteten ein gemeinsames Cybersicherheitsgeschäft, das auf kritische Infrastruktur und Lieferketenschutz in Japan abzielt.

- März 2025: Fortinet erweiterte seine OT Security Plattform mit gehärteten Segmentierungsgeräten und verbesserter SecOps-Automatisierung für 5G-Konnektivität.

- März 2025: Southern Company's Southern Linc wählte OneLayer's Bridge-Plattform zur Sicherung seines 122.000 Quadratmeilen LTE-Netzwerks.

Globaler Berichtsumfang für den Markt Kritische Infrastruktur Schutz (CIP)

Kritische Infrastruktur ist die Wachsamkeit und Reaktion auf schwere Vorfälle, die die Schlüsselinfrastruktur einer Region, Nation oder Organisation betreffen. Der steigende Bedarf, sensible Infrastrukturen vor Angriffen zu schützen, führt zur Adoption von Lösungen für den Schutz kritischer Infrastruktur. Der Schutz kritischer Infrastruktur bietet Kontrollen zur Stabilisierung des Geräts, sichere Kommunikation zwischen Geräten und Verwaltung und Überwachung der verbundenen Geräte. Er ist darauf ausgelegt, die Bedrohung durch Cyberkriminalität und physische Manipulation der Schlüsselinfrastruktur zu kontrollieren.

Der Markt für den Schutz kritischer Infrastruktur schätzt die Einnahmen aus Sicherheitstechnologielösungen und -services über verschiedene Endnutzerbranchen wie Energie und Strom, Transport und sensible Infrastruktur und Unternehmen hinweg. Die Studie bietet auch das aktuelle Marktszenario und den Ausblick des Marktes für den Schutz kritischer Infrastruktur über verschiedene Schlüsselländer, die im Rahmen berücksichtigt werden. Die Studie umfasst eine eingehende Analyse der Wettbewerbslandschaft der wichtigsten Anbieter für den Schutz kritischer Infrastruktur, die in der Region tätig sind.

Der Markt für den Schutz kritischer Infrastruktur ist segmentiert nach Sicherheitstechnologie (Netzwerksicherheit, physische Sicherheit [Screening & Scanning, Videoüberwachung, PSIM & PIAM, Zugriffskontrolle], Fahrzeugidentifikationsmanagement, Gebäudemanagementsysteme, sichere Kommunikation, Radars, SCADA-Sicherheit und CBRNE), Services (Risikomanagementservices, Design, Integration und Beratung, verwaltete Services, Wartung & Support), Branche (Energie & Strom, Transport, sensible Infrastruktur und Unternehmen) und Geografie (Nordamerika [Vereinigte Staaten, Kanada], Europa [Deutschland, Vereinigtes Königreich, Frankreich, Italien, Rest Europa], Asien-Pazifik [China, Japan, Indien, Rest Asien-Pazifik], Lateinamerika [Brasilien, Argentinien, Mexiko, Rest Lateinamerika], Naher Osten und Afrika [Vereinigte Arabische Emirate, Saudi-Arabien, Südafrika, Türkei, Rest Naher Osten und Afrika]). Die Marktgrößen und Prognosen werden in Wertangaben (USD) für alle Segmente bereitgestellt.

| Lösungen |

| Services |

| Physische Sicherheit | Screening und Scanning | Videoüberwachung |

| Zugriffskontrolle | ||

| PSIM und PIAM | ||

| CBRNE-Erkennung | ||

| Cybersicherheit | Netzwerksicherheit | |

| SCADA / OT-Sicherheit | ||

| Identity and Access Management | ||

| Daten- und Anwendungssicherheit | ||

| Sichere Kommunikation | ||

| On-premise |

| Cloud / X-as-a-Service |

| Energie und Strom |

| BFSI |

| Transport |

| Telekommunikation |

| Regierung und Verteidigung |

| Chemie und Fertigung |

| Gesundheitswesen und Life Sciences |

| Sensible Infrastruktur und Rechenzentren |

| Nordamerika | Vereinigte Staaten | |

| Kanada | ||

| Mexiko | ||

| Südamerika | Brasilien | |

| Argentinien | ||

| Rest Südamerika | ||

| Europa | Vereinigtes Königreich | |

| Deutschland | ||

| Frankreich | ||

| Italien | ||

| Spanien | ||

| Rest Europa | ||

| Asien-Pazifik | China | |

| Japan | ||

| Indien | ||

| Südkorea | ||

| Neuseeland | ||

| Rest Asien-Pazifik | ||

| Naher Osten und Afrika | Naher Osten | GCC |

| Türkei | ||

| Israel | ||

| Rest Naher Osten | ||

| Afrika | Südafrika | |

| Nigeria | ||

| Ägypten | ||

| Rest Afrika | ||

| Nach Komponente | Lösungen | ||

| Services | |||

| Nach Sicherheitstyp | Physische Sicherheit | Screening und Scanning | Videoüberwachung |

| Zugriffskontrolle | |||

| PSIM und PIAM | |||

| CBRNE-Erkennung | |||

| Cybersicherheit | Netzwerksicherheit | ||

| SCADA / OT-Sicherheit | |||

| Identity and Access Management | |||

| Daten- und Anwendungssicherheit | |||

| Sichere Kommunikation | |||

| Nach Bereitstellungsart | On-premise | ||

| Cloud / X-as-a-Service | |||

| Nach Branche | Energie und Strom | ||

| BFSI | |||

| Transport | |||

| Telekommunikation | |||

| Regierung und Verteidigung | |||

| Chemie und Fertigung | |||

| Gesundheitswesen und Life Sciences | |||

| Sensible Infrastruktur und Rechenzentren | |||

| Nach Geografie | Nordamerika | Vereinigte Staaten | |

| Kanada | |||

| Mexiko | |||

| Südamerika | Brasilien | ||

| Argentinien | |||

| Rest Südamerika | |||

| Europa | Vereinigtes Königreich | ||

| Deutschland | |||

| Frankreich | |||

| Italien | |||

| Spanien | |||

| Rest Europa | |||

| Asien-Pazifik | China | ||

| Japan | |||

| Indien | |||

| Südkorea | |||

| Neuseeland | |||

| Rest Asien-Pazifik | |||

| Naher Osten und Afrika | Naher Osten | GCC | |

| Türkei | |||

| Israel | |||

| Rest Naher Osten | |||

| Afrika | Südafrika | ||

| Nigeria | |||

| Ägypten | |||

| Rest Afrika | |||

Wichtige im Bericht beantwortete Fragen

Wie ist das prognostizierte Wachstum des Marktes für Kritische Infrastruktur Schutz bis 2030?

Der Markt wird voraussichtlich von 154,32 Milliarden USD im Jahr 2025 auf 187,03 Milliarden USD im Jahr 2030 expandieren, was eine CAGR von 3,92% widerspiegelt.

Welche Region zeigt das schnellste Wachstum bei den Ausgaben für Kritische Infrastruktur Schutz?

Asien-Pazifik führt mit einer CAGR von 4,2%, da 5G, Edge Computing und proaktive Cyber-Defense-Gesetzgebung die Budgets beschleunigen.

Warum wachsen Services schneller als Lösungen in diesem Markt?

Managed Detection, Incident Response und Compliance-Outsourcing adressieren Qualifikationslücken und Komplexität und treiben eine CAGR von 5,7% für Services an.

Wie beeinflussen Vorschriften die Marktnachfrage?

Mandate wie die EU-NIS-2-Richtlinie und die US-CIRCIA-Regel erfordern Vorfallsmeldung und Mindestkontrollen und zwingen sogar zuvor befreite Betreiber dazu, in Schutzplattformen zu investieren.

Seite zuletzt aktualisiert am: