حجم وحصة سوق الأمن السيبراني للدفاع

تحليل سوق الأمن السيبراني للدفاع من قبل موردور إنتليجنس

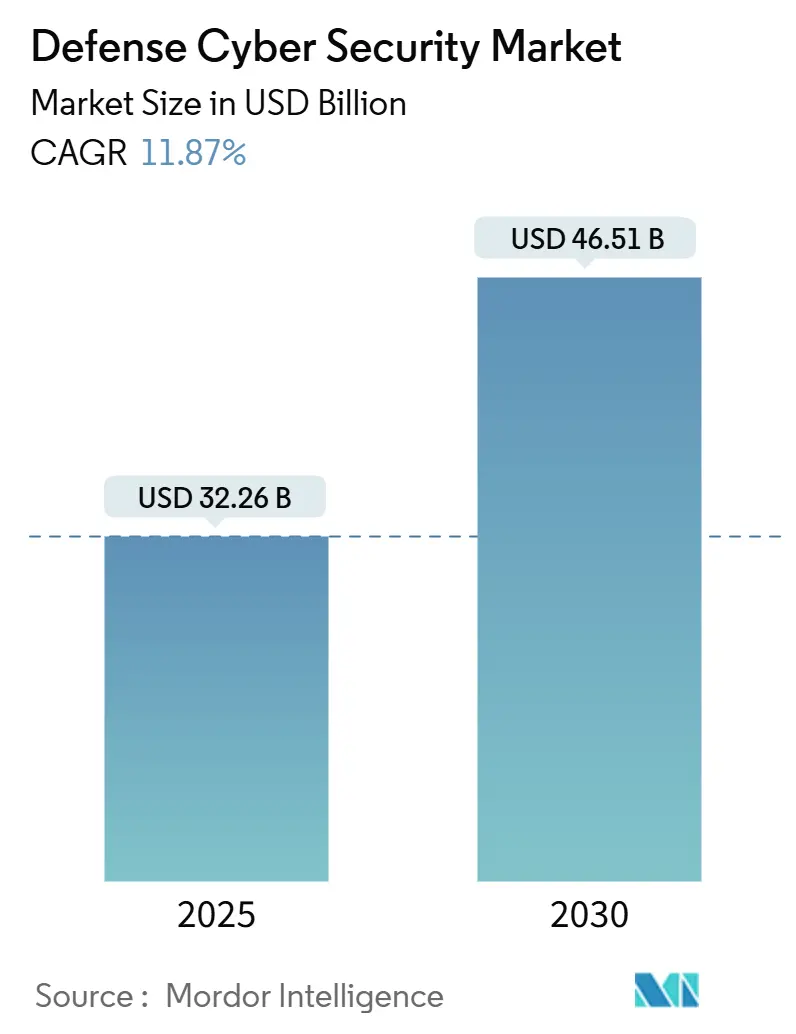

بلغ حجم سوق الأمن السيبراني للدفاع 32.26 مليار دولار أمريكي في عام 2025 ومن المتوقع أن يصل إلى 46.51 مليار دولار أمريكي بحلول عام 2030، مما يعكس معدل نمو سنوي مركب قدره 11.87% حيث يتحول القطاع نحو هياكل "عدم الثقة أبداً، التحقق دائماً" عبر أنظمة الأمن القومي. الإضفاء السريع للطابع المؤسسي على سياسات الثقة المعدومة، وتسليح التكنولوجيا التشغيلية، والضغط المتزايد للدفاع عن الأقمار الصناعية والشبكات المعرفة بالبرمجيات تجتمع لترفع العمليات السيبرانية إلى مجال قتالي كامل على قدم المساواة مع البر والبحر والجو والفضاء. التفويضات الصادرة عن وزارة الدفاع الأمريكية لدمج الثقة المعدومة في كل منصة أسلحة بحلول عام 2035 تضخم الطلب على حلول الأمان التي تعمل على مستويات المؤسسة والتكتيك.[1]جاريد سيربو، "تهدف وزارة الدفاع إلى أتمتة تقييمات الثقة المعدومة،" federalnewsnetwork.com وفي الوقت نفسه، فإن التحول إلى العمليات المشتركة متعددة المجالات تحت برامج مثل JADC2 و GCIA يدفع الاستثمار في الشبكات السحابية الآمنة القادرة على مشاركة البيانات في الوقت الفعلي في المسارح المتنازع عليها.

النتائج الرئيسية للتقرير

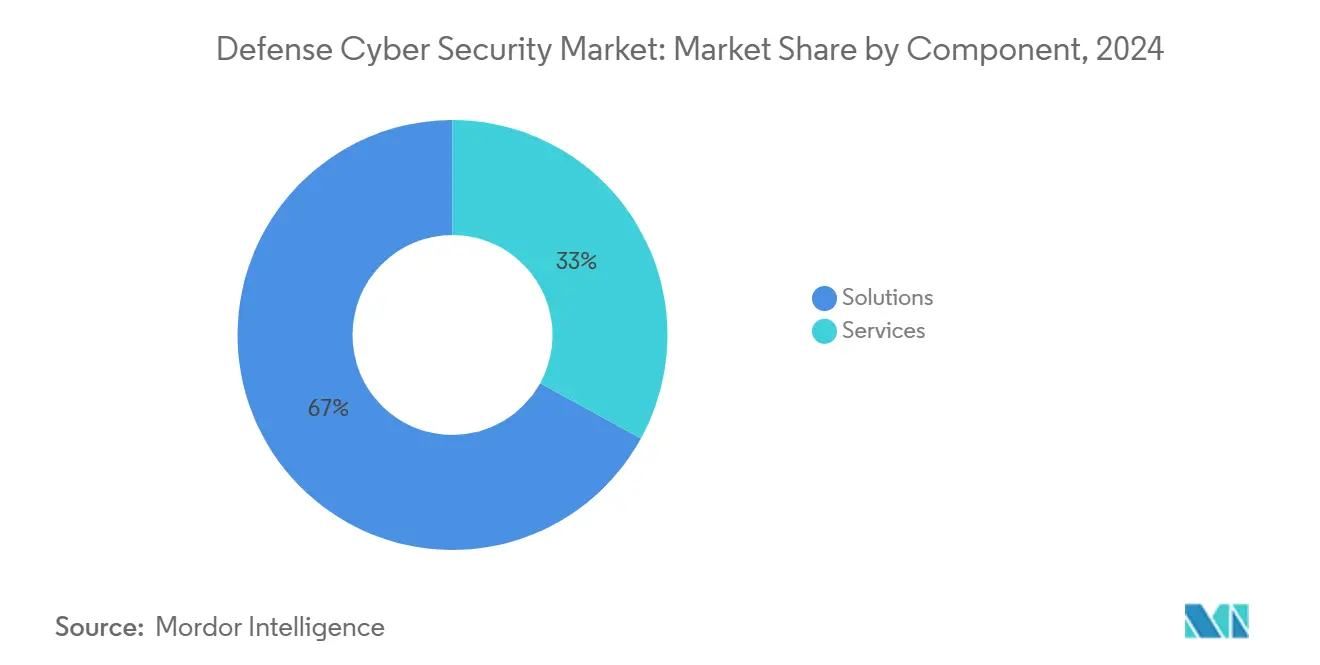

- حسب المكون، استمرت الحلول في الهيمنة بنسبة 67% من الإيرادات في عام 2024، بينما من المتوقع أن تتوسع الخدمات بمعدل نمو سنوي مركب قدره 11.8% حتى عام 2030.

- حسب نوع الأمان، قاد أمان الشبكة بحصة 42% من حجم سوق الأمن السيبراني للدفاع في عام 2024، إلا أن الأمان السحابي من المتوقع أن يتقدم بمعدل نمو سنوي مركب قدره 15.7% حتى عام 2030.

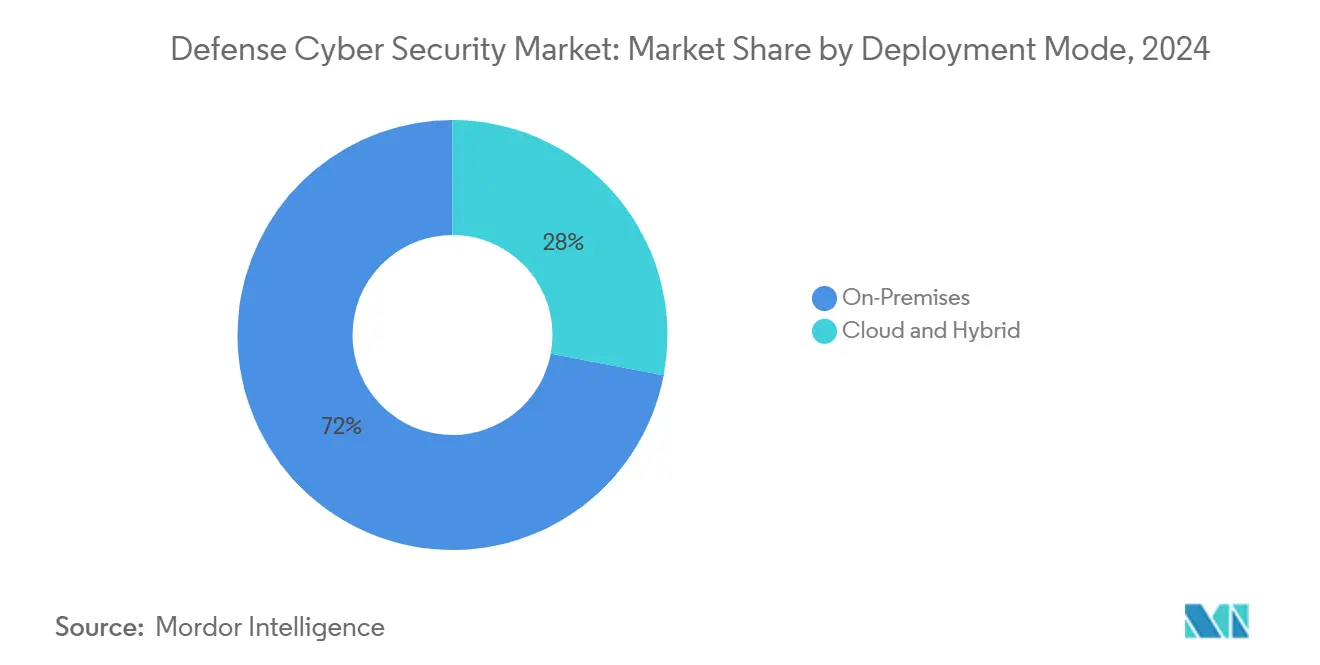

- حسب نمط النشر، شكلت النماذج في الموقع 72% من إيرادات عام 2024، بينما من المقرر أن يرتفع النشر السحابي بمعدل نمو سنوي مركب قدره 14.8%.

- حسب المستخدم النهائي، احتفظت القوات البرية بنسبة 37% من حصة سوق الأمن السيبراني للدفاع في عام 2024؛ تسجل القوات البحرية أسرع نمو بمعدل نمو سنوي مركب قدره 12.5%.

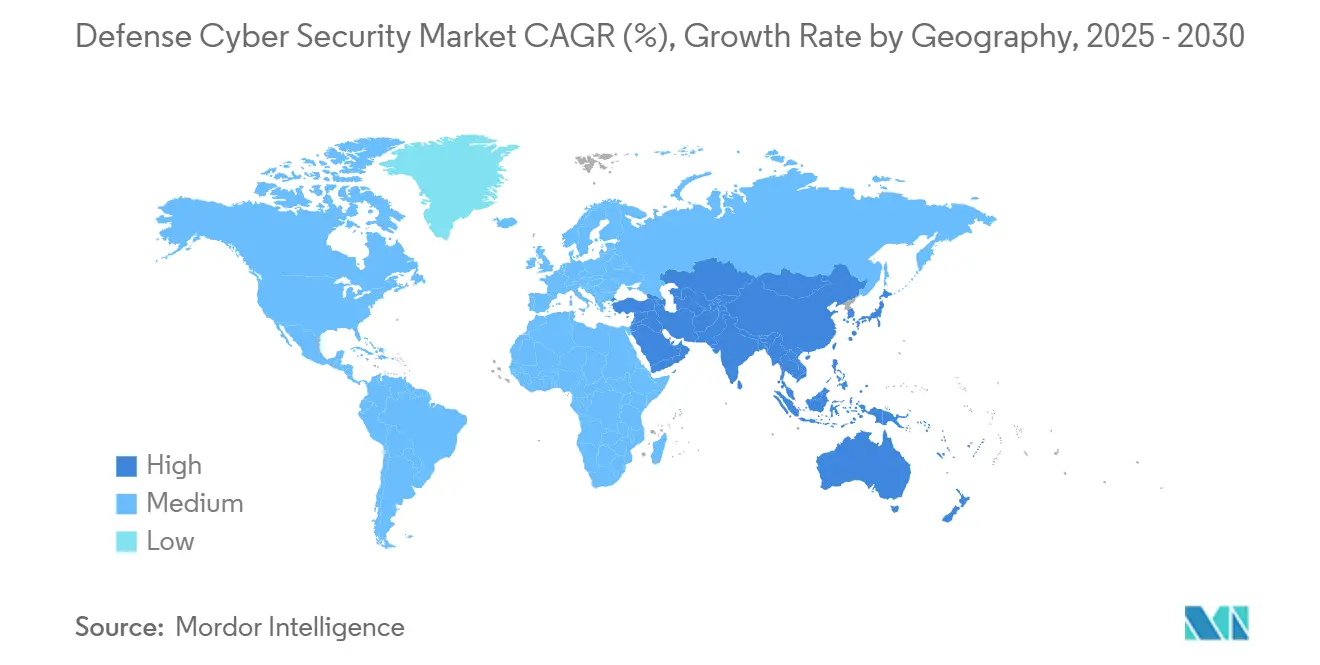

- حسب الجغرافيا، حققت أمريكا الشمالية قيادة الإيرادات بنسبة 38% في عام 2024، بينما تسير آسيا والمحيط الهادئ بمعدل نمو سنوي مركب قدره 11.4% حتى عام 2030.

اتجاهات ونتائج سوق الأمن السيبراني للدفاع العالمي

تحليل تأثير المحركات

| المحرك | (~) % تأثير على توقعات معدل النمو السنوي المركب | الصلة الجغرافية | الجدول الزمني للتأثير |

|---|---|---|---|

| النشر السريع للشبكات القتالية المعرفة بالبرمجيات والقائمة على الأقمار الصناعية في آسيا | +2.1% | آسيا والمحيط الهادئ، مع انتشار إلى حلفاء المحيط الهندي الهادئ | متوسط المدى (2-4 سنوات) |

| الهياكل المفوضة للثقة المعدومة في الولايات المتحدة ومشتريات دفاع العيون الخمس | +2.8% | أمريكا الشمالية، أستراليا، المملكة المتحدة، مع تبني الناتو | طويل المدى (≥ 4 سنوات) |

| تبني متسارع للتوأم الرقمي والمنصات المستقلة يتطلب أمان تكنولوجيا التشغيل وتكنولوجيا المعلومات في الوقت الفعلي | +1.9% | عالمي، مع تبني مبكر في الولايات المتحدة وأوروبا | متوسط المدى (2-4 سنوات) |

| برامج هجرة السحابة الدفاعية (JADC2، GCIA) تدفع إنفاق شبكة البيانات الآمنة | +2.3% | أمريكا الشمالية، مع متطلبات قابلية التشغيل البيني للحلفاء | طويل المدى (≥ 4 سنوات) |

| تمويل ناتو DIANA و EU EDF يحفز استثمارات مجال السيبر عبر الحدود | +1.4% | أوروبا، مع التعاون عبر المحيط الأطلسي | متوسط المدى (2-4 سنوات) |

| المصدر: Mordor Intelligence | |||

النشر السريع للشبكات القتالية المعرفة بالبرمجيات والقائمة على الأقمار الصناعية في آسيا

تختبر القوات المسلحة في آسيا والمحيط الهادئ شبكات معرفة بالبرمجيات تسمح للقادة بإعادة تكوين تضاريس الاتصالات في ثوانٍ، مما يضاعف نواقل الهجوم المحتملة التي يمكن للخصوم استغلالها من الفضاء إلى الشاطئ. مذهب كوريا الجنوبية لعام 2024 يدمج الآن خيارات السيبر الهجومية جنباً إلى جنب مع جيوب آمنة بثقة معدومة، مما يشير إلى انتقال إقليمي من المواقف الدفاعية البحتة. قانون الدفاع السيبراني النشط في اليابان يدخل حيز التنفيذ بحلول عام 2027 ويسمح للحكومة بمراقبة حركة البنية التحتية الحيوية لتحديد الشذوذ، وهو توسع ملحوظ في الإشراف الحكومي. ربط الروابط الفضائية مع عقد 5G الأرضية يحسن المرونة، لكنه يعرض قياس الاستشعار عن بعد للمركبات الفضائية للخداع وتكتيكات الحرمان. التمارين مثل Talisman Sabre تنسج بشكل متزايد الأهداف السيبرانية في ألعاب الحرب الحركية، مما يؤكد كيف أن سوق الأمن السيبراني للدفاع متشابك مع قرارات هيكل القوة الأوسع.[2]المعهد الدولي للدراسات الاستراتيجية، "مجموعة بيانات التدريبات العسكرية في آسيا والمحيط الهادئ،" iiss.org

الهياكل المفوضة للثقة المعدومة في الولايات المتحدة ومشتريات دفاع العيون الخمس

الأمر التنفيذي 14028 ومذكرة الأمن القومي 8 يلزمان كل نظام أمن قومي أمريكي بتبني الثقة المعدومة، مما يؤجج المشتريات المدفوعة بالامتثال التي تمتد من تكنولوجيا المعلومات المؤسسية إلى ضوابط الأسلحة التكتيكية. أتمتة البنتاغون لتدفقات عمل التقييم تسرع الاعتماد دون تخفيف الصرامة، وهو شرط أساسي للتوسع عبر ملايين نقاط النهاية. شروط قابلية التشغيل البيني للعيون الخمس تظهر الآن في لغة طلب الاقتراح، مكافأة البائعين الذين يمكنهم تلبية عتبات التصريح الأمني متعدد الجنسيات. بحلول عام 2035، يجب أن تتخلل الثقة المعدومة أنظمة الإطلاق والطيران وسلاسل التحكم في النيران، مما يتطلب الرشاقة التشفيرية والتحقق المستمر من الهوية حتى في الإعدادات المحرومة من الاتصالات.

تبني متسارع للتوأم الرقمي والمنصات المستقلة يتطلب أمان تكنولوجيا التشغيل وتكنولوجيا المعلومات في الوقت الفعلي

هندسة التوأم الرقمي تقصر دورات التطوير ولكنها تعرض بيئات المحاكاة للتجسس في الوقت نفسه. قرار الجيش الأمريكي في مايو 2024 لبناء مركبة المشاة XM30 بالكامل داخل نظام بيئي افتراضي يوضح كيف يمكن أن تصبح بيانات التصميم هدفاً سيبرانياً عالي القيمة. التوائم الرقمية الذكية المتفاعلة تصدر بالفعل أوامر التحكم للطائرات بدون طيار الفيزيائية، مما يلغي فجوة تكنولوجيا التشغيل وتكنولوجيا المعلومات السابقة. حماية المعلومات غير المصنفة المُتحكم بها عبر هذه الأنظمة المنعكسة تتطلب التشفير أثناء الراحة والحركة، بالإضافة إلى كشف الشذوذ القائم على الذكاء الاصطناعي المصمم لحركة أجهزة الاستشعار في الوقت الفعلي. مع توسع الاستقلالية من طائرات الاستطلاع بدون طيار إلى الأنظمة الفتاكة، يجد سوق الأمن السيبراني للدفاع طلباً جديداً على محركات الاستجابة الحتمية التي لا يمكن تشويشها أو خداعها.

برامج هجرة السحابة الدفاعية (JADC2، GCIA) تدفع إنفاق شبكة البيانات الآمنة

JADC2 و GCIA يعيدان تصميم تدفقات المعلومات بحيث تشارك المستويات التكتيكية البيانات بسلاسة مع القيادات الاستراتيجية. خصصت وكالة أنظمة معلومات الدفاع 504.9 مليون دولار أمريكي في السنة المالية 2025 للثقة المعدومة والوعي المتقدم بالموقف السيبراني، مما يشير إلى دعم مالي قوي. العقد الطرفية في البيئات المحرومة أو المتدهورة يجب أن تتخذ قرارات مخاطر مستقلة، مما يدفع الاستثمار في مجموعات الأمان خفيفة الوزن التي تعمل بدون اتصال عكسي. الحلول عبر المجالات التي تنقل المعلومات الاستخباراتية بين مستويات التصنيف تدمج الآن التعقيم التلقائي للحفاظ على السرية مع تمكين عمليات التحالف. وبالتالي فإن سوق الأمن السيبراني للدفاع يميل نحو ضوابط الوصول التكيفية ووظائف التدقيق عالية التأكيد التي تستمر حتى عندما يعطل الخصوم الروابط الفقرية.[3]TechUK، "حلول عبر المجالات لعمليات التحالف،" techuk.org

تحليل تأثير القيود

| القيد | (~) % تأثير على توقعات معدل النمو السنوي المركب | الصلة الجغرافية | الجدول الزمني للتأثير |

|---|---|---|---|

| المنصات الموروثة المجزأة تعرقل طرح التشفير من النهاية إلى النهاية | -1.8% | عالمي، مع تأثير حاد في أنظمة الدفاع المؤسسة | طويل المدى (≥ 4 سنوات) |

| فجوة مواهب التصريح الأمني المطولة في المشاريع المصنفة | -2.1% | أمريكا الشمالية وأوروبا، مع انتشار إلى الدول الحليفة | متوسط المدى (2-4 سنوات) |

| دورات التصديق والترخيص للعمل عالية التكلفة للحلول متعددة المجالات | -1.3% | أمريكا الشمالية، مع تأثير تنظيمي على مشتريات الحلفاء | متوسط المدى (2-4 سنوات) |

| أولوية التمويل المنخفضة ونقص مقياس عائد الاستثمار الفعال | -0.9% | عالمي، مع تأثير متفاوت بناء على تخصيص ميزانية الدفاع | قصير المدى (≤ 2 سنوات) |

| المصدر: Mordor Intelligence | |||

المنصات الموروثة المجزأة تعرقل طرح التشفير من النهاية إلى النهاية

أنظمة الأسلحة المبنية في التسعينيات لا تزال في الخدمة، لكن معالجاتها وناقلاتها لا تستطيع التعامل مع التشفير الحديث دون مقايضات في الأداء. كل فرع خدمة لا يزال يحافظ على بروتوكولات خاصة بالمنصة، مما يعقد أي دفعة لإدارة المفاتيح الموحدة. القادة أحياناً يفضلون وقت تشغيل المهمة على التشفير الشامل، مما يخلق مقاومة ثقافية تطابق المأزق التقني. لأن دورات الاستبدال تمتد لعقود، المقاولون الرئيسيون يجب أن يصمموا حلول تغليف تعيد تجهيز مبادئ الثقة المعدومة دون إعادة كتابة الكود المصدري، وهي شريحة متخصصة ولكن متنامية من سوق الأمن السيبراني للدفاع.

فجوة مواهب التصريح الأمني المطولة في المشاريع المصنفة

مبادرة القوى العاملة السيبرانية لوزارة الدفاع لم تملأ المناصب الحرجة؛ تراكمات التصريح لمدة 12-18 شهراً تثني المهنيين متوسطي المسيرة المهنية. الشركات التجارية تغري نفس المرشحين بحزم تعويض تتجاوز المكافئات على مقياس GS، مما يوسع فجوات الاستبقاء. التدقيق المتبادل عبر الحلفاء غير متساوٍ، مما يحد من التوظيف متعدد الجنسيات في البرامج المشتركة. الخلل الإقليمي يظهر، مع جنوب الولايات المتحدة والغرب الجبلي يواجهان نقصاً أكثر حدة لأن المهنيين المصرح لهم يتجمعون بالقرب من واشنطن العاصمة وهانتسفيل وسان أنطونيو. ندرة المواهب لذلك تدفع الطلب المستدام على الخدمات المدارة داخل سوق الأمن السيبراني للدفاع.

تحليل الشرائح

حسب المكون: نمو الخدمات يتفوق على هيمنة الحلول

استحوذت الحلول على 67% من الإيرادات في عام 2024، مما يعكس عقود التحديث المستمرة لجدران الحماية وأجهزة البوابة الآمنة ومنصات المعلومات الاستخبارية للتهديدات التي ترسو شبكات المؤسسة. تلك الهيمنة ترجمت إلى 21.6 مليار دولار أمريكي من حجم سوق الأمن السيبراني للدفاع في السنة الأساس. لكن الخدمات تتوسع بشكل أسرع، متقدمة بمعدل نمو سنوي مركب قدره 11.8%، لأن القوات المسلحة تنظر بشكل متزايد إلى الأمان كممارسة مستمرة بدلاً من تثبيت لمرة واحدة.

فرق الاستشارة تدمج الآن خبراء DevSecOps داخل مصانع البرمجيات الرشيقة لضمان أن خطوط أنابيب الكود تلبي معايير الترخيص للعمل من اليوم الأول. مقدمو الكشف والاستجابة المدارة يقومون بفرز ملايين التنبيهات اليومية عبر البنية التحتية العالمية للقوات الجوية، مستخدمين الذكاء الاصطناعي لقمع الضوضاء ورفع التهديدات القابلة للتنفيذ. برامج التدريب التي تغطي مفاهيم الثقة المعدومة والتشفير المقاوم للكم والذكاء الاصطناعي المعادي يتم تقديمها من قبل أكاديميات خاصة تحت عقود التسليم غير المحددة. هذه الأنشطة تنمي الإيرادات المتكررة وتميل الإنفاق نحو الخدمات، نمط من المحتمل أن يرفع حصة سوق الأمن السيبراني للدفاع للخدمات إلى الثلث بحلول عام 2030.

حسب نوع الأمان: الأمان السحابي يعطل النماذج المركزة على الشبكة

بقي أمان الشبكة المرساة في 42% في عام 2024، بما يعادل 13.6 مليار دولار أمريكي من حجم سوق الأمن السيبراني للدفاع. جدران الحماية وأنظمة منع التدخل والبوابات الآمنة لا تزال تحمي شبكات الحامية، لكن الأمان السحابي يندفع إلى الأمام بمعدل نمو سنوي مركب قدره 15.7%. JADC2 يفرض هياكل أمان متعددة المستويات تمتد من الغيوم المصنفة إلى التحالف إلى التجارية، مما يجبر شراء ضوابط الهوية والتكوين ومنع فقدان البيانات المصممة خصيصاً للبنية التحتية كرمز.

شرائح أمان نقطة النهاية والتطبيقات تكتسب جر تدريجي حيث كل طائرة بدون طيار ورادار ومركبة قتالية تتحول إلى عقدة على شبكة الدفاع. توليد الأرقام العشوائية الكمية والصيد للتهديدات بواسطة الذكاء الاصطناعي هي شرائح فرعية ناشئة تجذب رأس المال المخاطر ومنح EDF. البائعون القادرون على امتداد دفاعات المحيط التقليدية والخدمات المصغرة المعبأة في حاويات في البيئات السحابية سيدمجون الحصة في سوق الأمن السيبراني للدفاع.

حسب نمط النشر: تبني السحابة يتسارع رغم هيمنة الموقع

شكلت التثبيتات في الموقع 72% من الإنفاق في عام 2024، أساساً لأن أعباء العمل المصنفة لا يمكنها عبور البنية التحتية العامة دون تشفير عالي التأكيد. هذا الرقم يمثل 23.2 مليار دولار أمريكي من حجم سوق الأمن السيبراني للدفاع. ومع ذلك، من المتوقع أن يضيف النشر السحابي 14.8% سنوياً حتى عام 2030 حيث الوزارات تستغل مناطق السحابة التجارية المعتمدة مثل AWS Secret و Azure Government. الأنماط الهجينة تسود: تطبيقات تخطيط المهام قد تعيش في الموقع بينما التحليلات ومحاكيات التدريب تعمل في غيوم FedRAMP High حيث الحوسبة المرنة أرخص وأسرع في التوسع.

العقد الطرفية على متن المدمرات والطائرات وقواعد العمليات الأمامية تربط الآن في هذه الشبكة الهجينة وتعتمد على عرض النطاق الترددي الفضائي القابل للانفجار. النتيجة هي أطروحة شراء دقيقة: الاستثمار في تقوية مركز البيانات الموروث اليوم مع الاستعداد للتحول السحابي الأصلي غداً - دينامية تحافظ على النمو عبر كلا شريحتي سوق الأمن السيبراني للدفاع.

حسب المستخدم النهائي: القوات البحرية تقود النمو من خلال تحديث المجال البحري

ولدت القوات البرية 37% من إيرادات عام 2024، بما يعادل 11.9 مليار دولار أمريكي، حيث التشكيلات المدرعة وكتائب الإشارة تتطلب شبكات مقواة للبيئات المتنازع عليها. القوات البحرية، مع ذلك، تسجل أحد أقوى المسارات بمعدل نمو سنوي مركب قدره 12.5%. تحديث الأسطول يتضمن تجهيز المدمرات بجيوب ثقة معدومة، وتحديث أنظمة القتال للغواصات لعمليات الخفاء المقاومة للسيبر، ودمج المركبات السطحية غير المأهولة التي تشارك بيانات أجهزة الاستشعار عبر روابط شبكة آمنة.

أذرع الجو والفضاء تستمر في تخصيص الميزانية لوصاية كوكبات الأقمار الصناعية وأنظمة مهام الطائرات، لكن الأولويات البحرية حول الحرب المضادة للغواصات والملاحة في نقاط الاختناق تدفع استثمارات محددة في الاتصالات ذات التشفير الرشيق والاستجابة التلقائية للحوادث. الوتيرة المتنوعة عبر المستخدمين النهائيين تحافظ على الطلب المتوازن، مما يضمن عدم احتكار خدمة واحدة لسوق الأمن السيبراني للدفاع.

تحليل الجغرافيا

احتفظت أمريكا الشمالية بالصدارة بنسبة 38% من الإيرادات في عام 2024 حيث الاعتمادات الكونغرسية دمجت بنود الأمن السيبراني في كل برنامج اقتناء رئيسي. أنظمة الامتثال مثل CMMC 2.0 تلزم كامل القاعدة الصناعية الدفاعية - من الأساسيين إلى موردي المستوى الفرعي - بتنفيذ الضوابط قبل المناقصة، مما يوسع الطلب القابل للعنونة خارج العملاء المرتدين للزي الموحد. كندا تتبع الأطر الأمريكية للحفاظ على قابلية التشغيل البيني للعيون الخمس، بينما مكاسب شراء المكسيك تكتسب زخماً من خلال نقل تكنولوجيا الدفاع عبر الحدود.

آسيا والمحيط الهادئ تتوسع بمعدل نمو سنوي مركب قدره 11.4% حتى عام 2030 على قوة المذهب السيبراني المتسارع في اليابان وكوريا الجنوبية، وشراكات الهند الثلاثية مع أستراليا والولايات المتحدة، وتطويرات الأسطول في جنوب شرق آسيا مصممة لمراقبة الممرات المائية المتنازع عليها. التفويضات السحابية السيادية مقترنة باستثمارات شبكة الأقمار الصناعية تجعل المنطقة المسرح الأكثر ديناميكية للبائعين الذين يستهدفون قدرات المنتشرة للأمام والمعرفة بالبرمجيات داخل سوق الأمن السيبراني للدفاع.

أوروبا تستفيد من 8 مليار يورو (8.5 مليار دولار أمريكي) في تمويل EDF لفترة 2021-2027، بالإضافة إلى مسرع DIANA الذي يزوج إشارات طلب الناتو مع رأس المال المخاطر. شريحة يونيو 2025 من بنك الاستثمار الأوروبي البالغة 8.9 مليار يورو (9.4 مليار دولار أمريكي) المخصصة لتقنيات الأمان تؤكد كيف أن أدوات التمويل العام تضخ رأس المال في مشاريع المرونة السيبرانية السيادية. وفي الوقت نفسه، الشرق الأوسط وأفريقيا تسجل نمواً صحياً ولكن أقل حيث الميزانيات تعطي الأولوية للأنظمة الحركية أولاً؛ ومع ذلك، تبني معايير متوافقة مع الناتو يخلق طلباً كامناً يهدف المتكاملون العالميون لفتحه.

المشهد التنافسي

يتميز سوق الأمن السيبراني للدفاع بتركز متوسط. الأساسيون التقليديون - بما في ذلك لوكهيد مارتن ورايثيون وBAE Systems ونورثروب غرومان - يحتفظون بالأسبقية لأنهم يديرون بالفعل شبكات مصنفة ويمتلكون تصاريح أمنية شاملة الطيف. إنهم يتكاملون عمودياً بشراء مقدمي الأمن السيبراني المتخصصين لتسريع عروض الثقة المعدومة والذكاء الاصطناعي. أمثلة تشمل استحواذ CACI على Applied Insight، الذي يعمق الخبرة في الأمان السحابي و DevSecOps لوكالات الاستخبارات؛ واستحواذ KBR على LinQuest، مما يضيف قدرات الهندسة الرقمية لقيادات الفضاء والصواريخ.

بائعو السيبر المتخصصون مثل Darktrace و CrowdStrike وقسم Cylance من BlackBerry يتغلغلون في السوق عبر محركات الاستجابة المستقلة والذكاء الاصطناعي المدمج في الأجهزة الذي يكتشف الحركة الجانبية في ميلي ثانٍ. هذه الشركات تشارك مع الأساسيين سعياً وراء عقود مكتب المسؤول التنفيذي للبرنامج التي تنص على الأفراد المصرح لهم وسلاسل التوريد عالية التأكيد. وفي الوقت نفسه، صناع المنصات الأصليون مثل L3Harris يستثمرون 3 مليار دولار أمريكي سنوياً في البحث والتطوير لربط الاتصالات المقواة والمعلومات الاستخباراتية للتهديدات وبوابات الثقة المعدومة في أجهزة الراديو وأجهزة الاستشعار والشبكات التكتيكية، مما يقوض الحدود بين الأمن السيبراني وإلكترونيات المنصة.

الميزة التنافسية تعتمد بشكل متزايد على اعتمادات التعامل مع مستويات تصنيف متعددة، وملكية براءات اختراع في الذكاء الاصطناعي أو التشفير المقاوم للكم، والقدرة على التنقل في خطوط أنابيب الترخيص للعمل متعددة السنوات. البائعون الذين يظهرون إتقان DevSecOps مع تقديم مجالات سيبر معتمدة للتدريب في وضع جيد لتوسيع حصة السوق في السنوات الخمس القادمة داخل سوق الأمن السيبراني للدفاع.

قادة صناعة الأمن السيبراني للدفاع

-

شركة رايثيون تكنولوجيز

-

شركة لوكهيد مارتن

-

شركة CACI الدولية

-

شركة SAIC

-

شركة جنرال ديناميكس

- *تنويه: لم يتم فرز اللاعبين الرئيسيين بترتيب معين

التطورات الصناعية الأخيرة

- يونيو 2025: وافق بنك الاستثمار الأوروبي على 8.9 مليار يورو (9.4 مليار دولار أمريكي) لتمويل مشاريع الأمن والدفاع، مخصصاً شريحة كبيرة للتشفير والمعلومات الاستخباراتية للتهديدات وأنظمة حماية الشبكة. هذه الخطوة تشير إلى شهية أقوى من الاتحاد الأوروبي للاستقلالية الاستراتيجية وتوفر للبائعين تمويلاً منخفض التكلفة لتسريع البحث والتطوير.

- يونيو 2025: كشفت مايكروسوفت عن برنامج أمني أوروبي يوفر للحكومات تغذيات متقدمة للمعلومات الاستخباراتية للتهديدات وتحليلات مدعومة بالذكاء الاصطناعي، معززة كشف المجموعات المدعومة من الدول مع تعميق التعاون بين القطاعين العام والخاص في سوق الأمن السيبراني للدفاع.

- مايو 2025: انضم مركز VTT للبحث التقني إلى ستة مشاريع EDF بقيمة 218 مليون يورو (231 مليون دولار أمريكي) تغطي الحرب الإلكترونية وساحات القتال الافتراضية، مما يضع فنلندا كمساهم رئيسي في ابتكار الدفاع السيبراني الأوروبي.

- مارس 2025: شكلت وزارة الدفاع اليابانية و METI ووكالة تعزيز تكنولوجيا المعلومات ميثاق تعاون للأمن السيبراني لتعزيز الوعي الموقفي الوطني وتبسيط نصائح الصناعة، مما يخلق خطوط أساس امتثال جديدة للموردين.

نطاق تقرير سوق الأمن السيبراني للدفاع العالمي

حلول الأمن السيبراني تساعد منظمة دفاعية على مراقبة وكشف والإبلاغ عن ومواجهة التهديدات السيبرانية التي هي محاولات قائمة على الإنترنت لإلحاق الضرر بأو تعطيل أنظمة المعلومات واختراق المعلومات الحرجة باستخدام برامج التجسس والبرمجيات الخبيثة والتصيد للحفاظ على سرية البيانات. ومع ذلك، الاتصال المتزايد يعني أيضاً فرص أكثر للهجمات السيبرانية وتسريبات البيانات وانتهاكات الأمان في تكنولوجيا المعلومات الأخرى. اقتصاد أي دولة واستقرارها وتنميتها ودفاعها تعتمد بشكل متزايد على قدرتها على توفير فضاء سيبراني مرن وآمن.

سوق الأمن السيبراني للدفاع مقسم حسب الحل (حلول الدفاع، تقييم التهديد، تحصين الشبكة، وخدمات التدريب) والجغرافيا (أمريكا الشمالية (الولايات المتحدة وكندا)، أوروبا (المملكة المتحدة)، آسيا والمحيط الهادئ (الصين، اليابان، الهند، كوريا الجنوبية، أستراليا، سنغافورة، وبقية العالم). أحجام السوق والتوقعات متوفرة من ناحية القيمة (دولار أمريكي) لجميع الشرائح المذكورة أعلاه.

| الحلول |

| الخدمات |

| أمان الشبكة |

| أمان نقطة النهاية |

| أمان التطبيقات |

| الأمان السحابي |

| أنواع الأمان الأخرى |

| في الموقع |

| السحابي والهجين |

| القوات البرية |

| القوات البحرية |

| القوات الجوية |

| أمريكا الشمالية | الولايات المتحدة |

| كندا | |

| المكسيك | |

| أوروبا | المملكة المتحدة |

| ألمانيا | |

| فرنسا | |

| إيطاليا | |

| إسبانيا | |

| بقية أوروبا | |

| آسيا والمحيط الهادئ | الصين |

| الهند | |

| اليابان | |

| كوريا الجنوبية | |

| بقية آسيا والمحيط الهادئ | |

| أمريكا الجنوبية | البرازيل |

| تشيلي | |

| كولومبيا | |

| بقية أمريكا الجنوبية | |

| الشرق الأوسط | المملكة العربية السعودية |

| دولة الإمارات العربية المتحدة | |

| إسرائيل | |

| قطر | |

| تركيا | |

| بقية الشرق الأوسط | |

| أفريقيا | جنوب أفريقيا |

| نيجيريا | |

| بقية أفريقيا |

| حسب المكون | الحلول | |

| الخدمات | ||

| حسب نوع الأمان | أمان الشبكة | |

| أمان نقطة النهاية | ||

| أمان التطبيقات | ||

| الأمان السحابي | ||

| أنواع الأمان الأخرى | ||

| حسب نمط النشر | في الموقع | |

| السحابي والهجين | ||

| حسب المستخدم النهائي | القوات البرية | |

| القوات البحرية | ||

| القوات الجوية | ||

| حسب الجغرافيا | أمريكا الشمالية | الولايات المتحدة |

| كندا | ||

| المكسيك | ||

| أوروبا | المملكة المتحدة | |

| ألمانيا | ||

| فرنسا | ||

| إيطاليا | ||

| إسبانيا | ||

| بقية أوروبا | ||

| آسيا والمحيط الهادئ | الصين | |

| الهند | ||

| اليابان | ||

| كوريا الجنوبية | ||

| بقية آسيا والمحيط الهادئ | ||

| أمريكا الجنوبية | البرازيل | |

| تشيلي | ||

| كولومبيا | ||

| بقية أمريكا الجنوبية | ||

| الشرق الأوسط | المملكة العربية السعودية | |

| دولة الإمارات العربية المتحدة | ||

| إسرائيل | ||

| قطر | ||

| تركيا | ||

| بقية الشرق الأوسط | ||

| أفريقيا | جنوب أفريقيا | |

| نيجيريا | ||

| بقية أفريقيا | ||

الأسئلة الرئيسية المجاب عنها في التقرير

ما هو الحجم الحالي لسوق الأمن السيبراني للدفاع؟

وصل حجم سوق الأمن السيبراني للدفاع إلى 32.26 مليار دولار أمريكي في عام 2025 ومن المتوقع أن يصل إلى 46.51 مليار دولار أمريكي بحلول عام 2030، نامياً بمعدل نمو سنوي مركب قدره 11.87%.

أي منطقة تنمو بأسرع ما يمكن في الأمن السيبراني للدفاع؟

آسيا والمحيط الهادئ تتوسع بمعدل نمو سنوي مركب قدره 11.4% حيث تعزز اليابان وكوريا الجنوبية والهند المذهب السيبراني، وتستثمر في الغيوم السيادية، وتدمج الشبكات القائمة على الأقمار الصناعية.

لماذا تعتبر الثقة المعدومة حرجة لمنظمات الدفاع؟

التفويضات التنفيذية ومتطلبات قابلية التشغيل البيني للعيون الخمس تجبر القوات المسلحة على التخلي عن دفاعات المحيط، مما يضمن أن كل مستخدم وجهاز يتم مصادقته بشكل مستمر - حتى في أنظمة الأسلحة المقدر لها أن تبقى في الخدمة بعد عام 2035.

كيف تتفوق الخدمات على مبيعات المنتجات؟

الخدمات تتسلق بمعدل نمو سنوي مركب قدره 11.8% لأن طرح الثقة المعدومة وخطوط أنابيب DevSecOps والكشف والاستجابة المدارة تتطلب خبرة متخصصة مستمرة بدلاً من تثبيت الأجهزة لمرة واحدة.

ما هي القيود الرئيسية التي تعيق السوق؟

نقص في مهنيي السيبر المصرح لهم، والمنصات الموروثة المجزأة التي لا تستطيع تشغيل التشفير الحديث، ودورات الترخيص للعمل الطويلة تحلق مجتمعة أكثر من ثلاث نقاط مئوية من معدل النمو المحتمل.

أي شريحة تظهر أعلى معدل نمو سنوي مركب حسب نوع الأمان؟

الأمان السحابي، مدفوعاً بتفويضات JADC2 والسحابة الهجينة، يسجل معدل نمو سنوي مركب قدره 15.7%، متفوقاً على شرائح أمان الشبكة ونقطة النهاية والتطبيقات في سوق الأمن السيبراني للدفاع.

آخر تحديث للصفحة في: