Размер и доля рынка йот Безопасность

Анализ рынка йот Безопасность от Mordor интеллект

Размер рынка йот Безопасность оценивается в 8,81 млрд долларов США в 2025 году и ожидается, что достигнет 37,41 млрд долларов США к 2030 году при среднегодовом темпе роста 33,53% в течение прогнозного периода (2025-2030).

Предприятия ускоряют расходы, поскольку регулирующие органы теперь требуют встроенную безопасность для каждого подключенного продукта, операционные технологии сходятся с это-сетями, а аналитика на основе ИИ обеспечивает обнаружение в реальном времени в масштабных флотах устройств. Закон Великобритании о безопасности продукции и телекоммуникационной инфраструктуре и Закон Европейского союза о кибер-устойчивости превратили безопасность из лучшей практики в правовое требование, перенаправив бюджеты с дискреционных проектов на обязательное соответствие требованиям. Периметрическая защита сохраняет приоритет, поскольку миллионы неуправляемых конечных точек расширяют поверхности атак, однако переход к облачным средствам управления меняет критерии закупок. Дифференциация поставщиков все больше зависит от доказательств автоматизированной, соответствующей стандартам защиты, которая масштабируется от производственных цехов до удаленных периферийных узлов.

Ключевые выводы отчета

- По типу безопасности сетевая безопасность занимала 42% доли рынка йот Безопасность в 2024 году, в то время как облачная/виртуальная безопасность готова к среднегодовому темпу роста 35,45% до 2030 года.

- По компонентам решения лидировали с долей 58% размера рынка йот Безопасность в 2024 году; услуги показывают среднегодовой темп роста 36,08% до 2030 года.

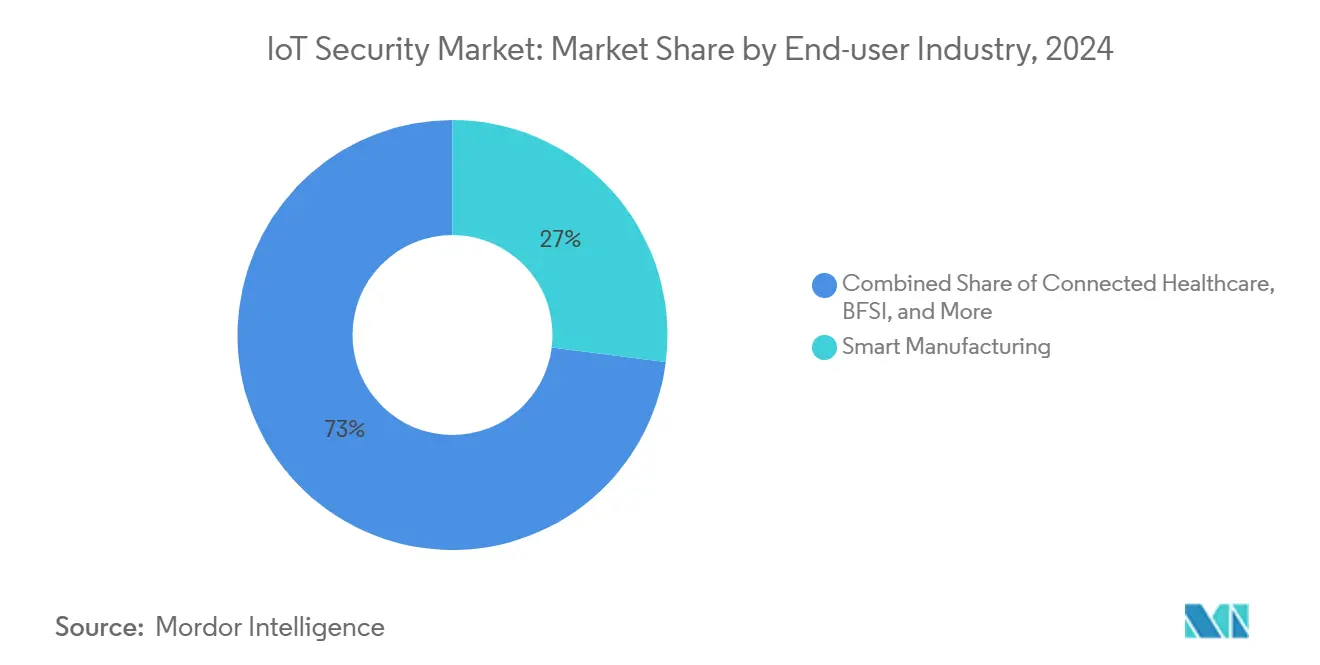

- По конечным пользователям умное производство занимало 27% рынка йот Безопасность в 2024 году; энергетика и коммунальные услуги прогнозируются к росту со среднегодовым темпом 33,42%.

- По режиму развертывания облачные/SECaaS захватили 46% рынка йот Безопасность в 2024 году, при этом гибридные периферийные развертывания прогнозируются со среднегодовым темпом роста 34,20%.

- По регионам Северная Америка составляла 35% выручки 2024 года, в то время как Азиатско-Тихоокеанский регион прогнозируется к росту со среднегодовым темпом 35,49% до 2030 года.

Тенденции и инсайты глобального рынка йот Безопасность

Анализ влияния драйверов

| Драйвер | (~) % Влияние на прогноз CAGR | Географическая релевантность | Временные рамки воздействия |

|---|---|---|---|

| Регулятивный контроль, связанный с утечками данных | +8.20% | Глобально, раннее внедрение в ЕС и Северной Америке | Средний срок (2-4 года) |

| Конвергенция стеков безопасности OT + это | +7.50% | Производственные центры Северной Америки и ЕС, расширение в АТЭС | Долгий срок (≥ 4 лет) |

| Мандаты по дизайну продукции со сдвигом влево | +6.80% | Глобально, во главе с соответствием ЕС | Средний срок (2-4 года) |

| Адаптивная аналитика угроз на основе ИИ | +5.90% | Ранние пользователи в Северной Америке и ЕС, АТЭС следует | Короткий срок (≤ 2 лет) |

| Источник: Mordor Intelligence | |||

Регулятивный контроль, связанный с утечками данных

Регулирующие органы перешли от добровольных руководящих принципов к карательному правоприменению, что иллюстрируется Законом ЕС о кибер-устойчивости, который может налагать штрафы в размере 15 млн евро за несоответствующие требованиям устройства, поступающие в блок. Закон Великобритании PSTI, действующий с апреля 2024 года, запрещает пароли по умолчанию и требует определенных окон обновления, заставляя производителей перепроектировать конвейеры прошивки[1]Парламент Соединенного Королевства, "Закон о безопасности продукции и телекоммуникационной инфраструктуре 2022," legislation.gov.Великобритания. Потребительские этикетки, введенные Федеральной комиссией по связи США в 2024 году, позволяют покупателям сравнивать зрелость безопасности, смещая конкурентное преимущество в пользу соответствующих требованиям поставщиков. Громкие инциденты, такие как кибератака в марте 2025 года, которая раскрыла 5,5 миллиона записей пациентов Yale новый Haven здоровье, иллюстрируют регулятивную срочность и усиливают надзор. Сборщики первого уровня теперь обязывают поставщиков компонентов иметь сертификаты третьих сторон, повышая барьеры входа для фирм, не имеющих документированных процессов безопасной разработки.

Конвергенция стеков безопасности OT + IT

Сети операционных технологий, которые когда-то работали изолированно, теперь подключаются к корпоративным облакам для поддержки предиктивного обслуживания и аналитики. вирус-вымогатель, нацеленный на интерфейс это-OT, вырос на 84% в течение Q1 2025 года на заводах Северной Америки, что привело к мандатам единой видимости в документах по закупкам. Устаревшие промышленные протоколы, такие как Modbus и DNP3, требуют инструментов безопасности, которые понимают детерминистический трафик и строгие пороги задержки, подталкивая поставщиков к интеграции глубокой инспекции пакетов, адаптированной для заводской среды. Выручка Cisco от безопасности более чем удвоилась в результатах Q2 FY2025, поскольку клиенты консолидировались на конвергентных сетевых и безопасных платформах. Сложность реализации вызвала спрос на профессиональные услуги, которые могут мигрировать заводы со старым оборудованием без продолжительных простоев. По мере созревания конвергентных развертываний главные информационные директора по безопасности ищут решения, которые коррелируют аномалии между контроллерами процессов, корпоративными ноутбуками и удаленными ссылками обслуживания с единой консоли.

Мандаты по дизайну продукции со сдвигом влево

Обязательства по безопасности по дизайну, встроенные в Закон ЕС о кибер-устойчивости, подталкивают моделирование угроз и сканирование уязвимостей в самые ранние фазы инженерии. Команды разработки продуктов теперь должны документировать, как хранятся ключи шифрования и как будут публиковаться данные спецификации программного обеспечения, прежде чем прототипы покинут лабораторию, продлевая циклы разработки, но снижая расходы на исправления после запуска. Патентные заявки на встроенную безопасность резко возросли в 2024 году, поскольку крупные поставщики подали заявки на системы аутентичности данных на основе блокчейна и чипсеты безопасных элементов для недорогих датчиков. Более мелкие производители часто испытывают трудности с финансированием новых жизненных циклов безопасной разработки, что приводит к консолидации или передаче на аутсорсинг консультантам по дизайну для безопасности. Инвесторы вознаграждают фирмы, которые демонстрируют сертифицированные процессы под стандартами, такими как ETSI EN 303 645, создавая рыночную премию за учетные данные соответствия. В среднесрочной перспективе экосистемы устройств, которые не могут документировать непрерывную поддержку обновлений, рискуют исключением из крупных розничных и телекоммуникационных каналов.

Адаптивная аналитика угроз на основе ИИ

Движки обнаружения машинного обучения теперь сравнивают поведенческие базовые линии среди миллионов устройств, помечая аномальный трафик в течение миллисекунд и автоматически изолируя подозрительные узлы. Исследование 2024 года с экспертной оценкой сообщило о точности 99,52% в идентификации вредоносных пакетов в йот-трафике с использованием графовых нейронных сетей. Периферийные развертывания в автономных транспортных средствах и умных производственных линиях полагаются на эти модели с низкой задержкой, поскольку маршрутизация данных к облачным службам ведения журналов нарушила бы временные ограничения. Поставщики, такие как Palo Alto Networks, сообщили о 43% росте годовой повторяющейся выручки для подписок на безопасность, улучшенных ИИ, в финансовом 2025 году. Производители оборудования отвечают ускорителями ИИ с низким энергопотреблением, настроенными для криптографических рабочих нагрузок, чтобы преодолеть ограничения батареи и тепла. Предприятия ценят движки ИИ, которые самонастраиваются, сокращая среднее время обнаружения даже при расширении популяций устройств до десятков миллионов.

Анализ влияния ограничений

| Ограничение | (~) % Влияние на прогноз CAGR | Географическая релевантность | Временные рамки воздействия |

|---|---|---|---|

| Фрагментированная экосистема обновления прошивки | -4.70% | Глобально, устаревшие развертывания | Средний срок (2-4 года) |

| Отставание обновления устаревших устройств на старых площадках | -3.90% | Промышленные объекты Северной Америки и ЕС | Долгий срок (≥ 4 лет) |

| Источник: Mordor Intelligence | |||

Фрагментированная экосистема обновления прошивки

Анализ 53 000 образов прошивки в общих микроконтроллерах показал, что 99,43% хранятся в виде открытого текста, предоставляя атакующим прямой доступ к загрузчикам и секретам[2]USENIX, "SoK: Пробелы в безопасности прошивки," usenix.org. Только треть поставщиков поддерживает автоматизированный конвейер обновлений по воздуху, оставляя устаревшие компоненты без исправлений в среднем на 1,34 года. Правила ЕС теперь требуют автоматических обновлений, заставляя перепроектировать процессы удаленной прошивки. Промышленные операторы колеблются, поскольку простои для обновлений могут стоить сотни тысяч долларов США в час, поэтому неисправленные активы остаются внутри критической инфраструктуры. Результатом является расширяющийся долг безопасности, который замедляет принятие продвинутых фреймворков аутентификации.

Отставание обновления устаревших устройств на старых площадках

Миллионы программируемых логических контроллеров и удаленных терминальных устройств, установленных за годы до того, как кибербезопасность привлекла внимание, не могут принимать подписанную прошивку или современное шифрование. Замена может превышать 3 миллиона долларов США на производственную линию, включая повторную сертификацию по стандартам безопасности, заставляя финансовых директоров откладывать обновления. Поставщики отвечают сетевой микросегментацией и обнаружением аномалий, которые окружают, а не модифицируют устаревшие устройства, но эти наложения добавляют сложность и стоимость. Проблема остра в энергетических коммунальных предприятиях, где оборудование подстанций имеет срок службы 30 лет, но теперь сталкивается с попытками вторжения уровня национального государства. Со временем советы владельцев активов могут рассматривать киберриск в сопоставимых терминах с физической безопасностью, но колебания по обновлению останутся препятствием роста во время следующего инвестиционного цикла.

Сегментный анализ

По типу безопасности: сетевые периметры закрепляют стратегии защиты

Сетевая безопасность сгенерировала 42% выручки рынка йот Безопасность в 2024 году, движимая предприятиями, которые все еще рассматривают сетевую границу как единственную равномерно контролируемую точку принуждения. Политики брандмауэра, микросегментации и безопасной SD-WAN ограничивают восточно-западный трафик среди гетерогенных конечных точек, которые часто не имеют защиты на уровне чипа. По мере того как производственные линии подключают устаревшие программируемые логические контроллеры к облакам аналитики, движки инспекции теперь анализируют промышленные протоколы наряду со стандартным IP, требуя специализированных каналов Угроза-intel. Принятие также выигрывает от правила FCC, требующего от поставщиков иллюстрировать пути обновления с поддержкой облака, подталкивая покупателей к провайдерам, которые интегрируют телеметрию брандмауэра и прокси для проверки статуса исправлений.

Облачная/виртуальная безопасность прогнозируется на среднегодовой темп роста 35,45% до 2030 года, поскольку платформы переходят к безопасности как услуге. Эластичная емкость соответствует всплескам от массивных пушей обновлений прошивки или обратная связь от видеодатчиков. Предприятия балансируют задержку, сохраняя принуждение рядом с устройством, перенаправляя журналы в централизованно размещенную аналитику для коррелированного обнаружения аномалий. Легковесные наборы шифров, такие как LEA, потребляют на 30% меньше энергии, чем AES-128, позволяя шифрование в реальном времени даже в тегах с питанием от монетных батарей[3]MDPI, "Энергоэффективная легковесная криптография для йот," mdpi.com . Поставщики, которые объединяют облачные движки политик с локальными агентами принуждения, готовы захватить дополнительную долю рынка йот Безопасность, как только 5 г RedCap расширит пропускную способность на производственных цехах.

Примечание: Доли сегментов всех отдельных сегментов доступны при покупке отчета

По компонентам: ускорение услуг опережает развертывание решений

Решения сохранили 58% доли размера рынка йот Безопасность в 2024 году, охватывая библиотеки шифрования, платформы идентичности и агенты обнаружения аномалий времени выполнения, упакованные в SDK устройств. Предварительно сертифицированные стеки сокращают аудиты соответствия под ETSI EN 303 645 или ISO 27400, поэтому покупатели все еще выделяют бюджет на лицензии программного обеспечения, которые отмечают регулятивные чек-листы. Однако услуги, особенно управляемое обнаружение и реагирование, будут расти со среднегодовым темпом роста 36,08%, поскольку нехватка талантов подталкивает операторов к передаче мониторинга 24×7 на аутсорсинг.

Спрос на профессиональное консультирование вырос после того, как ЕС начал поэтапное применение Закона о кибер-устойчивости в январе 2025 года, заставляя производителей документировать оценки рисков цепочки поставок перед запуском продукта. Поставщики управляемых служб безопасности централизуют инструментарий и делятся Угроза intel между клиентами, предоставляя средним коммунальным предприятиям доступ к возможностям, когда-то зарезервированным для глобальных брендов. Поскольку команды SOC интегрируют со-пилотов ИИ, которые сортируют предупреждения, маржи услуг расширяются даже при том, что численность персонала остается плоской, усиливая структурный сдвиг от продаж продуктов к моделям повторяющихся доходов.

По отраслям конечных пользователей: доминирование производства сталкивается с вызовом энергетического сектора

Умное производство внесло 27% выручки 2024 года, поскольку заводы, не переносящие простоев, инвестировали значительно после волны вирус-вымогатель, которая заставила несколько восьмизначных производственных остановок. Фабрики развертывают наложения нулевого доверия для изоляции роботизированных ячеек и используют временно-чувствительные сети для аутентификации команд контроллера, защищая ежедневные выпуски стоимостью в миллионы долларов США.

Энергетика и коммунальные услуги, прогнозируемые на среднегодовой темп роста 33,42% до 2030 года, ускоряют расходы на обнаружение вторжений подстанций и безопасные шлюзы SCADA. Европейские регулирующие органы отметили инверторы крышной солнечной энергии как риски каскадных отказов, заставляя операторов сетей укреплять периферийные узлы. Микросегментация вокруг активов распределенной генерации в сочетании с испытаниями обмена ключами, устойчивыми к квантовым атакам, позиционирует вертикаль для превышения темпов роста производства. Специфические для сектора сертификации, такие как IEC 62443-3-3, требуют доказательств глубокой защиты в генерации, передаче и распределении, направляя контракты к поставщикам, предлагающим специализированные эталонные архитектуры.

Примечание: Доли сегментов всех отдельных сегментов доступны при покупке отчета

По режиму развертывания: миграция в облако ускоряет принятие периферийной безопасности

Облачное/SECaaS захватило 46% выручки рынка йот Безопасность в 2024 году, поскольку организации приняли модели подписки, которые обеспечивают непрерывные конвейеры обновлений и объединенную аналитику Угроза-intel. Регулятивное давление для поддержки исправлений на всю жизнь естественно выравнивается с мультитенантными архитектурами, которые могут пушить исправления в течение часов, а не ставить локальные развертывания.

Гибридная периферия позиционирована на среднегодовой темп роста 34,20%, поскольку чувствительные к задержкам приложения в автономных мобильных роботах и телехирургии не могут совершать круговые поездки каждого пакета в отдаленные центры данных. Периферийные узлы запускают контейнеризованные выводы для блокировки аномалий локально, в то время как облако размещает обучение моделей и оркестрацию политик. Количество патентов для специфичных для периферии аппаратных модулей безопасности удвоилось в 2024 году, отражая инвестиции в процессоры, способные ускорять аттестацию с нулевым знанием без истощения бюджетов батарей. Со временем изолированные от воздуха установки будут принимать частные 5 г и выделенные серверы MEC для объединения преимуществ обеих крайностей развертывания.

Географический анализ

Северная Америка сохранила 35% глобальной выручки в 2024 году, закрепленной федеральными инициативами, такими как схема маркировки FCC, которая благоприятствует поставщикам, готовым документировать механизмы безопасного обновления. Предприятия рано приняли аналитику с поддержкой ИИ, используя обширную облачную инфраструктуру и зрелое кадровое обеспечение SOC. Департамент внутренней безопасности конкретно называет иностранные вторжения в критическую инфраструктуру как главный риск, движущий федеральными грантами к пилотам мониторинга водных коммунальных предприятий и трубопроводов. Канада зеркально отражает подход США, в то время как бум nearshoring в Мексике требует интегрированной безопасности через трансграничные логистические центры. Стартапы кластеризуются вокруг Кремниевой долины и Остина, направляя патентованные решения целостности прошивки и постквантовой криптографии в цепочки поставок Fortune 500.

Азиатско-Тихоокеанский регион является самой быстрорастущей территорией, прогнозируемой на среднегодовой темп роста 35,49%, движимый агрессивными развертываниями умных городов и массивным принятием потребительских йот. Китай сообщил о 2,57 миллиарда подключенных терминалов к августу 2024 года, растягивая емкость местных операторов для аутентификации трафика и блокирования активности ботнетов[4]Китай Daily, "Подключения йот в Китае превышают 2,57 миллиарда," chinadaily.com.cn. Министерство внутренних дел и коммуникаций Японии выпустило руководящие принципы безопасных умных городов в 2024 году, катализируя муниципальные закупки, которые встраивают нулевое доверие с самого начала. Исследования 6G в Южной Корее включают квантово-устойчивый обмен ключами для конечных точек йот, позиционируя отечественных поставщиков для захвата экспортных контрактов, как только стандарты стабилизируются. Правительства в Индонезии и Вьетнаме теперь объединяют аудиты кибер-гигиены с производственными стимулами, заставляя иностранных инвесторов покупать сертифицированные платформы безопасности.

Европа использует регулятивное притяжение, а не сырой объем. Закон о кибер-устойчивости обязывает каждый подключенный продукт, продаваемый в блоке, документировать моделирование угроз, раскрытие уязвимостей и пожизненные политики обновлений. Производители вне Европы соблюдают требования, чтобы избежать исключения с рынка, экспортируя влияние регулирования по всему миру. Закон PSTI Соединенного Королевства удаляет пароли по умолчанию с полок потребительской электроники, повышая базовую устойчивость. Проекты Industrie 4.0 в Германии подчеркивают детерминистические сети, защищенные контролем IEC 62443, в то время как французские столичные платформы данных требуют end-к-end шифрования между периферийными шлюзами и централизованной аналитикой. Финансирование из программы Цифровой Европа ЕС субсидирует принятие сертифицированных стеков безопасности МСП, расширяя адресуемый рынок для поставщиков управляемых услуг.

Конкурентный ландшафт

Рынок йот Безопасность показывает умеренную фрагментацию. Действующие лица, такие как Cisco, используют сетевые отпечатки для объединения Угроза интеллект, записывая 117% рост выручки от безопасности год к году в Q2 FY2025. Платформенные игроки, такие как Palo Alto Networks, зафиксировали 43% расширение в ARR безопасности нового поколения, встраивая движки машинного обучения, которые адаптируются в реальном времени. Check Точка, Fortinet и Microsoft обогащают наборы XDR декодерами протоколов OT, преследуя аккаунты, которые требуют видимости единого стекла через облако, кампус и фабрику.

Стартапы концентрируются на узко определенных пробелах: инспекция пакетов в кремнии для датчиков с низким энергопотреблением, квантово-безопасные обновления прошивки и реестры идентичности устройств на основе блокчейна. Венчурное финансирование благоприятствует основателям, которые могут показать сертификации IEC 62443 или пилотные победы на старых нефтеперерабатывающих заводах. Поглощения иллюстрируют давление консолидации; крупные поставщики платят премии за библиотеки моделей ИИ или стеки ОС с безопасностью периферии, а не строят органично. Анализ патентов выделяет поворот к легковесному гомоморфному шифрованию и федеративному обучению обнаружения угроз, предполагая, что IP-портфели будут лежать в основе конкурентоспособности, поскольку постквантовые стандарты кристаллизуются.

Стратегии каналов вращаются вокруг управляемых услуг: MSSP переклеивают облачные порталы от OEM, в то время как телекоммуникационные компании упаковывают безопасность с частными 5 г-слайсами. Регулятивные аудиты становятся помощниками продаж; поставщики, предлагающие готовые комплекты документации, сокращают время клиентов до сертификации соответствия, склоняя оценочные баллы в конкурентных тендерах. В течение прогнозного горизонта поставщики, которые могут автоматизировать сбор доказательств и непрерывный мониторинг контроля, будут опережать соперников, все еще ориентированных на годовые лицензионные контракты.

Лидеры индустрии йот Безопасность

-

Palo Alto Networks

-

Fortinet, Inc.

-

Cisco системы, Inc.

-

IBM Corporation

-

Broadcom Inc.

- *Отказ от ответственности: основные игроки отсортированы в произвольном порядке

Последние разработки в отрасли

- Июнь 2025: объединены естественный продукты питания Inc. раскрыла кибератаку, которая нарушила распределение продуктов питания к крупным розничным продавцам США, демонстрируя каскадные эффекты скомпрометированных йот-систем цепочки поставок.

- Апрель 2025: Marks & Spencer сообщили о кибер-инциденте, связанном с поставщиком, вызвавшем оцениваемые потери в 300 миллионов фунтов стерлингов (380 миллионов долларов США), подчеркивая риск третьих сторон йот в омниканальной розничной торговле.

- Октябрь 2024: UnitedHealth подтвердил, что атака вирус-вымогатель изменять Здравоохранение затронула более 100 миллионов человек, подчеркнув уязвимости медицинских йот.

- Август 2024: Palo Alto Networks зафиксировал выручку 8,03 миллиарда долларов США за финансовый 2024 год с 43% ростом ARR в безопасности нового поколения, управляемой ИИ.

Область глобального отчета по рынку йот Безопасность

йот Безопасность - это технологическая область, связанная с смягчением кибер-угроз касательно подключенных устройств и сетей в интернете вещей. йот включает добавление интернет-подключения к системе взаимосвязанных вычислительных устройств, механических и цифровых машин, объектов и/или людей. Эта взаимосвязанность устройств через интернет открывает их для ряда серьезных уязвимостей, если они не защищены должным образом. Этот рынок характеризуется растущими уровнями проникновения продукта, умеренной/высокой дифференциацией продукта и высокими уровнями конкуренции.

| Сетевая безопасность |

| Безопасность конечных точек/устройств |

| Безопасность приложений |

| Облачная/виртуальная безопасность |

| Решения | IAM и PKI |

| Защита от DDoS | |

| IDS/IPS | |

| Шифрование и токенизация | |

| Услуги | Профессиональные услуги |

| Управляемые службы безопасности |

| Умное производство |

| Подключенное здравоохранение |

| Автомобильная промышленность и мобильность |

| Энергетика и коммунальные услуги |

| BFSI |

| Правительство и умные города |

| Розничная торговля и логистика |

| Локальное |

| Облачное/SECaaS |

| Гибридная периферия |

| Северная Америка | Соединенные Штаты |

| Канада | |

| Мексика | |

| Южная Америка | Бразилия |

| Аргентина | |

| Остальная Южная Америка | |

| Европа | Германия |

| Соединенное Королевство | |

| Франция | |

| Италия | |

| Остальная Европа | |

| Азиатско-Тихоокеанский регион | Китай |

| Япония | |

| Индия | |

| Южная Корея | |

| Остальной Азиатско-Тихоокеанский регион | |

| Ближний Восток и Африка | Объединенные Арабские Эмираты |

| Саудовская Аравия | |

| Южная Африка | |

| Остальной Ближний Восток и Африка |

| По типу безопасности | Сетевая безопасность | |

| Безопасность конечных точек/устройств | ||

| Безопасность приложений | ||

| Облачная/виртуальная безопасность | ||

| По компонентам | Решения | IAM и PKI |

| Защита от DDoS | ||

| IDS/IPS | ||

| Шифрование и токенизация | ||

| Услуги | Профессиональные услуги | |

| Управляемые службы безопасности | ||

| По отрасли конечного пользователя | Умное производство | |

| Подключенное здравоохранение | ||

| Автомобильная промышленность и мобильность | ||

| Энергетика и коммунальные услуги | ||

| BFSI | ||

| Правительство и умные города | ||

| Розничная торговля и логистика | ||

| По режиму развертывания | Локальное | |

| Облачное/SECaaS | ||

| Гибридная периферия | ||

| По географии | Северная Америка | Соединенные Штаты |

| Канада | ||

| Мексика | ||

| Южная Америка | Бразилия | |

| Аргентина | ||

| Остальная Южная Америка | ||

| Европа | Германия | |

| Соединенное Королевство | ||

| Франция | ||

| Италия | ||

| Остальная Европа | ||

| Азиатско-Тихоокеанский регион | Китай | |

| Япония | ||

| Индия | ||

| Южная Корея | ||

| Остальной Азиатско-Тихоокеанский регион | ||

| Ближний Восток и Африка | Объединенные Арабские Эмираты | |

| Саудовская Аравия | ||

| Южная Африка | ||

| Остальной Ближний Восток и Африка | ||

Ключевые вопросы, отвеченные в отчете

Каков текущий размер рынка йот Безопасность?

Рынок йот Безопасность составляет 8,81 млрд долларов США в 2025 году и прогнозируется достичь 37,41 млрд долларов США к 2030 году.

Какой сегмент имеет самую большую долю рынка йот Безопасность?

Сетевая безопасность лидирует с долей рынка 42%, отражая предпочтение предприятий к периметрической защите.

Какая модель развертывания растет быстрее всего?

Ожидается, что гибридные периферийные развертывания будут расти со среднегодовым темпом роста 34,20%, поскольку они балансируют обработку с низкой задержкой с облачной оркестрацией.

Почему Азиатско-Тихоокеанский регион является самым быстрорастущим регионом?

Взрывные инвестиции в умные города и быстрое добавление миллиардов потребительских конечных точек йот движут прогнозируемым среднегодовым темпом роста 35,49% Азиатско-Тихоокеанского региона.

Как регулирование формирует выбор поставщика?

Акты, такие как Закон ЕС о кибер-устойчивости и Закон Великобритании PSTI, требуют документированной безопасности по дизайну и поддержки обновлений на всю жизнь, поэтому покупатели предпочитают поставщиков, которые могут доказать соответствие.

Какие факторы сдерживают принятие йот Безопасность?

Фрагментированные механизмы обновления прошивки, стоимость обновления устаревших устройств и нехватка специализированного кибер-таланта замедляют более широкое внедрение несмотря на растущие уровни угроз.

Последнее обновление страницы: