حجم وحصة سوق مكافحة البرامج الضارة المحمولة

تحليل سوق مكافحة البرامج الضارة المحمولة من قبل Mordor Intelligence

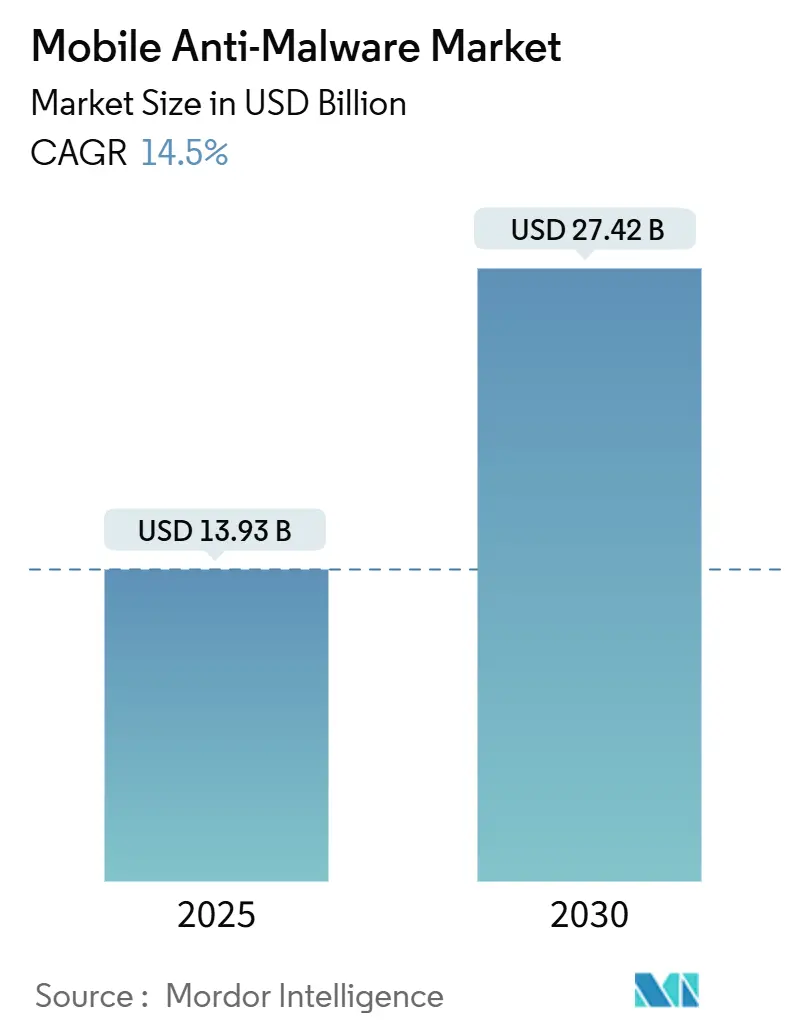

يبلغ حجم سوق مكافحة البرامج الضارة المحمولة 13.93 مليار دولار أمريكي في عام 2025 ومن المتوقع أن يصل إلى 27.42 مليار دولار أمريكي بحلول عام 2030، مما يعكس معدل نمو سنوي مركب قدره 14.5%. لقد جعلت الرقمنة السريعة للمؤسسات وإنشاء البرامج الضارة المدفوعة بالذكاء الاصطناعي التوليدي ومتطلبات الثقة الصفرية من نقاط النهاية المحمولة أسطح هجوم أساسية للجهات المهددة. تتعامل المؤسسات الكبرى الآن مع الأمان المحمول كبنية تحتية أساسية، حيث تستثمر في التحليلات السلوكية التي تكتشف النوايا الضارة بدلاً من الاعتماد على مسح التوقيعات التقليدي. كما تؤثر معلومات التهديد المقدمة عبر السحابة والقيود الجيوسياسية على البائعين ورقائق الذكاء الاصطناعي الجديدة المدمجة في الأجهزة على أنماط التبني، مما يمنح البائعين الذين لديهم خطوط بحثية قوية وعروض خدمات مُدارة ميزة واضحة في سوق مكافحة البرامج الضارة المحمولة[1]Verizon Business, "2025 Mobile Security Index," verizon.com.

النقاط الرئيسية للتقرير

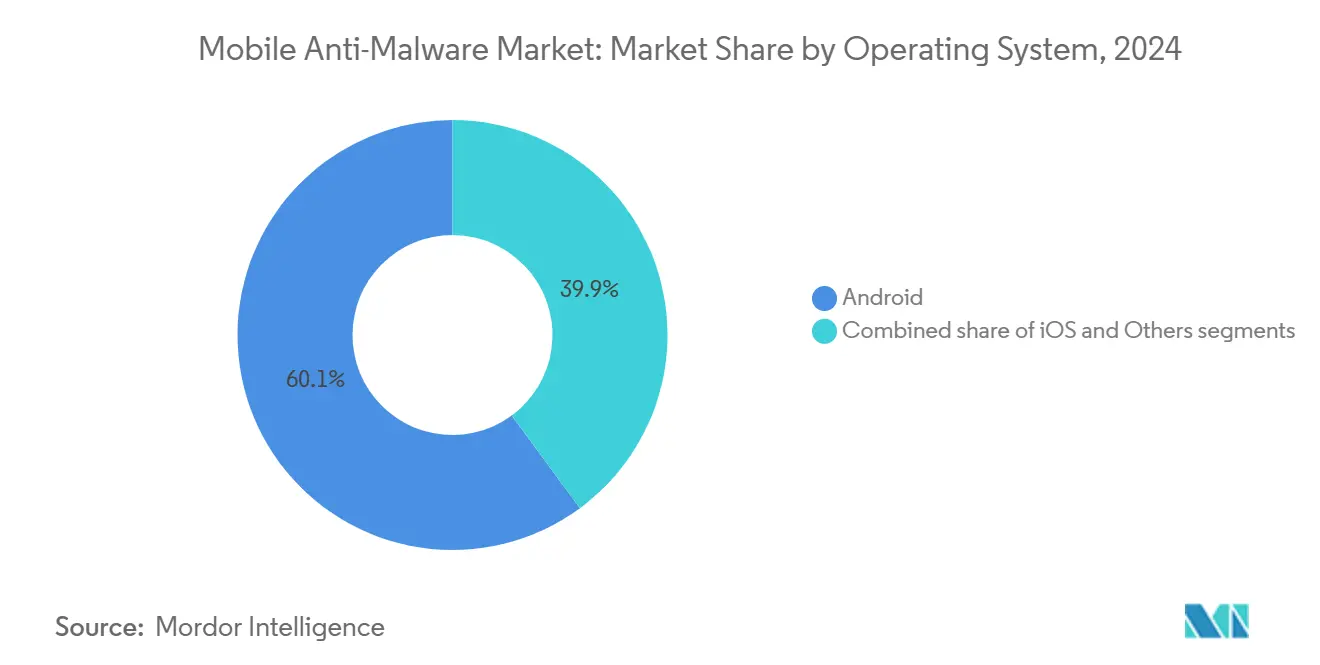

- حسب نظام التشغيل، تصدر أندرويد بحصة 60.1% من سوق مكافحة البرامج الضارة المحمولة في عام 2024 بينما من المتوقع أن يتوسع iOS بمعدل نمو سنوي مركب 15.5% حتى عام 2030.

- حسب نمط النشر، سيطرت التثبيتات في الموقع على 70.8% من حجم سوق مكافحة البرامج الضارة المحمولة في عام 2024 بينما من المقرر أن تنمو المنصات السحابية بمعدل نمو سنوي مركب 16.2% حتى عام 2030.

- حسب نوع الحل، استحوذت حزم حماية نقطة النهاية المتكاملة على 56.2% من حصة الإيرادات في عام 2024 ومن المتوقع أن تزداد الأمان كخدمة بمعدل نمو سنوي مركب 15.1% حتى عام 2030.

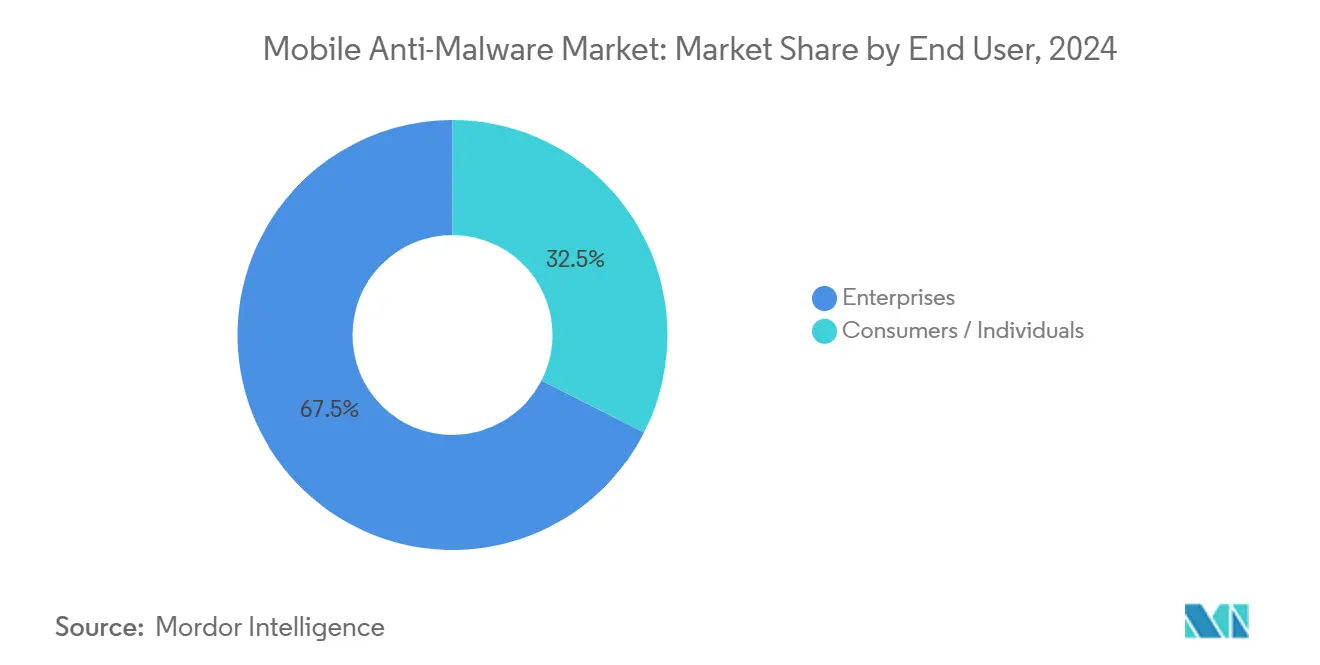

- حسب المستخدم النهائي، استحوذت العملاء من المؤسسات على 67.5% من حصة سوق مكافحة البرامج الضارة المحمولة في عام 2024؛ ومن المتوقع أن يحقق نفس القطاع أسرع معدل نمو سنوي مركب 15.9% حتى عام 2030.

- حسب القطاع الرأسي للصناعة، استحوذ قطاع الخدمات المصرفية والمالية والتأمين على حصة 44.3% من حجم سوق مكافحة البرامج الضارة المحمولة في عام 2024 بينما يتقدم قطاع الرعاية الصحية بمعدل نمو سنوي مركب 14.7% حتى عام 2030.

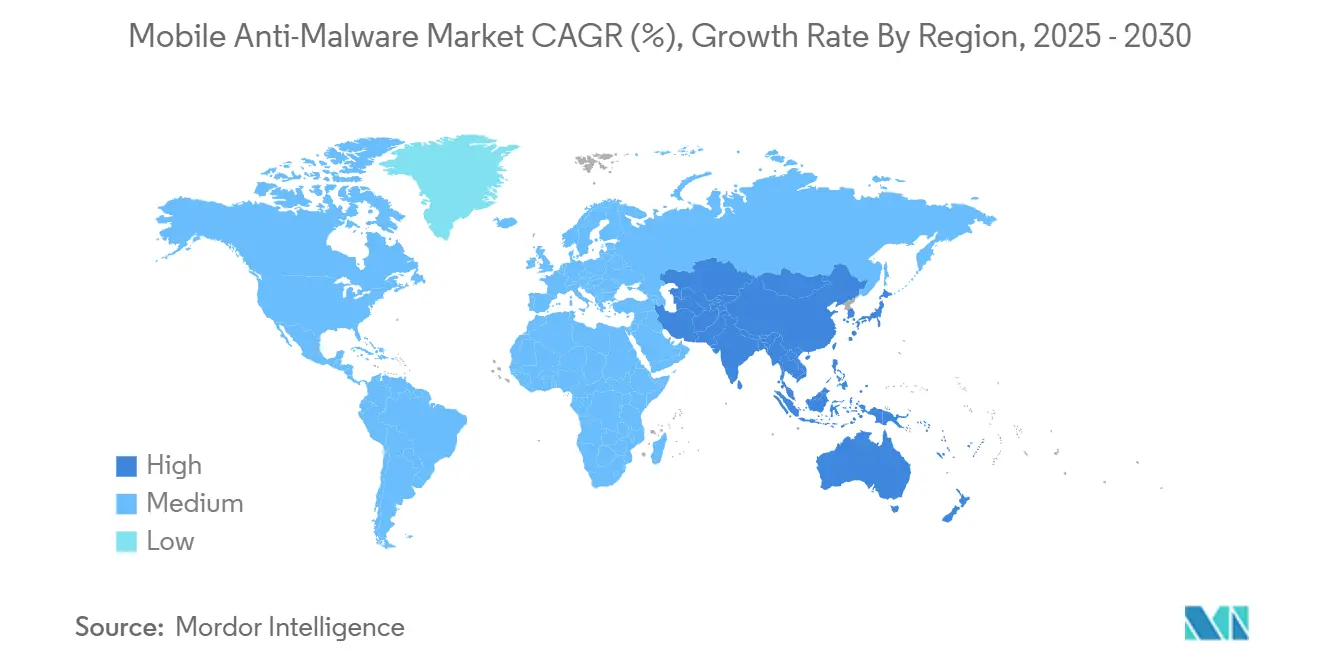

- حسب الجغرافيا، تصدرت أمريكا الشمالية بحصة إيرادات 38.1% في عام 2024؛ آسيا والمحيط الهادئ مهيأة لأسرع معدل نمو سنوي مركب 14.9% حتى عام 2030.

اتجاهات ورؤى سوق مكافحة البرامج الضارة المحمولة العالمي

تحليل تأثير المحركات

| المحرك | (~) % التأثير على توقعات معدل النمو السنوي المركب | الصلة الجغرافية | الجدول الزمني للتأثير |

|---|---|---|---|

| انفجار متغيرات البرامج الضارة الخاصة بالأجهزة المحمولة بعد عصر الذكاء الاصطناعي التوليدي | +2.8% | عالمي، مُركز في أمريكا الشمالية والاتحاد الأوروبي | المدى القصير (≤ سنتان) |

| BYOD 2.0 والعمل الهجين يقود الطلب المؤسسي | +3.2% | أمريكا الشمالية والاتحاد الأوروبي كأساس، مع التوسع إلى آسيا والمحيط الهادئ | المدى المتوسط (2-4 سنوات) |

| توسع أنظمة الدفع المحمولة في الاقتصادات الناشئة | +2.1% | آسيا والمحيط الهادئ كأساس، مع انتشار إلى الشرق الأوسط وأفريقيا وأمريكا اللاتينية | المدى الطويل (≥ 4 سنوات) |

| المتطلبات التنظيمية للثقة الصفرية على الأجهزة المملوكة للموظفين | +2.4% | أمريكا الشمالية والاتحاد الأوروبي، التبني المبكر في أستراليا | المدى المتوسط (2-4 سنوات) |

| ارتفاع هجمات سلسلة التوريد لاستنساخ التطبيقات في متاجر أندرويد الطرف الثالث | +1.7% | عالمي، تأثير أعلى في المناطق المهيمنة على أندرويد | المدى القصير (≤ سنتان) |

| انتشار رقائق الأمان بالذكاء الاصطناعي على الجهاز التي تمكن المسح في الوقت الفعلي | +1.3% | أمريكا الشمالية والاتحاد الأوروبي في البداية، مع التوسع عالمياً | المدى الطويل (≥ 4 سنوات) |

| المصدر: Mordor Intelligence | |||

انفجار متغيرات البرامج الضارة الخاصة بالأجهزة المحمولة بعد عصر الذكاء الاصطناعي التوليدي

تعمل أدوات الذكاء الاصطناعي التوليدي الآن على أتمتة إنشاء الأكواد متعددة الأشكال التي تتحور مع كل تثبيت، منتجة 560,000 تهديد محمول فريد يومياً في عام 2025. تمزج هذه الحملات بين إخفاء الكود والشاشات المخادعة المُنتجة بواسطة GAN التي تحاكي التطبيقات الموثوقة في المتاجر العامة والخاصة. لم تعد قواعد بيانات التوقيعات قادرة على مواكبة الوتيرة، مما دفع البائعين إلى دمج نماذج التعلم الآلي على الجهاز التي تقيم السلوك في أجزاء من الثانية. يكتسب مقدمو الخدمات الذين يجمعون بين الارتباط على نطاق السحابة والاستدلال على الجهاز تفضيل المؤسسات لأنهم يحددون النية قبل التنفيذ. هذا التحول الهيكلي يضع البحث والتطوير المستمر وقدرة هندسة البيانات في مركز الميزة التنافسية في سوق مكافحة البرامج الضارة المحمولة.

BYOD 2.0 والعمل الهجين يقود الطلب المؤسسي

تطورت الحركة المؤسسية من الراحة إلى الوصول الحيوي للمهمة. في عام 2024، رفعت 84% من الشركات الكبيرة في أمريكا الشمالية ميزانيات الأمان المحمول لتأمين الأجهزة المملوكة للموظفين التي تتعامل الآن مع إدارة علاقات العملاء وتخطيط موارد المؤسسات وسير العمل البيانات السرية[2]Verizon Business, "2025 Mobile Security Index," verizon.com. تحدد سياسات BYOD 2.0 مراقبة وقت التشغيل للتطبيقات ومكالمات الشبكة وحالة الأجهزة، مما يسد الثغرات التي تتركها أدوات MDM التقليدية. تفضل فرق الأمان الحزم المتكاملة التي تطبق سياسة واحدة عبر الهواتف وأجهزة الكمبيوتر المحمولة والأجهزة اللوحية، مما يقوي الطلب على المنصات المتكاملة. نتيجة لذلك، تدفع المستويات المتميزة للاشتراك التي تجمع بين البحث عن التهديدات والاستجابة الآلية مرونة الإيرادات في سوق مكافحة البرامج الضارة المحمولة.

توسع أنظمة الدفع المحمولة في الاقتصادات الناشئة

تُنتج البرامج غير النقدية في آسيا والمحيط الهادئ أحجام معاملات ضخمة على الهواتف الذكية، مما يخلق فرص استثمار مباشرة لأحصنة طروادة المصرفية وهجمات التراكب. تطلب الجهات التنظيمية المالية في الهند وإندونيسيا والفلبين الآن التحقق من سلامة التطبيق وإثبات الجهاز قبل تفويض التحويلات عالية القيمة، مما يحول الأمان المحمول القوي إلى ترخيص للعمل لمقدمي خدمات الدفع. البائعون الذين يدمجون التتبع المضاد للاحتيال وتسجيل المخاطر في الوقت الفعلي يلتقطون مشاريع جديدة من البنوك وشركات التكنولوجيا المالية. نفس اتجاه الرقمنة المقودة بالدفع يغذي أيضاً تبني الشركات الصغيرة، مما يوسع إجمالي السوق القابل للعنونة لمكافحة البرامج الضارة المحمولة في الاقتصادات الحساسة للسعر.

المتطلبات التنظيمية للثقة الصفرية على الأجهزة المملوكة للموظفين

قدمت وزارة العدل الأمريكية ضمانات نقل البيانات في أبريل 2025 التي تلزم أي متعاقد يتعامل مع السجلات الحساسة بإثبات التقييم المستمر لمخاطر الأجهزة. يفرض التوجيه B-13 لـ OSFI الكندية ضوابط الهوية القائمة على المخاطر في القطاع المالي، مما يوسع مفاهيم الثقة الصفرية إلى جميع نقاط النهاية. توجيهات مماثلة قيد التشاور في ألمانيا وأستراليا. لأن عقوبات عدم الامتثال تشمل الغرامات وقيود الوصول إلى البيانات، يبقى الإنفاق على دفاع التهديد المحمول المتقدم معزولاً عن دورات الميزانية. كما يبسط التوافق التنظيمي إدارة الأجهزة عبر الحدود، مما يشجع الشركات متعددة الجنسيات على نشر وحدات تحكم سحابية موحدة لجميع المناطق.

تحليل تأثير القيود

| القيد | (~) % التأثير على توقعات معدل النمو السنوي المركب | الصلة الجغرافية | الجدول الزمني للتأثير |

|---|---|---|---|

| انخفاض مستمر في استعداد المستهلك للدفع مقابل مكافحة الفيروسات المحمولة | -1.8% | عالمي، تأثير أعلى في الأسواق الحساسة للسعر | المدى الطويل (≥ 4 سنوات) |

| تقوية الأمان على مستوى نظام التشغيل تقلص سطح التهديد | -1.2% | عالمي، iOS يقود وأندرويد يتبع | المدى المتوسط (2-4 سنوات) |

| عدم الثقة الجيوسياسي ببائعي الأمن السيبراني الأجانب | -0.9% | بشكل أساسي الولايات المتحدة والاتحاد الأوروبي، مع انتشار إلى الدول المتحالفة | المدى القصير (≤ سنتان) |

| ميزات نظام التشغيل المركزة على الخصوصية تقلل رؤية مكافحة الفيروسات | -0.7% | الأسواق المهيمنة على iOS في البداية، مع التوسع إلى أندرويد | المدى المتوسط (2-4 سنوات) |

| المصدر: Mordor Intelligence | |||

انخفاض مستمر في استعداد المستهلك للدفع مقابل مكافحة الفيروسات المحمولة

يعتبر مستخدمو التجزئة الحماية المدمجة كافية وغالباً ما يتجاهلون المستويات المتميزة التي تفتقر إلى المنفعة المرئية. تبقى معدلات التحويل على التطبيقات المجانية المدفوعة في أرقام فردية حتى خلال دورات الانتهاك عالية المستوى، مما يحد من قابلية توسع الإيرادات خارج عقود المؤسسات. يجرب البائعون إصدارات مدعومة بالإعلانات وحزم حماية الهوية وخطط العائلة، لكن الاستثمار يبقى صعباً. الفجوة تضع سقفاً على إيرادات المستهلكين، مما يجعل قطاع المؤسسات محورياً للنمو طويل المدى في سوق مكافحة البرامج الضارة المحمولة.

تقوية الأمان على مستوى نظام التشغيل تقلص سطح التهديد

تواصل أبل وجوجل عزل التطبيقات وتقييد وصول النواة وفرض نظم أذونات صارمة. بينما تزيد هذه التحسينات من الأمان الأساسي، فإنها تضيق أيضاً المنفعة الإضافية المستمدة من أدوات الطرف الثالث. لذلك يجب على مقدمي الخدمات إظهار القيمة في اكتشاف الأخطار الصفرية أو التحميلات الجانبية الضارة أو استغلال الهندسة الاجتماعية بدلاً من البرامج الضارة العامة. أولئك الذين يفشلون في الابتكار يخاطرون بالتسويق وتآكل الأسعار.

تحليل القطاعات

حسب نظام التشغيل: اهتمام المؤسسات يميل نحو قسط أمان iOS

احتفظ أندرويد بنسبة 60.1% من حصة سوق مكافحة البرامج الضارة المحمولة في عام 2024 إلى حد كبير بسبب قاعدته المثبتة الواسعة ومتوسط تكلفة الجهاز المنخفض. في نفس الوقت، تنمو وحدات iOS بمعدل نمو سنوي مركب 15.5%، مدعومة بإثبات الأجهزة وضوابط توقيع الكود الأكثر صرامة التي تبسط الامتثال في القطاعات المنظمة. من المتوقع أن يتضاعف حجم سوق مكافحة البرامج الضارة المحمولة لنقاط النهاية iOS تقريباً بحلول عام 2030 حيث تعتمد مجموعات المستشفيات وشركات التأمين والمؤسسات المالية على أجهزة أبل لخفض نفقات الاستجابة للانتهاكات. يبقى أندرويد أساسياً في الاقتصادات عالية النمو حيث تهيمن الهواتف ذات القيمة، لذا يضع البائعون محركات سلوكية مدعومة بالذكاء الاصطناعي لتعويض التجزئة والتصحيحات غير المتسقة.

تقارن المؤسسات بشكل متزايد إجمالي تكلفة الملكية بدلاً من سعر الشراء وحده. يلاحظ قادة الأمان أن حوادث أقل حرجة على iOS تترجم إلى إنفاق أقل على الطب الشرعي ووقت التوقف. ومع ذلك، النظام البيئي المفتوح لأندرويد يحفز الابتكار في الأجهزة المقواة ومجموعات الأدوات المتخصصة للخدمات اللوجستية والميدانية، مما يضمن طلباً ثابتاً على وكلاء الحماية من الجيل التالي. أنظمة التشغيل المتخصصة - بشكل أساسي إصدارات لينوكس المقواة لقطاع الدفاع - تحتفظ بحجم هامشي لكنها تتطلب تسعير عالي لكل مقعد بسبب متطلبات الاعتماد الصارمة.

ملاحظة: حصص القطاعات لجميع القطاعات الفردية متاحة عند شراء التقرير

حسب نمط النشر: زخم السحابة يتفوق على الأنظمة التقليدية في الموقع

استحوذت التثبيتات في الموقع على 70.8% من حجم سوق مكافحة البرامج الضارة المحمولة في عام 2024 لأن العديد من البنوك والوكالات العامة لا تزال تخزن التتبع داخل الحدود الوطنية. ومع ذلك، تتسارع الاشتراكات السحابية بمعدل نمو سنوي مركب 16.2% حيث توافق مجالس الإدارة على ميزانيات الأمان كنفقات تشغيلية تتناسب مع عدد الأجهزة. تستشهد المؤسسات الكبيرة بانخفاض 40% في النفقات الإدارية بمجرد تحويل تحديثات التوقيع وإعادة تدريب النماذج وتغذية معلومات التهديد إلى السحب المُدارة من البائع.

تقلل الاتصالية الشبكية بدرجة المشغل ونقاط حضور الحافة من التأخير، مما يجعل وحدات التحكم السحابية قابلة للتطبيق للتحقق دائم التشغيل حتى في ظل ظروف Wi-Fi ضعيفة. يضمن البائعون الامتثال عبر مراكز البيانات الإقليمية وسياسات الاحتفاظ بالبيانات المحببة. نتيجة لذلك، أصبحت النشر الهجينة التي تمزج بين الموقع للأصول الثمينة والسحابة للموظفين البعيدين معيارية الآن. هذا الانتقال يفتح إيرادات إضافية لأن العملاء يوسعون أحجام التراخيص بدلاً من إجراء تحديث الأجهزة لمرة واحدة.

حسب نوع الحل: الحزم المتكاملة تهيمن بينما SECaaS تتوسع بسرعة

استحوذت حزم نقطة النهاية المتكاملة على 56.2% من إيرادات عام 2024 لأن فرق الأمان تفضل إدارة الجزء الواحد لأجهزة سطح المكتب والهواتف. بائعو الحزم يدمجون دفاع التهديد المحمول وEDR وفحوصات وضعية الهوية في وكيل واحد، مما يقلل الازدواجية في سير عمل السياسة. هذا التوحيد يقود اللزوجة ومعدلات تجديد أعلى داخل سوق مكافحة البرامج الضارة المحمولة.

الأمان كخدمة هو العرض الأسرع ارتفاعاً بمعدل نمو سنوي مركب 15.1%، مدفوعاً بنقص عالمي في المحللين المهرة. تسلم المؤسسات فرز التنبيهات والبحث الاستباقي إلى مراكز عمليات الأمان التابعة لمقدمي الخدمة بينما تحتفظ بالتحكم في السياسة. تطبيقات مكافحة الفيروسات المحمولة النقية تبقى بشكل أساسي في قنوات المستهلكين، حيث تلبي البصمات الخفيفة الاحتياجات الأساسية. على مدار الأفق التوقعي، ستختلط التكافؤ في الميزات بين الحزم وSECaaS، مما يؤدي إلى نماذج تسعير قائمة على الاستهلاك تجمع بين مقاييس الجهاز وحجم البيانات.

حسب المستخدم النهائي: إيرادات المؤسسات ترسخ النمو طويل المدى

أنتجت حسابات المؤسسات 67.5% من الإيرادات في عام 2024 ومن المتوقع أن تنمو بمعدل نمو سنوي مركب 15.9%، مما يضمن بقاءها حجر الأساس لسوق مكافحة البرامج الضارة المحمولة. هؤلاء المشترون يقبلون عقود متعددة السنوات مع اتفاقيات مستوى الخدمة القائمة على النتائج التي تعاقب البائعين على الاكتشافات المفوتة. كما يقودون خرائط طريق الميزات نحو المعالجة الآلية وارتباط الهوية والتقارير الجاهزة للمراجعة التي يطلبها المراجعون.

يمثل المستهلكون لا يزالون قاعدة مثبتة كبيرة لكنهم يقدمون ARPU محدود. كثيرون يعتمدون على المستويات المجانية المجمعة مع عروض VPN أو مدير كلمة المرور. الشركات الصغيرة تقع بين النقيضين، حيث تفضل أمان محمول مُقدم من MSP يتكامل مع دعم تقنية المعلومات الأوسع. الفجوة في المتطلبات تؤدي إلى خطوط منتجات مُقسمة وقنوات تسويق متباينة.

حسب القطاع الرأسي للصناعة: ريادة BFSI مقترنة بصعود الرعاية الصحية

سيطرت البنوك وشركات التأمين وشركات أسواق رأس المال على 44.3% من حجم سوق مكافحة البرامج الضارة المحمولة في عام 2024 حيث تصر الجهات التنظيمية على إثبات الجهاز والقنوات الآمنة للخدمات المصرفية المحمولة. يستهدف المهاجمون كلمات المرور لمرة واحدة ورموز الجلسة وخدع الإشعارات المرسلة لاستنزاف الحسابات، لذا تستثمر المؤسسات المالية في إثراء التتبع والذكاء الاصطناعي السلوكي.

الرعاية الصحية تتوسع بأسرع معدل نمو سنوي مركب 14.7% لأن الأطباء يستخدمون الآن الهواتف للوصول إلى السجلات الصحية الإلكترونية والتشخيصات المصاحبة والطب عن بُعد. تفرض HIPAA والقوانين العالمية المماثلة غرامات ثقيلة لتسريبات البيانات، مما يحفز مجالس إدارة المستشفيات على اعتماد المسح في الوقت الفعلي واكتشاف كسر الحماية ووظائف المسح عن بُعد. قطاعات الحكومة والاتصالات والتعليم تشكل الرصيد، كل منها مع تراكبات امتثال فريدة تشكل معايير الشراء.

التحليل الجغرافي

استحوذت أمريكا الشمالية على 38.1% من إيرادات عام 2024. هذا التقدم ينبع من ميزانيات المؤسسات الكبيرة وبرامج الحركة الراسخة والقوانين الصارمة مثل ضمانات نقل البيانات لوزارة العدل الأمريكية التي تتطلب تسجيل المخاطر المستمر على كل نقطة نهاية. تمتثل البنوك الكندية أيضاً مع OSFI-B-13، مما يعزز الطلب على المنصات المعتمدة القادرة على الإبلاغ عن وضعية الجهاز للجهات التنظيمية. يستفيد البائعون المحليون أيضاً من الفحص الجيوسياسي الذي يستبعد موردين أجانب معينين، مما يعيد تخصيص الإنفاق نحو النظم البيئية المحلية الموثوقة.

آسيا والمحيط الهادئ هي أسرع منطقة نمواً بمعدل نمو سنوي مركب متوقع 14.9% حتى عام 2030. التجارة غير النقدية وأنظمة التطبيقات الفائقة والقوى العاملة المحمولة أولاً توسع إجمالي مجموعة الأجهزة بشكل أسرع من الأسواق الناضجة. تعتمد المؤسسات في الهند وإندونيسيا وفيتنام وكلاء دفاع التهديد لتلبية متطلبات أمان الدفع، بينما ترفع المؤسسات اليابانية والأسترالية مستوياتها لتلبية إرشادات الثقة الصفرية. شركاء القناة الإقليمية يجمعون خدمات الكشف المُدارة مع خطط الاتصال، مما يسرع الوصول إلى مؤسسات السوق المتوسطة.

تحتل أوروبا المركز الثالث حسب الإيرادات، لكنها تبقى محورية لأن غرامات GDPR تربط انتهاكات البيانات بعقوبات مالية جوهرية. تطلب الشركات متعددة الجنسيات مراكز بيانات محلية وبنود تعاقدية صارمة حول تصدير البيانات، مما يشجع البائعين على فتح عقد معلومات التهديد المقرة في الاتحاد الأوروبي. في جنوب أوروبا والشرق الأوسط، يزداد التبني حيث نشر 5G يدفع سير العمل المحمولة أعمق في مشاريع النفط واللوجستيات والمدن الذكية. تتبع أمريكا اللاتينية أنماط مماثلة، لكن التقلب الاقتصادي الكلي يبقي بعض النشر في مراحل تجريبية بدلاً من الإنتاج الكامل.

المشهد التنافسي

تُظهر صناعة مكافحة البرامج الضارة المحمولة تركزاً معتدلاً. تدمج أفضل المنصات EDR المتقدم وتحليلات السحابة وضوابط الهوية، لكن المبتكرين المتخصصين لا يزالون يخربون بنماذج ذكاء اصطناعي متخصصة أو بنيات تحافظ على الخصوصية. أتمت Sophos استحواذها على Secureworks بقيمة 859 مليون دولار أمريكي في فبراير 2025 لتوسيع تغطية الكشف المُدارة وإضافة تتبع XDR من 500,000 نقطة نهاية. وافقت CrowdStrike على الاستحواذ على Adaptive Shield بقيمة 300 مليون دولار أمريكي في نوفمبر 2024 لنسج إدارة وضعية SaaS في منصتها Falcon.

التمييز التكنولوجي الآن يدور حول ثلاث ركائز. أولاً، بحيرات البيانات الخاصة تثري خوارزميات التعلم الآلي التي تكتشف الأخطار الصفرية أسرع من الاعتماد على التغذيات العامة. ثانياً، النشر السهل عبر واجهات برمجة تطبيقات MDM أو ربط SIM المشغل يسهل النشر واسع النطاق. ثالثاً، اتساع النظام البيئي مهم لأن العملاء يريدون وحدة تحكم واحدة لنقاط النهاية وأحمال العمل السحابية والهويات. البائعون غير القادرين على تقديم تتبع موحد يخاطرون بالتهميش.

الجيوسياسة تشكل أيضاً سلوك الشراء. حظر برمجيات Kaspersky في الولايات المتحدة عام 2024 أعاد توجيه عقود الحكومة والبنية التحتية الحيوية إلى موردين غربيين[3]U.S. Department of Commerce, "Notice of Final Determination on Kaspersky Lab," commerce.gov. مناقشات أمان التوريد المماثلة تؤثر على شراء الدفاع في الاتحاد الأوروبي. الشراكات بين مشغلي الشبكات وشركات الأمان، مثل إطلاق T-Mobile / Palo Alto Networks SASE عام 2025، تُظهر التقارب بين طبقات الاتصال والحماية. البائعون الناشئون المركزون على حالات الاستخدام الرأسية - مثل مسح الأجهزة الطبية أو عزل التحكم الصناعي - يجتذبون رأس المال المخاطر، مما يشير إلى استمرار الاضطراب التنافسي في سوق مكافحة البرامج الضارة المحمولة.

رواد صناعة مكافحة البرامج الضارة المحمولة

-

AO Kaspersky Lab

-

Avast Software SRO

-

BitDefender LLC

-

Lookout Inc.

-

Malwarebytes Inc.

- *تنويه: لم يتم فرز اللاعبين الرئيسيين بترتيب معين

التطورات الحديثة في الصناعة

- يونيو 2025: أطلقت Malwarebytes حراس الاحتيال، رفيق مدعوم بالذكاء الاصطناعي داخل تطبيق Mobile Security الخاص بها يقدم نصائح احتيال في الوقت الفعلي.

- مايو 2025: قدمت T-Mobile وPalo Alto Networks "T-Mobile SASE، مع Palo Alto Networks"، تجمع بين اتصال 5G مع Prisma SASE 5G لتعزيز أمان نقطة النهاية.

- مايو 2025: استحوذت Fortra على أعمال الأمان السحابي لـ Lookout، مضيفة ميزات CASB وZTNA وSWG إلى محفظتها.

- فبراير 2025: أتمت Sophos شراءها لـ Secureworks بقيمة 859 مليون دولار أمريكي، بناء قوة MDR متخصصة مع قدرات كشف محمولة متكاملة.

نطاق تقرير سوق مكافحة البرامج الضارة المحمولة العالمي

مكافحة البرامج الضارة تحمي الأجهزة المحمولة من أنواع مختلفة من البرامج الضارة، مثل الإعلانات المزعجة وبرامج التجسس وأحصنة طروادة ومختلف الأنواع الأخرى. يُستخدم هذا الحل على الأجهزة المحمولة مثل الهواتف والأجهزة اللوحية ومختلف الأنواع الأخرى. نطاق دراستنا محدود جغرافياً بأمريكا الشمالية وأوروبا وآسيا والمحيط الهادئ وأمريكا اللاتينية والشرق الأوسط وأفريقيا.

أحجام السوق والتوقعات مقدمة من حيث القيمة (مليون دولار أمريكي) لجميع القطاعات المذكورة أعلاه.

| أندرويد |

| iOS |

| أخرى |

| في الموقع |

| السحابة |

| تطبيقات مكافحة الفيروسات المحمولة المستقلة |

| حزم حماية نقطة النهاية المتكاملة |

| الأمان كخدمة (SECaaS) للأجهزة المحمولة |

| المؤسسات |

| المستهلكون / الأفراد |

| الخدمات المصرفية والمالية والتأمين |

| الرعاية الصحية |

| تكنولوجيا المعلومات والاتصالات |

| الحكومة والدفاع |

| التعليم |

| أخرى |

| أمريكا الشمالية | الولايات المتحدة | |

| كندا | ||

| المكسيك | ||

| أوروبا | ألمانيا | |

| المملكة المتحدة | ||

| فرنسا | ||

| إيطاليا | ||

| إسبانيا | ||

| باقي أوروبا | ||

| آسيا والمحيط الهادئ | الصين | |

| اليابان | ||

| الهند | ||

| كوريا الجنوبية | ||

| أستراليا | ||

| باقي آسيا والمحيط الهادئ | ||

| أمريكا الجنوبية | البرازيل | |

| الأرجنتين | ||

| باقي أمريكا الجنوبية | ||

| الشرق الأوسط وأفريقيا | الشرق الأوسط | السعودية |

| الإمارات العربية المتحدة | ||

| تركيا | ||

| باقي الشرق الأوسط | ||

| أفريقيا | جنوب أفريقيا | |

| مصر | ||

| نيجيريا | ||

| باقي أفريقيا | ||

| حسب نظام التشغيل | أندرويد | ||

| iOS | |||

| أخرى | |||

| حسب نمط النشر | في الموقع | ||

| السحابة | |||

| حسب نوع الحل | تطبيقات مكافحة الفيروسات المحمولة المستقلة | ||

| حزم حماية نقطة النهاية المتكاملة | |||

| الأمان كخدمة (SECaaS) للأجهزة المحمولة | |||

| حسب المستخدم النهائي | المؤسسات | ||

| المستهلكون / الأفراد | |||

| حسب القطاع الرأسي للصناعة | الخدمات المصرفية والمالية والتأمين | ||

| الرعاية الصحية | |||

| تكنولوجيا المعلومات والاتصالات | |||

| الحكومة والدفاع | |||

| التعليم | |||

| أخرى | |||

| حسب الجغرافيا | أمريكا الشمالية | الولايات المتحدة | |

| كندا | |||

| المكسيك | |||

| أوروبا | ألمانيا | ||

| المملكة المتحدة | |||

| فرنسا | |||

| إيطاليا | |||

| إسبانيا | |||

| باقي أوروبا | |||

| آسيا والمحيط الهادئ | الصين | ||

| اليابان | |||

| الهند | |||

| كوريا الجنوبية | |||

| أستراليا | |||

| باقي آسيا والمحيط الهادئ | |||

| أمريكا الجنوبية | البرازيل | ||

| الأرجنتين | |||

| باقي أمريكا الجنوبية | |||

| الشرق الأوسط وأفريقيا | الشرق الأوسط | السعودية | |

| الإمارات العربية المتحدة | |||

| تركيا | |||

| باقي الشرق الأوسط | |||

| أفريقيا | جنوب أفريقيا | ||

| مصر | |||

| نيجيريا | |||

| باقي أفريقيا | |||

الأسئلة الرئيسية المُجاب عليها في التقرير

ما هي القيمة المتوقعة لسوق مكافحة البرامج الضارة المحمولة بحلول عام 2030؟

من المتوقع أن يصل السوق إلى 27.42 مليار دولار أمريكي بحلول عام 2030 بمعدل نمو سنوي مركب 14.5%.

أي نظام تشغيل يقدم أسرع فرصة نمو للبائعين؟

من المتوقع أن تحقق نقاط النهاية iOS معدل نمو سنوي مركب 15.5% حتى عام 2030 حيث تتبنى المؤسسات مزايا الأمان المتجذرة في الأجهزة.

لماذا تكتسب نماذج النشر السحابي أرضية على الأنظمة في الموقع؟

تبسط المنصات السحابية التحديثات وتوفر تحليلات التعلم الآلي القابلة للتوسع وتقلل النفقات الإدارية بحوالي 40% مقارنة بصيانة الخوادم المحلية.

أي قطاع رأسي للصناعة ينفق أكثر على مكافحة البرامج الضارة المحمولة اليوم؟

تحتفظ كيانات الخدمات المصرفية والمالية والتأمين بنسبة 44.3% من إيرادات عام 2024 بسبب المتطلبات التنظيمية الصارمة والقيمة العالية للمعاملات المحمولة.

كيف تؤثر لوائح الثقة الصفرية على نمو السوق؟

تتطلب القوانين الجديدة من وزارة العدل الأمريكية وOSFI الكندية التقييم المستمر للمخاطر المحمولة، مما يجعل الدفاع المتقدم ضد التهديدات أمراً لا مفر منه للمؤسسات الممتثلة.

ما الحركات الإستراتيجية التي يقوم بها البائعون الرائدون للبقاء تنافسيين؟

الاستحواذات الحديثة مثل Sophos-Secureworks وCrowdStrike-Adaptive Shield توضح التحول نحو دمج الكشف المُدار ووضعية الهوية وأمان SaaS في منصات موحدة.

آخر تحديث للصفحة في: