Размер и доля рынка защиты критически важной инфраструктуры (CIP)

Анализ рынка защиты критически важной инфраструктуры (CIP) от Mordor Intelligence

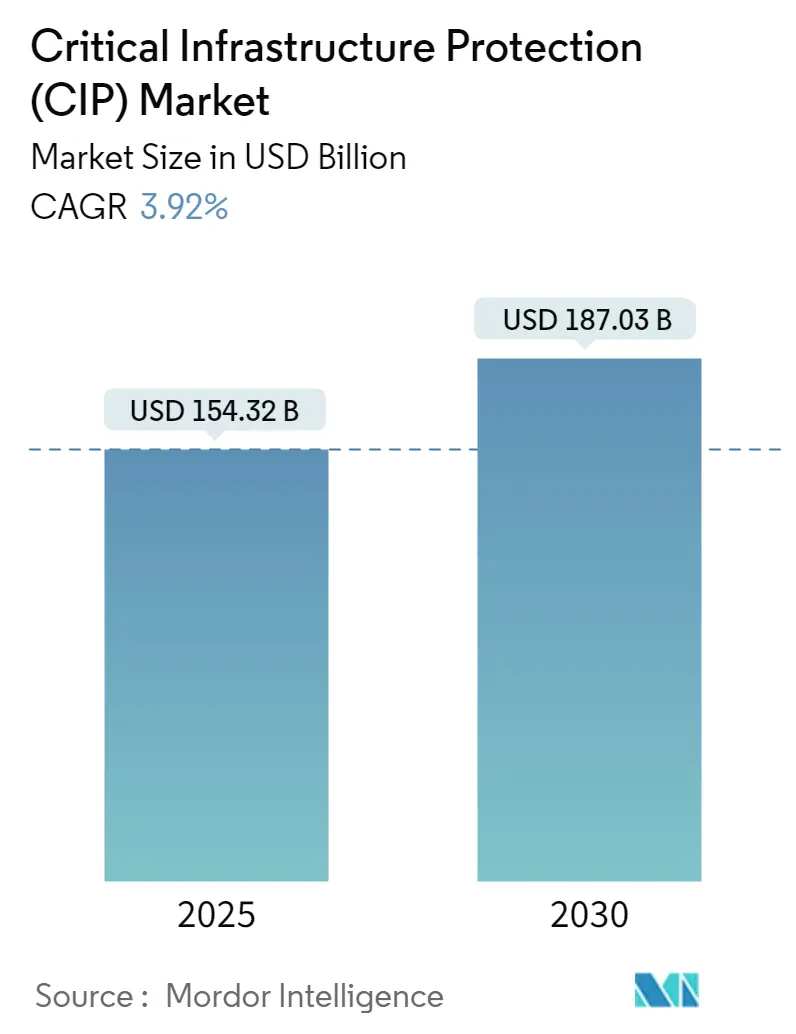

Размер рынка защиты критически важной инфраструктуры оценивается в 154,32 миллиарда долларов США в 2025 году и прогнозируется на уровне 187,03 миллиарда долларов США к 2030 году, что отражает среднегодовой темп роста 3,92% в течение прогнозируемого периода. Это сбалансированное расширение показывает, как кибербезопасность и физическая безопасность объединяются в единые программы, защищающие энергетические, транспортные, водные и коммуникационные активы. Усиление государственных кибератак, расширение регулятивных требований и быстрая цифровизация операционных технологий (OT) увеличивают спрос на мониторинг угроз, отчетность об инцидентах и решения нулевого доверия. Североамериканские инвестиции остаются доминирующими, однако рост в Азиатско-Тихоокеанском регионе ускоряется по мере того, как развертывание 5G, периферийные вычисления и умные энергосети расширяют поверхность атак. Доходы от услуг растут быстрее, чем от традиционного аппаратного и программного обеспечения, поскольку операторы передают непрерывный мониторинг управляемым поставщикам безопасности. Между тем, недостаток талантов и проблемы совместимости устаревших OT замедляют скорость развертывания, даже когда аналитика на основе искусственного интеллекта открывает модели прогнозирующей защиты.

Ключевые выводы отчета

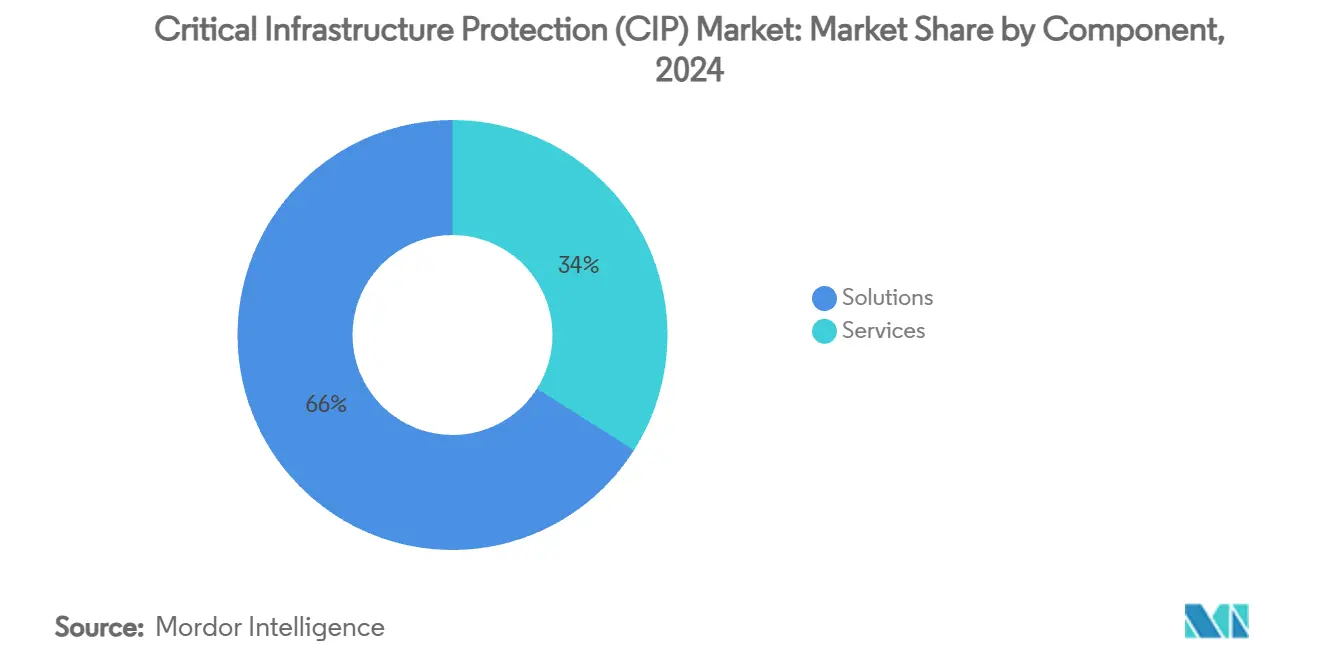

- По компонентам решения лидировали с 66,0% доходов 2024 года, в то время как услуги развиваются со среднегодовым темпом роста 5,7% до 2030 года.

- По типам безопасности физическая безопасность и защита удерживали 56,9% доходов 2024 года; кибербезопасность растет со среднегодовым темпом роста 5,9% до 2030 года.

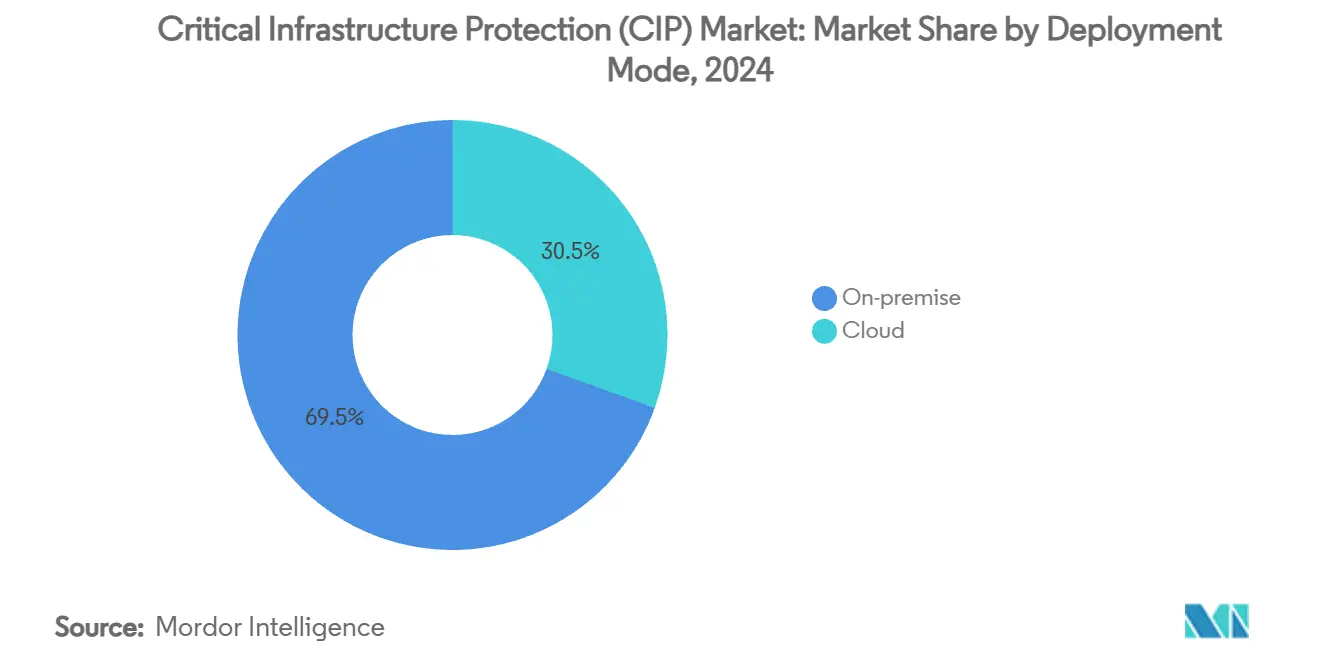

- По режимам развертывания локальные установки составляли 69,5% доли размера рынка защиты критически важной инфраструктуры в 2024 году, однако облачные/X-как-услуга расширяются со среднегодовым темпом роста 4,8%.

- По отраслям энергетика и электроэнергетика занимали 29,3% доли рынка защиты критически важной инфраструктуры в 2024 году, в то время как транспорт прогнозируется к росту со среднегодовым темпом роста 4,9% к 2030 году.

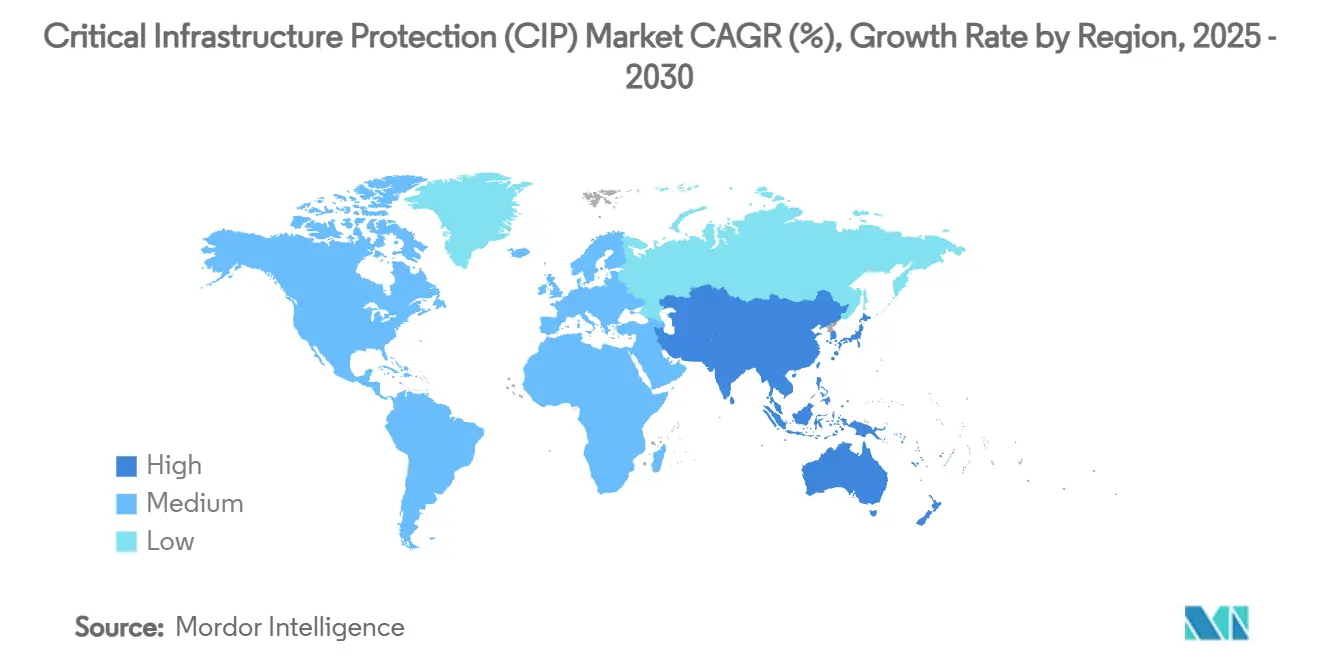

- По географии Северная Америка внесла 36,1% доходов в 2024 году; Азиатско-Тихоокеанский регион является самым быстрорастущим регионом со среднегодовым темпом роста 4,2% к 2030 году.

Глобальные тенденции и аналитика рынка защиты критически важной инфраструктуры (CIP)

Анализ влияния драйверов

| Драйвер | (~) % влияние на прогноз CAGR | Географическая релевантность | Временные рамки влияния |

|---|---|---|---|

| Растущие государственные мандаты (например, NIS-2, CISA) в Северной Америке и ЕС | +1.2% | Северная Америка и ЕС | Краткосрочный период (≤ 2 лет) |

| Государственные кибератаки на OT энергетических и водных коммунальных предприятий | +0.8% | Глобальный, сконцентрированный в Северной Америке | Среднесрочный период (2-4 года) |

| Развертывание умных сетей, стимулирующее интегрированные расходы на физико-кибер защиту | +0.6% | Глобальный, с ранними успехами в Европе и Азии | Среднесрочный период (2-4 года) |

| Расширение 5G и периферийных технологий, увеличивающее поверхность атак телекоммуникаций в Азии | +0.4% | Азиатско-Тихоокеанский регион в основе, распространение на глобальный уровень | Долгосрочный период (≥ 4 лет) |

| Конвергенция IT-OT, ускоряющая принятие нулевого доверия | +0.5% | Глобальный | Среднесрочный период (2-4 года) |

| Государственно-частное финансирование безопасности аэропортов и портов на Ближнем Востоке | +0.3% | Ближний Восток, с расширением в Африку | Долгосрочный период (≥ 4 лет) |

| Источник: Mordor Intelligence | |||

Растущие государственные мандаты стимулируют расширение рынка, ведомого соответствием требованиям

Обязательные регулирования меняют структуру закупок на рынке защиты критически важной инфраструктуры. Директива ЕС NIS-2 распространяет обязательную кибербезопасность на 18 секторов и любую организацию с более чем 50 сотрудниками и доходом 10 миллионов евро (10,9 миллионов долларов США), расширяя адресуемую базу. В Соединенных Штатах предлагаемое правило CIRCIA от CISA обязывает примерно 316 000 организаций сообщать о киберинцидентах в течение 72 часов и о выплатах вымогателей в течение 24 часов.[1]Офис Федерального реестра, "Отчетность о киберинцидентах для CIRCIA," Федеральный реестр, federalregister.gov Выравнивание вокруг стандартов ISA/IEC 62443 упрощает сертификацию поставщиков и стимулирует массовые закупки, в то время как организации, которые ранее полагались на добровольные рекомендации, теперь ускоряют инвестиции для соответствия штрафам и аудиторским порогам.

Государственные кибер-кампании нацелены на системы операционных технологий

Группы национальных государств приоритизируют долговременное проникновение в OT-сети, управляющие энергетическими, водными и транспортными системами. Китайская группа Volt Typhoon оставалась в американской инфраструктуре более пяти лет, нацеливаясь на разрушительные возможности, а не на шпионаж. Аналогичные кампании против американских водных объектов и японских аэрокосмических организаций подчеркивают переход от IT-ориентированной кражи данных к саботажу на уровне OT. Эти угрозы эксплуатируют устаревшие протоколы, такие как Modbus, которые не имеют аутентификации, стимулируя инвестиции в специализированные инструменты обнаружения вторжений и сегментации сетей.

Модернизация умных сетей интегрирует физическую и кибер защиту

Распределенные энергетические ресурсы, умные счетчики и автоматизированные подстанции объединяют безопасность физических активов с мониторингом кибер-угроз в режиме реального времени, расширяя рынок защиты критически важной инфраструктуры. Стандарты интероперабельности умных сетей NIST версии 4.0 выделяют безопасные коммуникации как основу для надежности.[2]Команда NIST, "Стандарты интероперабельности умных сетей 4.0," NIST, nvlpubs.nist.gov ФБР предупреждает, что быстрое развитие возобновляемой энергетики создает точки входа для хакеров, поскольку более мелкие частные операторы отстают в контролях. Поэтому коммунальные предприятия совмещают периметральное ограждение и видеоаналитику с обнаружением аномалий на основе ИИ для подстанций и микросетей, укрепляя интегрированные бюджеты.

Расширение сетей 5G создает новые поверхности атак в телекоммуникационной инфраструктуре

Агрессивное развертывание 5G в Азиатско-Тихоокеанском регионе приносит прирост производительности, но вводит более 70 документированных рисков безопасности, включая эскалацию привилегий между срезами и захват периферийных устройств. IoT-конечные точки составляют большинство событий вредоносного ПО, сигнализируя о слабых протоколах аутентификации. Правительства теперь разрабатывают специфические для спектра рамки защиты, заставляя операторов телекоммуникаций развертывать виртуальные брандмауэры, платформы безопасного доступа к сервисам (SASE) и непрерывные каналы разведки угроз

Анализ влияния сдерживающих факторов

| Сдерживающий фактор | (~)% влияние на прогноз CAGR | Географическая релевантность | Временные рамки влияния |

|---|---|---|---|

| Пробелы совместимости устаревших OT-систем безопасности | -0.7% | Глобальный, особенно в зрелых промышленных экономиках | Среднесрочный период (2-4 года) |

| Нехватка кибер-специалистов по OT | -0.5% | Глобальный, острый в Северной Америке и Европе | Долгосрочный период (≥ 4 лет) |

| Высокая общая стоимость владения комплексными решениями | -0.4% | Глобальный, более выражен в развивающихся экономиках | Среднесрочный период (2-4 года) |

| Фрагментированные регулирования в развивающихся экономиках | -0.2% | Развивающиеся рынки в Азии, Африке и Латинской Америке | Долгосрочный период (≥ 4 лет) |

| Источник: Mordor Intelligence | |||

Устаревшие OT-системы создают постоянные проблемы совместимости

Промышленные активы часто работают десятилетиями на протоколах без базового шифрования. Modbus и OPC Classic не могут быть исправлены без простоя, требуя дорогостоящих компенсирующих контролей, таких как диоды данных и виртуальные исправления. ФБР называет системы с истекшим сроком службы "ахиллесовой пятой" безопасности инфраструктуры, указывая, что многие обновления зависят от многолетнего планирования капитала. Эти барьеры замедляют рынок защиты критически важной инфраструктуры даже при приближении сроков соответствия.

Острая нехватка рабочей силы ограничивает возможности развертывания

Соединенным Штатам нужны дополнительно 225 000 специалистов по кибербезопасности, однако только 85% вакансий могут быть заполнены существующими пулами талантов. OT-ориентированные роли особенно редки, поскольку практики должны сочетать экспертизу в области ИТ со знанием управления процессами, получая средние зарплаты в 117 000 долларов США.[3]Редакторы BankInfoSecurity, "Растущий спрос на экспертов по безопасности OT," BankInfoSecurity, bankinfosecurity.com Ограниченное кадровое обеспечение заставляет операторов отдавать проекты на аутсорсинг или откладывать их, снижая краткосрочную скорость рынка.

Сегментный анализ

По компонентам: рост услуг превосходит доминирование решений

Решения сгенерировали 66,0% доходов 2024 года; однако услуги прогнозируются к расширению со среднегодовым темпом роста 5,7%, поскольку организации сталкиваются с растущей сложностью. Управляемое обнаружение и реагирование, аудит соответствия и восстановление после инцидентов объединяются в подписные контракты, которые передают операционный риск. Руководство Cloud Security Alliance отмечает, что развертывание нулевого доверия в OT требует специализированного планирования и круглосуточного мониторинга, рабочих нагрузок, которых большинству предприятий не хватает внутри компании.

Рынок защиты критически важной инфраструктуры выигрывает, поскольку управляемые поставщики консолидируют экспертизу через приобретения, такие как интеграция OnSolve компанией GardaWorld для управления критическими событиями. Покупка Network Perception компанией Dragos добавляет непрерывную визуализацию правил брандмауэра к ее промышленной платформе, расширяя потенциал перекрестных продаж. Эти шаги иллюстрируют, как масштаб и широта услуг ускоряют конкурентное преимущество и поддерживают долгосрочный повторяющийся доход.

По типам безопасности: ускорение кибербезопасности бросает вызов физическому доминированию

Физическая безопасность и защита сохранили 56,9% расходов 2024 года через периметральное наблюдение, контроль доступа и технологии проверки. Тем не менее сегмент кибербезопасности развивается со скоростью 5,9% в год, поскольку субъекты угроз мигрируют в точки конвергенции IT-OT. Размер рынка защиты критически важной инфраструктуры для безопасности SCADA/OT ожидается резко вырасти, учитывая новые базовые линии нулевого доверия, в то время как продукты микросегментации сетей изолируют устаревшие активы без остановки заводов.

Автоматические системы реагирования, такие как Siemens SIBERprotect, изолируют скомпрометированные узлы в течение миллисекунд, демонстрируя, как защита на скорости машин меняет сдерживание инцидентов. Платформы идентификации и доступа, созданные для изолированных систем, предотвращают распространение учетных данных. Поскольку планировщики капитала ищут интегрированные панели управления, сочетающие аналитику видеонаблюдения с кибер-оповещениями, программное обеспечение конвергенции продолжает разрушать историческое разделение между физическими и цифровыми мерами защиты.

По режимам развертывания: принятие облачных технологий ускоряется несмотря на доминирование локальных решений

Локальные архитектуры заняли 69,5% доли рынка защиты критически важной инфраструктуры в 2024 году, поскольку коммунальные предприятия и аэропорты требуют прямого контроля над критически важными активами. Однако гибридные модели, которые отправляют телеметрию в безопасные облака, теперь показывают среднегодовой темп роста 4,8%, поскольку операторы используют масштабируемую аналитику. Развертывание платформы OneLayer Bridge компанией Southern Company иллюстрирует, как отпечатки LTE-сетей питают облачные движки без раскрытия контрольных циклов.

Облачно-нативные поставщики смягчают риски суверенитета данных с помощью однонаправленных шлюзов, приобретенных через сделки типа OPSWAT-Fend, которые вставляют диоды данных, обеспечивающие односторонний трафик. По мере того как регуляторы уточняют правила шифрования и хранения, экономика подписки и быстрое развертывание функций продолжают влиять на закупки в сторону SaaS, особенно для удаленного мониторинга и отчетности о соответствии.

По отраслям: импульс транспорта бросает вызов лидерству энергетики

Энергетика и электроэнергетика удержали 29,3% доходов 2024 года, поскольку бюджеты модернизации сетей приоритизировали брандмауэры подстанций и обнаружение физического периметра. Тем не менее транспорт прогнозируется к росту со среднегодовым темпом роста 4,9% на фоне подключенных железнодорожных, авиационных и портовых проектов, которые накладывают OT с аналитикой в режиме реального времени. Директивы безопасности трубопроводов TSA и рамка ИИ Министерства транспорта заставляют операторов интегрировать каналы разведки угроз в системы диспетчеризации и безопасности.

Размер рынка защиты критически важной инфраструктуры для автономных грузовых коридоров растет, поскольку каждый умный датчик или микро-дата-центр представляет конечную точку для защиты. Администрации аэропортов теперь объединяют биометрические ворота доступа с SLA реагирования на киберинциденты, отражая парадигму конвергенции. Между тем, банки и финансы, правительство и здравоохранение поддерживают стабильный спрос, обусловленный соответствием требованиям, но телекоммуникации обгоняют производство по интенсивности расходов, поскольку развертывание 5G ускоряет укрепление сетей.

Географический анализ

Северная Америка сохранила 36,1% доходов 2024 года, поддерживаемая дорожной картой целей производительности CISA, которая выравнивает 16 секторов с обязательной отчетностью. Расширение производства компании Schneider Electric на 700 миллионов долларов США демонстрирует устойчивые притоки капитала, которые локализуют цепочки поставок и сокращают время отклика для клиентов сетей. Рамка безопасности ИИ Министерства внутренней безопасности дополнительно стандартизирует позицию рисков, способствуя силе внутреннего рынка для отечественных поставщиков.

Азиатско-Тихоокеанский регион показывает самый быстрый региональный среднегодовой темп роста на уровне 4,2% к 2030 году. Законопроект Японии об активной киберзащите позволяет упреждающую охоту на угрозы, в то время как альянс KDDI-NEC масштабирует управляемую защиту цепочки поставок для промышленных клиентов. Экономики АСЕАН коллективно выделяют 171 миллиард долларов США на кибербезопасность к 2025 году, стимулируя спрос на локализованные SOC и языковую аналитику угроз. Национальные программы Китая и модель цифровой общественной инфраструктуры Индии расширяют возможности поставщиков, хотя уникальные правила шифрования требуют специфических для страны вариантов продуктов.

Конкурентный ландшафт

Конкуренция фрагментирована, при этом оборонные интеграторы и специалисты по кибербезопасности борются за конвергентные бюджеты IT-OT. Lockheed Martin, Northrop Grumman и BAE Systems используют давние государственные полномочия для обеспечения крупных, многолетних контрактов на системную интеграцию. Киберспециалисты, такие как Darktrace, Claroty и Dragos, дифференцируются с помощью аналитики машинного обучения, настроенной для промышленных протоколов.

Стратегические игры сосредоточены на консолидации возможностей. Приобретение Network Perception компанией Dragos добавляет непрерывные проверки соответствия брандмауэра к ее стеку обнаружения, позволяя универсальные закупки для коммунальных предприятий. Покупка Fend компанией OPSWAT добавляет аппаратное обеспечение однонаправленного потока данных, соединяя облачную аналитику с изолированными контроллерами. Интеграция OnSolve компанией GardaWorld объединяет разведку угроз в услуги физической охраны, сигнализируя о движении к платформенным экосистемам, которые охватывают цифровое и локальное реагирование.

Партнерства масштабируют охват рынка без тяжелых капитальных затрат. Альянс Xage Security с Darktrace объединяет шлюзы нулевого доверия с обнаружением аномалий на основе ИИ, предоставляя операторам среднего уровня интегрированный вариант, который соответствует правилам отчетности CIRCIA. Поставщики все больше позиционируются вокруг SLA, основанных на результатах, выделяя сокращенное среднее время обнаружения, а не особенности продукта, поскольку критерии закупок эволюционируют.

Лидеры отрасли защиты критически важной инфраструктуры (CIP)

-

Bae Systems PLC

-

Honeywell International Inc.

-

Airbus SE

-

Hexagon AB

-

General Electric Company

- *Отказ от ответственности: основные игроки отсортированы в произвольном порядке

Недавние отраслевые разработки

- Июнь 2025: Schneider Electric объявила об инвестициях в размере 700 миллионов долларов США в производство в США до 2027 года, создавая более 1000 рабочих мест и добавляя центр тестирования микросетей.

- Май 2025: KDDI и NEC запустили совместный бизнес кибербезопасности, нацеленный на критически важную инфраструктуру и защиту цепочки поставок в Японии.

- Март 2025: Fortinet расширила свою платформу безопасности OT защищенными устройствами сегментации и обновленной автоматизацией SecOps для подключения 5G.

- Март 2025: Southern Company's Southern Linc выбрала платформу OneLayer's Bridge для защиты своей LTE-сети площадью 122 000 квадратных миль.

Область действия глобального отчета о рынке защиты критически важной инфраструктуры (CIP)

Защита критически важной инфраструктуры - это бдительность и реагирование на серьезные инциденты, затрагивающие ключевую инфраструктуру региона, нации или организации. Растущая потребность защищать чувствительную инфраструктуру от атак ведет к принятию решений по защите критически важной инфраструктуры. Защита критически важной инфраструктуры обеспечивает контроль для стабилизации устройств, безопасную связь между устройствами, а также управление и мониторинг подключенных устройств. Она адаптирована для контроля угрозы киберпреступности и физического вмешательства в ключевую инфраструктуру.

Рынок защиты критически важной инфраструктуры оценивает доходы, получаемые от технологических решений безопасности и услуг в различных отраслях конечного использования, таких как энергетика и электроэнергетика, транспорт, а также чувствительная инфраструктура и предприятия. Исследование также предоставляет текущую рыночную ситуацию и перспективы рынка защиты критически важной инфраструктуры в различных ключевых странах, рассматриваемых в рамках области действия. Исследование включает углубленный анализ конкурентного ландшафта ключевых поставщиков защиты критически важной инфраструктуры, работающих в регионе.

Рынок защиты критически важной инфраструктуры сегментирован по технологиям безопасности (сетевая безопасность, физическая безопасность [досмотр и сканирование, видеонаблюдение, PSIM и PIAM, контроль доступа], управление идентификацией транспортных средств, системы управления зданием, безопасные коммуникации, радары, безопасность SCADA и CBRNE), услугам (услуги управления рисками, проектирование, интеграция и консультирование, управляемые услуги, техническое обслуживание и поддержка), отраслям (энергетика и электроэнергетика, транспорт, чувствительная инфраструктура и предприятия) и географии (Северная Америка [Соединенные Штаты, Канада], Европа [Германия, Великобритания, Франция, Италия, остальная Европа], Азиатско-Тихоокеанский регион [Китай, Япония, Индия, остальная часть Азиатско-Тихоокеанского региона], Латинская Америка [Бразилия, Аргентина, Мексика, остальная Латинская Америка], Ближний Восток и Африка [Объединенные Арабские Эмираты, Саудовская Аравия, Южная Африка, Турция, остальная часть Ближнего Востока и Африки]). Размеры рынка и прогнозы представлены в стоимостном выражении (доллары США) для всех сегментов.

| Решения |

| Услуги |

| Физическая безопасность и защита | Досмотр и сканирование | Видеонаблюдение |

| Контроль доступа | ||

| PSIM и PIAM | ||

| Обнаружение CBRNE | ||

| Кибербезопасность | Сетевая безопасность | |

| Безопасность SCADA / OT | ||

| Управление идентификацией и доступом | ||

| Безопасность данных и приложений | ||

| Безопасные коммуникации | ||

| Локальные |

| Облачные / X-как-услуга |

| Энергетика и электроэнергетика |

| Банки и финансы |

| Транспорт |

| Телекоммуникации |

| Правительство и оборона |

| Химическая промышленность и производство |

| Здравоохранение и науки о жизни |

| Чувствительная инфраструктура и дата-центры |

| Северная Америка | Соединенные Штаты | |

| Канада | ||

| Мексика | ||

| Южная Америка | Бразилия | |

| Аргентина | ||

| Остальная Южная Америка | ||

| Европа | Великобритания | |

| Германия | ||

| Франция | ||

| Италия | ||

| Испания | ||

| Остальная Европа | ||

| Азиатско-Тихоокеанский регион | Китай | |

| Япония | ||

| Индия | ||

| Южная Корея | ||

| Новая Зеландия | ||

| Остальная часть Азиатско-Тихоокеанского региона | ||

| Ближний Восток и Африка | Ближний Восток | ССЗ |

| Турция | ||

| Израиль | ||

| Остальной Ближний Восток | ||

| Африка | Южная Африка | |

| Нигерия | ||

| Египет | ||

| Остальная Африка | ||

| По компонентам | Решения | ||

| Услуги | |||

| По типам безопасности | Физическая безопасность и защита | Досмотр и сканирование | Видеонаблюдение |

| Контроль доступа | |||

| PSIM и PIAM | |||

| Обнаружение CBRNE | |||

| Кибербезопасность | Сетевая безопасность | ||

| Безопасность SCADA / OT | |||

| Управление идентификацией и доступом | |||

| Безопасность данных и приложений | |||

| Безопасные коммуникации | |||

| По режимам развертывания | Локальные | ||

| Облачные / X-как-услуга | |||

| По отраслям | Энергетика и электроэнергетика | ||

| Банки и финансы | |||

| Транспорт | |||

| Телекоммуникации | |||

| Правительство и оборона | |||

| Химическая промышленность и производство | |||

| Здравоохранение и науки о жизни | |||

| Чувствительная инфраструктура и дата-центры | |||

| По географии | Северная Америка | Соединенные Штаты | |

| Канада | |||

| Мексика | |||

| Южная Америка | Бразилия | ||

| Аргентина | |||

| Остальная Южная Америка | |||

| Европа | Великобритания | ||

| Германия | |||

| Франция | |||

| Италия | |||

| Испания | |||

| Остальная Европа | |||

| Азиатско-Тихоокеанский регион | Китай | ||

| Япония | |||

| Индия | |||

| Южная Корея | |||

| Новая Зеландия | |||

| Остальная часть Азиатско-Тихоокеанского региона | |||

| Ближний Восток и Африка | Ближний Восток | ССЗ | |

| Турция | |||

| Израиль | |||

| Остальной Ближний Восток | |||

| Африка | Южная Африка | ||

| Нигерия | |||

| Египет | |||

| Остальная Африка | |||

Ключевые вопросы, рассматриваемые в отчете

Каков прогнозируемый рост рынка защиты критически важной инфраструктуры к 2030 году?

Прогнозируется расширение рынка со 154,32 миллиарда долларов США в 2025 году до 187,03 миллиарда долларов США в 2030 году, что отражает среднегодовой темп роста 3,92%.

Какой регион показывает самый быстрый рост расходов на защиту критически важной инфраструктуры?

Азиатско-Тихоокеанский регион лидирует со среднегодовым темпом роста 4,2%, поскольку 5G, периферийные вычисления и упреждающее законодательство о киберзащите ускоряют бюджеты.

Почему услуги растут быстрее решений на этом рынке?

Управляемое обнаружение, реагирование на инциденты и аутсорсинг соответствия требованиям решают проблемы нехватки навыков и сложности, обеспечивая среднегодовой темп роста 5,7% для услуг.

Как регулирования влияют на спрос на рынке?

Мандаты, такие как директива ЕС NIS-2 и правило США CIRCIA, требуют отчетности об инцидентах и минимальных контролей, заставляя даже ранее освобожденных операторов инвестировать в платформы защиты.

Последнее обновление страницы: