حجم وحصة سوق حماية البنية التحتية الحيوية

تحليل سوق حماية البنية التحتية الحيوية من قبل موردور إنتليجنس

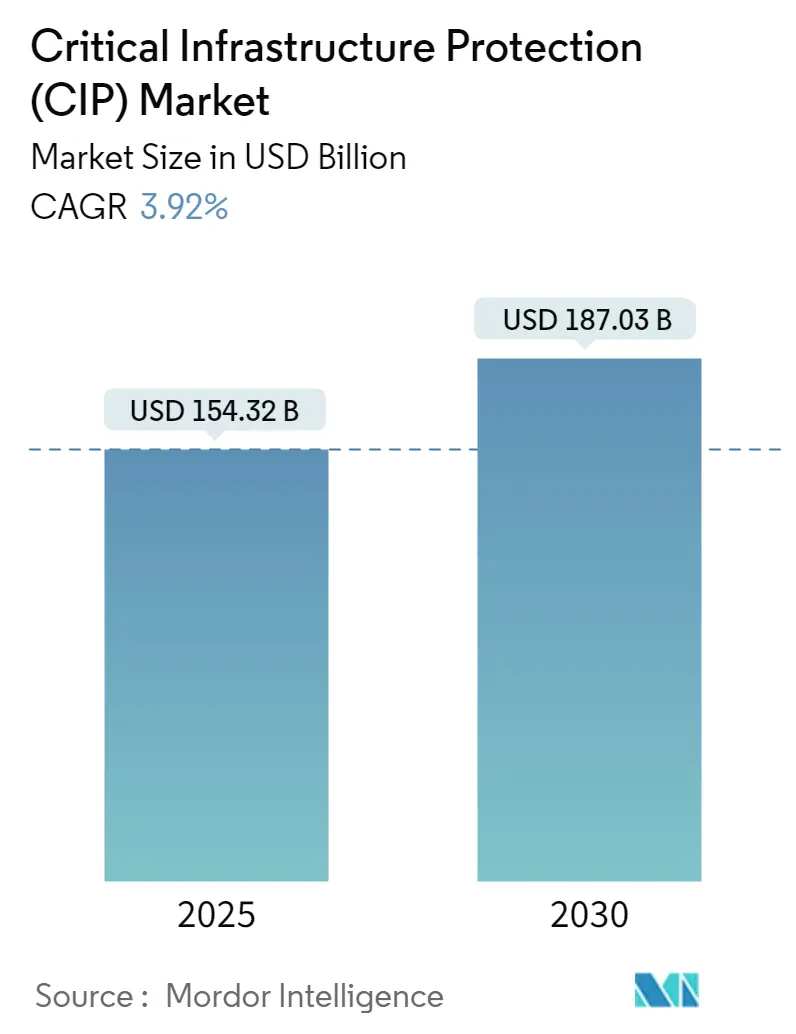

يبلغ حجم سوق حماية البنية التحتية الحيوية 154.32 مليار دولار أمريكي في عام 2025 ومن المتوقع أن يصل إلى 187.03 مليار دولار أمريكي بحلول عام 2030، مما يعكس معدل نمو سنوي مركب قدره 3.92% خلال فترة التوقعات. يُظهر هذا التوسع المتوازن كيف يتقارب الأمن السيبراني والأمن المادي في برامج موحدة تحمي أصول الطاقة والنقل والمياه والاتصالات. إن الهجمات المدعومة من الدول المتزايدة والتوسع في الولايات التنظيمية والرقمنة السريعة لتكنولوجيا العمليات (OT) تزيد الطلب على حلول مراقبة التهديدات وإبلاغ الحوادث وحلول الوصول الموثوق صفر. تبقى الاستثمارات في أمريكا الشمالية مهيمنة، ولكن نمو آسيا والمحيط الهادئ يتسارع حيث أن نشر 5G والحوسبة الطرفية والشبكات الذكية يوسع سطح الهجوم. تتزايد إيرادات الخدمات بشكل أسرع من الأجهزة والبرمجيات التقليدية لأن المشغلين يستعينون بمصادر خارجية للمراقبة المستمرة لمقدمي خدمات الأمان المُدارة. في الوقت نفسه، فإن فجوات المواهب ومسائل التشغيل البيني لتكنولوجيا العمليات القديمة تُبطئ سرعة النشر حتى مع أن التحليلات المدفوعة بالذكاء الاصطناعي تفتح نماذج الحماية التنبؤية.

النقاط الرئيسية للتقرير

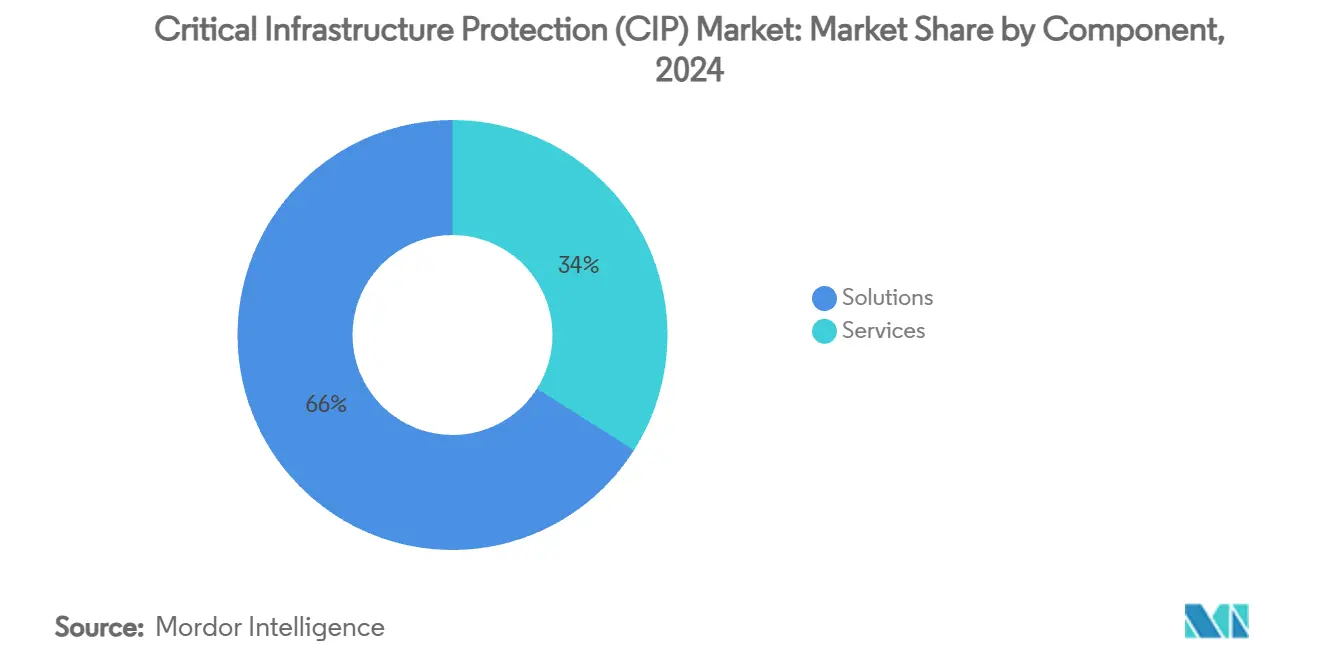

- حسب المكون، تصدرت الحلول بنسبة 66.0% من إيرادات 2024، بينما تتقدم الخدمات بمعدل نمو سنوي مركب قدره 5.7% حتى عام 2030.

- حسب نوع الأمان، احتلت السلامة والأمن المادي 56.9% من إيرادات 2024؛ الأمن السيبراني ينمو بمعدل نمو سنوي مركب قدره 5.9% حتى عام 2030.

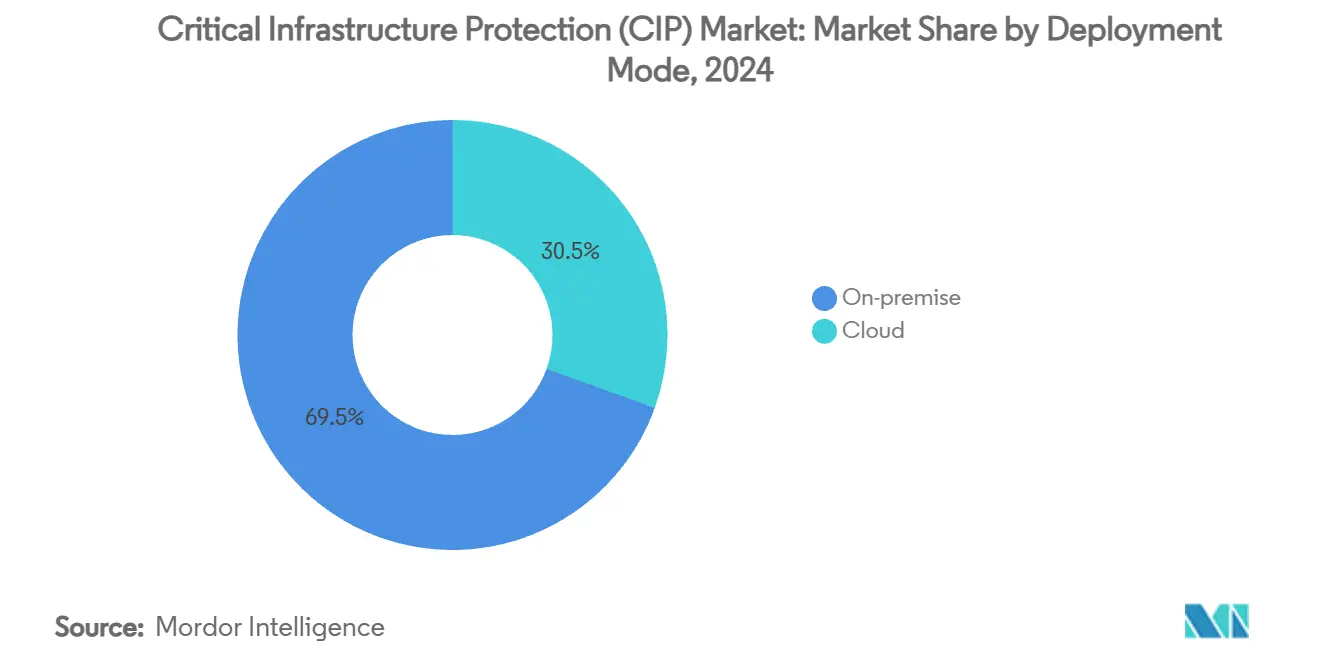

- حسب طريقة النشر، مثلت التركيبات في المقر 69.5% من حصة حجم سوق حماية البنية التحتية الحيوية لعام 2024، ولكن السحابة/X-as-a-Service تتوسع بمعدل نمو سنوي مركب قدره 4.8%.

- حسب القطاع الرأسي، سيطرت الطاقة والكهرباء على 29.3% من حصة سوق حماية البنية التحتية الحيوية لعام 2024، بينما من المتوقع أن ينمو النقل بمعدل نمو سنوي مركب قدره 4.9% حتى عام 2030.

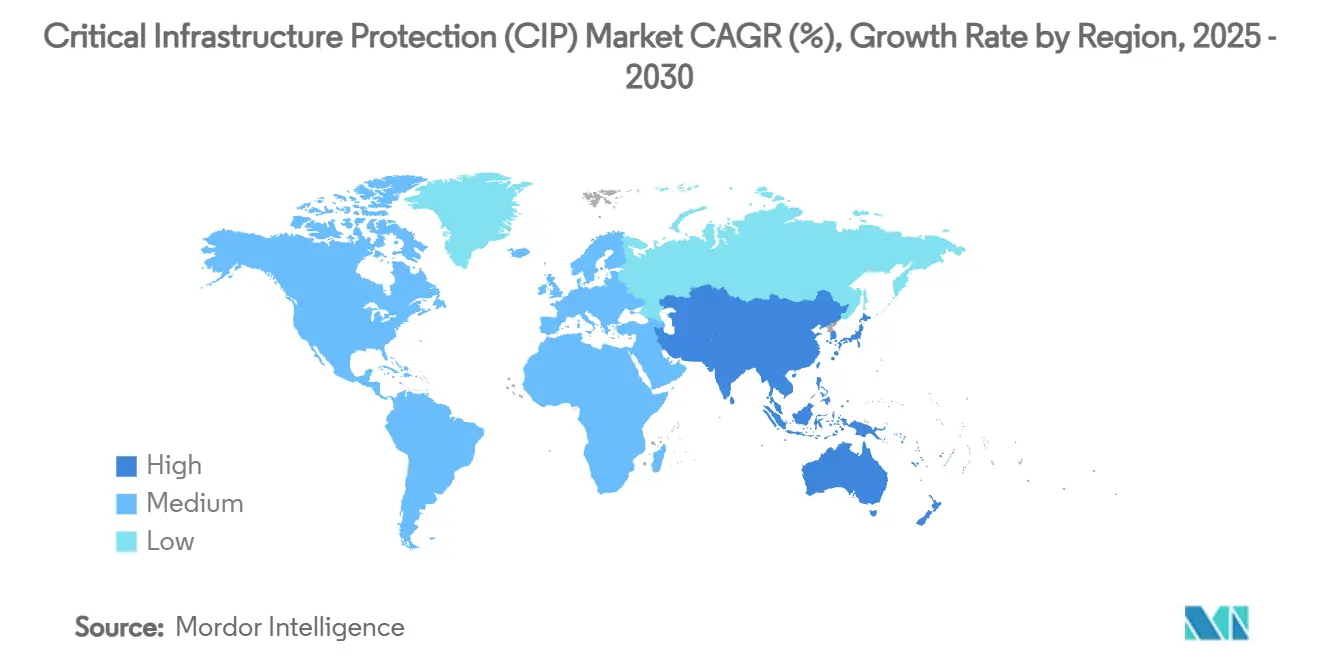

- حسب الجغرافيا، ساهمت أمريكا الشمالية بنسبة 36.1% من الإيرادات في عام 2024؛ آسيا والمحيط الهادئ هي المنطقة الأسرع نمواً بمعدل نمو سنوي مركب قدره 4.2% حتى عام 2030.

اتجاهات ورؤى سوق حماية البنية التحتية الحيوية العالمي

تحليل تأثير المحركات

| المحرك | (~) % التأثير على توقعات معدل النمو السنوي المركب | الصلة الجغرافية | الجدول الزمني للتأثير |

|---|---|---|---|

| تزايد الولايات الحكومية (مثل NIS-2، CISA) في أمريكا الشمالية والاتحاد الأوروبي | +1.2% | أمريكا الشمالية والاتحاد الأوروبي | قصير المدى (≤ سنتان) |

| الهجمات السيبرانية المدعومة من الدول على أنظمة تكنولوجيا العمليات للطاقة والمرافق المائية | +0.8% | عالمي، مُتركز في أمريكا الشمالية | متوسط المدى (2-4 سنوات) |

| طرح الشبكات الذكية يقود الإنفاق المتكامل للحماية المادية-السيبرانية | +0.6% | عالمي، مع مكاسب مبكرة في أوروبا وآسيا | متوسط المدى (2-4 سنوات) |

| توسع 5G والحوسبة الطرفية يزيد سطح هجوم الاتصالات في آسيا | +0.4% | آسيا والمحيط الهادئ الأساسية، مع انتشار عالمي | طويل المدى (≥ 4 سنوات) |

| تقارب تكنولوجيا المعلومات وتكنولوجيا العمليات يسرّع اعتماد الثقة الصفرية | +0.5% | عالمي | متوسط المدى (2-4 سنوات) |

| التمويل العام-الخاص لأمن المطارات والموانئ في الشرق الأوسط | +0.3% | الشرق الأوسط، مع التوسع إلى أفريقيا | طويل المدى (≥ 4 سنوات) |

| المصدر: Mordor Intelligence | |||

تزايد الولايات الحكومية يقود توسع السوق القائم على الامتثال

اللوائح الإلزامية تعيد تشكيل أنماط الشراء في سوق حماية البنية التحتية الحيوية. توجيه NIS-2 للاتحاد الأوروبي يوسع الأمن السيبراني الإلزامي ليشمل 18 قطاعاً وأي مؤسسة تضم أكثر من 50 موظفاً وإيرادات 10 مليون يورو (10.9 مليون دولار أمريكي)، مما يوسع القاعدة القابلة للاستهداف. في الولايات المتحدة، قانون CIRCIA المقترح من CISA يُلزم حوالي 316,000 كياناً بالإبلاغ عن الحوادث السيبرانية خلال 72 ساعة ومدفوعات برامج الفدية خلال 24 ساعة.[1]مكتب السجل الفيدرالي، "الإبلاغ عن الحوادث السيبرانية لـ CIRCIA،" السجل الفيدرالي، federalregister.gov التوافق حول معايير ISA/IEC 62443 يبسط شهادة البائعين ويقود المشتريات بالجملة، بينما الكيانات التي اعتمدت سابقاً على إرشادات طوعية الآن تسرّع الاستثمارات لمواجهة العقوبات وعتبات التدقيق.

حملات الأمن السيبراني المدعومة من الدول تستهدف أنظمة تكنولوجيا العمليات

تُعطي مجموعات الدول-الأمم أولوية لتسلل طويل المدى في شبكات تكنولوجيا العمليات التي تدير أنظمة الطاقة والمياه والنقل. بقي الفاعل الصيني Volt Typhoon في البنية التحتية الأمريكية لأكثر من خمس سنوات بهدف القدرة التخريبية وليس التجسس. حملات مماثلة ضد منشآت المياه الأمريكية ومؤسسات الطيران اليابانية تؤكد التحول من سرقة البيانات المُتمركزة على تكنولوجيا المعلومات إلى التخريب على مستوى تكنولوجيا العمليات. تستغل هذه التهديدات البروتوكولات القديمة مثل Modbus التي تفتقر للمصادقة، مما يحفز الاستثمار في أدوات اكتشاف التسلل المتخصصة وتقسيم الشبكات.

تحديث الشبكات الذكية يدمج الحماية المادية والسيبرانية

موارد الطاقة الموزعة والعدادات الذكية والمحطات الفرعية الآلية تمزج أمن الأصول المادية مع المراقبة السيبرانية في الوقت الفعلي، مما يوسع سوق حماية البنية التحتية الحيوية. معايير NIST للتشغيل البيني للشبكات الذكية الإصدار 4.0 تبرز الاتصالات الآمنة كأساس للموثوقية.[2]فريق NIST، "معايير التشغيل البيني للشبكات الذكية 4.0،" NIST، nvlpubs.nist.gov يحذر مكتب التحقيقات الفيدرالي من أن البناء السريع للطاقة المتجددة يخلق نقاط دخول للقراصنة حيث تتأخر الشركات الخاصة الأصغر في الضوابط. لذلك تقرن المرافق الأسوار المحيطية وتحليلات الفيديو مع اكتشاف الشذوذ القائم على الذكاء الاصطناعي للمحطات الفرعية والشبكات الصغرى، مما يعزز الميزانيات المتكاملة.

توسع شبكات 5G يخلق أسطح هجوم جديدة في البنية التحتية للاتصالات

طرح 5G القوي في آسيا والمحيط الهادئ يحقق مكاسب في الأداء لكنه يقدم أكثر من 70 مخاطر أمنية موثقة، تشمل تصعيد امتيازات الشرائح المتقاطعة واختطاف أجهزة الحافة. تشكل نقاط إنترنت الأشياء النهائية غالبية أحداث البرامج الضارة، مما يشير إلى بروتوكولات مصادقة ضعيفة. تصيغ الحكومات الآن أطر حماية محددة للطيف، مما يدفع مشغلي الاتصالات لنشر جدران الحماية الافتراضية ومنصات SASE وتدفقات التهديدات المستمرة

تحليل تأثير القيود

| القيد | (~)% التأثير على توقعات معدل النمو السنوي المركب | الصلة الجغرافية | الجدول الزمني للتأثير |

|---|---|---|---|

| فجوات التشغيل البيني لأمن تكنولوجيا العمليات القديمة | -0.7% | عالمي، خاصة في الاقتصادات الصناعية الناضجة | متوسط المدى (2-4 سنوات) |

| نقص القوى العاملة المتخصصة في الأمن السيبراني لتكنولوجيا العمليات | -0.5% | عالمي، حاد في أمريكا الشمالية وأوروبا | طويل المدى (≥ 4 سنوات) |

| ارتفاع التكلفة الإجمالية للملكية للحلول الشاملة | -0.4% | عالمي، أكثر وضوحاً في الاقتصادات الناشئة | متوسط المدى (2-4 سنوات) |

| اللوائح المجزأة في الاقتصادات الناشئة | -0.2% | الأسواق الناشئة في آسيا وأفريقيا وأمريكا اللاتينية | طويل المدى (≥ 4 سنوات) |

| المصدر: Mordor Intelligence | |||

أنظمة تكنولوجيا العمليات القديمة تخلق تحديات تشغيل بيني مستمرة

الأصول الصناعية غالباً ما تعمل لعقود على بروتوكولات بدون تشفير أساسي. Modbus وOPC Classic لا يمكن إصلاحهما بدون توقف، مما يتطلب ضوابط تعويضية مكلفة مثل الثنائيات البيانية والإصلاح الافتراضي. يصف مكتب التحقيقات الفيدرالي أنظمة نهاية العمر بأنها "كعب أخيل" لأمن البنية التحتية، مما يشير إلى أن العديد من الترقيات تعتمد على التخطيط الرأسمالي متعدد السنوات. هذه العوائق تبطئ سوق حماية البنية التحتية الحيوية حتى مع اقتراب تواريخ الامتثال.

النقص الحاد في القوى العاملة يحد من قدرات النشر

تحتاج الولايات المتحدة إلى 225,000 محترف إضافي في الأمن السيبراني، لكن 85% فقط من الشواغر يمكن ملؤها بمجموعات المواهب الحالية. الأدوار المُتركزة على تكنولوجيا العمليات نادرة بشكل خاص لأن الممارسين يجب أن يمزجوا خبرة تكنولوجيا المعلومات مع معرفة التحكم في العمليات، مما يستدعي متوسط رواتب 117,000 دولار.[3]محررو BankInfoSecurity، "تزايد الطلب على خبراء أمن تكنولوجيا العمليات،" BankInfoSecurity، bankinfosecurity.com التوظيف المحدود يجبر المشغلين على الاستعانة بمصادر خارجية أو تأجيل المشاريع، مما يخمد سرعة السوق على المدى القريب.

تحليل الشرائح

حسب المكون: نمو الخدمات يتفوق على هيمنة الحلول

حققت الحلول 66.0% من إيرادات 2024؛ ومع ذلك، من المتوقع أن تتوسع الخدمات بمعدل نمو سنوي مركب قدره 5.7% حيث تواجه المؤسسات تعقيداً متزايداً. الكشف والاستجابة المُدارة وتدقيق الامتثال واستعادة الحوادث مُجمعة في عقود اشتراك تنقل المخاطر التشغيلية. إرشادات تحالف الأمان السحابي تشير إلى أن طرح الثقة الصفرية في تكنولوجيا العمليات يتطلب خرائط طريق متخصصة ومراقبة على مدار الساعة، وهي أعباء عمل تفتقر إليها معظم المؤسسات داخلياً.

يستفيد سوق حماية البنية التحتية الحيوية حيث يدمج مقدمو الخدمات المُدارة الخبرة من خلال عمليات الاستحواذ مثل تكامل GardaWorld لـ OnSolve لإدارة الأحداث الحرجة. شراء Dragos لـ Network Perception يضيف التصور المستمر لقواعد جدار الحماية إلى منصته الصناعية، مما يوسع إمكانات البيع المتقاطع. هذه التحركات تيضح كيف أن النطاق وعرض الخدمة يسرّعان الميزة التنافسية ويدعمان الإيرادات المتكررة طويلة المدى.

حسب نوع الأمان: تسارع الأمن السيبراني يتحدى هيمنة الحماية المادية

احتفظت السلامة والأمن المادي بنسبة 56.9% من إنفاق 2024 من خلال المراقبة المحيطية وتحكم الوصول وتقنيات الفحص. لكن شريحة الأمن السيبراني تتقدم بنسبة 5.9% سنوياً حيث يهاجر الفاعلون المهددون إلى نقاط تقارب تكنولوجيا المعلومات وتكنولوجيا العمليات. من المتوقع أن يرتفع حجم سوق حماية البنية التحتية الحيوية لأمن SCADA/تكنولوجيا العمليات بشكل حاد نظراً لخطوط الأساس الجديدة للثقة الصفرية، بينما تعزل منتجات التقسيم المصغر للشبكة الأصول القديمة بدون إغلاق المصانع.

حزم الاستجابة الآلية مثل Siemens SIBERprotect تعزل العقد المُختَرقة خلال ميلي ثواني، مما يوضح كيف تعيد حماية سرعة الآلة تشكيل احتواء الحوادث. منصات الهوية والوصول المبنية لأنظمة معزولة هوائياً تمنع انتشار بيانات الاعتماد. حيث يسعى مخططو رؤوس الأموال للحصول على لوحات معلومات متكاملة تجمع تحليلات الدوائر المغلقة مع تنبيهات سيبرانية، تستمر برمجيات التقارب في تآكل الفجوة التاريخية بين الحماية المادية والرقمية.

حسب طريقة النشر: اعتماد السحابة يتسارع رغم هيمنة المقر

سيطرت الهياكل في المقر على 69.5% من حصة سوق حماية البنية التحتية الحيوية لعام 2024 لأن المرافق والمطارات تتطلب سيطرة مباشرة على الأصول المهمة للمهمة. ومع ذلك، النماذج المختلطة التي ترسل التخطيط عن بُعد إلى السحب الآمنة الآن تسجل معدل نمو سنوي مركب قدره 4.8% حيث يستفيد المشغلون من التحليلات القابلة للتوسع. نشر Southern Company لمنصة OneLayer's Bridge يوضح كيف تُغذي بصمات شبكة LTE محركات السحابة بدون تعريض حلقات التحكم.

بائعو السحابة الأصليون يخففون مخاطر سيادة البيانات مع بوابات أحادية الاتجاه المكتسبة من خلال صفقات مثل OPSWAT-Fend، التي تُدخل ثنائيات البيانات التي تفرض حركة المرور أحادية الاتجاه. حيث يوضح المنظمون قواعد التشفير والتخزين، تستمر اقتصادات الاشتراك وطرح الميزات السريعة في التأثير على المشتريات نحو SaaS، خاصة للمراقبة عن بُعد وإبلاغ الامتثال.

حسب القطاع الرأسي: زخم النقل يتحدى ريادة الطاقة

احتلت الطاقة والكهرباء 29.3% من إيرادات 2024 حيث أولت ميزانيات تحديث الشبكة جدران حماية المحطات الفرعية وكشف المحيط المادي. ومع ذلك، من المتوقع أن ينمو النقل بمعدل نمو سنوي مركب قدره 4.9% على ظهر مشاريع السكك الحديدية المتصلة والطيران والموانئ التي تُطبق تكنولوجيا العمليات مع التحليلات في الوقت الفعلي. توجيهات أمان خطوط الأنابيب TSA وإطار عمل الذكاء الاصطناعي لوزارة النقل يلزمان المشغلين بدمج تدفقات المعلومات الاستخباراتية للتهديدات في أنظمة الإرسال والسلامة.

يتزايد حجم سوق حماية البنية التحتية الحيوية لممرات الشحن المستقلة لأن كل مستشعر ذكي أو مركز بيانات مصغر يمثل نقطة نهاية لتأمينها. سلطات المطارات الآن تجمع بوابات الوصول البيومترية مع اتفاقيات مستوى الخدمة لاستجابة الحوادث السيبرانية، مما يعكس نموذج التقارب. في الوقت نفسه، BFSI والحكومة والرعاية الصحية تحافظ على طلب ثابت مدفوع بالامتثال، لكن الاتصالات تتفوق على التصنيع في كثافة الإنفاق حيث يسرّع طرح 5G تعزيز الشبكة.

التحليل الجغرافي

حافظت أمريكا الشمالية على 36.1% من إيرادات 2024، مدعومة بخريطة طريق أهداف الأداء لـ CISA التي تواءم 16 قطاعاً مع الإبلاغ الإلزامي. توسع التصنيع لـ Schneider Electric بقيمة 700 مليون دولار أمريكي يُوضح التدفقات الرأسمالية المستمرة التي تُحلل سلاسل التوريد وتقصر أوقات الاستجابة لعملاء الشبكة. إطار عمل سلامة الذكاء الاصطناعي لوزارة الأمن الداخلي يعايير أكثر وضعية المخاطر، مما يعزز قوة السوق المحلي للبائعين المحليين.

آسيا والمحيط الهادئ تسجل أسرع معدل نمو سنوي مركب إقليمي عند 4.2% حتى 2030. قانون الحماية السيبرانية النشطة لليابان يُمكّن الصيد التهديدي المسبق، بينما تحالف KDDI-NEC يوسع الحماية المُدارة لسلسلة التوريد للعملاء الصناعيين. اقتصادات آسيان مجتمعة تميزن 171 مليار دولار أمريكي للأمن السيبراني بحلول 2025، مما يحفز الطلب على مراكز العمليات الأمنية المُحلية وتحليلات التهديدات المُدركة للغة. البرامج الوطنية للصين ونموذج البنية التحتية الرقمية العامة للهند يوسعان فرصة البائعين، رغم أن قواعد التشفير الفريدة تتطلب متغيرات منتج محددة للدولة.

المشهد التنافسي

المنافسة مجزأة، مع مُدمجي الدفاع ومتخصصي الأمن السيبراني الخالص يتنافسون على ميزانيات تكنولوجيا المعلومات وتكنولوجيا العمليات المتقاربة. Lockheed Martin وNorthrop Grumman وBAE Systems توظف بيانات الاعتماد الحكومية طويلة المدى لتأمين مشاركات تكامل الأنظمة الكبيرة متعددة السنوات. المتخصصون السيبرانيون الأوائل مثل Darktrace وClaroty وDragos يتميزون بتحليلات التعلم الآلي المُصممة للبروتوكولات الصناعية.

الألعاب الاستراتيجية تتمحور حول دمج القدرات. استحواذ Dragos على Network Perception يُطبق فحوصات امتثال جدار الحماية المستمرة على كومة الكشف الخاصة بها، مما يسمح بالمشتريات الشاملة للمرافق. شراء OPSWAT لـ Fend يضيف أجهزة تدفق البيانات أحادية الاتجاه، مما يجسر التحليلات السحابية مع أجهزة التحكم المعزولة هوائياً. تكامل GardaWorld لـ OnSolve يطوي معلومات التهديدات الاستخباراتية في خدمات الحراسة المادية، مما يشير إلى تحرك نحو نظم المنصات البيئية التي تمتد عبر الاستجابة الرقمية وفي الموقع.

الشراكات تتوسع في وصول السوق بدون نفقات رأسمالية ثقيلة. تحالف Xage Security مع Darktrace يدمج بوابات الثقة الصفرية مع كشف الشذوذ القائم على الذكاء الاصطناعي، مما يوفر للمشغلين متوسطي المستوى خيار متكامل يُلبي قواعد إبلاغ CIRCIA. البائعون يضعون أنفسهم بشكل متزايد حول اتفاقيات مستوى الخدمة القائمة على النتائج، مُبرزين خفض متوسط الوقت للكشف بدلاً من ميزات المنتج حيث تتطور معايير المشتريات.

قادة صناعة حماية البنية التحتية الحيوية

-

Bae Systems PLC

-

Honeywell International Inc.

-

Airbus SE

-

Hexagon AB

-

General Electric Company

- *تنويه: لم يتم فرز اللاعبين الرئيسيين بترتيب معين

التطورات الصناعية الأخيرة

- يونيو 2025: أعلنت Schneider Electric عن استثمار بقيمة 700 مليون دولار أمريكي في التصنيع الأمريكي حتى عام 2027، مما يخلق أكثر من 1,000 وظيفة ويضيف مركز اختبار الشبكات الصغرى.

- مايو 2025: أطلقت KDDI وNEC أعمال أمن سيبراني مشتركة تستهدف حماية البنية التحتية الحيوية وسلسلة التوريد في اليابان.

- مارس 2025: وسعت Fortinet منصة أمان تكنولوجيا العمليات الخاصة بها بأجهزة تقسيم معززة وآلية SecOps محدثة لاتصال 5G.

- مارس 2025: اختارت Southern Linc التابعة لـ Southern Company منصة OneLayer's Bridge لتأمين شبكة LTE البالغة مساحتها 122,000 ميل مربع.

نطاق تقرير سوق حماية البنية التحتية الحيوية العالمي

حماية البنية التحتية الحيوية هي اليقظة والاستجابة للحوادث الخطيرة التي تشمل البنية التحتية الرئيسية لمنطقة أو أمة أو مؤسسة. تؤدي الحاجة المتزايدة لحماية البنى التحتية الحساسة من الهجمات إلى اعتماد حلول حماية البنية التحتية الحيوية. توفر حماية البنية التحتية الحيوية ضوابط لاستقرار الجهاز والاتصال الآمن بين الأجهزة وإدارة ومراقبة الأجهزة المتصلة. تتكيف للسيطرة على تهديد الجريمة السيبرانية والتلاعب المادي بالبنية التحتية الرئيسية.

يُقدّر سوق حماية البنية التحتية الحيوية الإيرادات المُحققة من حلول وخدمات تقنية الأمان عبر الصناعات النهائية المختلفة مثل الطاقة والكهرباء والنقل والبنية التحتية الحساسة والمؤسسات. تقدم الدراسة أيضاً السيناريو الحالي للسوق ونظرة على سوق حماية البنية التحتية الحيوية عبر البلدان الرئيسية المختلفة المُدرجة تحت النطاق. تشمل الدراسة تحليلاً متعمقاً للمشهد التنافسي لبائعي حماية البنية التحتية الحيوية الرئيسيين العاملين في المنطقة.

يُقسم سوق حماية البنية التحتية الحيوية حسب تقنية الأمان (أمان الشبكة، الأمان المادي [الفحص والمسح، مراقبة الفيديو، PSIM وPIAM، تحكم الوصول]، إدارة تحديد هوية المركبة، أنظمة إدارة المباني، الاتصالات الآمنة، الرادارات، أمان SCADA، وCBRNE)، والخدمات (خدمات إدارة المخاطر، التصميم والتكامل والاستشارة، الخدمات المُدارة، الصيانة والدعم)، والقطاع الرأسي (الطاقة والكهرباء، النقل، البنية التحتية الحساسة والمؤسسات)، والجغرافيا (أمريكا الشمالية [الولايات المتحدة، كندا]، أوروبا [ألمانيا، المملكة المتحدة، فرنسا، إيطاليا، باقي أوروبا]، آسيا والمحيط الهادئ [الصين، اليابان، الهند، باقي آسيا والمحيط الهادئ]، أمريكا اللاتينية [البرازيل، الأرجنتين، المكسيك، باقي أمريكا اللاتينية]، الشرق الأوسط وأفريقيا [الإمارات العربية المتحدة، المملكة العربية السعودية، جنوب أفريقيا، تركيا، باقي الشرق الأوسط وأفريقيا]). يتم تقديم أحجام السوق والتوقعات من حيث القيمة بالدولار الأمريكي لجميع الشرائح.

| الحلول |

| الخدمات |

| السلامة والأمن المادي | الفحص والمسح | مراقبة الفيديو |

| تحكم الوصول | ||

| PSIM وPIAM | ||

| كشف CBRNE | ||

| الأمن السيبراني | أمان الشبكة | |

| أمان SCADA / تكنولوجيا العمليات | ||

| إدارة الهوية والوصول | ||

| أمان البيانات والتطبيقات | ||

| الاتصالات الآمنة | ||

| في المقر |

| السحابة / X-as-a-Service |

| الطاقة والكهرباء |

| BFSI |

| النقل |

| الاتصالات |

| الحكومة والدفاع |

| الكيماويات والتصنيع |

| الرعاية الصحية وعلوم الحياة |

| البنية التحتية الحساسة ومراكز البيانات |

| أمريكا الشمالية | الولايات المتحدة | |

| كندا | ||

| المكسيك | ||

| أمريكا الجنوبية | البرازيل | |

| الأرجنتين | ||

| باقي أمريكا الجنوبية | ||

| أوروبا | المملكة المتحدة | |

| ألمانيا | ||

| فرنسا | ||

| إيطاليا | ||

| إسبانيا | ||

| باقي أوروبا | ||

| آسيا والمحيط الهادئ | الصين | |

| اليابان | ||

| الهند | ||

| كوريا الجنوبية | ||

| نيوزيلندا | ||

| باقي آسيا والمحيط الهادئ | ||

| الشرق الأوسط وأفريقيا | الشرق الأوسط | دول مجلس التعاون الخليجي |

| تركيا | ||

| إسرائيل | ||

| باقي الشرق الأوسط | ||

| أفريقيا | جنوب أفريقيا | |

| نيجيريا | ||

| مصر | ||

| باقي أفريقيا | ||

| حسب المكون | الحلول | ||

| الخدمات | |||

| حسب نوع الأمان | السلامة والأمن المادي | الفحص والمسح | مراقبة الفيديو |

| تحكم الوصول | |||

| PSIM وPIAM | |||

| كشف CBRNE | |||

| الأمن السيبراني | أمان الشبكة | ||

| أمان SCADA / تكنولوجيا العمليات | |||

| إدارة الهوية والوصول | |||

| أمان البيانات والتطبيقات | |||

| الاتصالات الآمنة | |||

| حسب طريقة النشر | في المقر | ||

| السحابة / X-as-a-Service | |||

| حسب القطاع الرأسي | الطاقة والكهرباء | ||

| BFSI | |||

| النقل | |||

| الاتصالات | |||

| الحكومة والدفاع | |||

| الكيماويات والتصنيع | |||

| الرعاية الصحية وعلوم الحياة | |||

| البنية التحتية الحساسة ومراكز البيانات | |||

| حسب الجغرافيا | أمريكا الشمالية | الولايات المتحدة | |

| كندا | |||

| المكسيك | |||

| أمريكا الجنوبية | البرازيل | ||

| الأرجنتين | |||

| باقي أمريكا الجنوبية | |||

| أوروبا | المملكة المتحدة | ||

| ألمانيا | |||

| فرنسا | |||

| إيطاليا | |||

| إسبانيا | |||

| باقي أوروبا | |||

| آسيا والمحيط الهادئ | الصين | ||

| اليابان | |||

| الهند | |||

| كوريا الجنوبية | |||

| نيوزيلندا | |||

| باقي آسيا والمحيط الهادئ | |||

| الشرق الأوسط وأفريقيا | الشرق الأوسط | دول مجلس التعاون الخليجي | |

| تركيا | |||

| إسرائيل | |||

| باقي الشرق الأوسط | |||

| أفريقيا | جنوب أفريقيا | ||

| نيجيريا | |||

| مصر | |||

| باقي أفريقيا | |||

الأسئلة الرئيسية المُجاب عنها في التقرير

ما هو النمو المتوقع لسوق حماية البنية التحتية الحيوية حتى 2030؟

من المتوقع أن يتوسع السوق من 154.32 مليار دولار أمريكي في عام 2025 إلى 187.03 مليار دولار أمريكي في عام 2030، مما يعكس معدل نمو سنوي مركب قدره 3.92%.

أي منطقة تُظهر أسرع نمو في إنفاق حماية البنية التحتية الحيوية؟

آسيا والمحيط الهادئ تقود بمعدل نمو سنوي مركب قدره 4.2% حيث أن 5G والحوسبة الطرفية وتشريعات الحماية السيبرانية الاستباقية تسرّع الميزانيات.

لماذا تنمو الخدمات بشكل أسرع من الحلول في هذا السوق؟

الكشف والاستجابة المُدارة واستعادة الحوادث والاستعانة بمصادر خارجية للامتثال تتعامل مع نقص المهارات والتعقيد، مما يقود معدل نمو سنوي مركب قدره 5.7% للخدمات.

كيف تُؤثر اللوائح على طلب السوق؟

الولايات مثل توجيه NIS-2 للاتحاد الأوروبي وقانون CIRCIA الأمريكي تتطلب إبلاغ الحوادث والضوابط الدنيا، مما يلزم حتى المشغلين المُعفيين سابقاً بالاستثمار في منصات الحماية.

آخر تحديث للصفحة في: